Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Azure Container Apps fonctionne dans le contexte d’un environnement, qui exécute son propre réseau virtuel. Lorsque vous créez un environnement, il existe quelques considérations clés qui informent les fonctionnalités de mise en réseau de vos applications conteneur :

Sélection de l’environnement

Container Apps a deux types d’environnement différents, qui partagent de nombreuses caractéristiques réseau avec certaines différences clés.

| Type d’environnement | Types de plans pris en charge | Descriptif |

|---|---|---|

| Profils de charge de travail | Consommation, Dédié | Prend en charge les routes définies par l’utilisateur (UDR), la sortie via NAT Gateway et la création de points de terminaison privés dans l’environnement d’applications conteneur. La taille minimale requise du sous-réseau est /27. |

| Consommation uniquement | Consommation | Ne prend pas en charge les routes définies par l’utilisateur, la sortie via NAT Gateway, le peering par le biais d’une passerelle distante ou d’autres sorties personnalisées. La taille minimale requise du sous-réseau est /23. |

Pour plus d’informations, consultez Types d’environnement.

Type de réseau virtuel

Par défaut, Container Apps est intégré au réseau Azure, qui est accessible publiquement sur Internet et ne peut communiquer qu’avec des points de terminaison accessibles à Internet. Vous avez également la possibilité de fournir un réseau virtuel existant lorsque vous créez votre environnement à la place. Une fois que vous avez créé un environnement avec le réseau Azure par défaut ou un réseau virtuel existant, le type de réseau ne peut pas être modifié.

Utilisez un réseau virtuel existant lorsque vous avez besoin de fonctionnalités de mise en réseau Azure comme :

- Groupes de sécurité réseau

- Intégration d’Application Gateway

- Intégration du Pare-feu Azure

- Contrôler le trafic sortant à partir de votre application conteneur

- Accès aux ressources derrière des points de terminaison privés dans votre réseau virtuel

Si vous utilisez un réseau virtuel existant, vous devez fournir un sous-réseau dédié exclusivement à l’environnement Container App que vous déployez. Ce sous-réseau n’est pas accessible à d’autres services. Pour plus d’informations, consultez Configuration du réseau virtuel.

Niveau d’accessibilité

Vous pouvez configurer si votre application conteneur autorise l’entrée publique ou l’entrée uniquement à partir de votre réseau virtuel au niveau de l’environnement.

| Niveau d’accessibilité | Descriptif |

|---|---|

| Externe | Autorise votre application conteneur à accepter les requêtes publiques. Les environnements externes sont déployés avec une adresse IP virtuelle sur une adresse IP publique externe. |

| Interne | Les environnements internes n’ont pas de point de terminaison public et sont déployés avec une adresse IP virtuelle (VIP) mappée à une adresse IP interne. Le point de terminaison interne est un équilibreur de charge interne Azure (ILB) et les adresses IP sont émises à partir de la liste des adresses IP privées du réseau virtuel existant. |

Accès au réseau public

Le paramètre d’accès réseau public détermine si votre environnement d’applications conteneur est accessible à partir de l’Internet public. La configuration de l’IP virtuelle de l’environnement détermine si vous pouvez changer ou non ce paramètre après avoir créé votre environnement. Le tableau suivant présente les valeurs valides de l’accès réseau public en fonction de la configuration de l’IP virtuelle de votre environnement.

| Adresse IP virtuelle | Accès réseau public pris en charge | Descriptif |

|---|---|---|

| Externe | Enabled, Disabled |

L’environnement d’applications conteneur a été créé avec un point de terminaison accessible par Internet. Le paramètre d’accès réseau public détermine si le trafic est accepté via le point de terminaison public ou uniquement via des points de terminaison privés, et il peut être modifié après la création de l’environnement. |

| Interne | Disabled |

L’environnement d’applications conteneur a été créé sans point de terminaison accessible par Internet. Le paramètre d’accès au réseau public ne peut pas être modifié pour accepter le trafic à partir d’Internet. |

Pour créer des points de terminaison privés sur votre environnement Azure Container App, l’accès réseau public doit être défini avec la valeur Disabled.

Les stratégies réseau Azure sont prises en charge avec l’indicateur d’accès réseau public.

Configuration de l’entrée

Dans la section entrée, vous pouvez configurer les paramètres suivants :

Entrée : vous pouvez activer ou désactiver l’entrée pour votre application conteneur.

Trafic d’entrée : vous pouvez accepter le trafic vers votre application conteneur n’importe où, ou vous pouvez le limiter au trafic à partir du même environnement Container Apps.

Règles de fractionnement du trafic : vous pouvez définir des règles de fractionnement du trafic entre différentes révisions de votre application. Pour plus d’informations, consultez Fractionnement du trafic.

Pour plus d’informations sur différents scénarios réseau, consultez Entrée dans Azure Container Apps.

Fonctionnalités en entrée

| Caractéristique | Découvrez comment |

|---|---|

| Entrée Configurer les entrées |

Contrôlez le routage du trafic externe et interne vers votre application conteneur. |

| Entrée Premium | Configurez des paramètres d’entrée avancés tels que la prise en charge du profil de charge de travail pour l’entrée et le délai d’inactivité. |

| Restrictions d’adresse IP | Limitez le trafic entrant vers votre application conteneur par adresse IP. |

| Authentification par certificat client | Configurez l’authentification par certificat client (également appelée TLS mutuel ou mTLS) pour votre application conteneur. |

| Fractionnement du trafic Déploiement bleu/vert |

Fractionnez le trafic entrant entre les révisions actives de votre application conteneur. |

| Affinité de session | Acheminer toutes les requêtes d’un client vers la même réplique de votre application de conteneur. |

| Partage de ressources d’origine croisée (CORS) | Activez CORS pour votre application conteneur, ce qui autorise les requêtes effectuées via le navigateur à un domaine qui ne correspond pas à l’origine de la page. |

| Routage basé sur le chemin | Utilisez des règles pour router les demandes vers différentes applications conteneur dans votre environnement, en fonction du chemin d’accès de chaque requête. |

| Réseaux virtuels | Configurez le réseau virtuel pour votre environnement d’application conteneur. |

| DNS | Configurez DNS pour le réseau virtuel de votre environnement d’application conteneur. |

| Point de terminaison privé | Utilisez un point de terminaison privé pour accéder en toute sécurité à votre application conteneur Azure sans l’exposer à l’Internet public. |

| Intégrer à Azure Front Door | Connectez-vous directement à partir d’Azure Front Door à votre azure Container Apps à l’aide d’une liaison privée au lieu de l’Internet public. |

Fonctionnalités en sortie

| Caractéristique | Découvrez comment |

|---|---|

| Utilisation du Pare-feu Azure | Utilisez le Pare-feu Azure pour contrôler le trafic sortant à partir de votre application conteneur. |

| Réseaux virtuels | Configurez le réseau virtuel pour votre environnement d’application conteneur. |

| Sécurisation d’un réseau virtuel existant avec un groupe de sécurité réseau | Sécurisez le réseau virtuel de votre environnement d’application conteneur avec un groupe de sécurité réseau (NSG). |

| Intégration de la passerelle NAT | Utilisez la passerelle NAT pour simplifier la connectivité Internet sortante dans votre réseau virtuel dans un environnement de profils de charge de travail. |

Tutoriels

| Tutoriel | Découvrez comment |

|---|---|

| Utiliser un réseau virtuel | Utilisez un réseau virtuel. |

| Configurer WAF Application Gateway | Configurez une passerelle d’application WAF. |

| Activer les itinéraires définis par l’utilisateur (UDR) | Activer les itinéraires définis par l’utilisateur (UDR). |

| Utiliser mTLS (Mutual Transport Layer Security) | Créez une application mTLS dans Azure Container Apps. |

| Utiliser un point de terminaison privé | Utilisez un point de terminaison privé pour accéder en toute sécurité à votre application conteneur Azure sans l’exposer à l’Internet public. |

| Intégrer à Azure Front Door | Connectez-vous directement à partir d’Azure Front Door à votre azure Container Apps à l’aide d’une liaison privée au lieu de l’Internet public. |

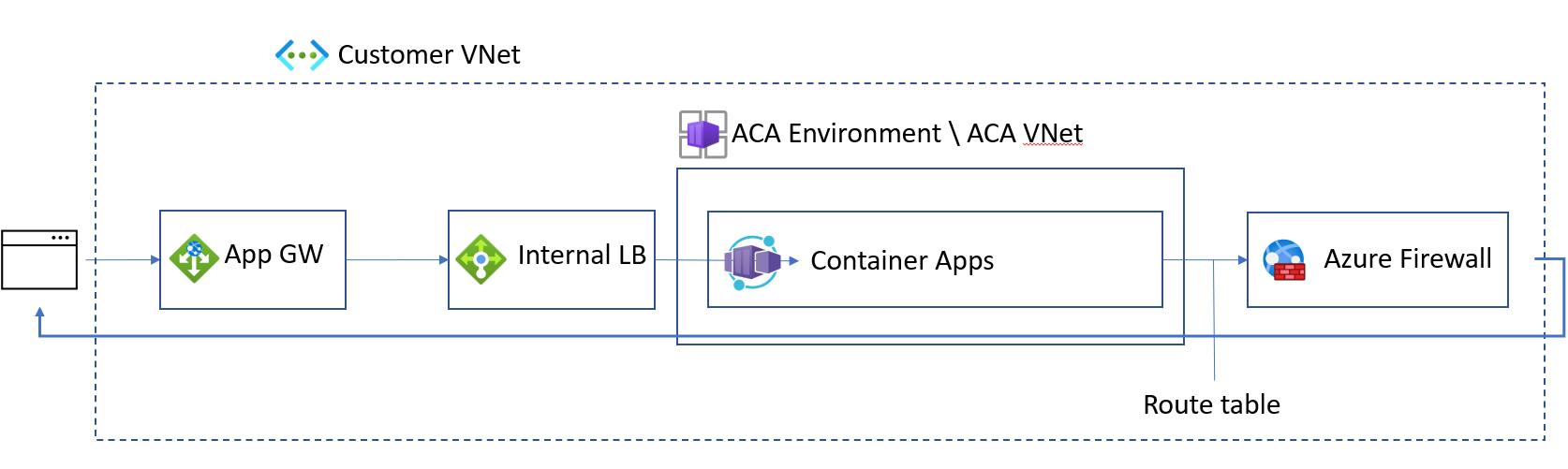

Sécurité de l'environnement

Vous pouvez sécuriser entièrement votre environnement de profils de charge de travail de trafic réseau d’entrée et de sortie en effectuant les actions suivantes :

Créez votre environnement d’application conteneur interne dans un environnement de profils de charge de travail. Pour connaître les étapes, consultez Gérer des profils de charge de travail avec Azure CLI.

Intégrez vos applications conteneur à une passerelle Application Gateway.

Configurez des itinéraires définis par l’utilisateur afin de router tout le trafic via Pare-feu Azure.

Comportement du proxy de périmètre HTTP

Azure Container Apps utilise un proxy HTTP edge qui met fin au protocole TLS (Transport Layer Security) et achemine les requêtes vers chaque application.

Les applications HTTP sont mises à l’échelle en fonction du nombre de requêtes et de connexions HTTP. Envoy achemine le trafic interne à l’intérieur de clusters.

Les connexions en aval prennent en charge HTTP1.1 et HTTP2, et Envoy détecte et met à niveau automatiquement les connexions si la connexion cliente exige une mise à niveau.

Les connexions en amont sont définies en définissant la propriété transport sur l’objet ingress.

Dépendances du portail

Il existe deux URL pour chaque application dans Azure Container Apps.

Le runtime Container Apps génère initialement un nom de domaine complet utilisé pour accéder à votre application. Consultez l’URL de l’application dans la fenêtre Vue d’ensemble de votre application conteneur dans le portail Azure pour connaître le nom de domaine complet de votre application conteneur.

Une deuxième URL est également générée pour vous. Cet emplacement accorde l’accès au service de streaming de journaux et à la console. Si nécessaire, vous devrez peut-être ajouter https://azurecontainerapps.dev/ à la liste d’autorisation de votre pare-feu ou proxy.

Ports et adresses IP

Les ports suivants sont exposés pour les connexions entrantes.

| Protocole | Ports |

|---|---|

| HTTP/HTTPS | 80, 443 |

Les adresses IP sont décomposées selon les types suivants :

| Type | Descriptif |

|---|---|

| Adresse IP entrante publique | Utilisée pour le trafic d’application dans un déploiement externe, et pour le trafic de gestion dans les déploiements internes et externes. |

| Adresse IP publique sortante | Utilisée en tant qu’adresse IP source pour les connexions sortantes quittant le réseau virtuel. Ces connexions ne sont pas routées vers un réseau privé virtuel. Les adresses IP sortantes peuvent changer au fil du temps. L’utilisation d’une passerelle NAT ou d’un autre proxy pour le trafic sortant à partir d’un environnement Container Apps est uniquement prise en charge dans un environnement de profils de charge de travail. |

| Adresse IP de l’équilibreur de charge interne | Cette adresse n’existe que dans un environnement interne. |