Méthode d’injection de réseau virtuel express

S’APPLIQUE À : Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Conseil

Essayez Data Factory dans Microsoft Fabric, une solution d’analyse tout-en-un pour les entreprises. Microsoft Fabric couvre tous les aspects, du déplacement des données à la science des données, en passant par l’analyse en temps réel, l’aide à la décision et la création de rapports. Découvrez comment démarrer un nouvel essai gratuitement !

Notes

La fonctionnalité d’injection de réseau virtuel Express n’est pas encore prise en charge pour le runtime d’intégration SSIS dans les régions ci-dessous :

- Jio Inde Ouest ou Suisse Ouest

- US Gov Texas ou US Gov Arizona

- Chine Nord 2 ou Chine Est 2

Quand vous utilisez SSIS (SQL Server Integration Services) dans ADF (Azure Data Factory) ou Synapse Pipelines, il existe deux méthodes pour joindre votre instance Azure-SSIS Integration Runtime à un réseau virtuel : standard et express. Si vous utilisez la méthode express, vous devez configurer votre réseau virtuel pour qu’il réponde aux impératifs suivants :

Vérifiez que Microsoft.Batch est un fournisseur de ressources inscrit dans l’abonnement Azure qui dispose du réseau virtuel auquel votre runtime d’intégration Azure-SSIS IR doit être joint. Pour obtenir des instructions détaillées, consultez la section Inscrire Azure Batch en tant que fournisseur de ressources.

Vérifiez qu’il n’existe aucun verrou de ressource dans votre réseau virtuel.

Sélectionnez le sous-réseau approprié dans le réseau virtuel auquel votre runtime d’intégration Azure-SSIS IR doit être joint. Pour plus d’informations, consultez la section Sélectionner un sous-réseau ci-dessous.

Vérifiez que l’utilisateur qui crée Azure-SSIS IR se voit octroyer les autorisations RBAC (contrôle d’accès en fonction du rôle) nécessaires pour rejoindre le réseau/sous-réseau virtuel. Pour plus d’informations, consultez la section Sélectionner des autorisations de réseau virtuel ci-dessous.

Selon votre scénario spécifique, vous pouvez éventuellement configurer les éléments suivants :

Si vous souhaitez utiliser une adresse IP publique statique pour le trafic sortant de votre runtime d’intégration Azure-SSIS IR, consultez la section Configurer une adresse IP publique statique ci-dessous.

Si vous souhaitez utiliser votre propre serveur DNS (Domain Name System) dans le réseau virtuel, consultez la section Configurer un serveur DNS personnalisé ci-dessous.

Si vous souhaitez utiliser un groupe NSG (groupe de sécurité réseau) pour limiter le trafic sortant sur le sous-réseau, consultez la section Configurer un groupe NSG ci-dessous.

Si vous souhaitez utiliser des routages UDR (routages définis par l’utilisateur) pour auditer/inspecter le trafic sortant, consultez la section Configurer des routages UDR ci-dessous.

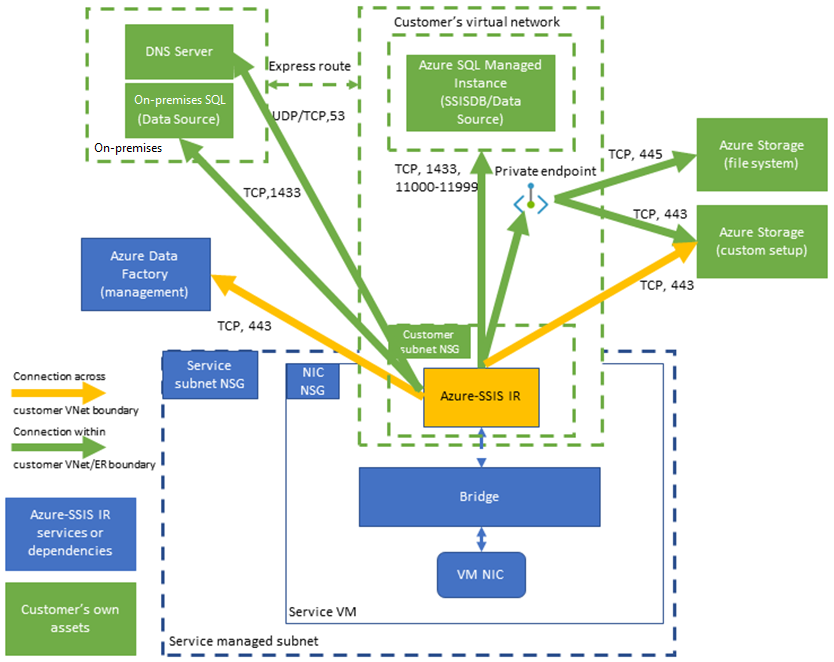

Ce diagramme montre les connexions requises pour votre runtime d’intégration Azure-SSIS :

Sélectionner un sous-réseau

Pour activer l’injection express au réseau virtuel, vous devez sélectionner le sous-réseau approprié auquel votre runtime d’intégration Azure-SSIS IR doit être joint :

Ne sélectionnez pas GatewaySubnet, car il est dédié aux passerelles de réseau virtuel.

Assurez-vous que le sous-réseau sélectionné a des adresses IP disponibles pendant au moins deux fois votre numéro de nœud Azure-SSIS IR. Celles-ci sont nécessaires pour éviter toute interruption lors du déploiement de correctifs/mises à niveau pour votre Azure-SSIS IR. Azure réserve aussi des adresses IP qui ne peuvent pas être utilisées dans chaque sous-réseau. La première et la dernière adresses IP sont réservées à la conformité des protocoles, tandis que trois adresses supplémentaires sont réservées pour les services Azure. Pour plus d’informations, consultez la section Restrictions liées aux adresses IP de sous-réseau.

N’utilisez pas un sous-réseau exclusivement occupé par d’autres services Azure (par exemple Azure SQL Managed Instance, App Service, etc.).

Le sous-réseau sélectionné doit être délégué au service Microsoft.Batch/batchAccounts. Pour plus d’informations, consultez l’article Vue d’ensemble de la délégation de sous-réseau. Pour obtenir des instructions détaillées, consultez la section Déléguer un sous-réseau à Azure Batch.

Sélectionner des autorisations de réseau virtuel

Afin d’activer l’injection express au réseau virtuel, l’utilisateur qui crée Azure-SSIS IR doit se voir octroyer les autorisations RBAC nécessaires pour permettre la jonction au réseau/sous-réseau virtuel. Deux options s'offrent à vous :

Utilisez le rôle Contributeur de réseaux intégré. Ce rôle inclut l’autorisation Microsoft.Network/*, mais dispose d’une étendue plus large que nécessaire.

Créez un rôle personnalisé qui inclut uniquement l’autorisation Microsoft.Network/virtualNetworks/subnets/join/action nécessaire.

Pour obtenir des instructions détaillées, consultez la section Octroyer des autorisations de réseau virtuel.

Configurer une adresse IP publique statique

Si vous souhaitez utiliser une adresse IP publique statique pour le trafic sortant de votre runtime d’intégration Azure-SSIS IR afin de l’autoriser dans vos pare-feu, vous devez configurer la NAT (traduction d’adresses réseau) virtuelle.

Configurer un serveur DNS personnalisé

Si vous souhaitez utiliser votre propre serveur DNS dans le réseau virtuel pour résoudre vos noms d’hôte privés, assurez-vous qu’il peut également résoudre les noms d’hôte Azure globaux (par exemple, votre objet Stockage Blob Azure nommé <your storage account>.blob.core.windows.).

Nous vous recommandons de configurer votre propre serveur DNS pour transférer les requêtes DNS non résolues à l’adresse IP des programmes de résolution récursifs Azure (168.63.129.16).

Pour plus d’informations, consultez la section Résolution de noms de serveurs DNS.

Pour le moment, si vous souhaitez qu’Azure-SSIS IR utilise votre propre serveur DNS, vous devez lui appliquer une configuration personnalisée standard en suivant les étapes ci-dessous :

Téléchargez un script de configuration personnalisé (main.cmd) + son fichier associé (setupdnsserver.ps1).

Remplacez « your-dns-server-ip » (ip-du-serveur-dns) dans main.cmd par l’adresse IP de votre propre serveur DNS.

Chargez main.cmd + setupdnsserver.ps1 dans votre propre conteneur Azure Storage Blob pour une configuration personnalisée standard, puis entrez son URI SAS au moment du provisionnement d’Azure-SSIS IR. Consultez l’article Personnalisation d’Azure-SSIS IR.

Notes

Utilisez un nom de domaine complet (FQDN) pour votre nom d’hôte privé (par exemple, utilisez <your_private_server>.contoso.com au lieu de <your_private_server>). Vous pouvez également utiliser une installation personnalisée standard dans Azure-SSIS IR pour ajouter automatiquement votre propre suffixe DNS (par exemple contoso.com) à un nom de domaine à étiquette unique non qualifié, et le convertir en nom de domaine complet avant de l’utiliser dans des requêtes DNS. Pour plus d’informations, consultez la section Exemples d’installation personnalisée standard.

Configurer un NSG

Si vous souhaitez utiliser un groupe NSG sur le sous-réseau auquel votre runtime d’intégration Azure-SSIS IR est joint, autorisez le trafic sortant suivant :

| Protocole de transfert | Source | Ports source | Destination | Ports de destination | Commentaires |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Nécessaire pour permettre à Azure-SSIS IR d’accéder aux services ADF. Son trafic sortant utilise uniquement le point de terminaison public ADF pour le moment. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Facultatif) Obligatoire uniquement si vous utilisez un serveur Azure SQL Database/Managed Instance pour héberger le catalogue SSIS (SSISDB). Si votre serveur Azure SQL Database/Managed Instance est configuré avec un point de terminaison public/de service de réseau virtuel, utilisez la balise de service SQL comme destination. Si votre serveur Azure SQL Database/Managed Instance est configuré avec un point de terminaison public, utilisez la balise de service VirtualNetwork comme destination. Si votre stratégie de connexion de serveur a la valeur Proxy au lieu de Redirect, seul le port 1433 est nécessaire. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 443 | (Facultatif) Obligatoire uniquement si vous utilisez un conteneur d’objet Blob de stockage Azure pour stocker vos fichiers/scripts d’installation personnalisée standard. Si votre stockage Azure est configuré avec un point de terminaison public/de service de réseau virtuel, utilisez la balise de service Stockage comme destination. Si votre instance de Stockage Azure est configurée avec un point de terminaison privé, utilisez l’étiquette de service VirtualNetwork en tant que destination. |

| TCP | VirtualNetwork | * | Storage/VirtualNetwork | 445 | (Facultatif) Obligatoire uniquement si vous devez accéder à Azure Files. Si votre stockage Azure est configuré avec un point de terminaison public/de service de réseau virtuel, utilisez la balise de service Stockage comme destination. Si votre stockage Azure est configuré avec un point de terminaison public, utilisez la balise de service VirtualNetwork comme destination. |

Configurer les itinéraires définis par l’utilisateur

Si vous souhaitez auditer/inspecter le trafic sortant de votre runtime d’intégration Azure-SSIS IR, vous pouvez utiliser des routages définis par l’utilisateur (UDR) pour le rediriger vers une appliance de pare-feu locale via le tunneling forcé d’Azure ExpressRoute qui annonce une route BGP (Border Gateway Protocol) 0.0.0.0/0 vers le réseau virtuel, vers une appliance virtuelle réseau configurée en tant que pare-feu ou vers le service Pare-feu Azure.

Comme indiqué dans nos conseils d’aide à la section Configurer un groupe NSG ci-dessus, vous devez implémenter des règles similaires sur l’appliance/le service de pare-feu pour autoriser le trafic sortant en provenance de votre runtime d’intégration Azure-SSIS IR :

Si vous utilisez le pare-feu Azure :

Vous devez ouvrir le port 443 pour autoriser le trafic TCP sortant ayant l’étiquette de service DataFactoryManagement en tant que destination.

Si vous utilisez un serveur Azure SQL Database/Managed Instance pour héberger SSISDB, vous devez ouvrir les ports 1433, 11000-11999 pour autoriser le trafic TCP sortant ayant l’étiquette de service Sql/VirtualNetwork en tant que destination.

Si vous utilisez un conteneur d’objet blob de stockage Azure pour stocker votre script/vos fichiers d’installation personnalisée standard, vous devez ouvrir le port 443 pour le trafic TCP sortant avec l’étiquette de service Storage/VirtualNetwork en tant que destination.

Si vous avez besoin d’accéder à Azure Files, vous devez ouvrir le port 445 pour le trafic TCP sortant avec l’étiquette de service Storage/VirtualNetwork en tant que destination.

Si vous utilisez une autre appliance/un autre service de pare-feu :

Vous devez ouvrir le port 443 pour autoriser le trafic TCP sortant ayant l’adresse 0.0.0.0/0 ou le FQDN spécifique à l’environnement Azure suivant en tant que destination :

Environnement Azure FQDN Azure public *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure géré par 21Vianet *.frontend.datamovement.azure.cn Si vous utilisez un serveur Azure SQL Database/Managed Instance pour héberger SSISDB, vous devez ouvrir les ports 1433, 11000-11999 pour le trafic TCP sortant avec 0.0.0.0/0 ou votre nom de domaine complet de serveur Azure SQL Database/Managed Instance comme destination.

Si vous utilisez un conteneur d’objet blob de stockage Azure pour stocker votre script/vos fichiers d’installation personnalisée standard, vous devez ouvrir le port 443 pour le trafic TCP sortant avec 0.0.0.0/0 ou votre nom de domaine complet de stockage Blob Azure en tant que destination.

Si vous avez besoin d’accéder à Azure Files, vous devez ouvrir le port 445 pour le trafic TCP sortant avec 0.0.0.0/0 ou votre nom de domaine complet Azure Files en tant que destination.

Contenu connexe

- Jonction d’un runtime Azure-SSIS IR à un réseau virtuel avec l’IU ADF

- Joindre un runtime Azure-SSIS IR à un réseau virtuel avec Azure PowerShell

Pour plus d’informations sur le runtime d’intégration Azure-SSIS IR, voir les articles suivants :

- Runtime d’intégration Azure SSIS IR. Cet article fournit des informations conceptuelles générales sur les runtimes d’intégration, notamment sur Azure-SSIS IR.

- Tutoriel : Déployer des packages SSIS vers Azure. Ce didacticiel fournit des instructions pas à pas pour créer votre Azure-SSIS IR. Il utilise le serveur Azure SQL Database pour héberger SSISDB.

- Créez un runtime d’intégration Azure-SSIS IR. Cet article s’appuie sur le didacticiel. Il donne des instructions sur l’utilisation d’un serveur Azure SQL Database configuré avec un point de terminaison de service de réseau virtuel/une règle de pare-feu IP/un point de terminaison privé ou une instance Azure SQL Managed Instance jointe à un réseau virtuel pour héberger SSISDB. Il vous montre comment joindre votre runtime Azure-SSIS IR à un réseau virtuel.

- Monitor an Azure-SSIS IR (Surveiller le runtime d’intégration Azure-SSIS). Cet article vous montre comment récupérer et comprendre des informations sur votre runtime d’intégration Azure-SSIS.

- Manage an Azure-SSIS IR (Gérer un runtime d’intégration Azure-SSIS). Cet article vous explique comment arrêter, démarrer ou supprimer votre Azure-SSIS IR. Il vous montre également comment effectuer un scale-out de votre IR Azure-SSIS en ajoutant des nœuds.

Commentaires

Bientôt disponible : pendant toute l’année 2024, nous allons éliminer progressivement Problèmes GitHub comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, voir : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour