Migrer des scénarios de gestion des identités de SAP IDM vers Microsoft Entra

Outre ses applications métier, SAP offre une gamme de technologies de gestion des identités et des accès, notamment SAP Cloud Identity Services et SAP Identity Management (SAP IDM) pour aider leurs clients à maintenir les identités dans leurs applications SAP. IDM SAP, que les organisations déploient localement, ont fourni historiquement une gestion des identités et des accès pour les déploiements SAP R/3. SAP va mettre fin à la maintenance pour SAP Identity Management. Pour les organisations qui utilisaient SAP Identity Management, Microsoft et SAP collaborent pour développer des conseils pour ces organisations afin de migrer leurs scénarios de gestion des identités de SAP Identity Management vers Microsoft Entra.

La modernisation des identités est une étape essentielle et essentielle pour améliorer la posture de sécurité d’une organisation et protéger ses utilisateurs et ses ressources contre les menaces d’identité. Il s’agit d’un investissement stratégique qui peut offrir des avantages substantiels au-delà d’une posture de sécurité plus forte, comme améliorer l’expérience utilisateur et optimiser l’efficacité opérationnelle. Les administrateurs de nombreuses organisations ont exprimé l’intérêt de déplacer le centre de leurs scénarios de gestion des identités et des accès entièrement vers le cloud. Certaines organisations n’auront plus d’environnement local, tandis que d’autres intègrent la gestion des identités et des accès hébergées dans le cloud à leurs applications, répertoires et bases de données locaux restants. Pour plus d’informations sur la transformation cloud pour les services d’identité, consultez posture de transformation cloud et transition vers le cloud.

Microsoft Entra offre une plateforme d’identité hébergée dans le cloud universelle qui fournit à vos personnes, partenaires et clients une identité unique pour accéder aux applications cloud et locales, et collaborer à partir de n’importe quelle plateforme et appareil. Ce document fournit des conseils sur les options et approches de migration pour déplacer des scénarios IAM (Identity Management) de SAP Identity Management vers des services hébergés dans le cloud Microsoft Entra, et sera mis à jour à mesure que de nouveaux scénarios deviennent disponibles pour la migration.

Vue d’ensemble de Microsoft Entra et de ses intégrations de produits SAP

Microsoft Entra est une famille de produits, notamment Microsoft Entra ID (anciennement Azure Active Directory) et Microsoft Entra ID Governance. Microsoft Entra ID est un service de gestion des identités et des accès cloud que les employés et les invités peuvent utiliser pour accéder aux ressources. Il fournit une authentification forte et un accès adaptatif sécurisé, et s’intègre à la fois aux applications héritées locales et à des milliers d’applications SaaS (software-as-a-service), offrant une expérience utilisateur final transparente. Microsoft Entra ID Governance offre des fonctionnalités supplémentaires pour établir automatiquement des identités utilisateur dans les applications dont les utilisateurs ont besoin pour accéder, mettre à jour et supprimer des identités utilisateur lorsque l’état du travail ou les rôles changent.

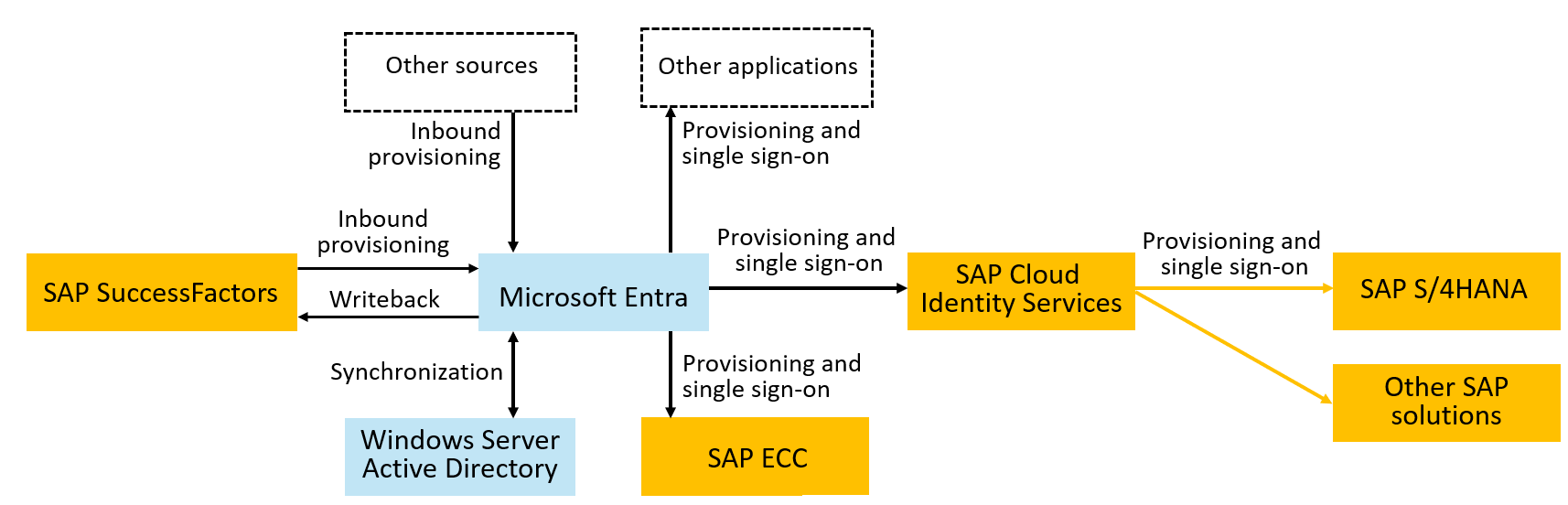

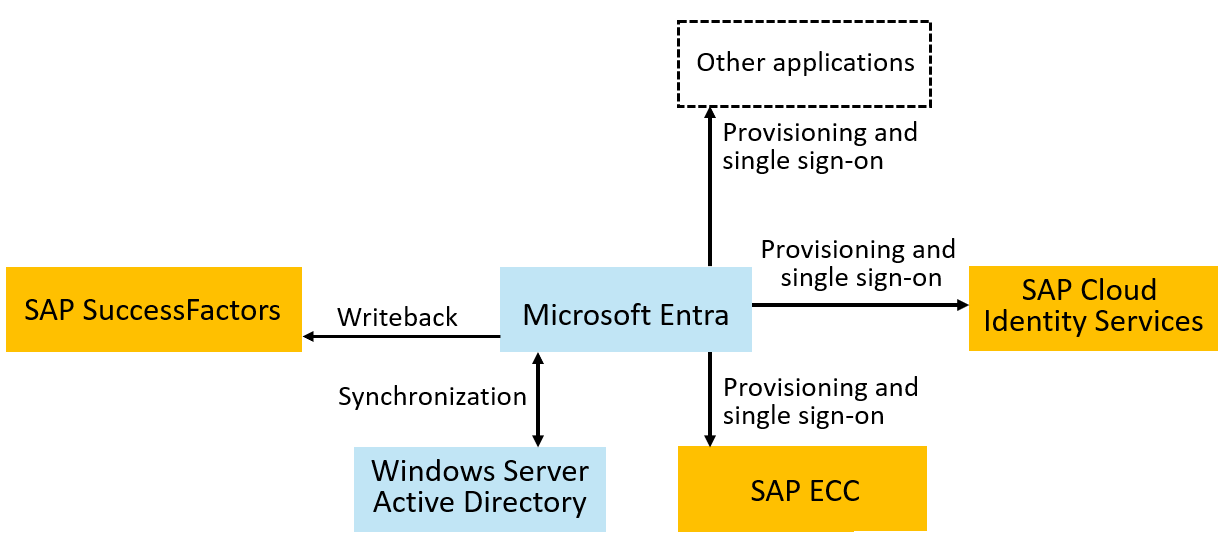

Microsoft Entra fournit des interfaces utilisateur, notamment le centre d’administration Microsoft Entra, les portails myapps et myaccess, ainsi qu’une API REST pour les opérations de gestion des identités et le libre-service de l’utilisateur final délégué. Microsoft Entra ID inclut des intégrations pour SuccessFactors, SAP ERP Central Component (SAP ECC) et via SAP Cloud Identity Services, peut fournir l’approvisionnement et l’authentification unique à S/4HANA et de nombreuses autres applications SAP. Pour plus d’informations sur ces intégrations, consultez Gérer l’accès à vos applications SAP. Microsoft Entra implémente également des protocoles standard tels que SAML, SCIM, SOAP et OpenID Connect pour s’intégrer directement à de nombreuses applications supplémentaires pour l’authentification unique et l’approvisionnement. Microsoft Entra dispose également d’agents, notamment Microsoft Entra Connect cloud sync et un agent d’approvisionnement pour connecter les services cloud Microsoft Entra avec les applications, répertoires et bases de données locaux d’une organisation.

Le diagramme suivant illustre un exemple de topologie pour l’approvisionnement d’utilisateurs et l’authentification unique. Dans cette topologie, les employés sont représentés dans SuccessFactors et doivent avoir des comptes dans un domaine Windows Server Active Directory, dans Microsoft Entra, SAP ECC et les applications cloud SAP. Cet exemple illustre une organisation disposant d’un domaine Windows Server AD ; Toutefois, Windows Server AD n’est pas obligatoire.

Planification d’une migration de scénarios de gestion des identités vers Microsoft Entra

Depuis l’introduction de SAP IDM, le paysage de gestion des identités et des accès a évolué avec de nouvelles applications et de nouvelles priorités métier, et les approches recommandées pour résoudre les cas d’usage IAM seront dans de nombreux cas différents aujourd’hui de celles précédemment implémentées pour SAP IDM. Par conséquent, les organisations doivent planifier une approche intermédiaire pour la migration de scénarios. Par exemple, une organisation peut hiérarchiser la migration d’un scénario de réinitialisation de mot de passe en libre-service de l’utilisateur final en une seule étape, puis une fois terminée, déplacer un scénario d’approvisionnement. Pour un autre exemple, l’organisation peut choisir de déployer d’abord des fonctionnalités Microsoft Entra dans un locataire intermédiaire distinct, exploitée en parallèle avec le système de gestion des identités existant et le locataire de production, puis apporter des configurations pour les scénarios un par un du locataire intermédiaire au locataire de production et désactiver ce scénario à partir du système de gestion des identités existant. L’ordre dans lequel une organisation choisit de déplacer ses scénarios dépend de ses priorités informatiques globales et de l’impact sur d’autres parties prenantes, telles que les utilisateurs finaux qui ont besoin d’une mise à jour de formation ou de propriétaires d’applications. Les organisations peuvent également structurer la migration de scénario IAM en même temps que d’autres modernisations informatiques, telles que le déplacement d’autres scénarios en dehors de la gestion des identités de la technologie SAP locale vers SuccessFactors, S/4HANA ou d’autres services cloud. Vous pouvez également utiliser cette opportunité pour nettoyer et supprimer les intégrations obsolètes, les droits d’accès ou les rôles, et consolider si nécessaire.

Pour commencer à planifier votre migration,

- Identifiez les cas d’usage IAM actuels et planifiés dans votre stratégie de modernisation IAM.

- Analysez les exigences de ces cas d’usage et répondez à ces exigences aux fonctionnalités des services Microsoft Entra.

- Déterminez les délais et les parties prenantes pour l’implémentation de nouvelles fonctionnalités de Microsoft Entra pour prendre en charge la migration.

- Déterminez le processus de basculement pour vos applications afin de déplacer les contrôles d’authentification unique, de cycle de vie des identités et de cycle de vie d’accès vers Microsoft Entra.

En tant que migration IDM SAP implique probablement des intégrations avec des applications SAP existantes, passez en revue les intégrations avec les sources SAP et ciblez des conseils pour déterminer la séquence d’intégration d’applications et la façon dont les applications s’intégreront à Microsoft Entra.

Services et partenaires d’intégration pour le déploiement de Microsoft Entra avec des applications SAP

Les partenaires peuvent aussi aider votre organisation à planifier et déployer Microsoft Entra avec des applications SAP telles que SAP S/4HANA. Les clients peuvent engager des partenaires répertoriés dans l’explorateur Microsoft des partenaires de solutions ou choisir parmi les partenaires de services répertoriés dans le tableau suivant. Les descriptions et les pages en lien sont fournies par les partenaires eux-mêmes. Vous pouvez utiliser la description afin d’identifier un partenaire à contacter ou sur lequel vous souhaiteriez en savoir plus pour le déploiement de Microsoft Entra avec des applications SAP.

| Nom | Description |

|---|---|

| Accenture et Avanade | « Accenture et Avanade sont des leaders mondiaux de la Sécurité Microsoft et des services SAP. Grâce à notre combinaison unique de compétences Microsoft et SAP, nous pouvons vous aider à comprendre et à planifier avec succès une migration de SAP IdM vers Microsoft Entra ID. Grâce à nos ressources de livraison et à notre expertise, Avanade et Accenture peuvent vous aider à accélérer votre projet de migration pour atteindre vos objectifs avec moins de risques. Accenture détient une position unique pour aider les grandes entreprises mondiales, complétée par l’expérience approfondie d’Avanade pour accompagner les moyennes et grandes entreprises sur leur parcours de migration. Nos connaissances et notre expérience approfondies peuvent vous aider à accélérer votre parcours pour remplacer SAP IdM, tout en optimisant votre investissement dans Microsoft Entra ID. » |

| Campana &Schott | « Campana &Schott est un conseil international de gestion et de technologie avec plus de 600 employés en Europe et aux États-Unis. Nous allons combiner plus de 30 ans d’expérience de gestion et de transformation de projet avec une expertise approfondie dans les technologies Microsoft, la stratégie informatique et l’organisation informatique. En tant que partenaire de solution Microsoft pour Microsoft Cloud, nous fournissons une sécurité moderne pour les applications Microsoft 365, SaaS et les applications locales héritées. » |

| DXC Technology | « DXC Technology aide les entreprises mondiales à exécuter leurs systèmes et opérations stratégiques tout en modernisant les systèmes d’information (SI), en optimisant les architectures de données et en garantissant la sécurité et l’évolutivité dans les clouds publics, privés et hybrides. Avec plus de 30 ans de partenariat stratégique mondial avec Microsoft et SAP, DXC possède une expérience riche en implémentations de SAP IDM dans divers secteurs d’activité. » |

| Edgile, une société Wipro | « Edgile, une société Wipro, s’appuie sur 25 ans d’expertise auprès de SAP et de Microsoft 365 pour migrer en toute transparence la gestion des identités et des accès (IDM) pour nos précieux clients. En tant que partenaire Microsoft Entra Launch et partenaire SAP Global Strategic Services (GSSP), nous nous distinguons dans le domaine de la modernisation et de la gestion des changements IAM. Notre équipe d’experts Edgile et Wipro adoptent une approche unique, garantissant ainsi la réussite des transformations d’identité et de sécurité cloud pour nos clients. » |

| IB Solution | « IBsolution est l’un des cabinets de conseil en gestion des identités et des accès SAP les plus expérimentés dans le monde entier avec un parcours record de plus de 20 ans. Avec une approche stratégique et des solutions pré-conditionnées, l’entreprise accompagne les clients dans leur transition de SAP IdM vers la gouvernance de gestion d’identité et d’accès Microsoft Entra ID la plus recommandée pour SAP. » |

| IBM Consulting | « IBM Consulting est un leader mondial dans les services de transformation Microsoft Security et SAP. Nous sommes bien placés pour prendre en charge la migration SAP IdM de nos clients vers l’ID Microsoft Entra. Nos connaissances et notre expérience dans la prise en charge de grands clients d’entreprise mondiaux, combinées à une expertise approfondie en matière de cybersécurité, d’IA et de services SAP, permettent d’offrir un parcours de transition fluide avec une interruption minimale des services et fonctions métier critiques. |

| KPMG | « KPMG et Microsoft renforcent davantage leur alliance en offrant une proposition complète de gouvernance des identités. En naviguant parfaitement dans les complexités de la gouvernance des identités, la combinaison d’outils Microsoft Entra avancés avec KPMG Powered Enterprise aide à stimuler la transformation fonctionnelle. Cette synergie peut propulser des capacités numériques accélérées, améliorer l’efficacité opérationnelle, renforcer la sécurité et garantir la conformité. » |

| ObjektKultur | « En tant que partenaire Microsoft de longue date, Objektkultur numérise les processus métier par le biais de conseils, de développement et d’opérations innovantes de solutions informatiques. Avec une expérience approfondie dans l’implémentation de solutions de gestion des identités et des accès au sein des technologies Microsoft et dans l’intégration d’applications, nous guidons les clients en toute transparence, de la suppression progressive de SAP IDM jusqu’à la robustesse de la solution Microsoft Entra, garantissant ainsi une gestion sécurisée, gouvernée et rationalisée des identités et des accès dans le cloud. » |

| Patecco | « PATECCO est une société de conseil informatique allemande spécialisée dans le développement, le support et l’implémentation de solutions de gestion des identités et des accès basées sur les dernières technologies. Avec une grande expertise dans la gestion des identités et des accès, et des partenariats avec des leaders de l’industrie, nous offrons des services personnalisés aux clients de divers secteurs, notamment les banques, les assurances, l’énergie, la chimie et l’industrie de services publics. » |

| Protiviti | « En tant que partenaire Microsoft AI Cloud Solutions et partenaire Gold SAP, l’expertise de Protiviti dans les solutions Microsoft et SAP est inégalée dans le secteur. Le regroupement de nos partenariats puissants fournira à nos clients un ensemble de solutions complètes pour la gestion centralisée des identités et la gouvernance des rôles. » |

| PWC | « Les services de gestion des identités et des accès de PwC peuvent vous aider dans toutes les phases de capacité, aussi bien pour évaluer vos fonctionnalités existantes déployées dans SAP IDM que pour organiser et planifier votre futur état cible et votre vision pour la gouvernance de Microsoft Entra ID. PwC peut également prendre en charge et exécuter l’environnement en tant que service géré après la mise en service. » |

| SITS | « SITS, principal fournisseur de cybersécurité dans la région DACH, accompagne les clients avec des services de conseil, d’ingénierie, de technologies cloud et de services managés de haut niveau. En tant que partenaire de solutions Microsoft pour la sécurité, le travail moderne et l’infrastructure Azure, nous offrons à nos clients des services de conseil, d’implémentation, de support et de services gérés autour de la sécurité, de la conformité, de l’identité et de la confidentialité. » |

| Traxion | « Traxion, qui fait partie du groupe SITS, opère dans la région du BeNeLux. Traxion est une entreprise de sécurité informatique avec 160 employés et plus de 24 ans d’expertise, nous sommes spécialisés dans les solutions de gestion des identités et des accès. En tant que partenaire Microsoft, nous fournissons des services de conseil, d’implémentation et de support en gestion des identités et des accès de niveau supérieur, garantissant ainsi des relations clientes solides et durables.» |

Conseils de migration pour chaque scénario IDM SAP

Les sections suivantes fournissent des liens vers des conseils sur la migration de chaque scénario IDM SAP vers Microsoft Entra. Toutes les sections ne peuvent pas être pertinentes pour chaque organisation, en fonction des scénarios IDM SAP qu’une organisation a déployés.

Veillez à surveiller cet article, la documentation du produit Microsoft Entra et la documentation correspondante du produit SAP pour les mises à jour, car les fonctionnalités des deux produits continuent à évoluer pour débloquer davantage de scénarios de migration et de nouveaux scénarios, notamment les intégrations Microsoft Entra avec SAP Access Control (SAP AC) et SAP Cloud Identity Access Governance (SAP IAG).

Migrer un magasin d’identités vers un locataire Microsoft Entra ID

Dans SAP IDM, un magasin d’identités est un référentiel d’informations d’identité, notamment les utilisateurs, les groupes et leur piste d’audit. Dans Microsoft Entra, un locataire est une instance de Microsoft Entra ID dans laquelle les informations relatives à une seule organisation résident, y compris les objets organisationnels tels que les utilisateurs, les groupes et les appareils. Un locataire contient également des stratégies d’accès et de conformité pour les ressources, telles que les applications inscrites dans l’annuaire. Les principales fonctions prises en charge par un locataire incluent l’authentification d’identité ainsi que la gestion de l’accès aux ressources. Les locataires contiennent des données organisationnelles privilégiées et sont isolés en toute sécurité des autres locataires. En outre, les locataires peuvent être configurés pour que les données d’une organisation soient conservées et traitées dans une région ou un cloud spécifique, ce qui permet aux organisations d’utiliser des locataires comme mécanisme pour répondre aux exigences de résidence et de gestion des données.

Les organisations disposant de Microsoft 365, Microsoft Azure ou d’autres services Microsoft Online Services disposeront déjà d’un locataire Microsoft Entra ID qui sous-tend ces services. En outre, une organisation peut avoir des locataires supplémentaires, tels qu’un locataire qui a des applications spécifiques et qui a été configuré pour répondre aux normes telles que PCI-DSS applicable à ces applications. Pour plus d’informations sur la détermination de l’adéquation d’un locataire existant, consultez isolation des ressources avec plusieurs locataires. Si votre organisation n’a pas encore de locataire, passez en revue les plans de déploiement Microsoft Entra.

Avant de migrer des scénarios vers un locataire Microsoft Entra, vous devez consulter les instructions pas à pas pour :

- Définir la stratégie de l’organisation avec des prérequis utilisateur et d’autres contraintes pour l’accès à une application

- Décider de la topologie d’approvisionnement et d’authentification. Comme pour SAP IDM gestion du cycle de vie des identités, un seul locataire Microsoft Entra ID peut se connecter à plusieurs applications cloud et locales pour l’approvisionnement et l’authentification unique.

- Vérifiez que les conditions préalables de l’organisation sont remplies dans ce locataire, notamment avoir les licences Microsoft Entra appropriées dans ce locataire pour les fonctionnalités que vous utiliserez.

Migrer des données IAM existantes vers un locataire Microsoft Entra ID

Dans SAP IDM, l’Identity Store représente les données d’identité par le biais de types d’entrée tels que MX_PERSON, MX_ROLEou MX_PRIVILEGE.

Une personne est représentée dans un locataire Microsoft Entra ID en tant qu’utilisateur. Si vous avez des utilisateurs existants qui ne sont pas encore dans Microsoft Entra ID, vous pouvez les amener dans Microsoft Entra ID. Tout d’abord, si vous avez des attributs sur les utilisateurs existants qui ne font pas partie du schéma Microsoft Entra ID, étendez le schéma utilisateur Microsoft Entra avec des attributs d’extension pour les attributs supplémentaires. Ensuite, effectuez un chargement pour créer en bloc les utilisateurs dans Microsoft Entra ID à partir d’une source, par exemple un fichier CSV. Ensuite, émettez des informations d’identification à ces nouveaux utilisateurs afin qu’ils puissent s’authentifier auprès de Microsoft Entra ID.

Un rôle d’entreprise peut être représenté dans Microsoft Entra ID Governance en tant que package d’accès Gestion des droits d’utilisation. Vous pouvez régir l’accès aux applications en migrant un modèle de rôle d’organisation vers Microsoft Entra ID Governance, ce qui entraîne un package d’accès pour chaque rôle d’entreprise. Pour automatiser le processus de migration, vous pouvez utiliser PowerShell pour créer des packages d’accès.

Un rôle privilégié ou technique dans un système cible peut être représenté dans Microsoft Entra en tant que rôle d’application ou en tant que groupe de sécurité, en fonction des exigences du système cible pour la façon dont il utilise les données Microsoft Entra ID pour l’autorisation. Pour plus d’informations, consultez l’intégration d’applications à Microsoft Entra ID et l’établissement d’une ligne de base de révision des accès.

Un groupe dynamique a des représentations possibles distinctes dans Microsoft Entra. Dans Microsoft Entra, vous pouvez gérer automatiquement des collections d’utilisateurs, tels que tout le monde ayant une valeur particulière d’un attribut de centre de coûts, à l’aide de groupes d’appartenance dynamique Microsoft Entra ID ou de la gestion des droits Gouvernance Microsoft Entra ID avec des stratégies d’attribution automatique de package d’accès. Vous pouvez utiliser des applets de commande PowerShell pour créer des groupes d’appartenance dynamique ou créer des stratégies d’affectation automatique en bloc.

Migrer des scénarios de gestion des utilisateurs

Grâce au centre d’administration Microsoft Entra, à l’API Microsoft Graph et à PowerShell, les administrateurs peuvent facilement effectuer des activités de gestion des identités quotidiennes, notamment la création d’un utilisateur, le blocage de la connexion d’un utilisateur, l’ajout d’un utilisateur à un groupe ou la suppression d’un utilisateur.

Pour activer l’opération à grande échelle, Microsoft Entra permet aux organisations d’automatiser leurs processus de cycle de vie des identités.

Dans Microsoft Entra ID et Microsoft Entra ID Governance, vous pouvez automatiser les processus de cycle de vie des identités à l’aide de :

- L’approvisionnement entrant des sources RH de votre organisation, qui récupère des informations sur les employés à partir de Workday et SuccessFactors, pour gérer automatiquement les identités de utilisateur dans Active Directory et Microsoft Entra ID.

- Les utilisateurs déjà présents dans Active Directory peuvent être automatiquement créés et gérés dans Microsoft Entra ID avec l’approvisionnement inter-répertoires.

- Microsoft Entra ID Governance flux de travail de cycle de vie automatiser les tâches de flux de travail qui s’exécutent à certains événements clés, par exemple avant qu’un nouvel employé ne commence à travailler au sein de l’organisation, au fur et à mesure qu’il quitte l’organisation. Par exemple, un flux de travail peut être configuré pour envoyer un e-mail contenant un passe d’accès temporaire au manager d’un nouvel utilisateur, ou un e-mail de bienvenue à l’utilisateur durant son premier jour.

- Stratégies d’attribution automatique dans la gestion des droits d’utilisation pour ajouter et supprimer le groupe d’appartenance dynamique d’un utilisateur, les rôles d’application et les rôles de site SharePoint, en fonction des modifications apportées aux attributs de l’utilisateur. Les utilisateurs peuvent également être affectés à des groupes, équipes, rôles Microsoft Entra, rôles de ressources Azure et sites SharePoint Online à l’aide de gestion des droits d’utilisation et Privileged Identity Management, comme indiqué dans la section gestion du cycle de vie des accès.

- Une fois que les utilisateurs se trouvent dans Microsoft Entra ID avec leur groupe d’appartenance dynamique et les attributions de rôles d’application appropriées, l’attribution d’utilisateurs peut créer, mettre à jour et supprimer des comptes d’utilisateur dans d’autres applications, avec des connecteurs vers des centaines d’applications cloud et locales via SCIM, LDAP et SQL.

- Pour le cycle de vie invité, vous pouvez spécifier dans la gestion des droits d’utilisation les autres organisations dont les utilisateurs sont autorisés à demander l’accès aux ressources de votre organisation. Quand l’une de ces demandes d’utilisateurs est approuvée, la gestion des droits d’utilisation les ajoute automatiquement en tant que B2B invité à l’annuaire de votre organisation et attribue un accès approprié. Et la gestion des droits d’utilisation supprime automatiquement l’utilisateur invité B2B de l’annuaire de votre organisation quand ses droits d’accès expirent ou sont révoqués.

- Les révisions d’accès automatisent les révisions périodiques des invités existants déjà dans l’annuaire de votre organisation et suppriment ces utilisateurs de l’annuaire de votre organisation quand ils n’ont plus besoin d’y accéder.

Lors de la migration à partir d’un autre produit IAM, gardez à l’esprit que les implémentations des concepts IAM dans Microsoft Entra peuvent être différentes des implémentations de ces concepts dans d’autres produits IAM. Par exemple, les organisations peuvent exprimer un processus métier pour les événements de cycle de vie tels que l’intégration de nouveaux employés, et certains produits IAM ont implémenté cela par le biais d’un flux de travail dans une base de flux de travail. En revanche, Microsoft Entra a de nombreuses procédures d’automatisation intégrées et ne nécessite pas que les flux de travail soient définis pour la plupart des activités d’automatisation de gestion des identités. Par exemple, Microsoft Entra peut être configuré que lorsqu’un nouveau worker est détecté dans un système HR d’enregistrement tel que SuccessFactors, Microsoft Entra crée automatiquement des comptes d’utilisateur pour ce nouveau worker dans Windows Server AD, Microsoft Entra ID, les provisionne aux applications, les ajoute à des groupes et leur attribue des licences appropriées. De même, le traitement d’approbation des demandes d’accès ne nécessite pas de définition d’un flux de travail. Dans Microsoft Entra, les flux de travail sont uniquement requis pour les situations suivantes :

- Les flux de travail peuvent être utilisés dans le processus de jointure/déplacement/congé d’un worker, disponible avec les tâches intégrées des workflows de cycle de vie Microsoft Entra. Par exemple, un administrateur peut définir un flux de travail avec une tâche pour envoyer un e-mail avec un passe d’accès temporaire pour un nouveau worker. Un administrateur peut également ajouter des légendes à partir de flux de travail de cycle de vie à Azure Logic Apps lors de la jonction, du déplacement et du congé des flux de travail.

- Les flux de travail peuvent être utilisés pour ajouter des étapes dans le processus de demande d’accès et d’attribution d’accès. Les étapes d’approbation multi-phase, de séparation des vérifications des tâches et d’expiration sont déjà implémentées dans la gestion des droits d’utilisation de Microsoft Entra. Un administrateur peut définir des légendes à partir de gestion des droits d’utilisation lors du traitement des demandes d’affectation de package d’accès, de l’octroi d’affectation et de la suppression d’affectation dans les flux de travail Azure Logic Apps.

Intégrer à des sources RH SAP

Les organisations disposant de SAP SuccessFactors peuvent utiliser SAP IDM pour apporter des données d’employé à partir de SAP SUccessFactors. Ces organisations disposant de SAP SuccessFactors peuvent facilement migrer pour apporter des identités aux employés de SuccessFactors dans Microsoft Entra ID ou de SuccessFactors dans le Active Directory local, à l’aide de connecteurs Microsoft Entra ID. Nous prenons en charge les scénarios de mise à jour corrective suivants :

- Embauche de nouveaux employés : lorsqu’un nouvel employé est ajouté à SuccessFactors, un compte d’utilisateur est automatiquement créé dans Microsoft Entra ID et éventuellement dans Microsoft 365 et d’autres applications SaaS (software as a service) que Microsoft Entra ID prend en charge.

- Mises à jour du profil et des attributs de l’employé : quand le dossier d’un employé est mis à jour dans SuccessFactors (par exemple, le nom, la fonction ou le responsable), le compte d’utilisateur de l’employé est mis à jour automatiquement dans Microsoft Entra ID et éventuellement dans Microsoft 365 et d’autres applications SaaS prises en charge par Microsoft Entra ID.

- Résiliations de contrats d’employés : quand le contrat d’un employé est résilié dans SuccessFactors, son compte d’utilisateur est désactivé automatiquement dans Microsoft Entra ID, et éventuellement dans Microsoft 365 et d’autres applications SaaS prises en charge par Microsoft Entra ID.

- Réembauches d’employés : quand un employé est réembauché dans SuccessFactors, son ancien compte peut être automatiquement réactivé ou réapprovisionné (en fonction de ce que vous préférez) dans Microsoft Entra ID et éventuellement dans Microsoft 365 et d’autres applications SaaS prises en charge par Microsoft Entra ID.

Vous pouvez également mettre à jour à partir de Microsoft Entra ID dans SAP SuccessFactors les propriétés telles que l’adresse e-mail.

Pour obtenir des instructions pas à pas sur le cycle de vie des identités avec SAP SuccessFactors en tant que source, notamment la configuration de nouveaux utilisateurs avec les informations d’identification appropriées dans Windows Server AD ou Microsoft Entra ID, consultez Plan de déploiement de Microsoft Entra pour l’approvisionnement d’utilisateurs avec des applications source et cible SAP.

Certaines organisations ont également utilisé SAP IDM pour lire à partir de SAP Human Capital Management (HCM). Les organisations qui utilisent SAP SuccessFactors et SAP Human Capital Management (HCM) peuvent également importer des identités dans Microsoft Entra ID. À l’aide de SAP Integration Suite, vous pouvez synchroniser des listes de rôles de travail entre SAP HCM et SAP SuccessFactors. À partir de là, vous pouvez intégrer des identités directement dans Microsoft Entra ID ou les approvisionner dans Active Directory Domain Services, à l’aide des intégrations d’approvisionnement natives mentionnées précédemment.

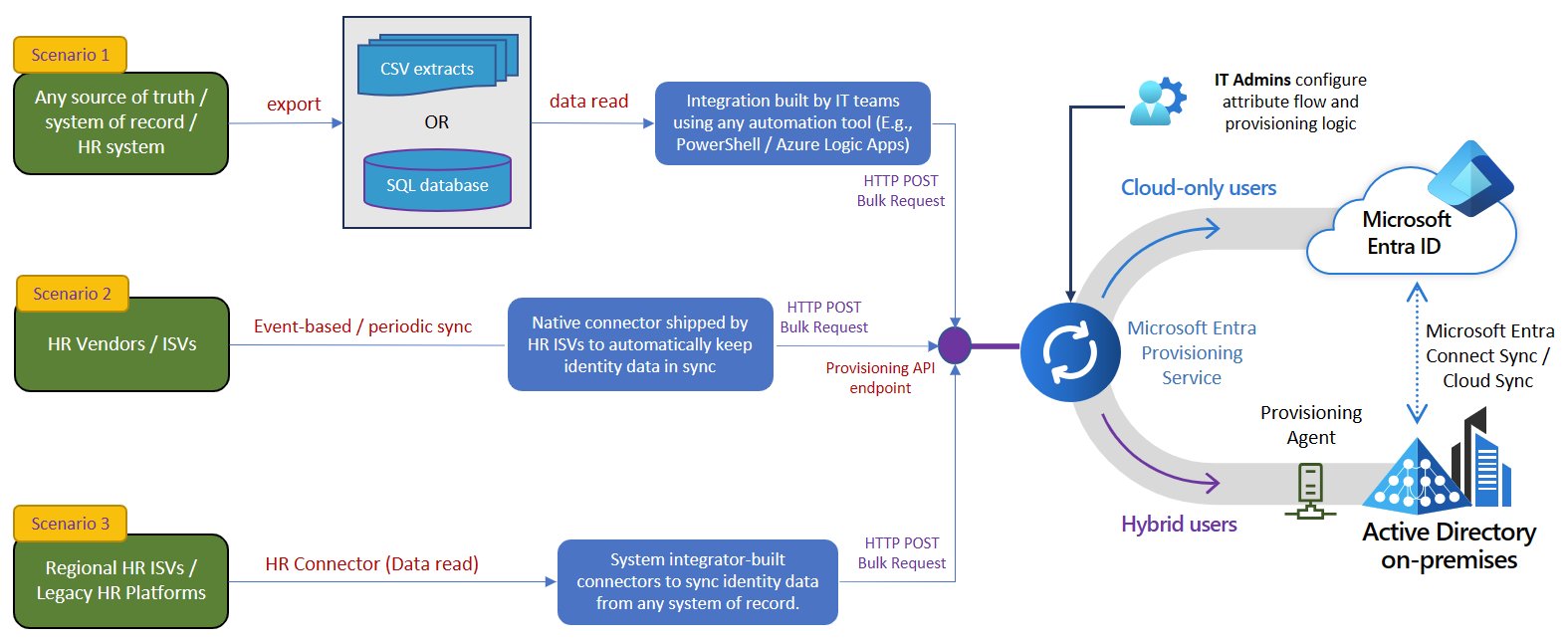

Si vous avez d’autres systèmes de sources d’enregistrement en plus de SuccessFactors ou SAP HCM, vous pouvez utiliser l’API d’approvisionnement entrante Microsoft Entra pour importer des workers à partir de ce système d’enregistrement en tant qu’utilisateurs dans Windows Server ou Microsoft Entra ID.

Approvisionnement pour les systèmes SAP

La plupart des organisations disposant d’IDM SAP l’ont utilisée pour approvisionner des utilisateurs dans SAP ECC, SAP IAS, SAP S/4HANA ou d’autres applications SAP. Microsoft Entra a des connecteurs à SAP ECC, SAP Cloud Identity Services et SAP SuccessFactors. L’approvisionnement dans SAP S/4HANA ou d’autres applications nécessite que les utilisateurs soient d’abord présents dans l’ID Microsoft Entra. Une fois que vous avez des utilisateurs dans Microsoft Entra ID, vous pouvez approvisionner ces utilisateurs de Microsoft Entra ID vers SAP Cloud Identity Services ou SAP ECC pour les permettre de se connecter aux applications SAP. SAP Cloud Identity Services approvisionne ensuite les utilisateurs provenant de Microsoft Entra ID qui se trouvent dans SAP Cloud Identity Directory dans les applications SAP en aval, notamment SAP S/4HANA Cloud et SAP S/4HANA On-premise via le connecteur cloud SAP, AS ABAP et bien d’autres.

Pour obtenir des instructions pas à pas sur le cycle de vie des identités avec les applications SAP comme cible, consultez Plan de déploiement de Microsoft Entra pour l’approvisionnement d’utilisateurs avec des applications source et cible SAP.

Pour préparer l’approvisionnement d’utilisateurs dans des applications SAP intégrées à SAP Cloud Identity Services, vérifiez que SAP Cloud Identity Services dispose des mappages de schéma nécessaires pour ces applications et approvisionner les utilisateurs de Microsoft Entra ID vers SAP Cloud Identity Services. SAP Cloud Identity Services provisionnera par la suite les utilisateurs dans les applications SAP en aval si nécessaire. Vous pouvez ensuite utiliser le trafic HR entrant à partir de SuccessFactors pour conserver la liste des utilisateurs dans Microsoft Entra ID à jour lorsque les employés rejoignent, déplacent et quittent. Si votre locataire dispose d’une licence pour la gouvernance des Microsoft Entra ID, vous pouvez également automatiser les modifications apportées aux attributions de rôles d’application dans Microsoft Entra ID pour SAP Cloud Identity Services. Pour plus d’informations sur l’exécution de la séparation des tâches et d’autres vérifications de conformité avant l’approvisionnement, consultez migrer des scénarios de gestion du cycle de vie des accès.

Pour obtenir des conseils sur la façon de provisionner des utilisateurs dans SAP ECC, vérifiez que les API métier nécessaires (BAPIs) pour SAP ECC sont prêtes pour Microsoft Entra à utiliser pour la gestion des identités, puis approvisionner les utilisateurs de Microsoft Entra ID vers SAP ECC.

Pour obtenir des conseils sur la mise à jour de l’enregistrement de travail SAP SuccessFactor, consultez réécrire à partir de Microsoft Entra ID vers SAP SuccessFactors.

Si vous utilisez SAP NetWeaver AS pour Java avec Windows Server Active Directory comme source de données, Microsoft Entra SuccessFactors entrant peut être utilisé pour créer et mettre à jour automatiquement des utilisateurs dans Windows Server AD.

Si vous utilisez SAP NetWeaver AS pour Java avec un autre répertoire LDAP comme source de données, vous pouvez configurer Microsoft Entra ID pour approvisionner des utilisateurs dans des répertoires LDAP.

Après avoir configuré l’approvisionnement pour les utilisateurs dans vos applications SAP, vous devez activer l’authentification unique pour celles-ci. Microsoft Entra ID peut servir de fournisseur d’identité et d’autorité d’authentification pour vos applications SAP. Microsoft Entra ID peut s’intégrer à SAP NetWeaver en utilisant SAML ou OAuth. Pour plus d’informations sur la configuration de l’authentification unique sur SAP SaaS et les applications modernes, consultez activer l’authentification unique.

Approvisionner des systèmes non SAP

Les organisations peuvent également utiliser SAP IDM pour approvisionner des utilisateurs pour systèmes non SAP, y compris Windows Server AD et d’autres bases de données, répertoires et applications. Vous pouvez migrer ces scénarios vers Microsoft Entra ID pour que Microsoft Entra ID approvisionne sa copie de ces utilisateurs dans ces référentiels.

Pour les organisations avec Windows Server AD, l’organisation a peut-être utilisé Windows Server AD en tant que source pour les utilisateurs et les groupes pour que SAP IDM soit intégré à SAP R/3. Vous pouvez utiliser Microsoft Entra Connect Sync ou Microsoft Entra Cloud Sync pour importer des utilisateurs et des groupes de Windows Server AD dans Microsoft Entra ID. En outre, Microsoft Entra SuccessFactors entrant peut être utilisé pour créer et mettre à jour automatiquement des utilisateurs dans Windows Server AD, et vous pouvez gérer les appartenances de groupes dans AD utilisées par les applications AD. Les boîtes aux lettres Exchange Online peuvent être créées automatiquement pour les utilisateurs via une attribution de licence, à l’aide de licences basées sur un groupe.

Pour les organisations disposant d’applications qui s’appuient sur d’autres répertoires, vous pouvez configurer Microsoft Entra ID pour approvisionner des utilisateurs dans des répertoires LDAP, y compris OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, APACHE Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (précédemment Sun ONE) Directory Server Enterprise Edition, et RadiantOne Virtual Directory Server (VDS). Vous pouvez mapper les attributs des utilisateurs de Microsoft Entra ID aux attributs de l’utilisateur dans ces répertoires et définir un mot de passe initial si nécessaire.

Pour les organisations disposant d’applications qui s’appuient sur une base de données SQL, vous pouvez configurer Microsoft Entra ID pour approvisionner des utilisateurs dans une base de données SQL via le pilote ODBC de la base de données. Les bases de données prises en charge incluent Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g et 11g, Oracle 12c et 18c, MySQL 5.x, MySQL 8.x et Postgres. Vous pouvez mapper les attributs des utilisateurs de Microsoft Entra ID aux colonnes de table ou aux paramètres de procédure stockée pour ces bases de données. Pour SAP HANA, consultez SAP Cloud Identity Services SAP HANA Database Connector (bêta).

S’il existe des utilisateurs dans un répertoire ou une base de données non AD approvisionnés par SAP IDM et qui ne figurent pas déjà dans Microsoft Entra ID et ne peuvent pas être corrélés à un worker dans SAP SuccessFactors ou une autre source RH, consultez régir les utilisateurs existants d’une application pour obtenir des conseils sur la façon de mettre ces utilisateurs en Microsoft Entra ID.

Microsoft Entra a des intégrations intégrées d’approvisionnement avec des centaines d’applications SaaS ; pour obtenir la liste complète des applications qui prennent en charge l’approvisionnement, consultez intégrations Microsoft Entra ID Governance. Les partenaires Microsoft fournissent également intégrations basées sur les partenaires avec des applications spécialisées supplémentaires.

Pour d’autres applications développées en interne, Microsoft Entra peut approvisionner des applications cloud via SCIM et vers des applications locales via SCIM, SOAP ou REST, PowerShellou des connecteurs fournis par un partenaire qui implémentent l’API ECMA . Si vous utilisiez précédemment SPML pour l’approvisionnement à partir de SAP IDM, nous vous recommandons de mettre à jour les applications pour prendre en charge le nouveau protocole SCIM.

Pour les applications sans interface d’approvisionnement, envisagez d’utiliser la fonctionnalité Microsoft Entra ID Governance pour automatiser la création de tickets ServiceNow pour affecter un ticket au propriétaire d’une application lorsqu’un utilisateur est affecté ou perd l’accès à un package d’accès.

Migrer l’authentification et l’authentification unique

Microsoft Entra ID agit en tant que service de jeton de sécurité, ce qui permet aux utilisateurs de s’authentifier auprès de Microsoft Entra ID avec authentification multifacteur et sans mot de passe, puis d’avoir l’authentification unique à toutes leurs applications. L’authentification unique Microsoft Entra ID utilise des protocoles standard, notamment SAML, OpenID Connect et Kerberos. Pour plus d’informations sur l’authentification unique auprès des applications cloud SAP, consultez intégration de l’authentification unique Microsoft Entra à SAP Cloud Identity Services.

Les organisations disposant d’un fournisseur d’identité existant, tel que Windows Server AD, pour leurs utilisateurs peuvent configurer l’authentification d’identité hybride, afin que Microsoft Entra ID s’appuie sur un fournisseur d’identité existant. Pour plus d’informations sur les modèles d’intégration, consultez choisir la méthode d’authentification appropriée pour votre solution d’identité hybride Microsoft Entra.

Si vous disposez de systèmes SAP locaux, vous pouvez moderniser la façon dont les utilisateurs de votre organisation se connectent à ces systèmes avec le client Global Secure Access de Microsoft Entra Private Access. Les travailleurs à distance n’ont pas besoin d’utiliser un VPN pour accéder à ces ressources s’ils ont installé le client Global Secure Access. Le client les connecte silencieusement et en toute transparence aux ressources dont il a besoin. Pour plus d’informations, consultez Microsoft Entra Private Access.

Migrer l’utilisateur final en libre-service

Les organisations ont peut-être utilisé SAP IDM Aide de connexion pour permettre aux utilisateurs finaux de réinitialiser leur mot de passe Windows Server AD.

Réinitialisation de mot de passe en libre-service par Microsoft Entra (SSPR) permet aux utilisateurs de modifier ou de réinitialiser leur mot de passe, sans avoir besoin d’une intervention d’administrateur ou de support technique. Une fois que vous avez configuré Microsoft Entra SSPR, vous pouvez demander aux utilisateurs de s’inscrire lorsqu’ils se connectent. Ensuite, si le compte d’un utilisateur est verrouillé ou qu’il oublie son mot de passe, il peut suivre les invites pour se débloquer et revenir au travail. Lorsque les utilisateurs modifient ou réinitialisent leurs mots de passe à l’aide de SSPR dans le cloud, les mots de passe mis à jour peuvent également être réécrits dans un environnement AD DS local. Pour plus d’informations sur le fonctionnement de SSPR, consultez réinitialisation de mot de passe en libre-service Microsoft Entra. Si vous avez besoin d’envoyer des modifications de mot de passe à d’autres systèmes locaux en plus de Microsoft Entra ID et Windows Server AD, vous pouvez le faire à l’aide d’un outil tel que le service de notification de modification de mot de passe (PCNS) avec Microsoft Identity Manager (MIM). Pour trouver des informations sur ce scénario, consultez l’article Déployer le service de notification de modification de mot de passe MIM.

Microsoft Entra prend également en charge le libre-service de l’utilisateur final pour gestion de groupe, ainsi que les demandes d’accès en libre-service, l’approbation et les révisions. Pour plus d’informations sur la gestion des accès en libre-service via Microsoft Entra ID Governance, consultez la section suivante sur gestion du cycle de vie des accès.

Migrer des scénarios de gestion du cycle de vie des accès

Les organisations peuvent avoir intégré SAP IDM à SAP AC, anciennement SAP GRC ou SAP IAG pour les approbations d’accès, les évaluations des risques, la séparation des tâches et d’autres opérations.

Microsoft Entra inclut plusieurs technologies de gestion du cycle de vie d’accès pour permettre aux organisations d’apporter leurs scénarios de gestion des identités et des accès au cloud. Le choix des technologies dépend des exigences d’application de votre organisation et des licences Microsoft Entra.

Gestion des accès via la gestion des groupes de sécurité Microsoft Entra ID. Les applications Windows Server AD traditionnelles s’appuient sur la vérification de l’appartenance aux groupes de sécurité pour l’autorisation. Microsoft Entra met les groupes d’appartenance dynamique à la disposition des applications via des revendications SAML, l’approvisionnement ou par l’écriture de groupes dans Windows Server AD. SAP Cloud Identity Services peut lire des groupes à partir de Microsoft Entra ID via Graph et approvisionner ces groupes sur d’autres applications SAP.

Dans Microsoft Entra, les administrateurs peuvent gérer les groupes d’appartenance dynamique, créer des révisions d’accès de groupe d’appartenance dynamique et activer la gestion de groupes en libre-service. Avec le libre-service, les propriétaires de groupe peuvent approuver ou refuser les demandes d’appartenance et déléguer le contrôle des groupes d’appartenance dynamique. Vous pouvez également utiliser Privileged Identity Management (PIM) pour les groupes pour gérer l’appartenance juste-à-temps au groupe ou la propriété juste-à-temps du groupe.

Gestion de l’accès via packages d’accès gestion des droits d’utilisation.. La gestion des droits d'utilisation est une fonctionnalité de gouvernance des identités qui permet aux organisations de gérer le cycle de vie des identités et des accès à grande échelle, en automatisant les workflows de requête et d’approbation d’accès, les affectations d’accès, les évaluations et l’expiration. La gestion des droits d’utilisation peut être utilisée pour les affectations d’accès affinées aux applications qui utilisent des groupes, des attributions de rôles d’application ou qui ont des connecteurs pour Azure Logic Apps.

La gestion des droits d’utilisation permet aux organisations d’implémenter leurs pratiques pour la façon dont les utilisateurs ont accès à plusieurs ressources, à l’aide d’une collection standardisée de droits d’accès appelés packages d’accès. Chaque package d’accès accorde l’appartenance à des groupes, l’affectation à des rôles d’application ou l’appartenance à des sites SharePoint Online. Les packages d’accès peuvent être utilisés pour représenter des rôles métier, qui incorporent des rôles techniques ou des privilèges sur une ou plusieurs applications. Vous pouvez configurer la gestion des droits d’utilisation afin que les utilisateurs reçoivent automatiquement des affectations de package d’accès en fonction des propriétés utilisateur telles que leur service ou leur centre de coûts. Vous pouvez également configurer des flux de travail de cycle de vie pour ajouter ou supprimer des affectations lorsque des personnes rejoignent et quittent. Les administrateurs peuvent également demander aux utilisateurs d’avoir des affectations aux packages d’accès, et les utilisateurs peuvent également demander à avoir eux-mêmes un package d’accès. Les packages d’accès qu’un utilisateur peut demander sont déterminés par le groupe d’appartenance dynamique de sécurité de l’utilisateur. Les utilisateurs peuvent demander un accès dont ils ont besoin immédiatement ou demander un accès pour une date ultérieure, spécifier une limite de temps en heures ou en jours et inclure des réponses aux questions ou fournir des valeurs pour des attributs supplémentaires. Une requête peut être configurée pour l’approbation automatique ou passer par plusieurs étapes d’approbation par un responsable, un propriétaire de rôle ou d’autres approbateurs, avec des approbateurs d’escalade au cas où un approbateur n’était pas disponible ou ne répond pas. Une fois approuvée, les demandeurs sont avertis qu’un accès leur a été affecté. Les affectations à un package d’accès peuvent être limitées au temps et vous pouvez configurer des révisions d’accès périodiques pour qu’un responsable, un propriétaire de ressource ou d’autres approbateurs récertifient ou réattestent régulièrement la nécessité d’un accès continu de l’utilisateur. Pour plus d’informations sur la migration des stratégies d’autorisation représentées dans un modèle de rôle vers la gestion des droits d’utilisation, consultez migrer un modèle de rôle organisationnel. Pour automatiser le processus de migration, vous pouvez utiliser PowerShell pour créer des packages d’accès.

Gestion des accès via la gestion des droits d’utilisation et un produit GRC externe. Grâce à l’intégration de Microsoft Entra ID Governance à Pathlock et d’autres produits partenaires, les clients peuvent tirer parti des vérifications de séparation des tâches affinées appliquées dans ces produits, avec des packages d’accès dans la gouvernance des Microsoft Entra ID.

Utiliser Microsoft Entra pour la création de rapports

Microsoft Entra inclut des rapports intégrés, ainsi que des classeurs qui s’affichent dans Azure Monitor en fonction de l’audit, de la connexion et du provisionnement des données de journal. Les options de création de rapports disponibles dans Microsoft Entra sont les suivantes :

- Rapports intégrés Microsoft Entra dans le Centre d’administration, y compris les rapports d’utilisation et d’insights pour une vue centrée sur l’application sur les données de connexion. Vous pouvez utiliser ces rapports pour surveiller la création et la suppression de comptes inhabituels, ainsi que l’utilisation inhabituelle des comptes.

- Vous pouvez exporter des données à partir du Centre d’administration Microsoft Entra pour une utilisation dans la génération de vos propres rapports. Par exemple, vous pouvez télécharger une liste d’utilisateurs et leurs attributs ou télécharger des journaux, y compris des journaux d’approvisionnement, à partir du centre d’administration Microsoft Entra.

- Vous pouvez interroger Microsoft Graph pour obtenir des données à utiliser dans un rapport. Par exemple, vous pouvez récupérer une liste de comptes d’utilisateur inactifs dans Microsoft Entra ID.

- Vous pouvez utiliser les applets de commande PowerShell à l’aide des API Microsoft Graph pour exporter et restructurer du contenu adapté aux rapports. Par exemple, si vous utilisez des packages d’accès de gestion des droits d’utilisation Microsoft Entra, vous pouvez récupérer une liste d’affectations à un package d’accès dans PowerShell.

- Vous pouvez exporter des collections d’objets, tels que des utilisateurs ou des groupes, de Microsoft Entra vers Azure Data Explorer. Pour plus d’informations, consultez Rapports personnalisés dans Azure Data Explorer (ADX) à l’aide des données de Microsoft Entra ID.

- Vous pouvez obtenir des alertes et utiliser des classeurs, des requêtes et des rapports personnalisés sur l’audit, la connexion et le provisionnement des journaux d’activité qui ont été envoyés à Azure Monitor. Par exemple, vous pouvez archiver les journaux et signaler la gestion des droits d’utilisation dans Azure Monitor à partir du centre d’administration Microsoft Entra ou à l’aide de PowerShell. Les journaux d’audit incluent des détails sur les personnes qui ont créé et modifié des objets dans Microsoft Entra. Azure Monitor fournit également des options pour la rétention des données à long terme.

Migrer l’échange d’informations d’identité entre les limites de l’organisation

Certaines organisations peuvent utiliser SAP IDM fédération d’identités pour échanger des informations d’identité sur les utilisateurs au-delà des limites de l’entreprise.

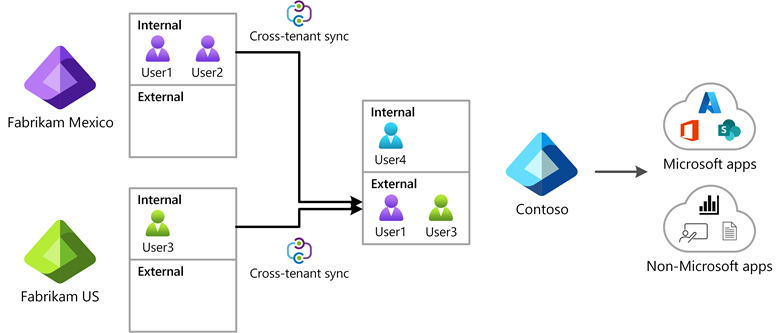

Microsoft Entra inclut des fonctionnalités pour une organisation multilocataire, que plusieurs locataires Microsoft Entra ID, afin de rassembler les utilisateurs d’un locataire pour l’accès aux applications ou la collaboration dans un autre locataire. Le diagramme suivant montre comment utiliser la fonctionnalité de synchronisation interlocataire de l’organisation mutualisée pour permettre automatiquement aux utilisateurs d’un locataire d’avoir accès aux applications d’un autre locataire dans votre organisation.

L’ID externe Microsoft Entra inclut des fonctionnalités de collaboration B2B qui permettent à votre personnel de travailler en toute sécurité avec des organisations partenaires commerciales et des invités et de partager les applications de votre entreprise avec elles. Les utilisateurs invités peuvent se connecter à vos applications et services avec leurs propres identités professionnelles, scolaires ou sociales. Pour les organisations partenaires commerciales disposant de leur propre locataire Microsoft Entra ID auquel leurs utilisateurs s’authentifient, vous pouvez configurer les paramètres d’accès inter-locataires. Et pour les organisations partenaires commerciales ne disposant pas de locataire Microsoft Entra, mais ayant plutôt leurs propres fournisseurs d’identité, vous pouvez configurer une fédération avec des fournisseurs d’identité SAML/WS-Fed pour les utilisateurs invités. La gestion des droits d’utilisation de Microsoft Entra vous permet de régir le cycle de vie d’identité et d’accès pour ces utilisateurs externes, en configurant le package d’accès avec des approbations avant qu’un invité puisse être placé dans un locataire et la suppression automatique d’invités lorsqu’ils sont refusés d’accéder en cours pendant une révision d’accès.

Migrer des applications nécessitant des services d’annuaires

Certaines organisations peuvent utiliser SAP IDM en tant que service d’annuaire, auquel les applications font appel pour lire et écrire des identités. Microsoft Entra ID fournit un service d’annuaire pour des applications modernes, ce qui permet aux applications d’appeler via l’API Microsoft Graph pour interroger et mettre à jour des utilisateurs, des groupes et d’autres informations d’identité.

Pour les applications qui nécessitent toujours une interface LDAP pour lire des utilisateurs ou des groupes, Microsoft Entra propose plusieurs options :

Microsoft Entra Domain Services fournit des services d’identité aux applications et aux machines virtuelles dans le cloud et est entièrement compatible avec un environnement AD DS traditionnel pour des opérations telles qu’une jonction de domaine et un protocole LDAP sécurisé. Domain Services réplique les informations d’identité à partir de Microsoft Entra ID, de sorte qu’il fonctionne avec des locataires Microsoft Entra uniquement cloud ou synchronisés avec un environnement AD DS local.

Si vous utilisez Microsoft Entra pour remplir des employés depuis SuccessFactors dans un Active Directory local, les applications peuvent lire les utilisateurs à partir de cette instance Windows Server Active Directory. Si vos applications nécessitent également un groupe d’appartenances dynamique, vous pouvez remplir des groupes Windows Server AD à partir de groupes correspondants dans Microsoft Entra. Pour plus d’informations, consultez Écriture différée d’un groupe avec la synchronisation cloud de Microsoft Entra.

Si votre organisation utilise un autre répertoire LDAP, vous pouvez configurer Microsoft Entra ID pour approvisionner des utilisateurs dans ce répertoire LDAP.

Étendre Microsoft Entra via des interfaces d’intégration

Microsoft Entra inclut plusieurs interfaces pour l’intégration et l’extension sur ses services, notamment :

- Les applications peuvent appeler Microsoft Entra via l’API Microsoft Graph pour interroger et mettre à jour les informations d’identité, la configuration et les stratégies, et récupérer les journaux, l’état et les rapports.

- Les administrateurs peuvent configurer l’approvisionnement pour les applications via SCIM,SOAP ou REST et l’API ECMA.

- Les administrateurs peuvent utiliser l’API d’approvisionnement entrante pour importer des enregistrements de travail à partir d’autres sources d’enregistrements pour fournir des mises à jour utilisateur à Windows Server AD et à Microsoft Entra ID.

- Les administrateurs d’un locataire avec Microsoft Entra ID Governance peuvent également configurer des appels à des Azure Logic Apps personnalisées à partir de gestion des droits d’utilisation et des workflows de cycle de vie. Celles-ci permettent la personnalisation de l’intégration, de débarquement et des processus de demande et d’affectation d’accès.

Étapes suivantes

- Planifier le déploiement de Microsoft Entra pour l’approvisionnement des identités utilisateur avec des applications source et cible SAP

- Gérer l’accès à vos applications SAP

- Conseils pour la migration à partir d’ADFS

- Conseils pour la migration à partir de MIM

- Déployer SAP NetWeaver AS ABAP 7.51

- Créer un modèle SAP ECC 7 pour ECMA2Host

- Configurer Microsoft Entra ID pour approvisionner des utilisateurs dans SAP ECC avec NetWeaver AS ABAP 7.0 ou une version ultérieure.