Migration de scénarios de gestion des identités et des accès vers Microsoft Entra à partir de Microsoft Identity Manager

Microsoft Identity Manager est le produit de gestion des identités et des accès hébergés localement par Microsoft. Il est basé sur la technologie introduite en 2003, constamment améliorée jusqu’à aujourd’hui, et prise en charge avec Microsoft Entra services cloud. MIM a été au cœur de nombreuses stratégies de gestion des identités et des accès, en augmentant les services hébergés dans le cloud de Microsoft Entra ID et d’autres agents locaux.

De nombreux clients ont exprimé leur intérêt à déplacer entièrement vers le cloud le centre de leurs scénarios de gestion des identités et des accès. Certains clients n’auront plus d’environnement local, tandis que d’autres intégreront la gestion des identités et des accès hébergés dans le cloud à leurs applications, répertoires et bases de données locaux restants. Ce document fournit des conseils sur les options de migration et les approches pour déplacer des scénarios de gestion des identités et des accès (IAM) de Microsoft Identity Manager vers Microsoft Entra services hébergés dans le cloud, et sera mis à jour à mesure que de nouveaux scénarios seront disponibles pour la migration. Des conseils similaires sont disponibles pour la migration d’autres technologies de gestion des identités locales, y compris la migration à partir d’ADFS.

Vue d’ensemble de la migration

MIM a implémenté les meilleures pratiques de gestion des identités et des accès au moment de sa conception. Depuis lors, le paysage de la gestion des identités et des accès a évolué avec de nouvelles applications et de nouvelles priorités métier. Par conséquent, les approches recommandées pour traiter les cas d’usage IAM seront dans de nombreux cas différentes aujourd’hui de celles précédemment recommandées avec MIM.

En outre, les organisations doivent planifier une approche par étapes pour la migration de scénarios. Par exemple, une organization peut hiérarchiser la migration d’un scénario de réinitialisation de mot de passe libre-service de l’utilisateur final en une étape, puis, une fois cette opération terminée, déplacer un scénario d’approvisionnement. L’ordre dans lequel un organization choisit de déplacer ses scénarios dépend de ses priorités informatiques globales et de l’impact sur les autres parties prenantes, telles que les utilisateurs finaux qui ont besoin d’une mise à jour de formation ou les propriétaires d’applications.

Approvisionnement d'utilisateurs

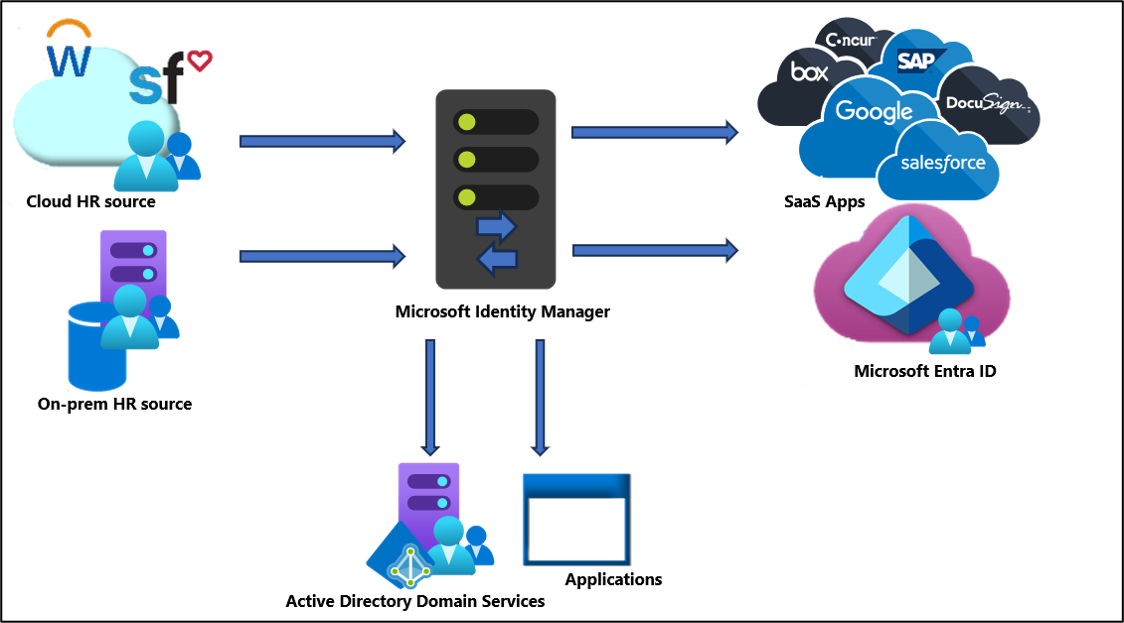

L’approvisionnement d’utilisateurs est au cœur même de ce que fait MIM. Qu’il s’agisse d’AD ou d’autres sources RH, l’importation d’utilisateurs, leur agrégation dans le métaverse et leur approvisionnement dans différents référentiels est l’une de ses fonctions principales. Le diagramme ci-dessous illustre un scénario d’approvisionnement/synchronisation classique.

À présent, la plupart de ces scénarios d’approvisionnement d’utilisateurs sont disponibles à l’aide de Microsoft Entra ID et d’offres associées, qui vous permettent de migrer ces scénarios hors de MIM pour gérer les comptes dans ces applications à partir du cloud.

Les sections suivantes décrivent les différents scénarios d’approvisionnement.

Approvisionnement à partir de systèmes RH cloud vers Active Directory ou Microsoft Entra ID avec des flux de travail de jointure/sortie

Que vous souhaitiez approvisionner directement à partir du cloud dans Active Directory ou Microsoft Entra ID, cela peut être effectué à l’aide d’intégrations intégrées à Microsoft Entra ID. Les tutoriels suivants fournissent des conseils sur l’approvisionnement directement à partir de votre source RH dans AD ou Microsoft Entra ID.

- Tutoriel : Configurer Workday pour le provisionnement automatique d’utilisateurs

- Tutoriel: configurer l’approvisionnement des utilisateurs de Workday vers Microsoft Entra

La plupart des scénarios RH cloud impliquent également l’utilisation de workflows automatisés. Certaines de ces activités de flux de travail qui ont été développées à l’aide de la bibliothèque d’activités de flux de travail pour MIM peuvent être migrées vers des workflows de cycle de vie de gouvernance des ID Microsoft. La plupart de ces scénarios réels peuvent maintenant être créés et gérés directement à partir du cloud. Pour plus d’informations, consultez la documentation suivante.

- Que sont les workflows de cycle de vie ?

- Automatiser l’intégration des employés

- Automatiser la dés-intégration des employés

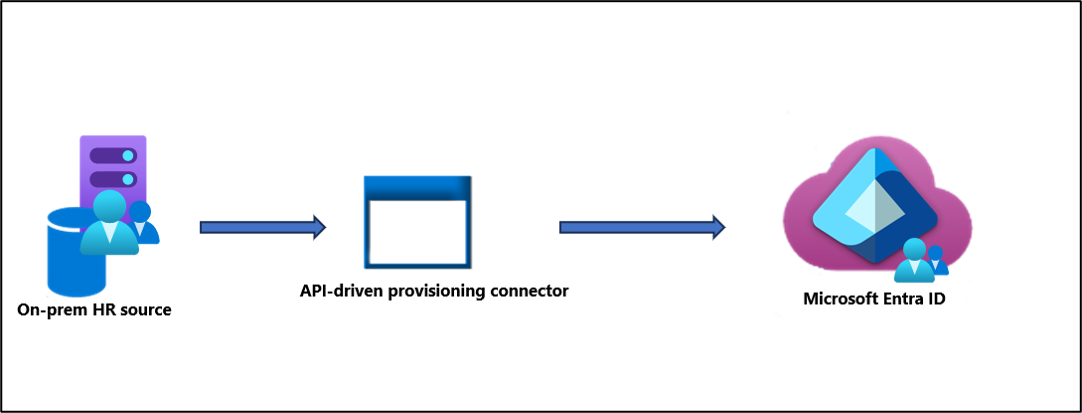

Approvisionnement des utilisateurs à partir de systèmes RH locaux pour Microsoft Entra ID avec des flux de travail de jointure/sortie

À l’aide de l’approvisionnement entrant piloté par l’API, il est désormais possible de provisionner des utilisateurs directement sur Microsoft Entra ID à partir de votre système RH local. Si vous utilisez actuellement un MIM pour importer des utilisateurs à partir d’un système RH, puis les approvisionner dans Microsoft Entra ID, vous pouvez maintenant utiliser un connecteur d’approvisionnement entrant personnalisé piloté par l’API pour ce faire. L’avantage de l’utilisation du connecteur d’approvisionnement piloté par l’API pour y parvenir par rapport à MIM est que le connecteur d’approvisionnement piloté par l’API a beaucoup moins de surcharge et un encombrement beaucoup plus faible en local, par rapport à MIM. En outre, avec le connecteur d’approvisionnement piloté par l’API, il peut être géré à partir du cloud. Pour plus d’informations sur l’approvisionnement piloté par LES API, consultez ce qui suit.

- Concepts d’approvisionnement entrant pilotés par les API

- Permettre aux intégrateurs de systèmes de créer plus de connecteurs avec les systèmes d’enregistrement

- Configurer l’application d’approvisionnement entrant pilotée par l’API

Ceux-ci peuvent également tirer parti des workflows de cycle de vie.

- Que sont les workflows de cycle de vie ?

- Automatiser l’intégration des employés

- Automatiser la dés-intégration des employés

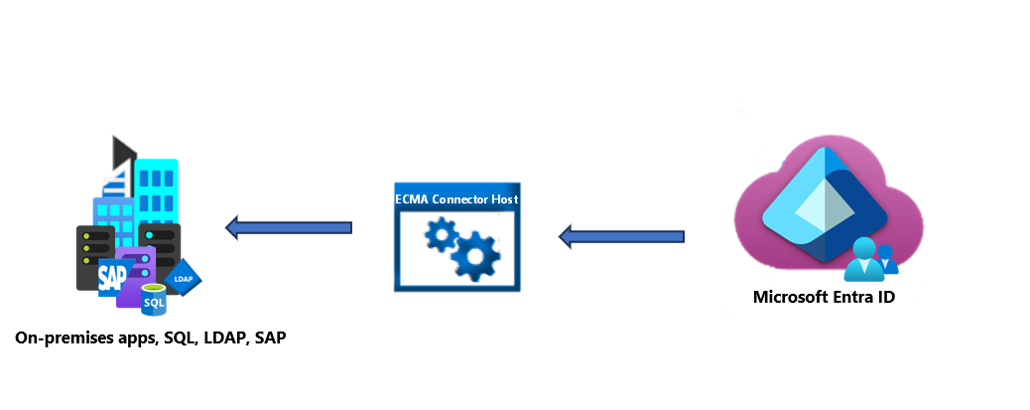

Approvisionnement des utilisateurs de Microsoft Entra ID vers des applications locales

Si vous utilisez MIM pour approvisionner des utilisateurs sur des applications telles que SQL ou LDAP, vous pouvez maintenant utiliser l’approvisionnement d’applications locales via l’hôte du connecteur ECMA pour accomplir les mêmes tâches. L’hôte du connecteur ECMA fait partie d’un agent léger et vous permet de réduire votre empreinte MIM. Pour plus d’informations, consultez la documentation ci-dessous.

- Architecture d’application d’approvisionnement local

- Approvisionnement des utilisateurs dans des applications compatibles avec SCIM

- Approvisionnement d’utilisateurs en applications SQL

- Approvisionnement des utilisateurs dans des répertoires LDAP

- Provisionnement d’utilisateurs dans un annuaire LDAP pour l’authentification Linux

- Approvisionnement d’utilisateurs dans des applications à l’aide de PowerShell

- Approvisionnement avec le connecteur de services web

- Provisionnement avec des connecteurs personnalisés

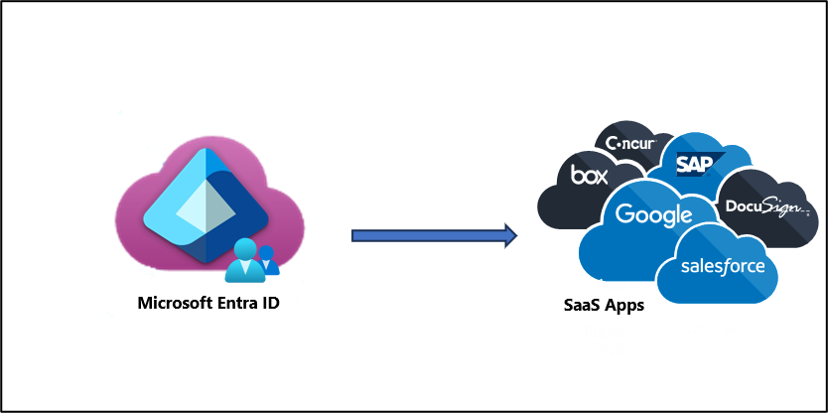

Approvisionner des utilisateurs dans des applications SaaS cloud

L’intégration à des applications SaaS est nécessaire dans le monde du cloud computing. La plupart des scénarios d’approvisionnement que MIM effectuait pour les applications SaaS peuvent désormais être effectués directement à partir de Microsoft Entra ID. Une fois configuré, Microsoft Entra ID approvisionne et déprovisionne automatiquement les utilisateurs vers les applications SaaS à l’aide du service d’approvisionnement Microsoft Entra. Pour obtenir la liste complète des tutoriels d’application SaaS, consultez le lien ci-dessous.

Approvisionner des utilisateurs et des groupes sur de nouvelles applications personnalisées

Si votre organization crée de nouvelles applications et nécessite la réception d’informations ou de signaux d’utilisateur ou de groupe lorsque les utilisateurs sont mis à jour ou supprimés, nous vous recommandons d’utiliser Microsoft Graph pour interroger Microsoft Entra ID ou d’utiliser SCIM pour être automatiquement approvisionnée.

- À l’aide de l’API Microsoft Graph

- Développer et planifier l’approvisionnement d’un point de terminaison SCIM dans Microsoft Entra ID

- Provisionnement d’utilisateurs sur des applications compatibles SCIM locales

Scénarios de gestion de groupe

Historiquement, les organisations utilisaient MIM pour gérer les groupes dans AD, y compris les groupes de sécurité AD et les DLL Exchange, qui étaient ensuite synchronisés via Microsoft Entra Connect à Microsoft Entra ID et Exchange Online. Les organisations peuvent désormais gérer des groupes de sécurité dans Microsoft Entra ID et Exchange Online, sans nécessiter la création de groupes dans Active Directory local.

Groupes dynamiques

Si vous utilisez MIM pour l’appartenance à un groupe dynamique, ces groupes peuvent être migrés pour être Microsoft Entra ID groupes dynamiques. Avec les règles basées sur les attributs, les utilisateurs sont automatiquement ajoutés ou supprimés en fonction de ce critère. Pour plus d’informations, consultez la documentation suivante.

Mise à la disposition des groupes pour les applications basées sur AD

La gestion des applications locales avec des groupes Active Directory provisionnés et gérés dans le cloud utilisé peut désormais être effectuée avec Microsoft Entra synchronisation cloud. Désormais, Microsoft Entra synchronisation cloud vous permet de régir entièrement les affectations d’applications dans AD tout en tirant parti des fonctionnalités Gouvernance Microsoft Entra ID pour contrôler et corriger les demandes d’accès.

Pour plus d’informations, consultez Régir les applications basées sur Active Directory local (Kerberos) à l’aide de Gouvernance Microsoft Entra ID (préversion) .

Scénarios en libre-service

MIM a également été utilisé dans des scénarios en libre-service pour gérer les données dans Active Directory, pour une utilisation par Exchange et les applications intégrées à AD. À présent, la plupart de ces mêmes scénarios peuvent être réalisés à partir du cloud.

Gestion des groupes en libre service

Vous pouvez autoriser les utilisateurs à créer des groupes de sécurité ou des groupes Microsoft 365/Teams, puis à gérer l’appartenance de leur groupe.

Demandes d’accès avec approbations en plusieurs étapes

La gestion des droits d'utilisation introduit le concept de package d'accès. Un package d’accès est un ensemble de toutes les ressources avec l’accès dont un utilisateur a besoin pour travailler sur un projet ou effectuer sa tâche, y compris l’appartenance à des groupes, des sites SharePoint Online ou l’attribution à des rôles d’application. Chaque package d’accès inclut des stratégies qui spécifient qui obtient automatiquement l’accès et qui peut demander l’accès.

Réinitialisation de mot de passe libre-service

Microsoft Entra réinitialisation de mot de passe en libre-service (SSPR) permet aux utilisateurs de modifier ou de réinitialiser leur mot de passe. Si vous disposez d’un environnement hybride, vous pouvez configurer Microsoft Entra Connect pour écrire des événements de modification de mot de passe de Microsoft Entra ID à un Active Directory local.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour