Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel

L’accès conditionnel interprète les signaux, applique des stratégies et détermine si l’accès aux ressources peut être accordé à un utilisateur. Dans cet article, découvrez comment appliquer des stratégies d’accès conditionnel à des utilisateurs externes. L’article suppose que vous n’avez peut-être pas accès à la gestion des droits d’utilisation, une fonctionnalité que vous pouvez utiliser avec l’accès conditionnel.

En savoir plus :

- Qu’est-ce que l’accès conditionnel ?

- Planifier un déploiement d’accès conditionnel

- Présentation de la gestion des droits d’utilisation

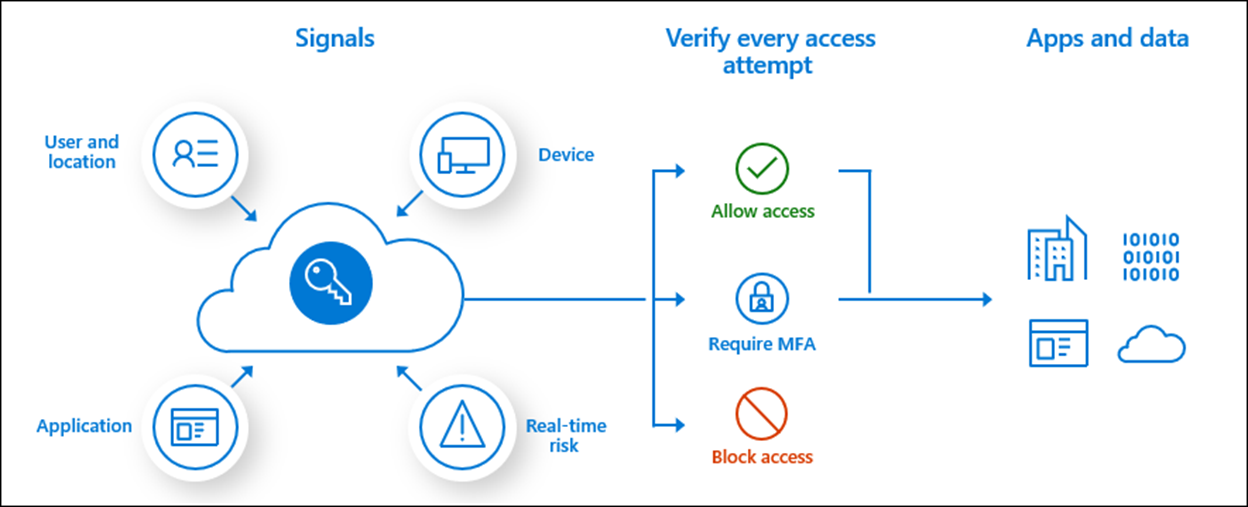

Le diagramme suivant illustre les signaux à l’accès conditionnel qui déclenchent des processus d’accès.

Avant de commencer

Cet article est le septième d’une série de 10. Nous vous recommandons de consulter les articles dans l’ordre. Accédez à la section Étapes suivantes pour voir la série entière.

Aligner un plan de sécurité avec les stratégies d’accès conditionnel

Dans le troisième article, dans l’ensemble de 10 articles, vous trouverez des conseils sur la création d’un plan de sécurité. Utilisez ce plan pour vous aider à créer vos stratégies d’accès conditionnel pour l’accès externe. Une partie du plan de sécurité comprend les éléments suivants :

- Applications et ressources groupées pour un accès simplifié

- Exigences de connexion pour les utilisateurs externes

Important

Créez des comptes test d’utilisateurs externes ou internes pour tester des stratégies avant de les appliquer.

Consultez l’article trois, Créer un plan de sécurité pour l’accès externe aux ressources

Stratégies d’accès conditionnel pour l’accès externe

Les meilleures pratiques pour l’administration de l’accès externe avec des stratégies d’accès conditionnel sont présentées dans les sections ci-dessous.

Groupes ou gestion des droits d’utilisation

Si vous ne pouvez pas utiliser les organisations connectées dans la gestion des droits, créez un groupe de sécurité Microsoft Entra ou un groupe Microsoft 365 pour les organisations partenaires. Affectez les utilisateurs de ce partenaire à ce groupe. Vous pouvez utiliser les groupes dans les stratégies d’accès conditionnel.

En savoir plus :

- Présentation de la gestion des droits d’utilisation

- Gérer les groupes Microsoft Entra et l'adhésion aux groupes

- Vue d’ensemble des Groupes Microsoft 365 pour les administrateurs

Création d’une stratégie d’accès conditionnel

Créez autant de stratégies d’accès conditionnel que possible. Pour les applications qui ont les mêmes exigences d’accès, ajoutez-les toutes à la même stratégie.

Une stratégie d’accès conditionnel s’applique à un maximum de 250 applications. Si plus de 250 applications ont les mêmes exigences d’accès, créez des stratégies dupliquées. Par exemple, la stratégie A s’applique aux applications 1 à 250, la stratégie B s’applique aux applications 251 à 500, et ainsi de suite.

Conventions d’affectation de noms

Utilisez une convention d’affectation de noms qui clarifie l’objectif de la stratégie. Voici quelques exemples d’accès externe :

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Accorder l’accès externe à des utilisateurs externes spécifiques

Il existe des scénarios où il est nécessaire d’autoriser l’accès à un petit groupe spécifique.

Avant de commencer, nous vous recommandons de créer un groupe de sécurité qui contient des utilisateurs externes qui accèdent aux ressources. Voir Démarrage rapide : créer un groupe avec des membres et afficher tous les groupes et membres dans Microsoft Entra ID.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Créer une stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les invités et utilisateurs externes.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation ainsi que le groupe de sécurité des utilisateurs externes.

- Sous Ressources cibles>Applications cloud, sélectionnez les options suivantes :

- Sous Inclure, sélectionner Toutes les applications cloud

- Sous Exclure, sélectionnez les applications que vous souhaitez exclure.

- Sous Contrôles d’accès>Accorder, sélectionnez Bloquer l’accès, puis Sélectionner.

- Sélectionnez Créer pour créer votre stratégie.

Remarque

Une fois que les administrateurs ont confirmé les paramètres à l’aide du mode État uniquement, ils peuvent modifier la position du bouton bascule Activer la stratégie de État uniquement en Activé.

En savoir plus : Gérer les comptes d'accès d'urgence dans Microsoft Entra ID

Accès du fournisseur de services

Les stratégies d’accès conditionnel pour les utilisateurs externes peuvent interférer avec l’accès du fournisseur de services, par exemple des privilèges administrés délégués granulaires.

En savoir plus : Présentation des privilèges d’administrateur délégué granulaires (GDAP)

Modèles d’accès conditionnel

Les modèles d’accès conditionnel sont une méthode pratique de déploiement de nouvelles stratégies alignées sur les recommandations de Microsoft. Ces modèles fournissent une protection alignée sur des stratégies couramment utilisées pour différents types de clients et emplacements.

En savoir plus : Modèles d’accès conditionnel (préversion)

Étapes suivantes

Utilisez la série d’articles suivante pour découvrir la sécurisation de l’accès externe aux ressources. Nous vous recommandons de suivre l’ordre indiqué.

Déterminer votre posture de sécurité pour l’accès externe avec Microsoft Entra ID

Découvrir l’état actuel de la collaboration externe avec votre organisation

Créer un plan de sécurité pour l’accès externe aux ressources

Accès externe sécurisé avec des groupes dans Microsoft Entra ID et Microsoft 365

Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B

Gérer les accès externes avec la gestion des droits Microsoft Entra

Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel (Vous êtes ici)

Contrôler l'accès externe aux ressources dans Microsoft Entra ID avec des étiquettes de sensibilité

Accès externe sécurisé à Microsoft Teams, SharePoint et OneDrive Entreprise avec Microsoft Entra ID

Convertir les comptes invités locaux en comptes invités Microsoft Entra B2B