Sécuriser l’accès externe à Microsoft Teams, SharePoint et OneDrive avec Microsoft Entra ID

Utilisez cet article pour déterminer et configurer la collaboration externe de votre organisation à l’aide de Microsoft Teams, OneDrive Entreprise et SharePoint. Des défis courants sont l’équilibrage la sécurité et la facilitation de collaboration pour les utilisateurs finaux et externes. Si une méthode de collaboration approuvée est perçue comme restrictive et onéreuse, les utilisateurs finaux l’évitent. Les utilisateurs finaux peuvent envoyer par e-mail du contenu non sécurisé ou configurer des processus et des applications externes, tels qu’un Dropbox personnel ou OneDrive.

Avant de commencer

Cet article est le neuvième d’une série de dix. Nous vous recommandons de consulter les articles dans l’ordre. Accédez à la section Étapes suivantes pour voir la série entière.

Paramètres des identités externes et Microsoft Entra ID

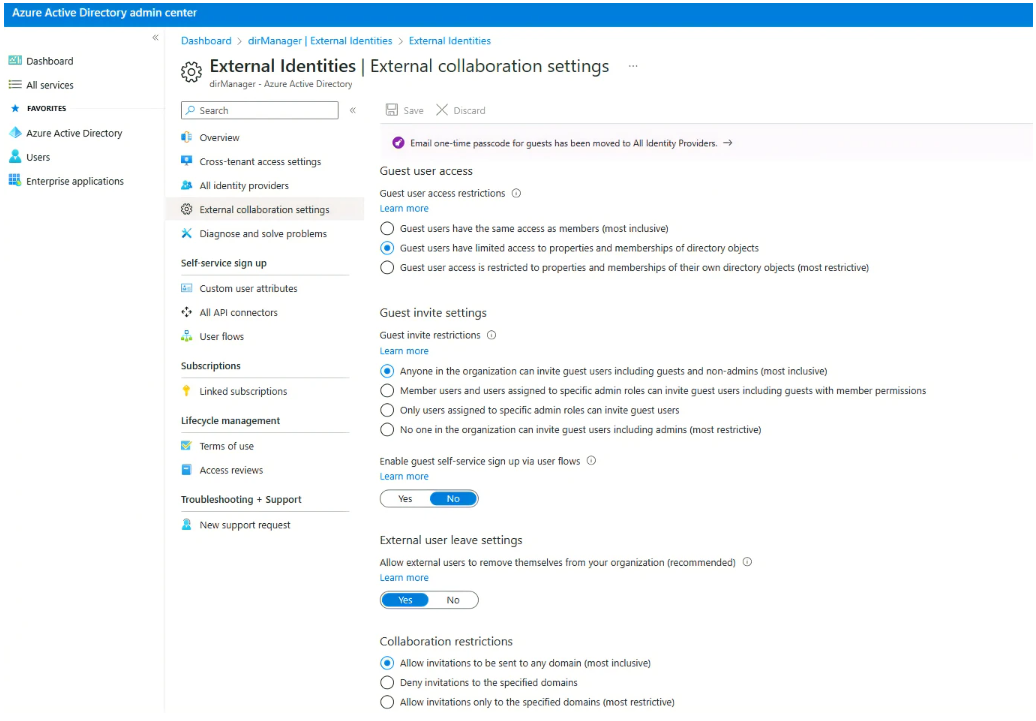

Le partage dans Microsoft 365 est partiellement régi par les paramètres Identités externes et Collaboration externe dans Microsoft Entra ID. Si le partage externe est désactivé ou restreint dans Microsoft Entra ID, cela remplace les paramètres de partage configurés dans Microsoft 365. Le scénario où l’intégration Microsoft Entra B2B n’est pas activée constitue une exception. Vous pouvez configurer SharePoint et OneDrive pour prendre en charge le partage ad hoc via un mot de passe à usage unique (OTP). La capture d’écran suivante montre la boîte de dialogue Identités externes, Paramètres de collaboration externe.

En savoir plus :

Accès utilisateur invité

Les utilisateurs invités sont invités à accéder aux ressources.

- Connectez-vous au centre d’administration Microsoft Entra.

- Accédez à Identité>Identités externes>Paramètres de collaboration externe.

- Recherchez les options d’accès des utilisateurs invités.

- Pour empêcher l’accès de l’utilisateur invité à d’autres détails d’utilisateur invité et empêcher l’énumération de l’appartenance à un groupe, sélectionnez Les utilisateurs invités ont un accès limité aux propriétés et aux appartenances des objets d’annuaire.

Paramètres d’invitation d’invités

Les paramètres d’invitation d’invité déterminent qui invite les invités et comment ils sont invités. Les paramètres sont activés si l’intégration B2B est activée. Il est recommandé que les administrateurs et les utilisateurs, dans le rôle Inviteur, puissent inviter. Ce paramètre permet de configurer des processus de collaboration contrôlés. Par exemple :

Le propriétaire de l’équipe envoie un ticket demandant l’affectation au rôle Inviteur :

- Responsable des invitations d’invités

- Accepte de ne pas ajouter d’utilisateurs à SharePoint

- Effectue des révisions d’accès régulières

- Révoque l’accès en fonction des besoins

L’équipe informatique :

- Une fois la formation terminée, l’équipe informatique accorde le rôle Inviteur

- S’assure qu’il existe suffisamment de licences Microsoft Entra ID P2 pour les propriétaires du groupe Microsoft 365 qui effectueront la révision.

- Crée une révision d’accès pour le groupe Microsoft 365

- Confirme que les révisions d’accès se produisent

- Supprime les utilisateurs ajoutés à SharePoint

- Sélectionnez la bannière pour des codes secrets à usage unique par e-mail pour les invités.

- Pour Activer l'inscription libre-service d'invité via des flux utilisateur, sélectionnez Oui.

Restrictions de collaboration

Pour l’option Restrictions de collaboration, les exigences métier de l’organisation dictent le choix de l’invitation.

- Autoriser l’envoi des invitations à tous les domaines (option la plus inclusive) : tout utilisateur peut être invité

- Refuser l’envoi des invitations aux domaines spécifiés : tout utilisateur en dehors de ces domaines peut être invité

- Autoriser l’envoi des invitations uniquement aux domaines spécifiés (option la plus restrictive) : tout utilisateur en dehors de ces domaines ne peut pas être invité

Utilisateurs externes et utilisateurs invités dans Teams

Teams fait la différence entre les utilisateurs externes (en dehors de votre organisation) et les utilisateurs invités (les comptes invités). Vous pouvez gérer les paramètres de collaboration dans le Centre d’administration Microsoft Teams sous Paramètres à l’échelle de l’organisation. Les informations d’identification de compte autorisées sont requises pour se connecter au portail Administration Teams.

- Accès externe : Teams autorise l’accès externe par défaut. L’organisation peut ainsi communiquer avec tous les domaines externes

- Utiliser le paramètre Accès externe pour restreindre ou autoriser des domaines

- Accès invité : gérer l’accès invité dans Teams

En savoir plus : Utiliser l’accès invité et l’accès externe pour collaborer avec des personnes extérieures à votre organisation.

La fonctionnalité de collaboration des identités externes dans Microsoft Entra ID contrôle les autorisations. Vous pouvez augmenter les restrictions dans Teams, mais les restrictions ne peuvent pas être inférieures aux paramètres Microsoft Entra.

En savoir plus :

- Gérer les réunions externes et les conversations dans Microsoft Teams

- Étape 1. Déterminez votre modèle d’identité cloud

- Modèles d’identité et authentification pour Microsoft Teams

- Étiquettes de confidentialité pour Microsoft Teams

Régir l’accès dans SharePoint et OneDrive

Les administrateurs SharePoint peuvent trouver les paramètres à l’échelle de l’organisation dans le Centre d’administration SharePoint. Il est recommandé que les paramètres à l’échelle de votre organisation soient les niveaux de sécurité minimaux. Renforcez la sécurité sur certains sites, selon les besoins. Par exemple, pour un projet à haut risque, limitez les utilisateurs à certains domaines et désactivez la capacité des membres à inviter des invités.

En savoir plus :

- Centre d’administration SharePoint : des autorisations d’accès sont requises

- Prise en main du Centre d’administration SharePoint

- Vue d’ensemble du partage externe

Intégration de SharePoint et OneDrive avec Microsoft Entra B2B

Dans le cadre de votre stratégie visant à régir la collaboration externe, il est recommandé d’activer l’intégration de SharePoint et OneDrive avec Microsoft Entra B2B. Microsoft Entra B2B dispose de l’authentification et de la gestion des utilisateurs invités. Avec l’intégration de SharePoint et OneDrive, utilisez les codes secrets à usage unique pour le partage externe de fichiers, dossiers, éléments de liste, bibliothèques de documents et sites.

En savoir plus :

- Authentification par envoi d’un code secret à usage unique par e-mail

- Intégration de SharePoint et OneDrive avec Microsoft Entra B2B

- Vue d’ensemble de la collaboration B2B

Si vous activez l’intégration de Microsoft Entra B2B, le partage SharePoint et OneDrive est soumis aux paramètres des relations organisationnelles Microsoft Entra, tels que Les membres peuvent inviter et Les invités peuvent inviter.

Stratégies de partage dans SharePoint et OneDrive

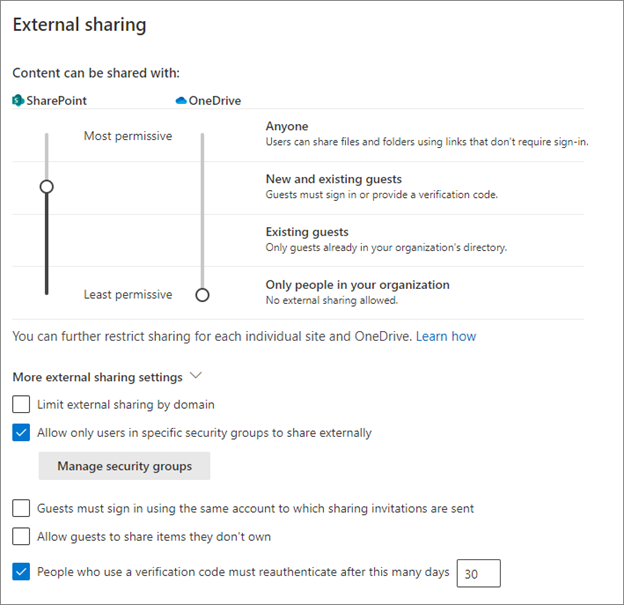

Dans le portail Azure, vous pouvez utiliser les paramètres de partage externe pour SharePoint et OneDrive afin de configurer plus facilement les stratégies de partage. Les restrictions OneDrive ne peuvent pas être plus permissives que les paramètres SharePoint.

En savoir plus : Vue d’ensemble du partage externe SharePoint

Recommandations relatives aux paramètres de partage externe

Utilisez les conseils de cette section lors de la configuration du partage externe.

- N’importe qui : non recommandé. Si cette option est activée, quel que soit l’état d’intégration, aucune stratégie Azure n’est appliquée pour ce type de lien.

- N’activez pas cette fonctionnalité pour la collaboration régie

- Utilisez-le pour les restrictions sur des sites individuels

- Invités nouveaux et existants : recommandé, si l’intégration est activée

- L’intégration Microsoft Entra B2B est activée : les invités nouveaux et actuels disposent d’un compte invité Microsoft Entra B2B que vous pouvez gérer avec les stratégies Microsoft Entra.

- L’intégration Microsoft Entra B2B n’est pas activée : les nouveaux invités n’ont pas de compte Microsoft Entra B2B et ne peuvent pas être gérés à partir de Microsoft Entra ID.

- Les invités disposent d’un compte Microsoft Entra B2B, en fonction de la manière dont l’invité a été créé.

- Invités existants : recommandé, si l’intégration n’est pas activée

- Lorsque cette option est activée, les utilisateurs peuvent partager avec d’autres utilisateurs figurant dans votre annuaire

- Personnes de votre organisation uniquement : non recommandé avec la collaboration des utilisateurs externes

- Quel que soit l’état d’intégration, les utilisateurs peuvent partager avec d’autres utilisateurs de votre organisation

- Limiter le partage externe par domaine : par défaut, SharePoint autorise l’accès externe. Le partage est autorisé avec des domaines externes.

- Utilisez cette option pour restreindre ou autoriser les domaines pour SharePoint

- Autoriser uniquement les utilisateurs de groupes de sécurité spécifiques à partager en externe : utilisez ce paramètre pour restreindre les personnes qui partagent du contenu dans SharePoint et OneDrive. Le paramètre dans Microsoft Entra ID s’applique à toutes les applications. Utilisez la restriction pour diriger les utilisateurs vers une formation sur le partage sécurisé. L’achèvement est le signal permettant de les ajouter à un groupe de sécurité de partage. Si ce paramètre est sélectionné et que les utilisateurs ne peuvent pas devenir un partage approuvé, ils peuvent trouver des méthodes de partage non approuvées.

- Autoriser les invités à partager des éléments qui ne leur appartiennent pas : non recommandé. L’aide consiste à désactiver cette fonctionnalité.

- Les personnes qui utilisent un code de vérification doivent s’authentifier après ce nombre de jours (30 par défaut) : recommandé

Contrôles d’accès

Le paramètre Contrôles d’accès affecte tous les utilisateurs de votre organisation. Étant donné que vous ne pourrez peut-être pas contrôler si les utilisateurs externes disposent d’appareils conformes, les contrôles ne seront pas traités dans cet article.

- Déconnexion de session inactive : recommandé

- Utilisez cette option pour avertir et déconnecter les utilisateurs sur des appareils non managés, après une période d’inactivité

- Vous pouvez configurer la période d’inactivité et l’avertissement.

- Emplacement réseau : définissez ce contrôle pour autoriser l’accès à partir des adresses IP que votre organisation possède.

- Pour la collaboration externe, définissez ce contrôle si vos partenaires externes accèdent aux ressources dans votre réseau ou avec votre réseau privé virtuel (VPN).

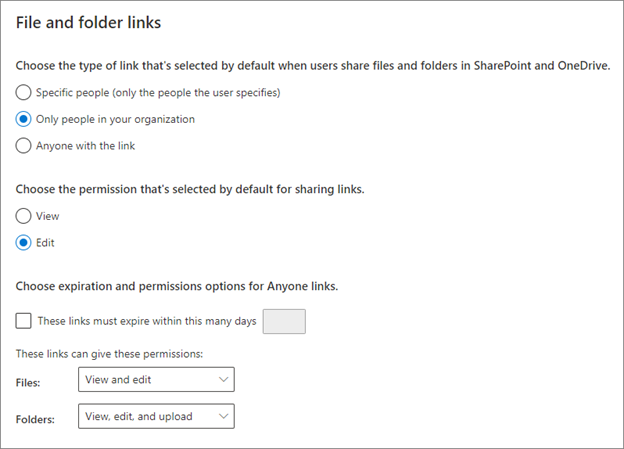

Liens de fichiers et de dossiers

Dans le centre d’administration SharePoint, vous pouvez définir le mode de partage des liens de fichiers et de dossiers. Vous pouvez configurer le paramètre pour chaque site.

Avec l’intégration Microsoft Entra B2B activée, le partage de fichiers et de dossiers avec des utilisateurs externes à l’organisation entraîne la création d’un utilisateur B2B.

- Pour Choisir le type de lien sélectionné par défaut lorsque les utilisateurs partagent des fichiers et des dossiers dans SharePoint et OneDrive, sélectionnez Uniquement les personnes de votre organisation.

- Pour Choisir l’autorisation sélectionnée par défaut pour le partage des liens, sélectionnez Modifier.

Vous pouvez personnaliser ce paramètre sur une valeur par site par défaut.

Liens Tout le monde

L’activation des liens Tout le monde n’est pas recommandée. Si vous l’activez, définissez une expiration et limitez les utilisateurs à afficher les autorisations. Si vous sélectionnez Autorisations d’affichage uniquement pour les fichiers ou les dossiers, les utilisateurs ne sont pas en mesure de modifier les liens pour inclure des privilèges de modification.

En savoir plus :

Étapes suivantes

Utilisez la série d’articles suivante pour découvrir la sécurisation de l’accès externe aux ressources. Nous vous recommandons de suivre l’ordre indiqué.

Déterminer votre posture de sécurité pour l’accès externe avec Microsoft Entra ID

Découvrir l’état actuel de la collaboration externe avec votre organisation

Créer un plan de sécurité pour l’accès externe aux ressources

Accès externe sécurisé avec des groupes dans Microsoft Entra ID et Microsoft 365

Transition vers une collaboration gouvernée avec la collaboration Microsoft Entra B2B

Gérer les accès externes avec la gestion des droits Microsoft Entra

Gérer l’accès externe à des ressources avec des stratégies d’accès conditionnel

Contrôler l'accès externe aux ressources dans Microsoft Entra ID avec des étiquettes de sensibilité

Accès externe sécurisé à Microsoft Teams, SharePoint et OneDrive Entreprise avec Microsoft Entra ID (Vous êtes ici)

Convertir les comptes invités locaux en comptes invités Microsoft Entra B2B