Qu’est-ce qu’Azure Kubernetes Service (AKS) ?

Azure Kubernetes Service (AKS) est un service Kubernetes managé qui permet de déployer et de gérer des applications conteneurisées. Vous devez avoir des connaissances de base en orchestration de conteneurs pour utiliser AKS. AKS permet de réduire la complexité et la surcharge opérationnelle de la gestion d’un cluster Kubernetes en déléguant une grande partie de cette responsabilité à Azure. AKS est une plateforme idéale pour déployer et gérer des applications conteneurisées qui nécessitent une haute disponibilité, une scalabilité et une portabilité, ainsi que pour déployer des applications dans plusieurs régions, à l’aide d’outils open source, qui s’intègrent aux outils DevOps existants.

Cet article est destiné aux administrateurs ou aux développeurs de plateforme qui recherchent une solution Kubernetes évolutive, automatisée et managée.

Vue d’ensemble d’AKS

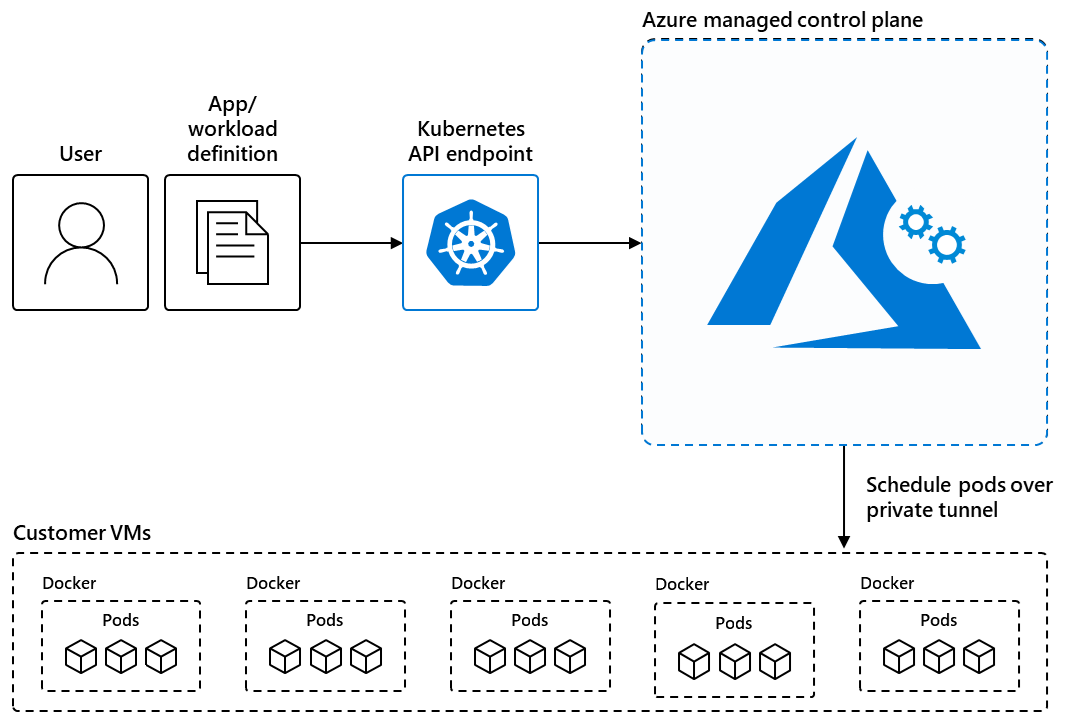

AKS permet de réduire la complexité et la surcharge opérationnelle de la gestion de Kubernetes en transférant cette responsabilité à Azure. Lorsque vous créez un cluster AKS, Azure crée et configure automatiquement et gratuitement un plan de contrôle. La plateforme Azure gère le plan de contrôle AKS, qui est responsable des objets et des nœuds Worker Kubernetes que vous déployez pour exécuter vos applications. Azure se charge des opérations critiques telles que la maintenance et le monitoring de l’intégrité, et vous payez uniquement pour les nœuds AKS qui exécutent vos applications.

Remarque

AKS est certifié CNCF et est conforme aux normes SOC, ISO, PCI DSS et HIPAA. Pour plus d’informations, consultez la présentation de la conformité de Microsoft Azure.

Solutions de conteneur dans Azure

Azure propose diverses solutions de conteneur conçues pour prendre en charge différentes charges de travail, différentes architectures et différents besoins métier.

| Solution de conteneur | Type de ressource |

|---|---|

| Azure Kubernetes Service | Managed Kubernetes |

| Azure Red Hat OpenShift | Managed Kubernetes |

| Kubernetes compatible avec Azure Arc | Kubernetes non managé |

| Azure Container Instances | Instance de conteneur Docker managée |

| Azure Container Apps | Managed Kubernetes |

Pour plus d’informations de comparaison sur les différentes solutions, consultez les ressources suivantes :

- Comparaison des modèles de service des solutions de conteneur Azure

- Comparaison des options de service de calcul Azure

Quand utiliser AKS

La liste suivante décrit quelques cas d’utilisation courants d’AKS :

- Lever et déplacer vers des conteneurs avec AKS: Migrez des applications existantes vers des conteneurs et exécutez-les dans un environnement Kubernetes entièrement managé.

- Microservices avec AKS : simplifiez le déploiement et la gestion d’applications basées sur des microservices avec la mise à l’échelle horizontale, la réparation spontanée, l’équilibrage de charge et la gestion des secrets rationalisés.

- DevOps sécurisé pour AKS : équilibrez efficacement la vitesse et la sécurité en implémentant DevOps sécurisé avec Kubernetes.

- Bursting à partir d’AKS avec ACI : utilisez des nœuds virtuels pour approvisionner des pods à l’intérieur d’ACI qui démarrent en quelques secondes et sont mis à l’échelle pour répondre à la demande.

- Formation de modèle Machine Learning avec AKS : entraînez des modèles à l’aide de jeux de données volumineux avec des outils familiers, tels que TensorFlow et Kubeflow.

- Streaming de données avec AKS : ingérez et traitez des flux de données en temps réel avec des millions de points de données collectés via des capteurs, et effectuez des analyses et des calculs rapides pour développer des insights dans des scénarios complexes.

- Utiliser des conteneurs Windows sur AKS : exécutez des conteneurs Windows Server sur AKS pour moderniser vos applications et votre infrastructure Windows.

Fonctionnalités d’AKS

Le tableau ci-dessous répertorie certaines des principales fonctionnalités d’AKS :

| Fonctionnalité | Description |

|---|---|

| Gestion de la sécurité et des identités | • Appliquez les contrôles de conformité réglementaire à l’aide d’Azure Policy avec des garde-fous intégrés et des points de référence de sécurité Internet. • Effectuez une intégration à Kubernetes RBAC pour limiter l’accès aux ressources de cluster. • Utilisez Microsoft Entra ID pour configurer l’accès Kubernetes en fonction de l’identité et de l’appartenance de groupe existantes. |

| Journalisation et supervision | • Effectuez une intégration à Container Insights, une fonctionnalité d’Azure Monitor, pour surveiller l’intégrité et les performances de vos clusters et applications conteneurisées. • Configurez l’observabilité du réseau pour collecter et visualiser les données du trafic réseau provenant de vos clusters. |

| Facilité de déploiement | • Utilisez des configurations de cluster prédéfinies pour Kubernetes avec des paramètres intelligents par défaut. • Effectuez une mise à l’échelle automatique de vos applications à l’aide de KEDA (Kubernetes Event Driven Autoscaler). • Utilisez Draft pour AKS pour préparer le code source et vos applications en production. |

| Clusters et nœuds | • Connectez le stockage à des nœuds et des pods, mettez à niveau les composants du cluster et utilisez des GPU. • Créez des clusters qui exécutent plusieurs pools de nœuds pour prendre en charge des systèmes d’exploitation mixtes et des conteneurs Windows Server. • Configurez la mise à l’échelle automatique à l’aide de l’outil de mise à l’échelle automatique de cluster et de l’outil de mise à l’échelle automatique des pods horizontaux. • Déployez des clusters avec des nœuds d’informatique confidentielle pour permettre aux conteneurs de s’exécuter dans un environnement d’exécution approuvé basé sur du matériel. |

| Prise en charge du volume de stockage | • Montez des volumes de stockage statiques ou dynamiques pour les données persistantes. • Utilisez Azure Disks pour l’accès à un pod unique et Azure Files pour l’accès simultané à plusieurs pods. • Utilisez Azure NetApp Files pour des partages de fichiers hautes performances, à débit élevé et à faible latence. |

| Mise en réseau | • Tirez profit de nos options de réseau adaptées à vos besoins. • Apportez votre propre interface CNI (Container Network Interface) pour utiliser un plug-in CNI tiers. • Accédez facilement aux applications déployées sur vos clusters à l’aide du module complémentaire de routage des applications avec nginx. |

| Intégration d’outils de développement | • Développez sur AKS avec Helm. • Installez l’extension Kubernetes pour Visual Studio Code pour gérer vos charges de travail. • Tirez parti des fonctionnalités d’Istio avec le module complémentaire de maillage de service basé sur Istio. |

Prise en main d’AKS

Commencez à utiliser AKS à l’aide des ressources suivantes :

- Découvrez les concepts Kubernetes de base pour AKS.

- Évaluez le déploiement d’applications sur AKS avec notre série de tutoriels AKS.

- Passez en revue Azure Well-Architected Framework pour AKS pour apprendre à concevoir et à exploiter des applications fiables, sécurisées, efficaces et rentables sur AKS.

- Planifiez votre conception et vos opérations pour AKS à l’aide de nos architectures de référence.

- Explorez les options de configuration et les meilleures pratiques recommandées pour l’optimisation des coûts sur AKS.

Azure Kubernetes Service