Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Le Pare-feu Azure est un service de sécurité réseau cloud managé qui protège vos ressources de réseau virtuel Azure. Il propose trois références SKU ( De base, Standard et Premium) conçues pour différents cas d’usage et exigences de sécurité.

Cet article fournit une vue d’ensemble complète de toutes les fonctionnalités du Pare-feu Azure organisées par référence SKU pour vous aider à comprendre les fonctionnalités et à choisir la version appropriée pour vos besoins.

Tableau de comparaison des fonctionnalités

Le tableau suivant compare les fonctionnalités de toutes les références SKU du Pare-feu Azure :

| Catégorie | Caractéristique | Élémentaire | Norme | Premium |

|---|---|---|---|---|

| Fonctionnalités de pare-feu principales | Pare-feu avec état (règles de 5 tuples) | ✓ | ✓ | ✓ |

| Traduction d’adresses réseau (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Haute disponibilité intégrée | ✓ | ✓ | ✓ | |

| Zones de disponibilité | ✓ | ✓ | ✓ | |

| Filtrage et inspection | Filtrage FQDN au niveau de l’application (basé sur SNI) pour HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtrage FQDN au niveau du réseau : tous les ports et protocoles | ✓ | ✓ | ||

| Règles de filtrage du trafic réseau | ✓ | ✓ | ✓ | |

| Filtrage de contenu web (catégories web) | ✓ | ✓ | ||

| Filtrage d'URL (chemin complet, y compris la terminaison SSL) | ✓ | |||

| Arrêt TLS sortant (proxy de transfert TLS) | ✓ | |||

| Arrêt TLS entrant (proxy inverse TLS) | Utilisation d’Azure Application Gateway | |||

| Protection contre les menaces | Filtrage basé sur le renseignement sur les menaces (adresse IP/domaines malveillants connus) | Alerte uniquement | Alerter et refuser | Alerter et refuser |

| IDPS entièrement géré | ✓ | |||

| DNS | Proxy DNS + DNS personnalisé | ✓ | ✓ | |

| Performances et évolutivité | Scalabilité du cloud (mise à l’échelle automatique à mesure que le trafic augmente) | Jusqu’à 250 Mbits/s | Jusqu’à 30 Gbits/s | Jusqu’à 100 Gbits/s |

| Prise en charge du flux FAT | N/A | 1 Gbit/s | 10 Gbits/s | |

| Gestion et surveillance | Gestion centralisée via Firewall Manager | ✓ | ✓ | ✓ |

| Analyse des stratégies (gestion des règles au fil du temps) | ✓ | ✓ | ✓ | |

| Journalisation complète, y compris l’intégration SIEM | ✓ | ✓ | ✓ | |

| Balises de service et balises de nom de domaine complet pour faciliter la gestion des stratégies | ✓ | ✓ | ✓ | |

| Intégration facile de DevOps à l’aide de REST/PowerShell/CLI/templates/Terraform | ✓ | ✓ | ✓ | |

| Mise en réseau avancée | Plusieurs adresses IP publiques | ✓ | Jusqu’à 250 | Jusqu’à 250 |

| Tunnel forcé | ✓ | ✓ | ||

| Déploiement sans adresse IP publique en mode tunnel forcé | ✓ | ✓ | ||

| Conformité | Certifications (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Conformité PCI DSS (Norme de sécurité des données de l'industrie des cartes de paiement) | ✓ |

Fonctionnalités de base du Pare-feu Azure

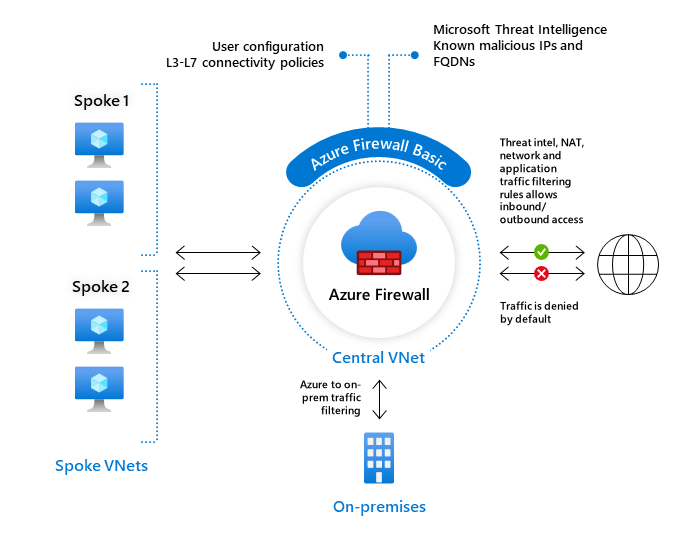

Azure Firewall Basic est conçu pour les petites et moyennes entreprises (PME) afin de sécuriser leurs environnements cloud Azure avec une protection essentielle à un prix abordable.

Principales fonctionnalités de base

Haute disponibilité intégrée : la haute disponibilité est intégrée. Par conséquent, aucun équilibreur de charge supplémentaire n’est nécessaire et vous n’avez rien à configurer.

Zones de disponibilité : le Pare-feu Azure peut être configuré pendant le déploiement pour couvrir plusieurs zones de disponibilité pour une disponibilité accrue. Vous pouvez également associer le Pare-feu Azure à une zone spécifique pour des raisons de proximité.

Règles de filtrage du nom de domaine complet d’application : vous pouvez limiter le trafic HTTP/S sortant ou le trafic Azure SQL à une liste spécifiée de noms de domaine complets (FQDN), y compris les caractères génériques. Cette fonctionnalité ne nécessite pas l’arrêt TLS (Transport Layer Security).

Règles de filtrage du trafic réseau : vous pouvez créer ou refuser de manière centralisée des règles de filtrage réseau par adresse IP source et de destination, port et protocole. Le service Pare-feu Azure étant entièrement avec état, il peut distinguer les paquets légitimes pour différents types de connexions.

FQDN tags : FQDN tags vous permettent d’autoriser facilement le trafic réseau des services Azure bien connus via votre pare-feu. Par exemple, vous pouvez créer une règle d’application et inclure la balise Windows Update pour autoriser le trafic réseau de Windows Update à passer par votre pare-feu.

Balises de service : une balise de service représente un groupe de préfixes d’adresses IP pour réduire la complexité de la création de règles de sécurité. Microsoft gère les préfixes d’adresses couverts par la balise de service et met automatiquement à jour cette balise au fur et à mesure que les adresses changent.

Renseignement sur les menaces (mode alerte uniquement) : le filtrage basé sur les informations sur les menaces peut être activé pour que votre pare-feu alerte sur le trafic provenant/vers des adresses IP et des domaines malveillants connus. Dans la référence SKU de base, cette fonctionnalité fournit uniquement des alertes et ne peut pas refuser le trafic.

Prise en charge SNAT sortant : Toutes les adresses IP du trafic réseau virtuel sortant sont traduites en adresse IP publique de Pare-feu Azure (Source Network Address Translation). Vous pouvez identifier et autoriser le trafic provenant de votre réseau virtuel vers des destinations Internet distantes.

Prise en charge du DNAT entrant : le trafic réseau Internet entrant vers l'adresse IP publique de votre pare-feu est traduit (traduction d'adresses réseau de destination) et est redirigé vers les adresses IP privées de vos réseaux virtuels.

Plusieurs adresses IP publiques : vous pouvez associer plusieurs adresses IP publiques à votre pare-feu pour des scénarios DNAT et SNAT améliorés.

Journalisation d'Azure Monitor : Tous les événements sont intégrés à Azure Monitor, vous permettant d'archiver les journaux dans un compte de stockage, de diffuser les événements vers votre hub d'événements ou de les envoyer aux journaux Azure Monitor.

Certifications : Azure Firewall Basic est conforme à la norme PCI (Payment Card Industry), aux contrôles SOC (Service Organization Controls) et à l’Organisation internationale de normalisation (ISO).

Limitations de base

- Débit : limité à 250 Mbits/s

- Proxy DNS : non disponible (utilise Azure DNS uniquement)

- Renseignement sur les menaces : mode Alerte uniquement (impossible de refuser le trafic)

- Filtrage FQDN réseau : non pris en charge (filtrage FQDN d’application uniquement)

- Catégories web : Non pris en charge

- Tunneling forcé : non pris en charge

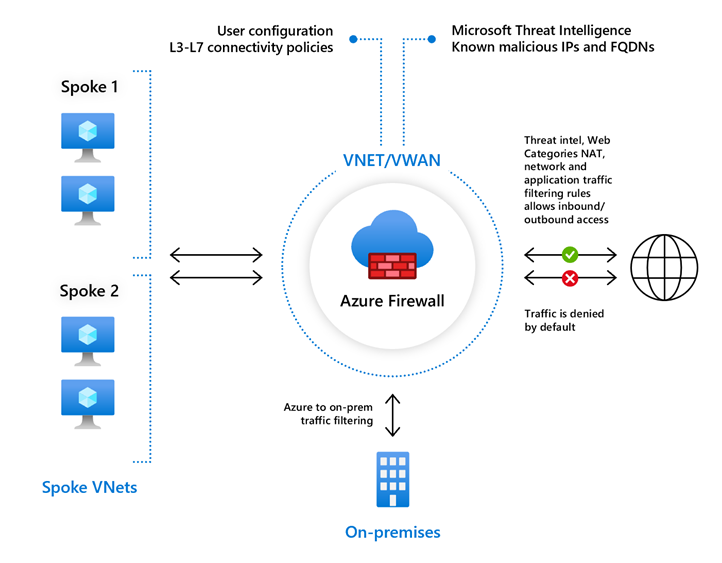

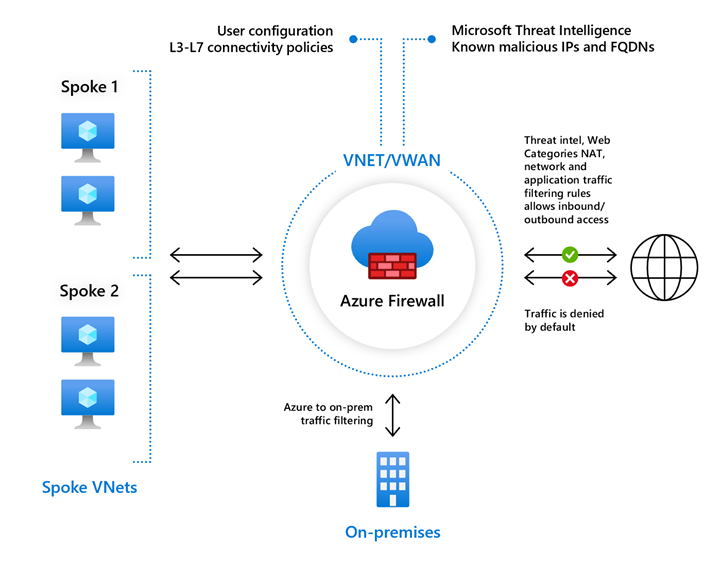

Fonctionnalités standard du Pare-feu Azure

Pare-feu Azure Standard convient aux clients nécessitant des fonctionnalités de pare-feu de couche 3 à 7 avec mise à l’échelle automatique pour gérer le trafic maximal jusqu’à 30 Gbits/s. Il inclut des fonctionnalités d’entreprise telles que le renseignement sur les menaces, le proxy DNS, le DNS personnalisé et les catégories web.

Principales fonctionnalités standard

Standard inclut toutes les fonctionnalités de base, ainsi que :

Scalabilité du cloud illimitée : le pare-feu Azure peut effectuer un scale-out autant que nécessaire pour prendre en charge la modification des flux de trafic réseau. Vous n’avez donc pas besoin de budgeter pour votre trafic maximal (jusqu’à 30 Gbits/s).

Filtrage FQDN au niveau du réseau : vous pouvez utiliser des noms de domaine complets (FQDN) dans les règles de réseau basées sur la résolution DNS. Cette fonctionnalité vous permet de filtrer le trafic sortant à l’aide de noms de domaine complets avec n’importe quel protocole TCP/UDP (y compris NTP, SSH, RDP, etc.).

Renseignement sur les menaces (alerte et refus) : le filtrage basé sur les informations sur les menaces peut être activé pour que votre pare-feu alerte et refuse le trafic depuis/vers des adresses IP et des domaines malveillants connus. Ces adresses IP et domaines proviennent du flux Microsoft Threat Intelligence.

Proxy DNS : avec le proxy DNS activé, le Pare-feu Azure peut traiter et transférer des requêtes DNS à partir de réseaux virtuels vers votre serveur DNS souhaité. Cette fonctionnalité est cruciale pour disposer d’un filtrage fiable des noms de domaine complets dans les règles de réseau.

DNS personnalisé : dns personnalisé vous permet de configurer le Pare-feu Azure pour utiliser votre propre serveur DNS, tout en veillant à ce que les dépendances sortantes du pare-feu soient toujours résolues avec Azure DNS. Vous pouvez configurer un serveur DNS unique ou plusieurs serveurs.

Tunneling forcé : vous pouvez configurer le Pare-feu Azure pour acheminer tout le trafic internet vers un tronçon suivant désigné au lieu d’accéder directement à Internet. Par exemple, vous pouvez disposer d’un pare-feu edge local ou d’une autre appliance virtuelle réseau (NVA) pour traiter le trafic réseau avant son passage à Internet.

Déployer sans adresse IP publique en mode tunnel forcé : vous pouvez déployer le pare-feu Azure en mode tunnel forcé, ce qui crée une carte réseau de gestion utilisée par le pare-feu Azure pour ses opérations. Le réseau datapath du locataire peut être configuré sans adresse IP publique, et le trafic Internet peut être forcé vers un autre pare-feu ou bloqué.

Catégories web : les catégories web permettent aux administrateurs d’autoriser ou de refuser l’accès des utilisateurs à des catégories de sites web telles que les sites web de jeu, les sites web de réseaux sociaux et d’autres. Dans Standard, la catégorisation est basée uniquement sur le nom de domaine complet.

Prise en charge améliorée de plusieurs adresses IP publiques : vous pouvez associer jusqu’à 250 adresses IP publiques à votre pare-feu.

Limitations standard par rapport à Premium

- Inspection TLS : non prise en charge

- IDPS : Non pris en charge

- Filtrage d’URL : non pris en charge (filtrage FQDN uniquement)

- Catégories web avancées : catégorisation basée sur le nom de domaine complet de base uniquement

- Performances : limité à 30 Gbits/s par rapport à 100 Gbits/s pour Premium

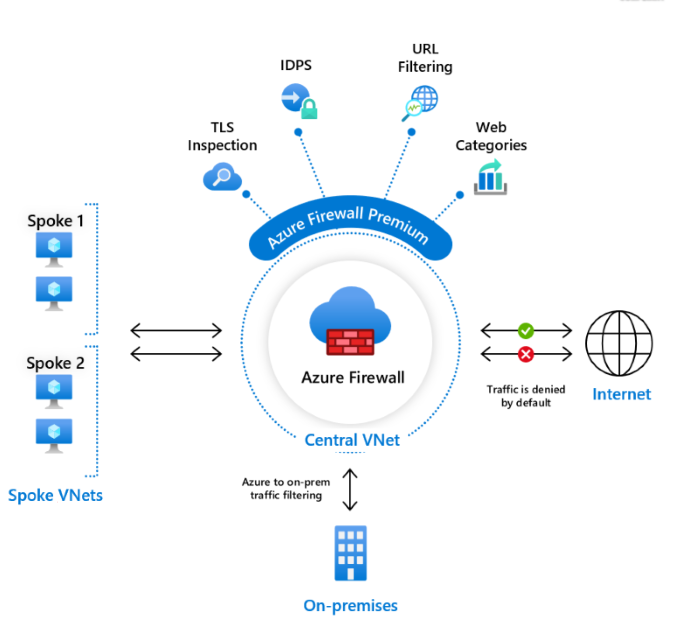

Fonctionnalités du Pare-feu Azure Premium

Pare-feu Azure Premium offre une protection avancée contre les menaces adaptée aux environnements hautement sensibles et réglementés, tels que les secteurs des paiements et des soins de santé. Elle inclut toutes les fonctionnalités Standard ainsi que les fonctionnalités de sécurité avancées.

Fonctionnalités Clés Premium

Premium inclut toutes les fonctionnalités Standard, ainsi que :

Inspection TLS : déchiffre le trafic sortant, le traite, puis le rechiffre et l'envoie à sa destination. Le Pare-feu Azure Premium met fin et inspecte les connexions TLS afin de détecter, signaler et atténuer les activités malveillantes dans les connexions HTTPS. Il crée deux connexions TLS : une avec le serveur web et une autre avec le client.

- Inspection TLS sortante : protège contre le trafic malveillant envoyé depuis un client interne hébergé dans Azure vers Internet.

- Inspection TLS Est-Ouest : protège les charges de travail Azure contre le trafic potentiellement malveillant envoyé dans Azure, notamment le trafic entre un réseau local et Azure.

IDPS (Système de détection et de prévention des intrusions) : un système de détection et de prévention des intrusions réseau surveille votre réseau pour détecter les activités malveillantes, les journaux d’informations, les signale et le bloque éventuellement. Le Pare-feu Azure Premium offre un système de détection et de prévention d'intrusion basé sur des signatures avec :

- Plus de 67 000 règles dans plus de 50 catégories

- 20 à 40 nouvelles règles publiées quotidiennement

- Faible taux de faux positifs à l’aide de techniques avancées de détection de programmes malveillants

- Prise en charge de la personnalisation jusqu’à 10 000 règles IDPS

- Configuration des plages d’adresses IP privées pour la détermination du sens du trafic

Filtrage d’URL : étend la fonctionnalité de filtrage FQDN du Pare-feu Azure pour prendre en compte l’URL entière, comme

www.contoso.com/a/cau lieu de justewww.contoso.com. Le filtrage d’URL peut être appliqué au trafic HTTP et HTTPS lorsque l’inspection TLS est activée.Catégories web avancées : autorise ou refuse à l’utilisateur l’accès à des catégories de sites web telles que les jeux de hasard ou les médias sociaux avec une granularité accrue. Contrairement à *Standard* qui examine uniquement les noms de domaine complets, *Premium* classe les catégories selon l'URL complète du trafic HTTP et HTTPS.

Par exemple, si le Pare-feu Azure intercepte une requête HTTPS pour

www.google.com/news:- Pare-feu Standard : seul le composant FQDN est examiné. Il est donc

www.google.comclassé comme moteur de recherche - Pare-feu Premium : l’URL complète est examinée, elle est donc classée comme

www.google.com/news

- Pare-feu Standard : seul le composant FQDN est examiné. Il est donc

Performances améliorées : Le Pare-feu Azure Premium utilise un SKU de machine virtuelle plus puissant et peut évoluer jusqu'à 100 Gbps avec une prise en charge de flux importants de 10 Gbps.

Conformité PCI DSS : la référence SKU Premium est conforme aux exigences pci DSS (Payment Card Industry Data Security Standard), ce qui lui permet de traiter les données de carte de paiement.

Fonctionnalités Premium uniquement

- Plages d’adresses IP privées IDPS : configurez des plages d’adresses IP privées pour déterminer si le trafic est entrant, sortant ou interne (East-West)

- Règles de signature IDPS : personnaliser les signatures en modifiant leur mode en mode Désactivé, Alerte ou Alerte et Refus

- Recherche de catégorie web : identifier la catégorie d’un nom de domaine complet ou une URL à l’aide de la fonctionnalité Vérification de catégorie web

- Demandes de modification de catégorie : demandes de modifications de catégorie pour les noms de domaine complets ou les URL qui doivent se trouver dans différentes catégories

- Gestion des certificats d’inspection TLS : prise en charge des certificats d’autorité de certification fournis par le client pour l’inspection TLS

Fonctionnalités communes de toutes les références SKU

Zones de haute disponibilité et de haute disponibilité intégrées

Toutes les références SKU du Pare-feu Azure sont les suivantes :

- Haute disponibilité intégrée sans équilibreur de charge supplémentaire requis

- Prise en charge du déploiement des zones de disponibilité pour une disponibilité accrue

- Aucun coût supplémentaire pour le déploiement dans plusieurs zones de disponibilité

Traduction d’adresses réseau (NAT)

Tous les SKU prennent en charge :

- NAT source (SNAT) : toutes les adresses IP du trafic de réseau virtuel sortant sont traduites en adresse IP publique du Pare-feu Azure

- NAT de destination (DNAT) : le trafic réseau Internet entrant vers votre adresse IP publique de pare-feu est traduit et filtré en adresses IP privées

Gestion et surveillance

Toutes les références SKU sont les suivantes :

- Intégration d’Azure Monitor : tous les événements sont intégrés à Azure Monitor pour la journalisation et la supervision

- Classeur de pare-feu Azure : canevas flexible pour l’analyse des données du pare-feu Azure

- Gestion centralisée : prise en charge d’Azure Firewall Manager

- Analyse des stratégies : gestion et analyse des règles au fil du temps

- Intégration DevOps : prise en charge de REST/PowerShell/CLI/templates/Terraform

Conformité et certifications

Toutes les références SKU sont les suivantes :

- Conforme aux normes PCI (Payment Card Industry)

- Conforme aux contrôles d’organisation de service (SOC)

- Conforme à l’Organisation internationale de normalisation (ISO)

Premium fournit également la conformité PCI DSS pour les environnements de traitement des paiements.