Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

La réplication d’objets copie de façon asynchrone des objets Blob de blocs d’un conteneur dans un compte de stockage vers un conteneur d’un autre compte de stockage. Lorsque vous configurez une stratégie de réplication d’objet, vous spécifiez le compte source et le conteneur et le compte de destination et le conteneur. Une fois la stratégie configurée, Stockage Azure copie automatiquement les résultats des opérations de création, de mise à jour et de suppression sur un objet source vers l’objet de destination. Pour plus d’informations sur la réplication d’objets dans Azure Storage, consultez Réplication d’objets pour les blobs blocs.

Un utilisateur autorisé peut configurer une stratégie de réplication d’objet où le compte source se trouve dans un locataire Microsoft Entra et que le compte de destination se trouve dans un autre locataire si la réplication entre locataires est autorisée sur les locataires Microsoft Entra. Si vos stratégies de sécurité nécessitent que vous restreignez la réplication d’objets aux comptes de stockage qui résident dans le même locataire uniquement, vous pouvez interdire la création de stratégies où les comptes source et de destination se trouvent dans différents locataires. Par défaut, la réplication d’objets multilocataires est désactivée pour tous les nouveaux comptes de stockage créés après le 15 décembre 2023, à moins que vous ne l’autorisiez explicitement.

Cet article explique comment remédier à la réplication d'objets entre locataires pour vos comptes de stockage. Il décrit également comment créer des stratégies pour appliquer une interdiction de réplication d’objets interlocataires pour les comptes de stockage nouveaux et existants.

Pour plus d’informations sur la configuration des stratégies de réplication d’objets, y compris les stratégies entre locataires, consultez Configurer la réplication d’objets pour les objets Blob de blocs.

Corriger la réplication d’objets entre locataires

Pour empêcher la réplication d’objets sur les locataires Microsoft Entra, définissez la propriété AllowCrossTenantReplication du compte de stockage sur false. Si un compte de stockage ne participe actuellement à aucune stratégie de réplication d’objets interlocataires, la définition de la propriété AllowCrossTenantReplication sur false empêche la configuration future des stratégies de réplication d’objets interlocataires avec ce compte de stockage comme source ou destination. Toutefois, si un compte de stockage participe actuellement à une ou plusieurs stratégies de réplication d’objets interlocataires, la définition de la propriété AllowCrossTenantReplication sur false n’est pas autorisée tant que vous n’avez pas supprimé les stratégies interlocataires existantes.

Les stratégies interlocataires ne sont pas autorisées par défaut pour un compte de stockage créé après le 15 décembre 2023. Toutefois, la propriété AllowCrossTenantReplication n’a pas été définie par défaut pour un compte de stockage existant créé avant le 15c 2023 et ne retourne pas de valeur tant que vous ne l’avez pas défini explicitement. Le compte de stockage peut participer aux stratégies de réplication d’objets entre les locataires lorsque la valeur de propriété est null ou true pour les comptes créés avant Dev 15, 2023. Pour les comptes créés après cette date, la propriété doit être définie sur la valeur true. La définition de la propriété AllowCrossTenantReplication n’entraîne aucun temps d’arrêt sur le compte de stockage.

Corriger la réplication entre locataires pour un nouveau compte

Pour interdire la réplication entre locataires pour un nouveau compte de stockage, utilisez le portail Azure, PowerShell ou Azure CLI. La propriété est définie par défaut sur la valeur false pour les comptes créés après le 15 décembre 2023, même si elle n’est pas explicitement définie.

Pour interdire la réplication d’objets entre locataires pour un compte de stockage, procédez comme suit :

Dans le portail Azure, accédez à la page Comptes de stockage , puis sélectionnez Créer.

Renseignez l’onglet Informations de base pour le nouveau compte de stockage.

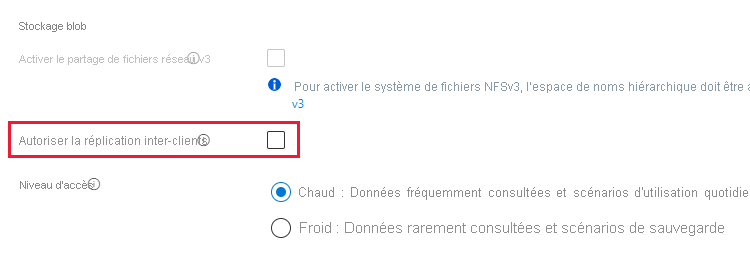

Dans l’onglet Avancé, dans la section Stockage d’objets Blob, localisez le paramètre Autoriser la réplication entre locataires, puis désactivez la case à cocher.

Terminez le processus de création du compte.

Corriger la réplication entre locataires pour un compte existant

Pour interdire la réplication entre locataires pour un compte de stockage existant, utilisez le portail Azure, PowerShell ou Azure CLI.

Pour interdire la réplication d’objets entre locataires pour un compte de stockage existant qui ne participe actuellement à aucune stratégie interlocataire, procédez comme suit :

Accédez à votre compte de stockage dans le portail Azure.

Sous Gestion des données, sélectionnez Réplication d’objet.

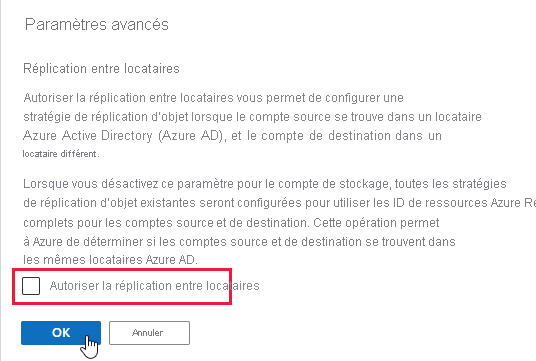

Sélectionnez Paramètres avancés.

Décochez Autoriser la réplication entre locataires. Par défaut, cette case est cochée, car la réplication d’objets interlocataires est autorisée pour un compte de stockage, sauf si vous l’autorisez explicitement.

Sélectionnez OK pour enregistrer vos modifications.

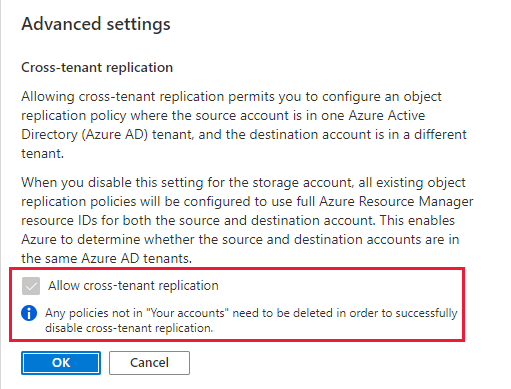

Si le compte de stockage participe actuellement à une ou plusieurs stratégies de réplication entre locataires, vous ne pourrez pas interdire la réplication d’objets interlocataires tant que vous n’avez pas supprimé ces stratégies. Dans ce scénario, le paramètre n’est pas disponible dans le portail Azure, comme illustré dans l’image suivante.

Après avoir interdit la réplication entre locataires, toute tentative de configuration d'une stratégie de politique inter-locataires avec le compte de stockage comme source ou destination échoue. Azure Storage génère une erreur indiquant que la réplication d’objets inter-locataires n’est pas autorisée pour le compte de stockage.

Lorsque la réplication d’objets interlocataires n’est pas autorisée pour un compte de stockage, toutes les nouvelles stratégies de réplication d’objets que vous créez avec ce compte doivent inclure les ID Azure Resource Manager complets pour le compte source et de destination. Stockage Azure nécessite l’ID de ressource complet pour vérifier si les comptes source et de destination résident dans le même locataire. Pour plus d’informations, consultez Spécifier des ID de ressource complets pour les comptes source et de destination.

La propriété AllowCrossTenantReplication est prise en charge pour les comptes de stockage qui utilisent uniquement le modèle de déploiement Azure Resource Manager. Pour plus d’informations sur les comptes de stockage qui utilisent le modèle de déploiement Azure Resource Manager, consultez Types de comptes de stockage.

Autorisations pour permettre ou bloquer la réplication inter-locataires

Pour définir la propriété AllowCrossTenantReplication pour un compte de stockage, un utilisateur doit disposer des autorisations nécessaires pour créer et gérer des comptes de stockage. Les rôles de contrôle d’accès en fonction du rôle Azure (contrôle RBAC Azure) qui fournissent ces autorisations comprennent l’action Microsoft.Storage/storageAccounts/write ou l’action Microsoft.Storage/storageAccounts/*. Parmi les rôles intégrés comportant cette action figurent :

- Le rôle Propriétaire d’Azure Resource Manager

- Le rôle Contributeur d’Azure Resource Manager

- Le rôle Contributeur de compte de stockage

Ces rôles ne fournissent pas d’accès aux données d’un compte de stockage via Microsoft Entra ID. Toutefois, ils incluent l’action Microsoft.Storage/storageAccounts/listkeys/action, qui accorde l’accès aux clés d’accès du compte. Avec cette autorisation, un utilisateur peut utiliser les clés d’accès du compte pour accéder à toutes les données d’un compte de stockage.

Les attributions de rôles doivent être étendues au niveau du compte de stockage ou supérieur pour permettre à un utilisateur d’autoriser ou de interdire la réplication d’objets interlocataires pour le compte de stockage. Pour plus d’informations sur l’étendue des rôles, consultez Présentation de l’étendue pour Azure RBAC.

Veillez à limiter l’attribution de ces rôles aux seules personnes qui ont besoin de créer un compte de stockage ou de mettre à jour ses propriétés. Appliquez le principe des privilèges minimum pour que les utilisateurs disposent des autorisations nécessaires les plus faibles possibles pour accomplir leurs tâches. Pour plus d’informations sur la gestion de l’accès avec Azure RBAC, consultez Meilleures pratiques pour Azure RBAC.

Note

Les rôles d’administrateur d’abonnement classique Administrateur de service et Co-administrateur incluent l’équivalent du rôle Propriétaire d’Azure Resource Manager. Le rôle Propriétaire comprend toutes les actions. Par conséquent, un utilisateur disposant de l’un de ces rôles d’administration peut également créer et gérer des comptes de stockage. Pour plus d’informations, consultez Rôles Azure, rôles Microsoft Entra et rôles d’administrateur d’abonnements classiques.

Utiliser Azure Policy pour auditer la conformité

Si vous avez un grand nombre de comptes de stockage, vous pouvez effectuer un audit pour vous assurer que ces comptes sont configurés pour empêcher la réplication d’objets interlocataires. Pour auditer la conformité d’un ensemble de comptes de stockage, utilisez Azure Policy. Azure Policy est un service que vous pouvez utiliser pour créer, attribuer et gérer des stratégies qui appliquent des règles à des ressources Azure. Lorsque vous utilisez Azure Policy, les ressources restent conformes à vos normes d’entreprise et contrats de niveau de service. Pour plus d’informations, consultez Vue d’ensemble d’Azure Policy.

Créer une stratégie avec un effet d’audit

Azure Policy prend en charge les effets qui déterminent ce qui se produit quand une règle de stratégie est évaluée par rapport à une ressource. L’effet Audit crée un avertissement lorsqu’une ressource n’est pas conforme, mais n’arrête pas la demande. Pour plus d’informations, consultez Comprendre les effets d’Azure Policy.

Pour créer une stratégie avec un effet d’audit pour le paramètre de réplication d’objets interlocataires pour un compte de stockage avec le portail Azure, procédez comme suit :

Dans le portail Azure, accédez au service Azure Policy.

Dans la section Création, sélectionnez Définitions.

Sélectionnez Ajouter une définition de stratégie pour créer une nouvelle définition de stratégie.

Pour le champ Emplacement de la définition, sélectionnez le bouton Autres pour spécifier l’emplacement de la ressource de stratégie d’audit.

Spécifiez un nom pour la stratégie. Vous pouvez éventuellement spécifier une description et une catégorie.

Sous Règle de stratégie, ajoutez la définition de stratégie suivante à la section policyRule.

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication", "equals": "false" } } ] }, "then": { "effect": "audit" } }Enregistrez la stratégie.

Affecter la stratégie

Ensuite, attribuez la stratégie à une ressource. L’étendue de la stratégie correspond à cette ressource et à toute ressource sous-jacente. Pour plus d’informations sur l’attribution de stratégie, consultez Structure d’attribution d’Azure Policy.

Pour attribuer la stratégie avec le portail Azure, procédez comme suit :

- Dans le portail Azure, accédez au service Azure Policy.

- Dans la section Création, sélectionnez Attributions.

- Sélectionnez Attribuer une stratégie pour créer une attribution de stratégie.

- Pour le champ Étendue, sélectionnez l’étendue de l’attribution de stratégie.

- Pour le champ Définition de stratégie, sélectionnez le bouton Autres, puis la stratégie que vous avez définie dans la section précédente à partir de la liste.

- Entrez un nom pour l’attribution de stratégie. La description est facultative.

- Laissez l’option Application de stratégie définie sur Activée. Ce paramètre n’a aucun effet sur la stratégie d’audit.

- Sélectionnez Vérifier + créer pour créer l’attribution.

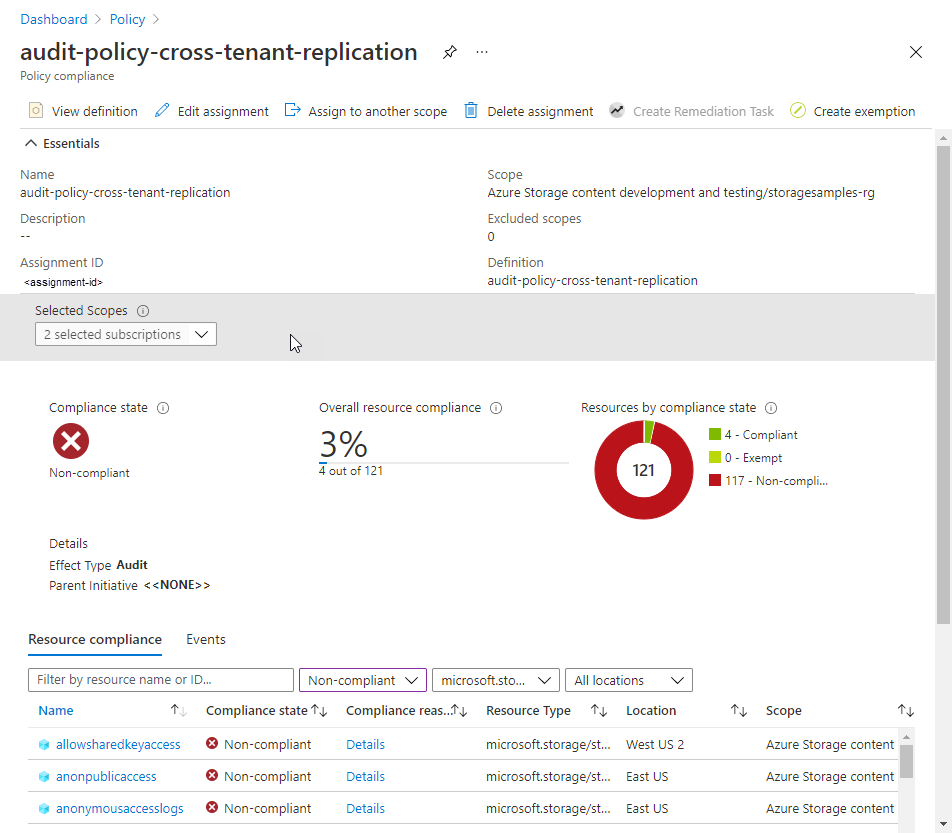

Afficher le rapport de conformité

Une fois que vous avez attribué la stratégie, vous pouvez afficher le rapport de conformité. Le rapport de conformité d’une stratégie d’audit fournit des informations sur les comptes de stockage qui autorisent toujours les stratégies de réplication d’objets interlocataires. Pour plus d’informations, consultez Obtenir les données de conformité de la stratégie.

La disponibilité du rapport de conformité peut prendre plusieurs minutes après la création de l’attribution de stratégie.

Pour afficher le rapport de conformité dans le portail Azure, procédez comme suit :

Dans le portail Azure, accédez au service Azure Policy.

Sélectionnez Conformité.

Filtrez les résultats sur le nom de l’attribution de stratégie que vous avez créée à l’étape précédente. Le rapport affiche les ressources qui ne sont pas conformes à la stratégie.

Vous pouvez explorer le rapport pour plus d’informations, y compris une liste de comptes de stockage qui ne sont pas conformes.

Utiliser la Stratégie Azure pour appliquer les stratégies de réplication de locataire identique

Azure Policy prend en charge la gouvernance cloud en s’assurant que les ressources Azure respectent les exigences et les normes. Pour vous assurer que les comptes de stockage de votre organisation interdisent la réplication entre locataires, vous pouvez créer une stratégie qui empêche la création d’un nouveau compte de stockage qui autorise les stratégies de réplication d’objets interlocataires. La stratégie d’application utilise l’effet Refuser pour empêcher une demande qui créerait ou modifierait un compte de stockage pour autoriser la réplication d’objets interlocataires. La politique de refus empêchera également tous les changements de configuration à un compte existant si le paramètre de réplication d'objets croisés pour ce compte n'est pas conforme à la politique. Pour plus d’informations sur l’effet Refuser, consultez Comprendre les effets Azure Policy.

Pour créer une stratégie avec un effet Refuser pour la réplication d'objets inter-locataires, suivez les mêmes étapes décrites dans Utiliser Azure Policy pour auditer la conformité, mais fournissez le JSON suivant dans la section policyRule de la définition de stratégie :

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

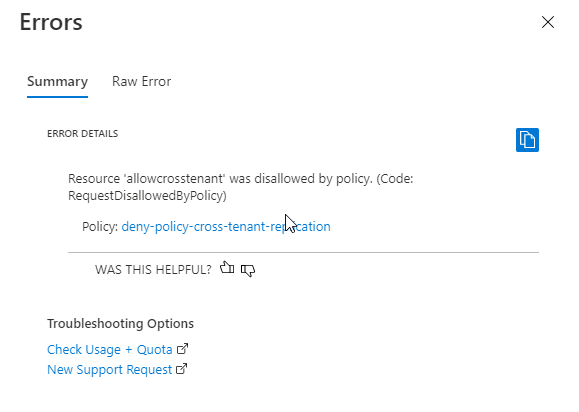

Une fois que vous avez créé la stratégie avec l’effet de refus et l’avez attribuée à une étendue, un utilisateur ne peut plus créer de compte de stockage qui autorise la réplication d’objets entre locataires. Aucun utilisateur ne peut apporter de modifications de configuration à un compte de stockage existant qui autorise actuellement la réplication d’objets interlocataires. Toute tentative en ce sens entraîne une erreur. La propriété AllowCrossTenantReplication pour le compte de stockage doit être définie sur false pour poursuivre la création ou les mises à jour de configuration du compte, conformément à la stratégie.

L’image suivante montre l’erreur qui se produit si vous essayez de créer un compte de stockage qui autorise la réplication d’objets interlocataires (valeur par défaut pour un nouveau compte) lorsqu’une stratégie avec un effet Refuser nécessite que la réplication d’objets interlocataires soit interdite.