Réseaux virtuels et machines virtuelles dans Azure

Lorsque vous créez une machine virtuelle Azure, vous créez un réseau virtuel ou en utilisez un existant. Déterminez la façon dont vos machines virtuelles doivent être accessibles sur le réseau virtuel. Il est essentiel de planifier les choses avant de créer des ressources et de vous assurer que vous connaissez les limites des ressources réseau.

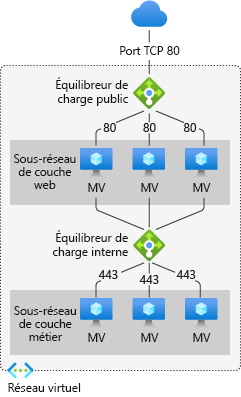

Dans l’illustration suivante, les machines virtuelles sont représentées en tant que serveurs web et serveurs d’applications. Chaque ensemble de machines virtuelles est affecté à des sous-réseaux distincts dans le réseau virtuel.

Vous pouvez créer un réseau virtuel avant de créer une machine virtuelle, ou vous pouvez créer le réseau virtuel lors de la création d’une machine virtuelle.

Vous créez ces ressources pour prendre en charge la communication avec une machine virtuelle :

Interfaces réseau

Adresses IP

Réseau virtuel et sous-réseaux

Tenez également compte des ressources facultatives suivantes :

Groupes de sécurité réseau

Équilibreurs de charge

Interfaces réseau

Une carte d’interface réseau (NIC) est l’interconnexion entre une machine virtuelle et un réseau virtuel. Une machine virtuelle doit posséder au moins une carte d’interface réseau. Une machine virtuelle peut avoir plusieurs cartes d’interface réseau, en fonction de la taille de la machine virtuelle que vous créez. Pour en savoir plus sur le nombre de cartes réseau prises en charge par chaque taille de machine virtuelle, consultez tailles de machine virtuelle.

Vous pouvez créer une machine virtuelle avec plusieurs cartes réseau et ajouter ou supprimer des cartes réseau tout au long du cycle de vie d’une machine virtuelle. Plusieurs cartes réseau permettent à une machine virtuelle de se connecter à différents sous-réseaux.

Chaque carte d’interface réseau attachée à une machine virtuelle doit se trouver dans le même emplacement et abonnement que la machine virtuelle. Chaque carte d’interface réseau doit être connectée à un réseau virtuel existant dans les mêmes emplacement et abonnement Azure que la carte d’interface réseau. Vous pouvez modifier le sous-réseau auquel la carte réseau est connectée après sa création. Vous ne pouvez pas modifier le réseau virtuel. Chaque carte d’interface réseau attachée à une machine virtuelle est attribuée à une adresse MAC qui ne change pas jusqu’à ce que la machine virtuelle soit supprimée.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer une interface réseau.

| Méthode | Description |

|---|---|

| Azure portal | Lorsque vous créez une machine virtuelle dans le Portail Azure, une interface réseau est automatiquement créée pour vous. Le portail crée une machine virtuelle avec une seule carte d’interface réseau. Si vous souhaitez créer une machine virtuelle avec plusieurs cartes d’interface réseau, vous devez la créer en suivant une autre méthode. |

| Azure PowerShell | Utilisez New-AzNetworkInterface avec le paramètre -PublicIpAddressIdpour fournir l’identificateur de l’adresse IP publique que vous avez créée précédemment. |

| Azure CLI | Pour fournir l’identificateur de l’adresse IP publique que vous avez créée précédemment, utilisez az network nic create avec le paramètre --public-ip-address. |

| Modèle | Pour plus d’informations sur le déploiement d’une interface réseau à l’aide d’un modèle, consultez Interface de réseau dans un Réseau virtuel avec une Adresse IP publique. |

Adresses IP

Vous pouvez attribuer ces types d’adresses IP à une interface réseau dans Azure :

Adresses IP publiques : utilisées pour la communication entrante et sortante (sans traduction d’adresses réseau [NAT]) avec Internet et d’autres ressources Azure non connectées à un réseau virtuel. L’attribution d’une adresse IP publique à une carte d’interface réseau est facultative. Les adresses IP publiques ont un coût nominal et il existe une limite maximum d’adresses IP publiques pouvant être utilisées par abonnement.

Adresses IP privées : utilisées pour la communication au sein d’un réseau virtuel, avec votre réseau local et Internet (sans NAT). Au moins une adresse IP privée doit être affectée à une machine virtuelle. Pour en savoir plus sur la traduction d’adresses réseau dans Azure, consultez Understanding outbound connections in Azure (Comprendre les connexions sortantes dans Azure).

Vous pouvez affecter des adresses IP publiques aux :

Machines virtuelles

Équilibreurs de charge publics

Vous pouvez affecter des adresses IP privées aux :

Machines virtuelles

Équilibreurs de charge interne

Vous attribuez des adresses IP à une machine virtuelle à l’aide d’une interface réseau.

L’allocation d’une adresse IP à une ressource est possible à l’aide de deux méthodes : dynamique ou statique. La méthode par défaut qui permet à Azure d’attribuer des adresses IP est dynamique. Une adresse IP n’est pas spécifiée lors de sa création. Au lieu de cela, l’adresse IP est allouée lorsque vous créez une machine virtuelle ou lorsque vous démarrez une machine virtuelle arrêtée. L’adresse IP est libérée lorsque vous arrêtez ou supprimez la machine virtuelle.

Pour vous assurer que l’adresse IP de la machine virtuelle ne change pas, vous pouvez définir explicitement la méthode d’allocation sur statique. Dans ce cas, une adresse IP est attribuée immédiatement. L’adresse est libérée uniquement quand vous supprimez la machine virtuelle ou que vous définissez sa méthode d’allocation sur Dynamique.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer une adresse IP.

| Méthode | Description |

|---|---|

| Azure portal | Par défaut, les adresses IP publiques sont dynamiques. L’adresse IP peut changer lorsque la machine virtuelle est arrêtée ou supprimée. Pour vous assurer que la machine virtuelle utilise toujours la même adresse IP publique, créez une adresse IP publique statique. Par défaut, le portail attribue une adresse IP privée dynamique à une carte d’interface réseau lors de la création d’une machine virtuelle. Vous pouvez modifier cette adresse IP statique après la création de la machine virtuelle. |

| Azure PowerShell | Vous utilisez New-AzPublicIpAddress avec le paramètre -AllocationMethod défini sur la valeur Dynamique ou Statique. |

| Azure CLI | Vous utilisez az network public-ip create avec le paramètre --allocation-method défini sur la valeur Dynamique ou Statique. |

| Modèle | Pour plus d’informations sur le déploiement d’une adresse IP publique à l’aide d’un modèle, consultez Interface réseau dans un Réseau virtuel avec une Adresse IP publique. |

Après avoir créé une adresse IP publique, vous pouvez l’associer à une machine virtuelle en l’attribuant à une carte d’interface réseau.

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous avez créées, au moyen de groupes de machines virtuelles identiques en mode d’orchestration flexible, n’ont pas d’accès sortant par défaut.

Pour plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Réseau virtuel et sous-réseaux

Un sous-réseau est une plage d’adresses IP dans votre réseau virtuel. Vous pouvez diviser un réseau virtuel en plusieurs sous-réseaux pour plus de sécurité et une meilleure organisation. Chaque carte d’interface réseau dans une machine virtuelle est connectée à un sous-réseau dans un réseau virtuel. Les cartes d’interface réseau connectées aux sous-réseaux (identiques ou différents) au sein d’un réseau virtuel peuvent communiquer entre elles sans aucun besoin de configuration supplémentaire.

Lorsque vous configurez un réseau virtuel, vous spécifiez la topologie, y compris les sous-réseaux et les espaces d’adressage disponibles. Sélectionnez des plages d’adresses qui ne se chevauchent pas si le réseau virtuel est connecté à d’autres réseaux virtuels ou à des réseaux locaux. Les adresses IP sont privées et ne sont pas accessibles à partir d’Internet. Azure traite toute plage d’adresses dans le cadre de l’espace d’adressage IP du réseau virtuel privé. La plage d’adresses est accessible uniquement au sein du réseau virtuel, au sein de réseaux virtuels interconnectés et à partir de votre emplacement local.

Si vous travaillez au sein d’une organisation dans laquelle une autre personne est responsable des réseaux internes, vous devez discuter avec elle avant de sélectionner votre espace d’adressage. Assurez-vous qu’il n’y a pas de chevauchement dans l’espace d’adressage. Indiquez-lui l’espace que vous souhaitez utiliser afin qu’elle n’essaie pas d’utiliser la même plage d’adresses IP que vous.

Il n’existe pas de limites de sécurité par défaut entre les sous-réseaux. Les machines virtuelles de chacun de ces sous-réseaux peuvent communiquer. Si votre déploiement requiert des limites de sécurité, utilisez des Groupes de sécurité réseau (NSG) , qui contrôlent le flux du trafic vers et depuis les sous-réseaux et les machines virtuelles.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer un réseau virtuel et des sous-réseaux.

| Méthode | Description |

|---|---|

| Azure portal | Si vous autorisez Azure à créer un réseau virtuel lors de la création d’une machine virtuelle, le nom attribué sera une combinaison du nom du groupe de ressources qui contient le réseau virtuel et de -vnet . L’espace d’adressage est 10.0.0.0/24, le nom du sous-réseau nécessaire est default, et la plage d’adresses de sous-réseau est 10.0.0.0/24. |

| Azure PowerShell | Vous utilisez New-AzVirtualNetworkSubnetConfig et New-AzVirtualNetwork pour créer un sous-réseau et un réseau virtuel. Vous pouvez également utiliser Add-AzVirtualNetworkSubnetConfig pour ajouter un sous-réseau à un réseau virtuel existant. |

| Azure CLI | Le sous-réseau et le réseau virtuel sont créés en même temps. Fournissez un paramètre --subnet-nameà az network vnet create avec le nom du sous-réseau. |

| Modèle | Pour plus d’informations sur l’utilisation d’un modèle pour créer un réseau virtuel et des sous-réseaux, consultez Réseau virtuel avec deux sous-réseaux. |

Préfixes d’adresses multiples sur un sous-réseau

Préfixes d’adresses multiples sur un sous-réseau est une fonctionnalité qui offre la possibilité de modifier des espaces d’adressage IP sur un sous-réseau. Avec cette solution, les clients utilisant des machines virtuelles et des groupes de machines virtuelles identiques peuvent ajouter et supprimer des préfixes d’adresses IP pour répondre à leurs exigences de mise à l’échelle.

Limitations :

Les clients ne peuvent utiliser qu’une seule configuration d’adresse client par carte réseau.

Les clients peuvent uniquement utiliser des sous-réseaux de machines virtuelles et de groupes de machines virtuelles identiques. Les sous-réseaux délégués ne sont pas pris en charge.

Tarification : les préfixes d’adresses multiples sur un sous-réseau sont proposés gratuitement.

Nous vous invitons à partager vos commentaires sur cette fonctionnalité dans cette enquête rapide.

Important

La prise en charge des préfixes multiples pour les sous-réseaux de réseau virtuel Azure est actuellement en préversion publique. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Pour plus d’informations sur la configuration de préfixes d’adresses multiples sur un sous-réseau, consultez Créer des préfixes multiples pour un sous-réseau.

Important

Il existe deux propriétés de sous-réseau pour l’espace d’adressage, AddressPrefix (chaîne) et AddressPrefixes (liste). La distinction et l’utilisation sont expliquées ci-dessous.

- La propriété de tableau a été introduite pour la double pile. La propriété est également utilisée pour les scénarios avec plusieurs préfixes de sous-réseau, comme indiqué précédemment.

- Dans le cadre de la mise à jour de l’expérience client du portail Azure, AddressPrefixes est la propriété par défaut pour l’espace d’adressage du sous-réseau lorsqu’un sous-réseau est créé via le portail.

- Les nouveaux sous-réseaux créés via le portail utilisent par défaut le paramètre de liste AddressPrefixes.

- Si les clients utilisent deux piles dans leur réseau virtuel ou ont plusieurs préfixes de sous-réseau, ils sont mis à jour de façon à utiliser la propriété de liste.

- Pour les déploiements existants utilisant la chaîne, le comportement actuel est conservé, sauf s’il existe des modifications explicites dans votre réseau virtuel pour utiliser la propriété de liste pour les préfixes d’adresses de sous-réseau (par exemple en cas d’ajout d’un espace d’adressage IPv6 ou d’un autre préfixe au sous-réseau).

- Nous vous recommandons de rechercher les deux propriétés dans le sous-réseau, le cas échéant.

Groupes de sécurité réseau

Un groupe de sécurité réseau contient une liste des règles de liste de contrôle d’accès qui autorise ou rejette le trafic réseau vers les sous-réseaux, les cartes d’interface réseau ou les deux. Des groupes de sécurité réseau peuvent être associés à des sous-réseaux ou à des cartes d’interface réseau connectées à un sous-réseau. Lorsqu’un groupe de sécurité réseau est associé à un sous-réseau, les règles de liste de contrôle d’accès s’appliquent à toutes les machines virtuelles présentes dans ce sous-réseau. Le trafic vers une carte d’interface réseau peut être limité par l’association directe d’un groupe de sécurité réseau à une carte d’interface réseau.

Les NSG contiennent deux ensembles de règles : les règles de trafic entrant et les règles de trafic sortant. La priorité d’une règle doit être unique dans chaque ensemble.

Chaque règle a des propriétés de :

Protocol

Plages de ports source et de destination

Préfixes d’adresse

Direction du trafic

Priority

Type d’accès

Tous les groupes de ressources réseau contiennent un ensemble de règles par défaut. Vous ne pouvez pas supprimer ou remplacer ces règles par défaut, car elles ont la priorité la plus faible et les règles que vous créez ne peuvent pas les remplacer.

Lorsque vous associez un groupe de sécurité réseau à une carte réseau, les règles d’accès réseau du groupe de sécurité réseau sont appliquées uniquement à cette carte d’interface réseau. Si un groupe de sécurité réseau est appliqué à une seule carte d’interface réseau sur une machine virtuelle comprenant plusieurs cartes d’interface réseau, celui-ci n’affecte pas le trafic lié aux autres cartes d’interface réseau. Vous pouvez associer différents groupes de sécurité réseau à une carte d’interface réseau (ou une machine virtuelle, selon le modèle de déploiement) et au sous-réseau auquel une carte d’interface réseau ou une machine virtuelle est liée. La priorité est donnée en fonction de la direction du trafic.

Veillez à planifier vos Groupes de sécurité réseau quand vous planifiez vos machines virtuelles et le réseau virtuel.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer un groupe de sécurité réseau.

| Méthode | Description |

|---|---|

| Azure portal | Lorsque vous créez une machine virtuelle dans le portail Azure, un groupe de sécurité réseau est automatiquement créé et associé à la carte d’interface réseau créée par le portail. Le nom du groupe de sécurité réseau est une combinaison du nom de la machine virtuelle et de -nsg . Ce groupe de sécurité réseau contient une règle de trafic entrant : avec priorité de 1 000. Le service est défini sur RDP. Le protocole est défini sur TCP. Le port est défini sur 3 389. L’action est définie sur Autoriser. Si vous souhaitez autoriser tout autre trafic entrant vers la machine virtuelle, créez une ou plusieurs règles. |

| Azure PowerShell | Utilisez New-AzNetworkSecurityRuleConfig et fournissez les informations de la règle requise. Utilisez New-AzNetworkSecurityGroup pour créer le groupe de sécurité réseau. Utilisez Set-AzVirtualNetworkSubnetConfig pour configurer le groupe de sécurité réseau du sous-réseau. Utilisez Set-AzVirtualNetwork pour ajouter le groupe de sécurité réseau au réseau virtuel. |

| Azure CLI | Utilisez az network nsg create pour créer initialement le groupe de sécurité réseau. Utilisez az network nsg rule create pour ajouter des règles à un groupe de sécurité réseau. Utilisez az network vnet subnet update pour ajouter le groupe de sécurité réseau au sous-réseau. |

| Modèle | Utilisez Create a Network Security Group comme guide pour le déploiement d’un groupe de sécurité réseau à l’aide d’un modèle. |

Équilibreurs de charge

Azure Load Balancer offre une haute disponibilité et des performances réseau élevées pour vos applications. Un équilibrage de charge peut être configuré pour équilibrer le trafic Internet entrant vers les machines virtuelles ou pour équilibrer le trafic entre les machines virtuelles d’un réseau virtuel. Un équilibrage de charge peut également équilibrer le trafic entre les machines virtuelles et les ordinateurs locaux d’un réseau intersite ou transférer le trafic externe vers une machine virtuelle spécifique.

L’équilibreur de charge mappe le trafic entrant et sortant entre :

L’adresse IP publique et le port publics sur l’équilibreur de charge.

L’adresse IP privée et le port de la machine virtuelle.

Lorsque vous créez un équilibrage de charge, vous devez également prendre en compte les éléments de configuration suivants :

Configuration d’une adresse IP frontale : un équilibrage de charge peut inclure une ou plusieurs adresses IP frontales. Ces adresses IP servent d'entrée pour le trafic.

Pool d’adresses principal : adresses IP qui sont associées à la carte d’interface réseau vers laquelle la charge est distribuée.

Réacheminement de port : définit la manière dont le trafic entrant transite via l’adresse IP frontale et est distribué à l’adresse IP principale en utilisant des règles NAT de trafic entrant.

Règles d’équilibrage de charge : mappent une combinaison donnée d’adresses IP et de ports frontaux vers un ensemble de combinaisons d’adresses IP et de port principaux. Un même équilibreur de charge peut avoir plusieurs règles d’équilibrage de charge. Chaque règle est une combinaison d’une adresse IP et d’un port frontaux et d’une adresse IP et d’un port principaux associés aux machines virtuelles.

Sondes : surveillent l’intégrité des machines virtuelles. Lorsqu’une sonde ne répond pas, l’équilibrage de charge n’envoie plus de nouvelles connexions aux machines virtuelles défaillantes. Les connexions existantes ne sont pas affectées et les nouvelles connexions sont envoyées aux machines virtuelles saines.

Règles de trafic sortant - Une règle de trafic sortant configure la traduction d’adresses réseau (NAT) du trafic sortant pour que toutes les machines virtuelles ou instances identifiées par le pool de back-ends de votre équilibreur de charge De base soient traduites en front-end.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer un équilibrage de charge accessible sur Internet.

| Méthode | Description |

|---|---|

| Portail Azure | Vous pouvez équilibrer la charge du trafic Internet sur les machines virtuelles avec le portail Azure. |

| Azure PowerShell | Utilisez New-AzLoadBalancerFrontendIpConfig avec le paramètre -PublicIpAddress pour fournir l’identificateur de l’adresse IP publique que vous avez créée précédemment. Utilisez New-AzLoadBalancerBackendAddressPoolConfig pour créer la configuration du pool d’adresses principal. Utilisez New-AzLoadBalancerInboundNatRuleConfig pour créer des règles NAT de trafic entrant associées à la configuration IP frontale que vous avez créée. Utilisez New-AzLoadBalancerProbeConfig pour créer les sondes dont vous avez besoin. Utilisez New-AzLoadBalancerRuleConfig pour créer la configuration d’équilibrage de charge. Utilisez New-AzLoadBalancer pour créer l’équilibrage de charge. |

| Azure CLI | Utilisez az network lb create pour créer la configuration d’équilibrage de charge initiale. Utilisez az network lb frontend-ip create pour ajouter l’adresse IP publique que vous avez créée précédemment. Utilisez az network lb address-pool create pour ajouter la configuration du pool d’adresses principal. Utilisez az network lb inbound-nat-rule create pour ajouter des règles de traduction d’adresses réseau. Utilisez az network lb rule create pour ajouter les règles d’équilibrage de charge. Utilisez az network lb probe create pour ajouter les sondes. |

| Modèle | Utilisez 3 machines virtuelles dans un équilibreur de charge comme guide pour le déploiement d’un équilibrage de charge à l’aide d’un modèle. |

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer un équilibrage de charge interne.

| Méthode | Description |

|---|---|

| Portail Azure | Vous pouvez équilibrer la charge du trafic interne avec un équilibreur de charge sur le portail Azure. |

| Azure PowerShell | Pour fournir une adresse IP privée dans le sous-réseau du réseau, utilisez New-AzLoadBalancerFrontendIpConfig avec le paramètre -PrivateIpAddress. Utilisez New-AzLoadBalancerBackendAddressPoolConfig pour créer la configuration du pool d’adresses principal. Utilisez New-AzLoadBalancerInboundNatRuleConfig pour créer des règles NAT de trafic entrant associées à la configuration IP frontale que vous avez créée. Utilisez New-AzLoadBalancerProbeConfig pour créer les sondes dont vous avez besoin. Utilisez New-AzLoadBalancerRuleConfig pour créer la configuration d’équilibrage de charge. Utilisez New-AzLoadBalancer pour créer l’équilibrage de charge. |

| Azure CLI | Utilisez la commande az network lb create pour créer la configuration d’équilibrage de charge initiale. Pour définir l’adresse IP privée, utilisez az network lb frontend-ip create avec le paramètre --private-ip-address. Utilisez az network lb address-pool create pour ajouter la configuration du pool d’adresses principal. Utilisez az network lb inbound-nat-rule create pour ajouter des règles de traduction d’adresses réseau. Utilisez az network lb rule create pour ajouter les règles d’équilibrage de charge. Utilisez az network lb probe create pour ajouter les sondes. |

| Modèle | Utilisez 2 machines virtuelles dans un équilibreur de charge comme guide pour le déploiement d’un équilibrage de charge à l’aide d’un modèle. |

Machines virtuelles

Les machines virtuelles peuvent être créées dans le même réseau virtuel et se connecter les unes aux autres à l’aide d’adresses IP privées. Les machines virtuelles peuvent se connecter si elles se trouvent dans des sous-réseaux différents. Elles se connectent sans avoir besoin de configurer de passerelle ou d’utiliser d’adresses IP publiques. Pour placer des machines virtuelles dans un réseau virtuel, vous devez créer le réseau virtuel. Lorsque vous créez chaque machine virtuelle, vous l’affectez au réseau virtuel et au sous-réseau. Les machines virtuelles acquièrent leurs paramètres réseau lors du déploiement ou du démarrage.

Une adresse IP est affectée aux machines virtuelles lorsqu’elles sont déployées. Lorsque vous déployez plusieurs machines virtuelles dans un réseau virtuel ou un sous-réseau, des adresses IP leur sont attribuées lorsqu’elles démarrent. Vous pouvez également allouer une adresse IP statique à une machine virtuelle. Si vous allouez une adresse IP dynamique statique, vous devez envisager d’utiliser un sous-réseau spécifique afin d’éviter de réutiliser accidentellement l’adresse IP statique pour une autre machine virtuelle.

Si vous créez une machine virtuelle et que vous voulez la migrer plus tard vers un réseau virtuel, il ne s’agit pas d’une modification de configuration simple. Redéployez la machine virtuelle dans le réseau virtuel. Pour la redéployer, le plus simple consiste à supprimer la machine virtuelle (mais pas les disques attachés à celle-ci), puis à recréer la machine virtuelle à l’aide des disques d’origine dans le réseau virtuel.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer une machine virtuelle dans un réseau virtuel.

| Méthode | Description |

|---|---|

| Azure portal | Utilise les paramètres de réseau par défaut qui ont été mentionnés précédemment pour créer une machine virtuelle avec une seule carte d’interface réseau. Pour créer une machine virtuelle avec plusieurs cartes d’interface réseau, vous devez utiliser une autre méthode. |

| Azure PowerShell | Inclut l’utilisation de Add-AzVMNetworkInterface pour ajouter la carte d’interface réseau que vous avez créée précédemment pour la configuration de la machine virtuelle. |

| Azure CLI | Créez et connectez une machine virtuelle à un réseau virtuel, un sous-réseau et une carte d’interface réseau qui sont générés en tant qu’étapes individuelles. |

| Modèle | Utilisez Very simple deployment of a Windows VM comme guide pour le déploiement d’une machine virtuelle à l’aide d’un modèle. |

NAT Gateway

Azure NAT Gateway simplifie la connectivité Internet sortante uniquement pour les réseaux virtuels. Quand il est configuré sur un sous-réseau, toute la connectivité sortante utilise vos adresses IP publiques statiques spécifiées. Une connectivité sortante est possible sans équilibreur de charge ni adresses IP publiques directement attachées aux machines virtuelles. NAT est complètement managé et hautement résilient.

Une connectivité sortante peut être définie pour chaque sous-réseau avec NAT. Plusieurs sous-réseaux au sein du même réseau virtuel peuvent avoir différents services NAT. Un sous-réseau est configuré en spécifiant la ressource de passerelle NAT à utiliser. Tous les flux sortants UDP et TCP en provenance de toute instance de machine virtuelle utilisent une passerelle NAT. NAT est compatible avec les ressources d’adresses IP publiques ou les ressources de préfixes d’adresses IP publiques de la référence SKU standard, ou avec une combinaison des deux. Vous pouvez utiliser directement un préfixe d’adresse IP publique ou distribuer les adresses IP publiques du préfixe entre plusieurs ressources de passerelle NAT. NAT nettoie tout le trafic vers la plage d’adresses IP du préfixe. Le filtrage de toute adresse IP de vos déploiements est simple.

La passerelle NAT traite automatiquement tout le trafic sortant sans configuration client. Les routes définies par l’utilisateur ne sont pas nécessaires. NAT est prioritaire sur les autres scénarios de trafic sortant et remplace la destination Internet par défaut d’un sous-réseau.

Les groupes de machines virtuelles identiques qui créent des machines virtuelles en mode d’orchestration flexible n’ont pas d’accès sortant par défaut. La passerelle NAT Azure est la méthode d’accès sortant recommandée pour les groupes de machines virtuelles identiques en mode d’orchestration flexible.

Pour plus d’informations sur Azure NAT Gateway, consultez Qu’est-ce qu’Azure NAT Gateway ?.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer une ressource de passerelle NAT.

| Méthode | Description |

|---|---|

| Azure portal | Crée un réseau virtuel, un sous-réseau, une adresse IP publique, une passerelle NAT et une machine virtuelle pour tester la ressource de passerelle NAT. |

| Azure PowerShell | Inclut l’utilisation de New-AzNatGatewaypour créer une ressource de passerelle NAT. Crée un réseau virtuel, un sous-réseau, une adresse IP publique, une passerelle NAT et une machine virtuelle pour tester la ressource de passerelle NAT. |

| Azure CLI | Inclut l’utilisation de az network nat gateway createpour créer une ressource de passerelle NAT. Crée un réseau virtuel, un sous-réseau, une adresse IP publique, une passerelle NAT et une machine virtuelle pour tester la ressource de passerelle NAT. |

| Modèle | Crée un réseau virtuel, un sous-réseau, une adresse IP publique et une ressource de passerelle NAT. |

Azure Bastion

Azure Bastion est déployé pour fournir une connectivité de gestion sécurisée aux machines virtuelles dans un réseau virtuel. Le service Azure Bastion vous permet d’établir une connexion RDP et SSH sécurisée et fluide aux machines virtuelles de votre réseau virtuel. Azure Bastion active les connexions sans exposer d’adresse IP publique sur la machine virtuelle. Les connexions sont établies directement à partir du portail Azure, sans qu’un client/agent ou logiciel supplémentaire ne soit nécessaire. Azure Bastion prend en charge les adresses IP publiques de référence SKU Standard.

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Pour plus d’informations sur Azure Bastion, consultez Présentation d’Azure Bastion.

Ce tableau répertorie les méthodes que vous pouvez utiliser pour créer le déploiement d’un Bastion Azure.

| Méthode | Description |

|---|---|

| Azure portal | Crée un réseau virtuel, des sous-réseaux, une adresse IP publique, un hôte bastion et des machines virtuelles. |

| Azure PowerShell | Crée un réseau virtuel, des sous-réseaux, une adresse IP publique et un hôte bastion. Inclut l’utilisation de New-AzBastion pour créer l’hôte bastion. |

| Azure CLI | Crée un réseau virtuel, des sous-réseaux, une adresse IP publique et un hôte bastion. Inclut l’utilisation de az network bastion create pour créer l’hôte bastion. |

| Modèle | Pour obtenir un exemple de déploiement de modèles qui intègrent un hôte Azure Bastion avec un exemple de déploiement, consultez Démarrage rapide : créer un équilibreur de charge public pour équilibrer la charge des machines virtuelles à l’aide d’un modèle ARM. |

Étapes suivantes

Pour connaître les étapes spécifiques aux machines virtuelles concernant la gestion des réseaux virtuels Azure pour les machines virtuelles, consultez les didacticiels Windows ou Linux.

Il existe également des démarrages rapides sur l’équilibrage de charge des machines virtuelles et la création d’applications à haute disponibilité utilisant le CLI ou le PowerShell

Découvrez comment configurer les connexions de réseau virtuel à réseau virtuel.

Découvrez comment résoudre les problèmes relatifs aux itinéraires.

En savoir plus sur la bande passante réseau des machines virtuelles