Gestion de l’accès sécurisé aux ressources dans les réseaux virtuels en étoile pour les clients VPN d’utilisateur

Cet article explique comment utiliser des filtres et des règles Virtual WAN et Pare-feu Azure pour gérer l’accès sécurisé dans le cadre de connexions IKE v2 point à site ou VPN ouvert à vos ressources dans Azure. Cette configuration est utile si vous souhaitez restreindre l’accès des utilisateurs distants aux ressources Azure ou sécuriser vos ressources dans Azure.

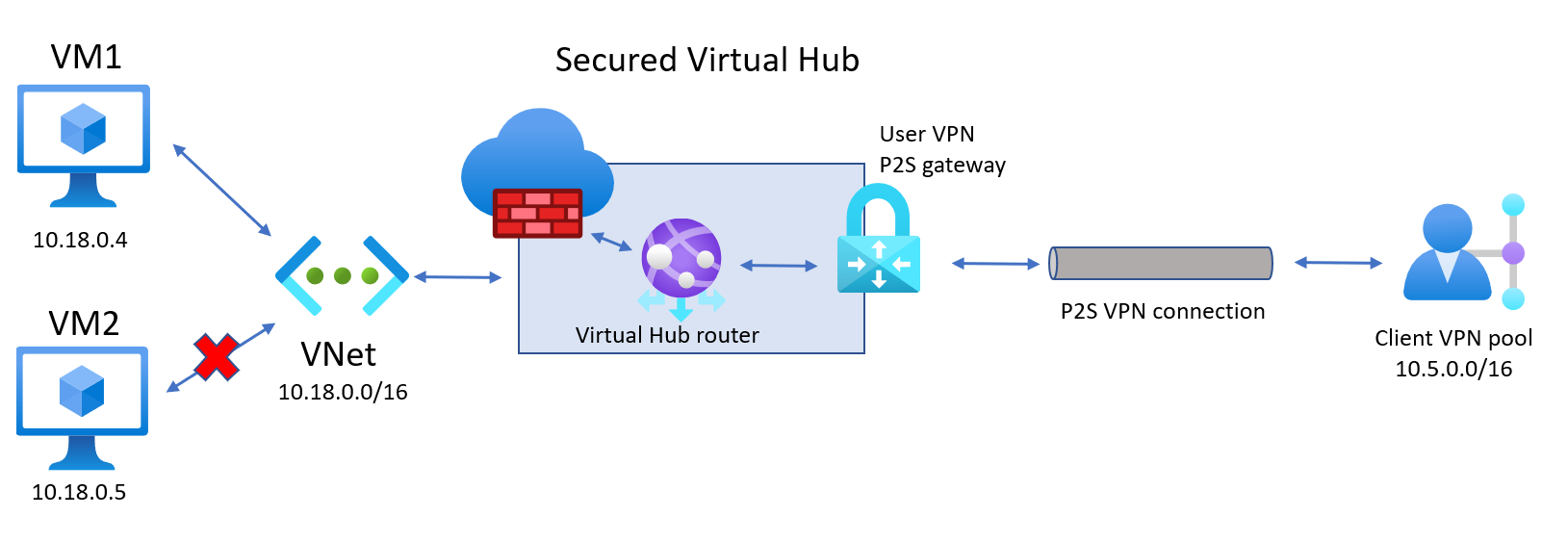

La procédure décrite dans cet article aide à créer l’architecture du diagramme suivant pour permettre aux clients VPN d’utilisateur d’accéder à une ressource spécifique (VM1) dans un réseau virtuel en étoile connecté au hub virtuel, mais pas à d’autres ressources (VM2). Utilisez cet exemple d’architecture comme instructions de base.

Prérequis

Vous avez un abonnement Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit.

Vous avez un réseau virtuel auquel vous souhaitez vous connecter.

- Vérifiez qu’aucun des sous-réseaux de votre réseau local ne chevauche les réseaux virtuels auxquels vous souhaitez vous connecter.

- Pour créer un réseau virtuel dans le portail Azure, consultez le guide de démarrage rapide.

Votre réseau virtuel ne doit pas déjà avoir de passerelle de réseau virtuel.

- Si votre réseau virtuel comprend déjà des passerelles (VPN ou ExpressRoute), vous devez toutes les supprimer avant de continuer.

- Cette configuration nécessite que les réseaux virtuels soient connectés uniquement à la passerelle du hub Virtual WAN.

Déterminez la plage d’adresses IP que vous souhaitez utiliser pour l’espace d’adressage privé de votre hub virtuel. Cette information est utilisée lors de la configuration de votre hub virtuel. Un hub virtuel est un réseau virtuel qui est créé et utilisé par Virtual WAN. Il s’agit du cœur de votre réseau Virtual WAN au sein d’une région donnée. La plage d’espace d’adressage doit respecter les règles suivantes :

- La plage d’adresses que vous spécifiez pour le hub ne peut pas chevaucher les réseaux virtuels existants auxquels vous vous connectez.

- La plage d’adresses ne peut pas chevaucher les plages d’adresses locales auxquelles vous vous connectez.

- Si vous ne maîtrisez pas les plages d’adresses IP situées dans votre configuration de réseau local, contactez une personne en mesure de vous aider.

- Vous disposez des valeurs disponibles pour la configuration d’authentification que vous souhaitez utiliser Par exemple, un serveur RADIUS, l’authentification Microsoft Entra ou Générer et exporter des certificats.

Créer un WAN virtuel

Dans le portail, dans la barre Rechercher des ressources, tapez WAN virtuel dans la zone de recherche, puis sélectionnez Entrée.

Sélectionnez WAN virtuels parmi les résultats. Dans la page relative aux WAN virtuels, sélectionnez + Créer pour ouvrir la page Créer un WAN.

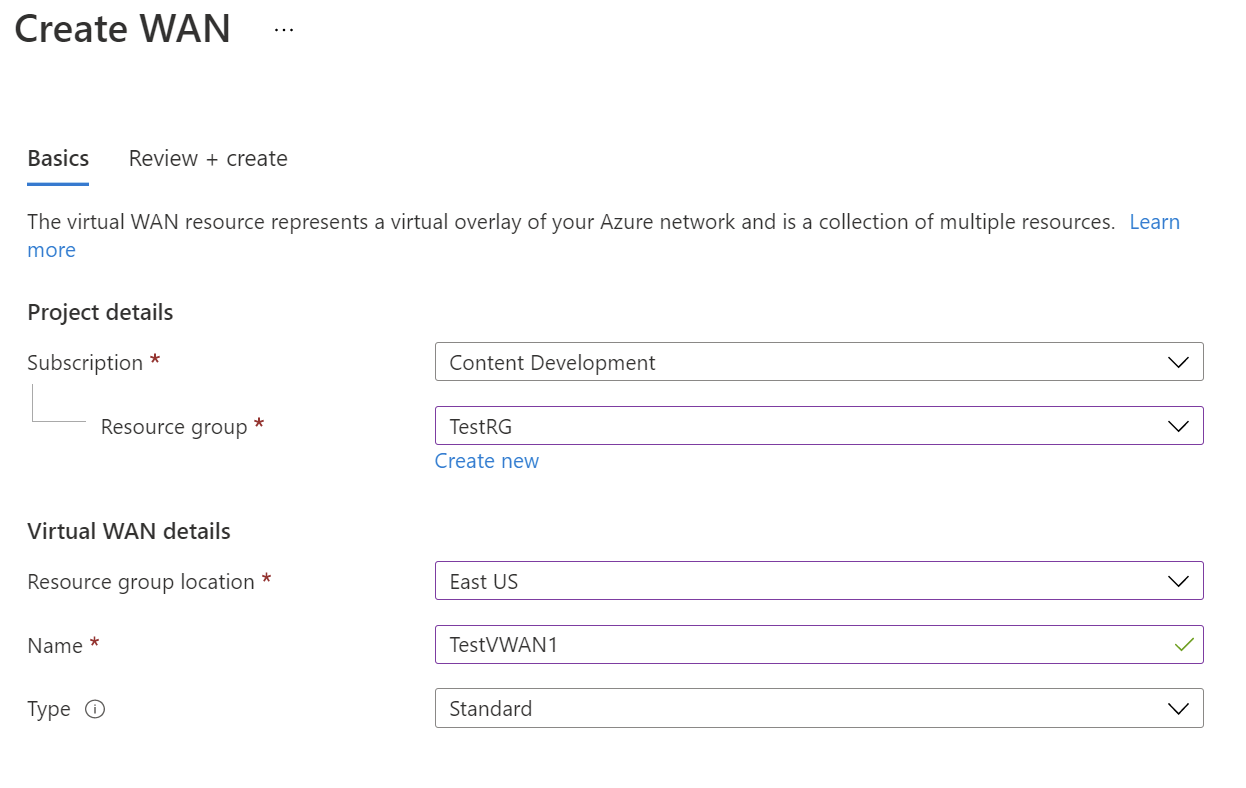

Dans la page Créer un WAN, sous l’onglet Informations de base, renseignez les champs. Modifiez les exemples de valeurs à appliquer à votre environnement.

- Abonnement : sélectionnez l’abonnement à utiliser.

- Groupe de ressources : créez-en un, ou utilisez un groupe de ressources existant.

- Emplacement du groupe de ressources : choisissez un emplacement pour les ressources dans la liste déroulante. Un WAN est une ressource globale et ne réside pas dans une région particulière. Toutefois, vous devez sélectionner une région pour gérer et localiser la ressource WAN que vous créez.

- Nom : tapez le nom de votre réseau WAN virtuel.

- Type : de base ou standard. Sélectionnez Standard. Si vous sélectionnez le type de base, sachez que les WAN virtuels de base ne peuvent contenir que des hubs de base. Les hubs de base peuvent uniquement être utilisés pour les connexions de site à site.

Une fois que vous avez fini de renseigner les champs, au bas de la page, sélectionnez Vérifier + créer.

Après la validation, cliquez sur Créer pour créer le WAN virtuel.

Définition des paramètres de configuration P2S

La configuration point à site (P2S) définit les paramètres permettant de connecter des clients distants. Cette section aide à définir les paramètres de configuration P2S, puis à créer la configuration qui sera utilisée pour le profil client VPN. Les instructions à suivre dépendent de la méthode d’authentification choisie.

Méthodes d’authentification

Il existe trois méthodes d’authentification possibles. Chacune comporte des exigences spécifiques. Sélectionnez-en une, puis suivez la procédure.

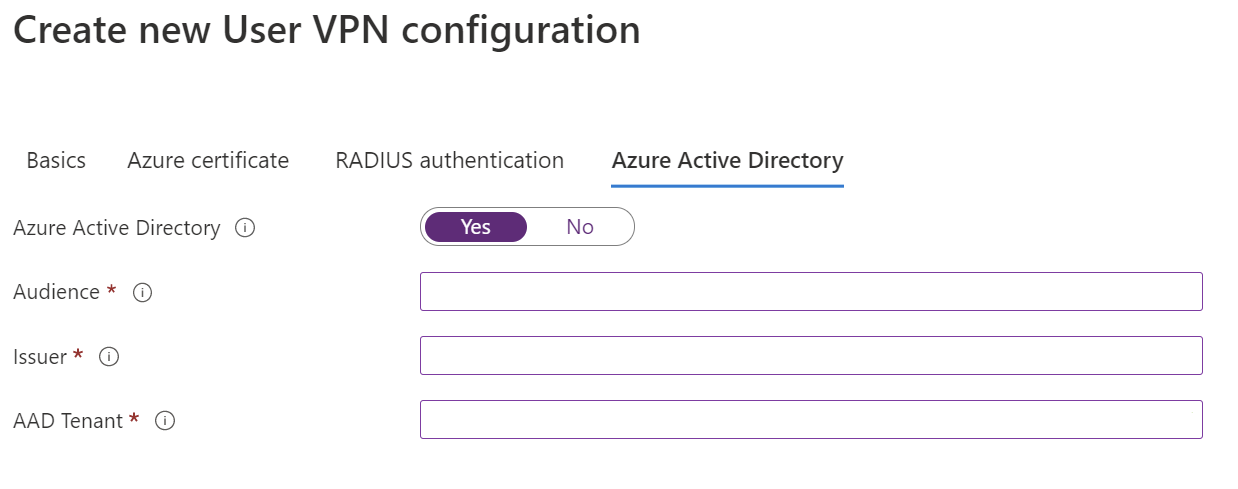

Authentification Microsoft Entra : Obtenez les éléments suivants :

- ID d’application de l’application d’entreprise Azure VPN inscrite auprès de votre tenant (locataire) Microsoft Entra.

- L’émetteur. Exemple :

https://sts.windows.net/your-Directory-ID. - Tenant Microsoft Entra. Exemple :

https://login.microsoftonline.com/your-Directory-ID.

Authentification RADIUS : récupérez l’adresse IP et le secret du serveur RADIUS, ainsi que les informations de certificat.

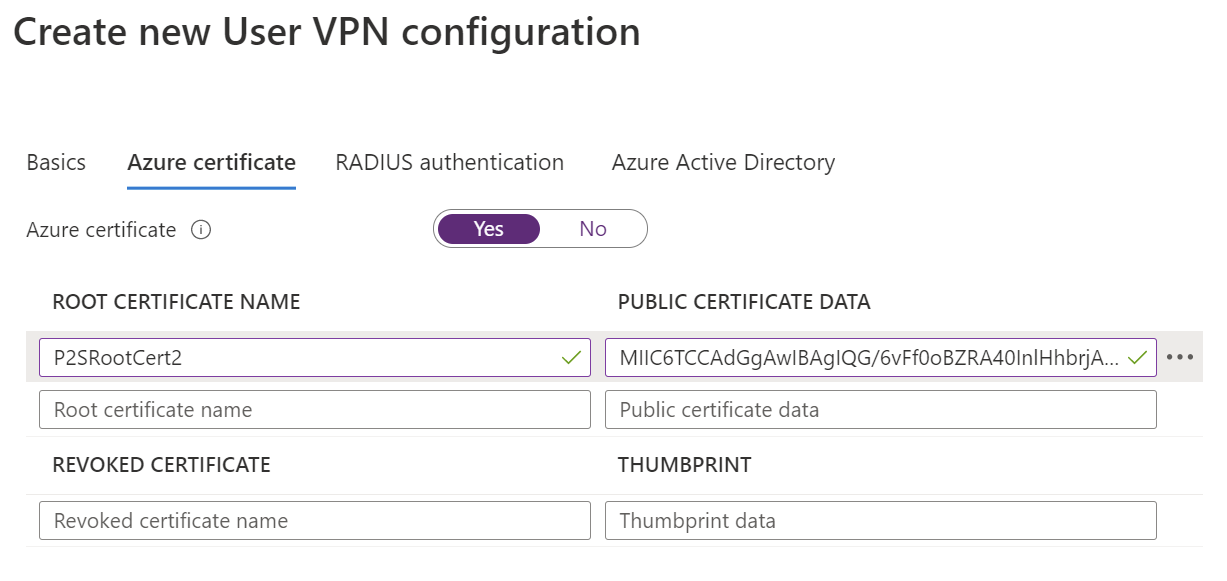

Certificats Azure : avec cette configuration, les certificats sont obligatoires. Vous devez en générer ou en récupérer. Il faut un certificat client par client. En outre, les informations de certificat racine (clé publique) doivent être chargées. Pour plus d’informations sur les certificats requis, consultez Génération et exportation de certificats.

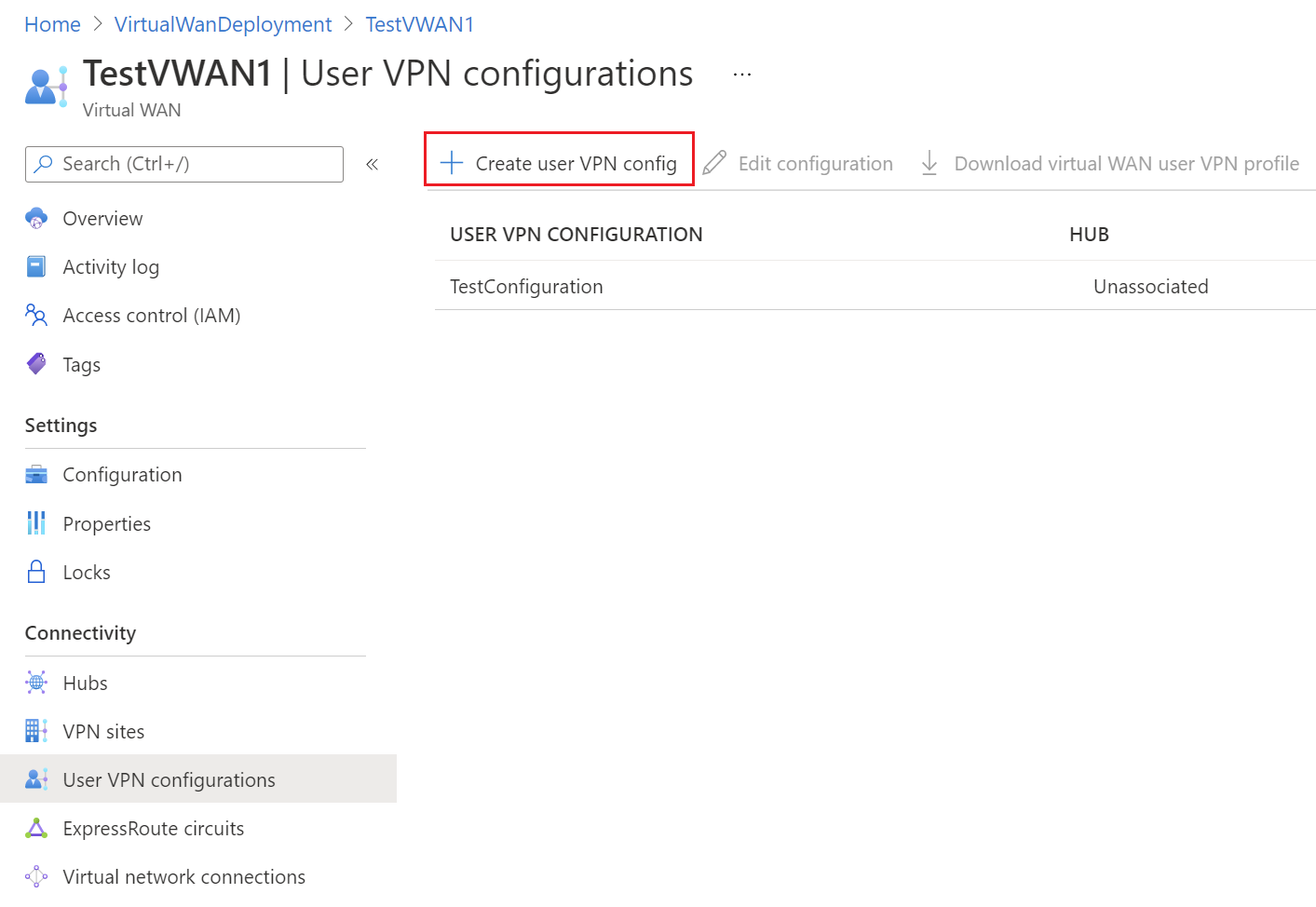

Accédez au réseau WAN virtuel que vous avez créé.

Dans le menu de gauche, sélectionnez Configurations de VPN utilisateur.

Dans la page Configurations de VPN utilisateur, sélectionnez +Créer une configuration de VPN utilisateur.

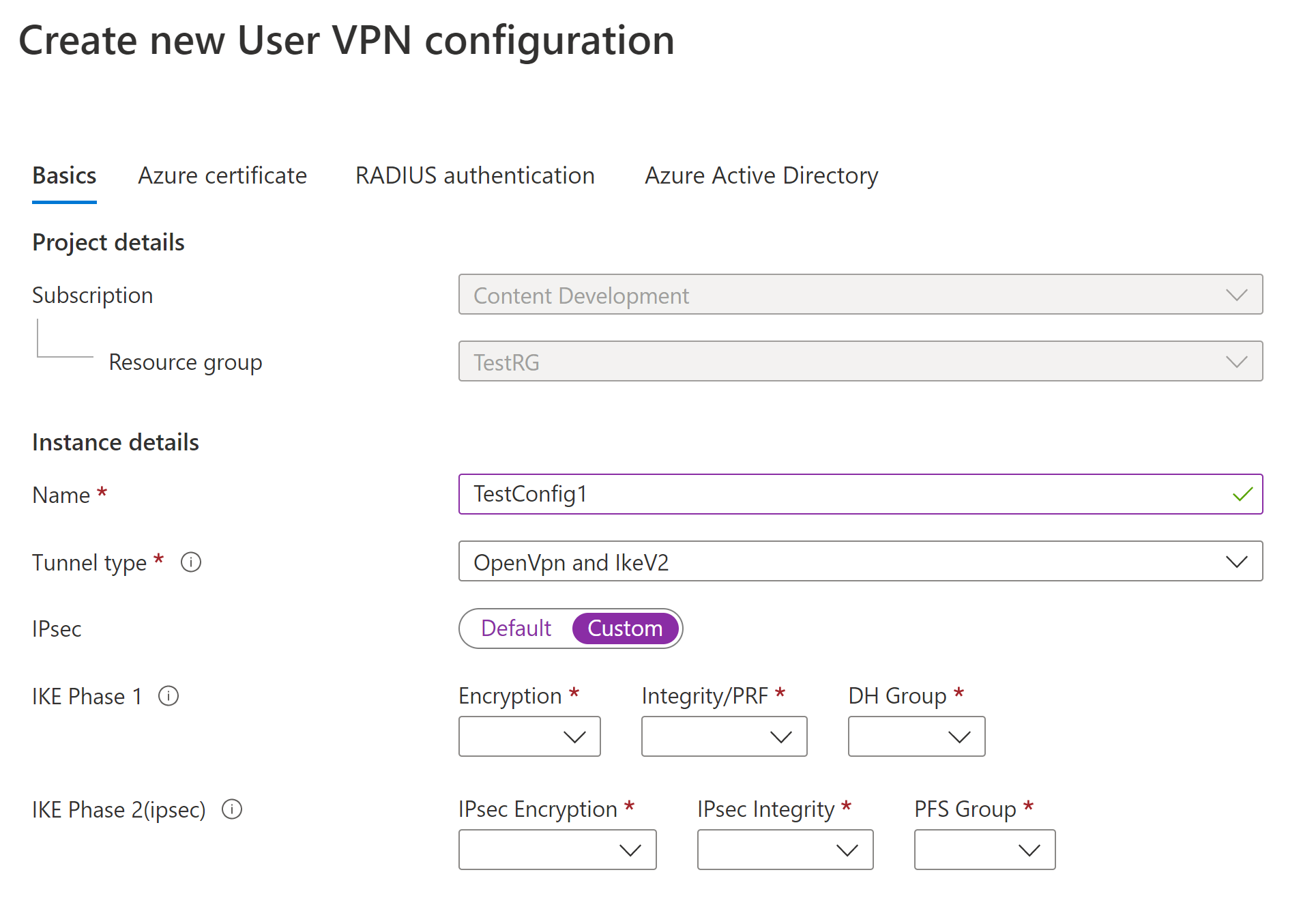

Dans la page Créer une configuration de VPN utilisateur, sous l’onglet Informations de base, sous Détails de l’instance, entrez le nom à affecter à la configuration VPN.

Pour Type de tunnel, sélectionnez le type de tunnel de votre choix dans la liste déroulante. Les options de type de tunnel sont les suivantes : IKEv2 VPN, OpenVPN, et OpenVpn et IKEv2. Chaque type de tunnel a des paramètres obligatoires spécifiques. Le type de tunnel que vous choisissez correspond aux choix d’authentification disponibles.

Impératifs et paramètres :

IKEv2 VPN

Exigences : Lorsque vous sélectionnez le type de tunnel IKEv2, un message vous demandant de choisir une méthode d’authentification s’affiche. Pour IKEv2, vous pouvez spécifier plusieurs méthodes d’authentification. Vous pouvez choisir l’authentification par certificat Azure ou par RADIUS ou les deux.

Paramètres personnalisés IPSec : Pour personnaliser les paramètres de la phase 1 IKE et de la phase 2 IKE, basculez le commutateur IPsec sur Personnalisé et sélectionnez les valeurs des paramètres. Pour en savoir plus sur les paramètres personnalisables, consultez l’article IPSec personnalisé.

OpenVPN

- Exigences : Lorsque vous sélectionnez le type de tunnel OpenVPN, un message vous demandant de choisir un mécanisme d’authentification s’affiche. Si OpenVPN est le type de tunnel sélectionné, vous pouvez spécifier plusieurs méthodes d’authentification. Vous pouvez choisir n’importe quelle méthode d’authentification, Azure Certificate, Microsoft Entra ID ou RADIUS, et même les combiner entre elles. Pour l’authentification RADIUS, vous pouvez fournir une adresse IP secondaire du serveur RADIUS et un secret de serveur.

OpenVPN et IKEv2

- Exigences : lorsque vous sélectionnez le type de tunnel OpenVPN et IKEv2, un message vous demandant de choisir un mécanisme d’authentification s’affiche. Si OpenVPN et IKEv2 est le type de tunnel sélectionné, vous pouvez spécifier plusieurs méthodes d’authentification. Vous pouvez choisir l’authentification Microsoft Entra ID avec l’authentification par certificat Azure ou l’authentification RADIUS. Pour l’authentification RADIUS, vous pouvez fournir une adresse IP secondaire du serveur RADIUS et un secret de serveur.

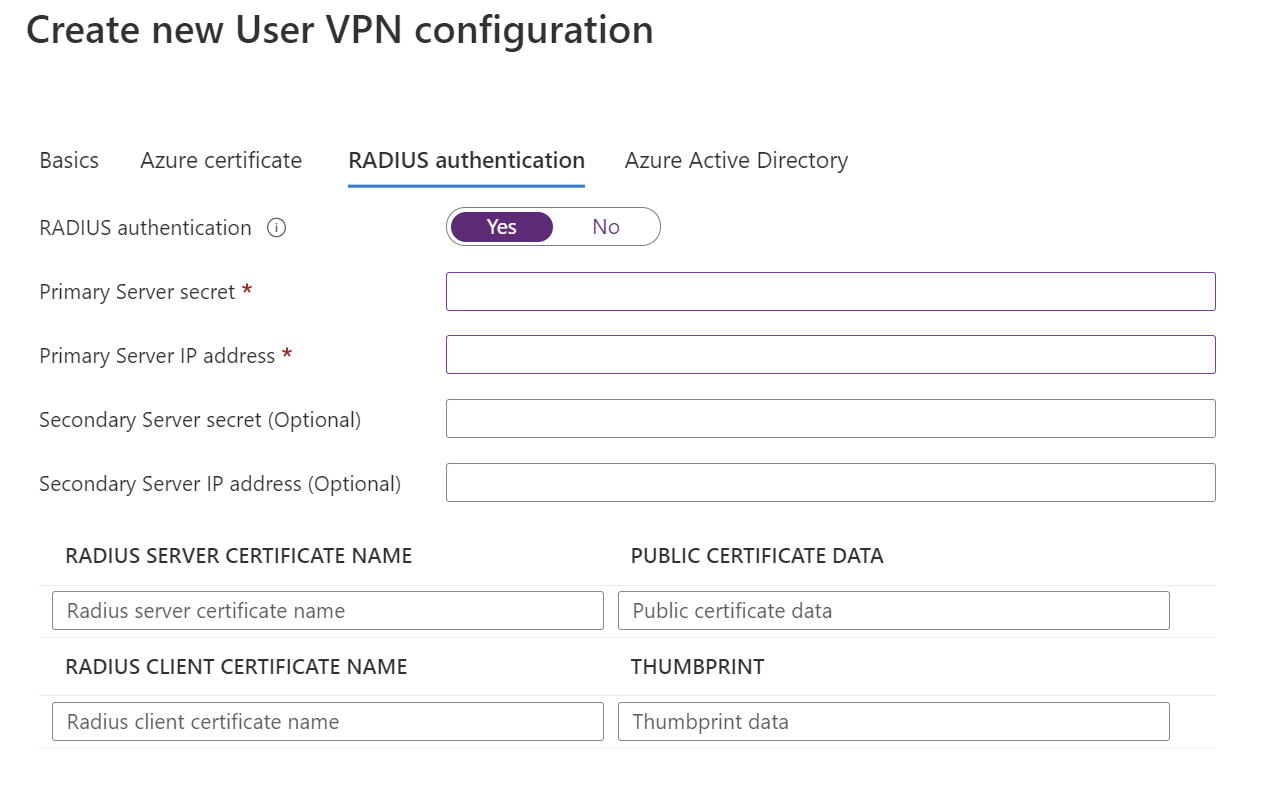

Configurez les méthodes d’authentification à utiliser. Chaque méthode d’authentification se trouve sous un onglet distinct : Certificat Azure, Authentification RADIUS et Microsoft Entra ID. Certaines méthodes d’authentification sont disponibles uniquement pour certains types de tunnel.

Sous l’onglet de la méthode d’authentification à configurer, sélectionnez Oui pour faire apparaître les paramètres de configuration disponibles.

Exemple - Authentification par certificat

Pour configurer ce paramètre, la page de base du type de tunnel peut être IKEv2, OpenVPN ou OpenVPN et IKEv2.

Exemple - Authentification RADIUS

Pour configurer ce paramètre, le type de tunnel dans la page De base peut être Ikev2, OpenVPN ou OpenVPN et IKEv2.

Exemple - Authentification Microsoft Entra

Pour configurer ce paramètre, le type de tunnel dans la page De base doit être OpenVPN. L’authentification Microsoft Entra ID est uniquement prise en charge avec OpenVPN.

Une fois que vous avez fini de configurer les paramètres, sélectionnez Vérifier + créer au bas de la page.

Sélectionnez Créer pour créer la configuration de VPN utilisateur.

Création du hub et de la passerelle

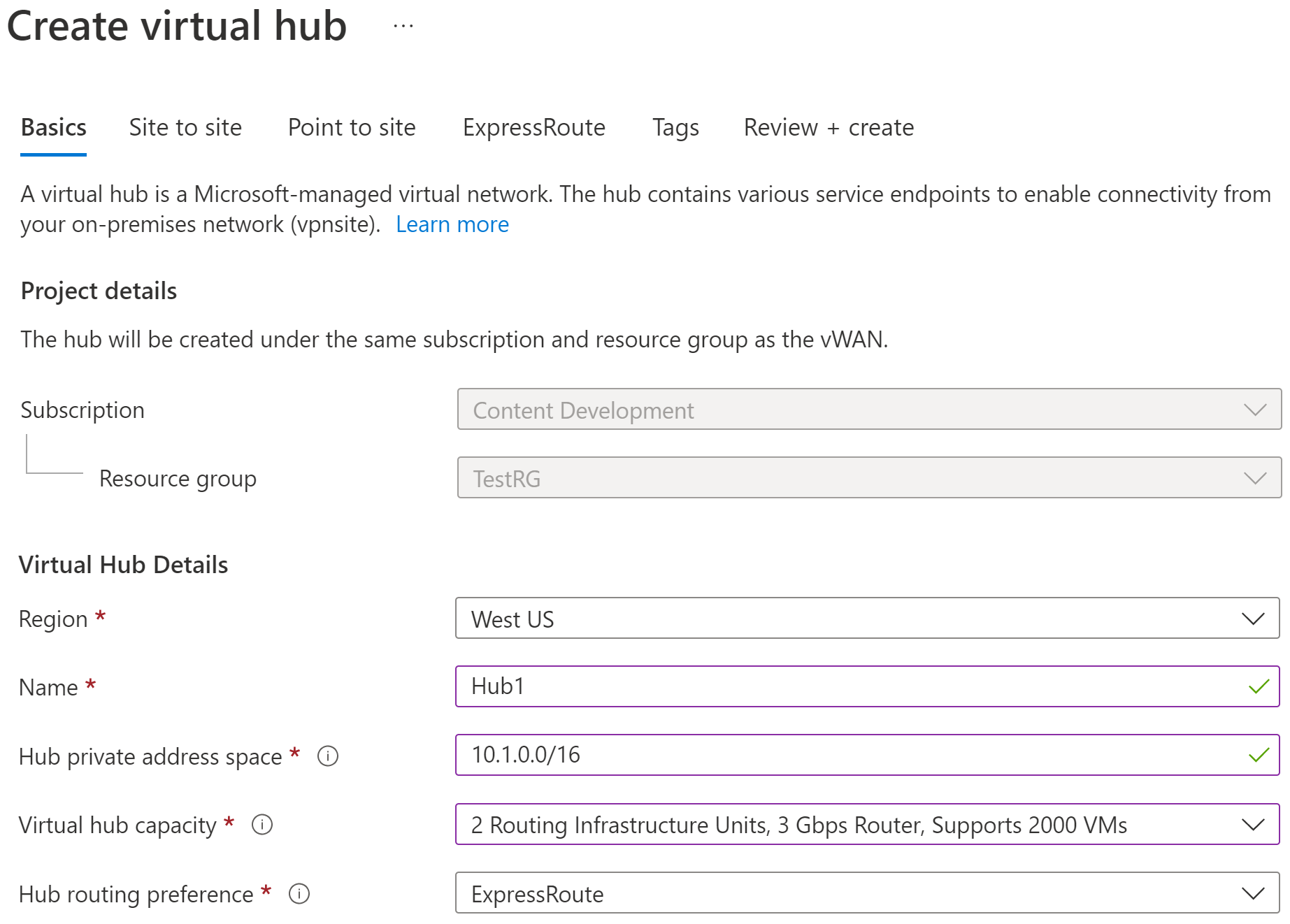

Dans cette section, vous allez créer le hub virtuel avec une passerelle point à site. Lors de la configuration, vous pouvez utiliser les exemples de valeurs suivants :

- Espace d’adressage IP privé du hub : 10.1.0.0/16

- Pool d'adresses des clients : 10.5.0.0/16

- Serveurs DNS personnalisés : jusqu’à cinq serveurs DNS

Page Informations de base

Accédez au WAN virtuel que vous avez créé. Dans le volet gauche de la page Virtual WAN, sous Connectivité, sélectionnez Hubs.

Dans la page Hubs, cliquez sur +Nouveau hub pour ouvrir la page Créer un hub virtuel.

Dans la page Créer un hub virtuel, sous l’onglet Fonctions de base, renseignez les champs suivants :

- Région : sélectionnez la région dans laquelle vous souhaitez déployer le hub virtuel.

- Nom : nom sous lequel vous souhaitez que le hub virtuel soit connu.

- Espace d’adressage privé du hub : plage d’adresses du hub en notation CIDR. Pour créer un hub, l’espace d’adressage minimal est /24.

- Capacité du hub virtuel : sélectionnez-la dans la liste déroulante. Pour plus d’informations, consultez Paramètres de hub virtuel.

- Préférence de routage du hub : Laissez la valeur par défaut. Pour plus d’informations, consultez Préférence de routage de hub virtuel.

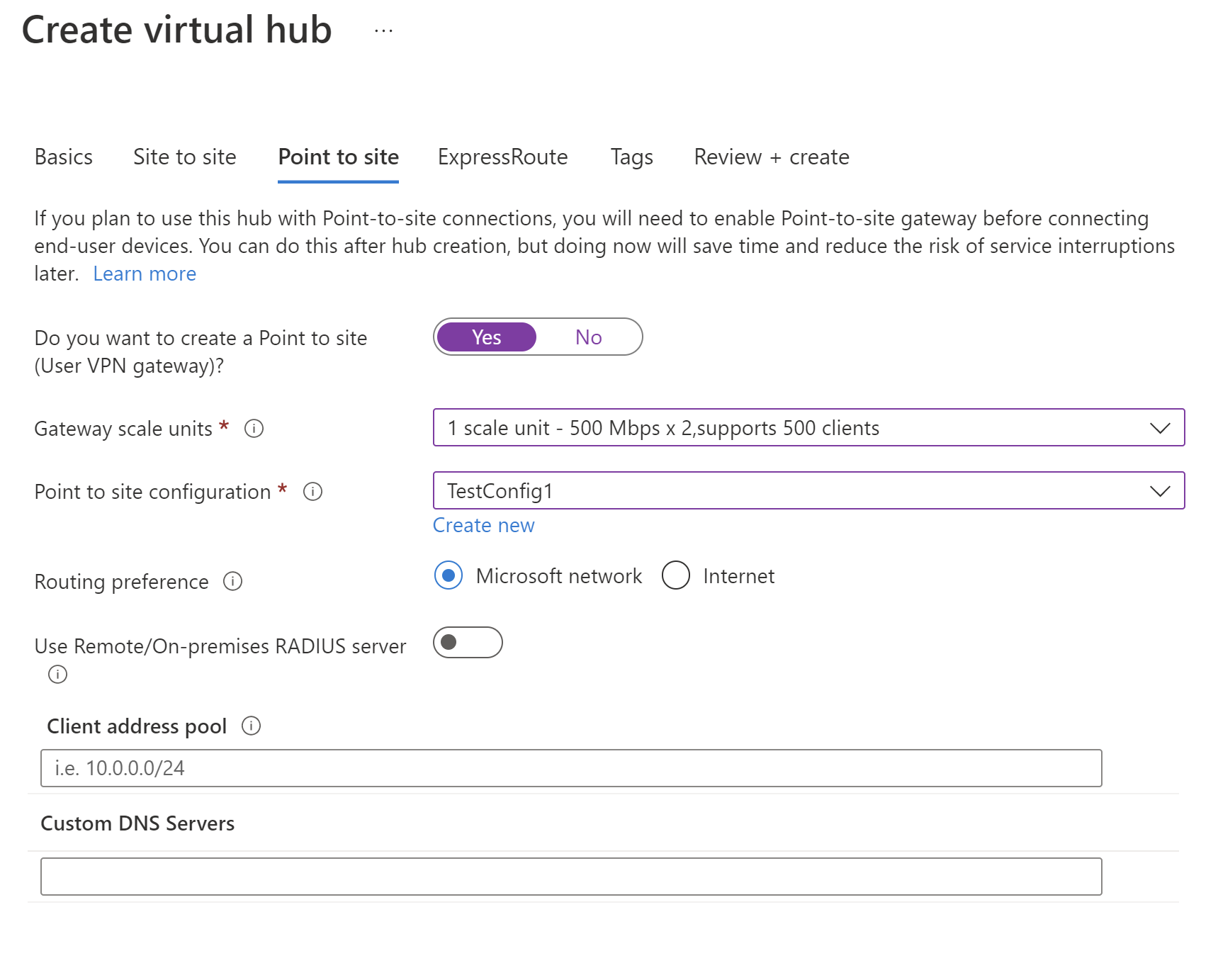

Page Point à Site

Cliquez sur l’onglet Point à site pour ouvrir la page de configuration de connexion point à site. Pour voir les paramètres de connexion point à site, cliquez sur Oui.

Configurez les paramètres suivants :

Unités d’échelle de la passerelle : capacité d’agrégation de la passerelle VPN utilisateur. Si vous sélectionnez 40 unités d’échelle de passerelle ou plus, planifiez votre pool d’adresses de clients en conséquence. Pour plus d’informations sur l’impact de ce paramètre sur le pool d’adresses de clients, consultez À propos des pools d’adresses de clients. Pour plus d’informations sur les unités d’échelle de passerelle, consultez le Forum aux questions.

Configuration point à site : sélectionnez la configuration de VPN utilisateur que vous avez créée à l’étape précédente.

Préférence de routage : la préférence de routage Azure vous permet de choisir la façon dont votre trafic est routé entre Azure et Internet. Vous pouvez choisir de router le trafic via le réseau Microsoft ou le réseau du fournisseur de services Internet (Internet public). Ces options sont également appelées respectivement routage de patate froide et routage de patate chaude. L’IP publique dans Virtual WAN est attribuée par le service en fonction de l’option de routage sélectionnée. Pour plus d’informations sur la préférence de routage par le biais du réseau Microsoft ou de l’ISP, consultez l’article Préférence de routage.

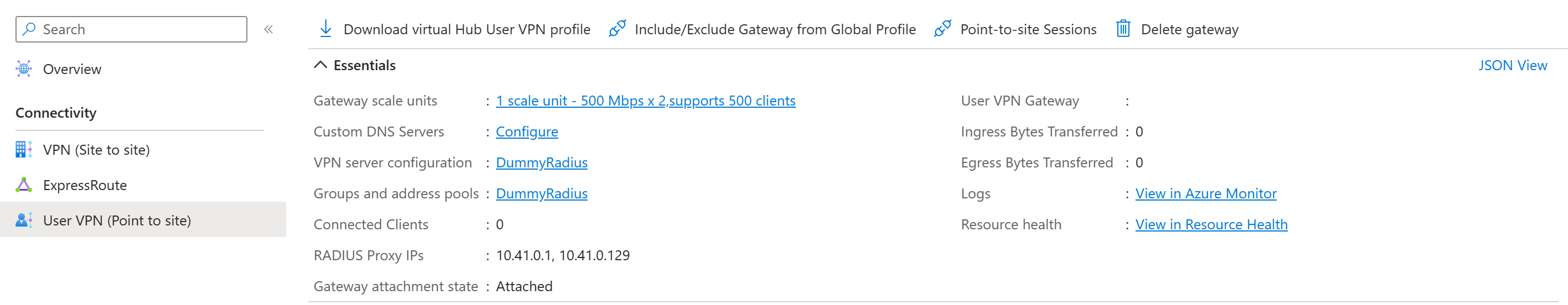

Utiliser un serveur RADIUS distant/local - Quand une passerelle VPN utilisateur Virtual WAN est configurée pour utiliser l’authentification RADIUS, la passerelle VPN utilisateur agit en tant que proxy et envoie des demandes d’accès RADIUS à votre serveur RADIUS. Le paramètre « Utiliser un serveur RADIUS distant/local » est désactivé par défaut, ce qui signifie que la passerelle VPN utilisateur pourra seulement transférer les demandes d’authentification aux serveurs RADIUS dans les réseaux virtuels connectés au hub de la passerelle. L’activation du paramètre permettra à la passerelle VPN utilisateur de s’authentifier auprès des serveurs RADIUS connectés aux hubs distants ou déployés localement.

Notes

Le paramètre Serveur RADIUS distant/local et les adresses IP de proxy associées sont utilisés seulement si la passerelle est configurée pour utiliser l’authentification RADIUS. Si la passerelle n’est pas configurée pour utiliser l’authentification RADIUS, ce paramètre sera ignoré.

Vous devez activer « Utiliser le serveur RADIUS distant/local » si les utilisateurs se connectent au profil VPN global au lieu du profil hub. Pour plus d’informations, consultez les profils globaux et de niveau hub.

Après avoir créé la passerelle VPN utilisateur, accédez à la passerelle et notez le champ IP du proxy RADIUS. Les adresses IP du proxy RADIUS sont les adresses IP sources des paquets RADIUS que la passerelle VPN utilisateur envoie à votre serveur RADIUS. Par conséquent, votre serveur RADIUS doit être configuré pour accepter les demandes d’authentification provenant des adresses IP du proxy RADIUS. Si le champ Adresses IP du proxy RADIUS est vide ou défini sur Aucun, configurez le serveur RADIUS pour qu’il accepte les demandes d’authentification provenant de l’espace d’adressage du hub.

De plus, veillez à définir les associations et les propagations de la connexion (réseau virtuel ou locale) hébergeant le serveur RADIUS pour qu’elle se propage sur la defaultRouteTable du hub déployé avec la passerelle VPN point à site, et assurez-vous que la configuration VPN point à site se propage sur la table de routage de la connexion hébergeant le serveur RADIUS. C’est obligatoire pour être sûr que la passerelle peut communiquer avec le serveur RADIUS et inversement.

Pool d’adresses client : pool d’adresses à partir duquel les adresses IP sont automatiquement affectées aux clients VPN. Les pools d’adresses doivent être distincts. Il ne peut y avoir aucun chevauchement entre les pools d’adresses. Pour plus d’informations, consultez À propos des pools d’adresses de clients.

Serveurs DNS personnalisés : adresse IP du ou des serveurs DNS que les clients vont utiliser. Vous pouvez en spécifier 5 au maximum.

Sélectionnez Vérifier + créer pour valider vos paramètres.

Quand la validation réussit, sélectionnez Créer. La création d’un hub peut prendre 30 minutes ou plus.

Générer les fichiers de configuration du client VPN

Dans cette section, vous allez générer et télécharger les fichiers du profil de configuration. Ils servent à configurer le client VPN natif sur l’ordinateur client.

Pour générer un package de configuration de client VPN de type Profil global de niveau WAN, accédez au WAN virtuel (pas au hub virtuel).

Dans le volet gauche, sélectionnez Configurations VPN utilisateur.

Sélectionnez la configuration pour laquelle vous voulez télécharger le profil. Si plusieurs hubs sont affectés au même profil, développez le profil pour afficher les hubs, puis sélectionnez un des hubs qui utilise le profil.

Sélectionnez Télécharger le profil VPN utilisateur du WAN virtuel.

Dans la page de téléchargement, sélectionnez EAPTLS, puis Générer et télécharger le profil. Un package de profil (fichier zip) contenant les paramètres de configuration du client est généré et téléchargé sur votre ordinateur. Le contenu du package dépend des choix d’authentification et de tunnel de votre configuration.

Configurer les clients VPN

Pour configurer les clients avec accès à distance, utilisez le profil téléchargé. La procédure pour chaque système d’exploitation étant différente, suivez les instructions qui s’appliquent à votre système.

IKEv2

Dans la configuration du VPN utilisateur, si vous avez spécifié le type de tunnel VPN IKEv2, vous pouvez configurer le client VPN natif (Windows et macOS Catalina ou version ultérieure).

Les étapes suivantes concernent Windows. Pour macOS, consultez les étapes IKEv2-macOS.

Sélectionnez les fichiers de configuration du client VPN qui correspondent à l’architecture de l’ordinateur Windows. Pour une architecture de processeur 64 bits, choisissez le package du programme d’installation « VpnClientSetupAmd64 ». Pour une architecture de processeur 32 bits, choisissez le package du programme d’installation « VpnClientSetupX86 ».

Double-cliquez sur le package pour lancer l’installation. Si une fenêtre contextuelle SmartScreen s’affiche, sélectionnez Plus d’infos, puis Exécuter quand même.

Sur l’ordinateur client, accédez à Paramètres réseau, puis sélectionnez VPN. La connexion VPN indique le nom du réseau virtuel auquel elle se connecte.

Installez un certificat client sur chaque ordinateur que vous souhaitez connecter via cette configuration VPN utilisateur. Un certificat client est requis pour l’authentification lors de l’utilisation du type d’authentification de certificat Azure natif. Pour plus d’informations sur la génération de certificats, consultez Générer des certificats. Pour plus d’informations sur l’installation d’un certificat client, consultez Installer un certificat client.

OpenVPN

Dans la configuration du VPN utilisateur, si vous avez spécifié le type de tunnel OpenVPN, vous pouvez télécharger et configurer le client VPN Azure ou, dans certains cas, vous pouvez utiliser le logiciel client OpenVPN. Pour connaître les étapes, utilisez le lien qui correspond à votre configuration.

- Authentification Microsoft Entra – Azure VPN Client – Windows

- Authentification Microsoft Entra – Azure VPN Client – macOS

- Configurer le logiciel client OpenVPN - Windows, macOS, iOS, Linux

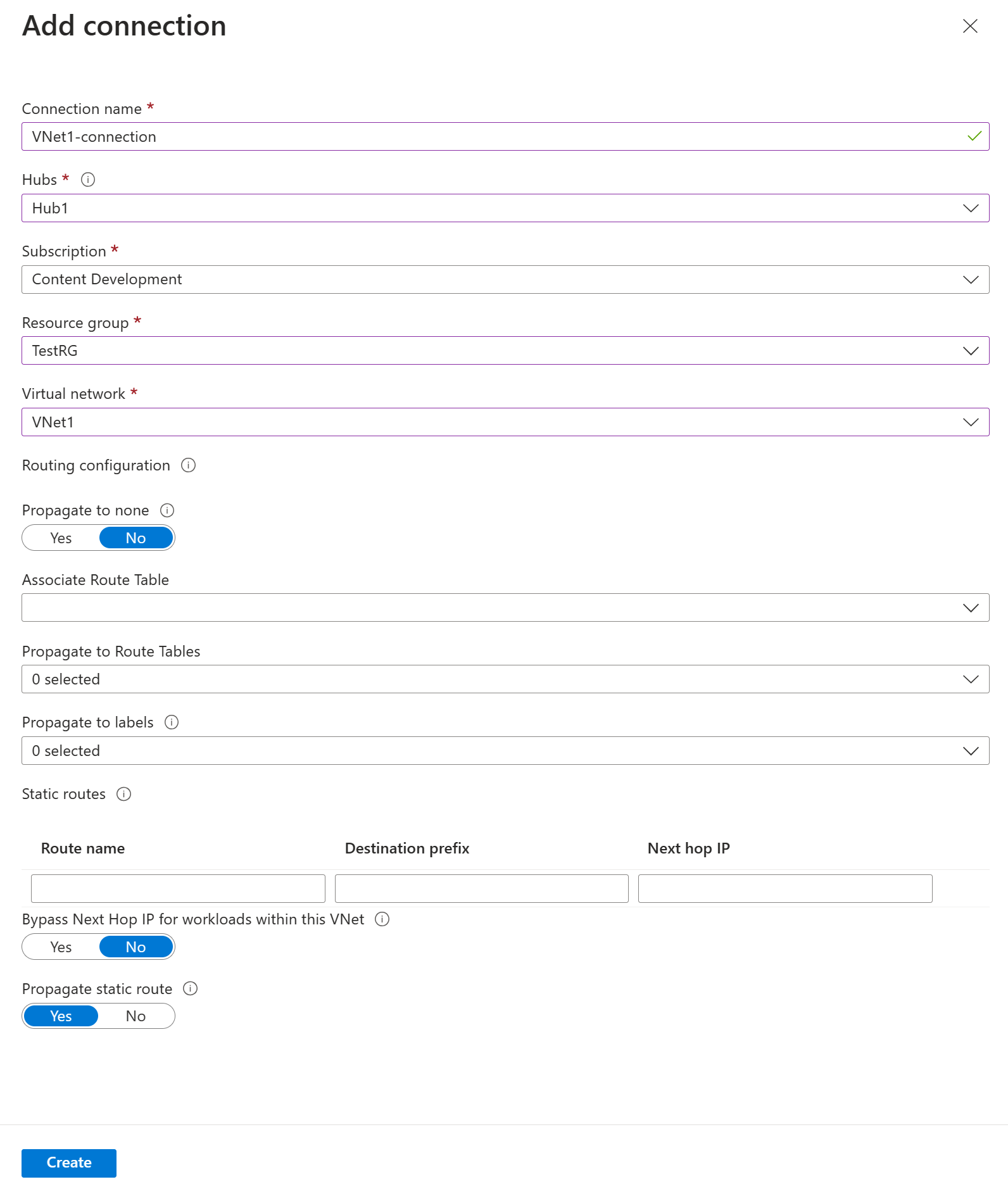

Connexion du réseau virtuel en étoile

Dans cette section, vous créez une connexion entre votre hub et le réseau virtuel en étoile.

Dans le portail Azure, accédez à votre page Virtual WAN. Dans le volet gauche, sélectionnez Connexions de réseau virtuel.

Sur la page Connexions de réseau virtuel, sélectionnez + Ajouter une connexion.

Dans la page Ajouter une connexion, configurez les paramètres de connexion. Pour plus d’informations sur le type de routage, consultez À propos du routage.

- Nom de la connexion : nommez votre connexion.

- Hubs : sélectionnez le hub à associer à cette connexion.

- Abonnement: Vérifiez l’abonnement.

- Groupe de ressources : sélectionnez le groupe de ressources qui contient le réseau virtuel auquel vous souhaitez vous connecter.

- Réseau virtuel : sélectionnez le réseau virtuel à connecter à ce hub. Le réseau virtuel que vous sélectionnez ne doit pas comporter de passerelle de réseau virtuel.

- Propagate to none (Propager à aucun) : par défaut, la valeur est Non. Si vous changez le commutateur en choisissant Oui, les options de configuration relatives à Propagate to Route Tables (Propager aux tables de routage) et Propagate to labels (Propager aux étiquettes) ne sont pas disponibles.

- Associate Route Table (Associer une table de routage) : dans la liste déroulante, vous pouvez sélectionner une table de routage à associer.

- Propager aux étiquettes : les étiquettes sont un groupe logique de tables de routage. Pour ce paramètre, sélectionnez un élément dans la liste déroulante.

- Itinéraires statiques : configurez des itinéraires statiques, si nécessaire. Configurez des itinéraires statiques pour les appliances virtuelles réseau (le cas échéant). Le réseau étendu virtuel prend en charge une adresse IP de tronçon suivant unique pour l’itinéraire statique dans une connexion de réseau virtuel. Par exemple, si vous avez une appliance virtuelle distincte pour les flux de trafic entrants et sortants, il serait préférable que les appliances virtuelles se trouvent sur des réseaux virtuels distincts et que ceux-ci soient attachés au hub virtuel.

- Ignorer l’adresse IP du tronçon suivant pour les charges de travail au sein de ce réseau virtuel : ce paramètre vous permet de déployer des appliances virtuelles réseau et d’autres charges de travail dans le même réseau virtuel sans forcer tout le trafic via l’appliance virtuelle réseau. Ce paramètre ne peut être configuré que lorsque vous configurez une nouvelle connexion. Si vous souhaitez utiliser ce paramètre pour une connexion que vous avez déjà créée, supprimez la connexion, puis ajoutez une nouvelle connexion.

- Propager une route statique : ce paramètre est en cours de déploiement. Ce paramètre vous permet de propager des routes statiques définies dans la section Routes statiques vers les tables de routage spécifiées dans Propager vers des tables de routage. En outre, les routes sont propagées vers des tables de routage dont les étiquettes sont spécifiées comme Propager vers des étiquettes. Ces routes peuvent être propagées entre hubs, à l’exception de l’itinéraire par défaut 0/0. Cette fonctionnalité est en cours de déploiement. Si vous avez besoin que cette fonctionnalité soit activée, veuillez contacter vwanpm@microsoft.com

Quand vous avez fini de configurer les paramètres souhaités, cliquez sur Créer pour créer la connexion.

Créer des machines virtuelles

Dans cette section, vous allez créer deux machines virtuelles dans votre réseau virtuel, VM1 et VM2. Dans le diagramme du réseau sont utilisés 10.18.0.4 et 10.18.0.5. Quand vous configurez vos machines virtuelles, veillez à sélectionner le réseau virtuel que vous avez créé (situé dans l’onglet Mise en réseau). Pour connaître la procédure de création d’une machine virtuelle, consultez Démarrage rapide : Créer une machine virtuelle.

Sécurisation du hub virtuel

Un hub virtuel standard ne dispose d’aucune stratégie de sécurité intégrée pour protéger les ressources des réseaux virtuels en étoile. Un hub virtuel sécurisé utilise le Pare-feu Azure ou un fournisseur tiers pour gérer le trafic entrant et sortant afin de protéger les ressources dans Azure.

Convertissez le hub en hub sécurisé suivant l’article Configuration du Pare-feu Azure dans un hub Virtual WAN.

Création de règles pour gérer et filtrer le trafic

Créez des règles qui déterminent le comportement du Pare-feu Azure. En sécurisant le hub, vous veillez à ce que tous les paquets qui entrent dans le hub virtuel soient soumis au traitement du pare-feu avant d’accéder à vos ressources Azure.

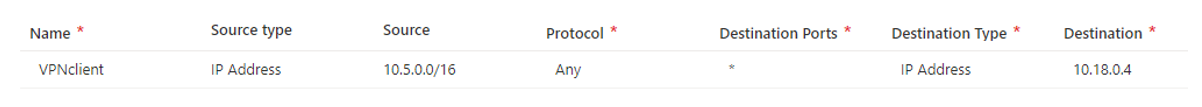

Une fois ces étapes terminées, vous aurez créé une architecture permettant aux utilisateurs VPN d’accéder à la machine virtuelle avec l’adresse IP privée 10.18.0.4, et NON avec l’adresse IP privée 10.18.0.5

Sur le Portail Azure, accédez à Firewall Manager.

Sous Sécurité, sélectionnez Stratégies de Pare-feu Azure.

Sélectionnez Créer une stratégie de pare-feu Azure.

Sous Détails de la stratégie, tapez un nom et sélectionnez la région dans laquelle votre hub virtuel est déployé.

Sélectionnez Suivant : Paramètres DNS.

Sélectionnez Suivant : Règles.

Dans l’onglet Règles, sélectionnez Ajouter une collection de règles.

Donnez un nom à la connexion. Définissez le type Réseau. Ajoutez la valeur de priorité 100.

Renseignez le nom de la règle, le type de source, la source, le protocole, les ports de destination et le type de destination, comme indiqué dans l’exemple suivant. Sélectionnez ensuite Ajouter. Cette règle permet à n’importe quelle adresse IP du pool du client VPN d’accéder à la machine virtuelle avec l’adresse IP privée 10.18.04, mais non aux autres ressources connectées au hub virtuel. Créez les règles de votre choix en fonction de l’architecture et des règles d’autorisation souhaitées.

Sélectionnez Suivant : Renseignement sur les menaces.

Sélectionnez Suivant : Hubs.

Sous l’onglet Hubs, sélectionnez Associer des hubs virtuels.

Sélectionnez le hub virtuel que vous avez créé, puis Ajouter.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Ce processus peut prendre cinq minutes, voire davantage.

Routage du trafic via le Pare-feu Azure

Dans cette section, vous devez vous assurer que le trafic est acheminé via le Pare-feu Azure.

- Sur le portail, sélectionnez Hubs virtuels sécurisés dans Firewall Manager.

- Sélectionnez le hub virtuel que vous avez créé.

- Sous Paramètres, sélectionnez Configuration de la sécurité.

- Sous Trafic privé, sélectionnez Envoyer via le Pare-feu Azure.

- Vérifiez que le trafic privé de connexion Réseau virtuel et Branche est sécurisé par le Pare-feu Azure.

- Sélectionnez Enregistrer.

Notes

Si vous voulez inspecter le trafic destiné aux points de terminaison privés à l’aide du Pare-feu Azure dans un hub virtuel sécurisé, consultez Sécuriser le trafic destiné aux points de terminaison privés dans Azure Virtual WAN. Vous devez ajouter le préfixe /32 pour chaque point de terminaison privé dans les Préfixes de trafic privé sous Configuration de la sécurité dans votre instance Azure Firewall Manager pour qu’ils soient inspectés via le Pare-feu Azure dans un hub virtuel sécurisé. Si ces préfixes /32 ne sont pas configurés, le trafic destiné aux points de terminaison privés contournera le service Pare-feu Azure.

Valider

Vérifiez la configuration de votre hub sécurisé.

- Connectez-vous au Hub virtuel sécurisé par VPN à partir de votre appareil client.

- Effectuez un test ping sur l’adresse IP 10.18.0.4 à partir de votre client. Une réponse apparaît.

- Effectuez un test ping sur l’adresse IP 10.18.0.5 à partir de votre client. Aucune réponse n’apparaît.

Considérations

- Veillez à ce que la Table des itinéraires effectifs présente sur le hub virtuel sécurisé comporte le tronçon suivant pour le trafic privé par le Pare-feu. Pour accéder à cette table, accédez à votre ressource Hub virtuel. Sous Connectivité, sélectionnez Routage, puis Itinéraires effectifs. Sélectionnez alors la table de route Par défaut.

- Vérifiez que vous avez créé des règles dans la section Créer des règles. Si ces étapes ne sont pas respectées, les règles créées ne seront pas associées au hub. Par ailleurs, ni la table de route ni le flux de paquets n’utiliseront le Pare-feu Azure.

Étapes suivantes

- Pour plus d’informations sur Virtual WAN, consultez la FAQ sur Virtual WAN.

- Pour plus d’informations sur le Pare-feu Azure, consultez la FAQ du Pare-feu Azure.