Configurer un client VPN pour point à site : RADIUS - Authentification par certificat

Pour vous connecter à un réseau virtuel de point à site, vous devez configurer l’appareil client à partir duquel vous allez vous connecter. Cet article vous aide à créer et installer la configuration du client VPN pour l’authentification par certificat RADIUS.

Lorsque vous utilisez l’authentification RADIUS, vous disposez de plusieurs instructions d’authentification : authentification par certificat, authentification par mot de passe, et bien d’autres méthode et protocoles d'authentification. La configuration du client VPN est différente pour chaque type d’authentification. Pour configurer un client VPN, vous utilisez les fichiers de configuration du client qui contiennent les paramètres requis.

Notes

À compter du 1er juillet 2018, la passerelle VPN Azure ne prendra plus en charge TLS 1.0 et 1.1. Elle prendra uniquement en charge TLS 1.2. Seules les connexions de point à site sont affectées ; les connexions site à site ne le sont pas. Si vous utilisez le protocole TLS pour les VPN de point à site sur des clients Windows 10 ou version ultérieure, aucune action n’est nécessaire. Si vous utilisez le protocole TLS pour les connexions de point à site sur des clients Windows 7 et Windows 8, consultez Questions fréquentes (FAQ) sur la passerelle VPN pour obtenir des instructions de mise à jour.

Workflow

Le flux de travail de configuration pour l’authentification RADIUS point à site est le suivant :

Configurez la passerelle VPN Azure pour une connectivité P2S.

Obtenez la configuration du client VPN pour l’option d’authentification de votre choix et utilisez-la pour installer le client VPN (cet article).

Important

Si vous apportez des modifications à la configuration du VPN de point à site après avoir généré le profil de configuration du client VPN, comme le type de protocole ou d’authentification du VPN, vous devez générer et installer une nouvelle configuration du client VPN sur les appareils de vos utilisateurs.

Vous pouvez créer les fichiers de configuration du client VPN pour une authentification par certificat RADIUS qui utilise le protocole EAP-TLS. En règle générale, un certificat émis par l’entreprise est utilisé pour authentifier un utilisateur pour un VPN. Veillez à ce que tous les utilisateurs qui se connectent disposent d’un certificat installé sur leurs appareils qui peut être validé par votre serveur RADIUS.

Dans les commandes, -AuthenticationMethod est EapTls. Lors de l’authentification par certificat, le client valide le serveur RADIUS en validant son certificat. -RadiusRootCert est le fichier .cer qui contient le certificat racine utilisé pour valider le serveur RADIUS.

Chaque appareil du client VPN doit avoir un certificat client installé. Un appareil Windows peut posséder plusieurs certificats de client. Lors de l’authentification, cela peut entraîner l’affichage d’une boîte de dialogue contextuelle qui répertorie tous les certificats. L’utilisateur doit alors choisir le certificat à utiliser. Le certificat approprié peut être filtré en spécifiant le certificat racine auquel le certificat client doit être attaché.

-ClientRootCert est le fichier .cer qui contient le certificat racine. Ce paramètre est facultatif. Si l’appareil à partir duquel vous souhaitez vous connecter possède un seul certificat client, il est inutile de spécifier ce paramètre.

Générer les fichiers de configuration du client VPN

Vous pouvez générer des fichiers de configuration du client VPN à l’aide du portail Azure, ou en utilisant Azure PowerShell.

Portail Azure

Accès à la passerelle de réseau virtuel.

Cliquez sur Configuration de point à site.

Cliquez sur Téléchargement du client VPN.

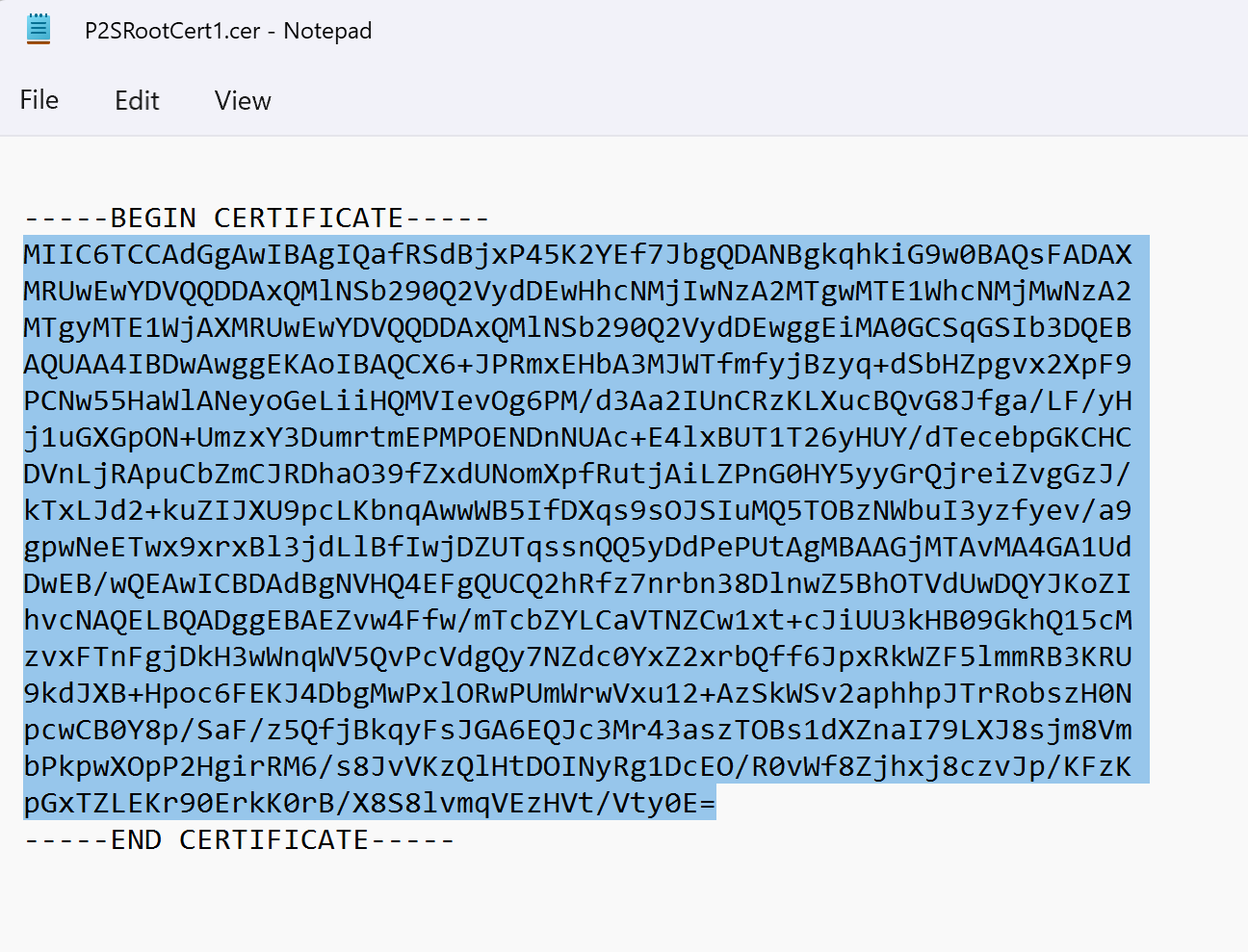

Sélectionnez le client et remplissez les informations demandées. Selon la configuration, vous devrez peut-être charger le certificat racine Radius sur le portail. Exportez le certificat dans le X.509 encodé en Base 64 requis (. CER) mettez en forme et ouvrez-le à l’aide d’un éditeur de texte, tel que le Bloc-notes. Vous verrez du texte ressemblant à l’exemple suivant. La section mise en évidence en bleu contient les informations que vous copiez et chargez dans Azure.

Si votre fichier ne ressemble pas à l’exemple, cela signifie généralement que vous ne l’avez pas exporté au format X.509 encodé en Base-64 (.CER). De plus, si vous utilisez un autre éditeur de texte que le Bloc-notes, notez que certains éditeurs peuvent ajouter une mise en forme non souhaitée en arrière-plan. Cela peut créer des problèmes quand vous chargez le texte de ce certificat sur Azure.

Cliquez sur Télécharger pour générer le fichier .zip.

Le fichier .zip sera normalement télécharger dans votre dossier Téléchargements.

Azure PowerShell

Générez les fichiers de configuration du client VPN à utiliser avec l’authentification par certificat. Vous pouvez générer les fichiers de configuration du client VPN à l’aide de la commande suivante :

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

L’exécution de la commande renvoie un lien. Copiez et collez le lien dans un navigateur web pour télécharger VpnClientConfiguration.zip. Décompressez le fichier pour afficher les dossiers suivants :

- WindowsAmd64 et WindowsX86 : Dans ces dossiers se trouvent respectivement les packages de programme d’installation pour Windows 64 bits et Windows 32 bits.

- GenericDevice : les informations générales utilisées pour créer la configuration de votre client VPN se trouvent dans ce dossier.

Si vous avez déjà créé les fichiers de configuration du client, vous pouvez les récupérer à l’aide de la cmdlet Get-AzVpnClientConfiguration. Toutefois, si vous apportez des modifications à votre configuration VPN de point à site, comme le type d’authentification ou de protocole VPN, elle ne se met pas à jour automatiquement. Vous devez exécuter la cmdlet New-AzVpnClientConfiguration pour créer un téléchargement de configuration.

Pour récupérer les fichiers de configuration du client générés précédemment, exécutez la commande suivante :

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Client VPN natif de Windows

Vous pouvez utiliser le client VPN natif si vous avez configuré IKEv2 ou SSTP.

Sélectionnez un package de configuration et installez-le sur l’appareil client. Pour une architecture de processeur 64 bits, choisissez le package du programme d’installation VpnClientSetupAmd64. Pour une architecture de processeur 32 bits, choisissez le package du programme d’installation VpnClientSetupX86. Si vous voyez une fenêtre contextuelle SmartScreen, sélectionnez More info (Plus d’informations)>Run anyway (Exécuter quand même). Vous pouvez également enregistrer le package pour l’installer sur d’autres ordinateurs clients.

Chaque client doit disposer d’un certificat client pour l’authentification. Installez le certificat client. Pour plus d’informations sur les certificats clients, consultez Générer et exporter des certificats pour les connexions de point à site à l’aide de PowerShell sous Windows 10 ou Windows Server 2016. Pour installer un certificat qui a été généré, consultez Installer un certificat sur des clients Windows.

Sur l’ordinateur client, accédez à Paramètres réseau, puis sélectionnez VPN. La connexion VPN indique le nom du réseau virtuel auquel elle se connecte.

Client VPN natif de Mac (macOS)

Vous devez créer un profil distinct pour chaque appareil Mac qui se connecte au réseau virtuel Azure. Les appareils Mac nécessitent la spécification des certificats client pour l’authentification. En outre, vous pouvez uniquement utiliser le client VPN natif de macOS si vous avez inclus le type de tunnel IKEv2 dans votre configuration. Le dossier Générique contient toutes les informations requises pour créer un profil :

- Le fichier VpnSettings.xml contient d’importants paramètres tels que l’adresse et le type de tunnel du serveur.

- Le fichier VpnServerRoot.cer contient le certificat racine requis pour valider la passerelle VPN lors de la configuration de la connexion de point à site.

- Le fichier RadiusServerRoot.cer contient le certificat racine requis pour valider le serveur RADIUS lors de l’authentification.

Suivez les étapes ci-dessous afin de configurer le client VPN Mac natif pour une authentification par certificat :

Importez les certificats racine VpnServerRoot et RadiusServerRoot sur votre Mac. Copiez chaque fichier sur votre Mac, double-cliquez dessus, puis sélectionnez Ajouter.

Chaque client doit disposer d’un certificat client pour l’authentification. Installez le certificat client sur l’appareil client.

Ouvrez la boîte de dialogue Réseau sous Network Preferences (Préférences réseau). Sélectionnez + pour créer un profil de connexion de client VPN pour une connexion de point à site sur le réseau virtuel Azure.

La valeur Interface est VPN et la valeur Type de réseau privé virtuel est IKEv2. Spécifiez un nom pour le profil dans le champ Nom du service, puis sélectionnez Créer pour créer le profil de connexion de client VPN.

Dans le dossier Générique, depuis le fichier VpnSettings.xml, copiez la valeur de la balise VpnServer. Collez cette valeur dans les champs Adresse du serveur et ID distant du profil. Laissez le champ ID local vide.

Sélectionnez Paramètres d’authentification, puis Certificat.

Cliquez sur Sélectionner pour choisir le certificat que vous souhaitez utiliser pour l’authentification.

Choisir une identité affiche une liste de certificats à choisir. Sélectionnez le certificat approprié, puis Continuer.

Dans le champ ID local, spécifiez le nom du certificat (renseigné à l’étape 6). Dans cet exemple, il s’agit de ikev2Client.com. Sélectionnez ensuite sur le bouton Appliquer pour enregistrer les modifications.

Dans la boîte de dialogue Réseau, sélectionnez Appliquer pour enregistrer toutes les modifications. Sélectionnez ensuite Connecter pour lancer la connexion de point à site au réseau virtuel Azure.

Étapes suivantes

Revenez à l’article pour terminer la configuration P2S.

Pour plus d’informations sur la résolution des problèmes liés aux connexions point à site, voir Résolution des problèmes de connexion de point à site Azure.