Exemple d’attaque par e-mail par hameçonnage

S’applique à :

- Microsoft Defender XDR

Microsoft Defender XDR peuvent aider à détecter les pièces jointes malveillantes remises par e-mail et les analystes de sécurité peuvent avoir une visibilité sur les menaces provenant de Office 365, telles que les pièces jointes de courrier électronique.

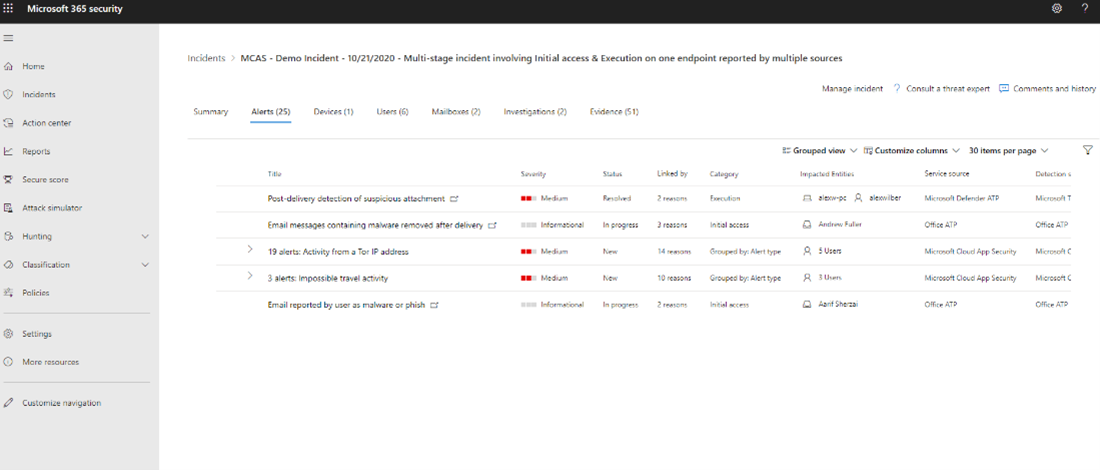

Par exemple, un incident à plusieurs étapes a été affecté à un analyste.

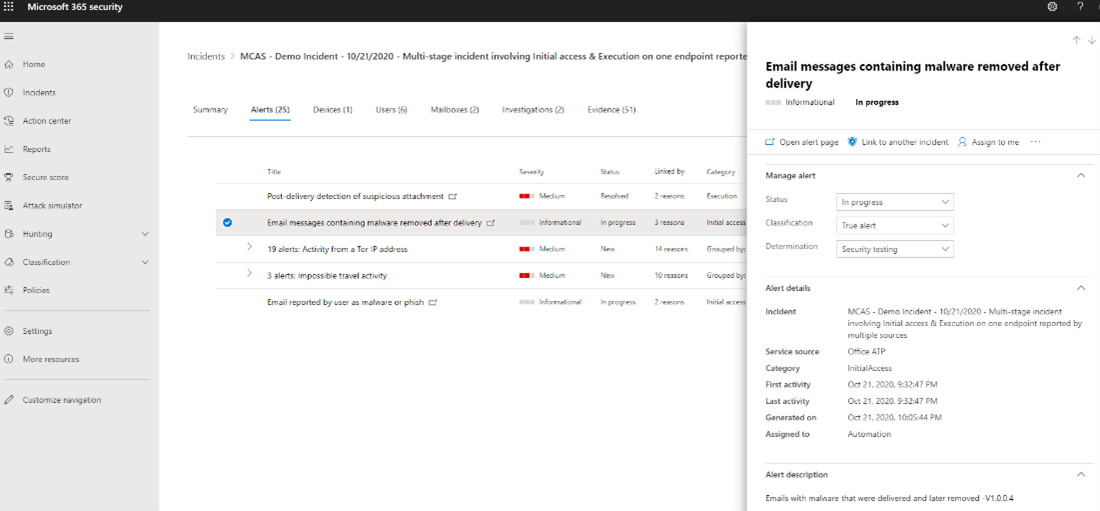

Sous l’onglet Alertes de l’incident, les alertes de Defender for Office 365 et Microsoft Defender for Cloud Apps s’affichent. L’analyste peut explorer les alertes Defender for Office 365 en sélectionnant les alertes de messages électroniques. Les détails de l’alerte sont affichés dans le volet latéral.

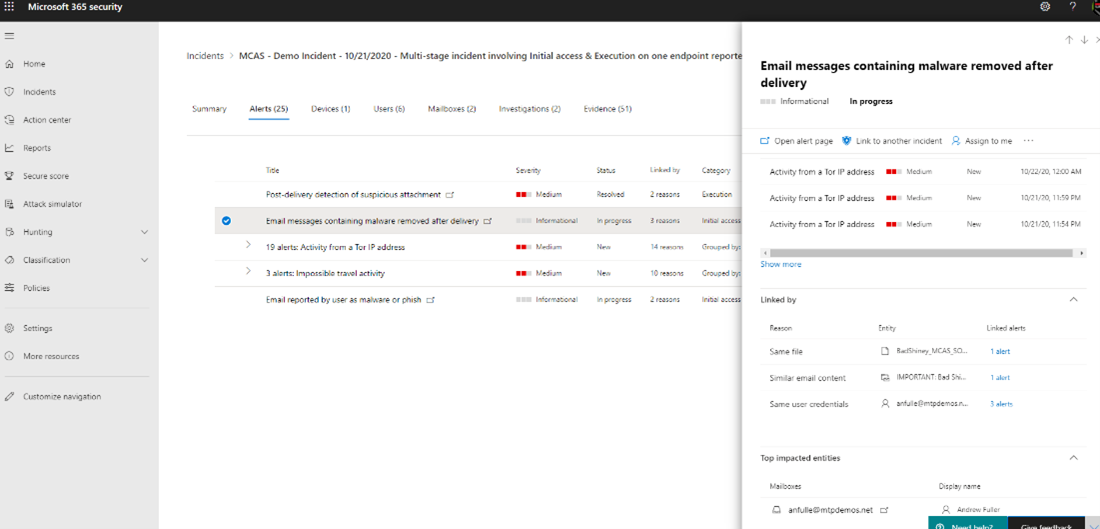

En faisant défiler vers le bas, plus d’informations s’affichent, montrant les fichiers malveillants et l’utilisateur qui a été affecté.

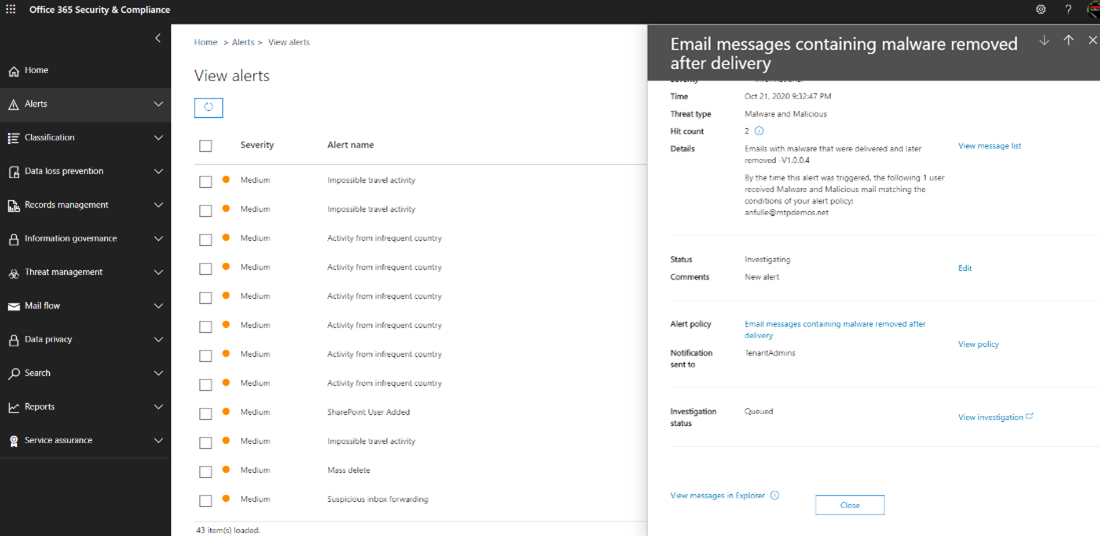

La sélection de la page Ouvrir l’alerte vous permet d’accéder à l’alerte spécifique, où diverses informations peuvent être consultées plus en détail en sélectionnant le lien. Le message électronique réel peut être affiché en sélectionnant Afficher les messages dans Explorer vers le bas du panneau.

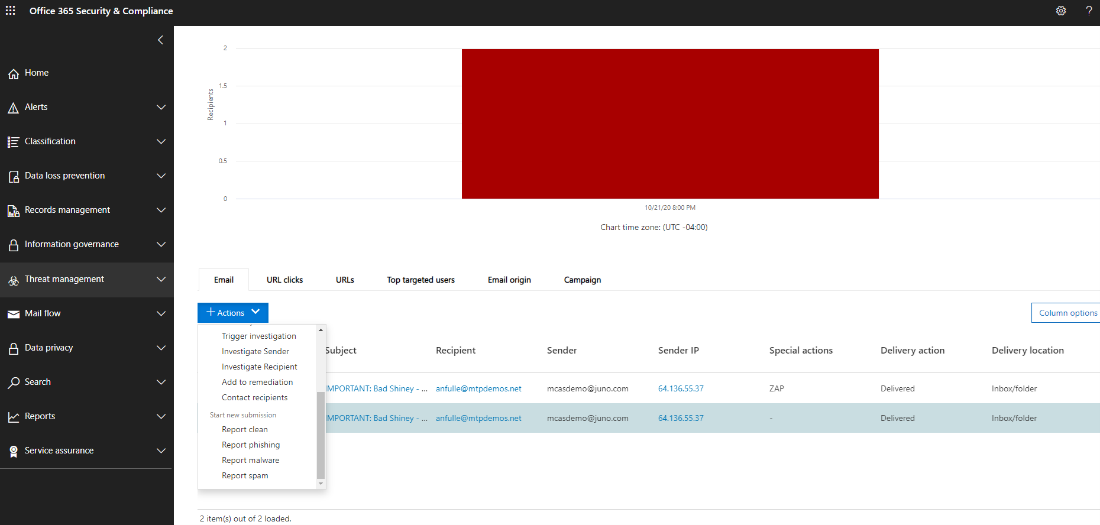

Cela permet à l’analyste d’accéder à la page Gestion des menaces où l’objet de l’e-mail, le destinataire, l’expéditeur et d’autres informations sont affichées. ZAP sous Actions spéciales indique à l’analyste que la fonctionnalité de vidage automatique zero-hour a été implémentée. ZAP détecte et supprime automatiquement les messages malveillants et indésirables des boîtes aux lettres dans l’organization. Pour plus d’informations, consultez Vidange automatique à zéro heure (ZAP) dans Exchange Online.

D’autres actions peuvent être effectuées sur des messages spécifiques en sélectionnant Actions.

Étape suivante

Consultez le chemin d’investigation des attaques basées sur l’identité .

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.