Vue d’ensemble de la connexion directe B2B

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

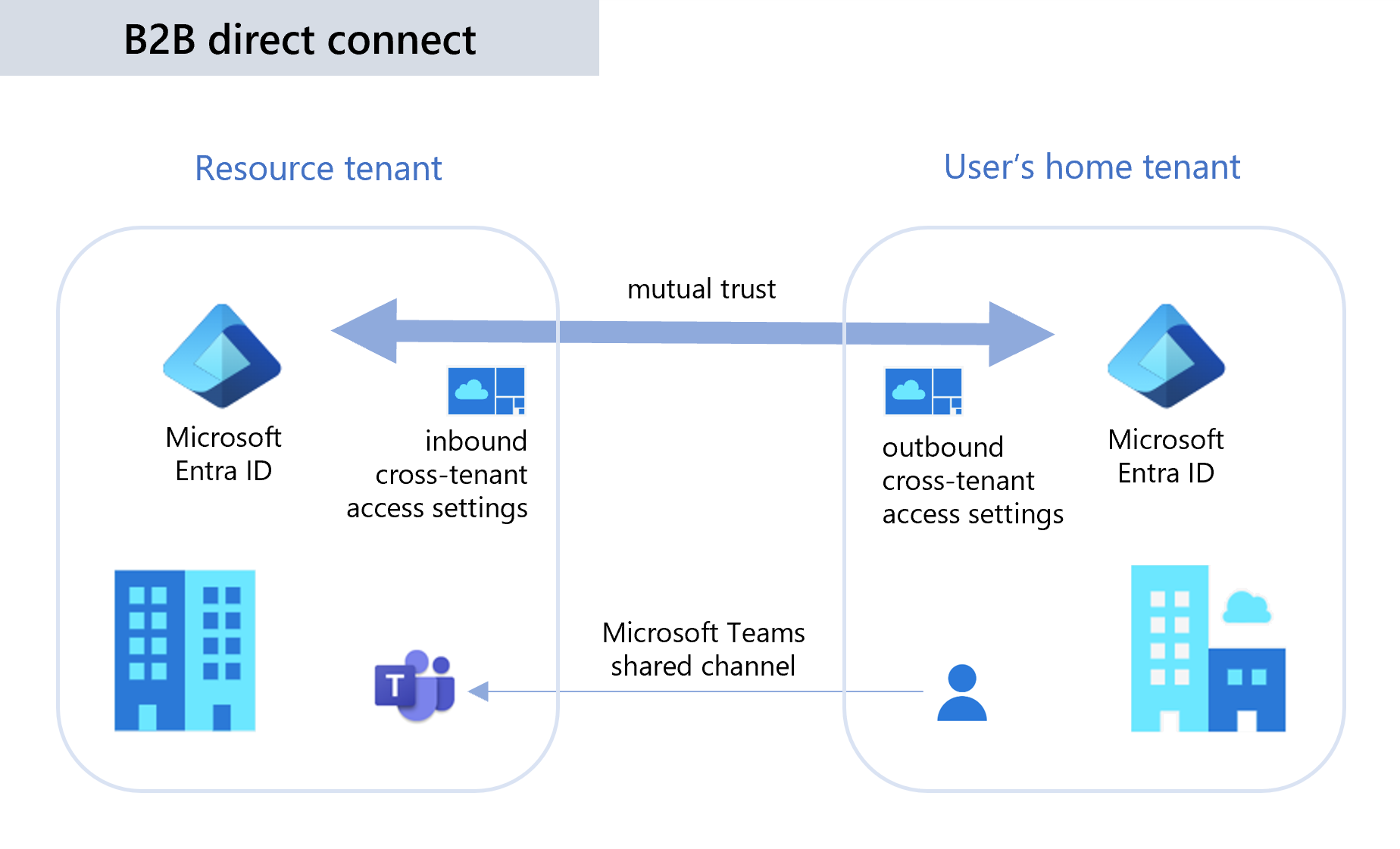

La connexion directe B2B est une fonctionnalité Microsoft Entra External ID permettant de configurer une relation d’approbation mutuelle avec une autre organisation Microsoft Entra pour une collaboration transparence. Cette fonctionnalité fonctionne actuellement avec les canaux partagés Microsoft Teams. Avec la connexion directe B2B, les utilisateurs des deux organisations peuvent travailler ensemble à l’aide de leurs informations d’identification personnelles et un canal partagé dans Teams, sans avoir à être ajoutés aux organisations de l’autre en tant qu’invités. Utilisez la connexion directe B2B pour partager des ressources avec des organisations Microsoft Entra externes. Ou utilisez-la pour partager des ressources entre plusieurs locataires Microsoft Entra au sein de votre organisation.

La connexion directe B2B nécessite une relation d’approbation mutuelle entre deux organisations Microsoft Entra pour autoriser l’accès aux ressources de l’autre. L’organisation de la ressource et l’organisation externe doivent activer mutuellement la connexion directe B2B dans leurs paramètres d’accès interlocataire. Lorsque la confiance est établie, l’utilisateur de la connexion directe B2B dispose d’un accès d’authentification unique aux ressources en dehors de son organisation en utilisant les informations d’identification de leur organisation Microsoft Entra.

Actuellement, les fonctionnalités de la connexion directe B2B fonctionnent avec des canaux partagés Teams. Lorsque la connexion directe B2B est établie entre deux organisations, les utilisateurs d’une organisation peuvent créer un canal partagé dans Teams et y inviter un utilisateur de connexion directe B2B externe. Ensuite, à partir de Teams, l’utilisateur de la connexion directe B2B peut accéder en toute transparence au canal partagé dans sa propre instance Teams, sans avoir à se connecter manuellement à l’organisation qui héberge le canal partagé.

Gestion de l’accès interlocataire pour la connexion directe B2B

Les organisations Microsoft Entra peuvent gérer leurs relations de confiance avec d’autres organisations Microsoft Entra en définissant les paramètres d’accès interlocataire entrants et sortants. Les paramètres d’accès interlocataire vous offrent un contrôle précis sur la façon dont les autres organisations collaborent avec vous (accès entrant) et la façon dont vos utilisateurs collaborent avec d’autres organisations (accès sortant).

Les paramètres d’accès entrant contrôlent si les utilisateurs des organisations externes peuvent accéder aux ressources de votre organisation. Vous pouvez appliquer ces paramètres à tout le monde, ou vous pouvez spécifier des utilisateurs, des groupes et des applications individuels.

Les paramètres d’accès sortant contrôlent si vos utilisateurs peuvent accéder aux ressources d’une organisation externe. Vous pouvez appliquer ces paramètres à tout le monde, ou vous pouvez spécifier des utilisateurs, des groupes et des applications individuels.

Les restrictions du locataire déterminent la façon dont vos utilisateurs peuvent accéder à une organisation externe lorsqu’ils utilisent vos appareils et votre réseau, mais ils sont connectés à l’aide d’un compte qui leur a été délivré par l’organisation externe.

Les paramètres de confiance déterminent si vos stratégies d’accès conditionnel feront confiance aux révendications périphériques jointes de l’authentification multifacteur (MFA), des appareils conformes et Microsoft Entra hybride d’une organisation externe quand ses utilisateurs accèdent à vos ressources.

Important

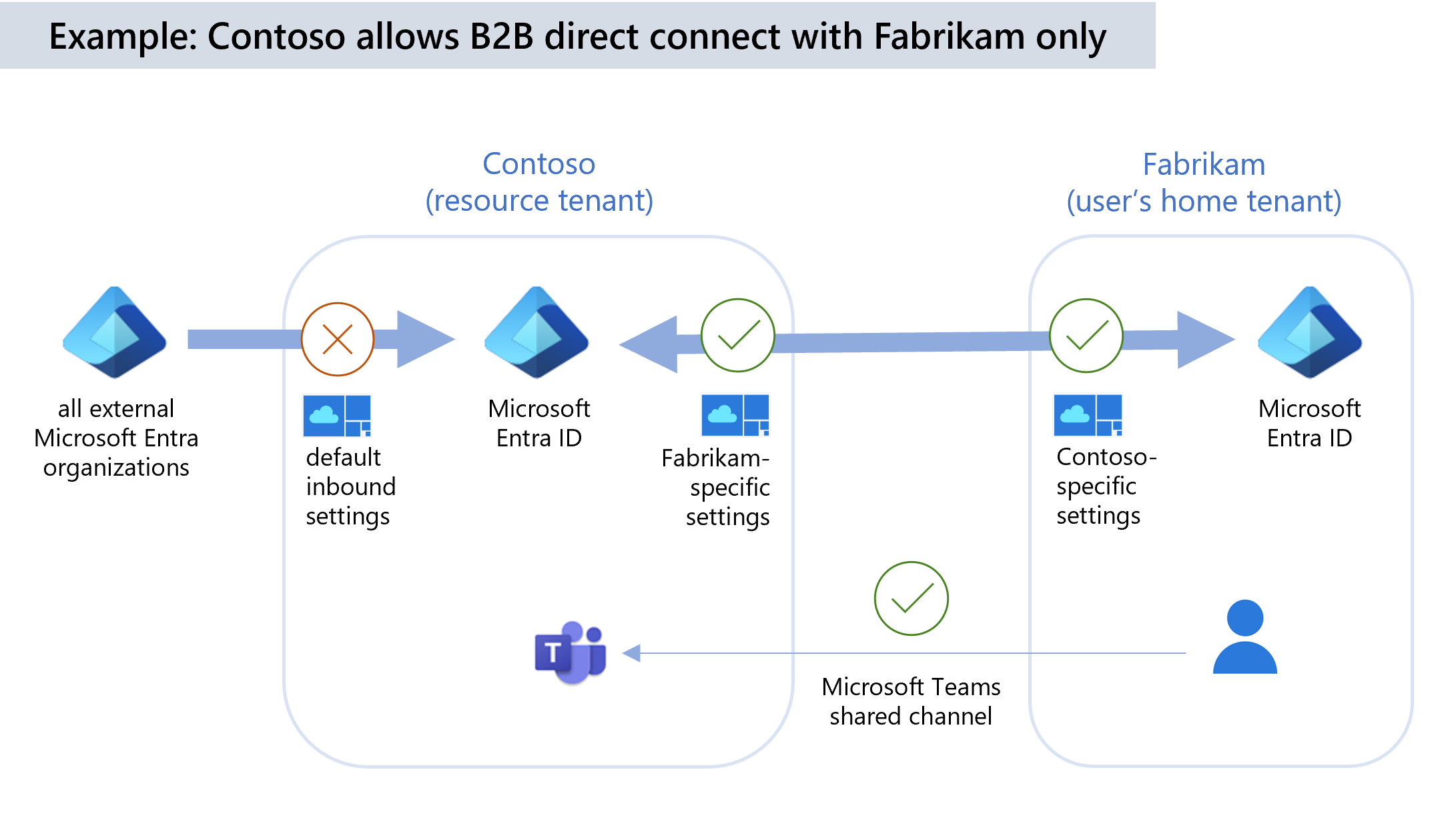

La connexion directe B2B n’est possible que si les deux organisations autorisent l’accès à et à partir de l’autre organisation. Par exemple, Contoso peut autoriser la connexion directe B2B entrante à partir de Fabrikam, mais le partage n’est pas possible tant que Fabrikam n’a pas activé la connexion directe B2B sortante avec Contoso. Par conséquent, vous devrez coordonner l’administrateur de l’organisation externe pour vous assurer que les paramètres d’accès inter-clients autorisent le partage avec vous. Cet accord mutuel est important car la connexion directe B2B permet un partage de données limité pour les utilisateurs que vous activez pour cette connexion.

Paramètres par défaut

Les paramètres d’accès interlocataire par défaut s’appliquent à toutes les organisations Microsoft Entra externes, à l’exception de celles pour lesquelles vous avez configuré des paramètres individuels. Initialement, Microsoft Entra bloque toutes les fonctionnalités de connexion directe B2B entrantes et sortantes par défaut pour tous les locataires Microsoft Entra externes. Vous pouvez modifier ces paramètres par défaut, mais vous pouvez en général les laisser tels quels et activer l’accès à la connexion directe B2B avec des organisations individuelles.

Paramètres spécifiques à l’organisation

Vous pouvez configurer des paramètres spécifiques à l’organisation en ajoutant l’organisation et en modifiant les paramètres d’accès interlocataire. Ces paramètres sont prioritaires sur les paramètres par défaut de cette organisation.

Exemple 1 : autoriser la connexion directe B2B avec Fabrikam et bloquer toutes les autres

Dans cet exemple, Contoso souhaite bloquer la connexion directe B2B avec toutes les organisations externes par défaut, mais autoriser la connexion directe B2B pour tous les utilisateurs, les groupes et les applications dans Fabrikam.

Contoso définit les Paramètres par défaut suivants pour l’accès interlocataire :

- Bloquer l’accès entrant à la connexion directe B2B pour tous les utilisateurs et groupes externes.

- Bloquer l’accès sortant à la connexion directe B2B pour tous les utilisateurs et groupes Contoso.

Contoso ajoute ensuite l’organisation Fabrikam et configure les Paramètres organisationnels suivants pour Fabrikam :

- Bloquer l’accès entrant à la connexion directe B2B pour tous les utilisateurs et groupes Fabrikam.

- Autoriser l’accès entrant à toutes les applications Contoso internes par les utilisateurs de la connexion directe B2B Fabrikam.

- Autoriser tous les utilisateurs et groupes Contoso à avoir un accès sortant à Fabrikam à l’aide de la connexion directe B2B.

- Autoriser les utilisateurs de connexion directe B2B Contoso à avoir un accès sortant à toutes les applications Fabrikam.

Pour que ce scénario fonctionne, Fabrikam doit également autoriser la connexion directe B2B avec Contoso en configurant ces mêmes paramètres d’accès interlocataire pour Contoso et pour leurs propres utilisateurs et applications. Une fois la configuration terminée, les utilisateurs de Contoso qui gèrent les canaux partagés Teams pourront ajouter des utilisateurs Fabrikam en recherchant leurs adresses e-mail Fabrikam complètes.

Exemple 2 : activer la connexion directe B2B avec le groupe marketing de Fabrikam uniquement

À partir de l’exemple ci-dessus, Contoso peut également choisir d’autoriser uniquement le groupe de marketing Fabrikam à collaborer avec les utilisateurs de Contoso via la connexion directe B2B. Dans ce cas, Contoso doit obtenir l’ID d’objet du Groupe marketing auprès de Fabrikam. Ensuite, au lieu d’autoriser l’accès entrant à tous les utilisateurs de Fabrikam, ceux-ci configurent leurs paramètres d’accès spécifiques à Fabrikam comme suit :

- Autoriser l’accès entrant à la connexion directe B2B pour le groupe marketing de Fabrikam uniquement. Contoso spécifie l’ID d’objet du groupe marketing de Fabrikam dans la liste utilisateurs et groupes autorisés.

- Autoriser l’accès entrant à toutes les applications Contoso internes par les utilisateurs de la connexion directe B2B Fabrikam.

- Autoriser tous les utilisateurs et groupes Contoso à avoir un accès sortant à Fabrikam à l’aide de la connexion directe B2B.

- Autoriser les utilisateurs de connexion directe B2B Contoso à avoir un accès sortant à toutes les applications Fabrikam.

Fabrikam devra également configurer les paramètres d’accès interlocataire sortants afin que leur groupe marketing soit autorisé à collaborer avec Contoso via la connexion directe B2B. Une fois la configuration terminée, les utilisateurs de Contoso qui gèrent les canaux partagés Teams pourront ajouter uniquement des groupes d’utilisateurs Fabrikam en recherchant leurs adresses e-mail Fabrikam complètes.

Authentification

Sans un scénario de connexion directe B2B, l’authentification implique qu’un utilisateur d’une organisation Microsoft Entra (le locataire de l’utilisateur) tente de se connecter à un fichier ou à une application dans une autre organisation Microsoft Entra (le locataire ressource). L’utilisateur se connecte avec les informations d’identification Microsoft Entra de son locataire source. La tentative de connexion est évaluée par rapport aux paramètres d’accès interlocataire dans le locataire de l’utilisateur et le locataire de la ressource. Si toutes les conditions d’accès sont remplies, un jeton est émis à l’utilisateur qui permet à l’utilisateur d’accéder à la ressource. Ce jeton est valide pendant 1 jours.

Pour plus d’informations sur le fonctionnement de l’authentification dans un scénario interlocataire avec des stratégies d’accès conditionnel, consultez authentification et accès conditionnel dans les scénarios interlocataires.

Authentification multifacteur (MFA)

Si vous souhaitez autoriser la connexion directe B2B avec une organisation externe et que vos stratégies d’accès conditionnel requièrent l’authentification MFA, vous devez configurer vos paramètres de confiance entrants afin que vos stratégies d’accès conditionnel acceptent les revendications MFA de l’organisation externe. Cette configuration garantit que les utilisateurs de la connexion directe B2B de l’organisation externe sont conformes à vos stratégies d’accès conditionnel et offrent une expérience utilisateur plus transparente.

Par exemple, disons que Contoso (le locataire de ressources) approuve les revendications MFA de Fabrikam. Contoso dispose d’une stratégie d’accès conditionnel nécessitant l’authentification MFA. Cette stratégie est étendue à tous les invités, utilisateurs externes et SharePoint Online. Comme condition préalable à la connexion directe B2B, Contoso doit configurer les paramètres de confiance dans les paramètres d’accès interlocataire pour accepter les revendications MFA de Fabrikam. Lorsqu’un utilisateur de Fabrikam accède à une application de connexion directe B2B (par exemple, un canal partagé Teams Connect), l’utilisateur est soumis à l’exigence de MFA appliquée par Contoso :

- Si l’utilisateur Fabrikam a déjà effectué la MFA dans son locataire, il peut accéder à la ressource dans le canal partagé.

- Si l’utilisateur Fabrikam n’a pas effectué l’authentification MFA, l’accès à la ressource sera bloqué.

Pour plus d’informations sur l’accès conditionnel et Teams, consultez Vue d’ensemble de la sécurité et de la conformité dans la documentation Microsoft Teams.

Paramètres d’approbation pour la conformité des appareils

Dans vos paramètres d’accès interlocataires, vous pouvez utiliser des paramètres d’approbation pour approuver les revendications du locataire d’origine d’un utilisateur externe pour déterminer si l’appareil de l’utilisateur répond aux stratégies de conformité des appareils ou s’il est joint à Microsoft Entra Hybride. Quand les paramètres d’approbation des appareils sont activés, Microsoft Entra recherche une revendication d’appareil dans la session d’authentification d’un utilisateur. Si la session contient une revendication d’appareil indiquant que les stratégies ont déjà été respectées dans le locataire d’origine de l’utilisateur, l’utilisateur externe se voit octroyer une authentification transparente pour l’accès à votre ressource partagée. Vous pouvez activer les paramètres d’approbation des appareils pour toutes les organisations Microsoft Entra ou pour des organisations spécifiques. (En savoir plus)

Expérience utilisateur de la connexion directe B2B

À l’heure actuelle, la connexion directe B2B active la fonctionnalité canaux partagés Teams Connect. Les utilisateurs de connexion directe B2B peuvent accéder au canal partagé Teams d’une organisation externe sans avoir à changer de locataire ou à se connecter avec un autre compte. L’accès de l’utilisateur de la connexion directe B2B est déterminé par les stratégies du canal partagé.

Dans l’organisation de la ressource, le propriétaire du canal partagé Teams peut effectuer des recherches dans Teams pour les utilisateurs d’une organisation externe et les ajouter au canal partagé. Une fois ajoutés, les utilisateurs de connexion directe B2B peuvent accéder au canal partagé à partir de leur instance d’origine de Teams, où ils collaborent à l’aide de fonctionnalités telles que la conversation, les appels, le partage de fichiers et le partage d’applications. Pour obtenir des détails, consultez Vue d’ensemble des équipes et des chaînes dans Microsoft Teams. Pour plus d’informations sur les ressources, les fichiers et les applications disponibles pour l’utilisateur de la connexion directe B2B via le canal partagé Teams, consultez Conversation, équipes, canaux et applications dans Microsoft Teams.

Accès et gestion des utilisateurs

Les utilisateurs de la connexion directe B2B collaborent via une connexion mutuelle entre deux organisations, tandis que les utilisateurs de B2B Collaboration sont invités dans une organisation et gérés via un objet utilisateur.

La connexion directe B2B offre la possibilité de collaborer avec les utilisateurs d’une autre organisation Microsoft Entra via une connexion mutuelle et bidirectionnelle configurée par les administrateurs des deux organisations. Les utilisateurs disposent d’un accès d’authentification unique aux applications Microsoft compatibles avec la connexion directe B2B. Actuellement, la connexion directe B2B prend en charge les canaux partagés Teams Connect.

B2B Collaboration vous permet d’inviter des partenaires externes à accéder à vos applications Microsoft, SaaS ou personnalisées. B2B Collaboration est particulièrement utile lorsque le partenaire externe n’utilise pas Microsoft Entra ID ou qu’il n’est pas pratique ou possible de configurer la connexion directe B2B. B2B Collaboration permet aux utilisateurs externes de se connecter à l’aide de leur identité préférée, y compris leur compte Microsoft Entra, compte Microsoft consommateur ou une identité sociale que vous activez, par exemple Google. Avec B2B Collaboration, vous pouvez permettre aux utilisateurs externes de se connecter à vos applications Microsoft, applications SaaS, applications personnalisées, etc.

Utilisation de Teams avec la connexion directe B2B par rapport à B2B Collaboration

Dans le contexte de Teams, il existe des différences dans la façon dont les ressources peuvent être partagées selon que vous collaborez avec une personne utilisant la connexion directe B2B ou B2B Collaboration.

Avec la connexion directe B2B, vous ajoutez l’utilisateur externe à un canal partagé au sein d’une équipe. Cet utilisateur peut accéder aux ressources dans le canal partagé, mais il n’a pas accès à l’ensemble de l’équipe ou à d’autres ressources en dehors du canal partagé. Par exemple, ils n’ont pas accès au portail Azure. Toutefois, ils ont accès au portail Mes applications. Les utilisateurs de la connexion directe B2B n’ont pas de présence dans votre organisation Microsoft Entra. Ces utilisateurs sont donc gérés dans le client Teams par le propriétaire du canal partagé. Pour plus d’informations, consultez Assigner des propriétaires et des membres d’équipe dans Microsoft Teams.

Avec B2B Collaboration, vous pouvez inviter l’utilisateur invité dans une équipe. L’utilisateur invité de B2B Collaboration se connecte au locataire de ressources à l’aide de l’adresse e-mail utilisée pour les inviter. Leur accès est déterminé par les autorisations affectées aux utilisateurs invités dans le locataire de ressources. Les utilisateurs invités ne peuvent pas voir ou participer à des canaux partagés dans l’équipe.

pour plus d’informations sur les différences entre B2B Collaboration et la connexion directe B2B dans Teams, consultez Accès invité dans Microsoft Teams.

Supervision et audit

La création de rapports pour la surveillance et l’audit de l’activité de connexion directe B2B est disponible à la fois dans le portail Azure et dans le centre d’administration Microsoft Teams.

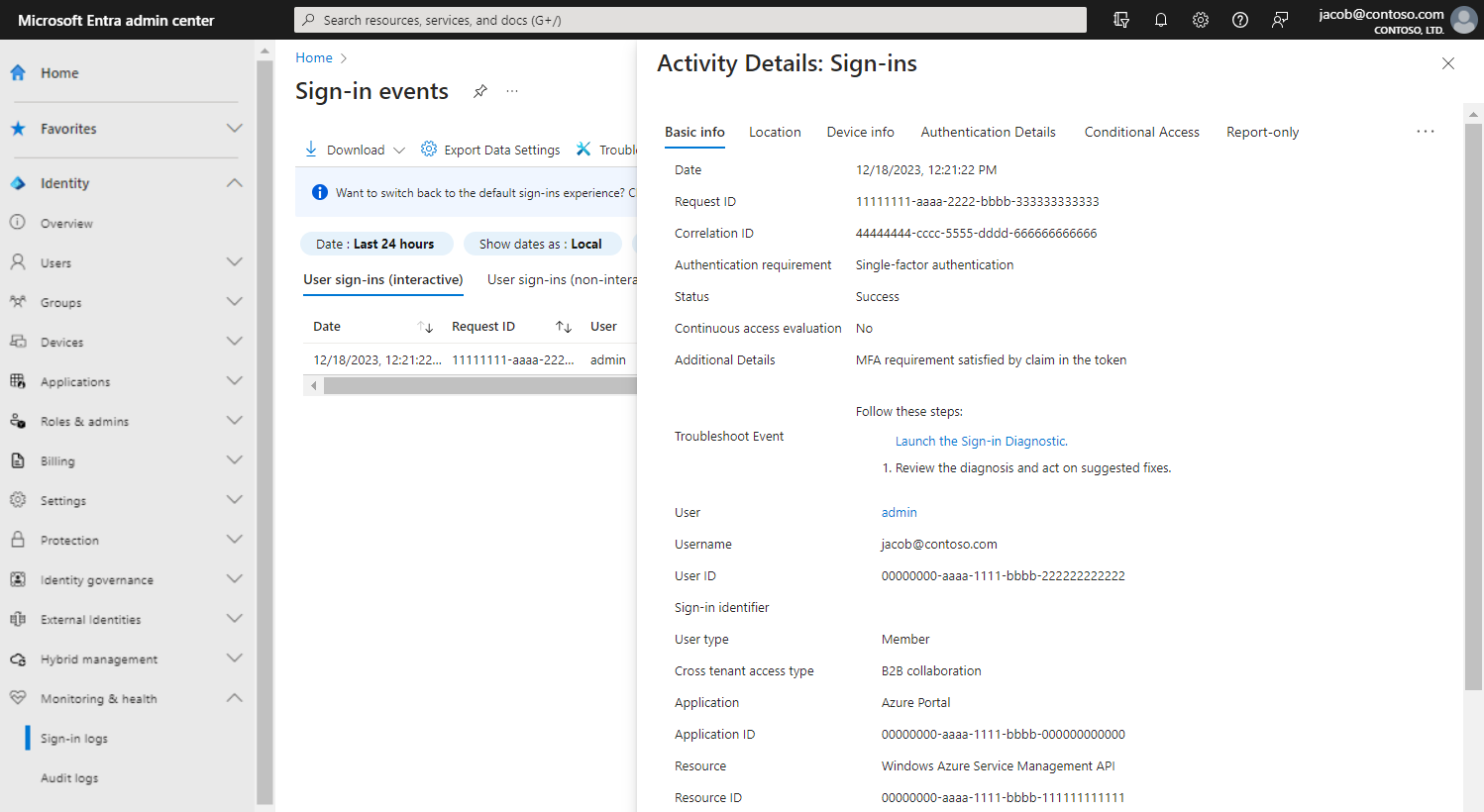

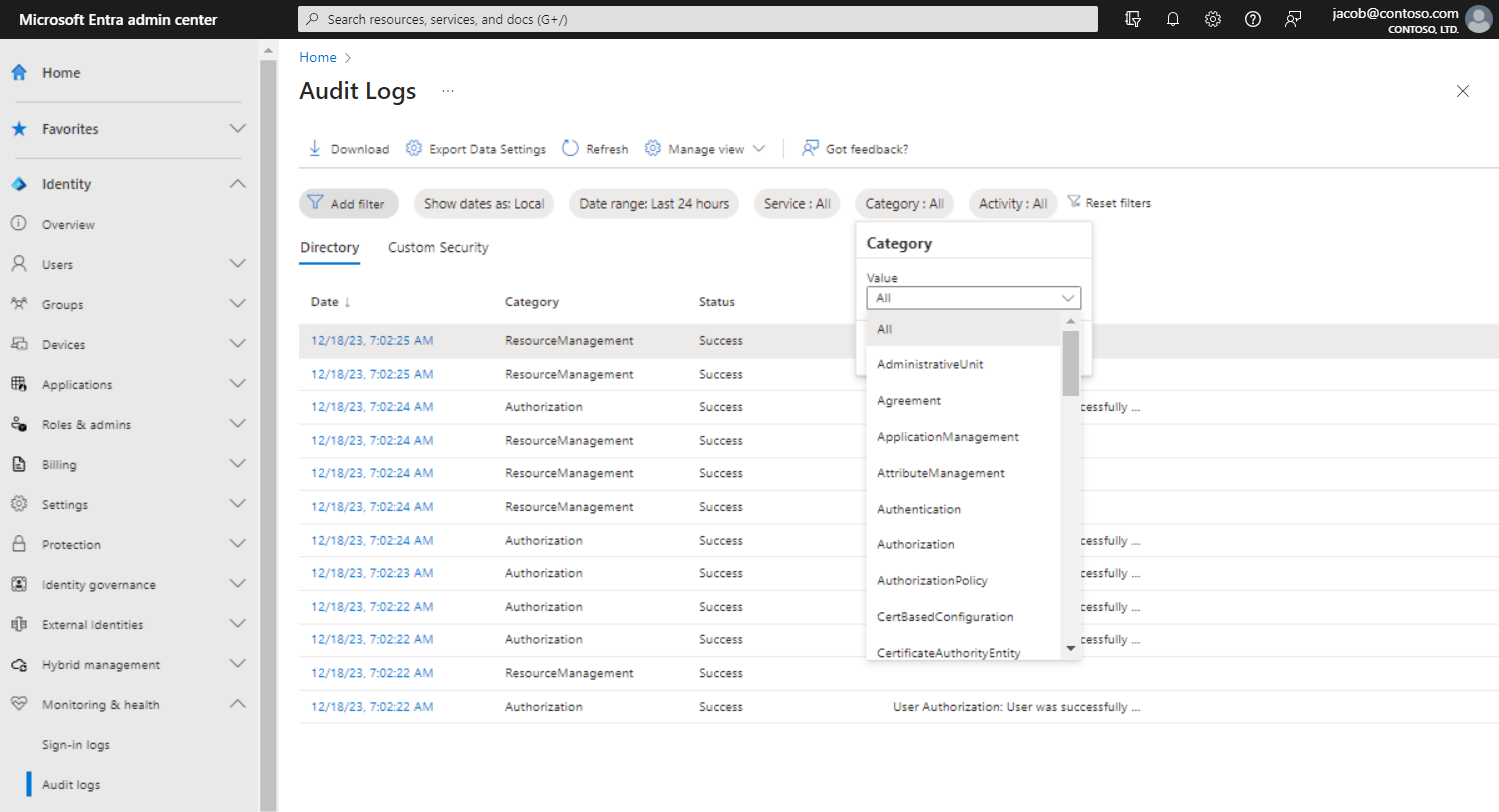

Journaux d’analyse et d’audit Microsoft Entra

Microsoft Entra ID contient des informations sur l’accès entre locataires et la connexion directe B2B dans les journaux d’audit et les journaux de connexion de l’organisation. Ces journaux peuvent être affichés dans le portail Azure sous Surveillance.

Journaux d’audit Microsoft Entra : les journaux d’audit Microsoft Entra s’affichent lorsque des stratégies entrantes et sortantes sont créées, mises à jour ou supprimées.

Journaux de connexion Microsoft Entra : les journaux de connexion Microsoft Entra sont disponibles à la fois dans l’organisation source et dans l’organisation des ressources. Une fois que la connexion directe B2B est activée, les journaux de connexion commencent par inclure les ID d’objet utilisateur pour les utilisateurs de la connexion directe B2B provenant d’autres locataires. Les informations indiquées dans chaque organisation varient, par exemple :

Dans les deux organisations, les connexions directe B2B sont étiquetées avec un type d’accès interlocataire de la connexion directe B2B. Un événement de connexion est enregistré lorsqu’un utilisateur de la connexion directe B2B accède pour la première fois à une organisation de ressources, puis lorsqu’un jeton d’actualisation est émis pour l’utilisateur. Les utilisateurs peuvent accéder à leurs propres journaux de connexion. Les administrateurs peuvent afficher les connexions de leur organisation entière pour voir comment les utilisateurs de la connexion directe B2B accèdent aux ressources de leur locataire.

Dans l’organisation source, les journaux incluent des informations sur l’application cliente.

Dans l’organisation de la ressource, les journaux incluent conditionalAccessPolicies dans l’onglet Accès conditionnel.

Révisions d’accès Microsoft Entra : avec les révisions d’accès Microsoft Entra, un administrateur de locataire peut s’assurer que les utilisateurs invités externes n’ont pas accès à vos applications et ressources plus longtemps que nécessaire en configurant une révision d’accès unique ou périodique des utilisateurs externes. En savoir plus sur les révisions d’accès

Journaux de surveillance et d’audit Microsoft Teams

Le centre d’administration Microsoft Teams affiche la création de rapports pour les canaux partagés, y compris les membres de la connexion directe B2B externe pour chaque équipe.

Journaux d’audit Teams : Teams prend en charge les événements d’audit suivants dans le locataire qui héberge le canal partagé : cycle de vie des canaux partagés (créer/supprimer un canal), cycle de vie des membres locataire/interlocataire (ajouter/supprimer/promouvoir/rétrograder le membre). Ces journaux d’audit sont disponibles dans le locataire de ressources afin que les administrateurs puissent déterminer qui a accès au canal partagé Teams. Il n’y a aucun journal d’audit dans le locataire source de l’utilisateur externe lié à son activité dans un canal partagé externe.

Révisions d’accès Teams : les révisions d’accès des groupes Teams peuvent désormais détecter les utilisateurs de la connexion directe B2B qui utilisent des canaux partagés Teams. Lors de la création d’une révision d’accès, vous pouvez étendre la révision à l’ensemble des utilisateurs internes, invités et de connexion directe B2B externe qui ont été ajoutés directement à un canal partagé. Le réviseur est ensuite présenté avec les utilisateurs qui ont un accès direct au canal partagé.

Limites actuelles : une révision d’accès peut détecter des utilisateurs internes et des utilisateurs de la connexion directe B2B externes, mais pas d’autres équipes, qui ont été ajoutés à un canal partagé. Pour afficher et supprimer les équipes qui ont été ajoutées à un canal partagé, le propriétaire du canal partagé peut gérer l’appartenance dans Teams.

Pour plus d’informations sur les journaux d'audit Microsoft Teams, consultez la Documentation sur l'audit Microsoft Teams.

Confidentialité et traitement des données

La connexion directe B2B permet à vos utilisateurs et groupes d’accéder aux applications et aux ressources hébergées par une organisation externe. Pour établir une connexion, un administrateur de l’organisation externe doit également activer la connexion directe B2B.

En activant la connexion B2B avec une organisation externe, vous permettez aux organisations externes pour lesquelles vous avez activé des paramètres sortants d’accéder aux données de contact limitées de vos utilisateurs. Microsoft partage ces données avec ces organisations pour les aider à envoyer une demande de connexion à vos utilisateurs. Les données collectées par des organisations externes, y compris des données de contact limitées, sont soumises aux politiques et pratiques en matière de confidentialité de ces organisations.

Accès sortant

Lorsque la connexion directe B2B est activée avec une organisation externe, les utilisateurs de l’organisation externe peuvent rechercher vos utilisateurs avec leur adresse e-mail complète. Les résultats de la recherche correspondants renvoient des données limitées sur vos utilisateurs, notamment le prénom et le nom. Vos utilisateurs devront donner leur consentement aux politiques de confidentialité de l’organisation externe avant de partager davantage leurs données. Nous vous recommandons de passer en revue les informations de confidentialité qui seront fournies par l’organisation et présentées à vos utilisateurs.

Accès entrant

Nous vous recommandons vivement d’ajouter votre contact international chargé de la confidentialité et la déclaration de confidentialité de votre organisation, pour que vos employés internes et invités externes puissent consulter vos stratégies. Suivez les étapes pour Ajouter les informations de confidentialité de votre organisation.

Restriction de l’accès aux utilisateurs et aux groupes

Vous pouvez envisager d’utiliser des paramètres d’accès interlocataire pour limiter la connexion directe B2B à des utilisateurs et groupes spécifiques au sein de votre organisation et de l’organisation externe.

Étapes suivantes

- Configurer les paramètres d’accès interlocataire

- Consultez la documentation Microsoft Teams pour plus d’informations sur la Protection contre la perte de données, les Stratégies de rétention et eDiscovery.