Comment activer et gérer le profil de transfert de trafic Microsoft

Une fois le profil Microsoft activé, Accès Internet Microsoft Entra acquiert le trafic à destination des services Microsoft. Le profil Microsoft gère les groupes de stratégies suivants :

- Exchange Online

- SharePoint Online et Microsoft OneDrive

- Microsoft Teams

- Microsoft 365 Common et Office Online

Prérequis

Pour activer le profil de transfert de trafic Microsoft pour votre locataire, vous devez disposer des éléments suivants :

- Rôle Administrateur d’accès sécurisé global dans Microsoft Entra ID pour activer les profils de trafic.

- Un rôle Administrateur d’accès conditionnel pour créer des stratégies d’accès conditionnel et interagir avec elles.

- Le produit nécessite une licence. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ?. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai gratuit.

Limitations connues

Cette fonctionnalité présente une ou plusieurs limitations connues. Pour plus d’informations sur les problèmes connus et les limitations de cette fonctionnalité, consultez Limitations connues pour l’accès sécurisé global.

Activer le profil de trafic Microsoft

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur Global Secure Access.

Accédez à Global Secure Access>Connecter>Transfert de trafic.

Activez le profil de trafic Microsoft. Le trafic Microsoft commence à transférer à partir de tous les appareils clients vers le proxy SSE (Security Service Edge) de Microsoft, où vous pouvez configurer des fonctionnalités de sécurité avancées spécifiques au trafic Microsoft.

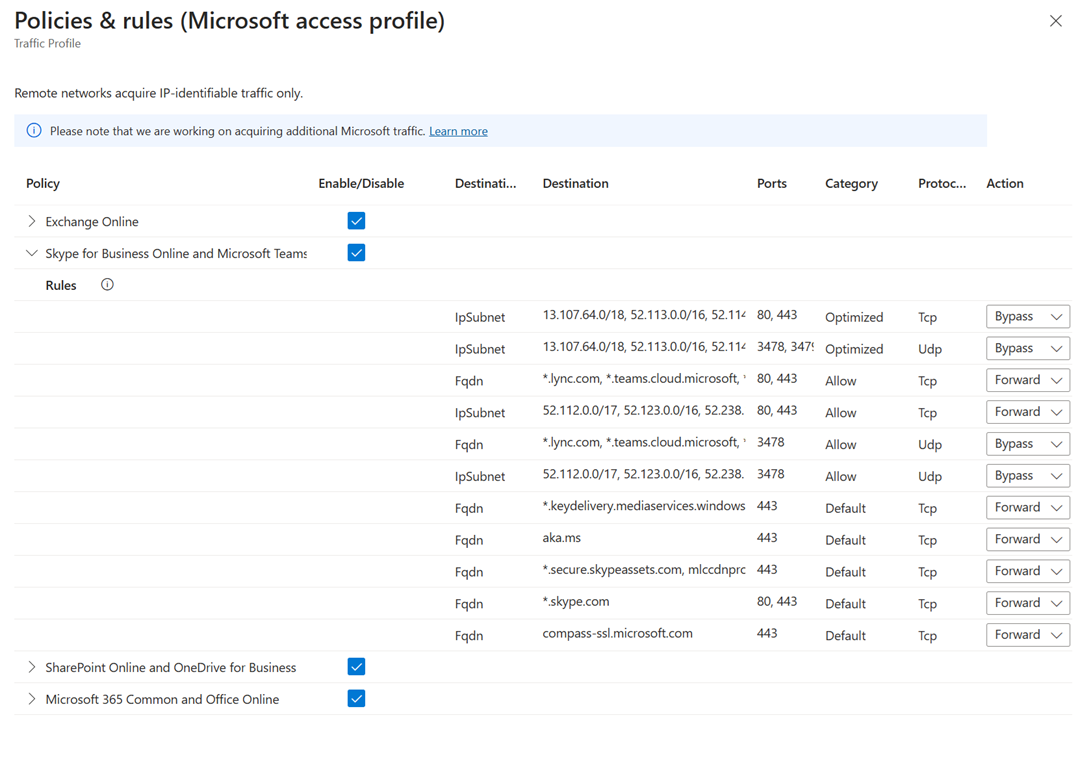

Stratégies de trafic Microsoft

Pour gérer les détails inclus dans la stratégie de transfert de trafic Microsoft, sélectionnez le lien Afficher pour Stratégies de trafic Microsoft.

Les groupes de stratégies sont répertoriés, avec une case à cocher pour indiquer si le groupe de stratégies est activé. Développez un groupe de stratégies pour voir toutes les adresses IP et tous les noms de domaine complets inclus dans le groupe.

Les groupes de stratégies incluent les détails suivants :

- Type de destination : nom de domaine complet ou sous-réseau IP

- Destination : détails du nom de domaine complet ou du sous-réseau IP

- Ports : ports TCP ou UDP combinés avec les adresses IP pour former le point de terminaison réseau

- Protocole : TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol)

- Action : Transférer ou Ignorer

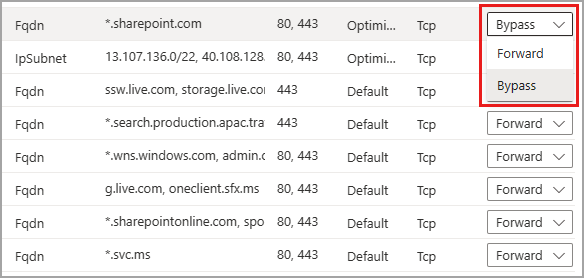

Vous pouvez configurer les règles d’acquisition de trafic pour contourner l’acquisition du trafic. Si vous le faites, les utilisateurs sont toujours en mesure d’accéder aux ressources ; Toutefois, le service Global Secure Access ne traite pas le trafic. Vous pouvez ignorer le trafic destiné à un nom de domaine complet ou à une adresse IP spécifique, à un groupe de stratégies entier au sein du profil ou à l’ensemble du profil Microsoft. Si vous avez uniquement besoin de transférer certaines ressources Microsoft au sein d’un groupe de stratégies, activez le groupe, puis modifiez l’Action dans les détails en conséquence.

Important

Lorsqu'une règle est définie sur Contournement dans le profil de trafic Microsoft, le profil de trafic Internet Access ne réceptionne pas ce trafic. Même si le profil Accès à Internet est activé, le trafic ignoré ne tient pas compte de l’Accès global sécurisé. Il utilise le chemin d’accès de routage réseau de ce client pour sortir vers Internet. Le trafic disponible pour l’acquisition dans le profil de trafic Microsoft peut uniquement être acquis dans le profil de trafic Microsoft.

L’exemple suivant montre comment définir le nom de domaine complet *.sharepoint.com sur Ignorer pour que le trafic ne soit pas transféré au service.

Si le client Accès global sécurisé ne parvient pas à se connecter au service (par exemple, en raison d’un échec d’accès conditionnel ou d’autorisation), le service ignore le trafic. Le trafic est envoyé directement et localement au lieu d’être bloqué. Dans ce scénario, vous pouvez créer une stratégie d’accès conditionnel pour la vérification de la conformité réseau afin de bloquer le trafic si le client ne peut pas se connecter au service.

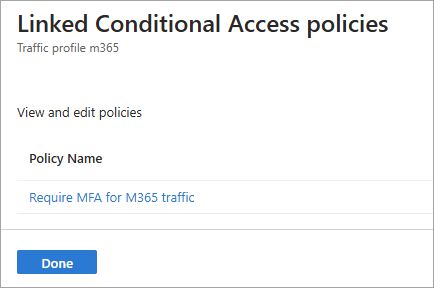

Stratégies d’accès conditionnel liées

Vous créez et appliquez des stratégies d’accès conditionnel au profil de transfert de trafic dans la zone Accès conditionnel de Microsoft Entra ID. Par exemple, vous pouvez créer une stratégie qui requiert des appareils conformes lorsque les utilisateurs établissent la connexion réseau pour les services dans le profil de trafic Microsoft.

Si vous voyez « Aucune » dans la section Stratégies d’accès conditionnel liées, cela signifie qu’aucune stratégie d’accès conditionnel n’est liée au profil de transfert de trafic. Pour créer une stratégie d’accès conditionnel, consultez Accès conditionnel universel via Accès global sécurisé.

Modifier une stratégie d’accès conditionnel existante

Si le profil de transfert de trafic est lié à une stratégie d’accès conditionnel, vous pouvez afficher et modifier cette stratégie.

Sélectionnez le lien Afficher pour Stratégies d’accès conditionnel liées.

Sélectionnez une stratégie dans la liste. Les détails de la stratégie s’ouvrent dans Accès conditionnel.

Affectations de réseau distant au profil de trafic Microsoft

Il est possible d’attribuer des profils de trafic à des réseaux distants afin que le trafic réseau soit transféré à Accès global sécurisé sans nécessiter l’installation du client sur les appareils des utilisateurs finaux. Tant que l’appareil se trouve derrière l’équipement local des clients (CPE, Customer Premises Equipment), le client n’est pas nécessaire. Vous devez créer un réseau distant avant de pouvoir l’ajouter au profil. Pour plus d’informations, consultez Guide pratique pour créer des réseaux distants.

Pour attribuer un réseau distant au profil Microsoft :

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur Global Secure Access.

- Accédez à Global Secure Access>Connecter>Transfert de trafic.

- Dans la section Supprimer les affectations réseau, sélectionnez le lien Afficher pour le profil.

- Sélectionnez un réseau distant dans la liste, puis Ajouter.

Affectations des utilisateurs et des groupes

Vous pouvez limiter l’étendue du profil Microsoft à des utilisateurs et groupes spécifiques au lieu d’appliquer le profil de trafic à tous les utilisateurs. Pour en savoir plus sur l’affectation d’utilisateurs et de groupes, consultez Comment affecter et gérer des utilisateurs et des groupes avec des profils de transfert de trafic.

Étapes suivantes

L’étape suivante pour bien démarrer avec le profil de trafic Microsoft consiste à installer et configurer le client Accès global sécurisé sur les appareils de l’utilisateur final

Pour plus d’informations sur le transfert de trafic, consultez l’article suivant :