Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

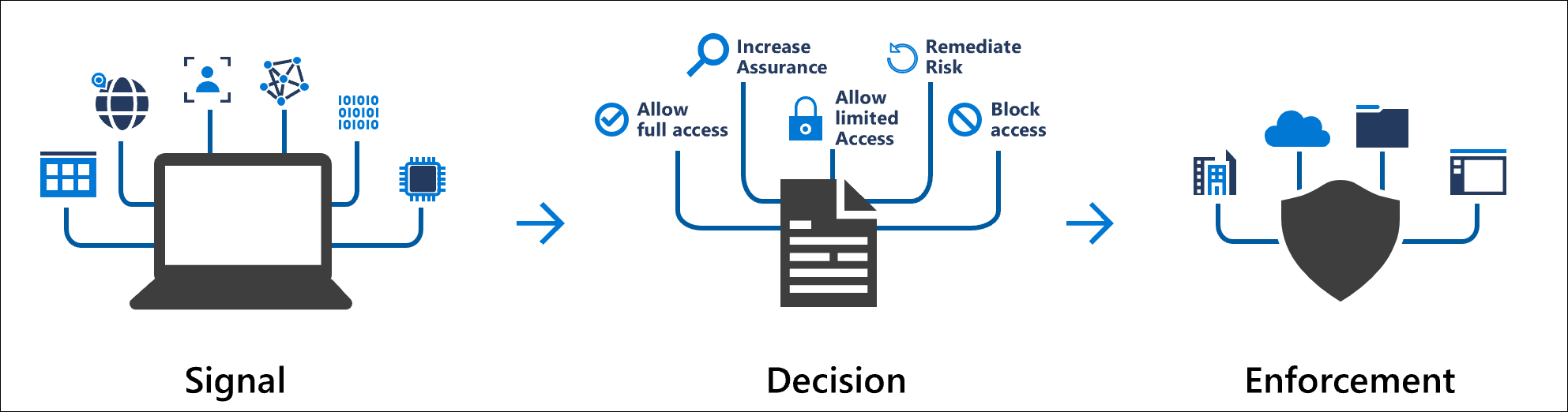

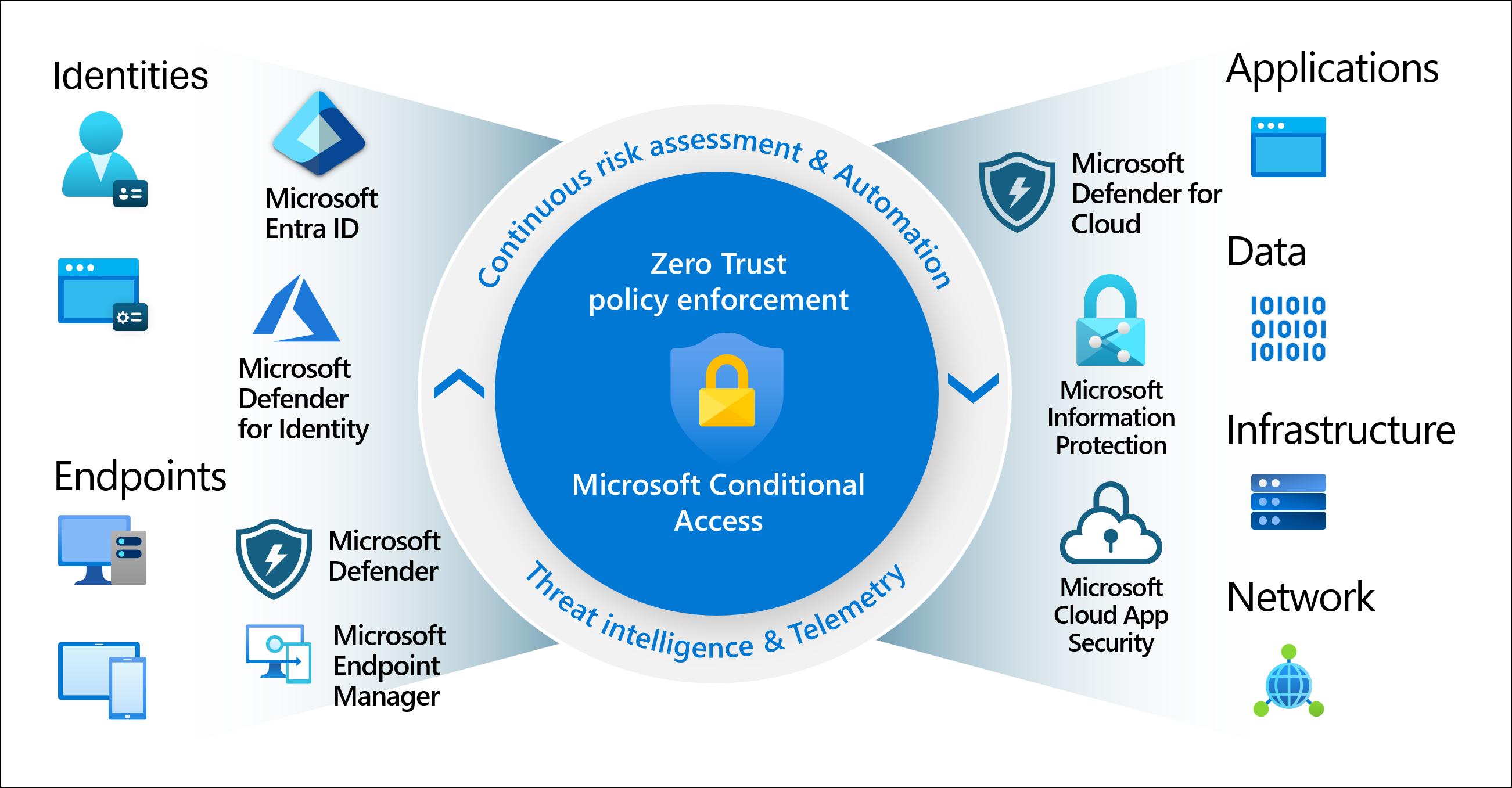

La sécurité moderne s’étend au-delà du périmètre du réseau d’une organisation pour inclure l’identité de l’utilisateur et de l’appareil. Les organisations utilisent désormais des signaux basés sur l’identité dans le cadre de leurs décisions de contrôle d’accès. L’accès conditionnel Microsoft Entra regroupe des signaux pour prendre des décisions et appliquer des stratégies organisationnelles. L’accès conditionnel est le moteur de stratégie Confiance Zéro de Microsoft qui prend en compte des signaux provenant de différentes sources lors de l’application des décisions de stratégie.

Les stratégies d’accès conditionnel, dans leur forme la plus simple, sont des instructions if-then : si un utilisateur souhaite accéder à une ressource, alors il doit effectuer une action. Par exemple : si un utilisateur souhaite accéder à une application ou à un service comme Microsoft 365, il doit effectuer une authentification multifacteur pour pouvoir y accéder.

Les administrateurs sont confrontés à deux objectifs principaux :

- Permettre aux utilisateurs d’être productifs où et quand ils le veulent

- Protéger les ressources de l’entreprise

Utilisez des stratégies d’accès conditionnel pour appliquer les contrôles d’accès appropriés pour garantir la sécurité de votre organisation.

Important

Des stratégies d'accès conditionnel sont appliquées au terme de l'authentification premier facteur. L'accès conditionnel n'est pas destiné à être la première ligne de défense d'une organisation pour des scénarios comme les attaques par déni de service (DoS), mais il peut utiliser les signaux de ces événements pour déterminer l'accès.

Signaux courants

L’accès conditionnel prend en compte les signaux provenant de diverses sources lors de la prise de décisions en matière d’accès.

Ces signaux incluent :

- Appartenance des utilisateurs ou appartenance à un groupe

- Les stratégies peuvent ciblées des utilisateurs et des groupes spécifiques, ce qui donne aux administrateurs un contrôle plus précis sur l’accès.

- Informations d’emplacement IP

- Les organisations peuvent créer des plages d’adresses IP approuvées qui peuvent être utilisées pour prendre des décisions en matière de stratégie.

- Les administrateurs peuvent spécifier des plages d’adresses IP de pays ou de régions entiers pour bloquer ou autoriser le trafic.

- Appareil

- Les utilisateurs disposant d’appareils de plateformes spécifiques ou marqués avec un état spécifique peuvent être utilisés lors de l’application de stratégies d’accès conditionnel.

- Utilisez les filtres relatifs aux appareils pour cibler les stratégies sur des appareils spécifiques, comme les stations de travail à accès privilégié.

- Application

- Les utilisateurs qui tentent d'accéder à des applications spécifiques peuvent déclencher différentes stratégies d'accès conditionnel.

- Détection des risques en temps réel et calculés

- L’intégration des signaux à Microsoft Entra ID Protection permet aux stratégies d’accès conditionnel d’identifier et de corriger les utilisateurs à risque et le comportement de connexion.

-

Microsoft Defender pour Cloud Apps

- Permet à l’application utilisateur d’accéder aux sessions et de les contrôler en temps réel. Cette intégration augmente la visibilité et le contrôle de l’accès aux activités effectuées au sein de votre environnement cloud.

Décisions courantes

- Bloquer l’accès

- Décision la plus restrictive

- Accorder l'accès

- Décision moins restrictive qui peut nécessiter une ou plusieurs des options suivantes :

- Exiger l’authentification multifacteur

- Exiger la force de l’authentification

- Exiger que l’appareil soit marqué comme conforme

- Exige un appareil avec jonction hybride à Microsoft Entra

- Demander une application cliente approuvée

- Exiger une stratégie de protection des applications

- Nécessite une modification du mot de passe

- Exiger des conditions d’utilisation

Stratégies couramment appliquées

De nombreuses organisations ont des problèmes d’accès courants auxquels les stratégies d’accès conditionnel peuvent vous aider, par exemple :

- Demande d’authentification multifacteur pour les utilisateurs disposant de rôles d’administration

- Demande d’authentification multifacteur pour les tâches de gestion Azure

- Blocage des connexions pour les utilisateurs tentant d’utiliser des protocoles d’authentification hérités

- Exigence d’emplacements approuvés pour l’inscription des informations de sécurité

- Blocage ou octroi de l’accès à partir d’emplacements spécifiques

- Blocage des comportements de connexion à risque

- Demande d’appareils gérés par l’organisation pour des applications spécifiques

Les administrateurs peuvent créer des stratégies à partir de zéro ou commencer à partir d’une stratégie de modèle dans le portail ou à l’aide de l’API Microsoft Graph.

Expérience de l’administrateur

Les administrateurs ayant le rôle Administrateur de l’accès conditionnel peuvent gérer des stratégies.

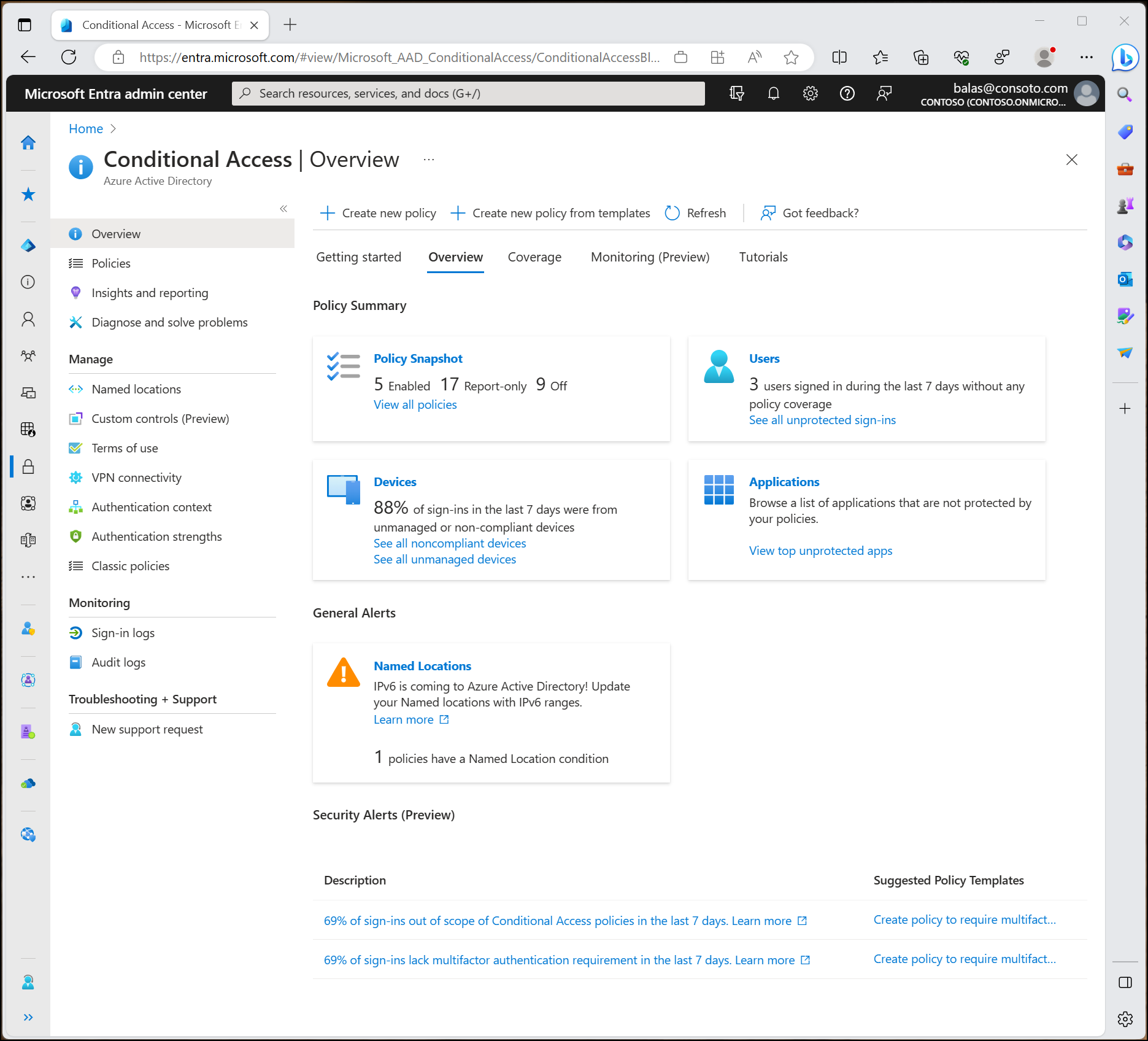

L’accès conditionnel se trouve dans le Centre d’administration Microsoft Entra sous Entra ID>Accès conditionnel.

- La page Vue d’ensemble fournit un résumé de l’état de la stratégie, des utilisateurs, des appareils et des applications, ainsi que des alertes générales et de sécurité avec des suggestions.

- La page Couverture vous offre un résumé des applications avec et sans couverture de stratégie d’accès conditionnel au cours des sept derniers jours.

- La page Surveillance permet aux administrateurs d’afficher un graphique des connexions qui peuvent être filtrées afin de voir les lacunes potentielles dans la couverture de la stratégie.

Les stratégies d’accès conditionnel dans la page Stratégies peuvent être filtrées par les administrateurs en fonction d’éléments tels que l’acteur, la ressource cible, la condition, le contrôle appliqué, l’état ou la date. Cette capacité de filtrage permet aux administrateurs de trouver rapidement des stratégies spécifiques en fonction de leur configuration.

Conditions de licence :

L'utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P1. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID.

Les clients avec des licences Microsoft 365 Business Premium ont également accès aux fonctionnalités d’accès conditionnel.

Les stratégies basées sur les risques nécessitent l’accès à Protection Microsoft Entra ID, qui nécessite des licences P2.

Les autres produits et fonctionnalités qui interagissent avec les stratégies d’accès conditionnel nécessitent une licence appropriée.

Lorsque des licences requises pour l’accès conditionnel expirent, les stratégies ne sont pas automatiquement désactivées ou supprimées. Cela permet aux clients de migrer hors des stratégies d’accès conditionnel sans changer soudainement leur posture de sécurité. Les stratégies restantes peuvent être consultées et supprimées, mais elles ne sont plus mises à jour.

Les valeurs par défaut de sécurité aident à protéger contre les attaques liées à l’identité et sont disponibles pour tous les clients.

Confiance Zéro

Cette fonctionnalité aide les organisations à aligner leurs identités sur les trois principes directeurs d’une architecture Confiance nulle :

- Vérifier explicitement

- Utiliser le privilège minimum

- Supposer une violation

Pour en savoir plus sur Confiance Zéro et d’autres façons d’aligner votre organisation sur les principes directeurs, consultez le Centre d’aide Confiance Zéro.