Planifier l'application RH cloud pour l’approvisionnement des utilisateurs Microsoft Entra

Le personnel informatique a pour habitude de s’appuyer sur des méthodes manuelles pour créer, mettre à jour et supprimer des employés. Ils ont utilisé des méthodes telles que le téléchargement de fichiers CSV ou de scripts personnalisés pour synchroniser les données des employés. Ces processus d’approvisionnement sont sujets aux erreurs, non sécurisés et difficiles à gérer.

Pour gérer le cycle de vie des identités des employés, des fournisseurs ou des travailleurs occasionnels, le service d’approvisionnement d’utilisateurs Microsoft Entra offre une intégration avec des applications de ressources humaines (RH) informatiques basées sur le cloud. Parmi les exemples d’applications, citons Workday et SuccessFactors.

Microsoft Entra ID utilise cette intégration pour activer les processus d’application RH cloud (application) suivants :

- Approvisionnement des utilisateurs vers Active Directory : approvisionnez les ensembles d’utilisateurs sélectionnés dans une application RH cloud dans un ou plusieurs domaines Active Directory (AD).

- Approvisionnement des utilisateurs du cloud uniquement vers Microsoft Entra ID : dans les scénarios où Active Directory n’est pas utilisé, approvisionnez les utilisateurs directement à partir de l’application RH du cloud vers Microsoft Entra ID.

- Mise à jour de l’application RH cloud : mettez à jour les adresses e-mail et les attributs de nom d’utilisateur à partir de Microsoft Entra sur l’application RH cloud.

La vidéo suivante fournit des conseils sur la planification de vos intégrations d’approvisionnement pilotées par les RH.

Remarque

Ce plan de déploiement vous montre comment déployer votre application RH cloud avec l’approvisionnement d’utilisateurs Microsoft Entra. Pour plus d’informations sur la façon de déployer l’approvisionnement automatique d’utilisateurs vers des applications SaaS (Software-as-a-Service), consultez Planifier un déploiement de l’approvisionnement automatique d’utilisateurs.

Approvisionnement piloté par l’API à partir de n’importe quel système RH

Avec l’approvisionnement piloté par l’API, vous pouvez importer des identités à partir de n’importe quel système d’enregistrement dans Microsoft Entra ID. Vous pouvez utiliser n’importe quel outil d’automatisation de votre choix pour récupérer des données de main-d’œuvre à partir du système d’enregistrement et les ingérer dans Microsoft Entra ID. Votre administrateur informatique a un contrôle total sur la façon dont les données sont traitées et transformées avec des mappages d’attributs.

Scénarios RH activés

Le service d’approvisionnement d’utilisateurs Microsoft Entra permet d’automatiser les scénarios suivants de gestion du cycle de vie des identités basée sur les RH :

- Embauche de nouveaux employés : l’ajout d’un employé dans l’application RH cloud crée automatiquement un utilisateur dans Active Directory et Microsoft Entra ID. L’ajout d’un compte d’utilisateur comprend la possibilité d’écrire en différé les attributs d’adresse e-mail et de nom d’utilisateur dans l’application RH cloud.

- Mise à jour des profils et des attributs des employés : lorsqu’un enregistrement d’employé, tel qu’un nom, un titre ou un responsable, est mis à jour dans l’application RH cloud, son compte d’utilisateur est automatiquement mis à jour dans Active Directory et Microsoft Entra ID.

- Licenciement d’employés : lorsqu’un employé est licencié dans l’application RH cloud, son compte d’utilisateur est automatiquement désactivé dans Active Directory et Microsoft Entra ID.

- Réembauche d’employés : lorsqu’un employé est réembauché dans l’application RH cloud, son ancien compte peut être automatiquement réactivé ou réapprovisionné dans Active Directory et Microsoft Entra ID.

À qui cette intégration convient-elle le mieux ?

L’intégration de l’application RH cloud avec l’approvisionnement d’utilisateurs Microsoft Entra est idéale pour les organisations qui :

- veulent une solution informatique prédéfinie basée sur le cloud pour l’approvisionnement d’utilisateurs RH cloud ;

- Nécessitez un approvisionnement d’utilisateurs direct de l’application RH cloud vers Active Directory ou Microsoft Entra ID.

- exigent que les utilisateurs soient approvisionnés à l’aide des données obtenues à partir de l’application RH cloud ;

- Synchronisation des utilisateurs qui arrivent, bougent et partent. La synchronisation se produit entre une unité d’organisation, un domaine et une forêt Active Directory, ou plusieurs, seulement sur la base d’informations de changement détectées dans l’application RH cloud.

- Utilisez Microsoft 365 pour la messagerie électronique.

Découvrir

L’approvisionnement des utilisateurs crée une base pour la gouvernance continue des identités. Cela améliore la qualité des processus d’entreprise qui reposent sur les données d’identité faisant autorité.

Termes

Cet article utilise les termes suivants :

- Système source : le référentiel d’utilisateurs à partir duquel Microsoft Entra ID approvisionne. C’est le cas, par exemple, d’une application RH cloud telle que Workday ou SuccessFactors.

- Système cible : le référentiel d’utilisateurs vers lequel Microsoft Entra ID approvisionne. Active Directory, Microsoft Entra ID, Microsoft 365 ou d’autres applications SaaS en sont des exemples.

- Processus entrants-changements de poste-sortants : terme utilisé pour les nouvelles embauches, les transferts et les licenciements avec une application RH cloud comme système d’enregistrement. Le processus se termine lorsque le service approvisionne correctement les attributs nécessaires sur le système cible.

Principaux avantages

Cette fonctionnalité d’approvisionnement informatique axé sur les ressources humaines offre les avantages significatifs suivants pour l’entreprise :

- Augmenter la productivité : vous pouvez désormais automatiser l’attribution de comptes d’utilisateur et de licences Microsoft 365 et fournir un accès aux groupes de clés. L’automatisation des attributions offre aux nouveaux employés un accès immédiat à leurs outils de travail et augmente la productivité.

- Gérer les risques : Automatisez les changements en fonction du statut des employés ou de l’appartenance à un groupe pour renforcer la sécurité. Cette automatisation garantit que les identités utilisateur et l’accès aux applications clés se mettent à jour automatiquement. Par exemple, une mise à jour dans l’application RH lorsqu’un utilisateur change de poste ou quitte l’organisation est effectuée automatiquement.

- Conformité et gouvernance des adresses : Microsoft Entra ID prend en charge les journaux de provisionnement natifs pour les demandes de provisionnement d’utilisateurs effectuées par les applications des systèmes sources et cibles. Lors d’audit, vous pouvez effectuer le suivi des personnes qui ont accès aux applications à partir d’un seul écran.

- Gérer les coûts : l’approvisionnement automatique réduit les coûts tout en évitant l’inefficacité et les erreurs humaines qui sont inhérents à l’approvisionnement manuel. Cela réduit le besoin de solutions d’approvisionnement d’utilisateurs personnalisées créées au fil du temps à l’aide de plateformes héritées et obsolètes.

Licence

Pour configurer l’application RH cloud à l’intégration de l’approvisionnement d’utilisateurs Microsoft Entra, vous devez disposer d’une licence Microsoft Entra ID P1 ou P2 valide et d’une licence d’application RH cloud telle que Workday ou SuccessFactors.

Il vous faut également une licence valide d’un abonnement Microsoft Entra ID P1 ou supérieur pour chaque utilisateur provenant de l’application RH cloud et approvisionné dans Active Directory ou Microsoft Entra ID.

L’utilisation de workflow de cycle de vie et d’autres fonctionnalités de gouvernance Microsoft Entra ID dans le processus d’approvisionnement nécessite une licence Gouvernance Microsoft Entra ID.

Prérequis

- Rôle Administrateur d’identités hybrides pour configurer l’agent d’approvisionnement Connect.

- Rôle Administrateur d’application pour configurer l’application d’approvisionnement.

- Une instance de test et de production de l’application RH cloud.

- Autorisations d’administrateur dans l’application RH cloud pour créer un utilisateur de l’intégration système et apporter des modifications afin de tester les informations de l’employé.

- Pour l’attribution d’utilisateurs vers Active Directory, un serveur exécutant Windows Server 2016 ou une version ultérieure est nécessaire afin d’héberger l’agent d’approvisionnement Microsoft Entra Connect. Ce serveur doit être un serveur de niveau 0 basé sur le modèle de niveau d’administration Active Directory.

- Microsoft Entra Connect pour synchroniser les utilisateurs entre Active Directory et Microsoft Entra ID.

Ressources de formation

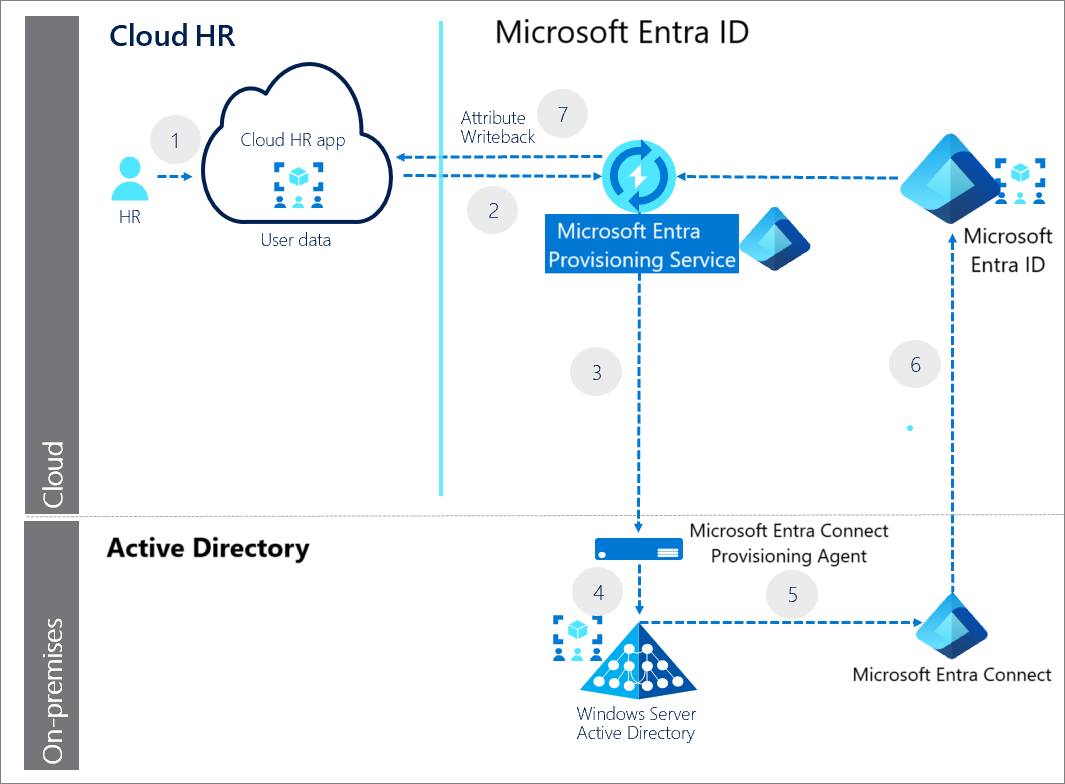

Architecture de solution

L’exemple suivant décrit l’architecture de la solution d’approvisionnement d’utilisateurs de bout en bout pour les environnements hybrides courants et comprend :

- Flux de données RH faisant autorité de l’application RH cloud vers Active Directory. Dans ce flux, l’événement RH (processus entrants-changements de poste-sortants) est initié dans le locataire de l’application RH cloud. Le service d’approvisionnement Microsoft Entra et l’agent d’approvisionnement Microsoft Entra Connect approvisionnent les données utilisateur du locataire de l’application RH cloud vers Active Directory. Selon l’événement, cela peut provoquer des opérations de création, de mise à jour, d’activation et de désactivation dans Active Directory.

- Synchronisez avec Microsoft Entra ID et mettez à jour l’e-mail et le nom d’utilisateur d’Active Directory en local vers une application RH cloud. Une fois les comptes mis à jour dans Active Directory, ils sont synchronisés avec Microsoft Entra ID via Microsoft Entra Connect. Les adresses e-mail et les attributs de nom d’utilisateur peuvent être mis à jour dans le locataire de l’application RH cloud.

Description du processus d’approvisionnement

Les étapes de clé suivantes sont indiquées dans le diagramme :

- L’équipe RH effectue les transactions dans le locataire de l’application RH cloud.

- Le service d’approvisionnement Microsoft Entra exécute les cycles planifiés à partir du locataire de l’application RH cloud et identifie les modifications à traiter pour la synchronisation avec Active Directory.

- Le service d’approvisionnement Microsoft Entra appelle l’agent d’approvisionnement Microsoft Entra Connect avec une charge utile de demandes contenant des opérations de création, de mise à jour, d’activation et de désactivation de compte Active Directory.

- L’agent d’approvisionnement Microsoft Entra Connect utilise un compte de service pour gérer des données de compte Active Directory.

- Microsoft Entra Connect exécute la synchronisation différentielle pour extraire les mises à jour dans Active Directory.

- Les mises à jour Active Directory sont synchronisées avec Microsoft Entra ID.

- Le service d’approvisionnement Microsoft Entra met à jour l’attribut d’e-mail et le nom d’utilisateur à partir de Microsoft Entra ID vers le locataire de l’application RH cloud.

Planifier le projet de déploiement

Tenez compte des besoins de votre organisation lorsque vous déterminez la stratégie de ce déploiement dans votre environnement.

Impliquer les parties prenantes appropriées

Lorsque des projets technologiques échouent, cela est généralement dû à des attentes qui ne correspondent pas à l’impact, aux résultats et aux responsabilités réels. Pour éviter un tel cas de figure, veillez à faire appel aux bonnes personnes. Assurez-vous également que les rôles des parties prenantes dans le projet sont bien compris. Documentez les parties prenantes et leurs informations et responsabilités de projet.

Incluez un représentant de l’organisation RH qui peut fournir des informations sur les processus opérationnels RH existants et les exigences en matière de traitement des données relatives à l’identité du travailleur et à ses tâches.

Planifier les communications

La communication est essentielle à la réussite de tout nouveau service. Communiquez de manière proactive avec vos utilisateurs pour savoir quand et comment leur expérience change. Dites-leur comment bénéficier d’un support s’ils rencontrent des problèmes.

Prévoir un pilote

L’intégration des processus opérationnels RH et des workflows d’identité de l’application RH cloud vers les systèmes cibles requiert une quantité considérable de validation, transformation et nettoyage des données et de test de bout en bout avant de pouvoir déployer la solution en production.

Exécutez la configuration initiale dans un environnement pilote avant de la mettre à l’échelle de tous les utilisateurs en production.

Planifier le flux de données RH et le mappage d’attributs

Pour vous assurer que les enregistrements RH corrects sont mappés aux utilisateurs dans Microsoft Entra ID (Entra ID)/Active Directory (AD) local, collaborez avec vos équipes RH et informatique pour garantir la cohérence des données et planifier les tâches de nettoyage des données. Voici une liste des meilleures pratiques pour commencer.

Présence et unicité des identificateurs correspondants : le service d’approvisionnement utilise un attribut correspondant pour identifier et lier de manière unique les enregistrements de votre système RH avec les comptes d’utilisateur correspondants dans AD/Entra ID. L’attribut correspondant par défaut est basé sur l’ID d’employé. Vérifiez que la valeur de l’ID d’employé est renseignée dans Entra ID (pour les utilisateurs cloud uniquement) et dans AD local (pour les utilisateurs hybrides) avant de lancer la synchronisation complète, car celle-ci identifie de manière unique l’utilisateur.

Utilisez des filtres d’étendue pour ignorer les données RH qui ne sont plus pertinentes : les systèmes RH ont plusieurs années de données d’embauche qui remontent probablement jusqu’aux années 70. Par ailleurs, il est possible que votre équipe informatique soit uniquement intéressée par la liste des employés actifs et les enregistrements de fin d’embauche qui arrivent après la mise en ligne. Pour filtrer les enregistrements RH qui ne sont plus pertinents du point de vue de votre équipe informatique, collaborez avec votre équipe RH pour ajouter des indicateurs sur l’enregistrement RH, qui peuvent être utilisés dans les filtres d’étendue d’approvisionnement Microsoft Entra.

Planifiez la gestion des caractères spéciaux dans le nom d’utilisateur : il est courant d’utiliser le prénom et le nom de l’employé pour créer un

userPrincipalNameunique pour l’utilisateur. LeuserPrincipalNamen’autorise pas les caractères d’accentuation et seuls les caractères suivants sont autorisés : A - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Utilisez la fonction NormalizeDiacritics pour gérer les caractères d’accentuation et construire leuserPrincipalNameapproprié.Planifiez la gestion des chaînes longues : vérifiez si vos données RH ont des valeurs de chaîne longues associées aux champs RH que vous utiliserez pour remplir les attributs Entra ID/AD local. Chaque attribut Entra ID a une longueur de chaîne maximale. Si la valeur du champ RH mappé à l’attribut Entra ID contient plus de caractères, la mise à jour de l’attribut peut échouer. L’une des options consiste à passer en revue votre mappage d’attributs et à vérifier s’il existe une possibilité de troncation/mise à jour de valeurs de chaîne longues dans le système RH. Si cette option n’est pas possible, vous pouvez utiliser des fonctions telles que Mid pour tronquer des chaînes longues ou utiliser des fonctions telles que Switch pour mapper des valeurs longues à des valeurs plus courtes/abréviations.

Gérez les valeurs nulles/vides pour les attributs obligatoires : il est obligatoire de remplir certains attributs tels que

firstName,lastName,CNouUPNlors de la création d’un compte dans Entra ID/AD local. Si le champ RH correspondant mappé à ces attributs est nul, l’opération de création de l’utilisateur échoue. Par exemple, si vous mappez l’attributCNAD à « nom d’affichage » et si le « nom d’affichage » n’est pas défini pour tous les utilisateurs, vous rencontrez une erreur. L’une des options consiste à examiner les mappages de ces attributs obligatoires et à vérifier que les champs correspondants sont renseignés dans le système RH. Vous pouvez également envisager la vérification des valeurs nulles dans un mappage d’expressions. Par exemple, si le nom d’affichage est vide, concaténez le prénom et le nom pour former le nom d’affichage.

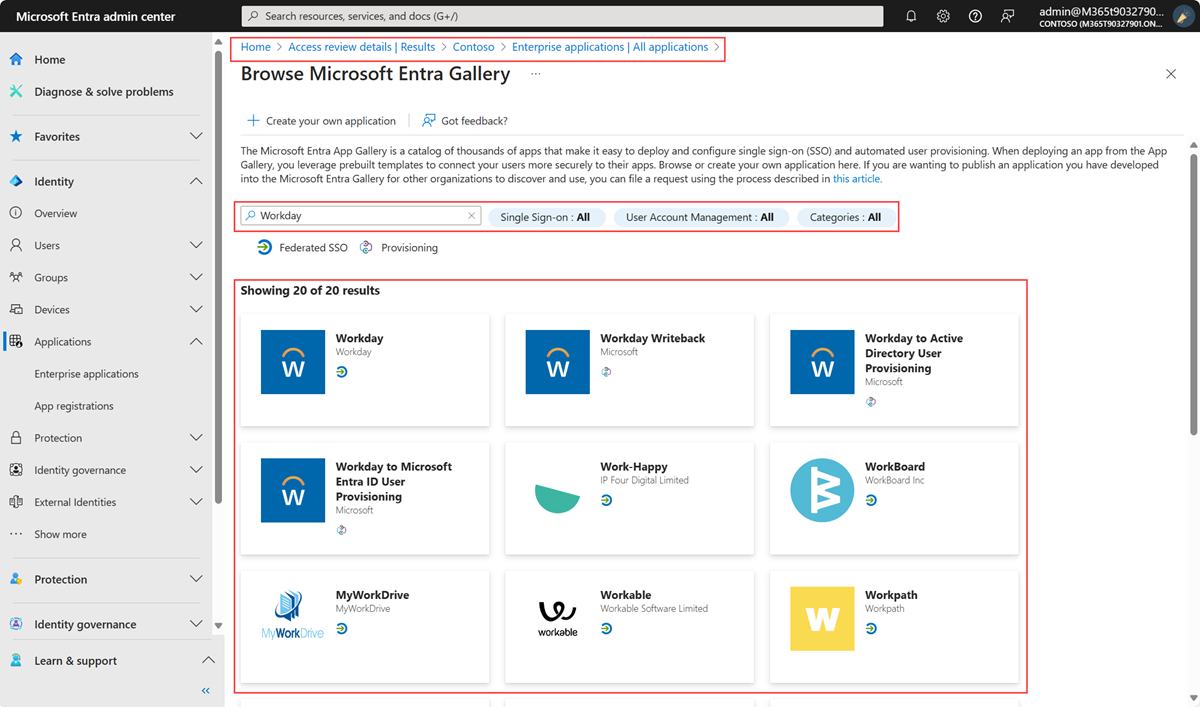

Sélectionner les applications du connecteur d’approvisionnement RH cloud

Pour faciliter l’approvisionnement de Microsoft Entra à partir de l’application RH cloud dans Active Directory, vous pouvez ajouter plusieurs applications de connecteur d’approvisionnement à partir de la galerie d’applications Microsoft Entra :

- Approvisionnement d’utilisateurs de l’application RH cloud vers Active Directory : cette application du connecteur d’approvisionnement facilite l’approvisionnement des comptes d’utilisateur à partir de l’application RH cloud vers un domaine Active Directory unique. Si vous disposez de plusieurs domaines, vous pouvez ajouter une instance de cette application à partir de la galerie d’applications Microsoft Entra pour chaque domaine Active Directory vers lequel vous devez approvisionner.

- Approvisionnement d’utilisateurs d’application RH cloud vers Microsoft Entra : Microsoft Entra Connect est l’outil utilisé pour synchroniser les utilisateurs Active Directory locaux avec Microsoft Entra ID. L’approvisionnement d’utilisateurs d’application RH cloud vers Microsoft Entra est un connecteur à utiliser pour approvisionner des utilisateurs cloud uniquement à partir de l’application RH cloud vers un seul locataire Microsoft Entra.

- Mise à jour de l’application RH cloud : cette application du connecteur d’approvisionnement facilite la mise à jour des adresses e-mail de l’utilisateur de Microsoft Entra ID vers l’application RH cloud.

Par exemple, l’image suivante répertorie les applications du connecteur Workday qui sont disponibles dans la galerie d’applications Microsoft Entra.

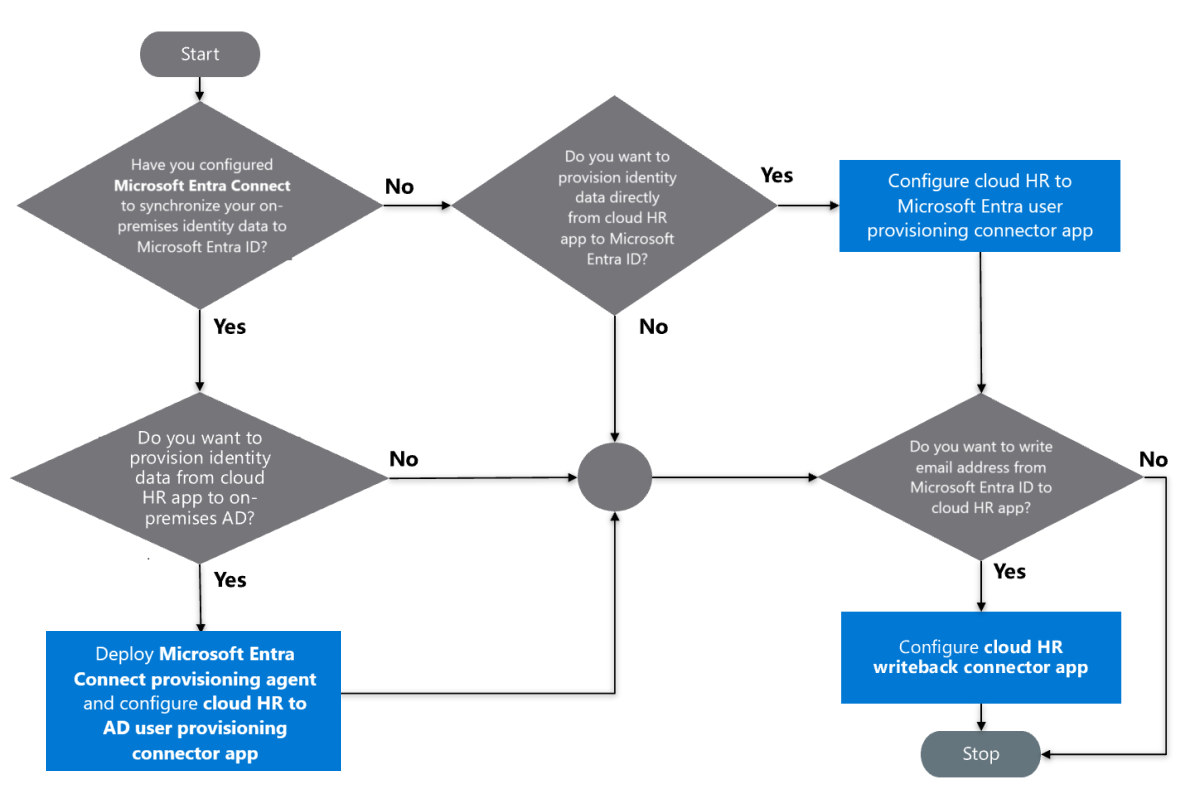

Organigramme décisionnel

Utilisez l’organigramme décisionnel suivant pour identifier les applications d’approvisionnement RH cloud pertinentes pour votre scénario.

Concevoir la topologie de déploiement de l’agent d’approvisionnement Microsoft Entra Connect

L’intégration de l’approvisionnement entre l’application RH cloud et Active Directory requiert quatre composants :

- Locataire de l’application RH cloud

- Application du connecteur d’approvisionnement

- Agent de provisionnement Microsoft Entra Connect

- Domaine Active Directory

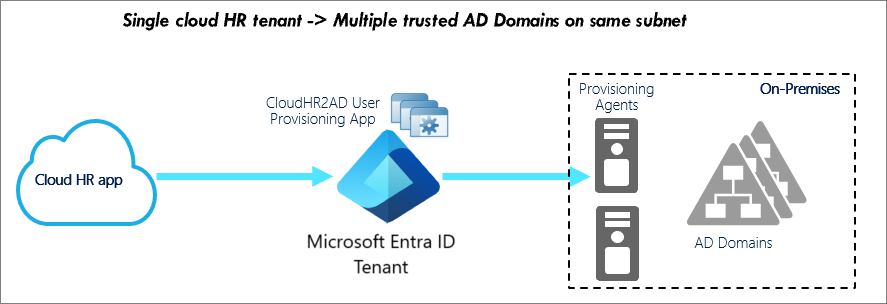

La topologie de déploiement de l’agent d’approvisionnement Microsoft Entra Connect dépend du nombre de locataires de l’application RH cloud et des sous-domaines Active Directory que vous prévoyez d’intégrer. Si vous avez plusieurs domaines Active Directory, cela dépend si les domaines Active Directory sont contigus ou disjoint.

En fonction de votre décision, choisissez l’un des scénarios de déploiement suivants :

- Locataire unique de l’application RH cloud -> ciblez un ou plusieurs domaines enfants Active Directory dans une forêt approuvée

- Locataire unique de l’application RH cloud -> ciblez plusieurs domaines enfants dans une forêt Active Directory disjointe

Locataire unique de l’application RH cloud -> ciblez un ou plusieurs domaines enfants Active Directory dans une forêt approuvée

Nous vous recommandons la configuration de production suivante :

| Condition requise | Recommandation |

|---|---|

| Nombre d’agents d’approvisionnement Microsoft Entra Connect à déployer. | Deux (pour haute disponibilité et basculement). |

| Nombre d’applications du connecteur d’approvisionnement à configurer. | Une application par domaine enfant. |

| Hôte de serveur pour l’agent d’approvisionnement Microsoft Entra Connect. | Windows Server 2016 avec ligne de vue sur les contrôleurs de domaine Active Directory géolocalisés. Peut coexister avec le service Microsoft Entra Connect. |

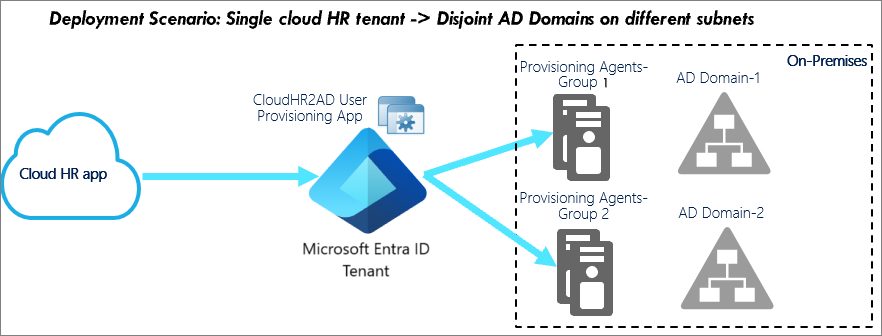

Locataire unique de l’application RH cloud -> ciblez plusieurs domaines enfants dans une forêt Active Directory disjointe

Ce scénario implique l’approvisionnement d’utilisateurs de l’application RH cloud vers des domaines situés dans des forêts Active Directory disjointes.

Nous vous recommandons la configuration de production suivante :

| Condition requise | Recommandation |

|---|---|

| Nombre d’agents d’approvisionnement Microsoft Entra Connect à déployer localement | Deux par forêt Active Directory disjointe. |

| Nombre d’applications du connecteur d’approvisionnement à configurer | Une application par domaine enfant. |

| Hôte de serveur pour l’agent d’approvisionnement Microsoft Entra Connect. | Windows Server 2016 avec ligne de vue sur les contrôleurs de domaine Active Directory géolocalisés. Peut coexister avec le service Microsoft Entra Connect. |

Exigences de l'agent d’approvisionnement Microsoft Entra Connect

La solution d’approvisionnement d’utilisateurs de l’application RH cloud vers Active Directory nécessite le déploiement d’un ou plusieurs agents d’approvisionnement Microsoft Entra Connect. Ces agents doivent être déployés sur des serveurs qui exécutent Windows Server 2016 ou une version ultérieure. Les serveurs doivent avoir au minimum 4 Go de RAM et runtime .NET 4.7.1+. Vérifiez que le serveur hôte a un accès réseau au domaine Active Directory cible.

Pour préparer l’environnement local, l’Assistant Configuration de l’agent d’approvisionnement Microsoft Entra Connect inscrit l’agent auprès de votre locataire Microsoft Entra, ouvre les ports, autorise l’accès aux URL et prend en charge la configuration du proxy HTTPS sortant.

L’agent de provisionnement configure un compte de service administré global (compte GMSA) pour communiquer avec les domaines Active Directory.

Vous pouvez sélectionner des contrôleurs de domaine qui doivent gérer les demandes d’approvisionnement. Si vous avez plusieurs contrôleurs de domaine géographiquement répartis, installez l’agent d’approvisionnement dans le même site que vos contrôleurs de domaine par défaut. Ce positionnement améliore la fiabilité et les performances de la solution de bout en bout.

Pour une haute disponibilité, vous pouvez déployer plusieurs agents d’approvisionnement Microsoft Entra Connect. Enregistrez l’agent pour gérer le même ensemble de domaines Active Directory locaux.

Concevoir la topologie de déploiement de l’application de provisionnement RH

En fonction du nombre de domaines Active Directory à inclure dans la configuration du provisionnement d’utilisateurs entrants, vous pouvez envisager l’une des topologies de déploiement suivantes. Chaque diagramme de topologie illustre un exemple de scénario de déploiement qui met en évidence certains aspects de la configuration. Référez-vous à l’exemple qui correspond le plus à vos besoins de déploiement pour déterminer la configuration adaptée.

Topologie de déploiement 1 : Application unique pour approvisionner tous les utilisateurs de l’application RH cloud vers un seul domaine Active Directory local

La topologie de déploiement 1 est la topologie de déploiement la plus courante. Utilisez cette topologie si vous devez provisionner tous les utilisateurs de l’application RH cloud vers un domaine Active Directory unique et que les mêmes règles de provisionnement s’appliquent à l’ensemble des utilisateurs.

Aspects essentiels de la configuration

- Configurez deux nœuds d’agent de provisionnement pour la haute disponibilité et le basculement.

- Utilisez l’Assistant Configuration de l’agent de provisionnement pour inscrire votre domaine AD auprès de votre locataire Microsoft Entra.

- Lors de la configuration de l’application de provisionnement, sélectionnez le domaine AD dans la liste déroulante des domaines inscrits.

- Si vous utilisez des filtres d’étendue, configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

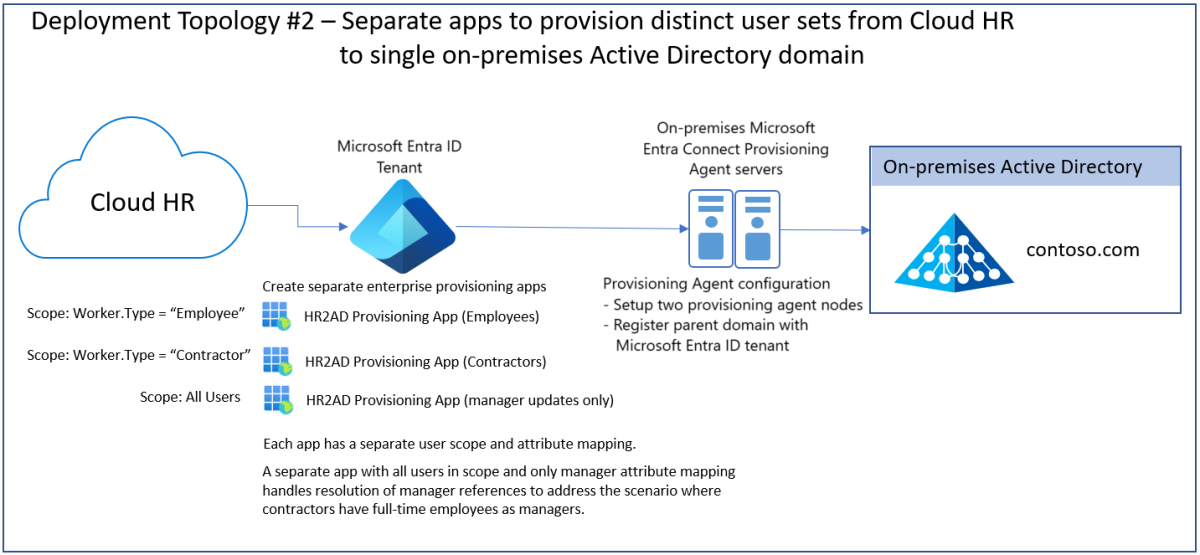

Topologie de déploiement 2 : Applications séparées pour approvisionner des ensembles d’utilisateurs distincts de l’application RH cloud vers un seul domaine Active Directory local

Cette topologie répond aux besoins métier où la logique d’approvisionnement et le mappage des attributs diffèrent selon le type d’utilisateur (employé/prestataire), le lieu où se trouve l’utilisateur ou la division de l’utilisateur. Vous pouvez également utiliser cette topologie pour déléguer l’administration et la maintenance de l’approvisionnement d’utilisateurs entrants en fonction de la division ou du pays/de la région de l’utilisateur.

Aspects essentiels de la configuration

- Configurez deux nœuds d’agent de provisionnement pour la haute disponibilité et le basculement.

- Créez une application de provisionnement HR2AD pour chacun des ensembles d’utilisateurs distincts que vous souhaitez provisionner.

- Utilisez des filtres d’étendue dans l’application d’approvisionnement afin de définir les utilisateurs pour qu’ils traitent chaque application.

- Dans le cas où les références de gestionnaire doivent être résolues entre des groupes d’utilisateurs distincts, créez une application d’approvisionnement HR2AD distincte. Par exemple, les sous-traitants qui rendent compte aux gestionnaires qui sont des employés. Utilisez l’application distincte pour mettre à jour uniquement l’attribut gestionnaire. Définissez l’étendue de cette application à tous les utilisateurs.

- Configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

Notes

Si vous n’avez pas de domaine AD de test et que vous utilisez un conteneur TEST OU dans AD, vous pouvez utiliser cette topologie afin de créer deux applications séparées, HR2AD (Prod) et HR2AD (Test) . Utilisez l’application HR2AD (Test) pour tester les modifications apportées au mappage d’attributs avant de les promouvoir dans l’application HR2AD (Prod) .

Topologie de déploiement 3 : Applications séparées pour approvisionner des ensembles d’utilisateurs distincts de l’application RH cloud vers plusieurs domaines Active Directory locaux (sans visibilité interdomaines)

Utilisez la topologie 3 pour gérer plusieurs domaines enfants AD indépendants appartenant à la même forêt. Assurez-vous que les gestionnaires sont toujours présents dans le même domaine que l’utilisateur. Assurez-vous également que vos règles de génération d’ID uniques pour les attributs tels que userPrincipalName, samAccountName et mail ne nécessitent pas de recherche à l’échelle de la forêt. La topologie 3 permet de déléguer l’administration de chaque travail d’approvisionnement par limite de domaine.

Par exemple, dans le diagramme, les applications d’approvisionnement sont configurées pour chaque région géographique : Amérique du Nord (NA), Europe, Moyen-Orient et Afrique (EMEA) et Asie-Pacifique (APAC). Les utilisateurs sont provisionnés dans le domaine AD correspondant à la région où ils se trouvent. Il est possible d’avoir une administration déléguée de l’application de provisionnement qui permette aux administrateurs EMEA de gérer indépendamment la configuration du provisionnement des utilisateurs situés dans la région EMEA.

Aspects essentiels de la configuration

- Configurez deux nœuds d’agent de provisionnement pour la haute disponibilité et le basculement.

- Utilisez l’Assistant Configuration de l’agent d’approvisionnement pour inscrire tous les domaines AD enfants auprès de votre locataire Microsoft Entra.

- Créez une application de provisionnement HR2AD séparée pour chaque domaine cible.

- Lors de la configuration de l’application de provisionnement, sélectionnez le domaine AD enfant correspondant dans la liste déroulante des domaines AD disponibles.

- Utilisez des filtres d’étendue dans l’application d’approvisionnement afin de définir les utilisateurs traités par chaque application.

- Configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

Topologie de déploiement 4 : Applications séparées pour approvisionner d’ensembles d’utilisateurs distincts de l’application RH cloud vers plusieurs domaines Active Directory locaux (avec visibilité interdomaines)

Utilisez la topologie 4 pour gérer plusieurs domaines enfants AD indépendants appartenant à la même forêt. Le responsable d’un utilisateur peut exister dans un autre domaine. Notez que vos règles de génération d’ID uniques pour les attributs tels que userPrincipalName, samAccountName et mail nécessitent également une recherche à l’échelle de la forêt.

Par exemple, dans le diagramme, les applications d’approvisionnement sont configurées pour chaque région géographique : Amérique du Nord (NA), Europe, Moyen-Orient et Afrique (EMEA) et Asie-Pacifique (APAC). Les utilisateurs sont provisionnés dans le domaine AD correspondant à la région où ils se trouvent. Les références des responsables inter-domaines et la recherche au niveau de la forêt sont gérées par l’activation du repérage des références sur l’agent de provisionnement.

Aspects essentiels de la configuration

- Configurez deux nœuds d’agent de provisionnement pour la haute disponibilité et le basculement.

- Configurez le repérage des références sur l’agent de provisionnement.

- Utilisez l’Assistant Configuration de l’agent d’approvisionnement pour inscrire le domaine AD parent et tous les domaines AD enfants auprès de votre locataire Microsoft Entra.

- Créez une application de provisionnement HR2AD séparée pour chaque domaine cible.

- Lors de la configuration de chaque application de provisionnement, sélectionnez le domaine AD parent correspondant dans la liste déroulante des domaines AD disponibles. La sélection du domaine parent garantit une recherche au niveau de la forêt ainsi que la génération de valeurs uniques pour les attributs comme userPrincipalName, samAccountName et mail.

- Utilisez parentDistinguishedName avec le mappage d’expression pour créer dynamiquement un utilisateur dans le domaine enfant et le conteneur OU appropriés.

- Utilisez des filtres d’étendue dans l’application d’approvisionnement afin de définir les utilisateurs traités par chaque application.

- Pour résoudre les références des responsables inter-domaines, créez une application de provisionnement HR2AD séparée pour la mise à jour du seul attribut manager. Définissez l’étendue de cette application à tous les utilisateurs.

- Configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

Topologie de déploiement 5 : Application unique pour provisionner tous les utilisateurs de l’application RH cloud vers plusieurs domaines Active Directory locaux (avec visibilité inter-domaines)

Choisissez cette topologie si vous souhaitez utiliser une seule application de provisionnement pour gérer les utilisateurs qui sont membres de tous vos domaines AD parents et enfants. Cette topologie est recommandée si les règles d’approvisionnement sont les mêmes dans tous les domaines et que l’administration déléguée des travaux d’approvisionnement n’est pas requise. Cette topologie prend en charge la résolution des références des responsables inter-domaines ainsi que la vérification de l’unicité au niveau de la forêt.

Dans l’exemple de diagramme, une seule application d’approvisionnement gère les utilisateurs membres de trois domaines enfants différents regroupés par région : Amérique du Nord (NA), Europe, Moyen-Orient/Afrique (EMEA) et Asie-Pacifique (APAC). Le mappage d’attributs pour parentDistinguishedName est utilisé pour créer dynamiquement un utilisateur dans le domaine enfant approprié. Les références des responsables inter-domaines et la recherche au niveau de la forêt sont gérées par l’activation du repérage des références sur l’agent de provisionnement.

Aspects essentiels de la configuration

- Configurez deux nœuds d’agent de provisionnement pour la haute disponibilité et le basculement.

- Configurez le repérage des références sur l’agent de provisionnement.

- Utilisez l’Assistant Configuration de l’agent d’approvisionnement pour inscrire le domaine AD parent et tous les domaines AD enfants auprès de votre locataire Microsoft Entra.

- Créez une application de provisionnement HR2AD unique pour l’ensemble de la forêt.

- Lors de la configuration de l’application de provisionnement, sélectionnez le domaine AD parent correspondant dans la liste déroulante des domaines AD disponibles. La sélection du domaine parent garantit une recherche au niveau de la forêt ainsi que la génération de valeurs uniques pour les attributs comme userPrincipalName, samAccountName et mail.

- Utilisez parentDistinguishedName avec le mappage d’expression pour créer dynamiquement un utilisateur dans le domaine enfant et le conteneur OU appropriés.

- Si vous utilisez des filtres d’étendue, configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

Topologie de déploiement 6 : Applications séparées pour provisionner des utilisateurs distincts de l’application RH cloud vers des forêts Active Directory locales déconnectées

Choisissez cette topologie si votre infrastructure informatique contient des forêts AD déconnectées/disjointes et si vous devez provisionner des utilisateurs dans des forêts différentes en fonction de leur affiliation professionnelle. Dans l’exemple ci-dessous, les utilisateurs travaillant pour la filiale Contoso doivent être provisionnés dans le domaine contoso.com, tandis que les utilisateurs travaillant pour la filiale Fabrikam doivent être provisionnés dans le domaine fabrikam.com.

Aspects essentiels de la configuration

- Configurez deux ensembles différents d’agents de provisionnement (un par forêt) pour la haute disponibilité et le basculement.

- Créez une application de provisionnement différente pour chaque forêt.

- Si vous devez résoudre des références inter-domaines au niveau de la forêt, activez le repérage des références sur l’agent de provisionnement.

- Créez une application de provisionnement HR2AD séparée pour chaque forêt déconnectée.

- Lors de la configuration de chaque application de provisionnement, sélectionnez le domaine AD parent approprié dans la liste déroulante des domaines AD disponibles.

- Configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

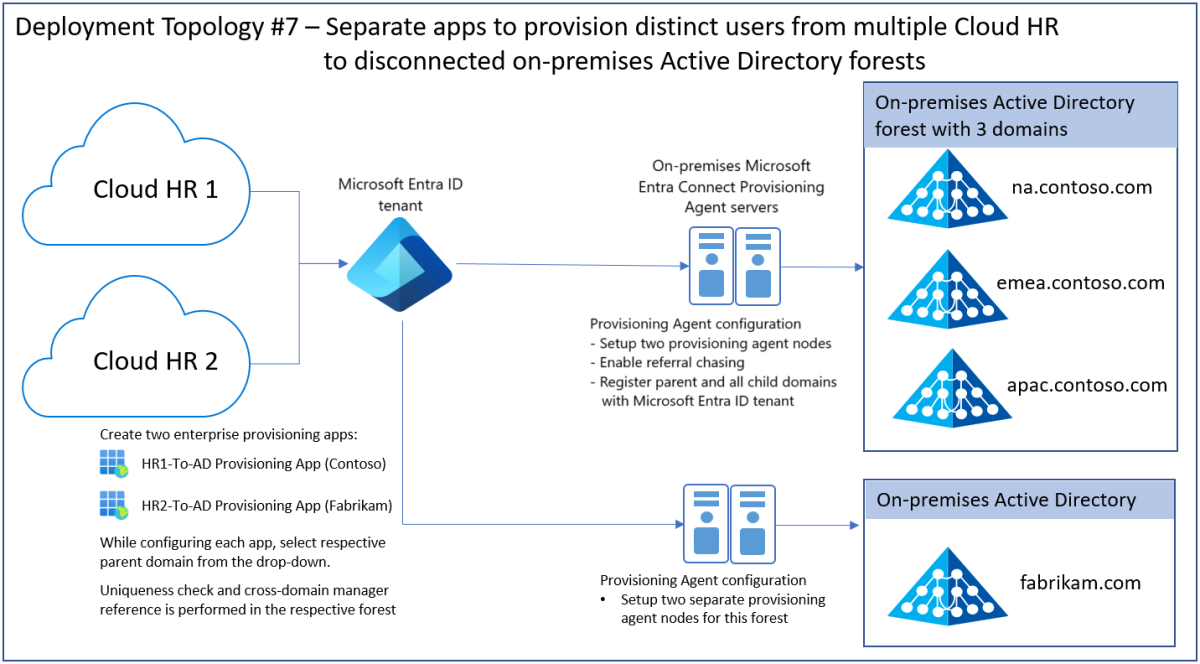

Topologie de déploiement 7 : Applications séparées pour provisionner des utilisateurs distincts de plusieurs applications RH cloud vers des forêts Active Directory locales déconnectées

Dans les organisations de grande taille, il n’est pas rare d’avoir plusieurs systèmes RH. Dans les scénarios d’entreprise avec des fusions et des acquisitions, vous pouvez avoir besoin de connecter vos domaines Active Directory locaux à plusieurs sources RH. Nous vous recommandons d’utiliser cette topologie si vous avez plusieurs sources RH et que vous souhaitez acheminer les données d’identité de toutes ces sources RH vers des domaines Active Directory locaux identiques ou différents.

Aspects essentiels de la configuration

- Configurez deux ensembles différents d’agents de provisionnement (un par forêt) pour la haute disponibilité et le basculement.

- Si vous devez résoudre des références inter-domaines au niveau de la forêt, activez le repérage des références sur l’agent de provisionnement.

- Créez une application de provisionnement HR2AD séparée pour chaque combinaison système RH/domaine Active Directory local.

- Lors de la configuration de chaque application de provisionnement, sélectionnez le domaine AD parent approprié dans la liste déroulante des domaines AD disponibles.

- Configurez l’indicateur Ignorer les suppressions hors de l’étendue pour empêcher les désactivations de comptes accidentelles.

Planifier les filtres d’étendue et le mappage des attributs

Quand vous activez l’approvisionnement à partir de l’application RH cloud vers Active Directory ou Microsoft Entra ID, le centre d’administration Microsoft Entra contrôle les valeurs d’attribut avec le mappage d’attributs.

Définir des filtres d’étendue

Utilisez des filtres d’étendue pour définir les règles basées sur les attributs qui déterminent les utilisateurs qui doivent être approvisionnés à partir de l’application de ressources humaines cloud vers Active Directory ou Microsoft Entra ID.

Lorsque vous lancez le processus Entrants, rassemblez les spécifications suivantes :

- L’application RH cloud est-elle utilisée pour intégrer à la fois les employés et les travailleurs occasionnels ?

- Envisagez-vous d’utiliser l’approvisionnement d’utilisateurs de l’application de ressources humaines cloud vers Microsoft Entra pour gérer à la fois les employés et les travailleurs occasionnels ?

- Prévoyez-vous de déployer l’approvisionnement d’utilisateurs de l’application RH cloud vers Microsoft Entra uniquement pour un sous-ensemble d’utilisateurs de l’application RH cloud ? Pour les employés uniquement, par exemple.

En fonction de vos besoins, lorsque vous configurez des mappages d’attributs, vous pouvez définir le champ Étendue de l’objet source pour sélectionner les ensembles d’utilisateurs de l’application RH cloud qui doivent être dans l’étendue de l’approvisionnement vers Active Directory. Pour plus d’informations, voir le tutoriel sur les applications de ressources humaines cloud pour obtenir les filtres d’étendue couramment utilisés.

Déterminer les attributs correspondants

Grâce à l’approvisionnement, vous avez la possibilité de mettre en correspondance les comptes existants entre le système source et le système cible. Lorsque vous intégrez l’application RH cloud au service d’approvisionnement Microsoft Entra, vous pouvez configurer le mappage d’attributs pour déterminer quelles données utilisateur doivent transiter de l’application RH cloud vers Active Directory ou Microsoft Entra ID.

Lorsque vous lancez le processus Entrants, rassemblez les spécifications suivantes :

- Quel est l’ID unique de cette application RH cloud qui est utilisé pour identifier chaque utilisateur ?

- Du point de vue du cycle de vie des identités, comment gérez-vous les employés réembauchés ? Les employés réembauchés gardent-ils leur ancien ID d’employé ?

- Traitez-vous les embauches futures et créez-vous pour eux des comptes Active Directory à l’avance ?

- Du point de vue du cycle de vie des identités, comment gérez-vous la conversion employé à travailleur occasionnel ou autre ?

- Les utilisateurs convertis gardent-ils leurs anciens comptes Active Directory ou en ont-ils de nouveaux ?

En fonction de vos besoins, Microsoft Entra ID prend en charge le mappage direct d’attribut à attribut, en fournissant des valeurs constantes ou en écrivant des expressions pour les mappages d’attributs. Cette flexibilité vous permet de contrôler très précisément ce qui sera renseigné dans l’attribut de l’application ciblée. Vous pouvez utiliser l'API Microsoft Graph et l'explorateur Graph pour exporter vos mappages d'attributs et votre schéma d’approvisionnement d'utilisateurs vers un fichier JSON et les réimporter dans Microsoft Entra ID.

Par défaut, l’attribut de l’application RH cloud qui représente l’ID d’employé unique est utilisé comme attribut correspondant mappé à l’attribut unique dans Active Directory. Par exemple, dans le scénario de l’application Workday, l’attribut WorkerID de Workday est mappé à l’attribut employeeID d’Active Directory.

Vous pouvez définir plusieurs attributs de correspondance et attribuer la priorité de correspondance. Ils sont évalués sur la priorité de correspondance. Dès qu’une correspondance est trouvée, aucun autre attribut correspondant n’est évalué.

Vous pouvez également personnaliser les mappages d’attributs par défaut, tels que la modification ou la suppression de mappages d’attributs existants. Vous pouvez aussi créer des mappages d’attributs en fonction des besoins de votre organisation. Pour plus d’informations, consultez le tutoriel sur l’application RH cloud (par exemple, Workday) pour obtenir la liste des attributs personnalisés à mapper.

Déterminer l’état du compte d’utilisateur

Par défaut, l’application du connecteur d’approvisionnement mappe l’état du profil utilisateur RH à l’état du compte d’utilisateur. L’état sert à déterminer s’il faut activer ou désactiver le compte d’utilisateur.

Lorsque vous lancez le processus entrants-sortants, rassemblez les spécifications suivantes.

| Process | Spécifications |

|---|---|

| Entrants | Du point de vue du cycle de vie des identités, comment gérez-vous les employés réembauchés ? Les employés réembauchés gardent-ils leur ancien ID d’employé ? |

| Traitez-vous les embauches futures et créez-vous pour eux des comptes Active Directory à l’avance ? Ces comptes sont-ils créés dans un état activé ou désactivé ? | |

| Du point de vue du cycle de vie des identités, comment gérez-vous la conversion employé à travailleur occasionnel ou autre ? | |

| Les utilisateurs convertis gardent-ils leurs anciens comptes Active Directory ou en ont-ils de nouveaux ? | |

| Sortants | Les licenciements sont-ils gérés différemment pour les employés et les travailleurs occasionnels dans Active Directory ? |

| Quelles sont les dates d’effet prises en compte pour le traitement du licenciement des utilisateurs ? | |

| Quel est l’impact des conversions des employés et des travailleurs occasionnels sur les comptes Active Directory existants ? | |

| Comment traitez-vous l’opération « Annuler » dans Active Directory ? Les opérations d’annulation doivent être gérées si des embauches futures sont créées dans Active Directory dans le cadre du processus entrants. |

En fonction de vos besoins, vous pouvez personnaliser la logique de mappage à l’aide d’expressions Microsoft Entra afin que le compte Active Directory soit activé ou désactivé selon une combinaison de points de données.

Mapper des attributs d’utilisateur de l’application RH cloud vers Active Directory

Chaque application RH cloud est fournie avec des mappages par défaut de l’application RH cloud vers Active Directory.

Lorsque vous lancez le processus Entrants-Changements de poste-Sortants, rassemblez les spécifications suivantes.

| Process | Spécifications |

|---|---|

| Entrants | Le processus de création de compte Active Directory est-il manuel, automatisé ou partiellement automatisé ? |

| Envisagez-vous de propager des attributs personnalisés de l’application RH cloud vers Active Directory ? | |

| Changements de poste | Quels attributs voulez-vous traiter quand une opération Changements de poste a lieu dans l’application RH cloud ? |

| Effectuez-vous des validations d’attributs spécifiques au moment des mises à jour de l’utilisateur ? Si c’est le cas, fournissez des détails. | |

| Sortants | Les licenciements sont-ils gérés différemment pour les employés et les travailleurs occasionnels dans Active Directory ? |

| Quelles sont les dates d’effet prises en compte pour le traitement du licenciement des utilisateurs ? | |

| Quel est l’impact des conversions des employés et des travailleurs occasionnels sur les comptes Active Directory existants ? |

En fonction de vos besoins, vous pouvez modifier les mappages pour répondre à vos objectifs d’intégration. Pour plus d’informations, consultez le tutoriel spécifique sur l’application RH cloud (par exemple, Workday) pour obtenir la liste des attributs personnalisés à mapper.

Générer une valeur d’attribut unique

Les attributs tels que CN, samAccountName et UPN ont des contraintes uniques. Vous devrez peut-être générer des valeurs d’attribut uniques quand vous lancez le processus Entrants.

La fonction SelectUniqueValues de Microsoft Entra évalue chaque règle, puis vérifie la valeur générée pour l’unicité dans le système cible. Pour un exemple, voir Générer une valeur unique pour l’attribut userPrincipalName (UPN).

Remarque

Cette fonction est actuellement uniquement prise en charge pour Workday vers Active Directory, SAP SuccessFactors vers l’approvisionnement d’utilisateurs Active Directory et l’approvisionnement piloté par l’API sur Active Directory local. Elle n’est pas prise en charge pour une utilisation avec d’autres applications d’approvisionnement.

Configurer l’attribution de conteneur d’UO Active Directory

Il est souvent nécessaire de placer les comptes d’utilisateur Active Directory dans des conteneurs basés sur des unités commerciales, des emplacements et des services. Lorsque vous lancez un processus Changements de poste et que l’organisme de supervision change, vous devrez peut-être déplacer l’utilisateur d’une unité d’organisation vers une autre dans Active Directory.

Utilisez la fonction Switch () pour configurer la logique métier de l’attribution de l’unité d’organisation et la mapper à l’attribut Active Directory parentDistinguishedName.

Par exemple, si vous souhaitez créer des utilisateurs dans l’unité d’organisation en fonction de l’attribut RH Municipalité, vous pouvez utiliser l’expression suivante :

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

Avec cette expression, si la valeur Municipalité est Dallas, Austin, Seattle ou Londres, le compte d’utilisateur est créé dans l’unité d’organisation correspondante. Si aucune correspondance n’est trouvée, le compte est créé dans l’unité d’organisation par défaut.

Planifier la remise de mot de passe pour de nouveaux comptes d’utilisateur

Lorsque vous lancez le processus Entrants, vous devez définir et remettre un mot de passe temporaire pour les nouveaux comptes d’utilisateur. Grâce à l’approvisionnement d’utilisateurs de l’application RH cloud vers Microsoft Entra ID, vous pouvez déployer la fonction de réinitialisation de mot de passe en libre-service (SSPR) Microsoft Entra ID pour l’utilisateur dès le premier jour.

La SSPR est un moyen simple pour les administrateurs informatiques de permettre aux utilisateurs de réinitialiser ou de déverrouiller leurs comptes. Vous pouvez approvisionner l’attribut Numéro de téléphone mobile de l’application RH cloud vers Active Directory, puis le synchroniser avec Microsoft Entra ID. Une fois que l’attribut Numéro de téléphone mobile est dans Microsoft Entra ID, vous pouvez activer la SSPR pour le compte de l’utilisateur. Ensuite, le premier jour, le nouvel utilisateur peut utiliser le numéro de téléphone mobile enregistré et vérifié pour l’authentification. Reportez-vous à la documentation SSPR pour plus d’informations sur la façon de préremplir les informations de contact d’authentification.

Planifier le cycle initial

Lorsque le service d’approvisionnement Microsoft Entra s’exécute pour la première fois, il effectue un cycle initial sur l’application RH cloud pour créer un instantané de tous les objets utilisateur se trouvant dans l’application RH cloud. Le temps nécessaire pour les cycles initiaux dépend directement du nombre d’utilisateurs présents dans le système source. Le cycle initial pour certains locataires de l’application RH cloud ayant plus de 100 000 utilisateurs peut prendre beaucoup de temps.

Pour les locataires de l’application RH Cloud importants (> 30 000 utilisateurs), exécutez le cycle initial par étapes progressives. Démarrez les mises à jour incrémentielles uniquement après avoir validé que les attributs corrects sont définis dans Active Directory pour différents scénarios d’approvisionnement d’utilisateurs. Suivez l’ordre ici.

- Exécutez le cycle initial uniquement pour un ensemble limité d’utilisateurs en paramétrant le filtre d’étendue.

- Vérifiez que les valeurs d’attribut et d’approvisionnement du compte Active Directory sont définies pour les utilisateurs sélectionnés pour la première exécution. Si le résultat répond à vos attentes, développez le filtre d’étendue pour inclure progressivement plus d’utilisateurs et vérifier les résultats de la deuxième exécution.

Lorsque vous êtes satisfait des résultats du cycle initial pour les utilisateurs de test, lancez les mises à jour incrémentielles.

Planifier les tests et la sécurité

Un déploiement se compose d’étapes allant du pilote initial à l’activation de l’attribution d’utilisateurs. À chaque étape, effectuez un test pour veiller à bien recevoir les résultats attendus. Auditez également les cycles d’approvisionnement.

Planifier les tests

Après avoir configuré l’approvisionnement d’utilisateurs de l’application RH cloud vers Microsoft Entra, exécutez des cas de test pour vérifier que cette solution répond aux besoins de votre organisation.

| Scénarios | Résultats attendus |

|---|---|

| Un nouvel employé est embauché dans l’application RH Cloud. | – Le compte d’utilisateur est approvisionné dans Active Directory. – L’utilisateur peut se connecter à des applications de domaine Active Directory et effectuer les actions souhaitées. – Si la synchronisation Microsoft Entra Connect est configurée, le compte d’utilisateur est également créé dans Microsoft Entra ID. |

| L’utilisateur est licencié dans l’application RH cloud. | - Le compte d’utilisateur est désactivé dans Active Directory. - L’utilisateur ne peut pas se connecter aux applications de l’entreprise qui sont protégées par Active Directory. |

| L’organisme de supervision des utilisateurs est mise à jour dans l’application RH cloud. | En fonction du mappage des attributs, le compte d’utilisateur passe d’une unité d’organisation à une autre dans Active Directory. |

| Les RH mettent à jour le responsable de l’utilisateur dans l’application RH cloud. | Le champ Responsable dans Active Directory est mis à jour pour refléter le nom du nouveau responsable. |

| Les RH réembauchent un employé à un nouveau poste. | Le comportement dépend de la façon dont l’application RH cloud est configurée pour générer les ID d’employés. Si l’ancien ID d’employé est réutilisé pour un employé réembauché, le connecteur active le compte Active Directory existant pour l’utilisateur. Si l’employé réembauché obtient un nouvel ID d’employé, le connecteur crée un compte Active Directory pour l’utilisateur. |

| Les RH convertissent l’employé en travailleur occasionnel ou vice versa. | Un nouveau compte Active Directory est créé pour le nouveau personnage et l’ancien compte est désactivé à la date d’effet de la conversion. |

Utilisez les résultats précédents pour déterminer comment faire passer votre implémentation automatique de l’approvisionnement d’utilisateurs en production en fonction de vos délais établis.

Conseil

Utilisez des techniques telles que la réduction des données et le nettoyage des données lorsque vous actualisez l’environnement de test à l’aide de données de production pour supprimer ou masquer les données personnelles sensibles pour respecter les normes de sécurité et de confidentialité.

Planifier la sécurité

Il est fréquent qu’une révision de sécurité soit nécessaire dans le cadre du déploiement d’un nouveau service. Si une révision de la sécurité est nécessaire ou n’a pas été effectuée, consultez les nombreux livres blancs Microsoft Entra ID qui fournissent une vue d’ensemble de l’identité en tant que service.

Planifier la restauration

L’implémentation de l’approvisionnement d’utilisateurs des RH dans le cloud peut ne pas fonctionner comme vous le souhaitez dans l’environnement de production. Dans ce cas, les étapes de restauration suivantes peuvent vous aider à revenir à un état correct connu précédent.

- Consultez les journaux d’approvisionnement pour déterminer les opérations incorrectes qui ont été effectuées sur les utilisateurs ou les groupes concernés. Pour plus d’informations sur le rapport de synthèse de l’approvisionnement et les journaux, consultez Gérer l’approvisionnement d’utilisateurs d’applications RH cloud.

- Le dernier état correct connu des utilisateurs ou des groupes concernés peut être déterminé avec les journaux de provisionnement ou en vérifiant les systèmes cibles (Microsoft Entra ID ou Active Directory).

- Collaborez avec le propriétaire de l’application pour mettre à jour les utilisateurs ou groupes concernés directement dans l’application, à l’aide des dernières valeurs d’état connues pour être correctes.

Déployer l’application RH cloud

Choisissez l’application RH cloud qui correspond aux exigences de votre solution.

Workday : pour importer des profils de travail depuis Workday dans Active Directory et Microsoft Entra ID, consultez Didacticiel : Configurer Workday pour l’attribution automatique d’utilisateurs. Si vous le souhaitez, vous pouvez mettre à jour l’adresse e-mail, le nom d’utilisateur et le numéro de téléphone dans Workday.

SAP SuccessFactors : pour importer des profils de travail depuis SuccessFactors dans Active Directory et Microsoft Entra ID, consultez Didacticiel : Configurer SAP SuccessFactors pour l’approvisionnement automatique d’utilisateurs. Si vous le souhaitez, vous pouvez mettre à jour l’adresse e-mail et le nom d’utilisateur dans SuccessFactors.

Gérer votre configuration

Microsoft Entra ID peut fournir d’autres insights sur l’utilisation du provisionnement d’utilisateurs et son intégrité opérationnelle au sein de votre organisation avec les journaux et les rapports de provisionnement.

Obtenir des informations à partir des rapports et des journaux

Après l’exécution d’un cycle initial réussi, le service d’approvisionnement Microsoft Entra continue d’exécuter indéfiniment des mises à jour incrémentielles dos à dos, à des intervalles définis dans les tutoriels propres à chaque application, jusqu’à ce que l’un des événements suivants se produise :

- Le service est arrêté manuellement. Un nouveau cycle initial est déclenché à l’aide du centre d’administration Microsoft Entra ou de la commande API Microsoft Graph appropriée.

- Un nouveau cycle initial est déclenché en raison d’une modification dans les mappages d’attributs ou les filtres d’étendue.

- Le processus d’approvisionnement passe en quarantaine en raison d’un taux d’erreur élevé. Il reste en quarantaine pendant plus de quatre semaines, au bout desquelles il est automatiquement désactivé.

Pour passer en revue ces événements, et toutes les autres activités effectuées par le service d’approvisionnement, découvrez comment consulter les journaux d’activité et obtenir des rapports sur l’activité d’approvisionnement.

Journaux d’activité Azure Monitor

Toutes les activités effectuées par le service d’approvisionnement sont enregistrées dans les journaux de provisionnement Microsoft Entra. Vous pouvez router les journaux d’approvisionnement Microsoft Entra vers un espace de travail Log Analytics, qui envoie vos données aux journaux Azure Monitor et aux classeurs Microsoft Entra où vous pouvez interroger des données pour rechercher des événements, analyser des tendances et effectuer une corrélation entre différentes sources de données. Regardez cette vidéo pour découvrir les avantages de l’utilisation des journaux Azure Monitor pour la journalisation Microsoft Entra dans des scénarios utilisateur pratiques.

Pour activer Log Analytics et les classeurs Microsoft Entra, vous devez configurer un espace de travail Log Analytics. Ensuite, routez vos données vers le point de terminaison approprié en configurant les paramètres de diagnostic. Pour plus d’informations, consultez l’article suivant :

- Configurer un espace de travail Log Analytics

- Intégrez Microsoft Entra journaux d’activité avec les journaux Azure Monitor

- Comment utiliser les classeurs Microsoft Entra

- Approvisionnement de classeurs Insights

Gérer des données personnelles

L’agent d’approvisionnement Microsoft Entra Connect installé sur le serveur Windows crée des journaux dans le journal des événements Windows qui peuvent contenir des données personnelles selon vos mappages d’attributs de l’application RH cloud vers Active Directory. Pour respecter les obligations de confidentialité de l’utilisateur, configurez une tâche planifiée Windows pour effacer le journal des événements et veiller à ce qu’aucune donnée ne soit conservée plus de 48 heures.

Le service d’approvisionnement Microsoft Entra ne génère pas de rapports, n’effectue pas d’analyses ou ne fournit pas d’insights au-delà de 30 jours, car le service ne stocke pas, ne traite pas et ne conserve aucune donnée au-delà de 30 jours.

Gérer les workflows de cycle de vie de type embauche-mutation-débauche

Vous pouvez étendre votre processus d’approvisionnement basé sur les RH pour automatiser davantage les processus métier et les contrôles de sécurité associés aux nouvelles embauches, aux changements d’emploi et aux résiliations. Avec les workflows de cycle de vie Gouvernance Microsoft Entra ID, vous pouvez configurer des flux de travail de type embauche-mutation-débauche tels que :

- X jours avant l’arrivée de la nouvelle embauche, envoyer un e-mail au responsable, ajouter un utilisateur à des groupes et générer un passe d’accès temporaire pour la première connexion.

- Lorsqu’une modification est apportée au service de l’utilisateur, à son poste ou à son appartenance de groupe, lancer une tâche personnalisée.

- Le dernier jour de travail, envoyer un e-mail au responsable et supprimer l’utilisateur des groupes et les attributions de licences.

- X jours après la résiliation, supprimer l’utilisateur de Microsoft Entra ID.

Résolution des problèmes

Pour résoudre les problèmes susceptibles de survenir au cours de l’approvisionnement, consultez les articles suivants :

- Problème de configuration de l’approvisionnement des utilisateurs sur une application de la galerie Microsoft Entra

- Synchroniser un attribut entre votre instance Active Directory local et Microsoft Entra ID pour l’approvisionnement d’une application

- Problème d’enregistrement des informations d’identification d’administrateur lors de la configuration de l’approvisionnement des utilisateurs pour une application relevant de la galerie Microsoft Entra

- Aucun utilisateur n'est configuré pour une application de la galerie Microsoft Entra

- Un mauvais ensemble d’utilisateurs est attribué à une application de la galerie Microsoft Entra

- Configuration de l'observateur d'événements Windows pour résoudre les problèmes liés à l'agent

- Configuration des journaux d’approvisionnement du Centre d’administration Microsoft Entra pour la résolution des problèmes de service

- Familiarisation avec les journaux d’activité pour les opérations de création de compte d’utilisateur AD

- Familiarisation avec les journaux d’activité pour les opérations de mise à jour de l’attribut manager

- Résolution des erreurs les plus fréquentes