Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

![]()

Avant leur embarquement sur un parcours de Confiance Zéro, la plupart des organisations disposent d’une approche de l’identité fragmentée entre différents fournisseurs d’identité, d’un manque d’authentification unique (SSO) entre les applications cloud et locales, et d’une visibilité limitée en matière de risque d’identité.

Il faut que les applications cloud et les travailleurs mobiles adoptent une nouvelle façon de penser en ce qui concerne la sécurité. De nombreux employés utilisent leurs propres appareils et travaillent de manière hybride. Les données sont fréquemment consultées en dehors du réseau traditionnel de l’entreprise et sont partagées avec des collaborateurs externes, dont les partenaires et les fournisseurs. Les applications et les données classiques d’entreprise se déplacent d’un environnement local vers un environnement hybride et sur le cloud.

Les contrôles traditionnels de sécurité des réseaux ne suffisent plus.

Les identités représentent des personnes, des services ou des appareils à travers les réseaux, les points de terminaison et les applications. Dans le modèle de sécurité de Confiance Zéro, les identités sont un moyen puissant, flexible et précis de contrôler l’accès aux ressources.

Avant qu’une identité ne tente d’accéder à une ressource, les organisations doivent :

- Vérifiez l’identité avec une authentification renforcée.

- Assurez-vous que l’accès est conforme et standard pour cette identité.

- Suivez les principes d’accès aux privilèges minimum.

Une fois l’identité vérifiée, nous pouvons contrôler l’accès aux ressources en fonction des stratégies d’organisation, de l’analyse des risques en cours et d’autres outils.

Objectifs du déploiement d’une identité Confiance Zéro

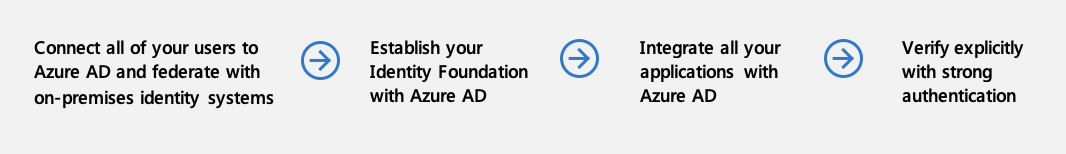

Lors de l’implémentation d’une infrastructure Confiance Zéro pour l’identité de bout en bout, nous vous recommandons de vous concentrer d’abord sur ces objectifs de déploiement initiaux :

- L’identité cloud est fédérée avec des systèmes d’identité locaux.

- Les stratégies d’accès conditionnel empêchent l’accès et fournissent des activités de correction.

- Les analyses améliorent la visibilité.

Une fois les domaines précédents traités, concentrez-vous sur les objectifs de déploiement suivants :

- Les identités et les privilèges d’accès sont gérés avec la gouvernance d’identité.

- L'analyse en temps réel des utilisateurs, appareils, emplacements et comportements.

- L’intégration de signaux de menace provenant d’autres solutions de sécurité.

I. L’identité cloud est fédérée avec des systèmes d’identité locaux

Microsoft Entra ID permet une authentification stricte, un point d'intégration pour la sécurité des terminaux et le cœur de vos droit d'accès minimal. L’accès conditionnel Microsoft Entra est le moteur stratégique pour prendre des décisions concernant l’accès aux ressources en fonction de l’identité de l’utilisateur, de l’environnement, de l’intégrité de l’appareil et des risques. Ces paramètres sont vérifiés explicitement au moment de l’accès. Vous pouvez implémenter une stratégie d’identité de Confiance Zéro avec Microsoft Entra ID.

Connecter tous vos utilisateurs à Microsoft Entra ID et fédérer avec les systèmes d’identité locaux

La maintenance d’un pipeline sain pour les identités de vos employés et des artefacts de sécurité nécessaires, dont les groupes pour l’autorisation et les points de terminaison pour les contrôles de stratégie d’accès, vous donne les meilleures conditions pour utiliser des identités et des contrôles cohérents dans le cloud.

Effectuez les étapes suivantes :

- Choisissez une option d’authentification. Microsoft Entra ID vous offre la meilleure protection en termes de force brute, de DDoS et de pulvérisation de mot de passe. Prenez toutefois la décision qui convient à votre organisation et à vos besoins en matière de conformité.

- Apportez uniquement les identités dont vous avez absolument besoin. Profitez du passage au cloud pour vous débarrasser de comptes de service qui n’ont du sens que dans un contexte local. Les rôles privilégiés locaux doivent rester tels quels.

- Veillez à répondre aux exigences matérielles de Microsoft Entra Connect Sync en fonction de la taille de votre organisation.

Établissez votre base d'identité avec Microsoft Entra ID

Une stratégie de Confiance Zéro requiert une vérification explicite à l’aide des principes d’accès à faibles privilèges et en supposant une violation. Microsoft Entra ID peut agir en tant que point de décision de la stratégie pour appliquer vos stratégies d’accès en fonction des insights sur l’utilisateur, le point de terminaison, la ressource cible et l’environnement.

Placez Microsoft Entra ID dans le chemin d’accès de chaque demande d’accès. Ce processus permet de connecter chaque utilisateur, application et ressource par le biais d’un plan de contrôle d’identité partagé et fournit à Microsoft Entra ID les signaux permettant d’effectuer les meilleures décisions possibles concernant le risque d’authentification/d’autorisation. En outre, des garde-fous de stratégie cohérents d’authentification unique (SSO) offrent une meilleure expérience utilisateur et participent à augmenter la productivité.

Intégrer toutes vos applications à Microsoft Entra ID

L’authentification unique empêche les utilisateurs de laisser des copies de leurs identifiants dans différentes applications. Elle permet également d’éviter des attaques d’hameçonnage ou de se lasser de l’authentification multifacteur en raison de son utilisation excessive.

Assurez-vous que vous n’ayez pas plusieurs solutions de gestion des identités et des accès (IAM) dans votre environnement. Un tel dédoublement diminue les signaux détectés par Microsoft Entra ID, permet aux acteurs malveillants de se tapir dans la zone d’ombre entre deux moteurs IAM et conduit à une mauvaise expérience utilisateur. Cette complexité peut conduire vos partenaires professionnels à douter de votre stratégie de Confiance Zéro.

Effectuez les étapes suivantes :

- Intégrez des applications d’entreprise modernes qui disposent d’OAuth2.0 ou de SAML.

- Pour les applications Kerberos et d’authentification basée sur les formulaires, intégrez-les à l’aide du proxy d’application Microsoft Entra.

- Si vous publiez vos applications héritées à l’aide de réseaux/contrôleurs de livraison d’application, utilisez Microsoft Entra ID pour les intégrer à la plupart des principaux (par exemple, Citrix, Akamai et F5).

- Pour découvrir et migrer vos applications à partir d’ADFS et de moteurs IAM existants/anciens, consultez les Ressources pour migrer les applications vers Microsoft Entra ID.

- Automatiser l’approvisionnement d’utilisateurs.

Vérifier explicitement avec une authentification renforcée

Effectuez les étapes suivantes :

- Déployer l’authentification multifacteur Microsoft Entra. Cet effort est fondamental pour réduire les risques pour les sessions utilisateurs. À mesure que les utilisateurs s’affichent sur de nouveaux appareils et à partir de nouveaux emplacements, pouvoir répondre à une stimulation d’authentification multifacteur (MFA) est l’un des moyens les plus directs pour que vos utilisateurs puissent nous dire qu’il s’agit d’appareils/d’emplacements familiers lorsqu’ils se déplacent dans le monde (sans que les administrateurs n’analysent les signaux individuels).

- Bloquez l’authentification héritée. L’un des vecteurs d’attaque les plus courants pour les acteurs malveillants consiste à utiliser des identifiants volés/relus sur des protocoles hérités (tels que le SMTP) qui ne peuvent pas relever les défis modernes en matière de sécurité.

II. Les stratégies d’accès conditionnel empêchent l’accès et fournissent des activités de correction

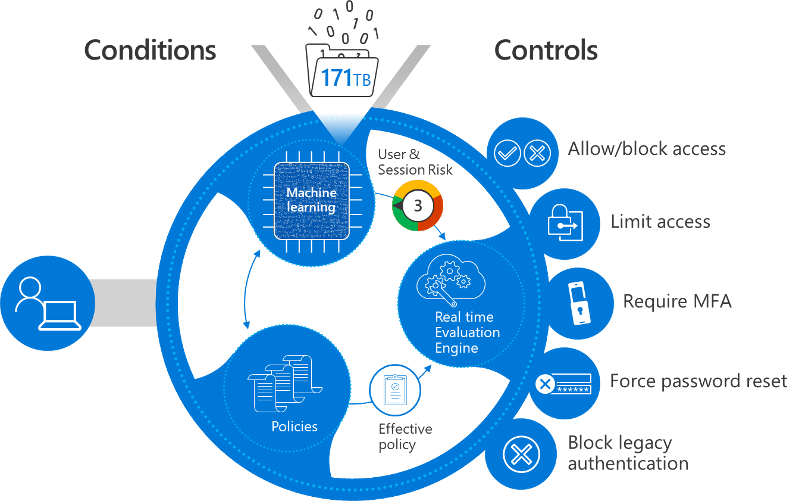

L’accès conditionnel Microsoft Entra analyse les signaux, tels que l’utilisateur, l’appareil et l’emplacement, afin d’automatiser les décisions et d’appliquer les stratégies d’accès propres à l’organisation pour la ressource. Vous pouvez utiliser des stratégies d’accès conditionnel pour appliquer des contrôles d’accès comme l’authentification multifacteur (MFA). Les stratégies d’accès conditionnel vous permettent d’inviter les utilisateurs à procéder à l’authentification multifacteur lorsque la sécurité l’exige et à les laisser libres de naviguer à leur guise lorsqu’elle n’est pas nécessaire.

Microsoft fournit des stratégies conditionnelles standard, appelées paramètres de sécurité par défaut, et qui garantissent un niveau de sécurité de base. Toutefois, il se peut que votre organisation ait besoin de plus de flexibilité que ce que propose la sécurité par défaut. Vous pouvez utiliser l’accès conditionnel pour personnaliser les paramètres de sécurité par défaut avec une plus grande granularité, et pour configurer de nouvelles stratégies qui répondent à vos besoins.

La planification de vos stratégies d’accès conditionnel à l’avance et la mise en place d’un ensemble de stratégies actives et de secours sont un pilier fondamental de votre application de stratégie d’accès dans un déploiement Confiance Zéro. Prenez le temps de configurer les emplacements de réseaux connus dans votre environnement. Même si vous n’utilisez pas ces emplacements de réseaux dans une stratégie d’accès conditionnel, la configuration de ces adresses IP permet d’informer la protection Microsoft Entra ID.

Étape à suivre

- Consultez nos conseils de déploiement, ainsi que les meilleures pratiques pour les stratégies d’accès conditionnel résilientes.

Inscrire des appareils avec Microsoft Entra ID pour limiter l’accès à partir d’appareils vulnérables et compromis

Effectuez les étapes suivantes :

- Activer la jointure hybride Microsoft Entra ou Microsoft Entra. Si vous gérez le portable/l’ordinateur de l’utilisateur, ajoutez ces informations à Microsoft Entra ID et utilisez-les pour prendre de meilleures décisions. Par exemple, vous pouvez choisir d’autoriser l’accès de clients enrichis (ayant des copies hors connexion sur l’ordinateur) aux données si vous savez que l’utilisateur provient d’une machine contrôlée et gérée par votre organisation.

- Activez le service Intune dans Microsoft Endpoint Manager (EMS) pour gérer les appareils mobiles de vos utilisateurs, ainsi que pour inscrire des appareils. Il en va de même pour les appareils mobiles : plus vous en savez à leur sujet (niveau de patch, appareil débloqué, appareil rooté, etc.), plus vous pouvez fournir de raisons pour bloquer/autoriser l’accès.

III. Les analyses améliorent la visibilité

À mesure que vous créez votre patrimoine dans Microsoft Entra ID avec l’authentification, l’autorisation et l’approvisionnement, il est important de disposer d’insights puissants et opérationnels sur ce qui se passe dans le répertoire.

Configurer la journalisation et les rapports pour améliorer la visibilité

Étape à suivre

- Planifiez un déploiement de rapports et d’analyses de Microsoft Entra pour pouvoir conserver et analyser les journaux à partir de Microsoft Entra ID, soit dans Azure ou à l’aide d’un système SIEM de votre choix.

IV. Les identités et les privilèges d’accès sont gérés avec la gouvernance d’identité

Une fois vos objectifs initiaux menés à bien, vous pouvez vous concentrer sur d’autres objectifs, tels qu’une gouvernance d’identité plus robuste.

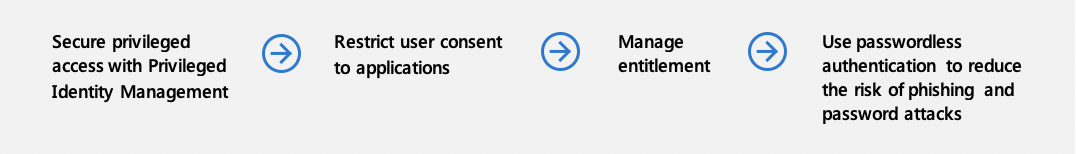

Sécuriser l’accès privilégié avec Privileged Identity Management

Contrôlez les points de terminaison, les conditions et les informations d’identification dont les utilisateurs se servent pour accéder aux opérations/rôles privilégiés.

Effectuez les étapes suivantes :

- Prenez le contrôle de vos identités privilégiées. L’accès privilégié ne consiste pas seulement en un accès administratif. C’est aussi un accès d’application ou de développeur qui peut transformer la façon dont vos applications critiques s’exécutent et gèrent des données.

- Utilisez Privileged Identity Management pour sécuriser les identités privilégiées.

Limiter le consentement de l’utilisateur pour les applications

Le consentement de l’utilisateur pour les applications est un moyen courant pour les applications modernes d’accéder aux ressources de l’organisation, mais il y a certaines bonnes pratiques qu’il convient de garder à l’esprit.

Effectuez les étapes suivantes :

- Limitez le consentement de l’utilisateur et gérez les demandes de consentement pour éviter toute exposition inutile des données de votre organisation aux applications.

- Recherchez dans le consentement préalable/existant de votre organisation tout consentement excessif ou malveillant.

Pour plus d’informations sur les outils permettant de se protéger contre les tactiques d’accès aux informations sensibles, consultez « Renforcer la protection contre les cybermenaces et les applications non fiables » dans notre guide d’implémentation d’une stratégie d’identité Confiance Zéro.

Gérer les droits d’utilisation

Avec les applications qui s’authentifient et sont pilotées de manière centralisée via Microsoft Entra ID, vous pouvez simplifier vos processus de demande d’accès, d’approbation et de renouvellement de certificat pour assurer que les bonnes personnes disposent de l’accès approprié et que vous avez un traçage des raisons pour lesquelles les utilisateurs de votre organisation ont l’accès dont ils disposent.

Effectuez les étapes suivantes :

- La gestion des droits d’utilisation permet de créer des packages d’accès que les utilisateurs peuvent demander lorsqu’ils rejoignent des équipes/projets différents et qui leur attribuent l’accès aux ressources associées (telles que les applications, les sites SharePoint, les appartenances au groupe).

- Si le déploiement de la gestion des droits d’utilisation n’est pas possible pour votre organisation en ce moment, vous pouvez au moins activer des paradigmes en libre-service dans votre organisation en déployant la gestion de groupes en libre-service et l’accès aux applications en libre-service.

L’authentification sans mot de passe permet de réduire les risques d’attaque par hameçonnage et de mot de passe

Avec la prise en charge de la connexion téléphonique sans mot de passe et FIDO 2.0 par Microsoft Entra ID, vous vous concentrez sur les identifiants que vos utilisateurs (surtout les utilisateurs sensibles/privilégiés) emploient au quotidien. Ces informations d’identification sont des facteurs d’authentification forts qui peuvent également atténuer les risques.

Étape à suivre

- Commencez à déployer des informations d’identification sans mot de passe dans votre organisation.

V. L’utilisateur, l’appareil, l’emplacement et le comportement sont analysés en temps réel, ce qui permet de déterminer le niveau de risque et d’assurer une protection en continu.

L’analyse en temps réel est essentielle pour déterminer les risques et la protection.

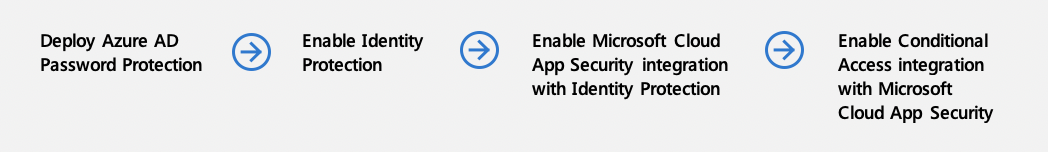

Déployer la protection par mot de passe Microsoft Entra

Lorsque vous permettez à d’autres méthodes de vérifier explicitement les utilisateurs, n’ignorez pas les mots de passe faibles, la pulvérisation de mot de passe et les attaques par relecture de violations. De plus, les stratégies de mots de passe complexes classiques n’empêchent pas les attaques de mot de passe les plus fréquentes.

Étape à suivre

- Activez la protection par mot de passe Microsoft Entra pour vos utilisateurs dans le cloud et en local.

Gérer Microsoft Entra ID Protection

Obtenez un signal de risque de session/d’utilisateur plus précis avec la Protection Microsoft Entra ID. Vous pouvez activer les options d’enquête et de correction des risques en fonction des besoins de sécurité changeants de votre organisation.

Étape à suivre

Activer l’intégration de Microsoft Defender for Cloud Apps à Microsoft Entra ID Protection

Microsoft Defender for Cloud Apps surveille le comportement des utilisateurs dans les applications SaaS et les applications modernes. Ce signal informe Microsoft Entra ID de ce qui arrive à l’utilisateur une fois qu’il s’est authentifié et a reçu un jeton. Si le modèle utilisateur commence à paraître suspect, un signal peut être envoyé à la Protection Microsoft Entra ID et à l’accès conditionnel lui informant que l’utilisateur semble compromis ou à haut risque. À la prochaine demande d’accès de cet utilisateur, Microsoft Entra ID peut agir correctement pour vérifier l’utilisateur ou le bloquer.

Étape à suivre

- Activer la surveillance de Defender for Cloud Apps pour enrichir le signal de Protection Microsoft Entra ID.

Activer l’intégration de l’accès conditionnel avec Microsoft Defender for Cloud Apps

Grâce aux signaux émis après l’authentification et avec les demandes de proxy de Defender for Cloud Apps aux applications, vous pouvez surveiller les sessions vers les applications SaaS et appliquer des restrictions.

Effectuez les étapes suivantes :

Activer une session restreinte pour une utilisation dans les décisions d’accès

Lorsque le risque d’un utilisateur est faible, mais qu’il se connecte à partir d’un point de terminaison inconnu, vous souhaiterez peut-être autoriser un accès aux ressources critiques, mais pas à effectuer des opérations qui exposent votre organisation à des actes dangereux. Vous pouvez configurer Exchange Online et SharePoint Online pour offrir à l’utilisateur une session restreinte lui permettant de lire des e-mails ou d’afficher des fichiers, mais pas de les télécharger ni de les enregistrer sur un appareil non approuvé.

Étape à suivre

- Activer l’accès limité à SharePoint Online et Exchange Online.

VI. Intégrer les signaux de menaces d’autres solutions de sécurité pour améliorer la détection, la protection et la réponse

Enfin, d’autres solutions de sécurité peuvent être intégrées pour une plus grande efficacité.

Microsoft Defender pour Identity est intégré à Microsoft Defender for Cloud Apps

L’intégration avec Microsoft Defender pour Identity permet à Microsoft Entra ID de savoir qu’un utilisateur adopte un comportement risqué tout en accédant à des ressources locales et non modernes (telles que des partages de fichiers). Ce signal peut être pris en compte dans le risque global, ce qui peut bloquer un accès complémentaire dans le cloud.

Effectuez les étapes suivantes :

- Activez Microsoft Defender pour Identity avec Microsoft Defender for Cloud Apps pour placer des signaux locaux dans le signal de risque que nous connaissons pour l’utilisateur.

- Vérifiez le score de priorité d’investigation combiné pour chaque utilisateur à risque pour obtenir une vue holistique de celui sur lequel votre SOC (centre des opérations de sécurité) doit se concentrer.

Activer Microsoft Defender pour point de terminaison

Microsoft Defender for Endpoint vous permet de confirmer l’intégrité de machines Windows et de savoir si elles sont compromises. Vous pouvez ensuite alimenter ces informations afin d’atténuer les risques au moment du runtime. Tandis que la Jonction de domaine vous offre un sens de contrôle, Defender pour point de terminaison vous permet de réagir à une attaque de programme malveillant quasiment en temps réel en détectant les modèles dans lesquels plusieurs appareils utilisateur accèdent à des sites non fiables. Il vous permet également de réagir en augmentant leur risque d’appareil/d’utilisateur au moment de l’exécution.

Étape à suivre

Sécurisation de l’identité conformément au décret 14028 sur la cybersécurité et au mémorandum 22-09 de l’OMB

Le Décret 14028 sur l’amélioration de la cybersécurité des nations et le Mémorandum 22-09 de l’OMB comprennent des actions spécifiques sur la Confiance Zéro. Les actions d’identité incluent l’utilisation de systèmes centralisés de gestion des identités, l’utilisation de l’authentification multifacteur fortement résistante à l’hameçonnage et l’incorporation d’au moins un signal au niveau de l’appareil dans les décisions d’autorisation. Pour obtenir des conseils détaillés sur l’implémentation de ces actions avec Microsoft Entra ID, consultez Répondre aux exigences d’identité du protocole 22-09 avec Microsoft Entra ID.

Produits abordés dans ce guide

- Microsoft Entra ID

- Microsoft Defender pour Identity

- Microsoft Endpoint Manager (notamment Microsoft Intune)

- Microsoft Defender for Endpoint

- SharePoint Online

- Exchange Online

Conclusion

L’identité est essentielle à une stratégie de Confiance Zéro réussie. Pour plus d’informations ou pour obtenir de l’aide sur l’implémentation, contactez l’équipe chargée de la réussite client ou continuez à lire les autres chapitres de ce guide, qui couvrent tous les piliers de la Confiance Zéro.

Série de guides de déploiement de la Confiance Zéro