Tutoriel : Configurez Easy Button de F5 BIG-IP pour l’authentification unique à SAP ERP

Dans cet article, découvrez comment sécuriser SAP ERP à l'aide de Microsoft Entra ID, avec la configuration guidée F5 BIG-IP Easy Button 16.1. L'intégration d'un BIG-IP avec Microsoft Entra ID présente de nombreux avantages :

- Infrastructure de Confiance zéro pour permettre le travail à distance

- Qu’est-ce que l’accès conditionnel ?

- Authentification unique (SSO) entre Microsoft Entra ID et les services publiés BIG-IP

- Gérer les identités et l’accès à partir du centre d’administration Microsoft Entra

En savoir plus :

- Intégrer F5 BIG-IP avec Microsoft Entra ID

- Activer l’authentification unique pour une application d’entreprise.

Description du scénario

Ce scénario inclut l’application SAP ERP qui utilise l’authentification Kerberos pour gérer l’accès à un contenu protégé.

Les applications héritées ne disposent pas de protocoles modernes pour prendre en charge l'intégration avec Microsoft Entra ID. Une modernisation est coûteuse, nécessite une planification et présente un risque potentiel de temps d’arrêt. Au lieu de cela, utilisez un contrôleur de livraison d’application (ADC) F5 BIG-IP pour faire le lien entre l’application héritée et le plan de contrôle d’ID moderne, via une transition de protocole.

Un BIG-IP devant l'application permet de superposer le service avec la pré-authentification Microsoft Entra et le SSO basé sur les en-têtes. Cette configuration améliore la posture globale de sécurité des applications.

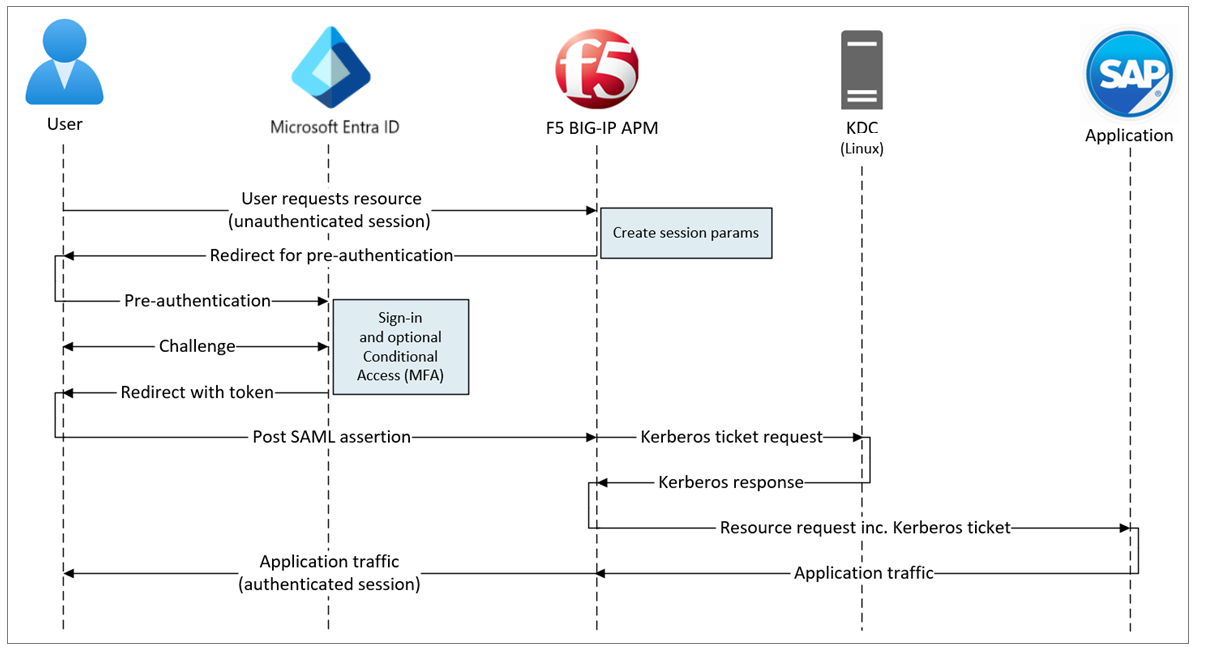

Architecture du scénario

La solution d’accès hybride sécurisé (SHA) est constituée des composants suivants :

- Application SAP ERP – un service publié BIG-IP protégé par Microsoft Entra SHA

- Microsoft Entra ID – Fournisseur d'identité (IdP) Security Assertion Markup Language (SAML) qui vérifie les informations d'identification de l'utilisateur, l'accès conditionnel et l'authentification unique basée sur SAML sur le BIG-IP

- BIG-IP : proxy inverse et fournisseur de services SAML pour l’application. BIG-IP délègue l’authentification au fournisseur d’identité SAML, puis effectue une authentification unique basée sur l’en-tête auprès du service SAP

SHA prend en charge les flux initiés par le fournisseur de services et le fournisseur d’identité. L’image suivante illustre le flux initié par le fournisseur de services.

- L’utilisateur se connecte au point de terminaison d’application (BIG-IP).

- La stratégie d’accès APM BIG-IP redirige l’utilisateur vers Microsoft Entra ID (Fournisseur d’identité SAML).

- Microsoft Entra ID pré-authentifie l'utilisateur et applique les stratégies d'accès conditionnel appliquées.

- L’utilisateur est redirigé vers BIG-IP (SP SAML) et l’authentification unique s’effectue avec le jeton SAML émis.

- BIG-IP demande un ticket Kerberos à partir du centre de distribution de clés (KDC).

- BIG-IP envoie lune requête à l’application back-end avec le ticket Kerberos pour une authentification unique.

- L’application autorise la demande et renvoie une charge utile.

Prérequis

- Un compte Microsoft Entra ID gratuit ou supérieur

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un BIG-IP ou une édition virtuelle (VE) BIG-IP dans Azure

- L’une des licences F5 BIG-IP suivantes :

- F5 BIG-IP® Best bundle

- Licence autonome F5 BIG-IP APM

- Licence de composant additionnel F5 BIG-IP APM sur une instance existante de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licence d’essai de 90 jours des fonctionnalités complètes de BIG-IP

- Identités des utilisateurs synchronisées à partir d’un répertoire local vers Microsoft Entra ID, ou créées dans Microsoft Entra ID et renvoyées vers le répertoire local

- Un des rôles suivants : Administrateur d’application cloud ou Administrateur d’application.

- Un certificat web SSL pour publier des services sur HTTPS, ou utilisez les certificats BIG-IP par défaut à des fins de test

- Un environnement SAP ERP configuré pour l’authentification Kerberos

Méthodes de configuration BIG-IP

Ce tutoriel utilise la Configuration guidée, la version 16.1 avec un modèle Easy Button. Avec l'Easy Button, les administrateurs n'ont pas besoin d'aller entre Microsoft Entra ID et un BIG-IP pour activer les services pour SHA. L’Assistant de configuration guidée d’APM et Microsoft Graph gèrent les déploiements et les stratégies. Cette intégration garantit que les applications prennent en charge la fédération d’identités, l’authentification unique et l’accès conditionnel.

Notes

Remplacez les exemples de chaînes ou de valeurs de ce guide par ceux de votre environnement.

Inscrire Easy Button

Avant qu’un client ou un service accède à Microsoft Graph, la plateforme d’identités Microsoft doit l’approuver.

Consultez Démarrage rapide : Inscrire une application à l’aide de la plateforme d’identités Microsoft

Enregistrez le client Easy Button dans Microsoft Entra ID, il est alors autorisé d'établir une confiance entre les instances SAML SP d'une application publiée BIG-IP et Microsoft Entra ID en tant qu'IdP SAML.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Inscriptions d’applications>Nouvelle inscription.

Entrez un Nom pour la nouvelle application.

Dans les Comptes de ce répertoire organisationnel uniquement, spécifiez qui peut utiliser l’application.

Sélectionnez Inscription.

Accédez à Autorisations de l’API.

Autorisez les autorisations d’application Microsoft Graph suivantes :

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Accorder le consentement administrateur pour votre organisation.

Dans Certificats et secrets, générez une nouvelle clé secrète client.

Notez le secret.

Depuis Vue d’ensemble, notez l’ID client et l’ID de client.

Configurer Easy Button

- Lancez la configuration guidée d’APM.

- Lancez le modèle Easy Button.

- À partir d’un navigateur, connectez-vous à la console de gestion F5 BIG-IP.

- Accédez à Access (Accès) > Guided Configuration (Configuration guidée) > Microsoft Integration.

- Sélectionnez Application Microsoft Entra.

- Évaluez la liste de configuration.

- Cliquez sur Suivant.

- Suivez la séquence de configuration sous Microsoft Entra Application Configuration.

Configuration Properties

L’onglet Propriétés de la configuration comporte des propriétés de compte de service et crée une configuration d’application BIG-IP et un objet d’authentification unique. La section Détails du compte de service Azure représente le client que vous avez enregistré en tant qu'application, dans le locataire Microsoft Entra. Utilisez les paramètres du client OAuth de BIG-IP pour inscrire individuellement un fournisseur de services SAML dans le locataire, avec les propriétés d’authentification unique. Easy Button effectue cette action pour les services BIG-IP publiés et activés pour SHA.

Notes

Certains paramètres sont globaux et peuvent être réutilisés pour publier d’autres applications.

- Entrez un Configuration Name. Des noms uniques permettent de différencier les configurations Easy Button.

- Pour Authentification unique (SSO) et en-têtes HTTP, sélectionnez Activé.

- Pour ID de locataire, ID client et Clé secrète client, entrez l’ID de locataire, l’ID client et la clé secrète client que vous avez notés lors de l’inscription du locataire.

- Sélectionnez Test Connection (Tester la connexion). Cette action confirme la connexion BIG-IP à votre locataire.

- Cliquez sur Suivant.

Fournisseur de services

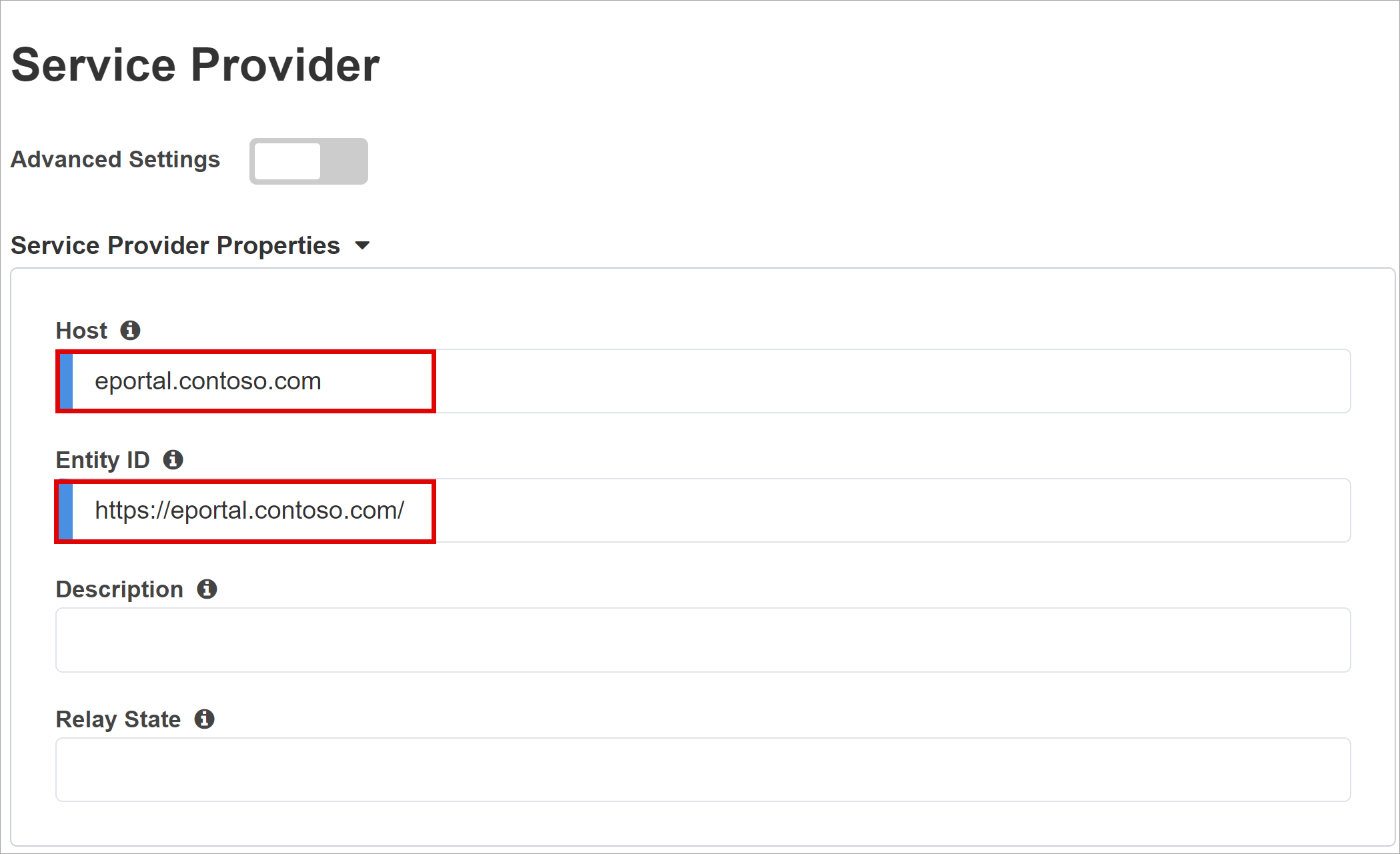

Utilisez les paramètres du fournisseur de services pour définir les propriétés de l’instance SP SAML de l’application sécurisée par SHA.

Pour Hôte, entrez le nom de domaine complet (FQDN) public de l’application en cours de sécurisation.

Pour Entity ID, entrez l’identifiant utilisé par Microsoft Entra ID pour identifier le SP SAML demandant un jeton.

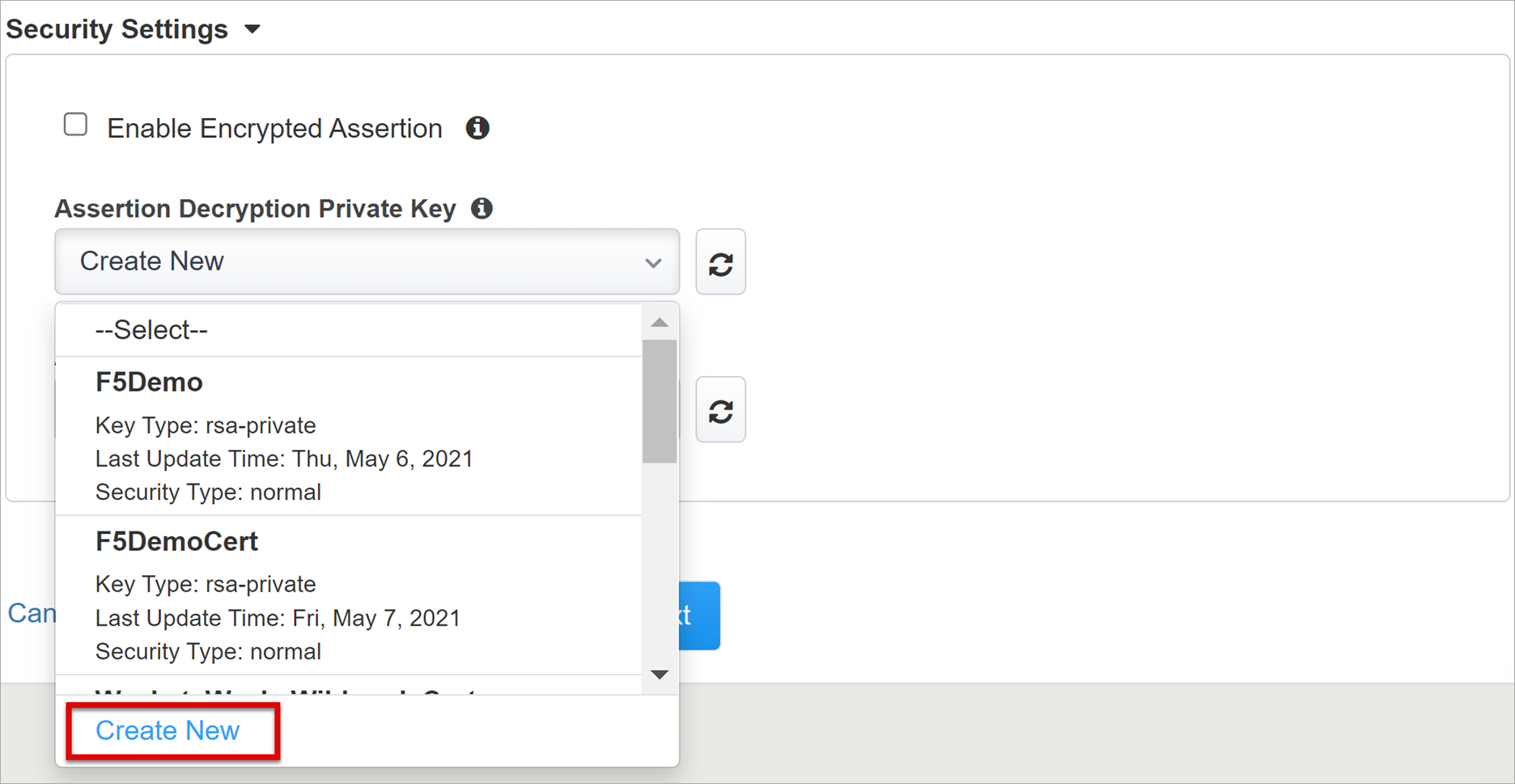

(Facultatif) Utilisez les paramètres de sécurité pour indiquer que Microsoft Entra ID chiffre les assertions SAML émises. Les assertions chiffrées entre Microsoft Entra ID et BIG-IP APM augmentent l'assurance que les jetons de contenu ne sont pas interceptés ni les données compromises.

Dans Clé privée de déchiffrement d’assertion, sélectionnez Créer.

Sélectionnez OK.

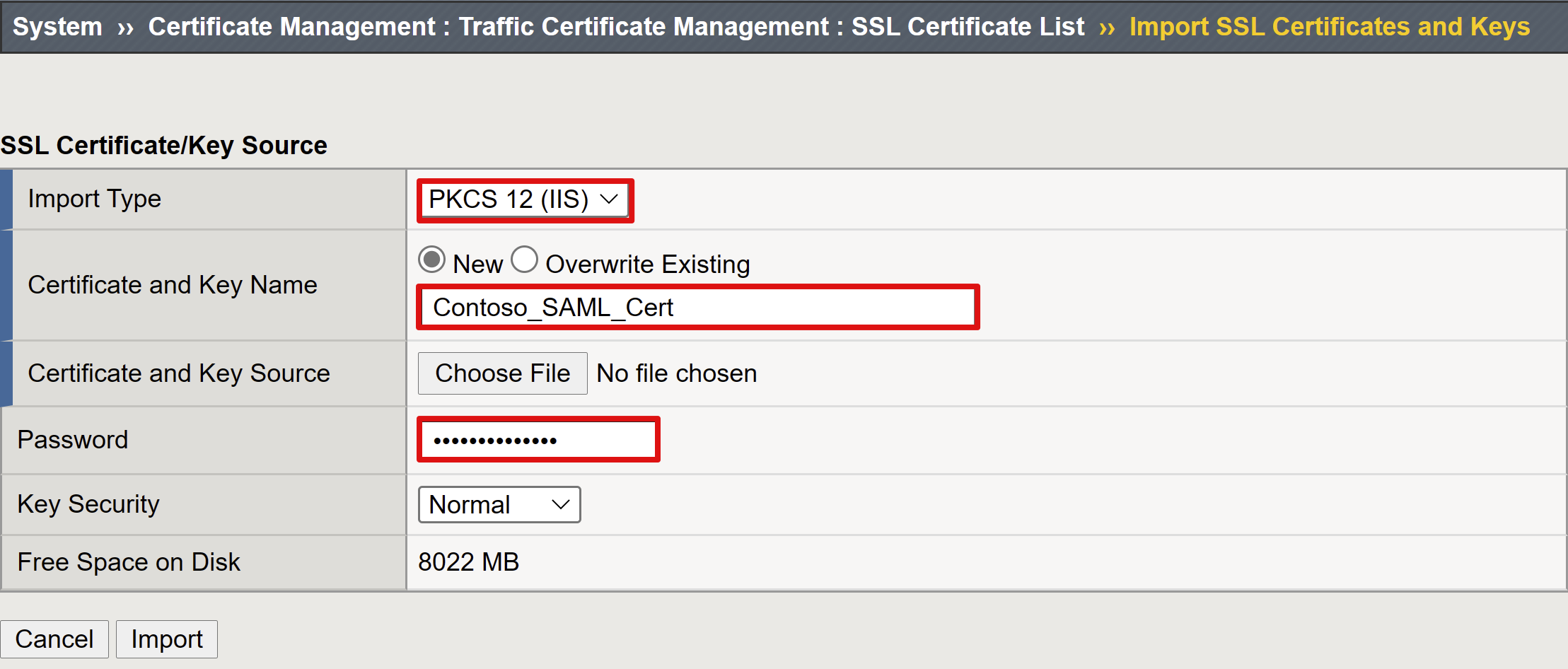

La boîte de dialogue Import SSL Certificates and Keys (Importer des certificats et des clés SSL) s’ouvre dans un nouvel onglet.

Pour importer le certificat et la clé privée, sélectionnez PKCS 12 (IIS).

Fermez l’onglet du navigateur pour revenir à l’onglet principal.

Pour Activer l’assertion chiffrée, activez la case.

Si vous avez activé le chiffrement, dans la liste Clé privée de déchiffrement d'assertion, sélectionnez la clé privée du certificat que BIG-IP APM utilise pour déchiffrer les assertions Microsoft Entra.

Si vous avez activé le chiffrement, dans la liste Certificat de décryptage d'assertion, sélectionnez le certificat téléchargé par BIG-IP sur Microsoft Entra ID pour chiffrer les assertions SAML émises.

Microsoft Entra ID

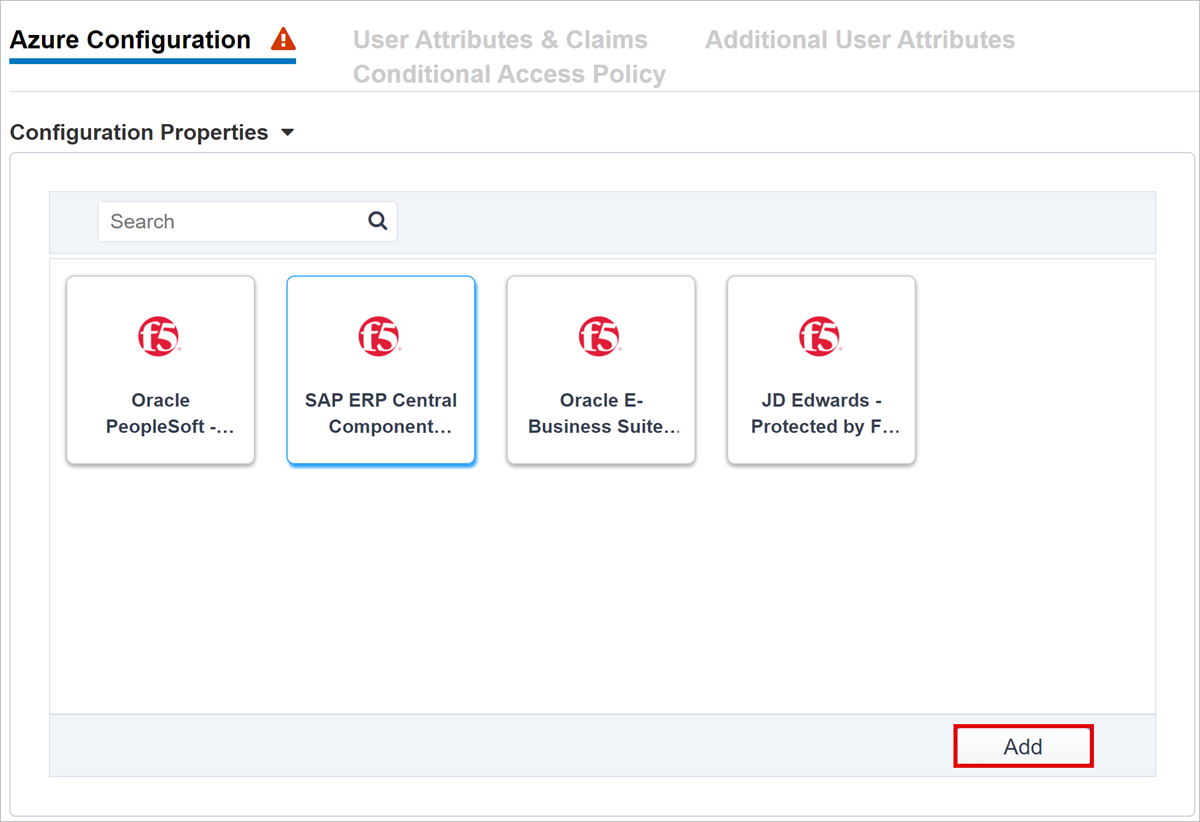

Easy Button fournit des modèles d’applications pour Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP, et un modèle SHA générique.

Pour démarrer une configuration Azure, sélectionnez Composant central SAP ERP >Ajouter.

Notes

Vous pouvez utiliser les informations des sections suivantes lors de la configuration manuelle d'une nouvelle application SAML BIG-IP dans un client Microsoft Entra.

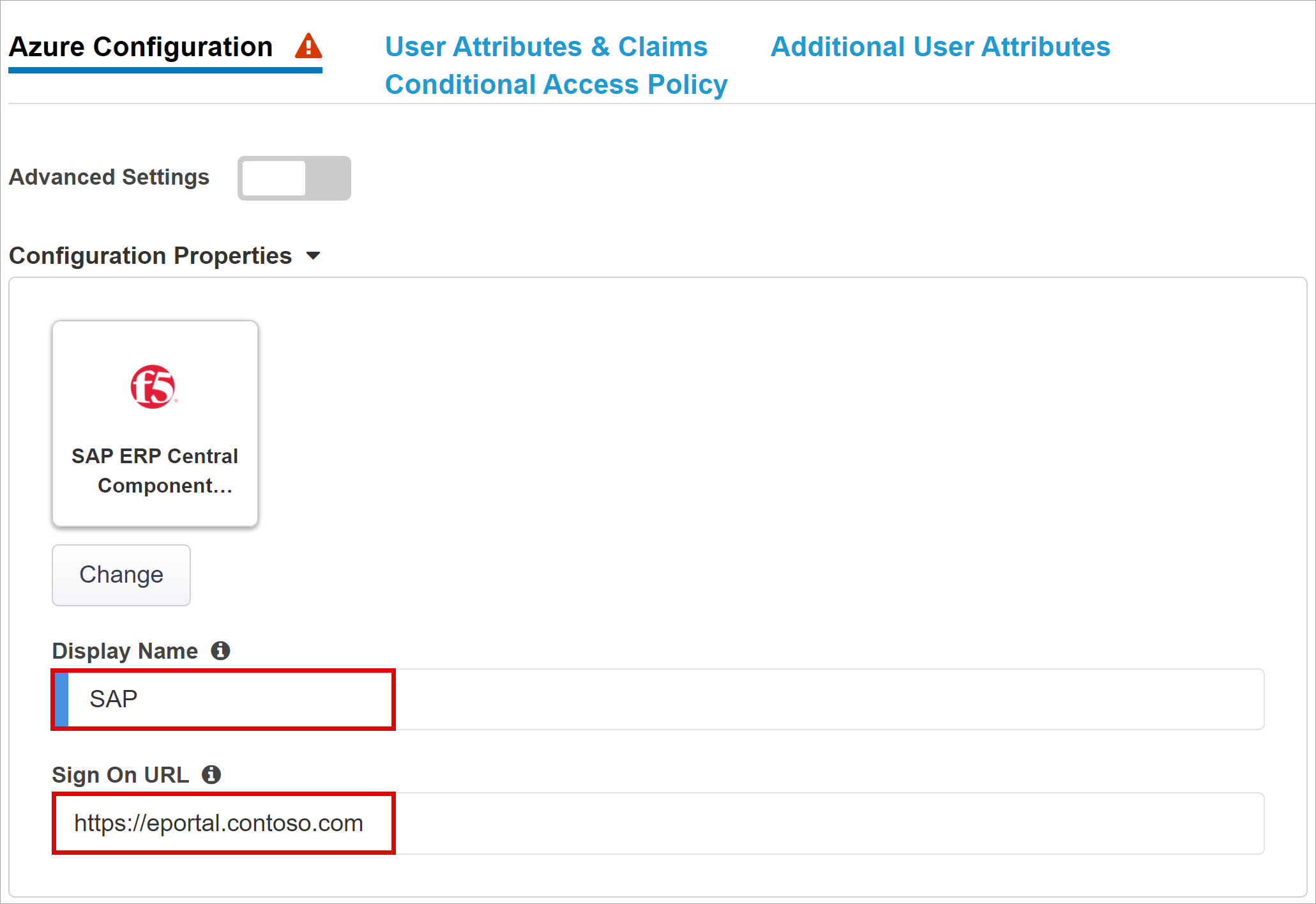

Configuration d’Azure

Pour Nom d’affichage, saisissez l’application créée par BIG-IP dans le locataire Microsoft Entra. Le nom apparaît sur l’icône dans le portail Mes applications.

(Facultatif) Laissez l’URL de connexion (facultatif) vide.

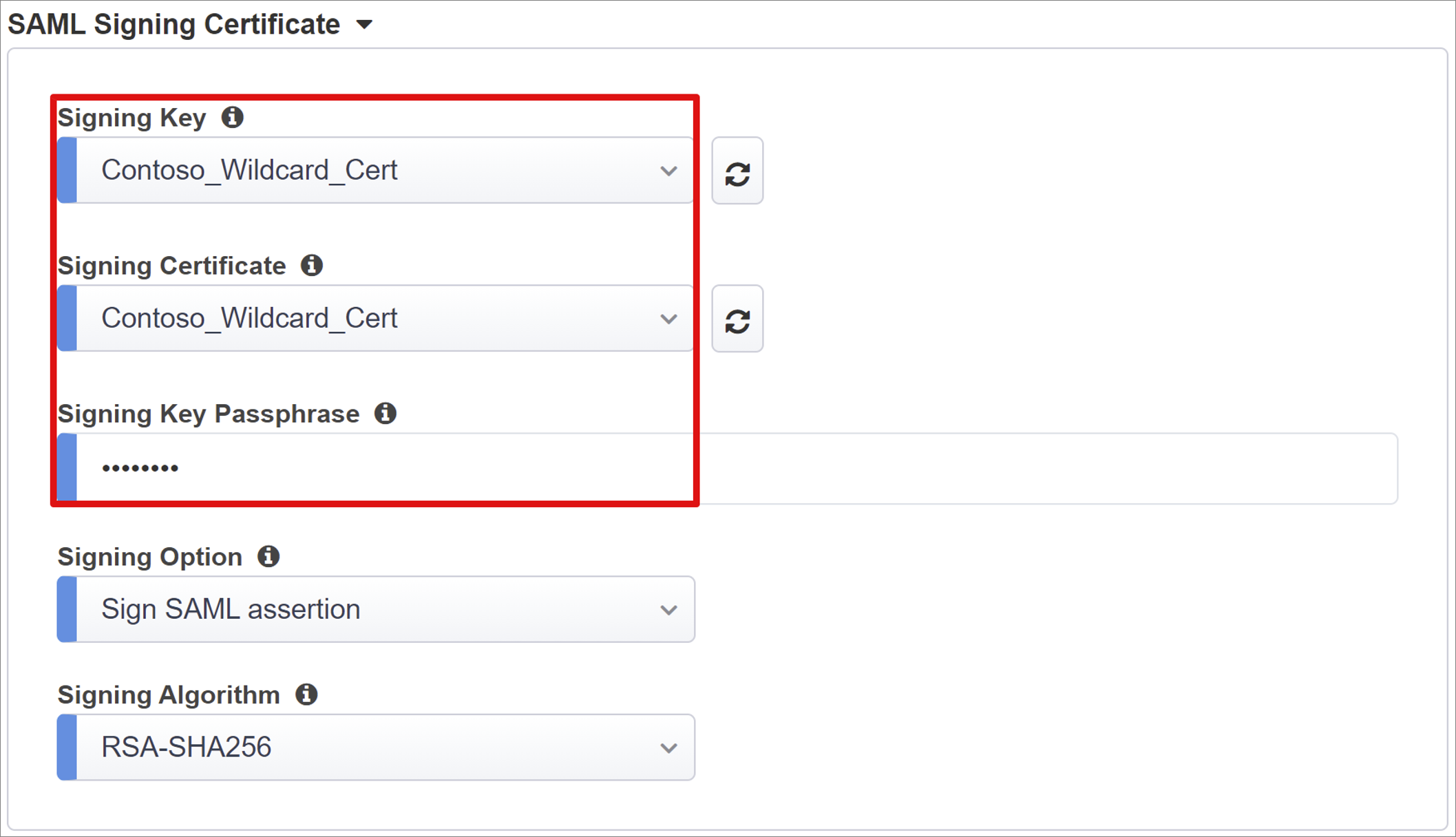

À côté de Clé de signature, sélectionnez Actualiser.

Sélectionnez le Certificat de signature. Cette action localise le certificat que vous avez entré.

Dans la Phrase secrète de la clé de signature, entrez le mot de passe du certificat.

(Facultatif) Activez l’option Signing Option (Option de signature). Cette option garantit que BIG-IP accepte les jetons et les revendications signés par Microsoft Entra ID

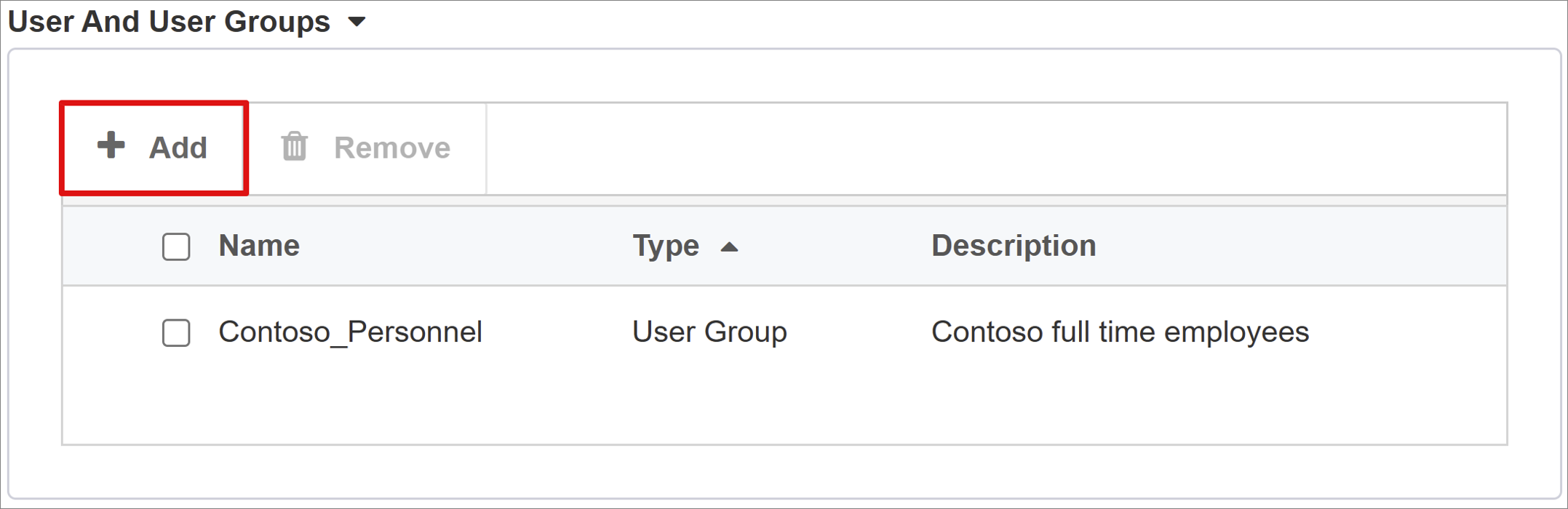

Les utilisateurs et les groupes d'utilisateurs sont interrogés dynamiquement à partir de votre locataire Microsoft Entra. Les groupes permettent d’autoriser l’accès à l’application.

Ajoutez un utilisateur ou un groupe pour les tests ; sinon, les accès sont refusés.

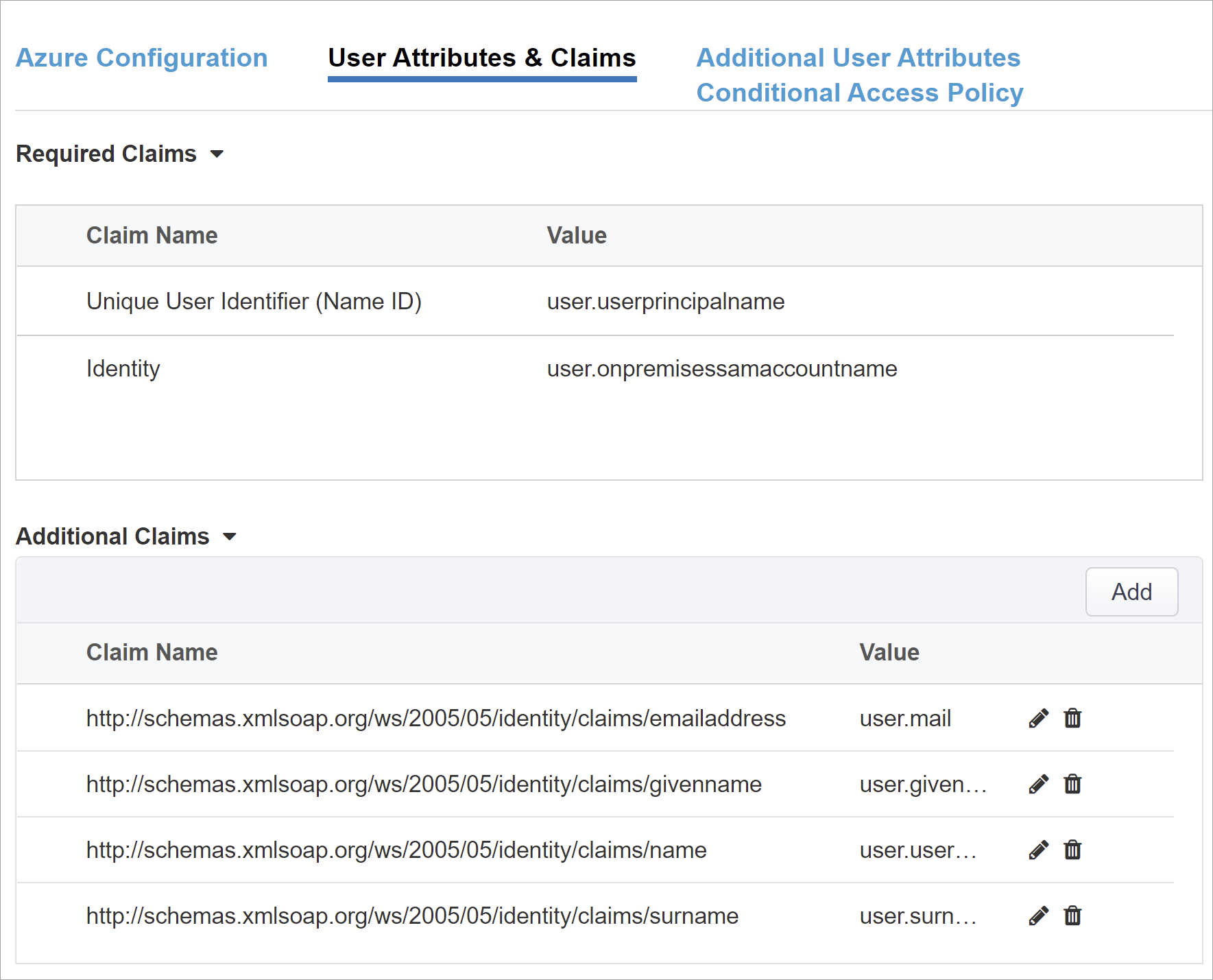

Attributs utilisateur et revendications

Lorsque les utilisateurs s'authentifient auprès de Microsoft Entra ID, il émet un jeton SAML avec des revendications et des attributs par défaut identifiant l'utilisateur. L’onglet Attributs utilisateur et revendications montre les revendications par défaut à émettre pour la nouvelle application. Utilisez-le pour configurer d’autres revendications.

Ce tutoriel est basé sur un suffixe de domaine .com utilisé en interne et en externe. Aucun autre attribut n’est nécessaire pour obtenir une implémentation fonctionnelle de l’authentification unique de la délégation Kerberos contrainte (KCD).

Vous pouvez inclure davantage d'attributs Microsoft Entra. Dans ce tutoriel, SAP ERP requiert les attributs par défaut.

En savoir plus : Tutoriel : Configurer le manager de stratégie d’accès F5 BIG-IP pour l’authentification Kerberos. Consultez les instructions sur plusieurs domaines ou la connexion de l’utilisateur avec d’autres suffixes.

Attributs utilisateur supplémentaires

L’onglet Attributs utilisateur supplémentaires prend en charge les systèmes distribués nécessitant des attributs stockés dans d’autres annuaires, pour l’augmentation de la session. Par conséquent, les attributs d’une source LDAP (Lightweight Directory Access Protocol) sont injectés sous forme d’en-têtes SSO supplémentaires pour contrôler l’accès basé sur le rôle, les ID de partenaire, etc.

Notes

Cette fonctionnalité n'a aucune corrélation avec Microsoft Entra ID mais constitue une autre source d'attributs.

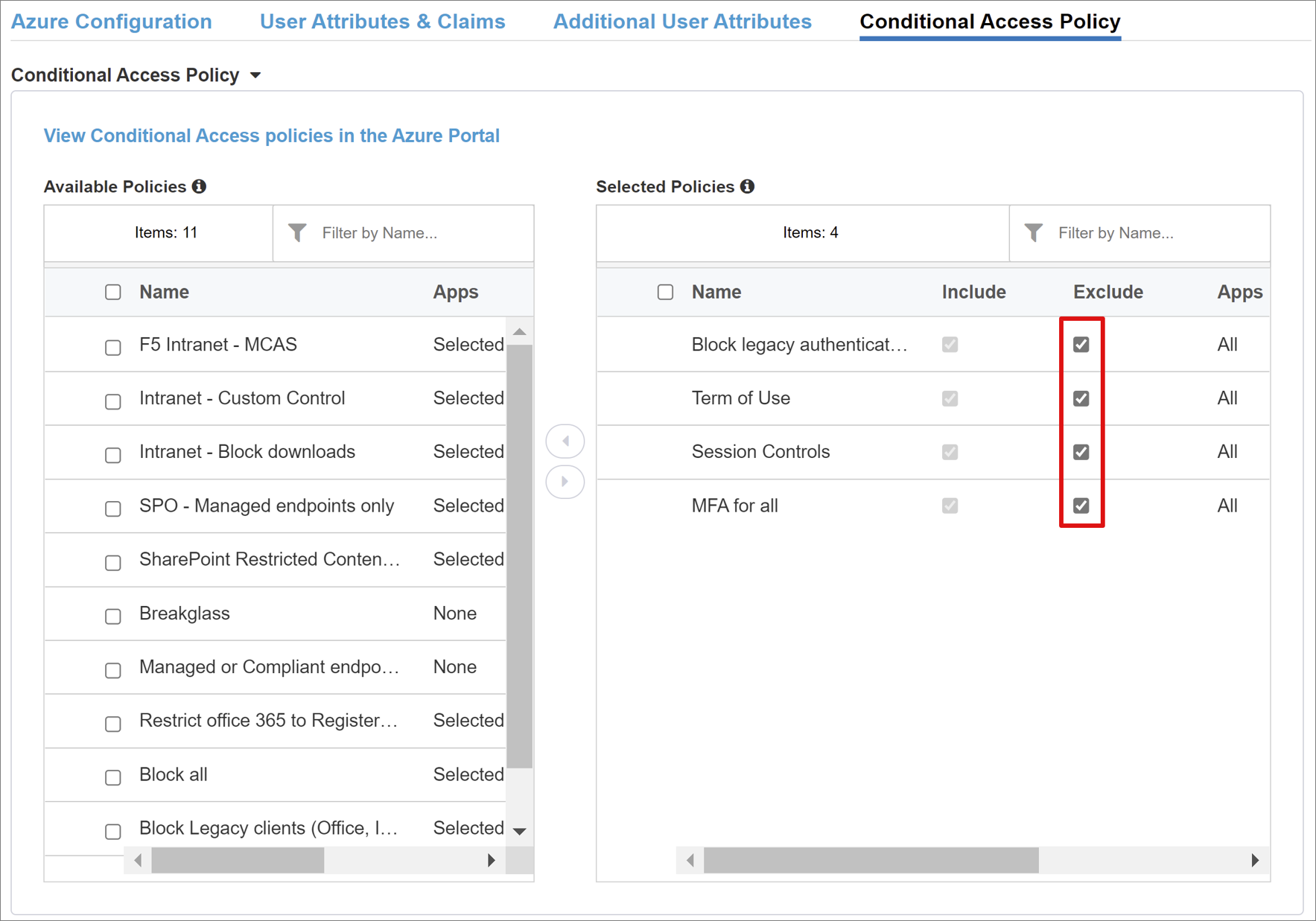

Stratégie d’accès conditionnel

Les stratégies d’accès conditionnel sont appliquées après la pré-authentification de Microsoft Entra. Cette action contrôle l’accès en fonction de l’appareil, de l’application, de l’emplacement et des signaux de risque.

L’affichage Stratégies disponibles répertorie des stratégies d’accès conditionnel sans actions basées sur l’utilisateur.

L’affichage Stratégies sélectionnées répertorie les stratégies qui ciblent des applications cloud. Vous ne pouvez pas désélectionner les politiques appliquées au niveau du locataire, ni les déplacer vers la liste des politiques disponibles.

Pour sélectionner une stratégie pour l’application en cours de publication :

- Dans la liste Stratégies disponibles, sélectionnez la stratégie.

- Sélectionnez la flèche vers la droite.

- Déplacez la stratégie vers la liste des Stratégies sélectionnées.

Les stratégies sélectionnées doivent avoir l’option Inclure ou Exclure cochée. Si les deux options sont cochées, la stratégie sélectionnée n’est pas appliquée.

Notes

La liste des stratégies apparaît lorsque vous sélectionnez initialement cet onglet. Utilisez le bouton Actualiser pour interroger votre locataire. Le bouton Actualiser s’affiche lorsque l’application est déployée.

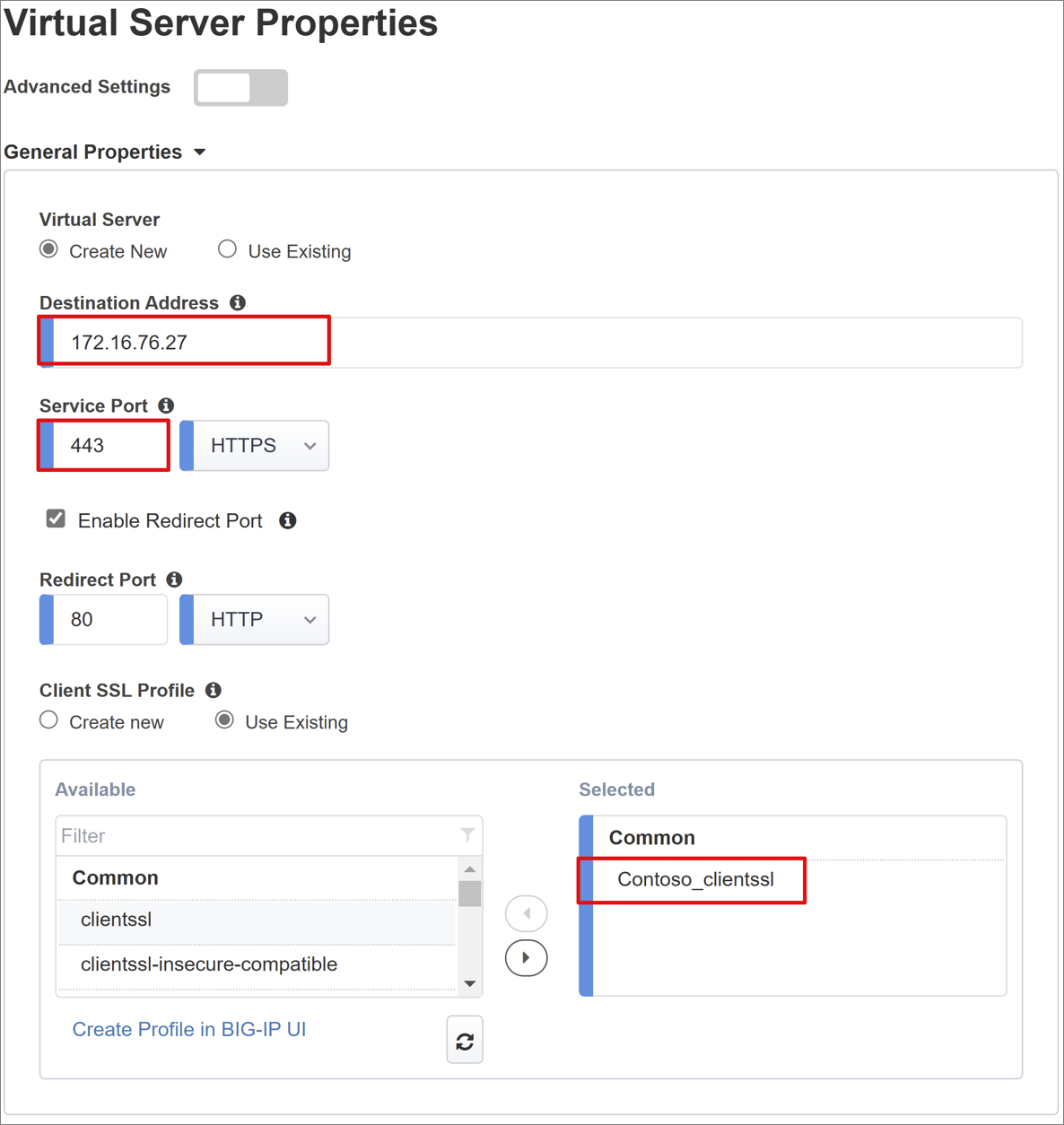

Propriétés du serveur virtuel

Un serveur virtuel est un objet de plan de données BIG-IP représenté par une adresse IP virtuelle. Ce serveur écoute les requêtes du client adressées à l’application. Le trafic reçu est traité et évalué par rapport au profil APM associé au serveur virtuel. Le trafic est ensuite dirigé conformément à la stratégie.

- Entrez une Adresse de destination. Utilisez l’adresse IPv4/IPv6 que BIG-IP utilise pour recevoir le trafic client. Un enregistrement correspondant existe dans le serveur de noms de domaine (DNS), qui permet aux clients de résoudre l’URL externe de l’application BIG-IP publiée en cette adresse IP. Vous pouvez utiliser un DNS localhost d’ordinateur de test pour effectuer des tests.

- Pour Port de service, entrez 443.

- Sélectionnez HTTPS.

- Pour Activer le port de redirection, activez la case.

- Pour Port de redirection, entrez un nombre, puis sélectionnez HTTP. Cette option redirige le trafic entrant du client HTTP vers HTTPS.

- Sélectionnez le Profil SSL client que vous avez créé. Ou conservez la valeur par défaut pour effectuer des tests. Le profil SSL du client permet d’activer le serveur virtuel pour HTTPS : les connexions clientes sont donc chiffrées sur TLS (Transport Layer Security).

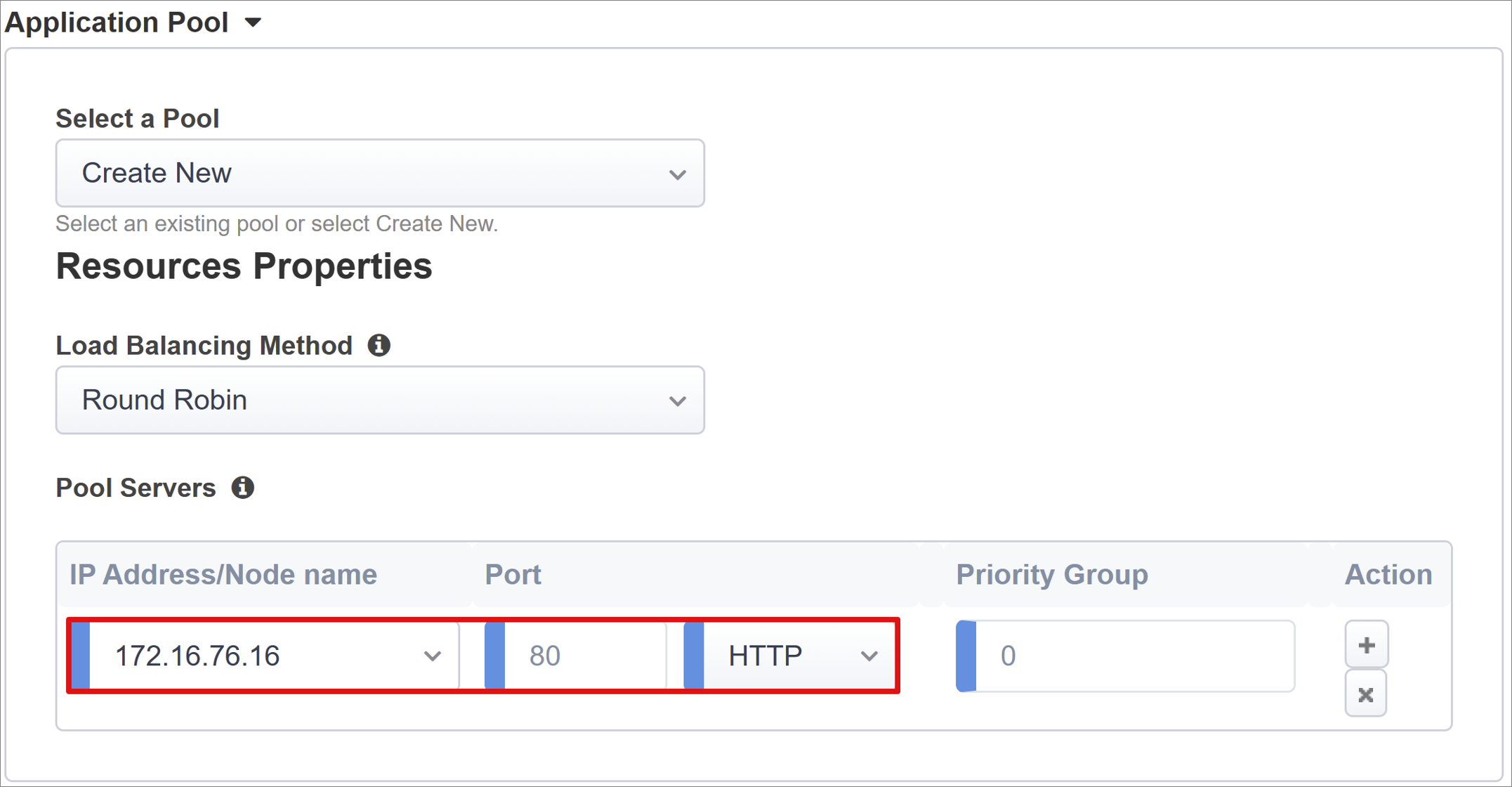

Propriétés du pool

L’onglet Pool d'applications a des services derrière BIG-IP, représentés comme un pool avec des serveurs d’application.

Pour Sélectionnez un pool, sélectionnez Créer ou sélectionnez un pool.

Pour Load Balancing Method, sélectionnez Round Robin.

Pour Serveurs du pool, sélectionnez un nœud serveur ou entrez une adresse IP et un port pour le nœud back-end hébergeant l’application basée sur un en-tête.

Authentification unique et en-têtes HTTP

Utilisez l’authentification unique pour permettre un accès aux services publiés BIG-IP sans entrer d’informations d’identification. L’Assistant Easy Buttonprend en charge Kerberos, OAuth Bearer et les en-têtes d’autorisation HTTP pour l’authentification unique. Pour les instructions suivantes, vous avez besoin du compte de délégation Kerberos que vous avez créé.

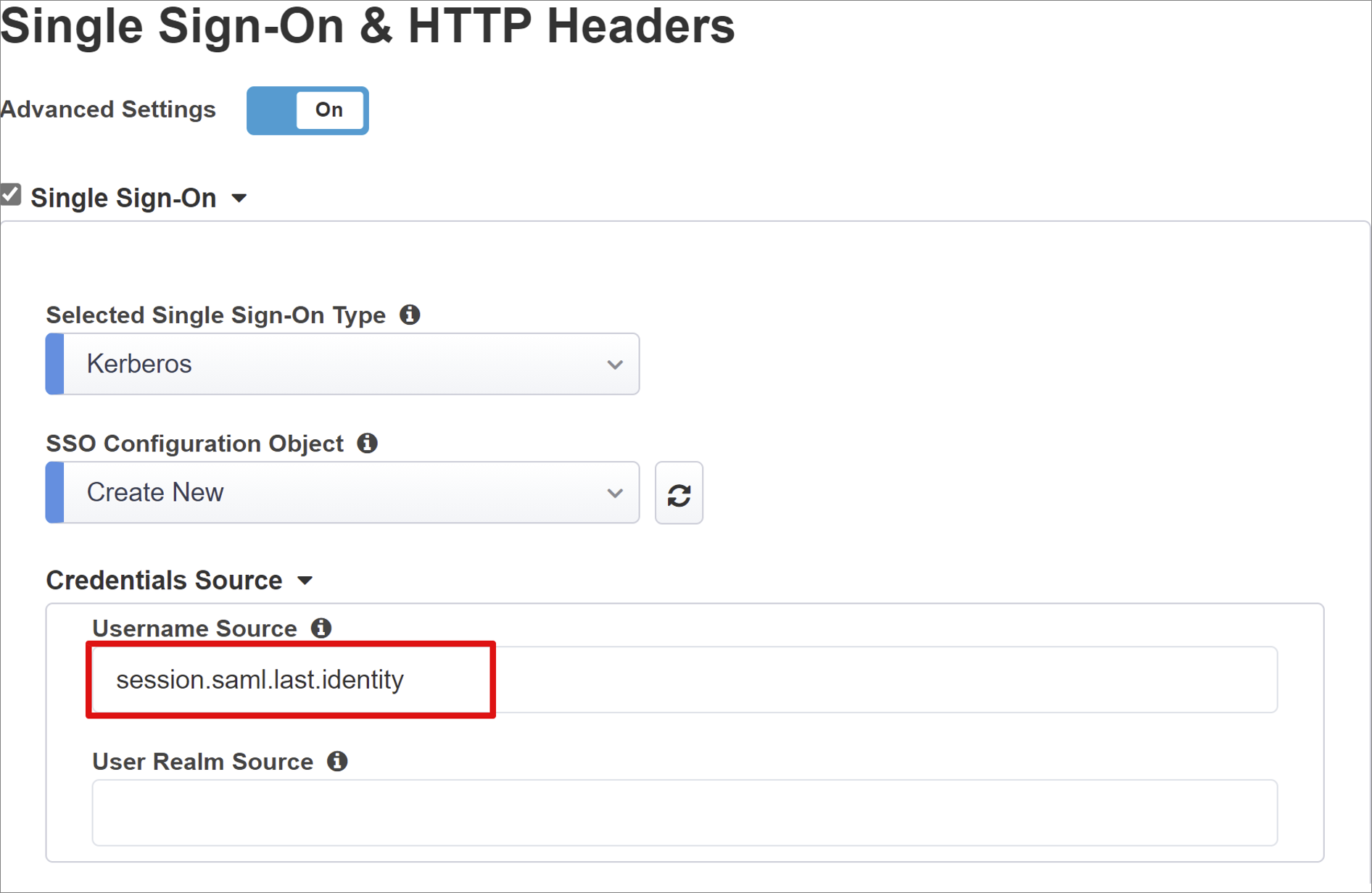

Dans Authentification unique et en-têtes HTTP, pour Paramètres avancés, sélectionnez Activé.

Pour Type d’authentification unique sélectionné, sélectionnez Kerberos.

Pour Source du nom d’utilisateur, entrez une variable de session en tant que source de l’ID d’utilisateur.

session.saml.last.identitydétient la revendication Microsoft Entra avec l’ID utilisateur connecté.L’option Source du domaine de l’utilisateur est obligatoire si le domaine de l’utilisateur est différent du domaine kerberos de BIG-IP. Par conséquent, la variable de session APM contient le domaine de l’utilisateur connecté. Par exemple :

session.saml.last.attr.name.domain.

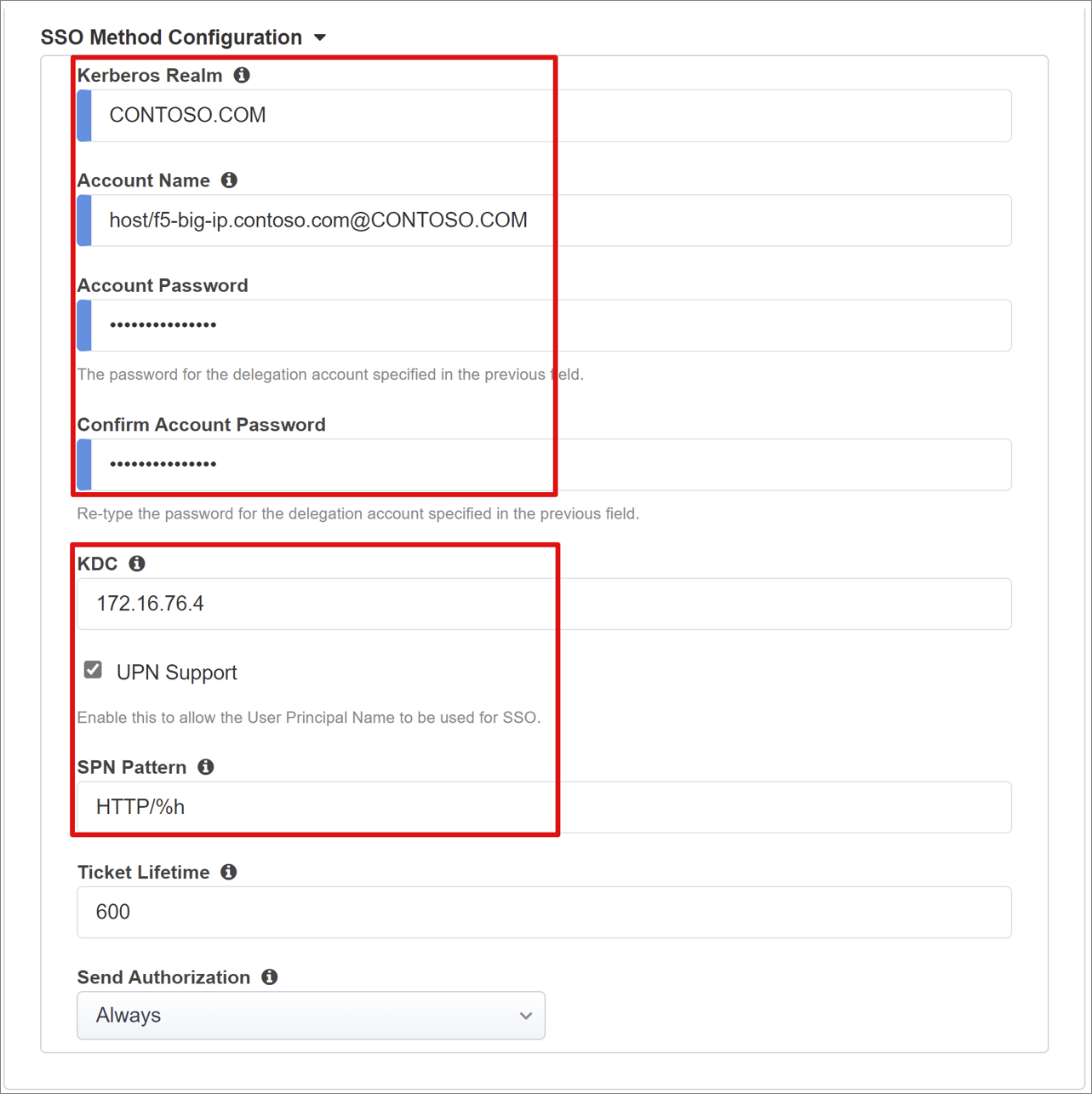

Pour KDC, saisissez une adresse IP de contrôleur de domaine ou un nom de domaine complet si le DNS est configuré.

Pour une Prise en charge UPN, activez la case. L’APM utilise le nom d'utilisateur principal (UPN) pour la création de tickets kerberos.

Pour Modèle SPN, saisissez HTTP/%h. Cette action indique à l’APM d’utiliser l’en-tête d’hôte de requête client et de générer le nom de principal du service (SPN) pour lequel il demande un jeton kerberos.

Pour Envoyer l’autorisation, désactivez l’option pour les applications qui négocient l’authentification. Par exemple, Tomcat.

Gestion des sessions

Utilisez les paramètres de gestion de session BIG-IP pour définir les conditions dans lesquelles des sessions d’utilisateur se terminent ou se poursuivent. Les conditions incluent des limites pour les utilisateurs et les adresses IP, ainsi que des informations utilisateur correspondantes.

Pour en savoir plus, accédez à my.f5.com et consultez K18390492 : Sécurité | Guide des opérations BIG-IP APM

Le guide des opérations ne couvre pas les Single Log-Out (SLO). Cette fonctionnalité garantit que les sessions entre l'IdP, le BIG-IP et l'agent utilisateur se terminent lorsque les utilisateurs se déconnectent. L'Easy Button déploie une application SAML sur le locataire Microsoft Entra. Il remplit l’URL de déconnexion avec le point de terminaison APM des SLO. Les déconnexions initiées par le fournisseur d’identité à partir du portail Mes applications terminent BIG-IP et la session client.

Pendant le déploiement, les métadonnées de fédération SAML de l’application publiée sont importées à partir du locataire. Cette action fournit à l'APM le point de terminaison de déconnexion SAML pour l'ID Microsoft Entra et aide la déconnexion initiée par le SP à mettre fin au client et à la session Microsoft Entra.

Déploiement

- Sélectionnez Déployer.

- Vérifiez que l’application est répertoriée dans la liste des Applications d’entreprise du locataire.

- Avec un navigateur, connectez-vous à l’URL externe de l’application ou sélectionnez l’icône de l’application dans Mes Applications.

- Authentifiez-vous auprès de Microsoft Entra ID.

- Vous êtes redirigé vers le serveur virtuel BIG-IP et connecté via l’authentification unique.

Pour augmenter la sécurité, vous pouvez bloquer l’accès direct à l’application, imposant ainsi un chemin d’accès via le BIG-IP.

Déploiement avancé

Les modèles de configuration guidée manquent parfois de flexibilité.

En savoir plus : Tutoriel : Configurer le manager de stratégie d’accès F5 BIG-IP pour l’authentification Kerberos.

Désactiver le mode de gestion strict

Sinon, dans BIG-IP, vous pouvez désactiver le mode de gestion strict de la configuration guidée. Vous pouvez modifier vos configurations manuellement, bien que la plupart des configurations soient automatisées avec des modèles d’Assistant.

Accédez à Access > Guided Configuration.

À l’extrémité de la ligne correspondant à la configuration de votre application, sélectionnez le cadenas.

Les objets BIG-IP associés à l’application publiée sont déverrouillés pour la gestion. Les modifications via l’interface utilisateur de l’Assistant ne sont plus possibles.

Notes

La réactivation du mode d’administration strict et le déploiement d’une configuration remplaçant les paramètres hors de l’interface utilisateur de la Configuration guidée, nous recommandons d’utiliser la méthode de configuration avancée pour les services en production.

Résolution des problèmes

Si vous ne parvenez pas à accéder à l’application sécurisée SHA, consultez l’aide suivante sur la résolution des problèmes.

- Kerberos est sensible au temps. Vérifiez que les serveurs et les clients sont réglés sur la bonne heure et synchronisés sur une source horaire fiable.

- Vérifiez que le contrôleur de domaine et le nom d’hôte de l’application web sont résolus dans DNS.

- Vérifiez qu’il n’y a aucun SPN en double dans l’environnement.

- Sur un ordinateur de domaine, sur la ligne de commande, utilisez la requête :

setspn -q HTTP/my_target_SPN

- Sur un ordinateur de domaine, sur la ligne de commande, utilisez la requête :

Pour valider une configuration KCD d’application Internet Information Services (IIS), consultez Résolution des problèmes de configuration KCD du proxy d'application

Accédez à techdocs.f5.com et consultez la Méthode d’authentification unique Kerberos

Analyse des journaux

Verbosité du journal

La journalisation BIG-IP isole les problèmes liés à la connectivité, à l’authentification unique, aux violations de stratégies ou aux mappages de variables mal configurés. Pour commencer la résolution des problèmes, augmentez la verbosité du journal.

- Accédez à Access Policy > Overview.

- Sélectionnez Event Logs.

- Sélectionnez Paramètres.

- Sélectionnez la ligne correspondant à votre application publiée.

- Sélectionnez Modifier.

- Sélectionnez Accéder aux journaux système

- Dans la liste de l’authentification unique, sélectionnez Debug.

- Sélectionnez OK.

- Reproduisez votre problème.

- Inspectez les données.

Une fois l’inspection terminée, rétablissez la verbosité du journal, car ce mode génère des données excessives.

Message d’erreur BIG-IP

Si un message d'erreur BIG-IP apparaît après la pré-authentification Microsoft Entra, le problème peut être lié à l'ID Microsoft Entra vers l'authentification unique BIG-IP.

- Accédez à Accéder > Vue d’ensemble.

- Sélectionnez Access reports.

- Exécutez le rapport pour la dernière heure.

- Inspectez les données.

Utilisez le lien Afficher les variables de session de la session en cours pour voir si APM reçoit les revendications Microsoft Entra attendues.

Aucun message d’erreur BIG-IP

Si aucun message d’erreur BIG-IP n’apparaît, le problème peut être lié à la requête back-end ou à l’authentification unique entre BIG-IP et l’application.

- Accédez à Access Policy > Overview.

- Sélectionnez Active Sessions.

- Sélectionnez le lien de la session actuelle.

- Utilisez le lien Afficher les variables pour identifier les problèmes de KCD, en particulier si BIG-IP APM n’obtient pas les identificateurs d’utilisateur et de domaine corrects à partir des variables de session.

En savoir plus :

- Accédez au site devcentral.f5.com pour obtenir des exemples d’affectation de variables APM.

- Accédez à techdocs.f5.com et consultez Variables de session