Collecter les journaux d’audit en utilisant un connecteur personnalisé (obsolète)

Important

L’utilisation de la solution dédiée Center of Excellence - Journal d’audit et du connecteur personnalisé Gestion d’Office 365 pour collecter les événements du journal d’audit est obsolète. La solution et le connecteur personnalisé seront supprimés du Starter Kit CoE en août 2023. Nous avons un nouveau flux qui collecte les événements du journal d’audit, qui fait partie de la solution Center of Excellence - Composants principaux. Ce nouveau flux utilise un connecteur HTTP. En savoir plus : Collecter les journaux d’audit en utilisant une action HTTP

Le flux Synchronisation du journal d’audit se connecte au journal d’audit Microsoft 365 pour recueillir des données de télémétrie (utilisateurs uniques, lancements) pour les applications. Le flux utilise un connecteur personnalisé pour se connecter au journal d’audit. Dans les instructions suivantes, vous configurez le connecteur personnalisé et le flux.

Le kit de démarrage du Centre d’excellence (CoE) fonctionne sans ce flux, mais les informations d’utilisation (lancements d’applications, utilisateurs uniques) dans le tableau de bord sont alors vides. Power BI

Conditions préalables

Complétez les articles Avant de configurer le kit de démarrage CoE et Configurer les composants d’inventaire avant de poursuivre la configuration décrite dans cet article.

connectez-vous avec la bonne identité.

(Facultatif) Configurez la solution de journal d’audit uniquement si vous avez choisi les flux cloud comme mécanisme d’inventaire et de télémétrie.

Regardez une procédure pas à pas sur la façon de configurer le connecteur du journal d’audit.

Avant d’utiliser le connecteur du journal d’audit

La recherche du journal d’audit Microsoft 365 doit être activée pour que le connecteur du journal d’audit fonctionne. Pour plus d’informations, voir Activer ou désactiver l’audit

L’identité de l’utilisateur qui exécute le flux doit avoir l’autorisation d’accéder aux journaux d’audit. Les autorisations minimales sont décrites dans Avant de rechercher le journal d’audit.

Votre client doit disposer d’un abonnement prenant en charge la journalisation d’audit unifiée. Pour plus d’informations, consultez les Microsoft 365 conseils en matière de sécurité et de conformité.

Microsoft Entra des autorisations peuvent être requises pour configurer l’enregistrement de l’application. Microsoft Entra Selon votre configuration Entra, il peut s’agir d’un rôle de développeur d’applications ou supérieur. Consultez les rôles les moins privilégiés par tâche dans Microsoft Entra ID pour plus de conseils.

Microsoft Entra ID permet aux API de gestion Office 365 de fournir des services d’authentification vous permettant d’accorder des droits d’accès à votre application.

Créer une inscription d’application Microsoft Entra pour l’API de gestion d’Office 365

En suivant ces étapes, vous configurez une inscription d’application Microsoft Entra qui est utilisée dans un connecteur personnalisé et un flux Power Automate pour vous connecter au journal d’audit. Informations supplémentaires : Se familiariser avec les API de gestion Office 365

Connectez-vous au portail Azure.

Accédez à Microsoft Entra ID>Inscriptions d’application.

Sélectionnez + Nouvelle inscription.

Saisissez un nom (par exemple, Gestion Microsoft 365), ne modifiez aucun autre paramètre, puis sélectionnez S’inscrire.

Cliquez sur Autorisations API>+ Ajouter une autorisation.

Sélectionnez API de gestion Office 365 et configurez les autorisations comme suit :

Sélectionnez Accorder un consentement à l’administrateur à (votre organisation). Condition préalable : Accorder le consentement de l’administrateur à l’échelle du client à une application

Les autorisations d’API reflètent maintenant ActivityFeed.Read délégué avec un statut de Accordé pour (votre organisation).

Sélectionnez Certificats et secrets.

Sélectionnez + Nouveau secret client.

Ajoutez une description et une date d’expiration (conformément aux politiques de votre organisation), puis sélectionnez Ajouter.

Copiez et collez la Clé secrète client à un document texte dans le Bloc-notes pour le moment.

Sélectionnez Présentation et copiez et collez l’ID d’application (client) et les valeurs d’ID de répertoire (client) dans le même document texte ; assurez-vous de noter quel GUID est pour quelle valeur. Vous aurez besoin de ces valeurs à l’étape suivante lors de la configuration du connecteur personnalisé.

Laissez le portail Azure ouvert, car vous devrez effectuer des mises à jour de configuration après avoir configuré le connecteur personnalisé.

Configurer le connecteur personnalisé

Vous allez maintenant configurer et installer un connecteur personnalisé qui utilise les Office 365 API de gestion.

Accédez à Power Apps>Dataverse>Connecteurs personnalisés. Le connecteur personnalisé de l’API de gestion est répertorié ici. Office 365 Le connecteur est importé avec la solution des composants de base.

Cliquez sur Modifier.

Si votre locataire est un client commercial, laissez la page Général telle quelle.

Important

- Si votre locataire est un locataire GCC, modifiez l’hôte sur

manage-gcc.office.com. - Si votre locataire est un locataire, changez l’hôte en GCC High .

manage.office365.us - Si votre locataire est un locataire DoD, changez l’hôte en

manage.protection.apps.mil.

Pour plus d’informations, consultez Opérations de l’API d’activité.

- Si votre locataire est un locataire GCC, modifiez l’hôte sur

Sélectionnez Sécurité.

Sélectionner Modifier en bas de la zone OAuth 2.0 pour modifier les paramètres d’authentification.

Modifiez le Fournisseur d’identité en Microsoft Entra ID.

Collez l’ID d’application (client) que vous avez copié depuis l’enregistrement de l’application dans ID client.

Collez la clé secrète client que vous avez copiée depuis l’enregistrement de l’application dans Clé secrète client.

Ne modifiez pas l’ID client.

Laissez l’ URL de connexiontelle quelle pour les locataires commerciaux et GCC, mais pour un locataire GCC High ou DoD, remplacez l’URL par

https://login.microsoftonline.us/.Définissez l’ URL de la ressource :

Type de locataire URL Commercial https://manage.office.comGCC https://manage-gcc.office.comGCC High https://manage.office365.usDoD https://manage.protection.apps.milSélectionnez Mettre à jour un connecteur.

Copiez l’ URL de redirection dans un document texte, tel que le Bloc-notes.

Note

Si vous avez une politique de données protection des pertes (DLP) configurée pour votre kit de démarrage CoE environnement, ajoutez ce connecteur au groupe de données d’entreprise uniquement de cette politique.

Mettre à jour l’inscription de l’application Microsoft Entra avec l’URL de redirection

Accédez au portail Azure et à vos inscriptions d’applications.

Sous Présentation, sélectionnez Ajouter un URI de redirection.

Sélectionnez + Ajouter une plateforme>Web.

Saisissez l’URL que vous avez copiée à partir de la section URL de redirection du connecteur personnalisé.

Sélectionnez Configurer.

Démarrer un abonnement et auditer le contenu du journal

Revenez au connecteur personnalisé pour configurer une connexion au connecteur personnalisé et démarrer un abonnement au contenu du journal d’audit, comme décrit dans les étapes suivantes.

Important

Vous devez effectuer ces étapes pour que les suivantes puissent fonctionner. Si vous ne créez pas une nouvelle connexion et ne testez pas le connecteur ici, la configuration du flux et de flux enfant dans les étapes ultérieures échouera.

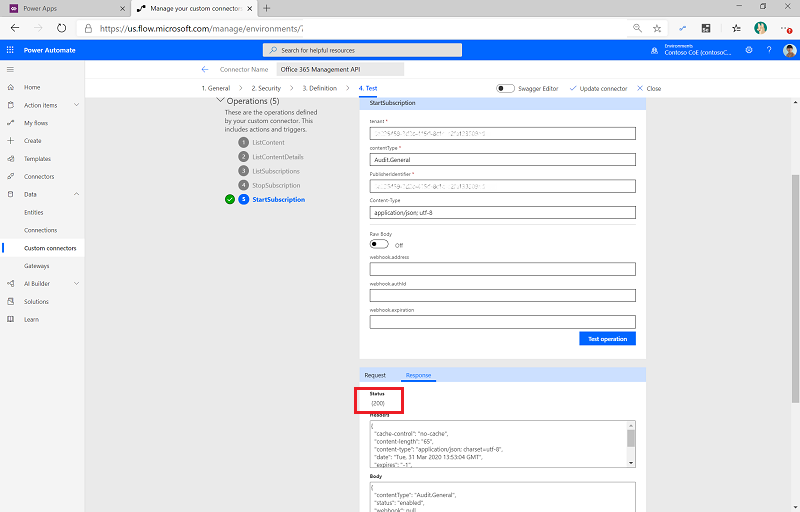

Dans la page Connecteur personnalisé, sélectionnez Test.

Sélectionnez + Nouvelle connexion, puis connectez-vous avec votre compte.

Sous Opérations, sélectionnez StartSubscription.

Collez l’ID de répertoire (locataire) copié plus tôt dans la page de présentation Inscription d’application dans Microsoft Entra ID, dans le champ Locataire.

Collez l’ID de répertoire (locataire) dans PublisherIdentifier.

Sélectionner Tester l’opération.

Vous devriez voir un statut (200) renvoyé, ce qui signifie que la requête a réussi.

Important

Si vous avez déjà activé l’abonnement, vous voyez un message. (400) The subscription is already enabled Cela signifie que l’abonnement est déjà activé avec succès. Ignorez cette erreur et continuez la configuration.

Si vous ne voyez pas le message ci-dessus ou un (200) réponse, la demande a probablement échoué. Il se peut qu’il y ait une erreur dans votre configuration qui empêche le flux de fonctionner. Les problèmes courants à vérifier sont les suivants :

- Le fournisseur d’identité dans l’onglet Sécurité doit être défini sur Microsoft Entra ID.

- Les journaux d’audit doivent être activés et vous avez l’autorisation de les afficher. Vérifiez votre accès en recherchant le Microsoft Compliance Manager.

- Si vous ne disposez pas des autorisations, consultez Avant de rechercher le journal d’audit.

- Si vous avez récemment activé les journaux d’audit, essayez d’effectuer une nouvelle recherche dans quelques minutes pour donner au journal d’audit le temps de s’activer.

- L’ID locataire issu de l’enregistrement de votre application doit être correct. Microsoft Entra

- L’URL de votre ressource ne doit contenir aucun espace ni caractère ajouté à la fin.

- Vérifiez les étapes de l’enregistrement de votre application pour vous assurer qu’elles sont correctes. Microsoft Entra

- Les paramètres de sécurité du connecteur personnalisé, tels que décrits dans étape 6 de la configuration du connecteur personnalisé, doivent être mis à jour correctement.

Si vous constatez toujours des échecs, votre connexion est peut-être en mauvais état. Pour plus d’informations, consultez les instructions étape par étape pour réparer la connexion au journal d’audit.

Configurer le flux Power Automate

Un flux Power Automate utilise le connecteur personnalisé, interroge quotidiennement le journal d’audit et écrit les événements de lancement de Power Apps sur une table Microsoft Dataverse. Ce tableau est ensuite utilisé dans le tableau de bord Power BI pour rendre compte des sessions et des utilisateurs uniques d’une application.

Téléchargez la solution dans Configurer les composants principaux.

Accédez à make.powerapps.com.

Importez la solution des journaux d’audit du Centre d’excellence à l’aide du fichier

CenterofExcellenceAuditLogs_*x_x_x_xxx*_managed.zip.Établissez des connexions puis activez votre solution. Si vous créez une nouvelle connexion, vous devez sélectionner Actualiser. Vous ne perdez pas votre progression d’importation.

Ouvrez Center of Excellence – Solution de journal d’audit.

Supprimez le couche non gérée de [enfant] Admin | Synchroniser les journaux.

Sélectionnez [Enfant] Administrateur | Journaux de synchronisation.

Modifiez les paramètres Exécuter uniquement les utilisateurs.

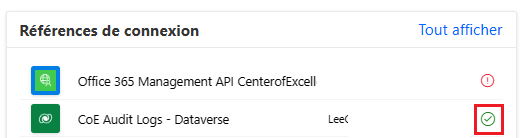

Pour le connecteur personnalisé API de gestion Office 365, remplacez la valeur par Utiliser cette connexion (userPrincipalName@company.com). S’il n’y a pas de connexion pour l’un des connecteurs, accédez à Dataverse>Connexions et créez-en un pour le connecteur.

Pour le connecteur Microsoft Dataverse, laissez la valeur d’autorisation en exécution seule vide et confirmez que la référence de connexion pour la connexion Journaux d’audit CoE - Dataverse est configurée correctement. Si la connexion affiche une erreur, mettez à jour la référence de connexion pour la référence de connexion Journaux d’audit CoE - Dataverse.

Sélectionner Enregistrer, puis fermez l’onglet Détails du flux.

(Facultatif) Modifiez les variables

TimeInterval-UnitetTimeInterval-Intervalenvironnement pour collecter des morceaux de temps Plus petit. La valeur par défaut est de diviser la journée en segments d’heures.11Vous recevez une alerte pour cette solution si le journal d’audit ne parvient pas à collecter toutes les données avec votre intervalle de temps configuré.Nom Description StartTime-Interval Il doit s’agir d’un nombre entier pour représenter l’heure de début de l’extraction. Valeur par défaut : 1(pour un jour en arrière)StartTime-Unit Détermine les unités jusqu’où remonter dans le temps pour récupérer les données. Doit être une valeur d’accepté en tant que paramètre d’entrée à Ajouter au temps. Exemples de valeurs juridiques : Minute,Hour,Day. La valeur par défaut estDay.TimeInterval-Unit Détermine les unités de segmentation du temps depuis le début. Doit être une valeur d’accepté en tant que paramètre d’entrée à Ajouter au temps. Exemples de valeurs juridiques : Minute,Hour,Day. La valeur par défaut estHour.TimeInterval-Interval Doit être un nombre entier pour représenter le nombre de morceaux de type unité. La valeur par défaut est 1(pour les tranches d’une heure).TimeSegment-CountLimit Doit être un nombre entier pour représenter la limite du nombre de morceaux pouvant être créés. La valeur par défaut est 60.[!ITIP] Ces valeurs par défaut fonctionnent dans un locataire de taille moyenne. Vous devrez peut-être Ajuster les valeurs plusieurs fois pour que cela fonctionne pour la taille de votre locataire.

Pour plus d’informations sur la mise à jour des variables environnement, voir Mettre à jour les variables environnement.

- De retour dans la solution, activez les deux flux : [Enfant] Administrateur | Flux Synchroniser les journaux et Administrateur | Flux Synchroniser les journaux d’audit.

Exemples de configuration des variables d’environnement

Voici des exemples de configuration pour ces valeurs :

| StartTime-Interval | StartTime-Unit | TimeInterval-Interval | TimeInterval-Unit | TimeSegment-CountLimit | Expectation |

|---|---|---|---|---|---|

| 1 | Jour | 1 | heure | 60 | Créez 24 flux enfant, ce qui est dans la limite de 60. Chaque flux enfant récupère 1 heure de journaux des dernières 24 heures. |

| 2 | Jour | 1 | heure | 60 | Créez 48 flux enfant, ce qui est dans la limite de 60. Chaque flux enfant récupère 1 heure de journaux des 48 dernières heures. |

| 1 | Jour | 5 | minute | 300 | Crée 288 flux enfant, ce qui est dans la limite de 300. Chaque flux enfant récupère 5 minutes de journaux des dernières 24 heures. |

| 1 | Jour | 15 | minute | 100 | Créez 96 flux enfant, ce qui est dans la limite de 100. Chaque flux enfant récupère 15 minutes de journaux des dernières 24 heures. |

Comment obtenir d’anciennes données

Une fois configurée, cette solution collecte les lancements d’applications, mais n’est pas configurée pour collecter les lancements d’applications historiques. Selon votre Microsoft 365 licence, les données historiques sont disponibles jusqu’à un an à l’aide du journal d’audit dans Microsoft Purview.

Vous pouvez charger manuellement les données historiques dans les tables du kit de démarrage CoE. Pour plus d’informations, consultez Comment importer d’anciens journaux d’audit.

J’ai trouvé un bug avec le kit de démarrage CoE. Où dois-je aller ?

Pour signaler un bogue par rapport à la solution, accédez à aka.ms/coe-starter-kit-issues.