Bonnes pratiques en matière de sécurité Microsoft Purview

Cet article fournit les meilleures pratiques pour les exigences de sécurité courantes pour les solutions de gouvernance Microsoft Purview. La stratégie de sécurité décrite suit l’approche de défense en profondeur en couches.

Remarque

Ces bonnes pratiques couvrent la sécurité des solutions de gouvernance des données unifiées Microsoft Purview. Pour plus d’informations sur les solutions de conformité et de risque Microsoft Purview, accédez ici. Pour plus d’informations sur Microsoft Purview en général, accédez ici.

Avant d’appliquer ces recommandations à votre environnement, vous devez consulter votre équipe de sécurité, car certaines peuvent ne pas être applicables à vos exigences de sécurité.

Sécurité réseau

Microsoft Purview est une solution PaaS (Platform as a Service) dans Azure. Vous pouvez activer les fonctionnalités de sécurité réseau suivantes pour vos comptes Microsoft Purview :

- Activez l’isolation réseau de bout en bout à l’aide du service Private Link.

- Utilisez le Pare-feu Microsoft Purview pour désactiver l’accès public.

- Déployez des règles de groupe de sécurité réseau (NSG) pour les sous-réseaux où sont déployés des points de terminaison privés de sources de données Azure, des points de terminaison privés Microsoft Purview et des machines virtuelles runtime auto-hébergées.

- Implémentez Microsoft Purview avec des points de terminaison privés gérés par une appliance virtuelle réseau, comme Pare-feu Azure pour l’inspection réseau et le filtrage réseau.

Pour plus d’informations, consultez Meilleures pratiques relatives à la connectivité aux services PaaS Azure.

Déployer des points de terminaison privés pour les comptes Microsoft Purview

Si vous avez besoin d’utiliser Microsoft Purview à partir de votre réseau privé, il est recommandé d’utiliser Azure Private Link Service avec vos comptes Microsoft Purview pour une isolation partielle ou de bout en bout pour vous connecter au portail de gouvernance Microsoft Purview, accéder aux points de terminaison Microsoft Purview et analyser les sources de données.

Le point de terminaison privé du compte Microsoft Purview est utilisé pour ajouter une autre couche de sécurité, de sorte que seuls les appels clients provenant du réseau virtuel sont autorisés à accéder au compte Microsoft Purview. Ce point de terminaison privé est également un prérequis pour le point de terminaison privé du portail.

Le point de terminaison privé du portail Microsoft Purview est requis pour permettre la connectivité au portail de gouvernance Microsoft Purview à l’aide d’un réseau privé.

Microsoft Purview peut analyser des sources de données dans Azure ou un environnement local à l’aide de points de terminaison privés d’ingestion.

- Pour analyser les sources de données de plateforme en tant que service Azure, consultez Matrice de prise en charge pour l’analyse des sources de données via un point de terminaison privé d’ingestion.

- Si vous déployez Microsoft Purview avec une isolation réseau de bout en bout, pour analyser les sources de données Azure, ces sources de données doivent également être configurées avec des points de terminaison privés.

- Passez en revue les limitations connues.

Pour plus d’informations, consultez Architecture réseau microsoft Purview et meilleures pratiques.

Bloquer l’accès public à l’aide du pare-feu Microsoft Purview

Vous pouvez désactiver l’accès public à Microsoft Purview pour couper complètement l’accès au compte Microsoft Purview à partir de l’Internet public. Dans ce cas, vous devez prendre en compte les exigences suivantes :

- Microsoft Purview doit être déployé en fonction du scénario d’isolation réseau de bout en bout.

- Pour accéder au portail de gouvernance Microsoft Purview et aux points de terminaison Microsoft Purview, vous devez utiliser un ordinateur de gestion connecté au réseau privé pour accéder à Microsoft Purview via un réseau privé.

- Passez en revue les limitations connues.

- Pour analyser les sources de données de plateforme en tant que service Azure, consultez Matrice de prise en charge pour l’analyse des sources de données via un point de terminaison privé d’ingestion.

- Les sources de données Azure doivent également être configurées avec des points de terminaison privés.

- Pour analyser les sources de données, vous devez utiliser un runtime d’intégration auto-hébergé.

Pour plus d’informations, consultez Pare-feu pour restreindre l’accès public.

Utiliser des groupes de sécurité réseau

Vous pouvez utiliser un groupe de sécurité réseau Azure pour filtrer le trafic réseau à destination et en provenance des ressources Azure dans un réseau virtuel Azure. Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou refusent le trafic réseau entrant vers ou en provenance de plusieurs types de ressources Azure. Pour chaque règle, vous pouvez spécifier la source et la destination, le port et le protocole.

Les groupes de sécurité réseau peuvent être appliqués à des sous-réseaux d’interface réseau ou de réseaux virtuels Azure, où les points de terminaison privés Microsoft Purview, les machines virtuelles du runtime d’intégration auto-hébergé et les sources de données Azure sont déployés.

Pour plus d’informations, consultez Appliquer des règles de groupe de sécurité réseau pour les points de terminaison privés.

Les règles de groupe de sécurité réseau suivantes sont requises sur les sources de données pour l’analyse Microsoft Purview :

| Direction | Source | Plage de ports sources | Destination | Port de destination | Protocole | Action |

|---|---|---|---|---|---|---|

| Entrant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Adresses IP privées ou sous-réseaux des sources de données | 443 | N’importe lequel | Autoriser |

Les règles de groupe de sécurité réseau suivantes sont requises à partir des machines de gestion pour accéder au portail de gouvernance Microsoft Purview :

| Direction | Source | Plage de ports sources | Destination | Port de destination | Protocole | Action |

|---|---|---|---|---|---|---|

| Sortant | Adresses IP privées ou sous-réseaux des machines de gestion | * | Adresses IP ou sous-réseaux du point de terminaison privé du portail et du compte Microsoft Purview | 443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines de gestion | * | Étiquette de service : AzureCloud |

443 | N’importe lequel | Autoriser |

Les règles de groupe de sécurité réseau suivantes sont requises sur les machines virtuelles du runtime d’intégration auto-hébergé pour l’analyse Microsoft Purview et l’ingestion des métadonnées :

Importante

Envisagez d’ajouter des règles supplémentaires avec des étiquettes de service pertinentes, en fonction de vos types de source de données.

| Direction | Source | Plage de ports sources | Destination | Port de destination | Protocole | Action |

|---|---|---|---|---|---|---|

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Adresses IP privées ou sous-réseaux des sources de données | 443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Sous-réseaux ou adresses IP de point de terminaison privé d’ingestion et de compte Microsoft Purview | 443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Étiquette de service : Servicebus |

443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Étiquette de service : Storage |

443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Étiquette de service : AzureActiveDirectory |

443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Étiquette de service : DataFactory |

443 | N’importe lequel | Autoriser |

| Sortant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Étiquette de service : KeyVault |

443 | N’importe lequel | Autoriser |

Les règles de groupe de sécurité réseau suivantes sont requises pour les points de terminaison privés de compte, de portail et d’ingestion Microsoft Purview :

| Direction | Source | Plage de ports sources | Destination | Port de destination | Protocole | Action |

|---|---|---|---|---|---|---|

| Entrant | Adresses IP privées ou sous-réseaux des machines virtuelles du runtime d’intégration auto-hébergé | * | Adresses IP ou sous-réseaux de point de terminaison privé d’ingestion et de compte Microsoft Purview | 443 | N’importe lequel | Autoriser |

| Entrant | Adresses IP privées ou sous-réseaux des machines de gestion | * | Adresses IP ou sous-réseaux de point de terminaison privé d’ingestion et de compte Microsoft Purview | 443 | N’importe lequel | Autoriser |

Pour plus d’informations, consultez Configuration de mise en réseau du runtime d’intégration auto-hébergé.

Gestion des accès

La gestion des identités et des accès fournit la base d’un pourcentage important d’assurance de sécurité. Il permet l’accès en fonction de l’authentification d’identité et des contrôles d’autorisation dans les services cloud. Ces contrôles protègent les données et les ressources et déterminent les demandes qui doivent être autorisées.

En ce qui concerne les rôles et la gestion des accès dans Microsoft Purview, vous pouvez appliquer les meilleures pratiques de sécurité suivantes :

- Définissez des rôles et des responsabilités pour gérer Microsoft Purview dans le plan de contrôle et le plan de données :

- Définissez les rôles et les tâches nécessaires pour déployer et gérer Microsoft Purview dans un abonnement Azure.

- Définissez les rôles et les tâches nécessaires pour effectuer la gestion et la gouvernance des données à l’aide de Microsoft Purview.

- Attribuez des rôles à des groupes Azure Active Directory au lieu d’attribuer des rôles à des utilisateurs individuels.

- Utilisez la gestion des droits d’utilisation Azure Active Directory pour mapper l’accès utilisateur aux groupes Azure AD à l’aide de packages d’accès.

- Appliquez l’authentification multifacteur pour les utilisateurs de Microsoft Purview, en particulier pour les utilisateurs disposant de rôles privilégiés tels que les administrateurs de collections, les administrateurs de source de données ou les conservateurs de données.

Gérer un compte Microsoft Purview dans le plan de contrôle et le plan de données

Le plan de contrôle fait référence à toutes les opérations liées au déploiement et à la gestion Azure de Microsoft Purview dans Azure Resource Manager.

Le plan de données fait référence à toutes les opérations liées à l’interaction avec Microsoft Purview dans Data Map et Data Catalog.

Vous pouvez attribuer des rôles de plan de contrôle et de plan de données à des utilisateurs, des groupes de sécurité et des principaux de service à partir de votre locataire Azure Active Directory associé à l’abonnement Azure de Microsoft Purview instance.

Exemples d’opérations de plan de contrôle et d’opérations de plan de données :

| Tâche | Portée | Rôle recommandé | Quels rôles utiliser ? |

|---|---|---|---|

| Déployer un compte Microsoft Purview | Plan de contrôle | Propriétaire ou contributeur d’abonnement Azure | Rôles RBAC Azure |

| Configurer un point de terminaison privé pour Microsoft Purview | Plan de contrôle | Collaborateur | Rôles RBAC Azure |

| Supprimer un compte Microsoft Purview | Plan de contrôle | Collaborateur | Rôles RBAC Azure |

| Ajouter ou gérer un runtime d’intégration auto-hébergé (SHIR) | Plan de contrôle | Administrateur de source de données | Rôles Microsoft Purview |

| Afficher les métriques Microsoft Purview pour obtenir les unités de capacité actuelles | Plan de contrôle | Lecteur | Rôles RBAC Azure |

| Créer un regroupement | Plan de données | Administration de collection | Rôles Microsoft Purview |

| Inscrire une source de données | Plan de données | Administration de collection | Rôles Microsoft Purview |

| Analyser un SQL Server | Plan de données | Administrateur de source de données et lecteur de données ou curateur de données | Rôles Microsoft Purview |

| Rechercher à l’intérieur de Catalogue de données Microsoft Purview | Plan de données | Administrateur de source de données et lecteur de données ou curateur de données | Rôles Microsoft Purview |

Les rôles de plan Microsoft Purview sont définis et gérés dans Microsoft Purview instance dans les collections Microsoft Purview. Pour plus d’informations, consultez Contrôle d’accès dans Microsoft Purview.

Suivez les recommandations d’accès en fonction du rôle Azure pour les tâches du plan de contrôle Azure.

Authentification et autorisation

Pour accéder à Microsoft Purview, les utilisateurs doivent être authentifiés et autorisés. L’authentification est le processus qui consiste à prouver que l’utilisateur est bien celui qu’il prétend être. L’autorisation fait référence au contrôle de l’accès à l’intérieur de Microsoft Purview affecté aux collections.

Nous utilisons Azure Active Directory pour fournir des mécanismes d’authentification et d’autorisation pour Microsoft Purview dans collections. Vous pouvez attribuer des rôles Microsoft Purview aux principaux de sécurité suivants à partir de votre locataire Azure Active Directory associé à l’abonnement Azure où votre instance Microsoft Purview est hébergé :

- Utilisateurs et utilisateurs invités (s’ils sont déjà ajoutés à votre locataire Azure AD)

- Groupes de sécurité

- Identités managées

- Principaux de service

Les rôles microsoft Purview affinés peuvent être attribués à une hiérarchie collections flexible à l’intérieur de l’instance Microsoft Purview.

Définir le modèle de privilège minimum

En règle générale, restreindre l’accès en fonction du besoin de connaître et des principes de sécurité des privilèges minimum est impératif pour les organisations qui souhaitent appliquer des stratégies de sécurité pour l’accès aux données.

Dans Microsoft Purview, les sources de données, les ressources et les analyses peuvent être organisées à l’aide des collections Microsoft Purview. Les collections sont un regroupement hiérarchique de métadonnées dans Microsoft Purview, mais elles fournissent en même temps un mécanisme pour gérer l’accès dans Microsoft Purview. Les rôles dans Microsoft Purview peuvent être attribués à une collection en fonction de la hiérarchie de votre collection.

Utilisez les collections Microsoft Purview pour implémenter la hiérarchie de métadonnées de votre organization pour une hiérarchie de gouvernance et de gestion centralisée ou déléguée basée sur le modèle avec privilèges minimum.

Suivez le modèle d’accès avec privilège minimum lors de l’attribution de rôles dans des collections Microsoft Purview en ségrégeant les tâches au sein de votre équipe et en accordant uniquement aux utilisateurs la quantité d’accès dont ils ont besoin pour effectuer leur travail.

Pour plus d’informations sur l’attribution d’un modèle d’accès avec privilège minimum dans Microsoft Purview, en fonction de la hiérarchie de collection Microsoft Purview, consultez Contrôle d’accès dans Microsoft Purview.

Moins d’exposition des comptes privilégiés

La sécurisation de l’accès privilégié est une première étape essentielle de la protection des ressources de l’entreprise. La réduction du nombre de personnes ayant accès à des informations ou des ressources sécurisées réduit le risque qu’un utilisateur malveillant obtienne un accès ou qu’un utilisateur autorisé affecte par inadvertance une ressource sensible.

Réduisez le nombre d’utilisateurs disposant d’un accès en écriture à l’intérieur de votre instance Microsoft Purview. Conservez le nombre minimal d’administrateurs de collection et de rôles de conservateur de données au niveau de la collection racine.

Utiliser l’authentification multifacteur et l’accès conditionnel

Azure Active Directory Multi-Factor Authentication fournit une autre couche de sécurité et d’authentification. Pour plus de sécurité, nous vous recommandons d’appliquer des stratégies d’accès conditionnel à tous les comptes privilégiés.

À l’aide de stratégies d’accès conditionnel Azure Active Directory, appliquez Azure AD Multi-Factor Authentication lors de la connexion pour tous les utilisateurs individuels affectés à des rôles Microsoft Purview avec un accès modifié à l’intérieur de vos instances Microsoft Purview : Administration de collecte, source de données Administration, conservateur de données.

Activez l’authentification multifacteur pour vos comptes d’administrateur et vérifiez que les utilisateurs du compte administrateur se sont inscrits pour l’authentification multifacteur.

Vous pouvez définir vos stratégies d’accès conditionnel en sélectionnant Microsoft Purview comme application cloud.

Empêcher la suppression accidentelle de comptes Microsoft Purview

Dans Azure, vous pouvez appliquer des verrous de ressources à un abonnement Azure, à un groupe de ressources ou à une ressource pour empêcher toute suppression ou modification accidentelle de ressources critiques.

Activez le verrouillage des ressources Azure pour vos comptes Microsoft Purview afin d’empêcher la suppression accidentelle d’instances Microsoft Purview dans vos abonnements Azure.

L’ajout d’un verrou ou ReadOnly à un CanNotDelete compte Microsoft Purview n’empêche pas les opérations de suppression ou de modification à l’intérieur du plan de données Microsoft Purview. Toutefois, il empêche toute opération dans le plan de contrôle, comme la suppression du compte Microsoft Purview, le déploiement d’un point de terminaison privé ou la configuration des paramètres de diagnostic.

Pour plus d’informations, consultez Comprendre l’étendue des verrous.

Les verrous de ressources peuvent être attribués à des groupes de ressources ou des ressources Microsoft Purview. Toutefois, vous ne pouvez pas attribuer de verrou de ressource Azure à des ressources gérées microsoft Purview ou à un groupe de ressources managé.

Implémenter une stratégie de secours

Planifiez une stratégie de secours pour votre locataire Azure Active Directory, votre abonnement Azure et vos comptes Microsoft Purview afin d’empêcher le verrouillage de compte à l’échelle du locataire.

Pour plus d’informations sur Azure AD et la planification de l’accès d’urgence Azure, consultez Gérer les comptes d’accès d’urgence dans Azure AD.

Pour plus d’informations sur la stratégie de secours Microsoft Purview, consultez Meilleures pratiques et recommandations de conception des collections Microsoft Purview.

Protection contre les menaces et prévention de l’exfiltration des données

Microsoft Purview fournit des informations enrichies sur la sensibilité de vos données, ce qui le rend utile pour les équipes de sécurité qui utilisent Microsoft Defender pour le cloud afin de gérer la posture de sécurité de l’organization et de se protéger contre les menaces pesant sur leurs charges de travail. Les ressources de données restent une cible populaire pour les acteurs malveillants, ce qui rend essentiel pour les équipes de sécurité d’identifier, de hiérarchiser et de sécuriser les ressources de données sensibles dans leurs environnements cloud. Pour relever ce défi, nous annonçons l’intégration entre Microsoft Defender pour le cloud et Microsoft Purview en préversion publique.

Intégrer à Microsoft 365 et Microsoft Defender pour le cloud

Souvent, l’un des plus grands défis pour la sécurité organization dans une entreprise est d’identifier et de protéger les ressources en fonction de leur criticité et de leur sensibilité. Microsoft a récemment annoncé l’intégration entre Microsoft Purview et Microsoft Defender pour le cloud en préversion publique pour aider à surmonter ces défis.

Si vous avez étendu vos étiquettes de confidentialité Microsoft 365 pour les ressources et les colonnes de base de données dans Microsoft Purview, vous pouvez effectuer le suivi des ressources hautement précieuses à l’aide de Microsoft Defender pour le cloud à partir de l’inventaire, des alertes et des recommandations basées sur les étiquettes de confidentialité détectées des ressources.

Pour les recommandations, nous avons fourni des contrôles de sécurité pour vous aider à comprendre à quel point chaque recommandation est importante pour votre posture de sécurité globale. Microsoft Defender pour le cloud inclut une valeur de niveau de sécurité pour chaque contrôle afin de vous aider à hiérarchiser votre travail de sécurité. Pour plus d’informations , consultez Contrôles de sécurité et leurs recommandations.

Pour les alertes, nous avons affecté des étiquettes de gravité à chaque alerte pour vous aider à hiérarchiser l’ordre dans lequel vous répondez à chaque alerte. Pour plus d’informations, consultez Comment les alertes sont-elles classifiées ?.

Pour plus d’informations, consultez Intégrer Microsoft Purview aux produits de sécurité Azure.

Protection des informations

Sécuriser l’extraction et le stockage des métadonnées

Microsoft Purview est une solution de gouvernance des données dans le cloud. Vous pouvez inscrire et analyser différentes sources de données à partir de différents systèmes de données à partir de vos environnements locaux, Azure ou multicloud dans Microsoft Purview. Bien que la source de données soit inscrite et analysée dans Microsoft Purview, les données et les sources de données réelles restent à leur emplacement d’origine, seules les métadonnées sont extraites des sources de données et stockées dans Mappage de données Microsoft Purview, ce qui signifie que vous n’avez pas besoin de déplacer les données hors de la région ou de leur emplacement d’origine pour extraire les métadonnées dans Microsoft Purview.

Lorsqu’un compte Microsoft Purview est déployé, un groupe de ressources managé est également déployé dans votre abonnement Azure. Un compte de stockage Azure managé est déployé à l’intérieur de ce groupe de ressources. Le compte de stockage managé est utilisé pour ingérer des métadonnées à partir de sources de données pendant l’analyse. Étant donné que ces ressources sont consommées par Microsoft Purview, elles ne sont accessibles à aucun autre utilisateur ou principal, à l’exception du compte Microsoft Purview. Cela est dû au fait qu’une attribution de refus de contrôle d’accès en fonction du rôle (RBAC) Azure est ajoutée automatiquement pour tous les principaux à ce groupe de ressources au moment du déploiement du compte Microsoft Purview, ce qui empêche toute opération CRUD sur ces ressources si elles ne sont pas lancées à partir de Microsoft Purview.

Où sont stockées les métadonnées ?

Microsoft Purview extrait uniquement les métadonnées de différents systèmes de source de données dans Mappage de données Microsoft Purview pendant le processus d’analyse.

Vous pouvez déployer un compte Microsoft Purview dans votre abonnement Azure dans n’importe quelle région Azure prise en charge.

Toutes les métadonnées sont stockées dans Data Map à l’intérieur de votre instance Microsoft Purview. Cela signifie que les métadonnées sont stockées dans la même région que votre instance Microsoft Purview.

Comment les métadonnées sont-elles extraites des sources de données ?

Microsoft Purview vous permet d’utiliser l’une des options suivantes pour extraire des métadonnées à partir de sources de données :

Runtime Azure. Les données de métadonnées sont extraites et traitées dans la même région que vos sources de données.

Une analyse manuelle ou automatique est lancée à partir du Mappage de données Microsoft Purview via le runtime d’intégration Azure.

Le runtime d’intégration Azure se connecte à la source de données pour extraire les métadonnées.

Les métadonnées sont mises en file d’attente dans le stockage managé Microsoft Purview et stockées dans Stockage Blob Azure.

Les métadonnées sont envoyées au Mappage de données Microsoft Purview.

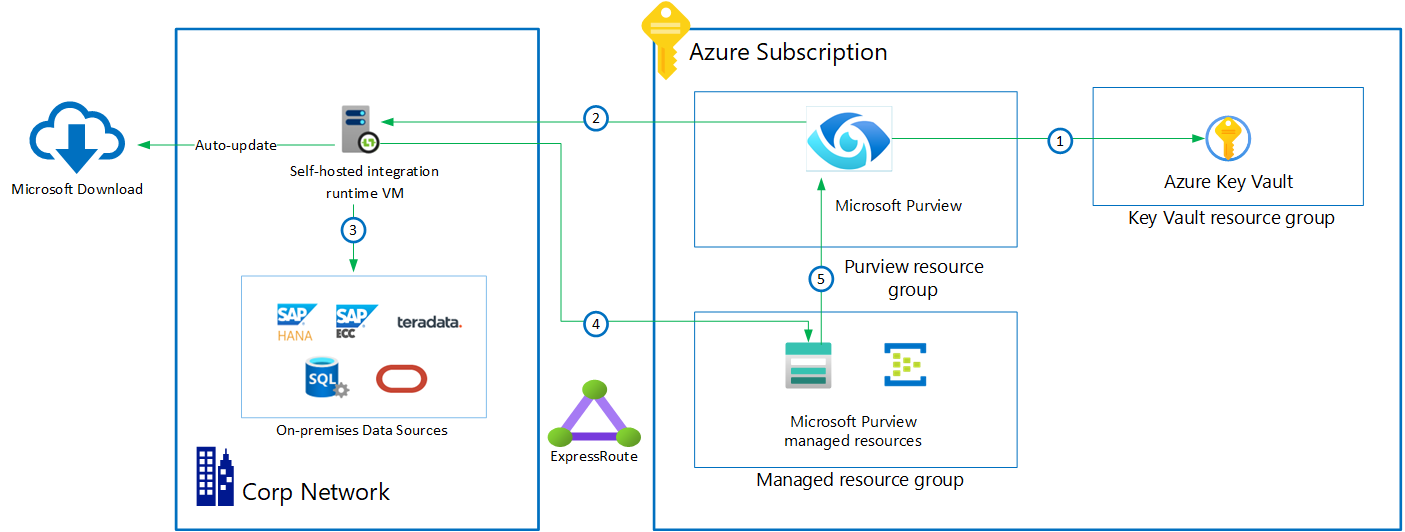

Runtime d’intégration auto-hébergé. Les métadonnées sont extraites et traitées par le runtime d’intégration auto-hébergé dans la mémoire des machines virtuelles du runtime d’intégration auto-hébergé avant d’être envoyées à Mappage de données Microsoft Purview. Dans ce cas, les clients doivent déployer et gérer une ou plusieurs machines virtuelles windows du runtime d’intégration auto-hébergé dans leurs abonnements Azure ou environnements locaux. L’analyse des sources de données locales et basées sur des machines virtuelles nécessite toujours l’utilisation d’un runtime d’intégration auto-hébergé. Le runtime d’intégration Azure n’est pas pris en charge pour ces sources de données. Les étapes suivantes montrent le flux de communication à un niveau élevé lorsque vous utilisez un runtime d’intégration auto-hébergé pour analyser une source de données.

Une analyse manuelle ou automatique est déclenchée. Microsoft Purview se connecte à Azure Key Vault pour récupérer les informations d’identification pour accéder à une source de données.

L’analyse est lancée à partir du Mappage de données Microsoft Purview par le biais d’un runtime d’intégration auto-hébergé.

Le service runtime d’intégration auto-hébergé de la machine virtuelle se connecte à la source de données pour extraire les métadonnées.

Les métadonnées sont traitées en mémoire de machine virtuelle pour le runtime d’intégration auto-hébergé. Les métadonnées sont mises en file d’attente dans le stockage managé Microsoft Purview, puis stockées dans Stockage Blob Azure.

Les métadonnées sont envoyées au Mappage de données Microsoft Purview.

Si vous devez extraire des métadonnées à partir de sources de données avec des données sensibles qui ne peuvent pas quitter la limite de votre réseau local, il est vivement recommandé de déployer la machine virtuelle du runtime d’intégration auto-hébergé à l’intérieur de votre réseau d’entreprise, où se trouvent les sources de données, pour extraire et traiter les métadonnées en local, et envoyer uniquement les métadonnées à Microsoft Purview.

Une analyse manuelle ou automatique est déclenchée. Microsoft Purview se connecte à Azure Key Vault pour récupérer les informations d’identification pour accéder à une source de données.

L’analyse est lancée via le runtime d’intégration auto-hébergé local.

Le service runtime d’intégration auto-hébergé de la machine virtuelle se connecte à la source de données pour extraire les métadonnées.

Les métadonnées sont traitées en mémoire de machine virtuelle pour le runtime d’intégration auto-hébergé. Les métadonnées sont mises en file d’attente dans le stockage managé Microsoft Purview, puis stockées dans Stockage Blob Azure. Les données réelles ne quittent jamais la limite de votre réseau.

Les métadonnées sont envoyées au Mappage de données Microsoft Purview.

Protection et chiffrement des informations

Azure offre de nombreux mécanismes pour garder les données privées au repos et à mesure qu’elles se déplacent d’un emplacement à un autre. Pour Microsoft Purview, les données sont chiffrées au repos à l’aide de clés gérées par Microsoft et lorsque les données sont en transit, à l’aide du protocole TLS (Transport Layer Security) v1.2 ou version ultérieure.

Transport Layer Security (chiffrement en transit)

Les données en transit (également appelées données en mouvement) sont chiffrées dans Microsoft Purview.

Pour ajouter une autre couche de sécurité en plus des contrôles d’accès, Microsoft Purview sécurise les données client en chiffrant les données en mouvement avec TLS (Transport Layer Security) et protège les données en transit contre les attaques « hors bande » (telles que la capture de trafic). Il utilise le chiffrement pour s’assurer que les attaquants ne peuvent pas facilement lire ou modifier les données.

Microsoft Purview prend en charge le chiffrement des données en transit avec TLS (Transport Layer Security) v1.2 ou version ultérieure.

Pour plus d’informations, consultez Chiffrer les informations sensibles en transit.

Chiffrement transparent des données (chiffrement au repos)

Les données au repos incluent des informations qui résident dans un stockage persistant sur un support physique, dans n’importe quel format numérique. Le média peut inclure des fichiers sur un support magnétique ou optique, des données archivées et des sauvegardes de données dans des régions Azure.

Pour ajouter une autre couche de sécurité en plus des contrôles d’accès, Microsoft Purview chiffre les données au repos pour vous protéger contre les attaques « hors bande » (telles que l’accès au stockage sous-jacent). Il utilise le chiffrement avec des clés gérées par Microsoft. Cette pratique permet de s’assurer que les attaquants ne peuvent pas facilement lire ou modifier les données.

Pour plus d’informations, consultez Chiffrer les données sensibles au repos.

Configuration facultative de l’espace de noms Event Hubs

Chaque compte Microsoft Purview peut configurer des hubs d’événements accessibles via leur point de terminaison Atlas Kafka. Cette option peut être activée lors de la création sous Configuration ou à partir de la Portail Azure sous configuration Kafka. Il est recommandé d’activer uniquement le hub d’événements managé facultatif s’il est utilisé pour distribuer des événements dans ou en dehors de Microsoft Purview Account Data Map. Pour supprimer ce point de distribution d’informations, ne configurez pas ces points de terminaison ou supprimez-les.

Pour supprimer les espaces de noms Event Hubs configurés, vous pouvez effectuer les étapes suivantes :

- Recherchez et ouvrez votre compte Microsoft Purview dans le Portail Azure.

- Sélectionnez Configuration Kafka sous Paramètres dans la page de votre compte Microsoft Purview dans le Portail Azure.

- Sélectionnez les hubs d’événements que vous souhaitez désactiver. (Les hubs de raccordement envoient des messages à Microsoft Purview. Les hubs de notification reçoivent des notifications.)

- Sélectionnez Supprimer pour enregistrer le choix et commencer le processus de désactivation. Cette opération peut prendre plusieurs minutes.

Remarque

Si vous avez un point de terminaison privé d’ingestion lorsque vous désactivez cet espace de noms Event Hubs, après avoir désactivé le point de terminaison privé d’ingestion peut apparaître comme déconnecté.

Pour plus d’informations sur la configuration de ces espaces de noms Event Hubs, consultez : Rubriques Configurer Event Hubs pour Atlas Kafka

Gestion des informations d’identification

Pour extraire des métadonnées d’un système de source de données dans Mappage de données Microsoft Purview, il est nécessaire d’inscrire et d’analyser les systèmes de source de données dans Mappage de données Microsoft Purview. Pour automatiser ce processus, nous avons mis à disposition des connecteurs pour différents systèmes de source de données dans Microsoft Purview afin de simplifier le processus d’inscription et d’analyse.

Pour se connecter à une source de données, Microsoft Purview nécessite des informations d’identification avec un accès en lecture seule au système de source de données.

Il est recommandé de hiérarchiser l’utilisation des options d’informations d’identification suivantes pour l’analyse, si possible :

- Identité managée Microsoft Purview

- Identité managée affectée par l’utilisateur

- Principaux de service

- Autres options, telles que clé de compte, authentification SQL, etc.

Si vous utilisez des options plutôt que des identités managées, toutes les informations d’identification doivent être stockées et protégées dans un coffre de clés Azure. Microsoft Purview nécessite un accès get/list au secret sur la ressource Azure Key Vault.

En règle générale, vous pouvez utiliser les options suivantes pour configurer le runtime d’intégration et les informations d’identification pour analyser les systèmes de source de données :

| Scénario | Option d’exécution | Informations d’identification prises en charge |

|---|---|---|

| La source de données est une plateforme En tant que service Azure, telle qu’Azure Data Lake Storage Gen 2 ou Azure SQL à l’intérieur d’un réseau public | Option 1 : Azure Runtime | Identité managée Microsoft Purview, principal de service ou clé d’accès/authentification SQL (selon le type de source de données Azure) |

| La source de données est une plateforme En tant que service Azure, telle qu’Azure Data Lake Storage Gen 2 ou Azure SQL à l’intérieur d’un réseau public | Option 2 : Runtime d’intégration auto-hébergé | Principal de service ou clé d’accès/authentification SQL (selon le type de source de données Azure) |

| La source de données est une plateforme En tant que service Azure, telle qu’Azure Data Lake Storage Gen 2 ou Azure SQL à l’intérieur d’un réseau privé à l’aide du service Azure Private Link | Runtime d’intégration auto-hébergé | Principal de service ou clé d’accès/authentification SQL (selon le type de source de données Azure) |

| La source de données se trouve à l’intérieur d’une machine virtuelle IaaS Azure telle que SQL Server | Runtime d’intégration auto-hébergé déployé dans Azure | Authentification SQL ou Authentification de base (selon le type de source de données Azure) |

| La source de données se trouve à l’intérieur d’un système local tel qu’SQL Server ou Oracle | Runtime d’intégration auto-hébergé déployé dans Azure ou dans le réseau local | Authentification SQL ou Authentification de base (selon le type de source de données Azure) |

| Multicloud | Runtime Azure ou runtime d’intégration auto-hébergé basé sur les types de source de données | Les options d’informations d’identification prises en charge varient en fonction des types de sources de données |

| Locataire Power BI | Azure Runtime | Identité managée Microsoft Purview |

Utilisez ce guide pour en savoir plus sur chaque source et leurs options d’authentification prises en charge.

Autres recommandations

Appliquer les bonnes pratiques de sécurité pour les machines virtuelles runtime auto-hébergées

Envisagez de sécuriser le déploiement et la gestion des machines virtuelles du runtime d’intégration auto-hébergé dans Azure ou votre environnement local, si le runtime d’intégration auto-hébergé est utilisé pour analyser les sources de données dans Microsoft Purview.

Pour les machines virtuelles du runtime d’intégration auto-hébergé déployées en tant que machines virtuelles dans Azure, suivez les recommandations de bonnes pratiques de sécurité pour les machines virtuelles Windows.

- Verrouillez le trafic entrant vers vos machines virtuelles à l’aide des groupes de sécurité réseau et de l’accès juste-à-temps Azure Defender.

- Installez un antivirus ou un logiciel anti-programme malveillant.

- Déployez Azure Defender pour obtenir des insights sur toute anomalie potentielle sur les machines virtuelles.

- Limitez la quantité de logiciels dans les machines virtuelles du runtime d’intégration auto-hébergé. Bien qu’il ne soit pas obligatoire de disposer d’une machine virtuelle dédiée pour un runtime auto-hébergé pour Microsoft Purview, nous vous suggérons vivement d’utiliser des machines virtuelles dédiées, en particulier pour les environnements de production.

- Surveillez les machines virtuelles à l’aide de Azure Monitor pour machines virtuelles. À l’aide de l’agent Log Analytics, vous pouvez capturer du contenu tel que des métriques de performances pour ajuster la capacité requise pour vos machines virtuelles.

- En intégrant des machines virtuelles à Microsoft Defender pour le cloud, vous pouvez prévenir, détecter et répondre aux menaces.

- Maintenez vos machines à jour. Vous pouvez activer l’Windows Update automatique ou utiliser Update Management dans Azure Automation pour gérer les mises à jour au niveau du système d’exploitation pour le système d’exploitation.

- Utilisez plusieurs machines pour améliorer la résilience et la disponibilité. Vous pouvez déployer et inscrire plusieurs runtimes d’intégration auto-hébergés pour distribuer les analyses sur plusieurs machines du runtime d’intégration auto-hébergé ou déployer le runtime d’intégration auto-hébergé sur un groupe de machines virtuelles identiques pour une redondance et une scalabilité plus élevées.

- Si vous le souhaitez, vous pouvez planifier l’activation de la sauvegarde Azure à partir de vos machines virtuelles du runtime d’intégration auto-hébergé pour augmenter le temps de récupération d’une machine virtuelle runtime d’intégration auto-hébergée en cas de sinistre au niveau de la machine virtuelle.