Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

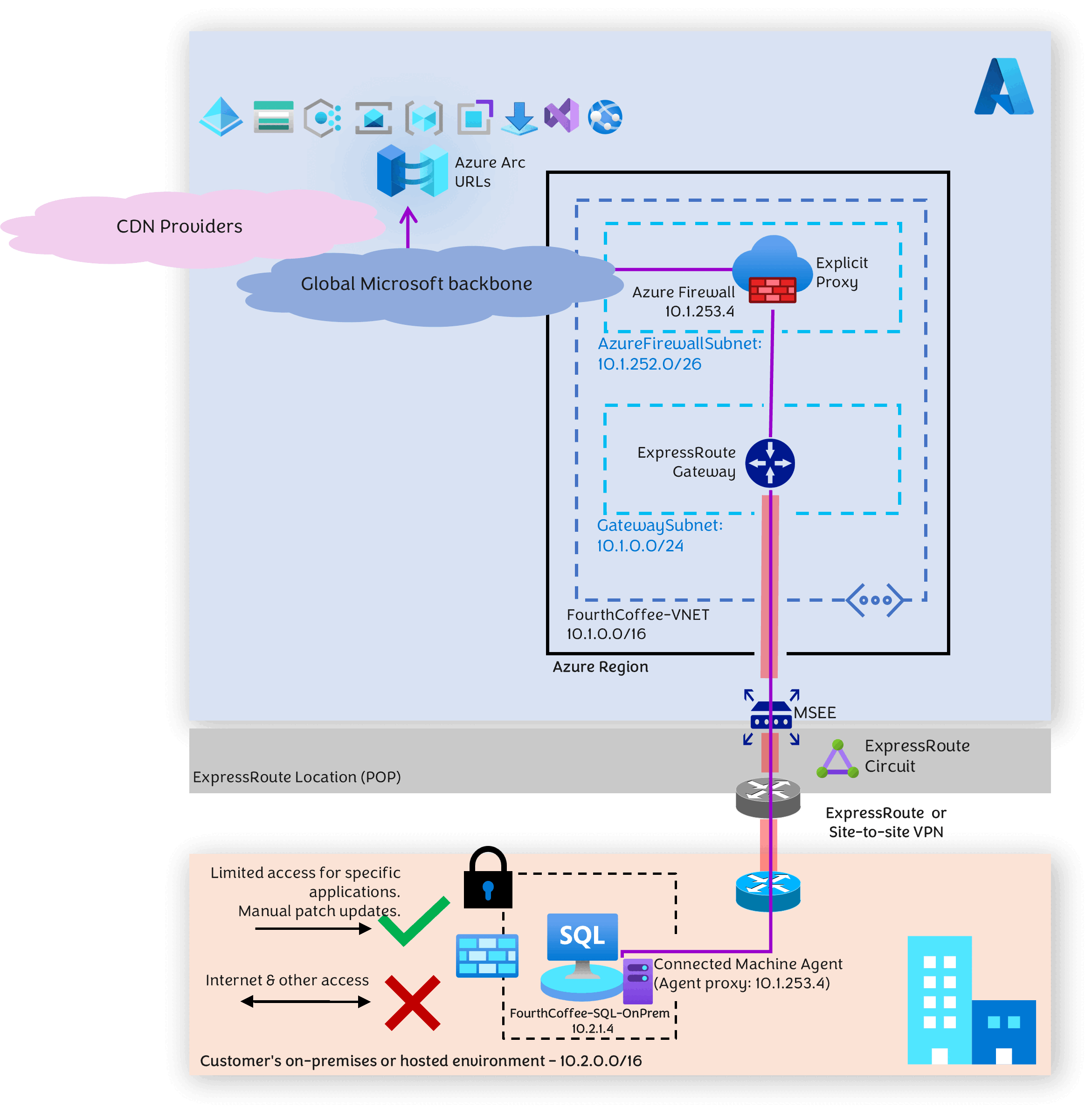

Cet article explique comment configurer la communication pour un serveur SQL Server activé par l’instance Azure Arc afin qu’elle se connecte à Azure sans passer par des chemins Internet.

Cette conception déploie des serveurs proxy de transfert dans Azure pour permettre à SQL Server de communiquer via un VPN de site à site ou ExpressRouteConnection avec des adresses IP privées. Les proxys communiquent avec les URL Arc sur le réseau principal Azure.

Importante

Cette implémentation utilise le proxy explicite du pare-feu Azure , actuellement disponible en préversion.

Le diagramme suivant représente ce modèle.

Pour le proxy direct, choisissez l'un des choix suivants :

Fonctionnalité de proxy explicite du Pare-feu Azure (préversion), qui est un service de sécurité réseau PaaS (Platform as a Service).

ou

Appliance virtuelle de réseau proxy tierce (NVA).

Le diagramme montre le proxy explicite du pare-feu Azure.

Cas d’utilisation

Utilisez cette architecture pour SQL Server activée par Azure Arc quand :

L’instance SQL Server est isolée et protégée.

L’agent Azure Connected Machine ne peut communiquer qu’avec un proxy de transfert via une adresse IP privée hébergée dans votre réseau virtuel dans Azure. Les URL et les adresses IP publiques avec lesquelles le proxy de transfert communique, pour accéder aux URL liées à Arc, se trouvent dans l’épine dorsale Microsoft, et non par Internet. Par conséquent, le trafic ne passe pas par l’Internet public.

Le trafic entre l’instance SQL Server et le proxy de transfert doit être sécurisé. Dans le diagramme précédent, ExpressRoute est représenté pour la connectivité entre le serveur SQL et le proxy de transfert, mais il peut également être obtenu à l’aide d’un VPN de site à site.

Le trafic transite par le peering privé d’ExpressRoute plutôt que par le peering public.

La configuration du proxy est effectuée dans l’agent Arc Connected Machine et non au niveau du système d’exploitation. Cette configuration peut ne pas affecter vos stratégies liées à la sécurité.

La communication Arc est chiffrée sur le port 443 et l’utilisation d’ExpressRoute ou d’un VPN de site à site ajoute une couche de sécurité supplémentaire.

Prérequis - Un réseau virtuel Azure avec deux sous-réseaux

Cette architecture nécessite un réseau virtuel dans Azure avec deux sous-réseaux. Les étapes suivantes préparent le VPN de site à site au lieu d’ExpressRoute.

- Créez un réseau virtuel et un sous-réseau pour la passerelle VPN Azure.

- Créez un sous-réseau distinct pour le Pare-feu Azure.

Une étape ultérieure déploie le Pare-feu Azure en tant que proxy de transfert.

Créer un VPN entre SQL Server et Azure

Créez un VPN de site à site à partir de votre emplacement SQL Server vers Azure.

Suivez les étapes du tutoriel : Créez et gérez une passerelle VPN à l’aide du portail Azure pour créer une passerelle VPN.

Créez une passerelle de réseau local avant de créer un VPN de site 2. Suivez les étapes du tutoriel : Créer une connexion VPN de site à site dans le portail Azure.

Créer un pare-feu et configurer le proxy

- Créez un pare-feu Azure avec Firewall Manager.

- Configurez le paramètre de proxy explicite du pare-feu Azure en version prévisualisation pour qu'il fonctionne comme proxy de transfert.

- Créez une règle pour autoriser l’adresse IP SQL Server (

10.2.1.4).

L’agent Azure Connected Machine utilise cette règle pour accéder https au trafic sortant via le pare-feu.

Connecter un serveur SQL à l’aide d’Azure Arc

À partir du portail Azure, générez un script d’intégration. Comme expliqué ici, connectez votre serveur SQL Server à Azure Arc.

Exécutez le script pour installer l’agent Azure Connected Machine avec les configurations appropriées. Vous pouvez configurer les paramètres de proxy lorsque vous générez votre script.

Dans cet article, nous mettons à jour les paramètres du proxy de chemin privé après l’installation de l’extension de l’agent Arc Connected Machine.

Configurer l’agent Azure Connected Machine

Pour configurer l’agent Azure Connected Machine, utilisez azcmagent CLI :

Définir l’URL du proxy

azcmagent config set proxy.url "http://<ip address>:8443"Vérifier l’URL du proxy

azcmagent config get proxy.urlLa console retourne l’URL de proxy actuelle.

Vérifiez que l’agent est connecté.

azcmagent show | find | "Agent Status"La console retourne l’état de l’agent. Si l’agent est configuré, la console retourne :

Agent Status: Connected

Ignorer les URL

Vous devrez peut-être configurer l’agent pour contourner certaines URL pour qu'elles ne passent pas par le proxy et leur permettre un accès direct. Contournement de l’URL du proxy si vous devez prendre en charge des points de terminaison privés. Pour plus d’informations, passez en revue le contournement du proxy pour les points de terminaison privés.

Configurer le pare-feu pour Log Analytics

Vous pouvez également configurer le pare-feu pour qu’il envoie ses journaux à Azure Log Analytics. Pour plus d’informations, consultez Surveiller le Pare-feu Azure.

Nettoyer les ressources

Si vous ne souhaitez pas continuer à utiliser cette application, supprimez ces ressources.

Pour supprimer les ressources du portail Azure :

- Entrez le nom de votre groupe de ressources dans la zone de recherche, sélectionnez-le dans les résultats de la recherche.

- Sélectionnez Supprimer le groupe de ressources.

- Confirmez le nom du groupe de ressources à l’emplacement Tapez le nom du groupe de ressources, puis sélectionnez Supprimer.