Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Le contrôle de l’accès réseau sortant est une partie importante d’un plan de sécurité réseau global. Par exemple, il peut être souhaitable de restreindre l’accès aux sites Web. Il peut également être nécessaire de limiter les adresses IP et les ports sortants autorisés.

Vous pouvez contrôler l’accès réseau sortant à partir d’un sous-réseau Azure à l’aide du Pare-feu Azure. Avec le Pare-feu Azure, vous pouvez configurer les éléments suivants :

- Règles d’application qui définissent des noms de domaine complets (FQDN) accessibles depuis un sous-réseau.

- Règles réseau qui définissent l’adresse source, le protocole, le port de destination et l’adresse de destination.

Le trafic réseau est soumis aux règles de pare-feu configurées lorsque vous routez votre trafic réseau vers le pare-feu en tant que sous-réseau de passerelle par défaut.

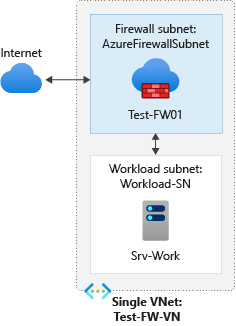

Dans le cadre de cet article, vous mettez en place un réseau virtuel unique et simplifié comportant deux sous-réseaux afin de faciliter le déploiement.

Pour les environnements de production, une architecture en hub and spoke est préconisée, dans laquelle le pare-feu réside dans son propre réseau virtuel. Les serveurs de charge de travail sont hébergés dans des réseaux virtuels appairés dans l’ouest des États-Unis, avec un ou plusieurs sous-réseaux.

- AzureFirewallSubnet : le pare-feu se trouve dans ce sous-réseau.

- Workload-SN : le serveur de la charge de travail se trouve dans ce sous-réseau. Le trafic réseau de ce sous-réseau traverse le pare-feu.

Dans cet article, vous apprendrez comment :

- Configurer un environnement réseau de test

- Déployer un pare-feu

- Créer un itinéraire par défaut

- Configurer une règle d’application pour autoriser l’accès à www.google.com

- Configurer une règle de réseau pour autoriser l’accès aux serveurs DNS externes

- Déployer Azure Bastion pour un accès sécurisé aux machines virtuelles

- Tester le pare-feu

Remarque

Cet article utilise des règles de pare-feu classiques pour gérer le pare-feu. La méthode recommandée consiste à utiliser une stratégie de pare-feu. Pour suivre cette procédure avec une stratégie de pare-feu, consultez Tutoriel : Déployer et configurer Pare-feu Azure et une stratégie avec le portail Azure.

Si vous préférez, vous pouvez suivre cette procédure en utilisant Azure PowerShell.

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Configurer le réseau

Tout d’abord, créez un groupe de ressources qui contiendra les ressources nécessaires pour déployer le pare-feu. Créez ensuite un réseau virtuel, des sous-réseaux et un serveur de test.

Créer un groupe de ressources

Le groupe de ressources contient toutes les ressources utilisées dans cette procédure.

- Connectez-vous au portail Azure.

- Dans le menu du Portail Azure, sélectionnez Groupes de ressources ou recherchez et sélectionnez Groupes de ressources dans n’importe quelle page. Ensuite, sélectionnez Create (Create).

- Pour Abonnement, sélectionnez votre abonnement.

- Pour Nom du groupe de ressources, entrez Test-FW-RG.

- Pour région, sélectionnez Ouest USA. Toutes les autres ressources que vous créez doivent se trouver dans la région USA Ouest.

- Sélectionnez Vérifier + créer.

- Sélectionnez Create (Créer).

Créez un réseau virtuel

Ce réseau virtuel comprend deux sous-réseaux.

Remarque

La taille du sous-réseau AzureFirewallSubnet est /26. Pour plus d’informations sur la taille du sous-réseau, consultez le FAQ Pare-feu Azure.

Dans le menu du portail Azure ou dans la page d’accueil , recherchez et sélectionnez Réseaux virtuels.

Sélectionnez Create (Créer).

Sous l’onglet Informations de base, configurez les paramètres suivants :

Paramètre Valeur Subscription Sélectionnez votre abonnement groupe de ressources Test-FW-RG Nom du réseau virtuel Test-FW-VN Région USA Ouest Cliquez sur Suivant.

Sous l’onglet Sécurité , configurez les paramètres suivants :

Paramètre Valeur Activer le Pare-feu Azure Sélectionnée Nom du pare-feu Azure Test-FW01 Niveau Standard Policy Aucun (Utiliser des règles de pare-feu classiques) Adresse IP publique du Pare-feu Azure Sélectionnez Créer une adresse IP publique, tapez fw-pip pour le nom, puis sélectionnez OK Cliquez sur Suivant.

Sous l’onglet Adresses IP , configurez les paramètres suivants :

Paramètre Valeur Espace d’adressage Acceptez la valeur par défaut 10.0.0.0/16 Sous-réseaux Sélectionnez par défaut, remplacez nompar workload-SN et définissez l’adresse de départ sur 10.0.2.0/24. Cliquez sur Enregistrer. Sélectionnez Vérifier + créer.

Sélectionnez Create (Créer).

Remarque

Le pare-feu Azure utilise des adresses IP publiques en fonction des besoins, selon la disponibilité des ports. Après la sélection aléatoire d’une adresse IP publique pour établir la connexion sortante, la passerelle n’utilise l’adresse IP publique suivante que lorsqu’aucune connexion supplémentaire ne peut être établie à partir de l’adresse actuelle. Dans les scénarios avec un volume et un débit de trafic élevés, il est recommandé d’utiliser une passerelle NAT pour fournir une connectivité sortante. Les ports SNAT sont attribués dynamiquement à l’ensemble des adresses IP publiques associées à la passerelle NAT. Pour plus d’informations, consultez Mettre à l’échelle les ports SNAT avec la passerelle NAT Azure.

Création d'une machine virtuelle

À présent, créez la machine virtuelle de charge de travail et placez-la dans le sous-réseau Workload-SN.

Dans le menu du Portail Azure ou dans la page Accueil, sélectionnez Créer une ressource.

Sélectionnez Ubuntu Server 22.04 LTS.

Entrez ces valeurs pour la machine virtuelle :

Paramètre Valeur groupe de ressources Test-FW-RG Nom de la machine virtuelle Srv-Work Région West US Image Ubuntu Server 22.04 LTS - x64 Gen2 Taille Standard_B2s Type d’authentification Clé publique SSH Nom d’utilisateur azureuser Source de la clé publique SSH Générer une nouvelle paire de clés Nom de la paire de clés Srv-Work_key Sous l’onglet Mise en réseau , configurez les paramètres suivants :

Paramètre Valeur Réseau virtuel Test-FW-VN Sous-réseau Workload-SN Adresse IP publique Aucun Acceptez les autres valeurs par défaut, puis sélectionnez Suivant : Gestion.

Acceptez les valeurs par défaut, puis sélectionnez Suivant : Supervision.

Pour Diagnostics de démarrage, sélectionnez Désactiver. Acceptez les autres valeurs par défaut, puis sélectionnez Vérifier + créer.

Vérifiez les paramètres sur la page de récapitulatif, puis sélectionnez Créer.

Dans la boîte de dialogue Générer une nouvelle paire de clés , sélectionnez Télécharger la clé privée et créer une ressource. Enregistrez le fichier de clé en tant que Srv-Work_key.pem.

Une fois le déploiement terminé, sélectionnez Aller à al ressource et notez l’adresse IP privée Srv-Work que vous devrez utiliser ultérieurement.

Remarque

Azure met à disposition une adresse IP de sortie par défaut pour les machines virtuelles auxquelles aucune adresse IP publique n’est attribuée ou qui appartiennent au pool backend d’un Load Balancer Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de sortie par défaut est désactivée lorsque l’une des conditions suivantes est remplie :

- Une adresse IP publique est attribuée à la machine virtuelle.

- La machine virtuelle est intégrée au pool backend d’un Load Balancer standard, avec ou sans règles de sortie.

- Une ressource Azure NAT Gateway est associée au sous-réseau de la machine virtuelle.

Les machines virtuelles créées à l’aide de Virtual Machine Scale Sets en mode d’orchestration flexible ne bénéficient pas d’un accès sortant par défaut.

Pour découvrir plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Vérifiez le pare-feu

- Accédez au groupe de ressources et sélectionnez le pare-feu.

- Notez les adresses IP privée et publique du pare-feu. Vous utiliserez ces adresses plus tard.

Créer un itinéraire par défaut

Lors de la création d’une route pour la connectivité entrante et sortante via le pare-feu, une route par défaut vers 0.0.0.0/0 avec l’adresse IP privée de l’appliance virtuelle comme tronçon suivant est suffisante. Cette configuration achemine l’ensemble des connexions entrantes et sortantes via le pare-feu. Par exemple, si le pare-feu répond à une liaison TCP et répond à une demande entrante, la réponse est dirigée vers l’adresse IP qui a envoyé le trafic. C'est la procédure normale.

Par conséquent, il n’est pas nécessaire de créer un autre itinéraire défini par l’utilisateur pour inclure la plage d’adresses IP AzureFirewallSubnet. Cela peut provoquer des interruptions de connexion. L’itinéraire par défaut d’origine est suffisant.

Pour le sous-réseau Workload-SN, configurez l’itinéraire sortant par défaut pour qu’il traverse le pare-feu.

Dans le portail Azure, recherchez et sélectionnez Tables de routage.

Sélectionnez Create (Créer).

Sous l’onglet Informations de base, configurez les paramètres suivants :

Paramètre Valeur Subscription Sélectionnez votre abonnement groupe de ressources Test-FW-RG Région USA Ouest Nom Firewall-route Propager des itinéraires de passerelle Sélectionnez votre préférence Sélectionnez Vérifier + créer.

Sélectionnez Create (Créer).

Une fois le déploiement terminé, sélectionnez Accéder à la ressource.

Dans la page Pare-feu-route, sélectionnez Paramètres>Sous-réseaux puis Associer.

Dans Réseau virtuel, sélectionnez Test-FW-VN.

Pour Sous-réseau, sélectionnez Workload-SN. Veillez à ne sélectionner que le sous-réseau Workload-SN pour cette route, sinon votre pare-feu ne fonctionnera pas correctement.

Sélectionnez OK.

Sélectionnez Itinéraires, puis Ajouter.

Configurez l’itinéraire avec les paramètres suivants :

Paramètre Valeur Nom de l’itinéraire fw-dg Type de destination Adresses IP Plages d’adresses IP/CIDR de destination 0.0.0.0/0 Type de saut suivant Appliance virtuelle. Le Pare-feu Azure est en réalité un service managé, mais l’appliance virtuelle fonctionne dans ce cas. Adresse du tronçon suivant Adresse IP privée du pare-feu que vous avez noté précédemment Sélectionnez Ajouter.

Configurer une règle d’application

Il s’agit de la règle d’application qui autorise un accès sortant à www.google.com.

Ouvrez le groupe de ressources Test-FW-RG et sélectionnez le pare-feu Test-FW01 .

Sur la page Test-FW01, sous Paramètres, sélectionnez Règles (classique) .

Sélectionnez l’onglet Collection de règles d’application.

Sélectionnez Ajouter une collection de règles d’application.

Configurez la collection de règles avec les paramètres suivants :

Paramètre Valeur Nom App-Coll01 Priority 200 Action Permettre Sous Règles, FQDNs cibles, configurez les paramètres suivants :

Paramètre Valeur Nom Allow-Google Type de source Adresse IP Origine 10.0.2.0/24 Protocol :port http, https Noms de domaine complets cibles www.google.comSélectionnez Ajouter.

Le Pare-feu Azure comprend un regroupement de règles intégré pour les noms de domaine complets d’infrastructure qui sont autorisés par défaut. Ces noms de domaine complets sont spécifiques à la plateforme et ne peuvent pas être utilisés à d’autres fins. Pour plus d’informations, consultez Noms de domaine complets d’infrastructure.

Configurer une règle de réseau

Il s’agit de la règle de réseau qui autorise un accès sortant à deux adresses IP sur le port 53 (DNS).

Sélectionnez l’onglet Collection de règles de réseau.

Sélectionnez Ajouter une collection de règles de réseau.

Configurez la collection de règles avec les paramètres suivants :

Paramètre Valeur Nom Net-Coll01 Priority 200 Action Permettre Sous Règles, adresses IP, configurez les paramètres suivants :

Paramètre Valeur Nom Allow-DNS Protocole UDP Type de source Adresse IP Origine 10.0.2.0/24 Type de destination Adresse IP Adresse de destination 209.244.0.3,209.244.0.4 (serveurs DNS publics gérés par Level3) Ports de destination 53 Sélectionnez Ajouter.

Déployer Azure Bastion

Déployez maintenant Azure Bastion pour fournir un accès sécurisé à la machine virtuelle.

Dans le menu du portail Azure, sélectionnez Créer une ressource.

Dans la zone de recherche, tapez Bastion et sélectionnez-le dans les résultats.

Sélectionnez Create (Créer).

Sous l’onglet Informations de base, configurez les paramètres suivants :

Paramètre Valeur Subscription Sélectionnez votre abonnement groupe de ressources Test-FW-RG Nom Test-Bastion Région USA Ouest Niveau Développeur Réseau virtuel Test-FW-VN Sous-réseau Sélectionner Modifier le sous-réseau Dans la page Modifier le sous-réseau, configurez les paramètres suivants :

Paramètre Valeur Adresse de début 10.0.4.0/26 Taille /26 Sélectionnez Enregistrer et fermer la page sous-réseaux.

Sélectionnez Vérifier + créer.

Une fois la validation réussie, sélectionnez Créer.

Remarque

Le déploiement Bastion prend environ 10 minutes. Le niveau Développeur est destiné à des fins de test et d’évaluation. Pour les déploiements de production, consultez les options de SKU Azure Bastion dans la comparaison des SKU Azure Bastion.

Modifier les adresses DNS principales et secondaires de l’interface réseau Srv-Work

À des fins de test, configurez les adresses DNS principales et secondaires du serveur. Ceci n’est pas obligatoire pour le pare-feu Azure.

Dans le menu du Portail Azure, sélectionnez Groupes de ressources ou recherchez et sélectionnez Groupes de ressources dans n’importe quelle page. Sélectionnez le groupe de ressources Test-FW-RG.

Sélectionnez l’interface réseau de la machine virtuelle Srv-Work.

SousParamètres, sélectionnez Serveurs DNS.

Sous Serveurs DNS, sélectionnez Personnalisé.

Configurez les serveurs DNS suivants :

Serveur DNS Valeur Primary 209.244.0.3 Secondary 209.244.0.4 Cliquez sur Enregistrer.

Redémarrez la machine virtuelle Srv-Work.

Tester le pare-feu

Testez maintenant le pare-feu pour vérifier qu’il fonctionne comme prévu.

Dans le portail Azure, accédez à la machine virtuelle Srv-Work .

Sélectionnez Se connecter, puis sélectionnez Se connecter via Bastion.

Sélectionnez Utiliser une clé privée SSH à partir du fichier local.

Pour nom d’utilisateur, tapez azureuser.

Sélectionnez l’icône de dossier et accédez au fichier Srv-Work_key.pem que vous avez téléchargé précédemment.

Sélectionnez Se connecter.

À l’invite bash, exécutez les commandes suivantes pour tester la résolution DNS :

nslookup www.google.com nslookup www.microsoft.comLes deux commandes doivent retourner des réponses, montrant que vos requêtes DNS passent au travers du pare-feu.

Exécutez les commandes suivantes pour tester la règle d’application :

curl https://www.google.com curl https://www.microsoft.comLa

www.google.comdemande doit réussir et vous devez voir la réponse HTML.La

www.microsoft.comrequête doit échouer, montrant que le pare-feu bloque la requête.

Maintenant que vous avez vérifié que les règles de pare-feu fonctionnent :

- Vous pouvez vous connecter à la machine virtuelle à l’aide de Bastion et SSH.

- Vous pouvez accéder au nom de domaine complet autorisé, mais pas à d’autres.

- Vous pouvez résoudre les noms DNS à l’aide du serveur DNS externe configuré.

Nettoyer les ressources

Conservez vos ressources de pare-feu pour poursuivre les tests ou, si vous n’en avez plus besoin, supprimez le groupe de ressources Test-FW-RG pour supprimer toutes les ressources associées au pare-feu.