Comment : planifier la mise en œuvre de votre jointure Microsoft Entra

Vous pouvez joindre des appareils directement à Microsoft Entra ID sans qu’il soit nécessaire de les joindre à une instance Active Directory locale, tout en conservant la sécurité et la productivité de vos utilisateurs. La jointure Microsoft Entra est prête à l’emploi par les entreprises pour les déploiements à grande échelle et à étendue définie. L’accès par authentification unique aux ressources locales est également disponible pour les appareils joints à Microsoft Entra. Pour plus d’informations, consultez Fonctionnement de l’authentification unique auprès de ressources locales sur des appareils joints à Microsoft Entra.

Cet article vous fournit les informations nécessaires pour planifier votre implémentation de jointure à Microsoft Entra.

Prérequis

Cet article suppose que vous connaissez la Présentation de la gestion des périphériques dans Microsoft Entra ID.

Planifier l’implémentation

Pour planifier votre implémentation de jointure à Microsoft Entra, familiarisez-vous avec les éléments suivants :

- Passer en revue vos scénarios

- Passer en revue votre infrastructure d’identité

- Évaluer votre gestion des appareils

- Comprendre les considérations relatives aux applications et aux ressources

- Comprendre vos options de provisionnement

- Configurer Enterprise State Roaming

- Configurer un accès conditionnel

Passer en revue vos scénarios

La jointure Microsoft Entra vous permet d’effectuer la transition vers un modèle privilégiant le cloud avec Windows. Si vous envisagez de moderniser votre gestion des périphériques et de réduire les coûts informatiques liés aux appareils, la jointure Microsoft Entra constitue un excellent point de départ pour atteindre ces objectifs.

Envisagez la jointure Microsoft Entra si vos objectifs répondent aux critères suivants :

- Vous adoptez Microsoft 365 comme suite de productivité pour vos utilisateurs.

- Vous voulez gérer les appareils avec une solution de gestion cloud des appareils.

- Vous voulez simplifier le provisionnement des appareils pour les utilisateurs géographiquement dispersés.

- Vous envisagez de moderniser votre infrastructure d’application.

Passer en revue votre infrastructure d’identité

La jointure Microsoft Entra fonctionne à la fois dans les environnements managés et fédérés. La plupart des organisations déploient des domaines managés. Les scénarios de domaine managé ne nécessitent pas de configuration et de gestion d’un serveur de fédération comme les services de fédération Active Directory (AD FS).

Environnement géré

Un environnement géré peut être déployé via la synchronisation du hachage de mot de passe ou via l’authentification directe avec l’authentification unique fluide.

Environnement fédéré

Un environnement fédéré doit avoir un fournisseur d’identité qui prend en charge les protocoles WS-Trust et WS-Fed :

- WS-Fed : Ce protocole est nécessaire pour joindre un appareil à Microsoft Entra ID.

- WS-Trust : Ce protocole est nécessaire pour se connecter à un appareil joint à Microsoft Entra.

Lorsque vous utilisez AD FS, vous devez activer les points de terminaison WS-Trust suivants : /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

La jointure Microsoft Entra ne fonctionne pas en mode natif si votre fournisseur d’identité ne prend pas en charge ces protocoles.

Remarque

Actuellement, la jointure Microsoft Entra ne fonctionne pas avec AD FS 2019 configuré avec des fournisseurs d’authentification externes comme méthode d’authentification principale. La jointure Microsoft Entra utilise par défaut l’authentification par mot de passe comme méthode principale, ce qui entraîne des échecs d’authentification dans ce scénario

Configuration des utilisateurs

Si vous créez des utilisateurs dans :

- Active Directory local, vous devez les synchroniser à Microsoft Entra ID avec Microsoft Entra Connect.

- Microsoft Entra ID, aucune configuration supplémentaire n’est requise.

Les noms d’utilisateur principaux (UPN, user principal names) locaux qui sont différents des UPN Microsoft Entra ne sont pas pris en charge sur les appareils joints à Microsoft Entra. Si vos utilisateurs utilisent un UPN local, vous devez prévoir d’utiliser leur UPN principal dans Microsoft Entra.

Les modifications d’UPN ne sont prises en charge qu’à partir de la mise à jour Windows 10 2004. Les utilisateurs d’appareils comportant cette mise à jour n’auront pas de problèmes après avoir modifié leurs UPN. Pour les appareils antérieurs à la mise à jour Windows 10 2004, les utilisateurs rencontrent des problèmes liés à l’authentification unique et à l’accès conditionnel sur leurs appareils. Ils doivent se connecter à Windows via la vignette « Autre utilisateur » à l’aide de leur nouvel UPN pour résoudre ce problème.

Évaluer votre gestion des appareils

Appareils pris en charge

Jointure Microsoft Entra :

- Prend en charge les appareils Windows 10 et Windows 11.

- N’est pas pris en charge sur les versions antérieures de Windows ou à d’autres systèmes d’exploitation. Si vous avez des appareils Windows 7/8.1, vous devez les mettre à niveau au moins sur Windows 10 pour déployer la jointure Microsoft Entra.

- Est prise en charge pour le module de plateforme sécurisée (TPM) 2.0 conforme aux normes FIPS (Federal Information Processing Standard), mais pas pour TPM 1.2. Si vos appareils sont dotés de modules TPM 1.2 conformes à FIPS, vous devez les désactiver avant de procéder à la jointure Microsoft Entra. Microsoft ne propose aucun outil permettant de désactiver le mode FIPS pour les modules TPM car il dépend du fabricant de ces modules. Pour obtenir de l’aide, contactez votre fabricant OEM.

Recommandation : utilisez toujours la version de Windows la plus récente pour bénéficier des fonctionnalités mises à jour.

Plateforme de gestion

La gestion des appareils joints à Microsoft Entra est basée sur une plateforme de gestion des périphériques mobiles (GPM) comme Intune, ainsi que sur les fournisseurs de solutions cloud GPM. À compter de Windows 10, un agent GPM qui fonctionne avec toutes les solutions GPM compatibles est intégré.

Remarque

Les stratégies de groupe ne sont pas prises en charge sur les appareils joints à Microsoft Entra, car ils ne sont pas connectés à l’Active Directory local. La gestion des appareils joints à Microsoft Entra est uniquement possible via la GPM

Deux approches existent pour la gestion des appareils joints à Microsoft Entra :

- MDM uniquement : un appareil est géré exclusivement par un fournisseur MDM, comme Intune. Toutes les stratégies sont délivrées dans le cadre du processus d’inscription MDM. Pour les clients Microsoft Entra ID P1 ou P2, ou pour les clients EMS, l’inscription de GPM est une étape automatisée qui fait partie d’une jointure Microsoft Entra.

- Cogestion : un appareil est géré par un fournisseur MDM et par Microsoft Configuration Manager. Dans cette approche, l’agent Microsoft Configuration Manager est installé sur un appareil géré par MDM pour administrer certains aspects.

Si vous utilisez des stratégies de groupe, évaluez votre objet de stratégie de groupe (GPO) et la parité de stratégie MDM à l’aide de l’analytique des stratégies de groupe dans Microsoft Intune.

Passez en revue les stratégies prises en charge ou non pour déterminer si vous pouvez utiliser une solution MDM au lieu de stratégies de groupe. Pour les stratégies non prises en charge, considérez les questions suivantes :

- Les stratégies non prises en charge sont-elles nécessaires pour les appareils ou les utilisateurs joints à Microsoft Entra ?

- Les stratégies non prises en charge sont-elles applicables dans un déploiement cloud ?

Si votre solution de GPM n’est pas disponible via la galerie d’applications Microsoft Entra, vous pouvez l’ajouter en suivant la procédure décrite dans Intégration de Microsoft Entra à la GPM.

Grâce à la cogestion, vous pouvez utiliser Microsoft Configuration Manager pour gérer certains aspects de vos appareils, les stratégies étant délivrées par le biais de votre plateforme MDM. Microsoft Intune permet la cogestion avec Microsoft Configuration Manager. Pour plus d’informations sur la cogestion des appareils Windows 10 ou version ultérieure, consultez Présentation de la cogestion. Si vous utilisez un produit MDM autre qu’Intune, vérifiez auprès de votre fournisseur MDM les scénarios de cogestion applicables.

Recommandation : Envisagez la gestion uniquement par GPM pour les appareils joints à Microsoft Entra.

Comprendre les considérations relatives aux applications et aux ressources

Nous recommandons de migrer les applications d’un système local vers le cloud pour une meilleure expérience utilisateur et un meilleur contrôle d’accès. Les appareils joints à Microsoft Entra peuvent accéder sans problème à la fois aux applications locales et celles sur le cloud. Pour plus d’informations, consultez Fonctionnement de l’authentification unique auprès de ressources locales sur des appareils joints à Microsoft Entra.

Les sections suivantes listent les considérations à prendre en compte pour différents types d’applications et de ressources.

Applications cloud

Si une application est ajoutée à la galerie d’applications Microsoft Entra, les utilisateurs obtiennent l’authentification unique via les appareils joints à Microsoft Entra. Aucune configuration supplémentaire n’est nécessaire. Les utilisateurs bénéficient de l’authentification unique sur les navigateurs Microsoft Edge et Chrome. Pour Chrome, vous devez déployer l’extension Windows 10 Accounts.

Toutes les applications Win32 qui :

- S’appuient sur le gestionnaire de comptes web pour les demandes de jeton et bénéficient également de l’authentification unique sur les appareils joints à Microsoft Entra.

- Ne s’appuient pas sur le gestionnaire de comptes web, peuvent inviter les utilisateurs à s’authentifier.

Applications web locales

Si vos applications sont créées de façon personnalisée ou hébergées localement, vous devez les ajouter aux sites de confiance de votre navigateur pour :

- Activer le fonctionnement de l’authentification Windows intégrée

- Offrir une expérience d’authentification unique sans invites aux utilisateurs.

Si vous utilisez AD FS, consultez Vérifier et gérer l’authentification unique avec AD FS.

Recommandation : Envisagez l’hébergement dans le cloud (par exemple avec Azure) et l’intégration à Microsoft Entra ID pour une meilleure expérience.

Applications locales s’appuyant sur des protocoles hérités

Les utilisateurs obtiennent l’authentification unique sur les appareils joints à Microsoft Entra si l’appareil a accès à un contrôleur de domaine.

Remarque

Les appareils joints à Microsoft Entra peuvent accéder sans problème à la fois aux applications locales et celles sur le cloud. Pour plus d’informations, consultez Fonctionnement de l’authentification unique auprès de ressources locales sur des appareils joints à Microsoft Entra.

Recommandation : Déployez le proxy d’application Microsoft Entra pour permettre l’accès sécurisé pour ces applications.

Partages de réseau local

Vos utilisateurs disposent de l’authentification unique à partir d’appareils joints à Microsoft Entra quand un appareil dispose de l’accès à un contrôleur de domaine local. Découvrir le fonctionnement

Imprimantes

Nous recommandons le déploiement de la fonctionnalité Impression universelle pour disposer d’une solution de gestion de l’impression basée sur le cloud sans dépendance locale.

Applications locales s’appuyant sur l’authentification de la machine

Les appareils joints à Microsoft Entra ne prennent pas en charge les applications locales qui s’appuient sur l’authentification d’ordinateur.

Recommandation : Envisagez la mise hors service de ces applications et leur déplacement vers leurs alternatives plus modernes.

Services Bureau à distance

La connexion par bureau à distance à un appareil joint à Microsoft Entra nécessite que l’ordinateur hôte soit joint à Microsoft Entra ou joint de façon hybride à Microsoft Entra. Le Bureau à distance depuis un appareil non joint ou non-Windows n’est pas pris en charge. Pour plus d’informations, consultez Se connecter à un PC distant joint à Microsoft Entra

À partir de la mise à jour Windows 10 2004, les utilisateurs peuvent utiliser le bureau à distance à partir d’un appareil Windows 10 ou plus récent inscrit auprès de Microsoft Entra pour se connecter à un autre appareil joint à Microsoft Entra.

Authentification RADIUS et Wi-Fi

Actuellement, les appareils joints à Microsoft Entra ne prennent pas en charge l’authentification RADIUS à l’aide d’un objet informatique local et d’un certificat pour la connexion à des points d’accès Wi-Fi, car RADIUS dépend de la présence d’un objet informatique local dans ce scénario. Comme alternative, vous pouvez utiliser des certificats envoyés (push) par le biais d’Intune ou des informations d’identification d’utilisateur pour vous authentifier auprès du Wi-Fi.

Comprendre vos options de provisionnement

Remarque

Les appareils joints à Microsoft Entra ne peuvent pas être déployés à l’aide de l’outil de préparation du système (Sysprep) ou d’outils d’imagerie similaires.

Vous pouvez approvisionner les appareils joints à Microsoft Entra en utilisant les approches suivantes :

- Libre-service dans OOBE/Paramètres : Dans le mode libre-service, les utilisateurs sont soumis au processus de jointure Microsoft Entra, soit pendant l’expérience (OOBE) Windows ou depuis les paramètres Windows. Pour plus d’informations, consultez Joindre votre appareil professionnel au réseau de votre organisation.

- Windows Autopilot : Windows Autopilot permet la préconfiguration d’appareils pour une meilleure expérience de jointure Microsoft Entra dans OOBE. Pour plus d’informations, consultez Vue d’ensemble de Windows Autopilot.

- Inscription en bloc : L’inscription en bloc permet une jointure Microsoft Entra pilotée par l’administrateur avec un outil d’approvisionnement en bloc pour configurer les appareils. Pour plus d’informations, consultez Inscription en bloc pour les appareils Windows.

Voici un comparatif de ces trois approches

| Élément | Configuration en libre-service | Windows Autopilot | Inscription en bloc |

|---|---|---|---|

| Nécessite une interaction utilisateur pour la configuration | Oui | Oui | Non |

| Nécessite du travail de la part du département informatique | Non | Oui | Oui |

| Flux applicables | OOBE et Paramètres | OOBE seul | OOBE seul |

| Droits d’administration locaux pour l’utilisateur principal | Oui, par défaut | Configurable | Non |

| Nécessite une prise en charge OEM | Non | Oui | Non |

| Versions prises en charge | 1511+ | 1709+ | 1703+ |

Choisissez votre ou vos approches de déploiement en consultant le tableau précédent, et en examinant les points suivants pour l’adoption de l’une ou l’autre approche :

- Vos utilisateurs sont-ils suffisamment expérimentés pour effectuer la configuration eux-mêmes ?

- Le libre-service peut être plus approprié pour ces utilisateurs. Envisagez Windows Autopilot pour améliorer l’expérience utilisateur.

- Vos utilisateurs se trouvent-ils à distance ou dans les locaux de l’entreprise ?

- Le libre-service ou Autopilot sont plus appropriés pour les utilisateurs à distance, car ils permettent une configuration facile.

- Préférez-vous une configuration pilotée par l’utilisateur ou gérée par un administrateur ?

- L’inscription en bloc est plus appropriée pour les déploiements pilotés par un administrateur afin de configurer des appareils avant de les confier aux utilisateurs.

- Achetez-vous des appareils auprès de seulement un ou deux fabricants OEM, ou bien vos appareils OEM proviennent-ils de fournisseurs en plus grand nombre ?

- Si vous achetez auprès d’un nombre limité de fabricants OEM qui prennent également en charge Autopilot, vous pouvez également bénéficier d’une intégration plus étroite avec Autopilot.

Configurer les paramètres de vos appareils

Le Centre d’administration Microsoft Entra vous permet de contrôler le déploiement d’appareils joints à Microsoft Entra dans votre organisation. Pour configurer les paramètres associés, accédez à Identité>Appareils>Tous les appareils>Paramètres de l’appareil. En savoir plus

Les utilisateurs peuvent joindre des appareils à Microsoft Entra ID

Définissez cette option sur Tous ou sur Sélection, en fonction de l’étendue de votre déploiement et de la personne que vous souhaitez autoriser à configurer un appareil joint à Microsoft Entra.

Administrateurs locaux supplémentaires sur les appareils joints à Microsoft Entra

Choisissez Sélection et sélectionnez les utilisateurs que vous voulez ajouter au groupe local des administrateurs sur tous les appareils joints à Microsoft Entra.

Exiger l’authentification multifacteur (MFA) pour joindre des appareils

Sélectionnez « Oui » si vous exigez que les utilisateurs effectuent une authentification multifacteur lors de la jointure d’appareils à Microsoft Entra ID.

Recommandation : Utilisez l’action de l’utilisateur Inscrire ou joindre des appareils dans un accès conditionnel pour l’application de l’authentification MFA afin de joindre des appareils.

Configurer vos paramètres de mobilité

Avant de pouvoir configurer vos paramètres de mobilité, il peut être nécessaire d’ajouter d’abord un fournisseur MDM.

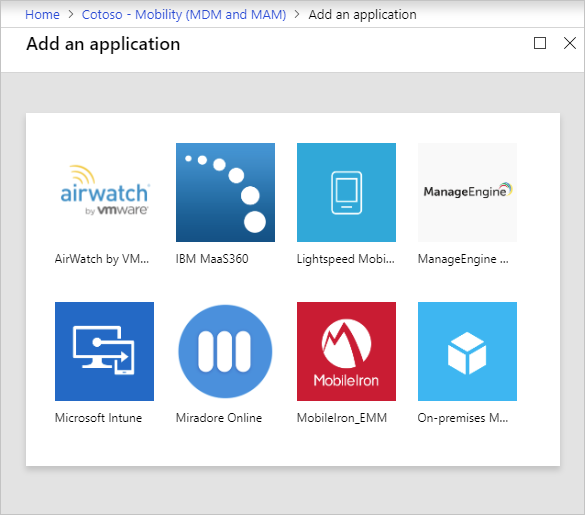

Pour ajouter un fournisseur MDM :

Sur la page Microsoft Entra ID, dans la section Gérer, sélectionnez

Mobility (MDM and MAM).Sélectionnez Ajouter une application.

Sélectionnez votre fournisseur MDM dans la liste.

Sélectionnez votre fournisseur MDM pour configurer les paramètres concernés.

Portée de l’utilisateur GDR

Sélectionnez Certain(e)s ou Tous, en fonction de l’étendue de votre déploiement.

En fonction de votre étendue, une des actions suivantes se produit :

- L’utilisateur est dans l’étendue GPM : Si vous disposez d’un abonnement P1 ou P2 de Microsoft Entra ID, l’inscription GPM est automatisée avec la jointure Microsoft Entra. Tous les utilisateurs de l’étendue doivent avoir une licence appropriée pour votre MDM. Si l’inscription GPM échoue dans ce scénario, la jointure Microsoft Entra est également restaurée.

- L’utilisateur n’est pas dans l’étendue de GPM : Si les utilisateurs ne sont pas dans l’étendue de GPM, la jointure Microsoft Entra se termine sans inscription GPM. Cette étendue aboutit à un appareil non géré.

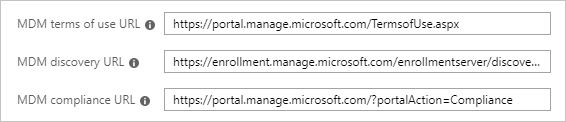

URL MDM

Il existe trois URL liées à votre configuration MDM :

- URL des conditions d’utilisation de MDM

- URL de découverte MDM

- URL de conformité MDM

Chaque URL a une valeur par défaut prédéfinie. Si ces champs sont vides, contactez votre fournisseur MDM pour plus d’informations.

Paramètres MAM

La gestion des applications mobiles (GAM) ne s’applique pas à la jointure Microsoft Entra.

Configurer Enterprise State Roaming

Si vous souhaitez activer l’itinérance des états dans Microsoft Entra ID, afin que les utilisateurs puissent synchroniser leurs paramètres entre différents appareils, consultez Activer Enterprise State Roaming dans Microsoft Entra ID.

Recommandation : Activez ce paramètre même pour des appareils hybrides joints à Microsoft Entra.

Configurer un accès conditionnel

Si vous avez un fournisseur de GPM configuré pour vos appareils joints à Microsoft Entra, ce fournisseur signale l’appareil comme conforme dès que l’appareil est géré.

Vous pouvez utiliser cette implémentation pour exiger des appareils gérés pour l’accès aux applications cloud avec l’accès conditionnel.