Connectez-vous à une machine virtuelle Windows dans Azure à l'aide de Microsoft Entra ID, y compris sans mot de passe

Les organisations peuvent améliorer la sécurité des machines virtuelles Windows dans Azure en y intégrant l’authentification Microsoft Entra. Vous pouvez maintenant utiliser Microsoft Entra ID comme plateforme d’authentification principale pour établir une connexion RDP (Remote Desktop Protocol) dans Windows Server 2019 Datacenter Edition et versions ultérieures ou dans Windows 10 1809 et versions ultérieures. Vous pouvez alors contrôler et appliquer de manière centralisée les stratégies d’accès conditionnel et de contrôle d’accès en fonction du rôle (RBAC) Azure qui autorisent ou refusent l’accès aux machines virtuelles.

Cet article indique comment créer et configurer une machine virtuelle Windows et vous connecter à l’aide d’une authentification basée sur Microsoft Entra ID.

L’utilisation de l’authentification basée sur Microsoft Entra ID pour se connecter aux machines virtuelles Windows dans Azure présente de nombreux avantages en termes de sécurité. Notamment :

Utilisez l’authentification Microsoft Entra, y compris sans mot de passe, pour vous connecter à des machines virtuelles Windows dans Azure.

Réduisez la dépendance avec les comptes administrateur locaux.

Les stratégies portant sur la complexité et la durée de vie du mot de passe que vous configurez pour Microsoft Entra ID contribuent également à sécuriser les machines virtuelles Windows.

Avec Azure RBAC :

- Spécifiez qui peut se connecter à une machine virtuelle en tant qu’utilisateur standard ou avec des privilèges d’administrateur.

- Lorsque des utilisateurs rejoignent ou quittent votre équipe, vous pouvez mettre à jour la stratégie Azure RBAC pour la machine virtuelle pour accorder les accès appropriés.

- Lorsque des employés quittent votre organisation et que leurs comptes d’utilisateur sont désactivés ou supprimés de Microsoft Entra ID, ils n’ont plus accès à vos ressources.

Configurez des stratégies d’accès conditionnel pour une « authentification multifacteur (MFA) résistante à l’hameçonnage » en exigeant une force d’authentification (préversion), en octroyant un contrôle ou en exigeant une authentification multifacteur et d’autres signaux, tels que le risque de connexion de l’utilisateur, avant de pouvoir établir une connexion RDP sur des machines virtuelles Windows.

Utilisez les stratégies de déploiement et d’audit Azure Policy afin d’exiger une connexion Microsoft Entra pour les machines virtuelles Windows et de signaler l’utilisation de comptes locaux non approuvés sur les machines virtuelles.

Utilisez Intune pour automatiser et mettre à l’échelle la jointure Microsoft Entra avec l’inscription automatique de gestion des appareils mobiles (MDM) des machines virtuelles Azure Windows qui font partie de vos déploiements VDI (Virtual Desktop Infrastructure).

L’inscription automatique MDM nécessite des licences Microsoft Entra ID P1. Les machines virtuelles Windows Server ne prennent pas en charge l’inscription MDM.

Remarque

Une fois cette fonctionnalité activée, vos machines virtuelles Windows dans Azure sont jointes à Microsoft Entra. Vous ne pouvez pas les joindre à un autre domaine, comme Microsoft Entra Domain Services ou Active Directory local. Si vous devez le faire, déconnectez la machine virtuelle de Microsoft Entra ID en désinstallant l’extension.

Spécifications

Régions Azure et distributions Windows prises en charge

Cette fonctionnalité prend actuellement en charge les distributions Windows suivantes :

- Windows Server 2019 Datacenter et versions ultérieures

- Windows 10 1809 et versions ultérieures

- Windows 11 21H2 et versions ultérieures

Cette fonctionnalité est désormais disponible dans les clouds Azure suivants :

- Azure Global

- Azure Government

- Microsoft Azure géré par 21Vianet

Configuration requise pour le réseau

Pour activer l’authentification Microsoft Entra pour vos machines virtuelles Windows dans Azure, vous devez vous assurer que la configuration de votre réseau de machines virtuelles autorise l’accès sortant aux points de terminaison suivants sur le port TCP 443.

Azure Global :

https://enterpriseregistration.windows.net: Pour l’inscription d’appareils.http://169.254.169.254: Point de terminaison Azure Instance Metadata Service.https://login.microsoftonline.com: Pour les flux d’authentification.https://pas.windows.net: Pour les flux Azure RBAC.

Azure Government :

https://enterpriseregistration.microsoftonline.us: Pour l’inscription d’appareils.http://169.254.169.254: Point de terminaison Azure Instance Metadata Service.https://login.microsoftonline.us: Pour les flux d’authentification.https://pasff.usgovcloudapi.net: Pour les flux Azure RBAC.

Microsoft Azure exploité par 21Vianet :

https://enterpriseregistration.partner.microsoftonline.cn: Pour l’inscription d’appareils.http://169.254.169.254: Point de terminaison Azure Instance Metadata Service.https://login.chinacloudapi.cn: Pour les flux d’authentification.https://pas.chinacloudapi.cn: Pour les flux Azure RBAC.

Exigences relatives à l’authentification

Les comptes invités Microsoft Entra ne peuvent pas se connecter aux machines virtuelles Azure ou aux machines virtuelles avec Azure Bastion via l’authentification Microsoft Entra.

Activer la connexion Microsoft Entra pour une machine virtuelle Windows dans Azure

Pour utiliser la connexion Microsoft Entra pour une machine virtuelle Windows dans Azure, vous devez :

- Activer l’option de journal Microsoft Entra pour la machine virtuelle.

- Configurez les attributions de rôles Azure pour les utilisateurs autorisés à se connecter à la machine virtuelle.

Deux méthodes vous permettent d’activer la connexion Microsoft Entra pour votre machine virtuelle Windows :

- Via le portail Azure, quand vous créez une machine virtuelle Windows.

- Avec Azure Cloud Shell, quand vous créez une machine virtuelle Windows ou utilisez une machine virtuelle Windows existante.

Remarque

Si un objet d’appareil avec le même displayName que le nom d’hôte d’une machine virtuelle sur laquelle une extension est installée existe, la machine virtuelle ne parvient pas à joindre Microsoft Entra ID avec une erreur de duplication de nom d’hôte. Évitez la duplication en modifiant le nom d’hôte.

Portail Azure

Vous pouvez activer la connexion Microsoft Entra pour les images de machine virtuelle dans Windows Server 2019 Datacenter ou Windows 10 1809 et versions ultérieures.

Pour créer une machine virtuelle Windows Server 2019 Datacenter dans Azure avec la connexion Microsoft Entra :

Connectez-vous au portail Azure à l’aide d’un compte disposant d’un accès pour créer des machines virtuelles, et sélectionnez + Créer une ressource.

Dans la barre de recherche Rechercher dans la Place de marché, tapez Windows Server.

Sélectionnez Windows Server, puis choisissez Windows Server 2019 Datacenter dans la liste déroulante Sélectionner un abonnement logiciel.

Cliquez sur Créer.

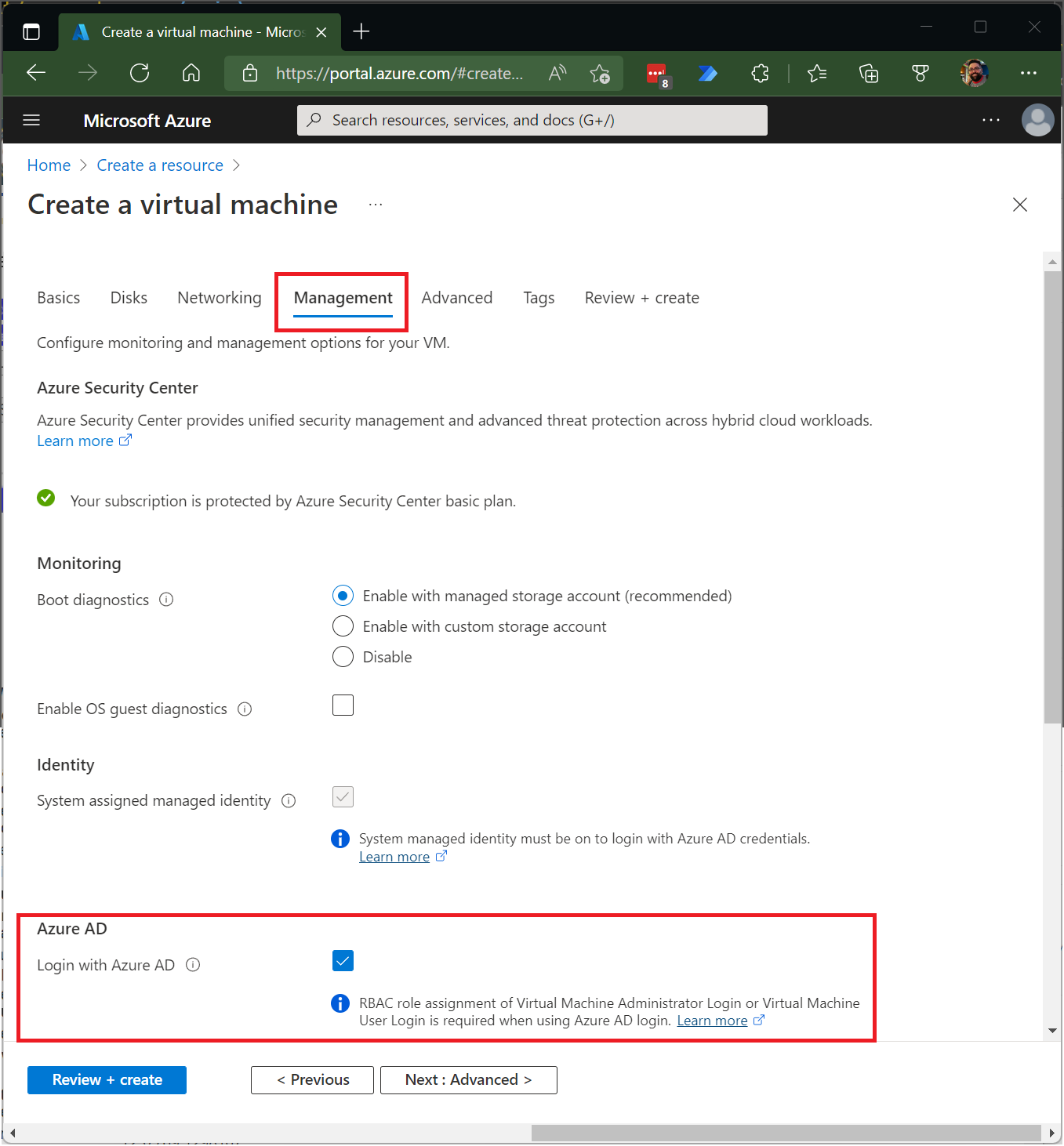

Sous l’onglet Gestion, cochez la case Connexion avec Microsoft Entra ID dans la section Microsoft Entra ID.

Veillez à ce que l’option Identité managée affectée par le système, dans la section Identité, soit sélectionnée. Cette action doit se produire automatiquement une fois que vous avez activé la connexion avec Microsoft Entra ID.

Parcourez le reste de l’expérience de création d’une machine virtuelle. Vous devez créer un nom d’utilisateur et un mot de passe Administrateur pour la machine virtuelle.

Remarque

Pour vous connecter à la machine virtuelle en utilisant vos informations d’identification Microsoft Entra, vous devez d’abord configurer les attributions de rôles pour la machine virtuelle.

Azure Cloud Shell

Azure Cloud Shell est un interpréteur de commandes interactif et gratuit que vous pouvez utiliser pour exécuter les étapes de cet article. Il contient des outils Azure courants préinstallés et configurés pour être utilisés avec votre compte. Sélectionnez simplement le bouton Copier pour copier le code, collez-le dans Cloud Shell et appuyez sur Entrée pour l’exécuter. Cloud Shell peut être ouvert de plusieurs façons :

- Sélectionnez Essayer dans le coin supérieur droit d’un bloc de code.

- Ouvrez Cloud Shell dans votre navigateur.

- Sélectionnez le bouton Cloud Shell dans le menu en haut à droite du Portail Azure.

Cet article nécessite que vous exécutiez Azure CLI version 2.0.31 ou ultérieure. Exécutez az --version pour trouver la version. Si vous devez l’installer ou la mettre à niveau, consultez l’article Installer Azure CLI.

- Créez un groupe de ressources en exécutant az group create.

- Créez une machine virtuelle en exécutant az vm create. Utilisez une distribution prise en charge dans une région prise en charge.

- Installez l’extension de machine virtuelle de connexion Microsoft Entra.

L’exemple suivant déploie une machine virtuelle nommée myVM (qui utilise Win2019Datacenter) dans un groupe de ressources nommé myResourceGroup, dans la région southcentralus. Dans cet exemple et le suivant, vous pouvez indiquer votre propre groupe de ressources et les noms de vos machines virtuelles comme il vous convient.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Remarque

Vous devez activer l’identité managée affectée par le système sur votre machine virtuelle avant d’installer l’extension de machine virtuelle de connexion Microsoft Entra. Les identités managées sont stockées dans un seul locataire Microsoft Entra et ne prennent actuellement pas en charge les scénarios entre répertoires.

La création de la machine virtuelle et des ressources de support ne nécessite que quelques minutes.

Enfin, installez l’extension de machine virtuelle de connexion Microsoft Entra pour activer la connexion Microsoft Entra pour les machines virtuelles Windows. Les extensions de machine virtuelle sont de petites applications permettant d’exécuter des tâches de configuration et d’automatisation post-déploiement sur des machines virtuelles Azure. Utilisez l’ensemble az vm extension pour installer l’extension AADLoginForWindows sur la machine virtuelle nommée myVM dans le groupe de ressources myResourceGroup.

Vous pouvez installer l’extension AADLoginForWindows sur une machine virtuelle existante Windows Server 2019 ou Windows 10 1809 ou version ultérieure, pour l’activer pour l’authentification Microsoft Entra. L’exemple suivant utilise Azure CLI pour installer l’extension :

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Une fois l’extension installée sur la machine virtuelle, provisioningState affiche Succeeded.

Configurer des attributions de rôle pour la machine virtuelle

Maintenant que vous avez créé la machine virtuelle, vous devez attribuer l’un des rôles Azure suivants pour déterminer qui peut s’y connecter. Pour attribuer ces rôles, vous devez avoir le rôle Administrateur d’accès aux données de machine virtuelle ou tout rôle qui inclut l’action Microsoft.Authorization/roleAssignments/write comme le rôle Administrateur de contrôle d’accès en fonction du rôle. Toutefois, si vous utilisez un autre rôle que celui d’Administrateur d’accès aux données de machine virtuelle, nous vous recommandons d’ajouter une condition pour réduire l’autorisation à la création d’attributions de rôle.

- Connexion d’administrateur de machine virtuelle : les utilisateurs auxquels ce rôle est attribué peuvent se connecter à une machine virtuelle Azure avec des privilèges d’administrateur.

- Connexion d’utilisateur de machine virtuelle : les utilisateurs auxquels ce rôle est attribué peuvent se connecter à une machine virtuelle Azure avec des privilèges d’utilisateur standard.

Pour autoriser un utilisateur à se connecter à la machine virtuelle via le protocole RDP (Remote Desktop Protocol), vous devez attribuer le rôle Connexion de l’administrateur aux machines virtuelles ou Connexion de l’utilisateur aux machines virtuelles.

Remarque

L’élévation manuelle d’un utilisateur pour devenir un administrateur local sur la machine virtuelle en ajoutant l’utilisateur à un membre du groupe Administrateurs locaux ou en exécutant la commande net localgroup administrators /add "AzureAD\UserUpn" n’est pas prise en charge. Vous devez utiliser les rôles Azure ci-dessus pour autoriser la connexion à une machine virtuelle.

Un utilisateur Azure auquel le rôle Propriétaire ou Contributeur est attribué pour une machine virtuelle ne possède pas automatiquement les privilèges pour se connecter à la machine virtuelle via RDP. La raison est de fournir une séparation auditée entre l’ensemble des personnes qui contrôlent les machines virtuelles et l’ensemble des personnes qui peuvent accéder aux machines virtuelles.

Il existe deux façons de configurer les attributions de rôles pour une machine virtuelle :

- Expérience du Centre d'administration Microsoft Entra

- Expérience Azure Cloud Shell

Notes

Les rôles Connexion d’administrateur de machine virtuelle et Connexion d’utilisateur de machine virtuelle utilisent dataActions et ne peuvent donc pas être attribués au niveau de l’étendue du groupe d’administration. Actuellement, vous pouvez attribuer ces rôles uniquement au niveau de l’étendue de l’abonnement, du groupe de ressources ou de la ressource.

Centre d’administration Microsoft Entra

Pour configurer les attributions de rôles pour vos machines virtuelles Windows Server 2019 Datacenter activées pour Microsoft Entra ID :

Pour Groupe de ressources, sélectionnez le groupe de ressources qui contient la machine virtuelle et son réseau virtuel, son interface réseau, son adresse IP publique ou sa ressource d’équilibreur de charge associée.

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez Ajouter>Ajouter une attribution de rôle pour ouvrir la page Ajouter une attribution de rôle.

Attribuez le rôle suivant. Pour connaître la procédure détaillée, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Paramètre Valeur Role Connexion de l’administrateur aux machines virtuelles ou Connexion de l’utilisateur aux machines virtuelles Attribuer l’accès à Utilisateur, groupe, principal de service ou identité managée

Azure Cloud Shell

L’exemple suivant illustre l’utilisation de la commande az role assignment create pour attribuer le rôle Connexion de l’administrateur aux machines virtuelles à la machine virtuelle de votre utilisateur Azure actuel. Vous obtenez le nom d’utilisateur de votre compte Azure actuel en utilisant az account show, et vous définissez l’étendue sur la machine virtuelle créée lors d’une étape précédente en utilisant az vm show.

Vous pouvez également affecter l’étendue au niveau d’un groupe de ressources ou d’un abonnement. Les autorisations d’héritage RBAC Azure normales s’appliquent.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Remarque

Si votre domaine Microsoft Entra et le domaine de votre nom d’utilisateur de connexion ne correspondent pas, vous devez spécifier l’identifiant d’objet de votre compte d’utilisateur en utilisant --assignee-object-id, et non pas seulement le nom d’utilisateur pour --assignee. Vous pouvez obtenir l’ID d’objet de votre compte d’utilisateur en utilisant az ad user list.

Pour plus d’informations sur la façon d’utiliser RBAC Azure pour gérer l’accès aux ressources de votre abonnement Azure, consultez les articles suivants :

- Attribuer des rôles Azure à l’aide d’Azure CLI

- Attribuer des rôles Azure à l’aide du portail Azure

- Attribuer des rôles Azure à l’aide d’Azure PowerShell

Se connecter en utilisant les informations d’identification Microsoft Entra sur une machine virtuelle Windows

Vous pouvez vous connecter via RDP en utilisant l’une des deux méthodes suivantes :

- Sans mot de passe, en utilisant une des informations d’identification Microsoft Entra prises en charge (recommandé)

- Mot de passe/sans mot de passe limité à l’aide de Windows Hello Entreprise déployé à l’aide d’un modèle de certificat de confiance

Se connecter en utilisant l’authentification sans mot de passe avec Microsoft Entra ID

Pour utiliser l’authentification sans mot de passe pour vos machines virtuelles Windows dans Azure, vous devez disposer d’un ordinateur client Windows et d’un hôte de session (machine virtuelle) sur les systèmes d’exploitation suivants :

- Windows 11 avec Mises à jour cumulatives 10-2022 pour Windows 11 (KB5018418) ou version ultérieure installée.

- Windows 10, version 20H2 ou ultérieure, avec Mises à jour cumulatives 10-2022 pour Windows 10 (KB5018410) ou version ultérieure installée.

- Windows Server 2022 avec Mise à jour cumulative 10-2022 pour système d’exploitation serveur Microsoft (KB5018421) ou version ultérieure installée.

Remarque

Lorsque vous utilisez le compte web pour vous connecter à l’option d’ordinateur distant, il n’est pas nécessaire que l’appareil local soit joint à un domaine ou à un ID Microsoft Entra.

Pour vous connecter à l’ordinateur distant :

- Lancez Connexion Bureau à distance à partir de Windows Search ou en exécutant

mstsc.exe. - Sélectionnez l’option Utiliser un compte Web pour se connecter à l’ordinateur distant dans l’onglet Avancé. Cette option équivaut à la propriété RDP

enablerdsaadauth. Pour plus d’informations, consultez la rubrique Propriétés RDP prises en charge avec les services Bureau à distance. - Indiquez le nom de l’ordinateur distant, puis sélectionnez Se connecter.

Important

L’adresse IP ne peut pas être utilisée avec Utiliser un compte web pour se connecter à l’option d’ordinateur distant. Le nom doit correspondre au nom d’hôte de l’appareil distant dans Microsoft Entra ID et être adressable par le réseau, c’est-à-dire se résoudre à l’adresse IP de l’appareil distant.

- Lorsque vous êtes invité à saisir des informations d’identification, spécifiez votre nom d’utilisateur au format

user@domain.com. - Vous êtes ensuite invité à autoriser la connexion Bureau à distance lorsque vous vous connectez à un nouveau PC. Microsoft Entra mémorise jusqu’à 15 hôtes pendant 30 jours avant de vous présenter une nouvelle invite. Si vous voyez cette boîte de dialogue, sélectionnez Oui pour vous connecter.

Important

Si votre organisation a configuré et utilise l’accès conditionnel Microsoft Entra, votre appareil doit satisfaire aux exigences d’accès conditionnel pour autoriser la connexion à l’ordinateur distant. Vous pouvez appliquer des stratégies d’accès conditionnel à l’application Bureau à distance Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) pour un accès contrôlé.

Remarque

L’écran de verrouillage Windows de la session distante ne prend pas en charge les jetons d’authentification Microsoft Entra ni les méthodes d’authentification sans mot de passe, comme les clés FIDO. L’absence de prise en charge de ces méthodes d’authentification signifie que les utilisateurs ne peuvent pas déverrouiller leurs écrans dans une session à distance. Lorsque vous essayez de verrouiller une session à distance, par le biais d’une action utilisateur ou d’une stratégie système, la session est déconnectée et le service envoie un message à l’utilisateur expliquant qu’il a été déconnecté. La déconnexion de la session garantit également que lorsque la connexion est relancée après une période d’inactivité, Microsoft Entra ID réévalue les stratégies d’accès conditionnel applicables.

Se connecter en utilisant l’authentification par mot de passe ou sans mot de passe limité avec Microsoft Entra ID

Important

La connexion à distance aux machines virtuelles jointes à Microsoft Entra ID n’est autorisée qu’à partir de Windows 10 ou d’ordinateurs ultérieurs inscrits Microsoft Entra (la build minimale requise est 20H1) ou Microsoft Entra jointes ou Microsoft Entra hybrides jointes au même répertoire en tant que machine virtuelle. En outre, pour établir une connexion RDP à l’aide d’informations d’identification Microsoft Entra, l’utilisateur doit appartenir à l’un des deux rôles Azure, Connexion d’administrateur de machine virtuelle ou Connexion d’utilisateur de machine virtuelle.

Si vous utilisez un PC Windows 10 ou version ultérieure inscrit auprès de Microsoft Entra, vous devez entrer les informations d’identification au format AzureAD\UPN (par exemple, AzureAD\john@contoso.com). À ce stade, vous pouvez utiliser Azure Bastion pour vous connecter avec l’authentification Microsoft Entra via Azure CLI et le client RDP natif mstsc.

Pour vous connecter à votre machine virtuelle Windows Server 2019 à l’aide de Microsoft Entra ID :

- Accédez à la page de présentation de la machine virtuelle qui a été activée avec la connexion Microsoft Entra.

- Sélectionnez Se connecter pour ouvrir le volet Se connecter à la machine virtuelle.

- Sélectionnez Télécharger le fichier RDP.

- Sélectionnez Ouvrir pour ouvrir le client Connexion Bureau à distance.

- Sélectionnez Se connecter pour ouvrir la boîte de dialogue d’ouverture de session Windows.

- Connectez-vous à l’aide de vos informations d’identification Microsoft Entra.

Vous êtes à présent connecté à la machine virtuelle Azure Windows Server 2019 avec les autorisations de rôle attribuées, par exemple Utilisateur de machine virtuelle ou Administrateur de machine virtuelle.

Remarque

Vous pouvez enregistrer le fichier .rdp localement sur votre ordinateur pour lancer les futures connexions de bureau à distance sur votre machine virtuelle au lieu d’accéder à la page de présentation de la machine virtuelle dans le portail Azure et d’utiliser l’option de connexion.

Appliquer les stratégies d’accès conditionnel

Vous pouvez appliquer des stratégies d’accès conditionnel, telles qu’une « authentification multifacteur (MFA) résistance à l’hameçonnage » en exigeant une force d’authentification, en octroyant un contrôle, une authentification multifacteur ou une vérification du risque de connexion utilisateur, avant d’autoriser l’accès à des machines virtuelles Windows dans Azure qui sont activées avec une connexion à Microsoft Entra. Pour appliquer une stratégie d’accès conditionnel, vous devez sélectionner l’application Connexion à une machine virtuelle Windows Microsoft Azure à partir de l’option d’attribution d’applications ou d’actions cloud. Utilisez ensuite le risque de connexion comme condition ou « l’authentification multifacteur (MFA) résistante à l’hameçonnage » en exigeant une force d’authentification (préversion), en octroyant un contrôle ou en exigeant l’authentification multifacteur (MFA) comme contrôle pour l’octroi de l’accès.

Remarque

Si vous demandez l’authentification MFA comme contrôle pour accorder l’accès à l’application Connexion à une machine virtuelle Windows Microsoft Azure, vous devez fournir une revendication MFA dans le cadre du client qui lance la session RDP sur la machine virtuelle Windows cible dans Azure. Cela peut être réalisé en utilisant une méthode d'authentification sans mot de passe pour RDP qui satisfait les politiques d'accès conditionnel, cependant si vous utilisez une méthode sans mot de passe limitée pour RDP, la seule façon d'y parvenir sur un client Windows 10 ou version ultérieure est d'utiliser un code PIN Windows Hello for Business. ou authentification biométrique avec le client RDP. La prise en charge de l’authentification biométrique a été ajoutée au client RDP dans Windows 10 version 1809. Le Bureau à distance qui utilise l’authentification Windows Hello Entreprise est disponible uniquement pour les déploiements qui utilisent un modèle de certificat de confiance. Il n’est actuellement pas disponible pour un modèle d’approbation de clé.

Utiliser Azure Policy pour satisfaire aux normes et évaluer la conformité

Utilisez Azure Policy pour :

- Veillez à ce que la connexion Microsoft Entra soit activée pour vos machines virtuelles Windows nouvelles et existantes.

- Évaluez la conformité de votre environnement à grande échelle sur un tableau de bord de conformité.

Cette fonctionnalité vous permet d’utiliser de nombreux niveaux de mise en application. Vous pouvez signaler les machines virtuelles Windows nouvelles et existantes dans votre environnement pour lesquelles la connexion Microsoft Entra n’est pas activée. Vous pouvez également utiliser Azure Policy pour déployer l’extension Microsoft Entra sur de nouvelles machines virtuelles Windows pour lesquelles la connexion Microsoft Entra n’est pas activée et pour corriger les machines virtuelles Windows existantes afin qu’elles respectent la même norme.

Outre ces capacités, vous pouvez utiliser Azure Policy pour détecter et signaler les machines virtuelles Windows sur lesquelles des comptes locaux non approuvés ont été créés. Pour en savoir plus, consultez Azure Policy.

Résoudre les problèmes de déploiement

L’extension AADLoginForWindows doit être installée correctement pour que la machine virtuelle termine le processus de jonction Microsoft Entra. Si l’extension de machine virtuelle ne s’installe pas correctement, procédez comme suit :

Établissez une connexion RDP sur la machine virtuelle en utilisant le compte administrateur local et examinez le fichier CommandExecution.log sous C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Notes

Si l’extension redémarre après l’échec initial, le journal contenant l’erreur de déploiement est enregistré sous CommandExecution_AAAAMMJJHHMMSSSSS.log.

Ouvrez une fenêtre PowerShell sur la machine virtuelle. Vérifiez que les requêtes suivantes sur le point de terminaison Azure Instance Metadata Service s’exécutant sur l’hôte Azure retournent la sortie attendue :

Commande à exécuter Sortie attendue curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Informations correctes sur la machine virtuelle Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"ID de locataire valide associé à l’abonnement Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Jeton d’accès valide émis par Microsoft Entra ID pour l’identité managée qui est attribuée à cette machine virtuelle Remarque

Vous pouvez décoder le jeton d’accès à l’aide d’un outil comme https://jwt.ms/. Vérifiez que la valeur

oiddans le jeton d’accès correspond à l’identité managée attribuée à la machine virtuelle.Vérifiez que les points de terminaison requis sont accessibles à partir de la machine virtuelle via PowerShell :

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Remarque

Remplacez

<TenantID>par l’identifiant de locataire Microsoft Entra associé à l’abonnement Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netetpas.windows.netdoivent retourner 404 Introuvable, ce qui correspond au comportement attendu.Affichez l’état de l’appareil en exécutant

dsregcmd /status. L’objectif est que l’état de l’appareil s’affiche sous la formeAzureAdJoined : YES.Remarque

L’activité de jointure Microsoft Entra est capturée dans l’observateur d'événements sous le journal User Device Registration\Admin dans Event Viewer (local)\Applications et Services Logs\Microsoft\Windows\User Device Registration\Admin.

Si l’extension AADLoginForWindows échoue avec un code d’erreur, vous pouvez effectuer la procédure suivante.

Code d’erreur terminale 1007 et code de sortie -2145648574.

Le code d’erreur terminale 1007 et le code de sortie -2145648574 se traduisent en DSREG_E_MSI_TENANTID_UNAVAILABLE. L’extension ne peut pas interroger les informations du locataire Microsoft Entra.

Connectez-vous à la machine virtuelle en tant qu’administrateur local et vérifiez que le point de terminaison retourne un ID de locataire valide à partir d’Azure Instance Metadata Service. Exécutez la commande suivante à partir d’une fenêtre PowerShell avec élévation de privilèges sur la machine virtuelle :

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Ce problème peut également se produire quand l’administrateur de machine virtuelle tente d’installer l’extension AADLoginForWindows, mais qu’une identité managée affectée par le système n’a pas activé au préalable la machine virtuelle. Dans ce cas, accédez au volet Identité de la machine virtuelle. Sous l’onglet Attribué par le système, vérifiez que le bouton bascule Statut est défini sur Activé.

Code de sortie -2145648607

Le code de sortie -2145648607 se traduit en DSREG_AUTOJOIN_DISC_FAILED. L’extension ne peut pas atteindre le point de terminaison https://enterpriseregistration.windows.net.

Vérifiez que les points de terminaison requis sont accessibles à partir de la machine virtuelle via PowerShell :

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Remarque

Remplacez

<TenantID>par l’identifiant de locataire Microsoft Entra associé à l’abonnement Azure. Si vous devez trouver l’identifiant de locataire, vous pouvez pointer sur le nom de votre compte ou sélectionner Identité>Vue d’ensemble>Propriétés>Identifiant de locataire.Les tentatives de connexion à

enterpriseregistration.windows.netpeuvent retourner l’erreur 404 Introuvable, ce qui correspond au comportement attendu. Les tentatives de connexionpas.windows.netpeuvent demander des informations d’identification de code confidentiel ou retourner l’erreur 404 Introuvable. (Vous n’avez pas besoin d’entrer le code confidentiel.) L’une ou l’autre de ces actions peut suffire pour vérifier que l’URL est accessible.Si l’une des commandes échoue avec le message « Impossible de résoudre l’hôte

<URL>», essayez d’exécuter cette commande pour déterminer le serveur DNS utilisé par la machine virtuelle :nslookup <URL>Notes

Remplacez

<URL>par les noms de domaine complets utilisés par les points de terminaison, tels quelogin.microsoftonline.com.Vérifiez si la spécification d’un serveur DNS public permet à la commande d’aboutir :

nslookup <URL> 208.67.222.222Si nécessaire, modifiez le serveur DNS affecté au groupe de sécurité réseau auquel la machine virtuelle Azure appartient.

Code de sortie 51

Le code de sortie 51 se traduit par « Cette extension n’est pas prise en charge sur le système d’exploitation de la machine virtuelle ».

L’extension AADLoginForWindows est destinée à être installée uniquement sur Windows Server 2019 ou Windows 10 (build 1809 ou ultérieure). Vérifiez que votre version ou build de Windows est prise en charge. Si elle n’est pas prise en charge, désinstallez l’extension.

Résoudre les problèmes de connexion

Utilisez les informations suivantes pour corriger les problèmes de connexion.

Vous pouvez afficher l’état de l’appareil et de l’authentification unique (SSO) en exécutant dsregcmd /status. L’objectif est que l’état de l’appareil s’affiche sous la forme AzureAdJoined : YES et que l’état SSO s’affiche sous la forme AzureAdPrt : YES.

La connexion RDP via des comptes Microsoft Entra est capturée dans l’observateur d'événements sous les journaux des événements Journaux des applications et des services\Microsoft\Windows\AAD\Operational.

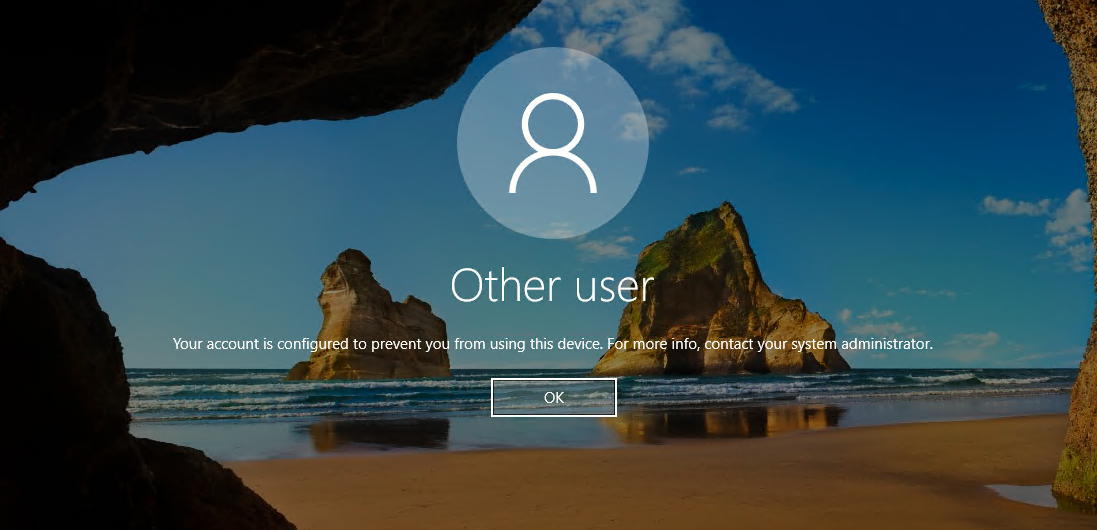

rôle Azure non attribué

Vous pouvez recevoir le message d’erreur suivant lorsque vous lancez une connexion Bureau à distance sur votre machine virtuelle : « Votre compte est configuré pour vous empêcher d’utiliser cet appareil. Pour plus d’informations, contactez votre administrateur système. »

Vérifiez que vous avez configuré des stratégies RBAC Azure pour la machine virtuelle qui accordent à l’utilisateur le rôle Connexion d’administrateur de machine virtuelle ou Connexion d’utilisateur de machine virtuelle.

Notes

Si vous rencontrez des problèmes avec les attributions de rôles Azure, consultez Résoudre les problèmes liés à RBAC Azure.

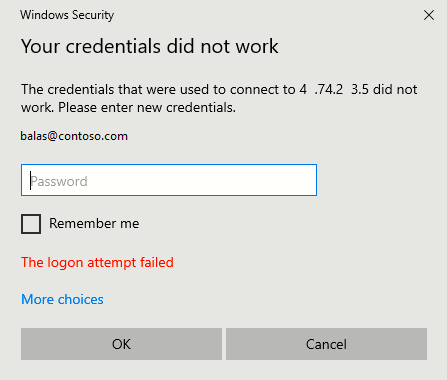

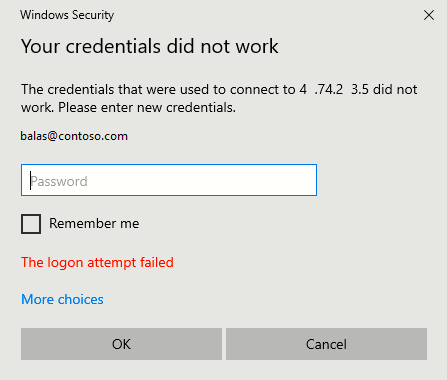

Modification non autorisée du client ou du mot de passe requise

Vous pouvez recevoir le message d’erreur suivant lorsque vous lancez une connexion Bureau à distance à votre machine virtuelle : « Vos informations d’identification n’ont pas fonctionné. »

Essayez ces solutions :

Le PC Windows 10 ou version ultérieure que vous utilisez pour lancer la connexion Bureau à distance doit être Microsoft Entra joint ou Microsoft Entra hybride joint au même répertoire Microsoft Entra. Pour plus d’informations sur l’identité d’appareil, consultez l’article Qu’est-ce qu’une identité d’appareil ?.

Remarque

La build 20H1 de Windows 10 a ajouté la prise en charge d’un PC inscrit dans Microsoft Entra pour initier une connexion RDP à votre machine virtuelle. Quand vous utilisez un PC inscrit dans Microsoft Entra (pas joint à Microsoft Entra ni avec jointure hybride Microsoft Entra) comme client RDP pour initier des connexions à votre machine virtuelle, vous devez entrer les informations d’identification au format

AzureAD\UPN(par exemple,AzureAD\john@contoso.com).Vérifiez que l’extension AADLoginForWindows n’a pas été désinstallée une fois la jonction Microsoft Entra terminée.

En outre, assurez-vous que la stratégie de sécurité Sécurité réseau : Autoriser les demandes d’authentification PKU2U pour cet ordinateur pour utiliser les identités en ligne est activée sur le serveur et le client.

Vérifiez que l’utilisateur n’a pas de mot de passe temporaire. Les mots de passe temporaires ne peuvent pas être utilisés pour se connecter à une connexion Bureau à distance.

Connectez-vous avec le compte d’utilisateur dans un navigateur web. Par exemple, connectez-vous au Portail Azure dans une fenêtre de navigation privée. Si vous êtes invité à changer le mot de passe, définissez un nouveau mot de passe. Ensuite, réessayez de vous connecter.

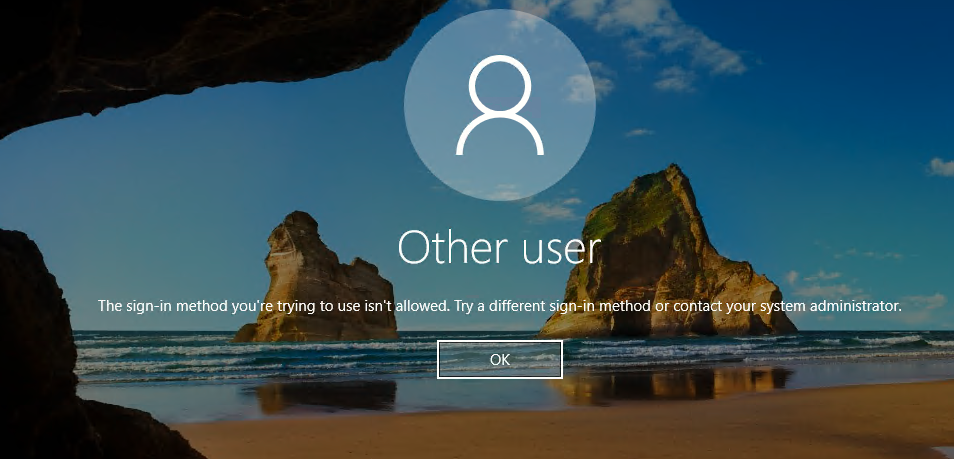

Méthode de connexion MFA requise

Vous pouvez voir le message d’erreur suivant lorsque vous lancez une connexion Bureau à distance à votre machine virtuelle : « La méthode de connexion que vous essayez d’utiliser n’est pas autorisée. Essayez une autre méthode de connexion ou contactez votre administrateur système. »

Si vous avez configuré une stratégie d’accès conditionnel qui requiert l’authentification multifacteur (MFA) ou l’authentification multifacteur Microsoft Entra héritée activée/appliquée par utilisateur avant de pouvoir accéder à la ressource, vous devez vous assurer que le PC Windows 10 ou version ultérieure qui établit la connexion Bureau à distance à votre machine virtuelle se connecte à l’aide d’une méthode d’authentification forte, telle que Windows Hello. Si vous n’utilisez pas une méthode d’authentification forte pour votre connexion Bureau à distance, vous verrez l’erreur.

Un autre message d’erreur lié à l’authentification multifacteur est celui décrit précédemment : « Vos informations d’identification n’ont pas fonctionné ».

Si vous avez configuré un paramètre Authentification multifacteur Microsoft Entra Activée/Appliquée par utilisateur hérité et que vous voyez l'erreur ci-dessus, vous pouvez résoudre le problème en supprimant le paramètre d'authentification multifacteur par utilisateur. Pour plus d'informations, consultez l'article Activer l'authentification multifacteur Microsoft Entra par utilisateur pour sécuriser les événements de connexion.

Si vous n’avez pas déployé Windows Hello Entreprise et que ce n’est pas possible pour l’instant, vous pouvez configurer une stratégie d’accès conditionnel qui exclut l’application Connexion à une machine virtuelle Windows Microsoft Azure de la liste des applications cloud demandant MFA. Pour en savoir plus sur Windows Hello Entreprise, consultez Vue d’ensemble de Windows Hello Entreprise.

Notes

L’authentification par code confidentiel Windows Hello Entreprise avec RDP a été prise en charge pour plusieurs versions de Windows 10. La prise en charge de l’authentification biométrique avec RDP a été ajoutée dans Windows 10 version 1809. L’utilisation de l’authentification Windows Hello Entreprise lors de l’utilisation du Bureau à distance est disponible pour les déploiements qui utilisent un modèle de certificat de confiance et un modèle de confiance de clé.

Partagez vos commentaires sur cette fonctionnalité ou signalez des problèmes lors de son utilisation sur le forum de commentaires de Microsoft Entra.

Application manquante

Si l’application Connexion à une machine virtuelle Windows Microsoft Azure est manquante dans l’accès conditionnel, vérifiez qu’elle est dans le locataire :

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise.

- Supprimez les filtres pour afficher toutes les applications et recherchez Machine virtuelle. Si vous ne voyez pas Connexion à la machine virtuelle Windows Microsoft Azure dans les résultats, le principal de service est manquant dans le locataire.

Conseil

Certains locataires peuvent voir l’application nommée Connexion à la machine virtuelle Windows Azure au lieu de Connexion à la machine virtuelle Windows Microsoft Azure. L’application a le même ID d’application 372140e0-b3b7-4226-8ef9-d57986796201.

Étapes suivantes

Pour plus d'informations sur Microsoft Entra ID, reportez-vous à Qu'est-ce que Microsoft Entra ID ?.