Gérer l’authentification dans Azure Maps

Votre ID client et vos clés partagées sont créés automatiquement lorsque vous créez un compte Azure Maps. Ces valeurs sont requises pour l’authentification lors de l’utilisation de Microsoft Entra ID ou de l’Authentification par clé partagée.

Prérequis

Connectez-vous au portail Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Familiarité avec les identités managées pour les ressources Azure. Veillez à bien comprendre les deux types d’identités managées et leurs différences.

- Un compte Azure Maps.

- Familiarité avec l’Authentification Azure Maps.

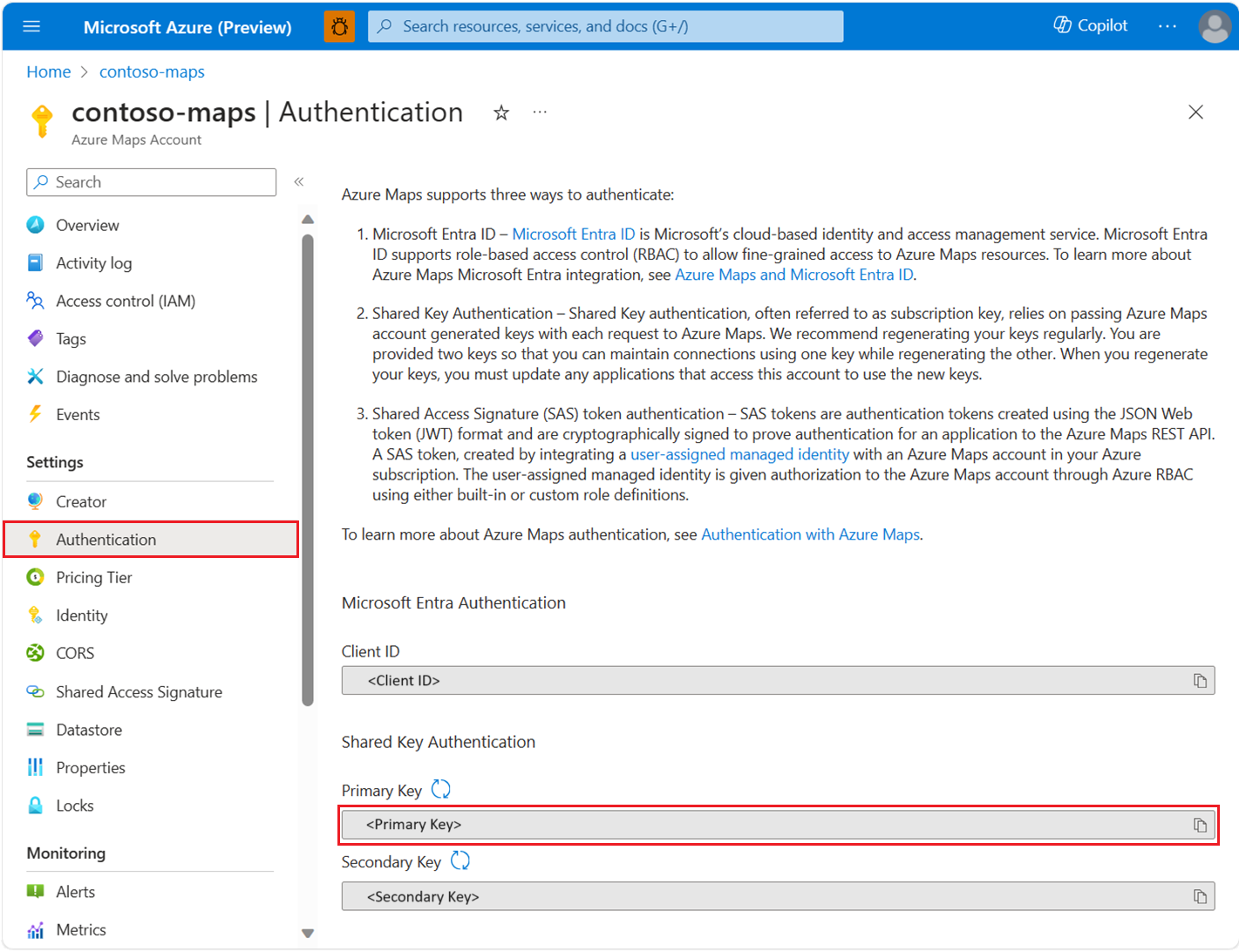

Afficher les détails de l’authentification

Important

Nous vous recommandons d’utiliser la clé primaire comme clé d’abonnement quand vous utilisez l’authentification par clé partagée pour appeler Azure Maps. Le mieux est d’utiliser la clé secondaire dans des scénarios tels que les changements de clés par roulement.

Pour visualiser vos détails d’authentification Azure Maps :

Connectez-vous au portail Azure.

Sélectionnez Toutes les ressources dans la section Services Azure, puis sélectionnez votre compte Azure Maps.

Sélectionnez Authentification dans la section Paramètres du volet gauche.

Choisir une catégorie d’authentification

En fonction de vos besoins d’application, il existe des chemins spécifiques pour sécuriser l’application. Microsoft Entra ID définit des catégories d’authentification spécifiques pour prendre en charge un large éventail de flux d’authentification. Pour choisir la meilleure catégorie pour votre application, consultez Catégories d’applications.

Remarque

La compréhension des catégories et des scénarios vous aide à sécuriser votre application Azure Maps, que vous utilisiez Microsoft Entra ID ou une authentification par clé partagée.

Comment ajouter et supprimer des identités managées

Pour activer l’authentification par jeton de Signature d’accès partagé (SAS) avec l’API REST Azure Maps, vous devez ajouter une identité managée affectée par l’utilisateur à votre compte Azure Maps.

Créer une identité managée

Vous pouvez créer une identité managée affectée par l’utilisateur avant ou après la création d’un compte Maps. Vous pouvez ajouter l’identité managée via le portail, les SDK de gestion Azure ou le modèle Azure Resource Manager (ARM). Pour ajouter une identité managée affectée par l’utilisateur via un modèle ARM, spécifiez l’identificateur de ressource de l’identité managée affectée par l’utilisateur.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Supprimer une identité managée

Vous pouvez supprimer une identité affectée par le système en désactivant la fonctionnalité via le portail ou le modèle Azure Resource Manager de la même manière qu’elle a été créée. Les identités attribuées par l’utilisateur peuvent être supprimées individuellement. Pour supprimer toutes les identités, définissez le type d’identité sur "None".

Si vous supprimez une identité attribuée par le système de cette façon, vous la supprimez également de Microsoft Entra ID. Les identités affectées par le système sont aussi automatiquement supprimées de Microsoft Entra ID quand le compte Azure Maps est supprimé.

Pour supprimer toutes les identités à l’aide du modèle Azure Resource Manager, mettez à jour cette section :

"identity": {

"type": "None"

}

Choisir un scénario d’authentification et d’autorisation

Le tableau suivant présente les scénarios d’authentification et d’autorisation courants dans Azure Maps. Chaque scénario décrit un type d’application pouvant servir pour accéder à l’API REST Azure Maps. Utilisez les liens pour obtenir des informations détaillées sur la configuration de chaque scénario.

Important

Pour les applications de production, nous vous recommandons d’implémenter Microsoft Entra ID avec le contrôle d’accès en fonction du rôle Azure (Azure RBAC).

| Scénario | Authentification | Autorisation | Effort de développement | Effort opérationnel |

|---|---|---|---|---|

| Application démon approuvée ou application cliente non interactive | Clé partagée | N/A | Moyenne | Élevé |

| Démon approuvé ou application cliente non interactive | Microsoft Entra ID | Élevé | Faible | Moyenne |

| Application web monopage avec authentification unique interactive | Microsoft Entra ID | Élevé | Moyenne | Moyenne |

| Application web monopage avec authentification non interactive | Microsoft Entra ID | Élevé | Moyenne | Moyenne |

| Application web, application démon ou application avec authentification non interactive | Jeton SAP | Élevé | Moyenne | Faible |

| Application web avec authentification unique interactive | Microsoft Entra ID | Élevé | Élevé | Moyenne |

| Appareil IoT ou application avec restrictions d’entrée | Microsoft Entra ID | Élevé | Moyenne | Moyenne |

Afficher les définitions de rôle Azure Maps intégrées

Pour afficher les définitions de rôle Azure Maps intégrées :

Dans le volet de gauche, sélectionnez Contrôle d’accès (IAM) .

Sélectionnez l’onglet Rôles.

Dans la zone de recherche, entrez Azure Maps.

Les résultats affichent les définitions de rôle intégrées disponibles pour Azure Maps.

Voir les attributions de rôles

Pour voir les applications et les utilisateurs auxquels l’accès à Azure Maps a été accordé, accédez à l’option Contrôle d’accès (IAM) . Ensuite, sélectionnez Attributions de rôles, puis filtrez sur Azure Maps.

Dans le volet de gauche, sélectionnez Contrôle d’accès (IAM) .

Sélectionnez l’onglet Attributions de rôles.

Dans la zone de recherche, entrez Azure Maps.

Les résultats affichent les attributions de rôles Azure Maps actuelles.

Demander des jetons pour Azure Maps

Demandez un jeton auprès du point de terminaison de jeton Microsoft Entra. Dans votre demande Microsoft Entra ID, utilisez les informations suivantes :

| Environnement Azure | Point de terminaison de jeton Microsoft Entra | ID de ressource Azure |

|---|---|---|

| Cloud public Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Cloud Azure Government | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Pour plus d’informations sur la demande de jetons d’accès pour les utilisateurs et les principaux services auprès de Microsoft Entra ID, consultez Scénarios d’authentification pour Microsoft Entra ID. Pour voir des scénarios spécifiques, consultez le tableau des scénarios.

Gérer des clés partagées et assurer leur rotation

Vos clés d’abonnement Azure Maps sont similaires à un mot de passe racine pour votre compte Azure Maps. Veillez toujours à protéger vos clés d’abonnement. Utilisez Azure Key Vault pour gérer et effectuer la rotation de vos clés en toute sécurité. Évitez de distribuer des clés d’accès à d’autres utilisateurs, de les coder en dur ou de les enregistrer en texte brut dans un emplacement accessible à d’autres personnes. Si vous pensez que vos clés peuvent avoir été compromises, effectuez une rotation.

Remarque

Si possible, nous vous recommandons d’utiliser Microsoft Entra ID à la place de la clé partagée pour autoriser les demandes. Microsoft Entra ID offre une meilleure sécurité que la clé partagée, et il est plus facile à utiliser.

Opérer manuellement la rotation des clés d’abonnement

Pour maintenir la sécurité de votre compte Azure Maps, nous vous recommandons d’effectuer régulièrement une rotation de vos clés d’abonnement. Si possible, utilisez Azure Key Vault pour gérer vos clés d’accès. Si vous n’utilisez pas Key Vault, vous devez procéder à une rotation manuelle de vos clés.

Deux clés d’abonnement sont attribuées pour vous permettre d’opérer une rotation. L’existence de deux clés garantit que votre application conserver l’accès à Azure Maps tout au long du processus.

Pour opérer la rotation de vos clés d’abonnement Azure Maps dans le Portail Azure :

- Mettez à jour le code de votre application pour référencer la clé secondaire du compte Azure Maps, et déployez.

- Dans le portail Azure, accédez à votre compte Azure Maps.

- Sous Paramètres, sélectionnez Authentication.

- Pour régénérer la clé primaire de votre compte Azure Maps, sélectionnez le bouton Régénérer en regard de la clé primaire.

- Mettez à jour le code de votre application pour référencer la nouvelle clé primaire, et déployez.

- Régénérez la clé d’accès secondaire de la même manière.

Avertissement

Nous vous recommandons d’utiliser la même clé dans toutes vos applications. Si vous utilisez la clé primaire dans certains emplacements et la clé secondaire dans d’autres, vous ne pourrez opérer aucune rotation de vos clés sans que certaines applications perdent l’accès.

Étapes suivantes

Recherchez les métriques d’utilisation de l’API pour votre compte Azure Maps :

Explorez des échantillons qui montrent comment intégrer Microsoft Entra ID à Azure Maps :