Créer une identité affectée par l’utilisateur pour l’instance SCOM gérée d’Azure Monitor

Cet article explique comment créer une identité affectée par l’utilisateur, fournir un accès administrateur à Azure SQL Managed Instance et accorder les accès Obtenir et Lister sur un coffre de clés.

Remarque

Pour en savoir plus sur l’architecture de l’instance SCOM gérée d’Azure Monitor, consultez Instance SCOM gérée d’Azure Monitor.

Créer une identité MSI

L’identité MSI (Managed Service Identity) fournit une identité que les applications peuvent utiliser pour se connecter à des ressources prenant en charge l’authentification Microsoft Entra ID. Pour l’Instance SCOM gérée, une identité managée remplace les quatre comptes du service System Center Operations Manager traditionnels. Elle est utilisée pour accéder à la base de données Azure SQL Managed Instance. Elle est également utilisée pour accéder au coffre de clés.

Remarque

- Vérifiez que vous êtes contributeur dans l’abonnement où vous créez l’identité MSI.

- L’identité MSI doit disposer de l’autorisation d’administration sur SQL Managed Instance et de l’autorisation de lecture sur le coffre de clés que vous utilisez pour stocker les informations d’identification de compte de domaine.

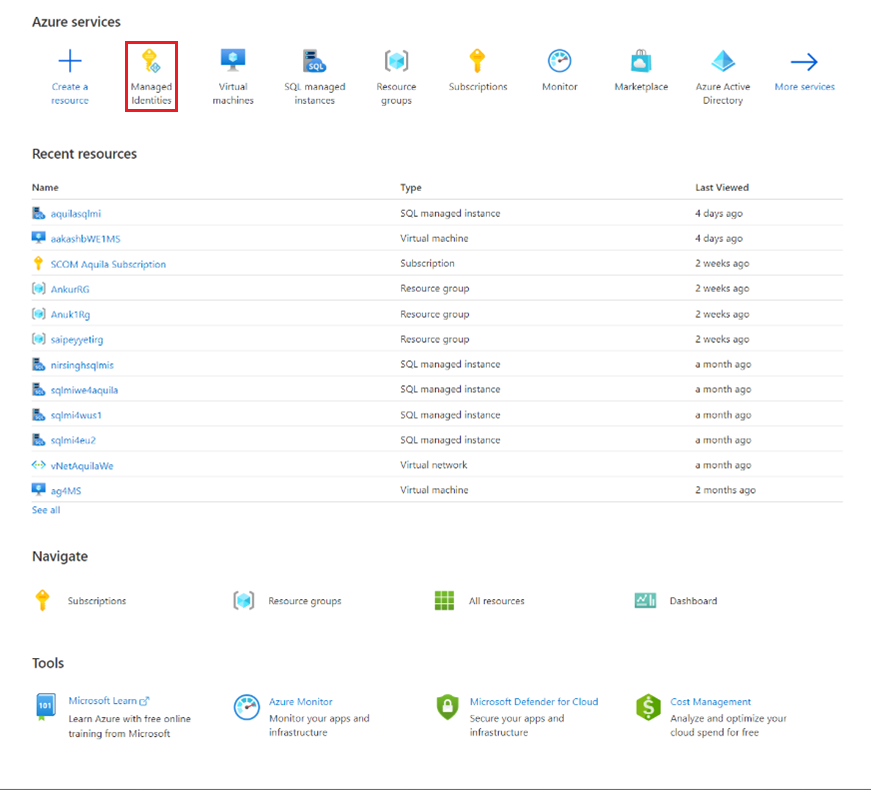

Connectez-vous au portail Azure. Recherchez et sélectionnez Identités managées.

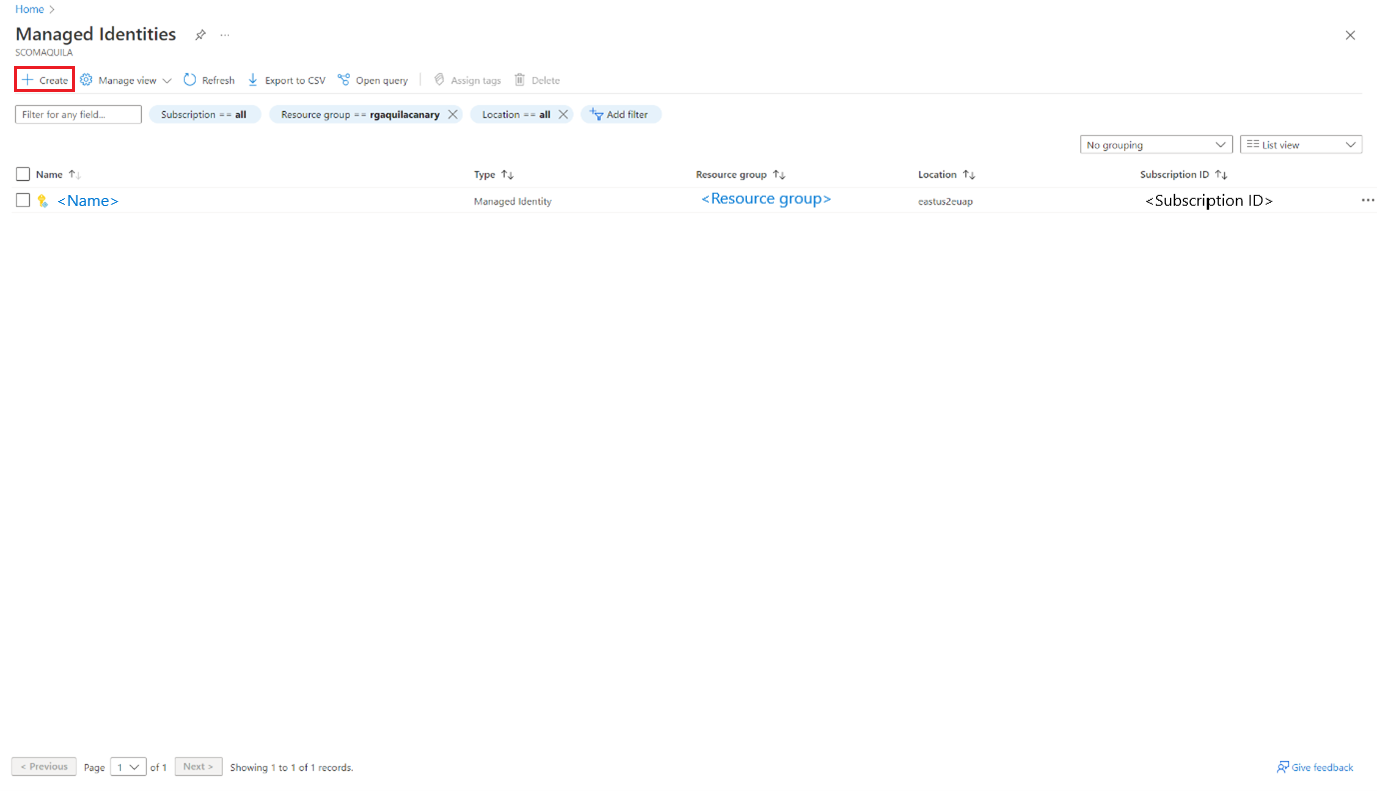

Dans la page Identités managées, sélectionnez Créer.

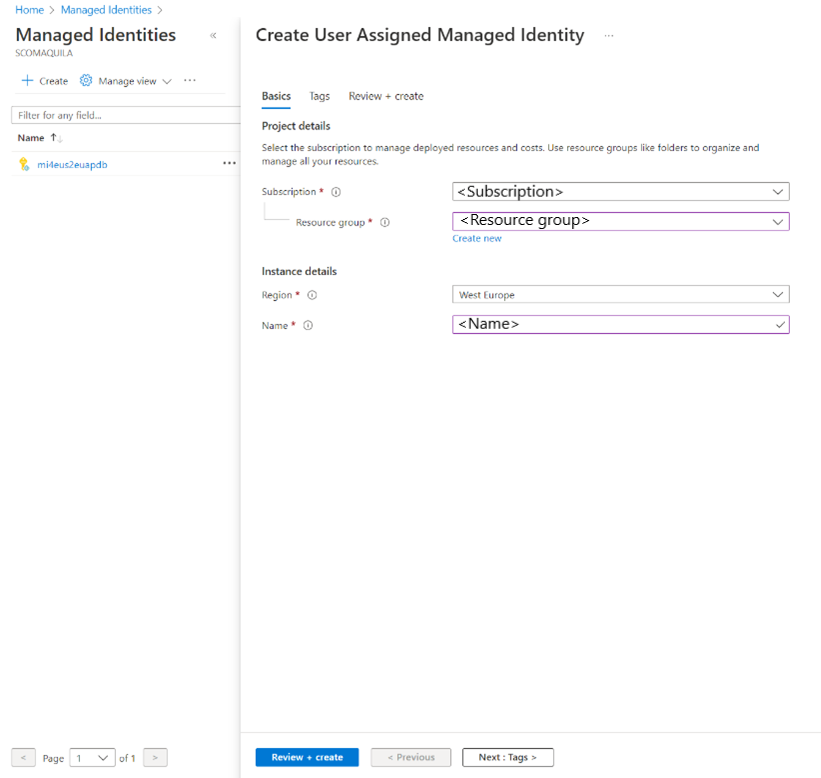

Le volet Créer une identité managée affectée par l’utilisateur s’ouvre.

Sous Informations de base, procédez comme suit :

- Détails du projet :

- Abonnement : sélectionnez l’abonnement Azure dans lequel vous souhaitez créer l’Instance SCOM gérée.

- Groupe de ressources : sélectionnez le groupe de ressources dans lequel vous souhaitez placer l’Instance SCOM gérée.

- Détails de l’instance :

- Région : sélectionnez la région dans laquelle vous voulez créer l’Instance SCOM gérée.

- Nom : entrez un nom pour l’instance.

- Détails du projet :

Sélectionnez Suivant : Balises.

Sous l’onglet Étiquettes, entrez la valeur Nom et sélectionnez la ressource.

Les étiquettes vous permettent de catégoriser les ressources et de voir des facturations combinées en appliquant les mêmes étiquettes à plusieurs ressources et groupes de ressources. Pour plus d’informations, consultez Utiliser des étiquettes pour organiser vos ressources Azure et votre hiérarchie de gestion.

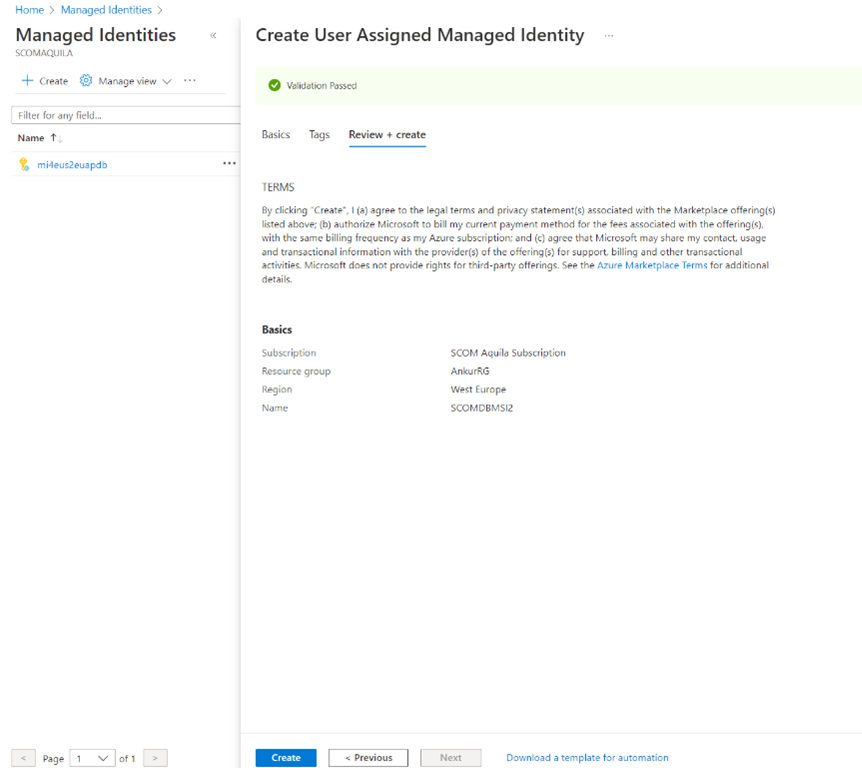

Sélectionnez Suivant : Vérifier + créer.

Sous l’onglet Vérifier + créer, vérifiez toutes les informations que vous avez fournies et sélectionnez Créer.

Votre déploiement est maintenant créé sur Azure. Vous pouvez accéder à la ressource et consulter ses détails.

Définir la valeur Administrateur Microsoft Entra dans l’instance managée SQL

Pour définir la valeur Administrateur Microsoft Entra dans l’instance managée SQL que vous avez créée à l’étape 3, suivez ces étapes :

Remarque

Vous devez disposer des autorisations Administrateur général ou Administrateur de rôle privilégié pour que l’abonnement effectue les opérations suivantes.

Important

L’utilisation de groupes en tant qu’administrateur Microsoft Entra n’est actuellement pas prise en charge.

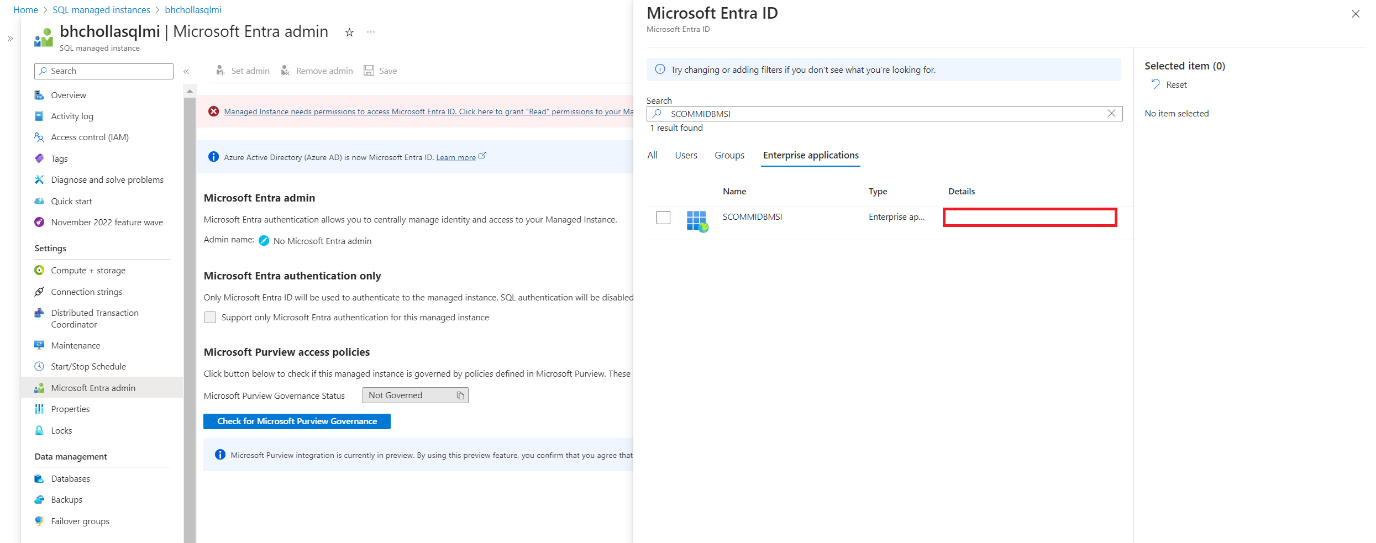

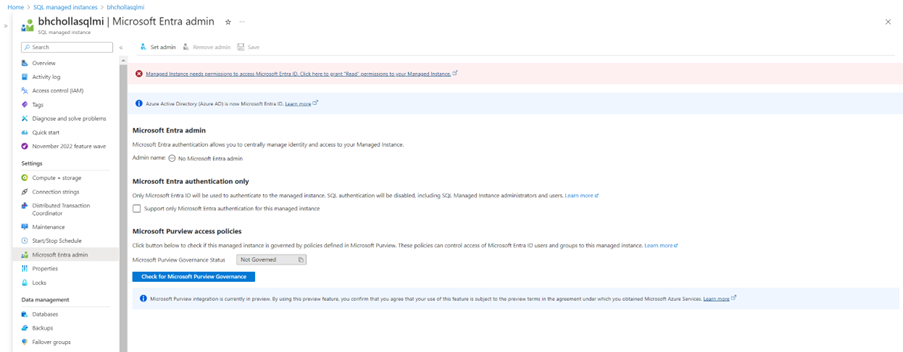

Ouvrez l’instance managée SQL. Sous Paramètres, sélectionnez Administrateur Microsoft Entra.

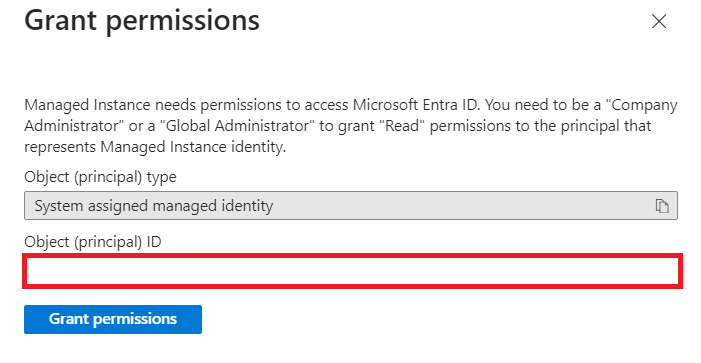

Sélectionnez le message de zone d’erreur pour fournir des autorisations de lecture à l’instance managée SQL sur Microsoft Entra ID. Le volet Accorder des autorisations s’ouvre pour accorder les autorisations.

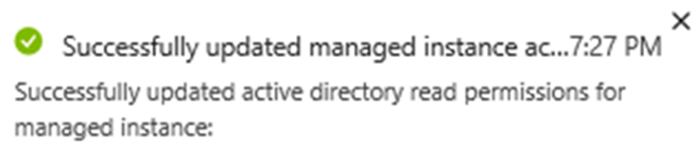

Sélectionnez Accorder des autorisations pour lancer l’opération et une fois celle-ci terminée, vous trouverez une notification indiquant que la mise à jour des autorisations de lecture Microsoft Entra a réussi.

Sélectionnez Définir l’administrateur, puis recherchez votre identité MSI. Cette identité MSI est la même que celle que vous avez fournie pendant le flux de création de l’Instance SCOM gérée. Vous voyez que l’administrateur a été ajouté à l’instance managée SQL.

Si vous recevez une erreur après avoir ajouté un compte d’identité managée, cela indique que les autorisations de lecture ne sont pas encore fournies à votre identité. Veillez à fournir les autorisations nécessaires avant de créer votre Instance SCOM gérée, sinon la création échoue.

Pour plus d’informations sur les autorisations, consultez Rôle Lecteurs d’annuaire dans Microsoft Entra ID pour Azure SQL.

Accorder l’autorisation sur le coffre de clés

Pour accorder l’autorisation sur le coffre de clés que vous avez créé à l’étape 4, suivez ces étapes :

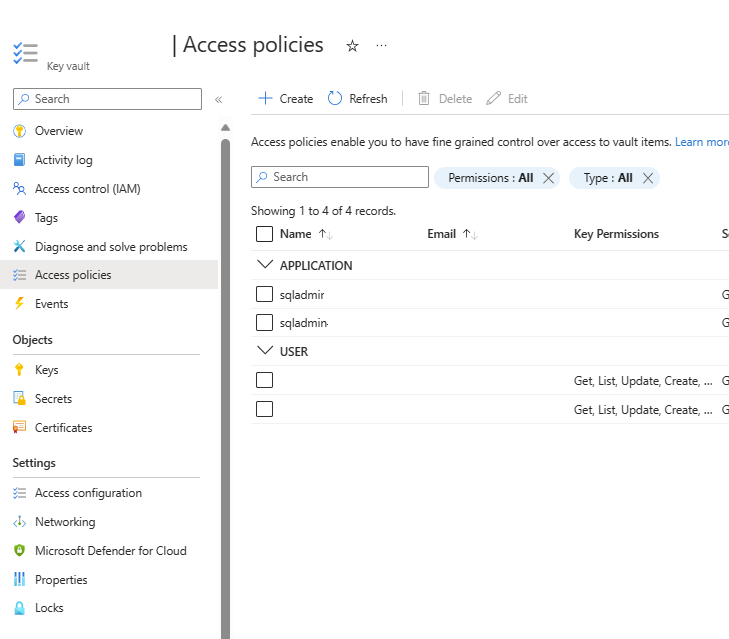

Accédez à la ressource de coffre de clés que vous avez créée à l’étape 4, puis sélectionnez Stratégies d’accès.

Dans la page Stratégies d’accès, sélectionnez Créer.

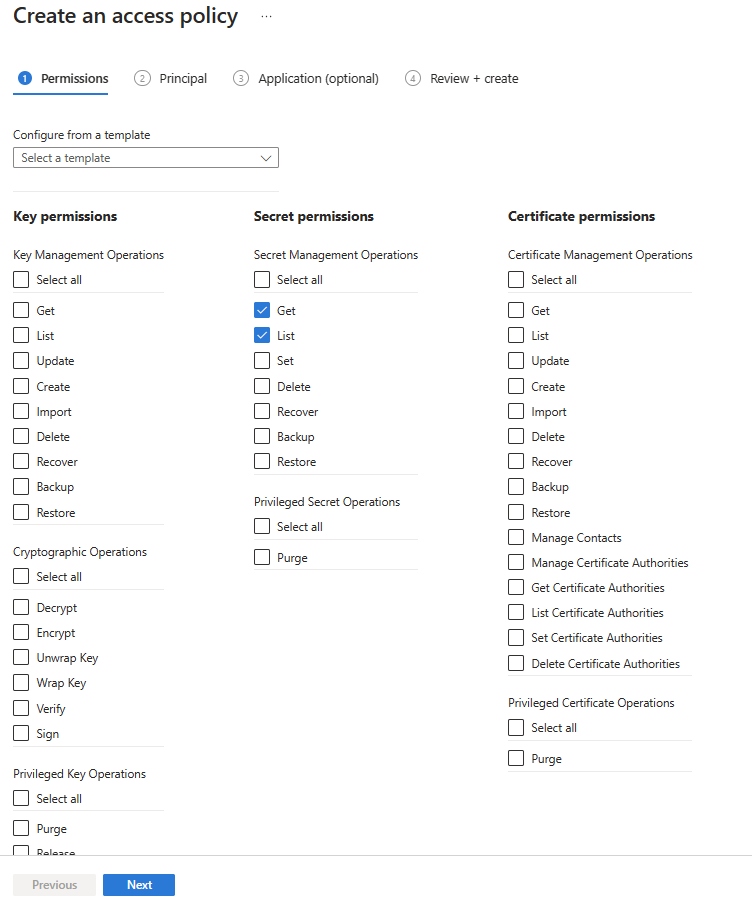

Sous l’onglet Autorisations, sélectionnez les options Obtenir et Lister.

Cliquez sur Suivant.

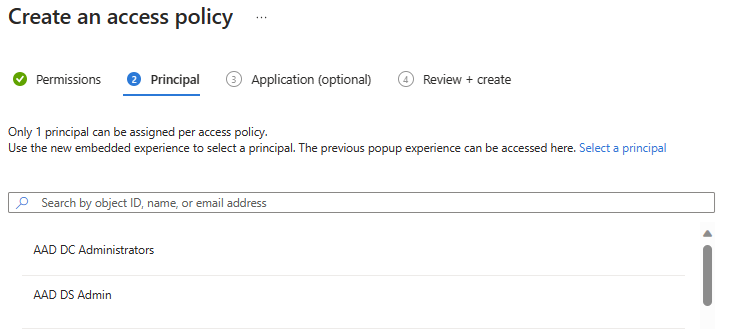

Sous l’onglet Principal, entrez le nom de l’identité MSI que vous avez créée.

Cliquez sur Suivant. Sélectionnez la même identité MSI que celle que vous avez utilisée dans la configuration de l’administrateur SQL Managed Instance.

Sélectionnez Suivant>Créer.

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour