Configurer des clés gérées par le client avec le module de sécurité matérielle managé pour le chiffrement de volume Azure NetApp Files

Le chiffrement de volume Azure NetApp Files avec des clés gérées par le client avec le module de sécurité matériel (HSM) managé est une extension aux clés gérées par le client pour la fonctionnalité de chiffrement des volumes Azure NetApp Files. Les clés gérées par le client avec HSM vous permettent de stocker vos clés de chiffrement dans un HSM FIPS 140-2 de niveau 3 plus sécurisé au lieu du service FIPS 140-2 de niveau 1 ou de niveau 2 utilisé par Azure Key Vault (AKV).

Spécifications

- Les clés gérées par le client avec HSM managé sont prises en charge en utilisant la version d’API 2022.11 ou ultérieure.

- Les clés gérées par le client avec HSM managé ne sont prises en charge que pour les comptes Azure NetApp Files qui n’ont pas de chiffrement existant.

- Avant de créer un volume en utilisant une clé gérée par le client avec un volume HSM managé, vous devez avoir :

- créé un Azure Key Vault contenant au moins une clé.

- Le coffre de clés doit avoir la suppression réversible et la protection contre la suppression définitive activées.

- La clé doit être de type RSA.

- créé un réseau virtuel avec un sous-réseau délégué à Microsoft.Netapp/volumes.

- une identité affectée par l’utilisateur ou le système pour votre compte Azure NetApp Files.

- provisionné et activé un HSM managé.

- créé un Azure Key Vault contenant au moins une clé.

Régions prises en charge

- Centre de l’Australie

- Centre de l’Australie 2

- Australie Est

- Sud-Australie Est

- Brésil Sud

- Brésil Sud-Est

- Centre du Canada

- Est du Canada

- Inde centrale

- USA Centre

- Asie Est

- USA Est

- USA Est 2

- France Centre

- Allemagne Nord

- Allemagne Centre-Ouest

- Israël Central

- Italie Nord

- Japon Est

- OuJapon Est

- Centre de la Corée

- Centre-Nord des États-Unis

- Europe Nord

- Norvège Est

- Norvège Ouest

- Qatar Central

- Afrique du Sud Nord

- États-Unis - partie centrale méridionale

- Inde Sud

- Asie Sud-Est

- Espagne Centre

- Suède Centre

- Suisse Nord

- Suisse Ouest

- Émirats arabes unis Centre

- Émirats arabes unis Nord

- Sud du Royaume-Uni

- Europe Ouest

- USA Ouest

- USA Ouest 2

- USA Ouest 3

Inscrire la fonctionnalité

Cette fonctionnalité est disponible actuellement en mode Aperçu. Vous devez inscrire la fonctionnalité avant de l’utiliser pour la première fois. Après l’inscription, la fonctionnalité est activée et fonctionne en arrière-plan. Aucun contrôle de l’interface utilisateur n’est nécessaire.

Inscrivez la fonctionnalité :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryptionVérifiez l’état d’inscription de la fonctionnalité :

Remarque

RegistrationState peut rester à l’état

Registeringjusqu’à 60 minutes avant de passer à l’étatRegistered. Avant de continuer, attendez que l’état soit Inscrit.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

Vous pouvez également utiliser les commandes Azure CLI az feature register et az feature show pour inscrire la fonctionnalité et afficher l’état de l’inscription.

Configurer des clés gérées par le client avec HSM managé pour l’identité affectée par le système

Lorsque vous configurez des clés gérées par le client avec une identité affectée par le système, Azure configure automatiquement le compte NetApp en ajoutant une identité affectée par le système. La stratégie d’accès est créée sur votre Azure Key Vault avec les autorisations de clé Obtenir, Chiffrer, Déchiffrer.

Spécifications

Pour utiliser une identité affectée par le système, Azure Key Vault doit être configuré pour utiliser la stratégie d’accès au coffre comme modèle d’autorisation. Sinon, vous devez utiliser une identité affectée par l’utilisateur.

Étapes

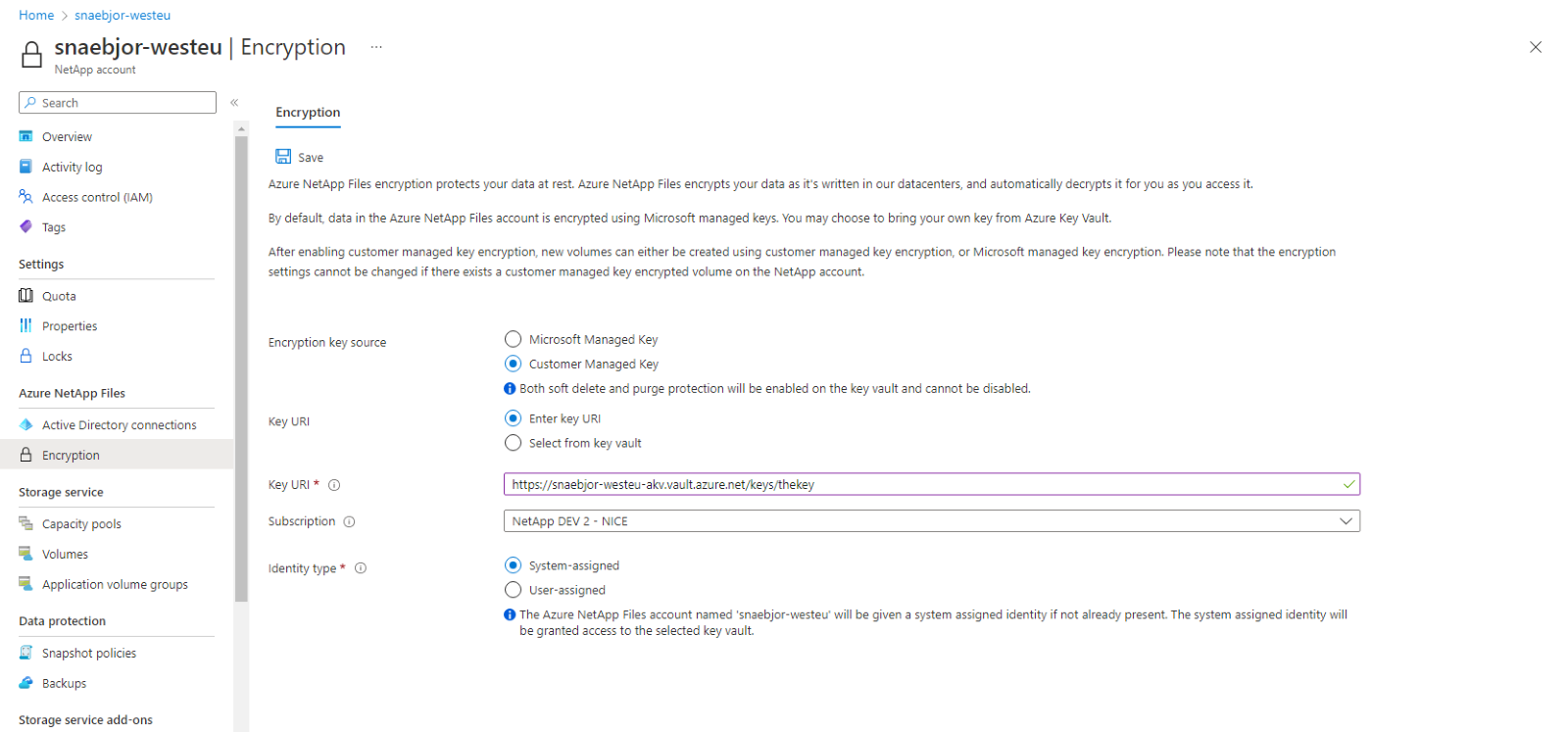

Dans le Portail Azure, accédez à Azure NetApp Files, puis sélectionnez Chiffrement.

Dans le menu Chiffrement, fournissez les valeurs suivantes :

- Pour Source de clé de chiffrement, sélectionnez Clé gérée par le client.

- Pour URI de clé, sélectionnez Entrer l’URI de clé, puis indiquez l’URI du HSM managé.

- Sélectionnez l’Abonnement NetApp.

- Pour Type d’identité, sélectionnez Affectée par le système.

Cliquez sur Enregistrer.

Configurer des clés gérées par le client avec HSM managé pour l’identité affectée par l’utilisateur

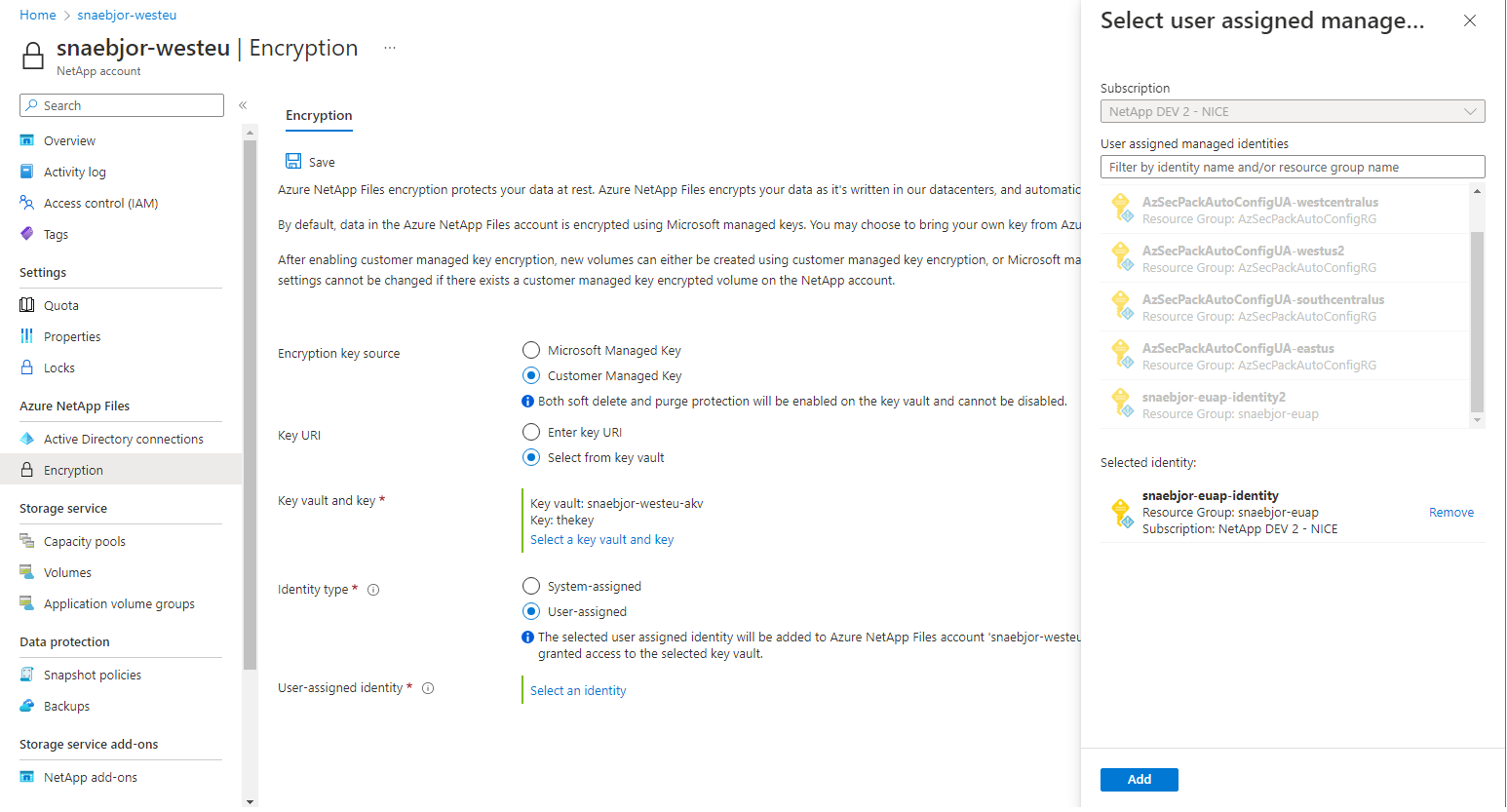

Dans le Portail Azure, accédez à Azure NetApp Files, puis sélectionnez Chiffrement.

Dans le menu Chiffrement, fournissez les valeurs suivantes :

- Pour Source de clé de chiffrement, sélectionnez Clé gérée par le client.

- Pour URI de clé, sélectionnez Entrer l’URI de clé, puis indiquez l’URI du HSM managé.

- Sélectionnez l’Abonnement NetApp.

- Pour Type d’identité, sélectionnez Affectée par l’utilisateur.

Lorsque vous sélectionnez Affectée par l’utilisateur, un volet contextuel s’ouvre pour sélectionner l’identité.

- Si votre Azure Key Vault est configuré pour utiliser une stratégie d’accès au coffre, Azure configure automatiquement le compte NetApp et ajoute l’identité affectée par l’utilisateur à votre compte NetApp. La stratégie d’accès est créée sur votre Azure Key Vault avec les autorisations de clé Obtenir, Chiffrer, Déchiffrer.

- Si votre Azure Key Vault est configuré pour utiliser le contrôle d’accès en fonction du rôle (RBAC) Azure, vous devez vérifier que l’identité affectée par l’utilisateur sélectionnée a une attribution de rôle sur le coffre de clés avec les autorisations pour les actions sur les données :

- "Microsoft.KeyVault/vaults/keys/read"

- "Microsoft.KeyVault/vaults/keys/encrypt/action"

- "Microsoft.KeyVault/vaults/keys/decrypt/action" L’identité affectée par l’utilisateur sélectionnée est ajoutée à votre compte NetApp. En raison de la personnalisation du RBAC, le Portail Azure ne configure pas l’accès au coffre de clés. Pour plus d’informations, consultez Utiliser des autorisations de secret, de clé et de certificat Azure RBAC avec Key Vault

Sélectionnez Enregistrer.