Qu’est-ce qu’Azure Bastion ?

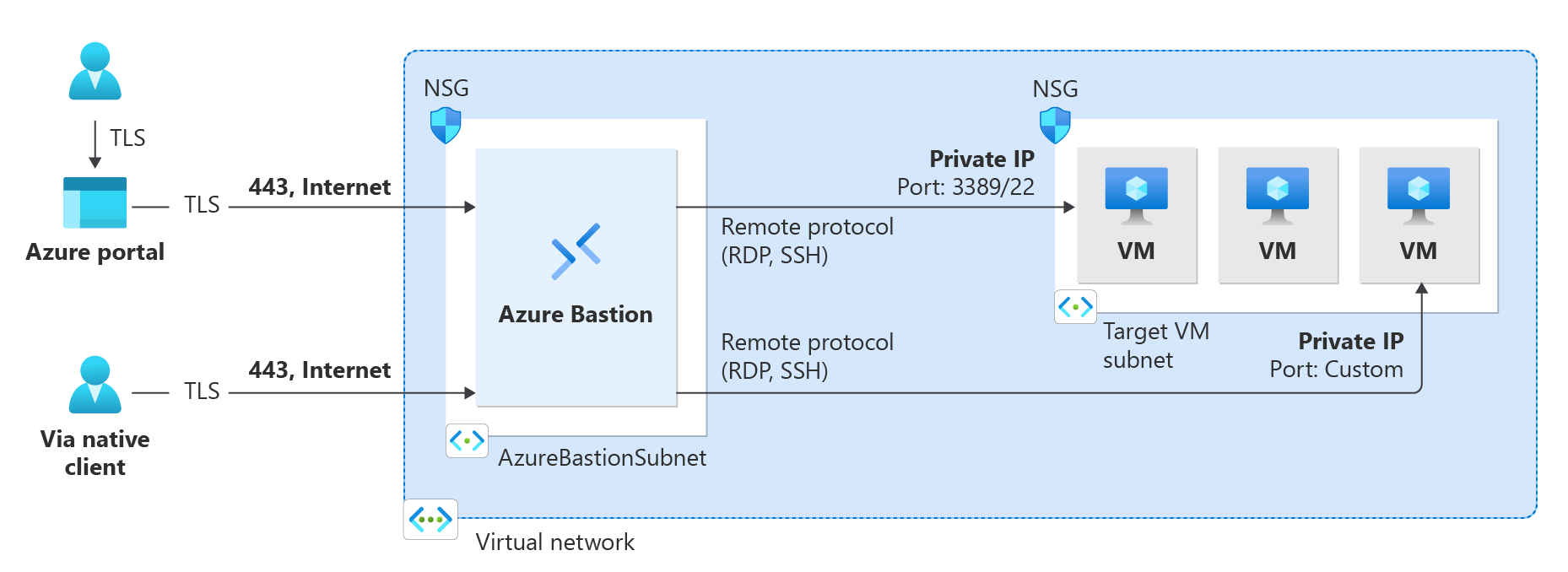

Azure Bastion est un service PaaS entièrement managé que vous approvisionnez pour vous connecter en toute sécurité aux machines virtuelles via une adresse IP privée. Il fournit une connectivité RDP/SSH sécurisée et fluide à vos machines virtuelles, directement au travers du protocole TLS depuis le Portail Azure ou via un SSH natif ou un client RDP déjà installé sur votre ordinateur local. Quand vous vous connectez via Azure Bastion, vos machines virtuelles n’ont pas besoin d’adresse IP publique, d’agent ou de logiciel client spécial.

Bastion fournit une connectivité RDP et SSH sécurisée à toutes les machines virtuelles du réseau virtuel pour lequel il est approvisionné. Azure Bastion protège vos machines virtuelles contre l’exposition des ports RDP/SSH au monde extérieur, tout en fournissant un accès sécurisé à l’aide de RDP/SSH.

Principaux avantages

| Avantage | Description |

|---|---|

| RDP et SSH par le biais du portail Azure | Vous pouvez accéder directement à la session RDP et SSH directement dans le portail Azure via une expérience fluide en un seul clic. |

| Session à distance sur TLS et traversée de pare-feu pour RDP/SSH | Azure Bastion utilise un client web basé sur HTML5 qui est automatiquement diffusé sur votre appareil local. Votre session RDP/SSH utilise TLS sur le port 443. Le trafic peut ainsi traverser les pare-feu de façon plus sécurisée. Bastion prend en charge TLS 1.2. Les versions antérieures de TLS ne sont pas prises en charge. |

| Aucune adresse IP publique n’est nécessaire sur la machine virtuelle Azure. | Azure Bastion ouvre la connexion RDP/SSH à votre machine virtuelle Azure en utilisant l’adresse IP privée sur votre machine virtuelle. Vous n’avez pas besoin d’une adresse IP publique sur votre machine virtuelle. |

| Aucune contrainte liée à la gestion des groupes de sécurité réseau (NSG) | Vous n’avez pas besoin d’appliquer des groupes de sécurité réseau sur le sous-réseau Azure Bastion. Comme Azure Bastion se connecte à vos machines virtuelles par le biais d’une adresse IP privée, vous pouvez configurer vos groupes de sécurité réseau pour autoriser RDP/SSH depuis Azure Bastion uniquement. Vous n’avez plus à gérer les groupes de sécurité réseau chaque fois que vous devez vous connecter de manière sécurisée à vos machines virtuelles. Pour plus d’informations sur les groupes de sécurité réseau, consultez Groupes de sécurité réseau. |

| Vous n’avez pas besoin de gérer un hôte Bastion distinct sur une machine virtuelle | Azure Bastion est un service PaaS de plateforme entièrement géré d’Azure, renforcé en interne pour vous fournir une connectivité RDP/SSH sécurisée. |

| Protection contre l’analyse des ports | Vos machines virtuelles sont protégées contre l’analyse des ports par des utilisateurs malveillants, car vous n’avez pas besoin de les exposer à Internet. |

| Renforcement de la sécurité à un seul endroit | Azure Bastion résidant au périmètre de votre réseau virtuel, vous n’avez pas à vous soucier du durcissement de la sécurité de chacune des machines virtuelles de votre réseau virtuel. |

| Protection contre les exploits zero-day | La plateforme Azure protège contre les exploits du jour zéro en assurant une sécurité durcie permanente et à jour pour Azure Bastion. |

Références (SKU)

Azure Bastion offre plusieurs niveaux de référence SKU. La table suivante présente les fonctionnalités et les références SKU correspondantes. Pour plus d’informations sur les références SKU, consultez l’article Paramètres de configuration.

| Fonctionnalité | Référence SKU Développeur | Référence De base | Référence Standard | SKU Premium |

|---|---|---|---|---|

| Se connecter pour cibler les machines virtuelles dans les mêmes réseaux virtuels | Oui | Oui | Oui | Oui |

| Se connecter pour cibler les machines virtuelles dans les réseaux virtuels appairés | Non | Oui | Oui | Oui |

| Prise en charge de connexions simultanées | Non | Oui | Oui | Oui |

| Accéder aux clés privées des machines virtuelles Linux dans Azure Key Vault (AKV) | Non | Oui | Oui | Oui |

| Se connecter à une machine virtuelle Linux avec SSH | Oui | Oui | Oui | Oui |

| Se connecter à une machine virtuelle Windows avec RDP | Oui | Oui | Oui | Oui |

| Se connecter à une machine virtuelle Linux avec RDP | No | Non | Oui | Oui |

| Se connecter à une machine virtuelle Windows avec SSH | No | Non | Oui | Oui |

| Spécifier le port d’entrée personnalisé | No | Non | Oui | Oui |

| Se connecter à des machines virtuelles à l’aide de Azure CLI | No | Non | Oui | Oui |

| Mise à l’échelle de l’hôte | No | Non | Oui | Oui |

| Charger ou télécharger des fichiers | No | Non | Oui | Oui |

| Authentification Kerberos | Non | Oui | Oui | Oui |

| Lien partageable | No | Non | Oui | Oui |

| Se connecter aux machines virtuelles via une adresse IP | No | Non | Oui | Oui |

| Sortie audio de la machine virtuelle | Oui | Oui | Oui | Oui |

| Désactiver le copier/coller (clients web) | No | Non | Oui | Oui |

| Enregistrement de session | Non | Non | Non | Oui |

| Déploiement privé uniquement | Non | Non | Non | Oui |

Architecture

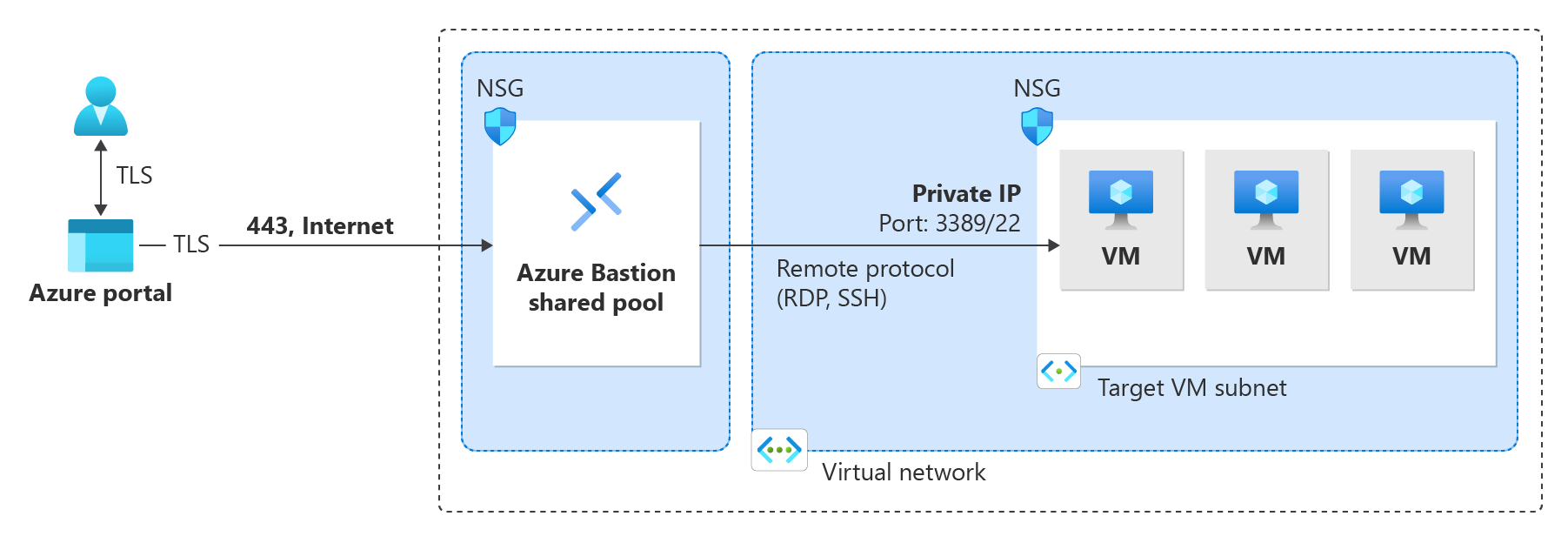

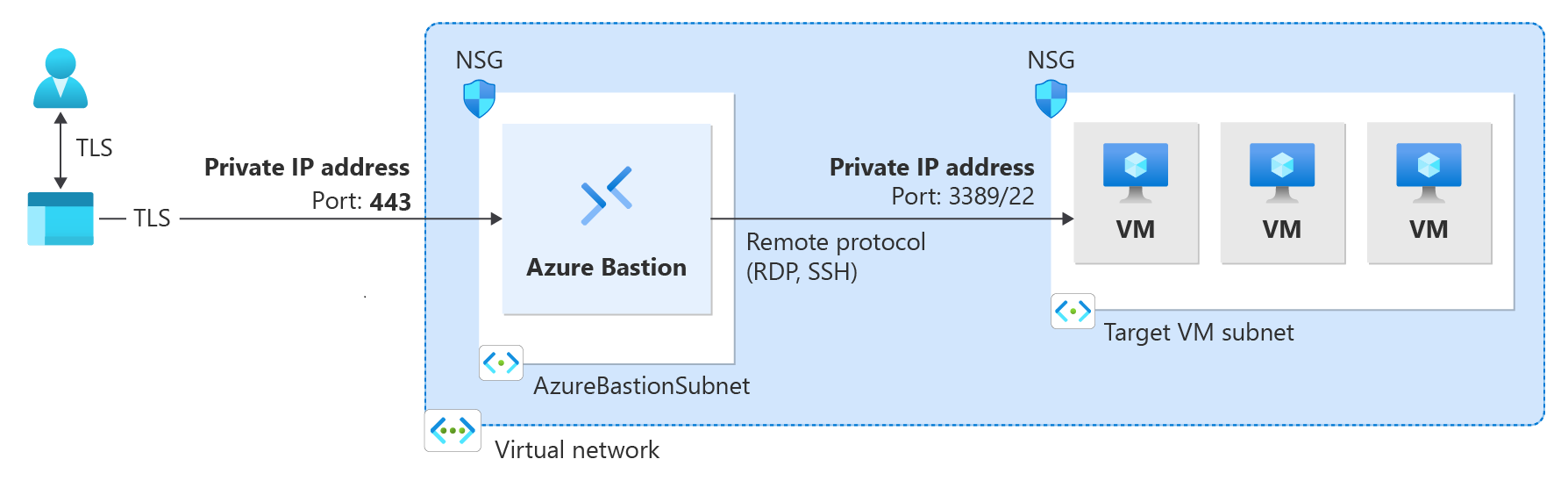

Azure Bastion offre plusieurs architectures de déploiement en fonction des configurations d’option et de la référence SKU sélectionnés. Pour la plupart des SKU, Azure Bastion est déployé sur un réseau virtuel et prend en charge l’appairage de réseaux virtuels. Plus précisément, Azure Bastion gère la connectivité RDP/SSH aux machines virtuelles créées dans les réseaux virtuels locaux ou homologués.

RDP et SSH font partie des moyens fondamentaux par lesquels vous pouvez vous connecter à vos charges de travail exécutées dans Azure. L’exposition des ports RDP/SSH sur Internet est déconseillée car considérée comme une surface de menace importante. Cela est surtout dû aux vulnérabilités du protocole. Pour contenir cette surface de menace, vous pouvez déployer des hôtes Bastion (également appelés serveurs de saut) du côté public de votre réseau périphérique. Les serveurs hôte Bastion sont conçus et configurés pour faire face aux attaques. Les serveurs Bastion fournissent également une connectivité RDP et SSH aux charges de travail situées derrière le bastion, ainsi qu’à l’intérieur du réseau.

Le SKU que vous sélectionnez lorsque vous déployez Bastion détermine l'architecture et les fonctionnalités disponibles. Vous pouvez passer à un SKU supérieur pour prendre en charge davantage de fonctionnalités, mais vous ne pouvez pas rétrograder un SKU après l'avoir déployé. Certaines architectures, telles que les SKU privé uniquement et Développeur, doivent être configurées au moment du déploiement. Pour plus d’informations sur chaque architecture, consultez Conception et architecture Bastion.

Les diagrammes suivants montrent les architectures disponibles pour Azure Bastion.

Référence SKU de base et versions ultérieures

Référence SKU Développeur

Déploiement privé uniquement (préversion)

Zones de disponibilité

Certaines régions prennent en charge la possibilité de déployer Azure Bastion dans une zone de disponibilité (ou plusieurs, pour la redondance de zone). Pour déployer par zone, déployez Bastion en tirant parti des paramètres spécifiés manuellement (ne déployez pas en utilisant des paramètres par défaut automatiques). Spécifiez les zones de disponibilité souhaitées au moment du déploiement. Vous ne pouvez pas modifier la disponibilité zonale après le déploiement de Bastion.

La prise en charge des zones de disponibilité est actuellement en préversion. Pendant la préversion, les régions suivantes sont disponibles :

- USA Est

- Australie Est

- USA Est 2

- USA Centre

- Qatar Centre

- Afrique du Sud Nord

- Europe Ouest

- USA Ouest 2

- Europe Nord

- Suède Centre

- Sud du Royaume-Uni

- Centre du Canada

Mise à l’échelle de l’hôte

Azure Bastion prend en charge la mise à l’échelle manuelle des hôtes. Vous pouvez configurer le nombre d’instances d’hôte (unités d’échelle) afin de gérer le nombre de connexions RDP/SSH simultanées qu’Azure Bastion peut prendre en charge. Le fait d’augmenter le nombre d’instances de l’hôte permet à Azure Bastion de gérer davantage de sessions simultanées. La diminution du nombre d’instances réduit le nombre de sessions simultanées prises en charge. Azure Bastion prend en charge jusqu’à 50 instances d’hôte. Cette fonction est disponible à partir du SKU standard et les versions ultérieures.

Pour plus d’informations, consultez l’article Paramètres de configuration.

Tarifs

La tarification d’Azure Bastion est une combinaison de tarification horaire basée sur les SKU et les instances (unités d'échelle), plus les taux de transfert de données. La tarification horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour obtenir les dernières informations de tarification, consultez la page de tarification Azure Bastion .

Nouveautés

Abonnez-vous au flux RSS, puis consultez les dernières mises à jour des fonctionnalités Azure Bastion dans la page Mises à jour Azure.

FAQ Bastion

Pour accéder aux questions fréquentes (FAQ), consultez la FAQBastion.

Étapes suivantes

- Démarrage rapide : Déployer Bastion automatiquement : référence SKU de base

- Démarrage rapide : Déployer Bastion automatiquement – Référence SKU développeur

- Tutoriel : Déployer Bastion à l’aide de paramètres spécifiés

- Module Learn : présentation d’Azure Bastion

- Découvrir les autres fonctionnalités de réseau clés d’Azure

- En savoir plus sur la sécurité du réseau Azure