Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article fait partie d'une série décrivant le chemin de déploiement pour la surveillance OT avec Microsoft Defender pour IoT.

Utilisez le contenu ci-dessous pour apprendre à planifier votre surveillance OT globale avec Microsoft Defender pour IoT, y compris les sites que vous allez surveiller, vos groupes et types d'utilisateurs, etc.

Prérequis

Avant de commencer à planifier le déploiement de votre surveillance OT, vérifiez que vous disposez d'un abonnement Azure et d'un plan Microsoft Defender pour IoT intégré pour les réseaux OT. Pour plus d’informations, consultez Démarrer un essai gratuit de Microsoft Defender pour IoT.

Cette étape est effectuée par vos équipes d'architecture.

Planifier des sites et des zones OT

Lorsque vous utilisez des réseaux OT, nous vous recommandons de répertorier tous les emplacements où votre organisation dispose de ressources connectées à un réseau, puis de segmenter ces emplacements en sites et en zones.

Chaque emplacement physique peut avoir son propre site, qui est ensuite segmenté en zones. Vous associerez chaque capteur réseau OT à un site et une zone spécifiques. De cette façon, chaque capteur couvre uniquement une zone spécifique de votre réseau.

En utilisant des sites et des zones, vous pouvez appliquer les principes de Confiance Zéro et bénéficier d'une surveillance et d'une granularité de création de rapports améliorées.

Par exemple, si votre entreprise en croissance a des usines et des bureaux à Paris, Lagos, Dubaï et Tianjin, vous pouvez segmenter votre réseau comme suit :

| Site | Zones |

|---|---|

| Bureau de Paris | – Rez-de-chaussée (Invités) – Étage 1 (Ventes) – Étage 2 (Direction) |

| Bureau de Lagos | – Rez-de-chaussée (Bureaux) – Étages 1 et 2 (Usine) |

| Bureau de Dubaï | – Rez-de-chaussée (Centre de convention) – Étage 1 (Ventes) – Étage 2 (Bureaux) |

| Bureau de Tianjin | – Rez-de-chaussée (Bureaux) – Étages 1 et 2 (Usine) |

Si vous ne planifiez aucun site ni aucune zone détaillé(e), Microsoft Defender pour IoT utilise toujours un site et une zone par défaut à affecter à tous les capteurs OT.

Pour plus d'informations, consultez Confiance Zéro et vos réseaux OT.

Séparer les zones pour les plages d'adresses IP récurrentes

Chaque zone peut prendre en charge plusieurs capteurs, et si vous déployez Microsoft Defender pour IoT à grande échelle, chaque capteur peut détecter différents aspects du même appareil. Microsoft Defender pour IoT consolide automatiquement les appareils détectés dans la même zone en utilisant la même combinaison logique de caractéristiques d'appareil, par exemple les mêmes adresses IP et MAC.

Si vous travaillez avec plusieurs réseaux et disposez d'appareils uniques avec des caractéristiques similaires, telles que des plages d'adresses IP récurrentes, affectez chaque capteur à une zone distincte afin que Microsoft Defender pour IoT sache faire la différence entre les appareils et identifie chaque appareil de manière unique.

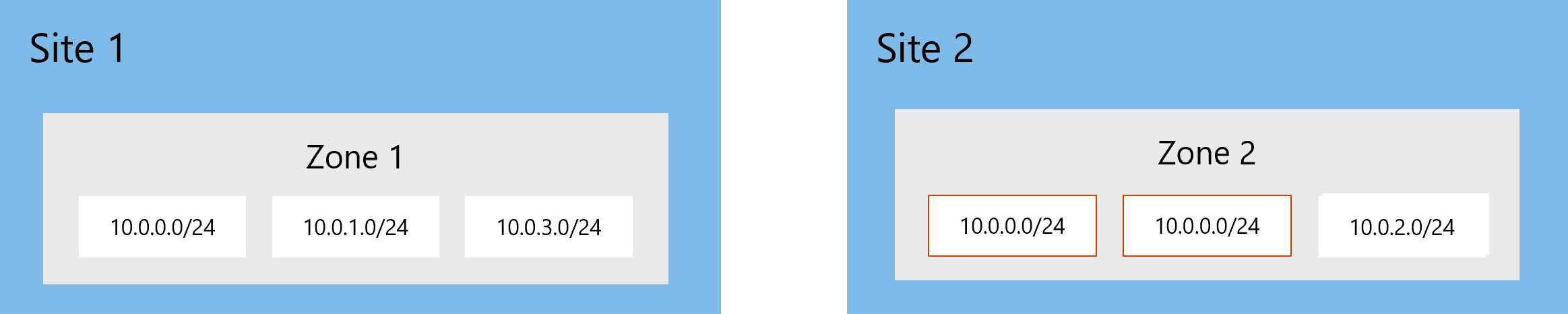

Par exemple, votre réseau peut ressembler à l'image suivante, avec six segments réseau alloués logiquement sur deux sites et zones Microsoft Defender pour IoT. Notez que cette image montre deux segments réseau avec les mêmes adresses IP provenant de lignes de production différentes.

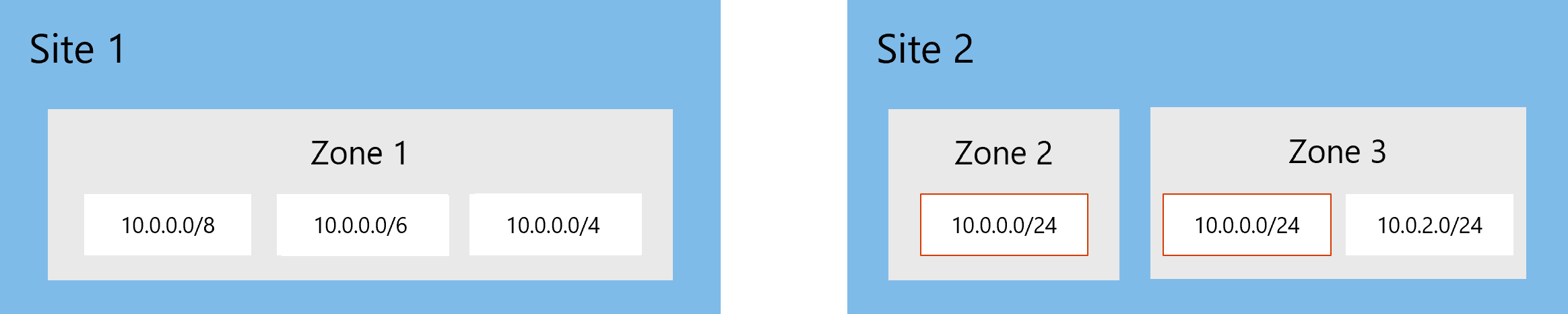

Dans ce cas, nous vous recommandons de diviser le Site 2 en deux zones distinctes, de façon à éviter que les appareils des segments avec des adresses IP récurrentes soient incorrectement consolidés et identifiés comme des appareils distincts et uniques dans l'inventaire des appareils.

Par exemple :

Planifier vos utilisateurs

Comprenez quels membres de votre organisation utiliseront Microsoft Defender pour IoT, ainsi que leurs cas d'usage. Bien que votre centre des opérations de sécurité (SOC) et votre équipe informatique soient les utilisateurs les plus courants, il est possible que d'autres membres de votre organisation auront besoin d'accéder en mode lecture aux ressources dans Azure ou aux ressources locales.

Dans Azure, les affectations d’utilisateurs sont basées sur leurs rôles Microsoft Entra ID et RBAC. Si vous segmentez votre réseau en plusieurs sites, choisissez les autorisations que vous souhaitez appliquer par site.

Les capteurs réseau OT prennent en charge les utilisateurs locaux et les synchronisations Active Directory. Si vous comptez utiliser Active Directory, vérifiez que vous disposez des informations d'accès pour le serveur Active Directory.

Pour plus d'informations, consultez les pages suivantes :

- Gestion des utilisateurs Microsoft Defender pour IoT

- Rôles d’utilisateur et autorisations Azure pour Defender pour IoT

- Utilisateurs et rôles locaux pour le monitoring OT avec Defender pour IoT

Planifier les connexions de gestion et de capteur OT

Pour les capteurs connectés au cloud, décidez comment vous connecterez chaque capteur OT à Microsoft Defender pour IoT dans le cloud Azure, par exemple le type de proxy dont vous pourriez avoir besoin. Pour plus d'informations, consultez Méthodes de connexion des capteurs à Azure.

Si vous travaillez dans un environnement en air gap ou hybride, et si vous disposez de plusieurs capteurs réseau OT gérés localement, consultez les informations relatives au chemin de déploiement de la gestion des capteurs OT en air gap.

Planifier des certifications SSL/TLS locales

Nous vous recommandons d'utiliser un certificat SSL/TLS signé par l'autorité de certification avec votre système de production afin de garantir la sécurité continue de vos appliances.

Planifiez les certificats et l'autorité de certification que vous utiliserez pour chaque capteur OT, les outils que vous utiliserez pour générer les certificats et les attributs que vous inclurez dans chaque certificat.

Pour plus d'informations, consultez Exigences relatives aux certificats SSL/TLS pour les ressources locales.