Configurer une identité managée pour un centre de développement

Ce guide explique comment ajouter et configurer une identité managée pour le centre de développement de vos Environnements de déploiement Azure afin de permettre un déploiement sécurisé pour les équipes de développement.

Les Environnements de déploiement Azure utilisent des identités managées pour donner aux équipes de développement des capacités de déploiement en libre-service sans leur donner accès aux abonnements dans lesquels les ressources Azure sont créées. Une identité managée ajoute des fonctionnalités avec privilèges élevés et une authentification sécurisée à n’importe quel service qui prend en charge l’authentification Microsoft Entra.

L’identité managée attachée à un centre de développement doit se voir attribuer à la fois le rôle Collaborateur et le rôle Administrateur de l’accès utilisateur dans les abonnements de déploiement pour chaque type d’environnement. Lorsqu’un déploiement d’environnement est demandé, le service accorde les autorisations appropriées aux identités de déploiement qui sont configurées pour le type d’environnement à déployer au nom de l’utilisateur. L’identité managée attachée à un centre de développement est également utilisée pour ajouter à un catalogue et accéder aux définitions d’environnement dans le catalogue.

Ajouter une identité managée

Dans les Environnements de déploiement Azure, vous pouvez choisir entre deux types d’identités managées :

- Identité affectée par le système : une identité affectée par le système est liée à votre centre de développement ou au type d’environnement de projet. Une identité affectée par le système est supprimée lorsque la ressource jointe est supprimée. Un centre de développement ou un type d’environnement de projet ne peuvent avoir qu’une seule identité affectée par le système.

- Identité affectée par l’utilisateur : une identité attribuée par l’utilisateur est une ressource Azure autonome qui peut être affectée à votre centre de développement ou à un type d’environnement de projet. Pour les Environnements de déploiement Azure, un centre de développement ou un type d’environnement de projet ne peuvent avoir qu’une seule identité affectée par l’utilisateur.

En guise de meilleure pratique de sécurité, si vous choisissez d’utiliser des identités affectées par l’utilisateur, utilisez différentes identités pour votre projet et pour votre centre de développement. Les identités de projet doivent avoir un accès plus limité aux ressources par rapport à un centre de développement.

Remarque

Dans les Environnements de déploiement Azure, si vous ajoutez à la fois une identité affectée par le système et une identité affectée par l’utilisateur, seule l’identité affectée par l’utilisateur est utilisée.

Ajouter une identité managée affectée par le système

Connectez-vous au Portail Azure et accédez à Environnements de déploiement Azure.

Dans Centres de développement, sélectionnez votre centre de développement.

Dans le menu de gauche, sous Paramètres, sélectionnez Identité.

Sous Affecté par le système, définissez État sur Activé.

Cliquez sur Enregistrer.

Dans la boîte de dialogue Activer l’identité managée affectée par le système , sélectionnez Oui.

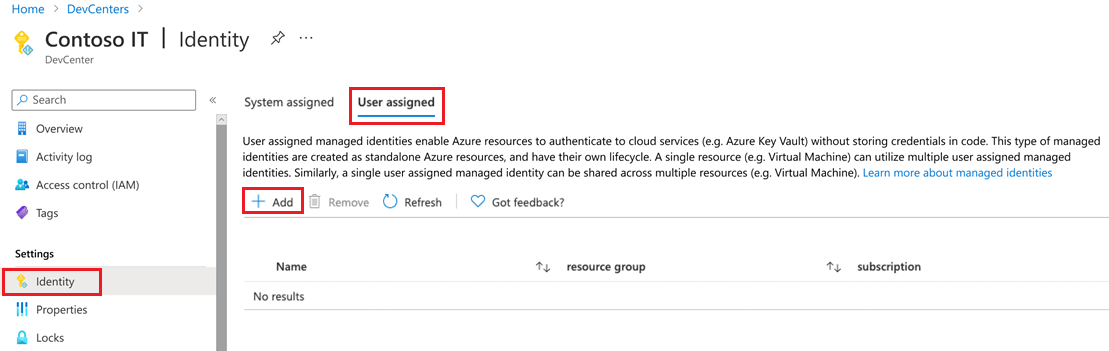

Ajouter une identité managée affectée par l’utilisateur

Connectez-vous au Portail Azure et accédez à Environnements de déploiement Azure.

Dans Centres de développement, sélectionnez votre centre de développement.

Dans le menu de gauche, sous Paramètres, sélectionnez Identité.

Sous Affecté par l’utilisateur, sélectionnez Ajouter pour attacher une identité existante.

Dans Ajouter une identité managée affectée par l’utilisateur, entrez ou sélectionnez les informations suivantes :

- Dans Abonnement, sélectionnez l’abonnement dans lequel l’identité existe.

- Dans Identités managées affectées par l’utilisateur, sélectionnez une identité existante.

- Sélectionnez Ajouter.

Attribuer une attribution de rôle d’abonnement

L’identité attachée au centre de développement doit se voir attribuer les rôles Contributeur et Administrateur de l’accès utilisateur pour tous les abonnements de déploiement et le rôle Lecteur pour tous les abonnements qui contiennent le projet approprié. Lorsqu’un utilisateur crée ou déploie un environnement, le service accorde l’accès approprié à l’identité de déploiement attachée au type d’environnement de projet. L’identité de déploiement utilise l’accès pour effectuer des déploiements pour le compte de l’utilisateur. Vous pouvez utiliser l’identité managée pour permettre aux développeurs de créer des environnements sans leur accorder l’accès à l’abonnement.

Ajouter une attribution de rôle à une identité managée affectée par le système

Dans le portail Azure, accédez à votre centre de développement des Environnements de déploiement Azure.

Dans le menu de gauche, sous Paramètres, sélectionnez Identité.

Sous Autorisations affectées par le système>Autorisations, sélectionnez Attributions de rôles Azure.

Pour accorder l’accès Contributeur à l’abonnement, sélectionnez Ajouter une attribution de rôle (préversion), entrez ou sélectionnez les informations suivantes, puis sélectionnez Enregistrer :

Nom Valeur Portée Abonnement Abonnement Sélectionnez l’abonnement dans lequel utiliser l’identité managée. Rôle Contributeur Pour accorder l’accès Administrateur de l’accès utilisateur à l’abonnement, sélectionnez Ajouter une attribution de rôle (préversion), entrez ou sélectionnez les informations suivantes, puis sélectionnez Enregistrer :

Nom Valeur Portée Abonnement Abonnement Sélectionnez l’abonnement dans lequel utiliser l’identité managée. Rôle Administrateur de l'accès utilisateur

Ajouter une attribution de rôle à une identité managée affectée par l'utilisateur

Dans le portail Azure, accédez à votre centre de développement.

Dans le menu de gauche, sous Paramètres, sélectionnez Identité.

Sous Affectée par l’utilisateur, sélectionnez l’identité.

Dans le menu gauche, sélectionnez Attributions de rôles Azure.

Pour accorder l’accès Contributeur à l’abonnement, sélectionnez Ajouter une attribution de rôle (préversion), entrez ou sélectionnez les informations suivantes, puis sélectionnez Enregistrer :

Nom Valeur Portée Abonnement Abonnement Sélectionnez l’abonnement dans lequel utiliser l’identité managée. Rôle Contributeur Pour accorder l’accès Administrateur de l’accès utilisateur à l’abonnement, sélectionnez Ajouter une attribution de rôle (préversion), entrez ou sélectionnez les informations suivantes, puis sélectionnez Enregistrer :

Nom Valeur Portée Abonnement Abonnement Sélectionnez l’abonnement dans lequel utiliser l’identité managée. Rôle Administrateur de l'accès utilisateur

Accorder à l’identité managée l’accès au secret du coffre de clés

Vous pouvez configurer votre coffre de clés pour utiliser une stratégie d’accès au coffre de clés ou un contrôle d’accès en fonction du rôle Azure.

Remarque

Avant de pouvoir ajouter un dépôt en tant que catalogue, vous devez accorder à l’identité managée l’accès au secret du coffre de clés qui contient le jeton d’accès personnel du dépôt.

Stratégie d’accès au coffre de clés

Si le coffre de clés est configuré pour utiliser une stratégie d’accès au coffre de clés :

Dans le Portail Azure, accédez au coffre de clés qui contient le secret avec le jeton d’accès personnel.

Dans le menu de gauche, sélectionnez Stratégies d’accès, puis Créer.

Dans Créer une stratégie d’accès, entrez ou sélectionnez les informations suivantes :

- Sous l’onglet Autorisations , sous Autorisations de secret, cochez la case Obtenir, puis sélectionnez Suivant.

- Sous l’onglet Principal , sélectionnez l’identité attachée au centre de développement.

- Sélectionnez Examiner + créer, puis sélectionnez Créer.

Contrôle d’accès en fonction du rôle Azure

Si le coffre de clés est configuré pour utiliser le contrôle d’accès en fonction du rôle Azure :

Dans le Portail Azure, accédez au coffre de clés qui contient le secret avec le jeton d’accès personnel.

Dans le menu de gauche, sélectionnez Contrôle d’accès (IAM).

Sélectionnez l’identité et, dans le menu de gauche, sélectionnez Attributions de rôles Azure.

Sélectionnez Ajouter une attribution de rôle, puis entrez ou sélectionnez les informations suivantes :

- Pour Étendue, sélectionnez le coffre de clés.

- Pour Abonnement, sélectionnez l’abonnement contenant le coffre de clés.

- Pour Ressource, sélectionnez le coffre de clés.

- Pour Rôle, sélectionnez Utilisateur des secrets Key Vault.

- Cliquez sur Enregistrer.