Empêcher l’autorisation avec clé partagée pour un compte de stockage Azure

Chaque demande sécurisée adressée à un compte Stockage Azure doit être autorisée. Par défaut, les demandes peuvent être autorisées avec des informations d’identification Microsoft Entra ou en utilisant la clé d’accès au compte pour l’autorisation avec clé partagée. Entre ces deux types d’autorisation, Microsoft Entra ID offre une sécurité et une facilité d’utilisation supérieures par rapport à une clé partagée, et elle est recommandé par Microsoft. Pour exiger des clients qu’ils utilisent Microsoft Entra ID pour autoriser les demandes, vous pouvez désactiver les demandes adressées au compte de stockage qui sont autorisées avec une clé partagée.

Lorsque vous désactivez l’autorisation avec clé partagée pour un compte de stockage, le service Stockage Azure rejette toutes les demandes ultérieures adressées à ce compte, qui sont autorisées avec les clés d’accès au compte. Seules les demandes sécurisées autorisées avec Microsoft Entra ID aboutissent. Pour plus d’informations, sur l’utilisation de Microsoft Entra ID, consultez Autoriser l’accès aux données dans Stockage Azure.

La propriété AllowSharedKeyAccess d’un compte de stockage n’est pas définie par défaut et ne retourne pas de valeur tant que vous ne la définissez pas explicitement. Le compte de stockage accepte les demandes autorisées avec clé partagée lorsque la valeur de la propriété est null ou true.

Cet article explique comment utiliser une infrastructure DRAG (détection, correction, audit, gouvernance) afin de gérer en continu l’autorisation avec clé partagée pour votre compte de stockage.

Prérequis

Avant d’interdire l’accès à la clé partagée sur l’un de vos comptes de stockage :

- Comprendre comment la désactivation de la clé partagée affecte les jetons SAP

- Prendre en compte la compatibilité avec d’autres outils et services Azure

- Prendre en compte la nécessité d’interdire l’autorisation avec clé partagée pour utiliser l’accès conditionnel Microsoft Entra

- Autoriser l’accès aux données de fichiers ou transitionner les charges de travail Azure Files

Comprendre comment la désactivation de la clé partagée affecte les jetons SAP

Quand l’accès avec clé partagée est désactivé pour le compte de stockage, le service Stockage Azure gère les jetons SAS en fonction du type de signature d’accès partagé et du service ciblé par la demande. Le tableau suivant montre comment chaque type de signature d’accès partagé est autorisé et comment le service Storage Azure gère cette SAP quand la propriété AllowSharedKeyAccess pour le compte de stockage est définie sur false.

| Type de SAP | Type d’autorisation | Comportement lorsque la propriété AllowSharedKeyAccess est définie sur false |

|---|---|---|

| SAP de délégation d’utilisateur (Stockage Blob uniquement) | Microsoft Entra ID | La demande est autorisée. Microsoft recommande d’utiliser une SAP de délégation d’utilisateur dans la mesure du possible pour une plus grande sécurité. |

| SAP de service | Clé partagée | La demande est refusée pour tous les services de stockage Azure. |

| SAP de compte | Clé partagée | La demande est refusée pour tous les services de stockage Azure. |

Les métriques et la journalisation Azure dans Azure Monitor ne font pas la distinction entre les différents types de signatures d’accès partagé. Le filtre SAP dans Azure Metrics Explorer et le champ SAP dans la journalisation d’Azure Storage dans Azure Monitor signalent tous deux les demandes autorisées avec n’importe quel type de SAP. Toutefois, les différents types de signatures d’accès partagé sont autorisés de manière différente et se comportent différemment lorsque l’accès avec clé partagée est désactivé :

- Un jeton SAP de service ou un jeton SAP de compte est autorisé avec une clé partagée, et n’est pas autorisé sur une demande adressée au Stockage Blob quand la propriété AllowSharedKeyAccess est définie sur false.

- Une signature d’accès partagé de délégation d’utilisateur est autorisée avec Microsoft Entra ID, et elle est autorisée sur une demande adressée à Stockage Blob quand la propriété AllowSharedKeyAccess est définie sur false.

Lorsque vous évaluez le trafic vers votre compte de stockage, gardez à l’esprit que les métriques et les journaux décrits dans Détecter le type d’autorisation utilisé par les applications clientes peuvent inclure des demandes effectuées avec une SAP de délégation d’utilisateur.

Pour plus d’informations sur les signatures d’accès partagé, consultez Accorder un accès limité aux ressources du Stockage Azure à l’aide des signatures d’accès partagé (SAP).

Prendre en compte la compatibilité avec d’autres outils et services Azure

Plusieurs services Azure utilisent une autorisation avec clé partagée pour communiquer avec le service Stockage Azure. Si vous désactivez l’autorisation avec clé partagée pour un compte de stockage, ces services ne sont pas en mesure d’accéder aux données de ce compte, et cela risque d’affecter vos applications.

Certains outils Azure offrent la possibilité d’utiliser une autorisation Microsoft Entra pour accéder à Stockage Azure. Le tableau suivant liste quelques outils Azure courants et indique s’ils peuvent utiliser Microsoft Entra ID pour autoriser les demandes adressées à Stockage Azure.

| Outil Azure | Autorisation Microsoft Entra sur Stockage Azure |

|---|---|

| Portail Azure | Pris en charge. Pour plus d’informations sur les autorisations avec votre compte Microsoft Entra à partir du portail Azure, consultez Choisir comment autoriser l’accès à des données Blob dans le portail Azure. |

| AzCopy | Opération prise en charge pour le stockage blob. Pour plus d’informations sur l’autorisation des opérations AzCopy, consultez Choisir comment vous allez fournir des informations d’identification d’autorisation dans la documentation AzCopy. |

| Explorateur de stockage Azure | Pris en charge pour le Stockage Blob, le Stockage File d’attente, le Stockage Table et Azure Data Lake Storage. L’accès de Microsoft Entra ID à Stockage Fichier n’est pas pris en charge. Veillez à sélectionner le locataire Microsoft Entra approprié. Pour plus d’informations, consultez Prise en main de l’Explorateur Stockage. |

| Azure PowerShell | Pris en charge. Pour plus d’informations sur l’autorisation des commandes PowerShell pour les opérations d’objet blob ou de file d’attente avec Microsoft Entra ID, consultez Exécuter des commandes PowerShell avec des informations d’identification Microsoft Entra pour accéder aux données Blob ou Exécuter des commandes PowerShell avec des informations d’identification Microsoft Entra pour accéder aux données des files d’attente. |

| Azure CLI | Pris en charge. Pour plus d’informations sur la façon d’autoriser des commandes Azure CLI avec Microsoft Entra ID pour l’accès aux données Blob et de file d’attente, consultez Exécuter des commandes Azure CLI avec des informations d’identification Microsoft Entra pour accéder aux données Blob ou de file d’attente. |

| Azure IoT Hub | Pris en charge. Pour plus d’informations, consultez Prise en charge d’IoT Hub pour les réseaux virtuels. |

| Azure Cloud Shell | Azure Cloud Shell est un interpréteur de commandes intégré dans le portail Azure. Azure Cloud Shell héberge des fichiers à des fins de persistance dans un partage de fichiers Azure dans un compte de stockage. Ces fichiers deviennent inaccessibles si l’autorisation avec clé partagée est désactivée pour ce compte de stockage. Pour plus d’informations, consultez Conserver des fichiers dans Azure Cloud Shell. Pour exécuter des commandes dans Azure Cloud Shell afin de gérer les comptes de stockage pour lesquels l’accès avec clé partagée est désactivé, commencez par vérifier que vous disposez des autorisations nécessaires pour ces comptes via Azure RBAC. Pour plus d’informations, consultez Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (RBAC Azure) ?. |

Interdire l’autorisation avec clé partagée pour utiliser l’accès conditionnel Microsoft Entra

Pour protéger un compte de stockage Azure avec des stratégies d’accès conditionnel Microsoft Entra, vous devez interdire l’autorisation avec clé partagée pour le compte de stockage.

Autoriser l’accès aux données de fichiers ou transitionner les charges de travail Azure Files

Stockage Azure prend en charge l’autorisation Microsoft Entra pour les requêtes adressées à Azure Files, Stockage Blob, Stockage File d’attente et Stockage Table. Toutefois, par défaut, le portail Azure utilise l’autorisation de clé partagée pour accéder aux partages de fichiers Azure. Si vous interdisez l’autorisation de clé partagée pour un compte de stockage qui n’est pas configuré avec les affectations RBAC appropriées, les requêtes adressées à Azure Files échouent et vous ne pourrez pas accéder aux partages de fichiers Azure dans le portail Azure.

Pour y remédier, nous vous recommandons d’adopter l’une des trois approches suivantes :

- Procédez comme suit pour autoriser l’accès aux données de fichier à l’aide de votre compte Microsoft Entra ou

- Migrez les données Azure Files vers un compte de stockage distinct avant d’interdire l’accès à un compte via une clé partagée ou

- N’appliquez pas ce paramètre aux comptes de stockage qui prennent en charge les charges de travail Azure Files.

Identifier les comptes de stockage qui autorisent l’accès à la clé partagée

Il existe deux façons d’identifier les comptes de stockage qui autorisent l’accès à la clé partagée :

- Vérifier le paramètre d’accès avec clé partagée pour plusieurs comptes

- Configurer Azure Policy pour l’accès à la clé partagée en mode audit

Vérifier le paramètre d’accès avec clé partagée pour plusieurs comptes

Pour vérifier le paramètre d’accès avec clé partagée d’un ensemble de comptes de stockage avec des performances optimales, vous pouvez utiliser l’Explorateur Azure Resource Graph dans le portail Azure. Pour en savoir plus sur l’utilisation de l’Explorateur Resource Graph, consultez Démarrage rapide : Exécuter votre première requête Resource Graph à l’aide de l’Explorateur Azure Resource Graph.

L’exécution de la requête suivante dans l’Explorateur Resource Graph retourne une liste de comptes de stockage, et affiche le paramètre d’accès avec clé partagée pour chaque compte :

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

Configurer Azure Policy pour l’accès à la clé partagée en mode audit

La stratégie Azure Policy Les comptes de stockage doivent empêcher l’accès à la clé partagée empêche les utilisateurs disposant des autorisations appropriées de configurer des comptes de stockage nouveaux ou existants pour autoriser l’autorisation avec clé partagée. Configurez cette stratégie en mode audit pour identifier les comptes de stockage où l’autorisation avec clé partagée est autorisée. Une fois que vous avez modifié les applications pour utiliser Microsoft Entra au lieu de la clé partagée pour l’autorisation, vous pouvez mettre à jour la stratégie pour empêcher l’autorisation d’accès avec la clé partagée.

Pour plus d’informations sur la stratégie intégrée, consultez Les comptes de stockage doivent empêcher l’accès à la clé partagée dans Liste des définitions de stratégie intégrées.

Attribuer la stratégie intégrée à une étendue de ressources

Pour attribuer la stratégie intégrée à l’étendue appropriée dans le portail Azure, effectuez ces étapes :

Dans le portail Azure, recherchez Policy pour afficher le tableau de bord d’Azure Policy.

Dans la section Création, sélectionnez Attributions.

Choisissez Attribuer la stratégie.

Dans l’onglet Informations de base de la page Attribuer une stratégie, dans la section Étendue, spécifiez l’étendue de l’attribution de stratégie. Sélectionnez le bouton Plus (...) pour choisir l’abonnement et le groupe de ressources facultatif.

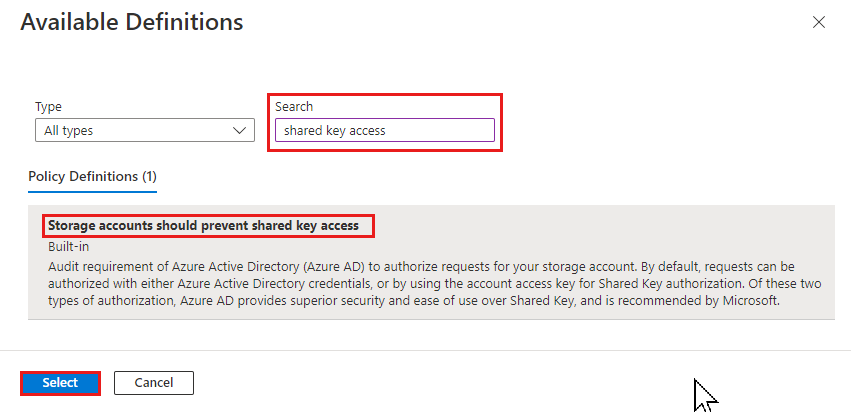

Pour le champ Définition de stratégie, sélectionnez le bouton Plus (...), puis entrez accès à la clé partagée dans le champ Rechercher. Sélectionnez la définition de stratégie nommée Les comptes de stockage doivent empêcher l’accès à la clé partagée.

Sélectionnez Revoir + créer.

Sous l’onglet Vérifier + créer, passez en revue l’attribution de stratégie, puis sélectionnez Créer pour affecter la définition de stratégie à l’étendue spécifiée.

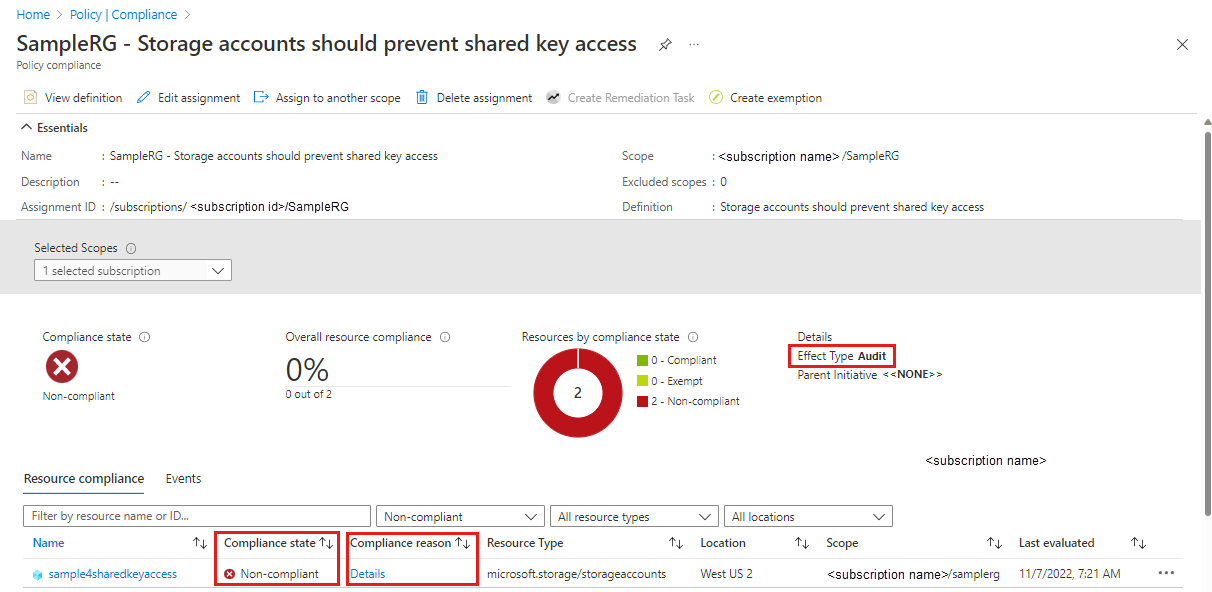

Superviser la conformité avec la stratégie

Pour superviser la conformité de vos comptes de stockage avec la stratégie d’accès à la clé partagée, effectuez ces étapes :

Dans le tableau de bord Azure Policy, sous Création, sélectionnez Attributions.

Recherchez et sélectionnez l’affectation de stratégie que vous avez créée dans la section précédente.

Sélectionnez l’onglet Afficher la conformité.

Tous les comptes de stockage dans l’étendue de l’attribution de stratégie qui ne répondent pas aux exigences de stratégie apparaissent dans le rapport de conformité.

Pour obtenir plus d’informations sur la raison pour laquelle un compte de stockage n’est pas conforme, sélectionnez Détails sous Raison de conformité.

Détecter le type d’autorisation utilisé par les applications clientes

Pour comprendre comment la désactivation de l’autorisation avec clé partagée peut affecter les applications clientes avant d’apporter cette modification, activez la journalisation et les métriques du compte de stockage. Vous pouvez ensuite analyser les modèles des demandes adressées à votre compte sur une période donnée pour déterminer la manière dont les demandes sont autorisées.

Utilisez des métriques pour déterminer le nombre de demandes que le compte de stockage reçoit et qui sont autorisées avec clé partagée ou signature d’accès partagé (SAP). Utilisez des journaux pour déterminer les clients qui envoient ces demandes.

Une signature d’accès partagé peut être autorisée avec une clé partagée ou avec Microsoft Entra ID. Pour plus d’informations sur l’interprétation des demandes effectuées avec une signature d’accès partagé, consultez Comprendre comment interdire une clé partagée affecte les jetons SAS.

Déterminer le nombre et la fréquence des requêtes autorisées avec la clé partagée

Pour suivre la manière dont les demandes adressées à un compte de stockage sont autorisées, utilisez Azure Metrics Explorer dans le portail Azure. Pour plus d’informations sur Metrics Explorer, consultez Analyser les métriques avec l’Explorateur de métriques Azure Monitor.

Pour créer une métrique qui suit des demandes effectuées avec clé partagée ou signature d’accès partagé, procédez comme suit :

Accédez à votre compte de stockage dans le portail Azure. Dans la section Supervision, sélectionnez Métriques.

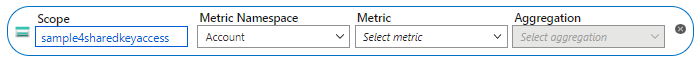

La zone de nouvelle métrique doit apparaître :

Si ce n’est pas le cas, sélectionnez Ajouter une métrique.

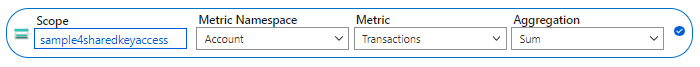

Dans la boîte de dialogue Métrique, spécifiez les valeurs suivantes :

- Laissez le champ Étendue défini sur le nom du compte de stockage.

- Définissez l’Espace de noms de métrique sur Compte. Cette métrique signale toutes les demandes effectuées sur le compte de stockage.

- Définissez le champ Métrique sur Transactions.

- Définissez le champ Agrégation sur Somme.

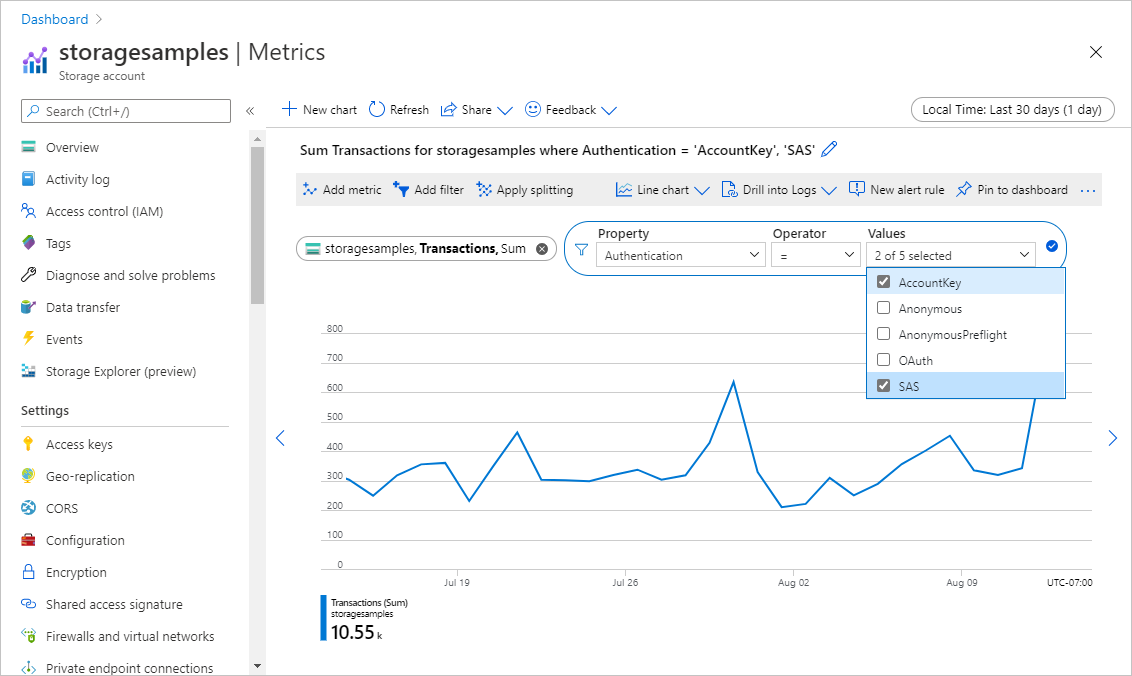

La nouvelle métrique affiche le nombre total de transactions effectuées sur le compte de stockage pendant un intervalle de temps donné. La métrique qui en résulte s’affiche comme indiqué dans l’image suivante :

Ensuite, sélectionnez le bouton Ajouter un filtre afin de créer un filtre sur la métrique pour le type d’autorisation.

Dans la boîte de dialogue Filtre, spécifiez les valeurs suivantes :

- Définissez la valeur Propriété sur Authentification.

- Affectez au champ Opérateur le signe égal (=).

- Dans le champ Valeurs, sélectionnez Clé de compte, puis SAP.

Dans l’angle supérieur droit, sélectionnez l’intervalle de temps pour lequel afficher la métrique. Vous pouvez également indiquer le degré de précision de l’agrégation des demandes, en spécifiant des intervalles compris entre 1 minute et 1 mois. Par exemple, définissez l’Intervalle de temps sur 30 jours et la Granularité temporelle sur 1 jour pour afficher les demandes agrégées par jour au cours des 30 derniers jours.

Une fois que vous avez configuré la métrique, les demandes adressées à votre compte de stockage commencent à s’afficher sur le graphique. L’illustration suivante montre les demandes autorisées avec une clé partagée ou effectuées avec un jeton SAP. Les demandes sont agrégées par jour au cours des 30 derniers jours.

Vous pouvez également configurer une règle d’alerte pour vous avertir quand un certain nombre de demandes autorisées avec une clé partagée sont effectuées sur votre compte de stockage. Pour plus d'informations, consultez Créer, afficher et gérer des alertes de métrique à l'aide d'Azure Monitor.

Analyser les journaux pour identifier les clients qui autorisent les demandes avec clé partagée ou signature d’accès partagé

Les journaux du stockage Azure capturent des détails sur les demandes effectuées sur le compte de stockage, y compris la manière dont une demande a été autorisée. Vous pouvez analyser les journaux pour identifier les clients qui autorisent les demandes avec clé partagée ou jeton SAP.

Pour journaliser les demandes adressées à votre compte Stockage Azure afin d’évaluer la manière dont elles sont autorisées, vous pouvez utiliser la journalisation du Stockage Azure dans Azure Monitor. Pour plus d’informations, consultez Superviser le stockage Azure.

La journalisation du stockage Azure dans Azure Monitor prend en charge l’utilisation de requêtes de journal pour analyser les données des journaux. Pour interroger les journaux, vous pouvez utiliser un espace de travail Azure Log Analytics. Pour en savoir plus sur les requêtes de journal, consultez Tutoriel : Bien démarrer avec les requêtes Log Analytics.

Créer un paramètre de diagnostic dans le portail Azure

Pour journaliser des données de stockage Azure avec Azure Monitor et les analyser avec Azure Log Analytics, vous devez d’abord créer un paramètre de diagnostic qui indique les types de demandes et les services de stockage pour lesquels vous souhaitez journaliser les données. Après avoir configuré la journalisation pour votre compte de stockage, les journaux sont disponibles dans l’espace de travail Log Analytics. Pour créer un espace de travail, consultez Créer un espace de travail Log Analytics dans le Portail Azure.

Pour savoir comment créer un paramètre de diagnostic sur le Portail Azure, consultez Créer des paramètres de diagnostic dans Azure Monitor.

Pour obtenir des informations de référence sur les champs disponibles dans les journaux Stockage Azure dans Azure Monitor, consultez Journaux de ressources.

Interroger les journaux concernant les demandes effectuées avec clé partagée ou signature d’accès partagé

Les journaux de stockage Azure dans Azure Monitor incluent le type d’autorisation qui a été utilisé pour effectuer une demande à destination d’un compte de stockage. Pour récupérer les journaux des demandes effectuées au cours des sept derniers jours qui ont été autorisées avec clé partagée ou signature d’accès partagé, ouvrez votre espace de travail Log Analytics. Collez ensuite la requête suivante dans une nouvelle requête de journal et exécutez-la. Cette requête affiche les dix adresses IP qui ont envoyé le plus fréquemment des demandes autorisées avec clé partagée ou signature d’accès partagé :

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

Vous pouvez également configurer une règle d’alerte basée sur cette requête pour être informé des demandes autorisées avec clé partagée ou signature d’accès partagé. Pour plus d’informations, consultez Créer, afficher et gérer des alertes de journal à l’aide d’Azure Monitor.

Corriger une autorisation via une clé partagée

Une fois que vous avez analysé la manière dont les demandes adressées à votre compte de stockage sont autorisées, vous pouvez agir pour empêcher l’accès via une clé partagée. Vous devez cependant d’abord mettre à jour les applications qui utilisent l’autorisation avec clé partagée pour qu’elles utilisent à la place Microsoft Entra ID. Pour suivre la transition, vous pouvez surveiller les journaux et les métriques, comme décrit dans Détecter le type d’autorisation utilisé par les applications clientes. Pour plus d’informations sur l’utilisation de Microsoft Entra ID pour accéder aux données dans un compte de stockage, consultez Autoriser l’accès aux données dans Stockage Azure.

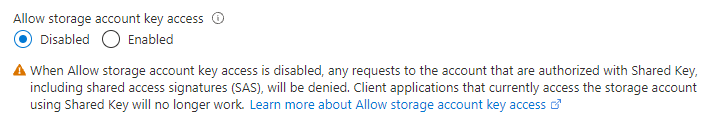

Lorsque vous êtes certain de pouvoir rejeter en toute sécurité des demandes autorisées avec clé partagée, vous pouvez définir la propriété AllowSharedKeyAccess pour le compte de stockage sur la valeur false.

Avertissement

Si des clients accèdent actuellement aux données de votre compte de stockage avec une clé partagée, Microsoft vous recommande de migrer ces clients vers Microsoft Entra ID avant de désactiver l’accès avec clé partagée au compte de stockage.

Autorisations pour autoriser ou interdire l’accès avec clé partagée

Afin de définir la propriété AllowSharedKeyAccess pour le compte de stockage, un utilisateur doit disposer des autorisations nécessaires pour créer et gérer des comptes de stockage. Les rôles de contrôle d’accès en fonction du rôle Azure (RBAC Azure) qui fournissent ces autorisations comprennent l’action Microsoft.Storage/storageAccounts/write ou l’action Microsoft.Storage/storageAccounts/*. Parmi les rôles intégrés comportant cette action figurent :

- Le rôle Propriétaire d’Azure Resource Manager

- Le rôle Contributeur d’Azure Resource Manager

- Le rôle Contributeur de compte de stockage

Ces rôles ne fournissent pas d’accès aux données d’un compte de stockage via Microsoft Entra ID. Toutefois, ils incluent l’action Microsoft.Storage/storageAccounts/listkeys/action, qui accorde l’accès aux clés d’accès du compte. Avec cette autorisation, un utilisateur peut utiliser les clés d’accès du compte pour accéder à toutes les données d’un compte de stockage.

Les attributions de rôles doivent être définies au niveau du compte de stockage ou à un niveau supérieur pour permettre à un utilisateur d’autoriser ou d’interdire l’accès avec clé partagée au compte de stockage. Pour plus d’informations sur l’étendue des rôles, consultez Comprendre l’étendue pour Azure RBAC.

Veillez à limiter l’attribution de ces rôles aux seules personnes qui ont besoin de créer un compte de stockage ou de mettre à jour ses propriétés. Appliquez le principe des privilèges minimum pour que les utilisateurs disposent des autorisations nécessaires les plus faibles possibles pour accomplir leurs tâches. Pour plus d’informations sur la gestion de l’accès avec Azure RBAC, consultez Meilleures pratiques pour Azure RBAC.

Notes

Les rôles d’administrateur d’abonnement classique Administrateur de service et Co-administrateur incluent l’équivalent du rôle Propriétaire d’Azure Resource Manager. Le rôle Propriétaire comprend toutes les actions. Par conséquent, un utilisateur disposant de l’un de ces rôles d’administration peut également créer et gérer des comptes de stockage. Pour plus d’informations, consultez Rôles Azure, rôles Microsoft Entra et rôles d’administrateur d’abonnements classiques.

Désactiver l’autorisation Shared Key

À l’aide d’un compte disposant des autorisations nécessaires, désactivez l’autorisation avec clé partagée dans le portail Azure, avec PowerShell ou à l’aide d’Azure CLI.

Pour désactiver l’autorisation avec clé partagée pour un compte de stockage dans le portail Azure, procédez comme suit :

Une fois que vous avez désactivé l’autorisation avec clé partagée, toute demande adressée au compte de stockage avec une autorisation avec clé partagée échoue avec le code d’erreur 403 (Interdit). Stockage Azure retourne une erreur indiquant que l’autorisation basée sur une clé n’est pas acceptée sur le compte de stockage.

La propriété AllowSharedKeyAccess est prise en charge pour les comptes de stockage qui utilisent uniquement le modèle de déploiement Azure Resource Manager. Pour plus d’informations sur les comptes de stockage qui utilisent le modèle de déploiement Azure Resource Manager, consultez Types de compte de stockage.

Vérifier que l’accès avec clé partagée n’est pas autorisé

Pour vérifier que l’autorisation Shared Key n’est plus autorisée, vous pouvez interroger les paramètres du compte de stockage Azure avec la commande suivante. Remplacez les valeurs d’espace réservé entre crochets par vos propres valeurs.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allowSharedKeyAccess"

La commande retourne false si l’autorisation Shared Key est refusée pour le compte de stockage.

Remarque

Les demandes anonymes ne sont pas autorisées, mais elles seront traitées si vous avez configuré le compte de stockage et le conteneur pour un accès en lecture anonyme. Pour plus d’informations, consultez Configurer l’accès en lecture anonyme pour les conteneurs et les objets blob.

Superviser la conformité de la stratégie Azure Policy

Après avoir interdit l’accès à la clé partagée sur les comptes de stockage souhaités, continuez à superviser la conformité continue de la stratégie que vous avez créée. En fonction des résultats de la supervision, prenez les mesures appropriées en fonction des besoins, notamment en modifiant l’étendue de la stratégie, en interdisant l’accès à la clé partagée sur d’autres comptes, ou en l’autorisant pour les comptes où davantage de temps est nécessaire pour la correction.

Mettre à jour la stratégie Azure Policy pour empêcher l’autorisation de l’accès à la clé partagée

Pour commencer à appliquer l’attribution Azure Policy que vous avez créée pour la stratégie Les comptes de stockage doivent empêcher l’accès à la clé partagée, modifiez l’Effet de l’attribution de stratégie sur Refuser afin d’empêcher les utilisateurs autorisés d’autoriser l’accès à la clé partagée sur les comptes de stockage. Pour modifier l’effet de la stratégie, effectuez ces étapes :

Dans le tableau de bord Azure Policy, recherchez et sélectionnez l’attribution de stratégie que vous avez créée.

Sélectionnez Modifier l’attribution.

Accédez à l’onglet Paramètres.

Décochez la case Afficher uniquement les paramètres qui nécessitent une entrée ou une révision.

Dans la liste déroulante Effet, changez Audit en Refuser, puis sélectionnez Vérifier + enregistrer.

Sous l’onglet Vérifier + enregistrer, passez en revue vos modifications, puis sélectionnez Enregistrer.

Notes

L’application de votre modification de stratégie peut prendre jusqu’à 30 minutes.