Vue d’ensemble : Authentification Active Directory Domain Services locale sur SMB pour les partages de fichiers Azure

Azure Files prend en charge l’authentification basée sur l’identité via SMB (Server Message Block) pour les partages de fichiers Windows à l’aide du protocole d’authentification Kerberos à l’aide des méthodes suivantes :

- Active Directory Domain Services (AD DS) en local

- Microsoft Entra Domain Services

- Kerberos Microsoft Entra pour les identités utilisateur hybrides

Nous vous recommandons vivement de consulter la section Fonctionnement pour sélectionner la source AD appropriée pour l’authentification. L’installation est différente selon le service de domaine que vous choisissez. Cet article se concentre sur l’activation et la configuration d’AD DS local pour l’authentification auprès de partages de fichiers Azure.

Si vous débutez avec les Fichiers Azure, nous vous recommandons de lire notre guide de planification.

S’applique à

| Type de partage de fichiers | SMB | NFS |

|---|---|---|

| Partages de fichiers Standard (GPv2), LRS/ZRS | ||

| Partages de fichiers Standard (GPv2), GRS/GZRS | ||

| Partages de fichiers Premium (FileStorage), LRS/ZRS |

Scénarios pris en charge et restrictions

- Les identités AD DS utilisées pour l’authentification AD DS local d’Azure Files doivent être synchronisées avec Microsoft Entra ID ou utiliser une autorisation de niveau partage par défaut. La synchronisation de hachage de mot de passe est facultative.

- Prend en charge les partages de fichiers Azure gérés par Azure File Sync.

- Prend en charge l’authentification Kerberos avec AD, avec le chiffrement AES 256 (recommandé) et RC4-HMAC. Le chiffrement Kerberos AES 128 n’est pas encore pris en charge.

- Prend en charge l’authentification unique.

- Pris en charge uniquement sur les clients Windows exécutant des versions de système d’exploitation Windows 8/Windows Server 2012 ou ultérieures, ou sur les machines virtuelles Linux (Ubuntu 18.04+ ou une machine virtuelle RHEL ou SLES équivalente).

- Pris en charge uniquement sur la forêt AD auprès de laquelle le compte de stockage est inscrit. Les utilisateurs appartenant à des domaines différents au sein d’une même forêt doivent pouvoir accéder au partage de fichiers et aux répertoires/fichiers sous-jacents, tant qu’ils disposent des autorisations appropriées.

- Vous pouvez uniquement accéder aux partages de fichiers Azure avec les informations d’identification AD DS à partir d’une forêt unique par défaut. Si vous avez besoin d’accéder à votre partage de fichiers Azure à partir d’une autre forêt, assurez-vous d’avoir configuré l’approbation de forêt appropriée. Pour plus d’informations, consultez Utiliser Azure Files avec plusieurs forêts Active Directory.

- Ne prend pas en charge l’attribution d’autorisations au niveau du partage aux comptes d’ordinateur à l’aide d’Azure RBAC. Vous pouvez utiliser une autorisation de niveau partage par défaut pour autoriser les comptes d’ordinateur à accéder au partage, ou envisager d’utiliser un compte d’ouverture de session de service à la place.

- Ne prend pas en charge l’authentification auprès des partages de fichiers NFS (Network File System).

Quand vous activez AD DS pour les partages de fichiers Azure sur SMB, vos machines jointes à AD DS peuvent monter des partages de fichiers Azure à l’aide de vos informations d’identification AD DS existantes. Cette capacité peut être activée avec un environnement AD DS hébergé sur des machines locales ou hébergé dans une machine virtuelle dans Azure.

Vidéos

Pour vous aider à configurer l’authentification basée sur l’identité pour certains cas d’usage courants, nous avons publié deux vidéos contenant les instructions pas à pas pour les scénarios ci-dessous. Notez qu’Azure Active Directory est désormais Microsoft Entra ID. Pour en savoir plus, consultez Nouveau nom pour Azure AD.

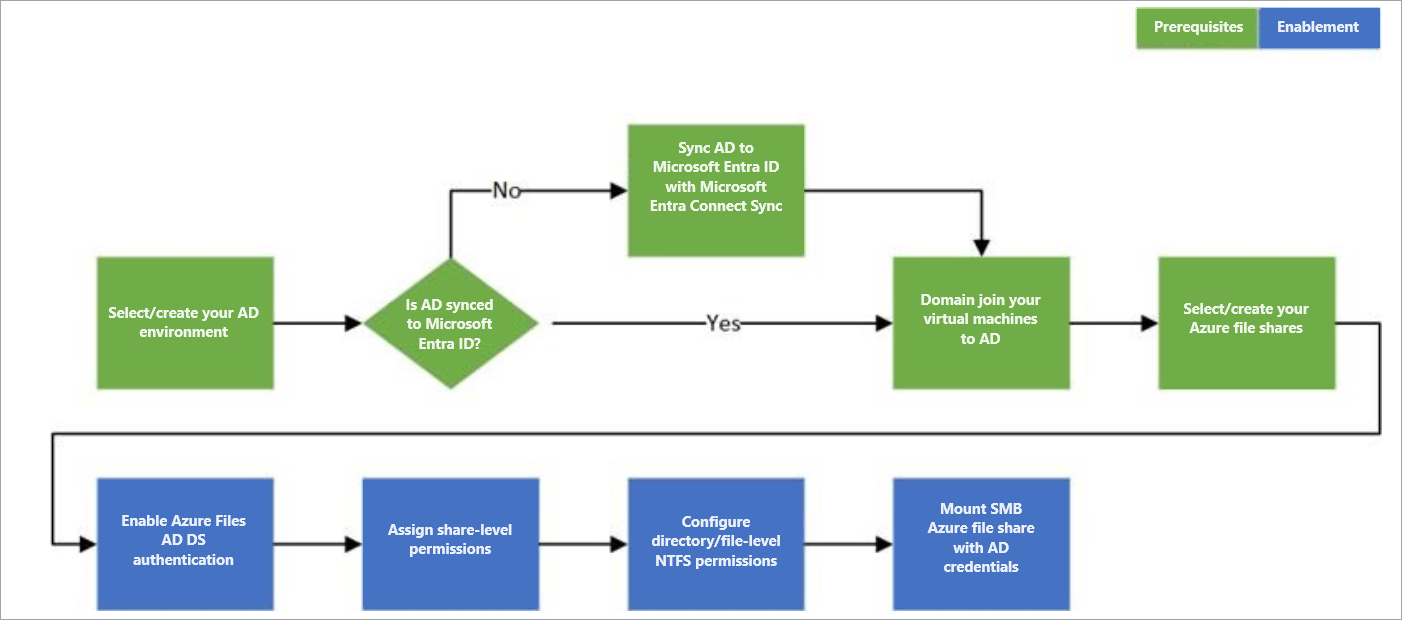

Prérequis

Avant d’activer l’authentification AD DS pour des partages de fichiers Azure, assurez-vous que les conditions préalables suivantes sont remplies :

Sélectionnez ou créez votre environnement AD DS et synchronisez-le avec Microsoft Entra ID, soit via l’application locale de synchronisation Microsoft Entra Connect, soit via la synchronisation cloud Microsoft Entra Connect, un agent léger qui peut être installé à partir du Centre d’administration Microsoft Entra.

Vous pouvez activer la fonctionnalité sur un environnement AD DS local nouveau ou existant. Les identités utilisées pour l’accès doivent être synchronisées avec Microsoft Entra ID ou utiliser une autorisation de niveau partage par défaut. Le locataire Microsoft Entra et le partage de fichiers auquel vous accédez doivent être associés au même abonnement.

Joignez le domaine d’un ordinateur local ou d’une machine virtuelle Azure à AD DS en local. Pour plus d’informations sur la façon de joindre un domaine, reportez-vous à Joindre un ordinateur à un domaine.

Si une machine n’est pas jointe à un domaine, vous pouvez toujours utiliser AD DS pour l’authentification si l’ordinateur dispose d’une connectivité réseau non limitée au contrôleur de domaine AD local et si l’utilisateur fournit des informations d’identification explicites. Pour plus d’informations, consultez Monter le partage de fichiers à partir d’une machine virtuelle non jointe à un domaine ou d’une machine virtuelle jointe à un autre domaine AD.

Sélectionnez ou créez un compte de stockage Azure. Pour des performances optimales, nous vous recommandons de déployer le compte de stockage dans la même région que celle du client à partir duquel vous prévoyez d’accéder au partage. Ensuite, montez le partage de fichiers Azure avec la clé de votre compte de stockage. Le montage avec la clé de compte de stockage vérifie la connectivité.

Assurez-vous que le compte de stockage contenant vos partages de fichiers n’est pas déjà configuré pour l’authentification basée sur l’identité. Si une source AD est déjà activée sur le compte de stockage, vous devez la désactiver avant d’activer AD DS local.

Si vous rencontrez des problèmes lors de la connexion à Azure Files, consultez l’outil de dépannage que nous avons publié pour les erreurs de montage Azure Files sur Windows.

Effectuez toute configuration du réseau appropriée avant d’activer et de configurer l’authentification AD DS pour vos partages de fichiers Azure. Pour plus d’informations, consultez Considérations relatives aux réseaux Azure Files.

Disponibilité régionale

L’authentification Azure Files avec AD DS est disponible dans toutes les régions publiques, Chine et Gov Azure.

Vue d’ensemble

Si vous envisagez d’activer des configurations de mise en réseau sur votre partage de fichiers, nous vous recommandons de lire l’article sur les considérations en matière de réseau et de terminer la configuration associée avant d’activer l’authentification AD DS.

L’activation de l’authentification AD DS pour vos partages de fichiers Azure vous permet de vous authentifier auprès de vos partages de fichiers Azure avec vos informations d’identification AD DS locales. Elle vous permet en outre de mieux gérer vos autorisations pour contrôler les accès avec précision. Pour ce faire, vous devez synchroniser les identités entre AD DS local et Microsoft Entra ID, soit via l’application locale de synchronisation Microsoft Entra Connect, soit via la synchronisation cloud Microsoft Entra Connect, un agent léger qui peut être installé à partir du Centre d’administration Microsoft Entra. Vous affectez des autorisations au niveau du partage aux identités hybrides synchronisées avec Microsoft Entra ID tout en gérant l’accès au niveau des fichiers/répertoires à l’aide des listes ACL Windows.

Suivez les étapes pour configurer Azure Files pour l’authentification AD DS :

Activer l’authentification AD DS sur votre compte de stockage

Configurer des listes de contrôle d’accès sur SMB pour les répertoires et les fichiers

Monter un partage de fichiers Azure sur une machine virtuelle jointe à votre AD DS

Mettre à jour le mot de passe de l’identité de votre compte de stockage dans AD DS

Le diagramme ci-dessous illustre le workflow de bout en bout pour l’activation de l’authentification AD DS sur les partages de fichiers SMB pour Azure.

Les identités utilisées pour accéder aux partages de fichiers Azure doivent être synchronisées avec Microsoft Entra pour appliquer les autorisations de fichiers au niveau du partage via le modèle de contrôle d’accès en fonction du rôle Azure (Azure RBAC). Vous pouvez également utiliser une autorisation de niveau partage par défaut. Les DACL de style Windows sur des fichiers/répertoires reportés provenant de serveurs de fichiers existants seront conservées et appliquées. Il en résulte une intégration fluide à votre environnement AD DS d’entreprise. Lorsque vous remplacez des serveurs de fichiers locaux par des partages de fichiers Azure, les utilisateurs existants peuvent accéder aux partages de fichiers Azure à partir de leurs clients actuels à l’aide d’une expérience d’authentification unique, sans modification des informations d’identification utilisés.

Étape suivante

Pour commencer, vous devez activer l’authentification AD DS pour votre compte de stockage.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour