Azure Disk Encryption pour les machines virtuelles Windows

S’applique à : ✔️ Machines virtuelles Windows ✔️ Groupes identiques flexibles

Azure Disk Encryption vous aide à protéger et à préserver vos données de façon à répondre aux engagements de votre entreprise en matière de sécurité et de conformité. Il utilise la fonctionnalité BitLocker de Windows pour assurer le chiffrement de volume des disques de système d’exploitation et de données des machines virtuelles Azure. Il s’intègre à Azure Key Vault pour vous aider à contrôler et à gérer les secrets et les clés de chiffrement de disque.

Azure Disk Encryption est résilient aux zones, de la même manière que les machines virtuelles. Pour plus d’informations, consultez Services Azure prenant en charge les zones de disponibilité.

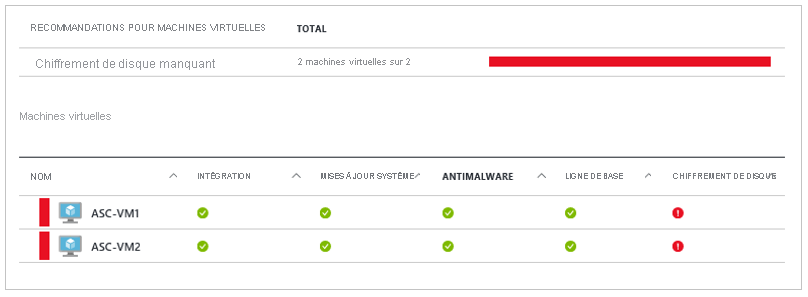

Si vous utilisez Microsoft Defender pour le cloud, vous recevez une alerte dès lors que certaines de vos machines virtuelles ne sont pas chiffrées. Les alertes indiquent un niveau de gravité élevé et recommandent de chiffrer ces machines virtuelles.

Avertissement

- Si vous avez déjà utilisé Azure Disk Encryption avec Microsoft Entra ID pour chiffrer une machine virtuelle, vous devez continuer à utiliser cette option pour chiffrer votre machine virtuelle. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Azure Disk Encryption avec Microsoft Entra ID (version précédente).

- Certaines recommandations peuvent entraîner une augmentation de l’utilisation des données, des réseaux ou des ressources de calcul débouchant sur des coûts de licence ou d’abonnement supplémentaires. Vous devez disposer d’un abonnement Azure actif valide pour créer des ressources dans Azure dans les régions prises en charge.

- N’utilisez pas BitLocker pour déchiffrer manuellement une machine virtuelle ou un disque qui a été chiffré avec Azure Disk Encryption.

Vous pouvez découvrir les notions de base d’Azure Disk Encryption pour Windows en quelques minutes avec les guides de démarrage rapide Créer et chiffrer une machine virtuelle Windows avec Azure CLI et Créer et chiffrer une machine virtuelle Windows avec Azure PowerShell.

Machines virtuelles et systèmes d’exploitation pris en charge

Machines virtuelles prises en charge

Les machines virtuelles Windows sont disponibles dans une gamme de tailles. Azure Disk Encryption est pris en charge sur les machines virtuelles de 1re génération et de 2e génération. Azure Disk Encryption est également disponible pour les machines virtuelles avec stockage premium.

Azure Disk Encryption n’est pas disponible sur les machines virtuelles De base et de série A, ni sur celles disposant de moins de 2 Go de mémoire. Pour plus d’exceptions, consultez Azure Disk Encryption : Restrictions.

Systèmes d’exploitation pris en charge

Toutes les versions de Windows qui prennent en charge BitLocker et qui sont configurées pour répondre aux exigences de BitLocker. Pour plus d’informations, consultez Vue d’ensemble de BitLocker.

Remarque

Windows Server 2022 et Windows 11 ne prennent pas en charge les clés RSA 2048 bits. Pour plus d’informations, consultez FAQ : quelle taille utiliser pour ma clé de chiffrement à clé (KEK) ?

Windows Server 2012 R2 Core et Windows Server 2016 Core nécessitent l’installation du composant bdehdcfg sur la machine virtuelle pour le chiffrement.

Windows Server 2008 R2 nécessite l’installation de .NET Framework 4.5 pour le chiffrement. Installez-le à partir de Windows Update avec la mise à jour facultative Microsoft .NET Framework 4.5.2 pour les systèmes Windows Server 2008 R2 x64 (KB2901983).

Configuration requise du réseau

L’activation d’Azure Disk Encryption nécessite que les machines virtuelles répondent aux exigences de configuration du point de terminaison de réseau suivantes :

- La machine virtuelle Windows doit être en mesure de se connecter au point de terminaison de stockage Azure qui héberge le référentiel d’extensions Azure et au compte de stockage Azure qui héberge les fichiers de disque dur virtuel.

- Si votre stratégie de sécurité limite l’accès à Internet à partir des machines virtuelles Azure, vous pouvez résoudre l’URI ci-dessus et configurer une règle spécifique pour autoriser les connexions sortantes vers les adresses IP. Pour plus d’informations, consultez l’article Azure Key Vault derrière un pare-feu.

Exigences de stratégies de groupe

Azure Disk Encryption utilise le protecteur de clé externe BitLocker pour les machines virtuelles Windows. Pour les machines virtuelles jointes à un domaine, n’envoyez (push) pas de stratégies de groupe qui appliquent des protecteurs de Module de plateforme sécurisée (TPM). Pour en savoir plus sur la stratégie de groupe pour « Autoriser BitLocker sans un module de plateforme sécurisée », consultez Informations de référence sur la stratégie de groupe BitLocker.

La stratégie Bitlocker sur les machines virtuelles jointes à un domaine avec une stratégie de groupe personnalisée doit inclure le paramètre suivant : Configurer le stockage par les utilisateurs des informations de récupération BitLocker -> Autoriser une clé de récupération de 256 bits. En cas d'incompatibilité des paramètres de la stratégie de groupe personnalisée de BitLocker, Azure Disk Encryption échouera. Sur les machines dont le paramètre de stratégie était incorrect, appliquez la nouvelle stratégie et forcez la mise à jour de cette dernière (gpupdate.exe /force). Un redémarrage peut être nécessaire.

Les fonctionnalités de stratégie de groupe Microsoft BitLocker Administration and Monitoring (MBAM) ne sont pas compatibles avec Azure Disk Encryption.

Avertissement

Azure Disk Encryption ne stocke pas de clés de récupération. Si le paramètre de sécurité Ouverture de session interactive : seuil de verrouillage du compte d’ordinateur est activé, vous ne pouvez récupérer les machines qu’en fournissant une clé de récupération via la console série. Vous trouverez des instructions pour vous assurer que les stratégies de récupération appropriées sont activées dans le plan du guide de récupération BitLocker.

Azure Disk Encryption échoue si la stratégie de groupe au niveau du domaine bloque l’algorithme AES-CBC, qui est utilisé par BitLocker.

Exigences liées au stockage des clés de chiffrement

Azure Disk Encryption exige Azure Key Vault pour contrôler et gérer les clés et les secrets de chiffrement de disque. Votre coffre de clés et vos machines virtuelles doivent se trouver dans la même région et le même abonnement Azure.

Pour plus d’informations, consultez Création et configuration d’un coffre de clés pour Azure Disk Encryption.

Terminologie

Le tableau suivant définit certains termes courants utilisés dans la documentation d’Azure Disk Encryption :

| Terminologie | Définition |

|---|---|

| Azure Key Vault | Key Vault est un service de gestion de clés de chiffrement basé sur des modules de sécurité matériels validés FIPS (Federal Information Processing Standard). Ces normes permettent de protéger vos clés de chiffrement et vos secrets sensibles. Pour plus d’informations, consultez la documentation Azure Key Vault et Création et configuration d’un coffre de clés pour Azure Disk Encryption. |

| Azure CLI | Azure CLI est optimisé pour gérer et administrer des ressources Azure en ligne de commande. |

| BitLocker | BitLocker est une technologie de chiffrement de volume Windows qui permet d’activer le chiffrement de disque sur des machines virtuelles Windows. |

| Clé de chiffrement principale (KEK) | Clé asymétrique (RSA 2048) que vous pouvez utiliser pour protéger ou encapsuler le secret. Vous pouvez fournir une clé protégée par un module de sécurité matériel ou une clé protégée par logiciel. Pour plus d’informations, consultez la documentation Azure Key Vault et Création et configuration d’un coffre de clés pour Azure Disk Encryption. |

| Applets de commande PowerShell | Pour plus d’informations, voir Cmdlets Azure PowerShell. |

Étapes suivantes

- Démarrage rapide : Créer et chiffrer une machine virtuelle Windows avec Azure CLI

- Démarrage rapide : Créer et chiffrer une machine virtuelle Windows avec Azure PowerShell

- Scénarios Azure Disk Encryption sur les machines virtuelles Windows

- Script d’interface CLI des prérequis Azure Disk Encryption

- Script PowerShell des prérequis Azure Disk Encryption

- Création et configuration d’un coffre de clés pour Azure Disk Encryption