Configurer Azure VPN Client – Authentification Microsoft Entra ID – macOS

Cet article vous aide à configurer votre ordinateur client macOS pour vous connecter à un réseau virtuel Azure à l’aide d’une connexion de passerelle VPN point à site (P2S). Ces étapes s’appliquent aux passerelles VPN Azure configurées pour l’authentification Microsoft Entra ID. L’authentification Microsoft Entra ID prend uniquement en charge les connexions avec le protocole OpenVPN® et nécessite Azure VPN Client. Le client VPN Azure pour macOS n’est actuellement pas disponible en France et en Chine en raison des réglementations et exigences locales.

Prérequis

Configurez votre passerelle VPN pour les connexions VPN point à site qui spécifient l’authentification Microsoft Entra ID. Consultez Configurer une passerelle VPN P2S pour l’authentification Microsoft Entra ID.

Workflow

Cet article se poursuit à partir des étapes Configurer une passerelle VPN P2S pour l’authentification Microsoft Entra ID. Cet article vous aide à :

- Téléchargez et installez Azure VPN Client pour macOS.

- Récupérez les fichiers de configuration de profil de client VPN.

- Importer les paramètres du profil de client dans le client VPN.

- Créez une connexion et connectez-vous à Azure.

Télécharger Azure VPN Client

- Téléchargez la dernière version d’Azure VPN Client à partir d’Apple Store.

- Installez le client sur votre ordinateur.

Extraire les fichiers de configuration de profil de client

Pour configurer votre profil Azure VPN Client, vous téléchargez un package de configuration de profil de client VPN à partir de la passerelle P2S Azure. Ce package contient les paramètres nécessaires pour configurer le client VPN.

Si vous avez utilisé les étapes de configuration du serveur P2S comme indiqué dans la section Conditions préalables, vous avez déjà généré et téléchargé le package de configuration du profil de client VPN qui contient les fichiers de configuration de profil VPN. Si vous devez générer des fichiers de configuration, consultez Télécharger le package de configuration de profil de client VPN.

Après avoir obtenu le package de configuration de profil de client VPN, extrayez les fichiers.

Importer des fichiers de configuration de profil de client VPN

Remarque

Nous sommes en train de modifier les champs d’Azure VPN Client pour Azure Active Directory vers Microsoft Entra ID. Si vous voyez les champs Microsoft Entra ID référencés dans cet article, mais ne voyez pas encore ces valeurs reflétées dans le client, sélectionnez les valeurs Azure Active Directory comparables.

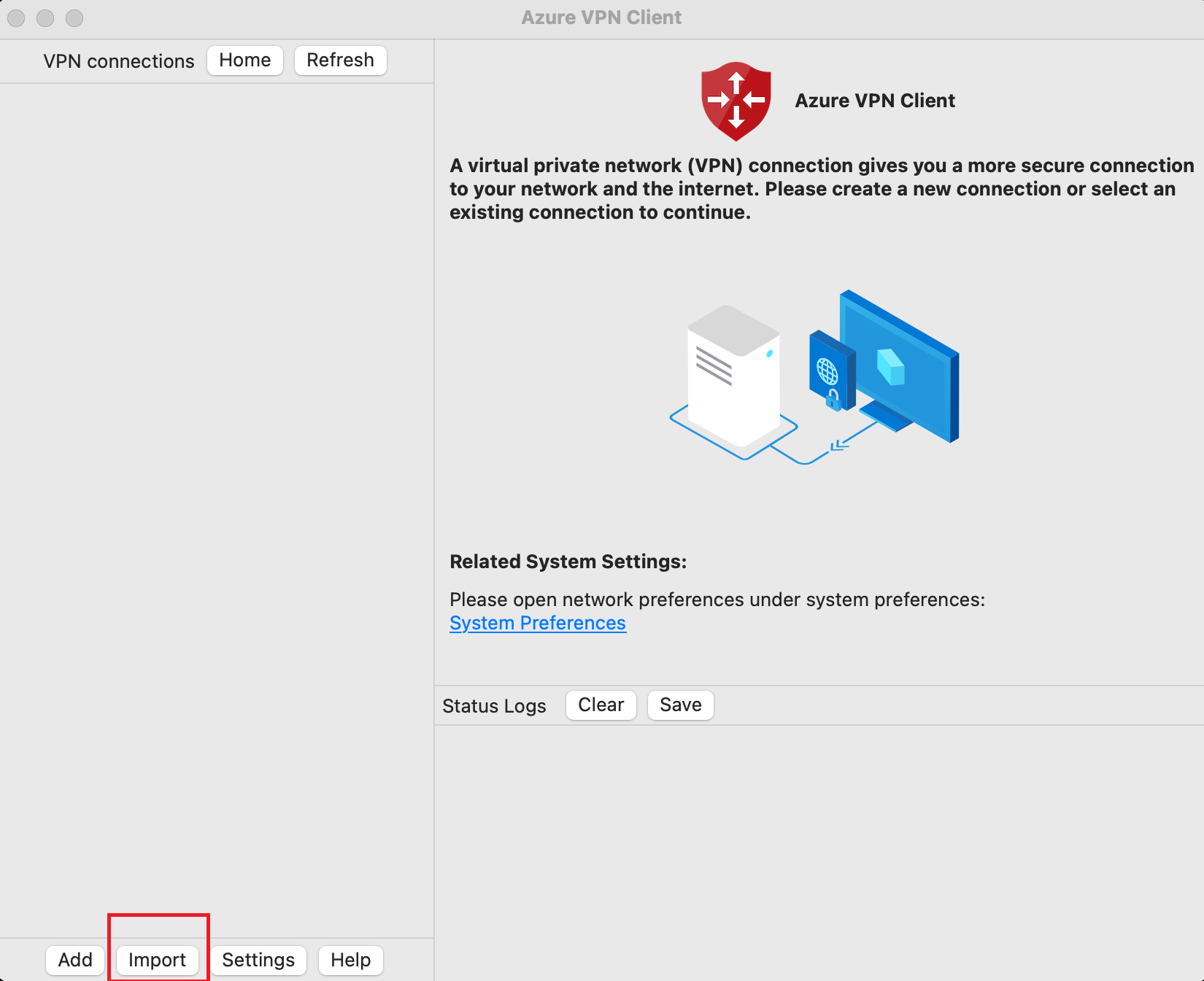

Sur la page Azure VPN Client, sélectionnez Importer.

Accédez au dossier contenant le fichier que vous souhaitez importer, sélectionnez-le, puis cliquez sur Ouvrir.

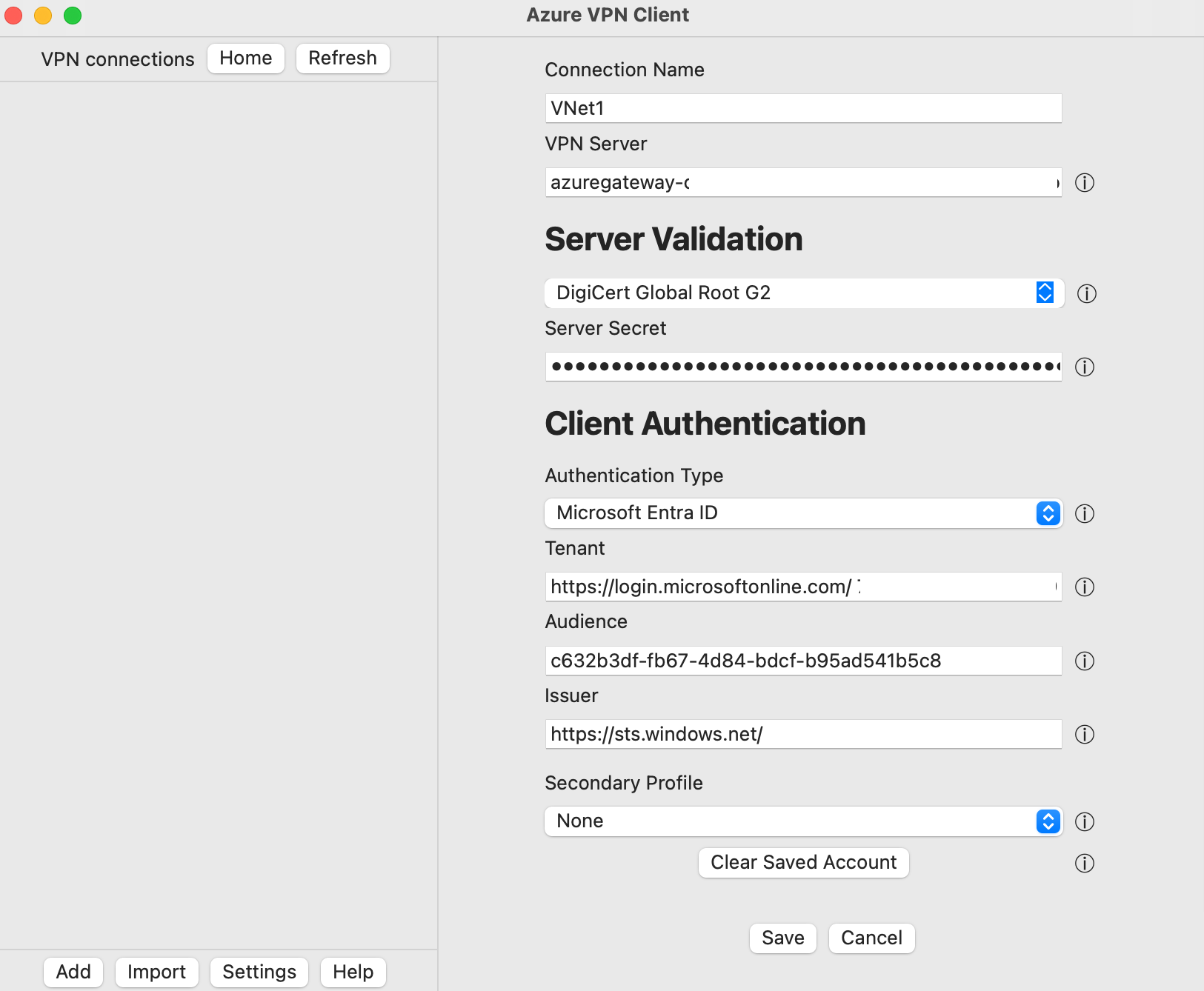

Dans cet écran, notez que les valeurs de connexion sont remplies à l’aide des valeurs dans le fichier de configuration du client VPN importé.

- Vérifiez que la valeur Informations de certificat affiche DigiCert Global Root G2, plutôt que la valeur par défaut ou vide. Ajustez la valeur si nécessaire.

- Notez que les valeurs du champ Authentification client s’alignent sur les valeurs utilisées pour configurer la passerelle VPN pour l’authentification Microsoft Entra ID. La valeur du champ Audience de cet exemple s’aligne sur l’ID d’application inscrit par Microsoft pour Azure Public. Si votre passerelle P2S est configurée pour une autre valeur d’Audience, ce champ doit refléter cette valeur.

Cliquez sur Enregistrer pour enregistrer la configuration du profil de connexion.

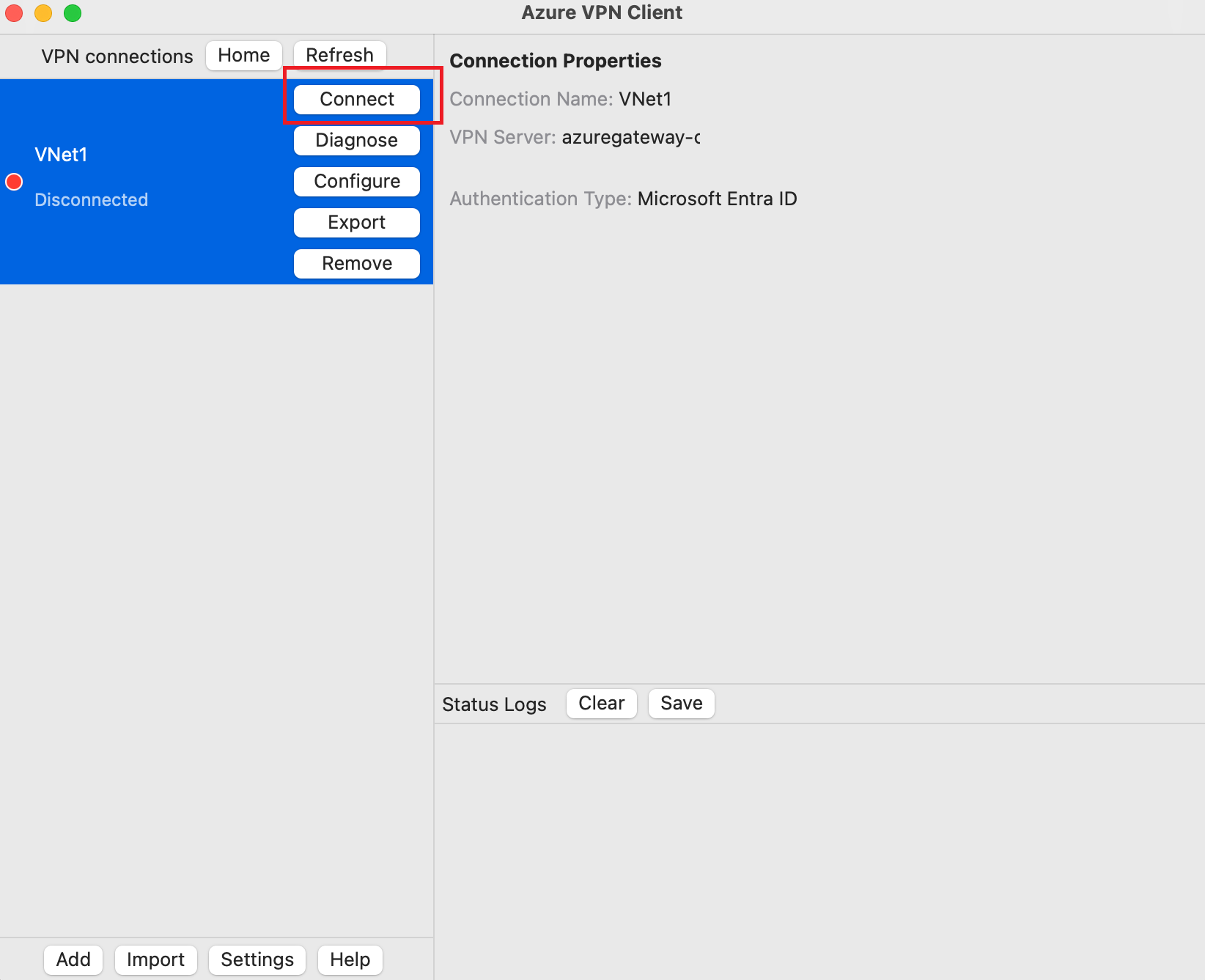

Dans le volet Connexions VPN, sélectionnez le profil de connexion que vous avez enregistré. Ensuite, cliquez sur Se connecter.

Une fois connecté, l’état passe à Connecté. Pour vous déconnecter de la session, cliquez sur Se déconnecter.

Créer une connexion manuellement

Ouvrez Azure VPN Client. En bas du client, sélectionnez Ajouter pour créer une connexion.

Sur la page Azure VPN Client, vous pouvez configurer les paramètres de profil. Modifiez la valeur Informations du certificat pour afficher DigiCert Global Root G2, plutôt que la valeur par défaut ou vide, puis cliquez sur Enregistrer.

Configurez les paramètres suivants :

- Nom de la connexion : nom par lequel vous souhaitez faire référence à ce profil de connexion.

- Serveur VPN : Ce nom est le nom que vous voulez utiliser pour faire référence au serveur. Le nom que vous choisissez ici n’a pas besoin d’être le nom formel d’un serveur.

- Validation du serveur

- Informations sur le certificat : DigiCert Global Root G2

- Secret du serveur : Clé secrète du serveur.

- Authentification du client

- Type d’authentification : Microsoft Entra ID

- Client : Nom du locataire.

- Audience : la valeur du champ Audience doit correspondre à la valeur que votre passerelle P2S est configurée pour utiliser.

- Émetteur : Nom de l’émetteur.

Après avoir renseigné les champs, cliquez sur Enregistrer.

Dans le volet Connexions VPN, sélectionnez le profil de connexion que vous avez configuré. Ensuite, cliquez sur Se connecter.

Supprimer un profil de connexion VPN

Vous pouvez supprimer le profil de connexion VPN de votre ordinateur.

- Ouvrez Azure VPN Client.

- Sélectionnez la connexion VPN que vous souhaitez supprimer, puis cliquez sur Supprimer.

Paramètres de configuration d’Azure VPN Client facultatifs

Vous pouvez configurer Azure VPN Client avec des paramètres de configuration facultatifs, tels que des serveurs DNS supplémentaires, un DNS personnalisé, un tunneling forcé et des routes personnalisées. Pour obtenir une description des paramètres facultatifs disponibles et des étapes de configuration, consultez Paramètres facultatifs d’Azure VPN Client.

Étapes suivantes

Pour plus d’informations, consultez Créer un tenant Microsoft Entra pour les connexions Open VPN P2S qui utilisent l’authentification Microsoft Entra.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour