Configurer une passerelle VPN P2S pour l’authentification Microsoft Entra ID : application inscrite par Microsoft

Cet article vous aide à configurer votre passerelle VPN point à site (P2S) pour l’authentification Microsoft Entra ID à l’aide du nouvel ID d’application Azure VPN Client inscrit par Microsoft.

Remarque

Les étapes décrites dans cet article s’appliquent à l’authentification Microsoft Entra ID à l’aide du nouvel ID d’application Azure VPN Client inscrit par Microsoft et des valeurs d’audience associées. Cet article ne s’applique pas à l’ancienne application Azure VPN Client inscrite manuellement pour votre locataire. Pour connaître les étapes pour Azure VPN Client enregistré manuellement, consultez Configurer P2S à l’aide d’un client VPN inscrit manuellement.

La passerelle VPN prend désormais en charge un nouvel ID d’application inscrit par Microsoft et les valeurs d’audience correspondantes pour les dernières versions d’Azure VPN Client. Lorsque vous configurez une passerelle VPN P2S à l’aide des nouvelles valeurs d’audience, vous ignorez le processus d’inscription manuelle de l’application Azure VPN Client pour votre locataire Microsoft Entra. L’ID d’application est déjà créé, et votre locataire est automatiquement en mesure de l’utiliser sans étapes d’inscription supplémentaires. Ce processus est plus sécurisé que l’inscription manuelle d’Azure VPN Client, car vous n’avez pas besoin d’autoriser l’application ou d’attribuer des autorisations via le rôle Administrateur général.

Auparavant, vous deviez inscrire (intégrer) manuellement l’application Azure VPN Client auprès de votre locataire Microsoft Entra. L’inscription de l’application cliente crée un ID d’application représentant l’identité de l’application Azure VPN Client, et nécessite l’octroi d’une autorisation à l’aide du rôle Administrateur général. Pour mieux comprendre la différence entre les types d’objets d’application, consultez Comment et pourquoi les applications sont ajoutées à Microsoft Entra ID.

Si possible, nous vous recommandons de configurer de nouvelles passerelles P2S à l’aide de l’ID d’application Azure VPN Client inscrit par Microsoft et de ses valeurs d’audience correspondantes, au lieu d’inscrire manuellement l’application Azure VPN Client auprès de votre locataire. Si vous avez une passerelle VPN Azure configurée précédemment qui utilise l’authentification Microsoft Entra ID, vous pouvez mettre à jour la passerelle et les clients afin de tirer parti du nouvel ID d’application inscrit par Microsoft. La mise à jour de la passerelle P2S avec la nouvelle valeur d’audience est obligatoire si vous souhaitez que des clients Linux se connectent. Azure VPN Client pour Linux n’est pas compatible avec les anciennes valeurs d’audience.

Si vous avez une passerelle P2S existante et que vous souhaitez la mettre à jour de façon à utiliser une nouvelle valeur d’audience, consultez Modifier l’audience pour une passerelle VPN P2S. Si vous souhaitez créer ou modifier une valeur d’audience personnalisée, consultez Créer un ID d’application d’audience personnalisé pour VPN P2S. Si vous souhaitez configurer ou restreindre l’accès à P2S en fonction des utilisateurs et des groupes, consultez Scénario : configurer l’accès VPN P2S en fonction des utilisateurs et des groupes.

Considérations et limitations

Une passerelle VPN P2S ne peut prendre en charge qu’une seule valeur d’audience. Elle ne peut pas prendre en charge plusieurs valeurs d’audience simultanément.

À l’heure actuelle, le nouvel ID d’application inscrit par Microsoft ne prend pas en charge autant de valeurs d’audience que l’ancienne application inscrite manuellement. Si vous avez besoin d’une valeur d’audience pour tout autre chose qu’Azure Public ou Personnalisé, utilisez les anciennes méthode et valeurs enregistrées manuellement.

Azure VPN Client pour Linux n’est pas compatible avec les passerelles P2S configurées pour utiliser les anciennes valeurs d’audience qui s’alignent sur l’application inscrite manuellement. Azure VPN Client pour Linux prend en charge les valeurs d’audience personnalisées.

-

Bien qu’il soit possible qu’Azure VPN Client pour Linux fonctionne sur d’autres distributions et versions Linux, Azure VPN Client pour Linux est pris en charge uniquement sur les versions suivantes :

- Ubuntu 20.04

- Ubuntu 22.04

Azure VPN Client pour macOS et Windows offre une compatibilité descendante avec les passerelles P2S configurées pour utiliser les anciennes valeurs d’audience qui s’alignent sur l’application inscrite manuellement. Vous pouvez également utiliser des valeurs d’audience personnalisées avec ces clients.

Valeurs d’audience d’Azure VPN Client

Le tableau suivant présente les versions d’Azure VPN Client prises en charge pour chaque ID d’application, et les valeurs d’audience disponibles correspondantes.

| ID d’application | Valeurs d’audience prises en charge | Clients pris en charge |

|---|---|---|

| Inscrit par Microsoft | – Azure Public : c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| Inscrit manuellement | – Azure Public : 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government : 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Allemagne : 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure opéré par 21Vianet : 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Personnalisée | <custom-app-id> |

- Linux - Windows – macOS |

Flux de travail point à site

La configuration réussie d’une connexion P2S à l’aide de l’authentification Microsoft Entra ID nécessite une séquence d’étapes.

Cet article vous aide à :

- Vérifiez votre locataire.

- Configurez la passerelle VPN avec les paramètres requis appropriés.

- Générez et téléchargez le package de configuration du client VPN.

Les articles de la section Étapes suivantes vous aident à :

- Télécharger Azure VPN Client sur l’ordinateur client.

- Configurer le client à l’aide des paramètres du package de configuration du client VPN.

- Se connecter.

Prérequis

Cet article nécessite les éléments suivants :

Une passerelle VPN

Certaines options de passerelle sont incompatibles avec les passerelles VPN P2S qui utilisent l’authentification Microsoft Entra ID. La passerelle VPN ne peut pas utiliser la référence SKU de base ou un type de VPN basé sur une stratégie. Pour plus d’informations sur les références SKU de passerelle, consultez À propos des références SKU de passerelle. Pour plus d’informations sur les types de VPN, consultez Paramètres de passerelle VPN.

Si vous n’avez pas encore de passerelle VPN fonctionnelle compatible avec l’authentification Microsoft Entra ID, consultez Créer et gérer une passerelle VPN – Portail Azure. Créez une passerelle VPN compatible, puis revenez à cet article pour configurer les paramètres P2S.

Un locataire Microsoft Entra

- Les étapes décrites dans cet article nécessitent un tenant Microsoft Entra. Pour plus d’informations, consultez Créer un locataire dans Microsoft Entra ID.

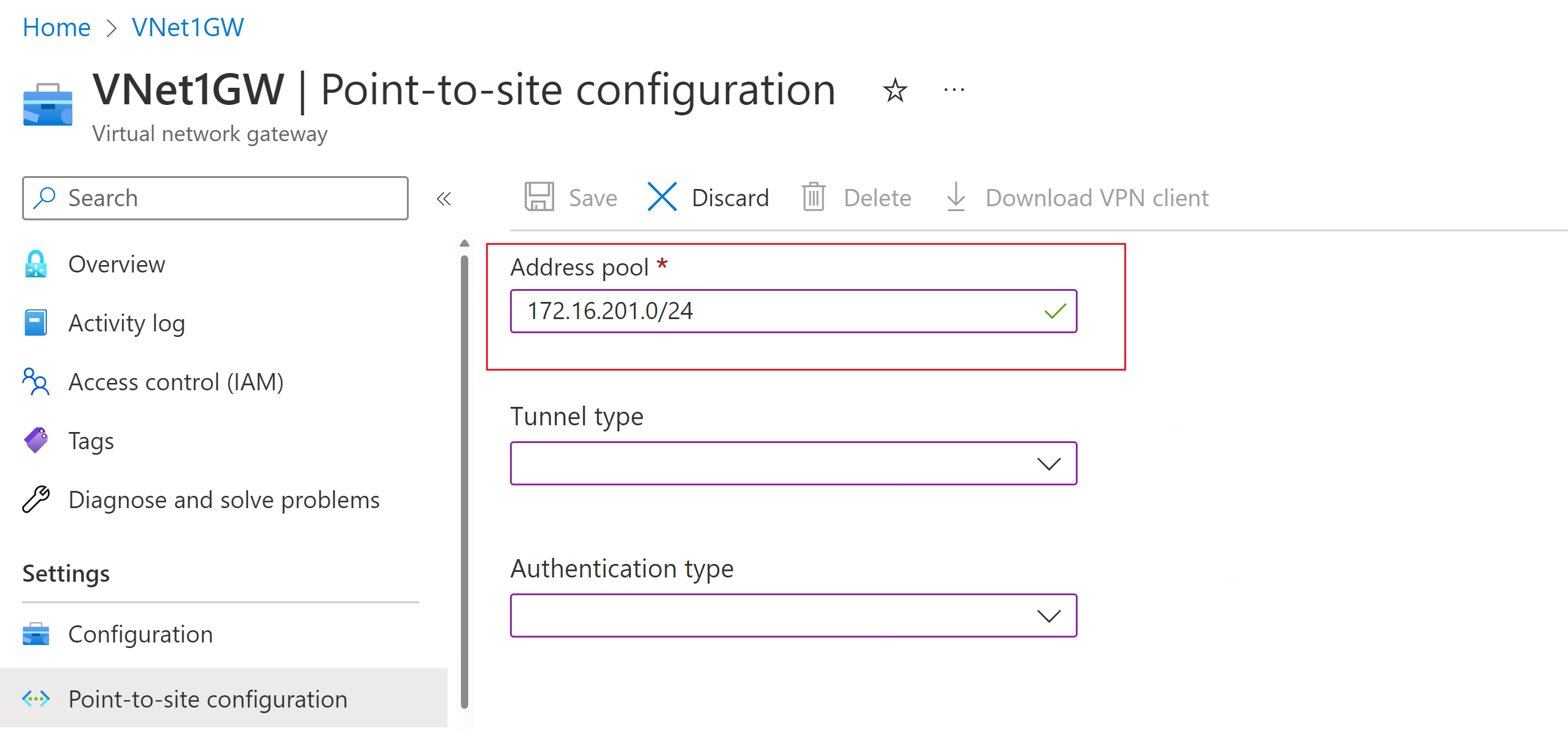

Ajouter le pool d’adresses du client VPN

Le pool d’adresses des clients est une plage d’adresses IP privées que vous spécifiez. Les clients qui se connectent via un VPN point à site reçoivent de façon dynamique une adresse IP de cette plage. Utilisez une plage d’adresses IP privées qui ne chevauche ni l’emplacement local à partir duquel vous vous connectez ni le réseau virtuel auquel vous souhaitez vous connecter. Si vous configurez plusieurs protocoles et que SSTP est l’un d’entre eux, le pool d’adresses configuré est réparti de manière égale entre les protocoles configurés.

Dans le portail Azure, accédez à votre passerelle VPN.

Dans la page de votre passerelle, dans le volet gauche, sélectionnez Configuration point à site.

Cliquez sur Configurer pour ouvrir la page de configuration.

Dans la page Configuration point à site, dans la zone Pool d’adresses, ajoutez la plage d’adresses IP privées que vous souhaitez utiliser. Les clients VPN reçoivent dynamiquement une adresse IP à partir de la plage que vous spécifiez. Le masque minimal de sous-réseau est de 29 bits pour la configuration active/passive, et de 28 bits pour la configuration active/active.

Passez à la section suivante pour configurer davantage de paramètres.

Configurer le type de tunnel et l’authentification

Important

Le portail Azure met actuellement à jour les champs Azure Active Directory vers Entra. Si vous voyez Microsoft Entra ID référencé, mais que vous ne voyez pas encore ces valeurs dans le portail, vous pouvez sélectionner des valeurs Azure Active Directory.

Recherchez l’ID du locataire de l’annuaire que vous voulez utiliser pour l’authentification. Pour savoir comment rechercher votre ID de locataire, consultez Comment trouver votre ID de locataire Microsoft Entra.

Configurez le type de tunnel et les valeurs d’authentification.

Configurez les valeurs suivantes :

- Pool d’adresses : pool d’adresses client

- Type de tunnel : OpenVPN (SSL)

- Type d’authentification : Microsoft Entra ID

Pour les valeurs Microsoft Entra ID, utilisez les instructions suivantes concernant les valeurs Locataire, Audience et Émetteur. Remplacez {Microsoft ID Entra Tenant ID} par votre ID de locataire, en prenant soin de supprimer {} des exemples lorsque vous remplacez cette valeur.

Locataire : TenantID pour le locataire Microsoft Entra ID. Entrez l’ID de locataire qui correspond à votre configuration. Vérifiez que l’URL du tenant n’a pas de

\(barre oblique inversée) à la fin. La barre oblique est autorisée.- Azure public :

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Azure public :

Audience : la valeur correspondante pour l’ID d’application Azure VPN Client inscrit par Microsoft. L’audience personnalisée est également prise en charge pour ce champ.

- Azure public :

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Azure public :

Émetteur : URL de Secure Token Service (Service d’émission de jeton de sécurité - STS). Veillez à inclure une barre oblique à la fin de la valeur de Émetteur. À défaut, il est possible que la connexion échoue. Exemple :

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Vous n’avez pas besoin de cliquer sur Accorder le consentement de l’administrateur pour l’application Azure VPN Client. Ce lien est uniquement destiné aux clients VPN inscrits manuellement qui utilisent les anciennes valeurs d’audience. Il ouvre une page sur le Portail Azure.

Une fois que vous avez terminé la configuration des paramètres, cliquez sur Enregistrer en haut de la page.

Générer le package de configuration de profil de client VPN

Dans cette section, vous générez et téléchargez le package de configuration de profil de client VPN Azure. Ce package contient les paramètres que vous pouvez utiliser pour configurer le profil de client VPN Azure sur les ordinateurs clients.

En haut de la page Configuration de point à site, cliquez sur Télécharger le client VPN. La génération du package de configuration du client prend quelques minutes.

Votre navigateur indique qu’un fichier zip de configuration du client est disponible. Il porte le même nom que votre passerelle.

Extrayez le fichier zip téléchargé.

Accédez au dossier « AzureVPN » décompressé.

Notez l'emplacement du fichier « azurevpnconfig.xml ». Le fichier azurevpnconfig.xml contient la configuration de la connexion VPN. Vous pouvez également distribuer ce fichier à tous les utilisateurs qui ont besoin de se connecter par e-mail ou par d'autres moyens. L’utilisateur doit avoir des informations d’identification Microsoft Entra ID valides pour pouvoir se connecter.

Configurer l’Azure VPN Client

Ensuite, vous examinez le package de configuration de profil, configurez Azure VPN Client pour les ordinateurs clients et vous connectez à Azure. Consultez les articles répertoriés dans la section Étapes suivantes.

Étapes suivantes

Configurez l’instance d’Azure VPN Client.