Configurer Azure VPN Client – Authentification Microsoft Entra ID – Linux (Préversion)

Cet article vous aide à configurer l’application Azure VPN Client sur un ordinateur Linux (Ubuntu) pour qu’il se connecte à un réseau virtuel en utilisant un VPN point à site (P2S) de passerelle VPN et l’authentification Microsoft Entra ID. Pour plus d’informations sur les connexions point à site, consultez À propos des connexions de point à site.

Les étapes décrites dans cet article s’appliquent à l’authentification Microsoft Entra ID à l’aide de l’ID d’application Azure VPN Client inscrit par Microsoft et des valeurs d’audience et d’ID d’application associées. Cet article ne s’applique pas à l’ancienne application Azure VPN Client inscrite manuellement pour votre tenant. Pour en savoir plus sur les valeurs d’audience, consultez À propos des VPN point à site – Authentification Microsoft Entra ID.

Bien qu’il soit possible qu’Azure VPN Client pour Linux fonctionne sur d’autres distributions et versions de Linux, Azure VPN Client pour Linux est pris en charge uniquement sur les versions suivantes :

- Ubuntu 20.04

- Ubuntu 22.04

Prérequis

Terminez les étapes de la configuration de serveur point à site. Consultez Configurer une passerelle VPN P2S pour l’authentification Microsoft Entra ID.

Workflow

Une fois que votre configuration de serveur réseau P2S de passerelle VPN Azure est effectuée, les étapes suivantes sont :

- Téléchargez et installez Azure VPN Client pour Linux.

- Importer les paramètres du profil de client dans le client VPN.

- Créez une connexion.

Télécharger et installer Azure VPN Client

Utilisez les étapes suivantes pour télécharger et installer la dernière version d’Azure VPN Client pour Linux.

Remarque

Ajoutez uniquement la liste de référentiels de votre version 20.04 ou 22.04 d’Ubuntu. Pour en savoir plus, consultez Référentiel de logiciels Linux pour les produits Microsoft.

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

Extraire le package de configuration de profil de client VPN

Pour configurer votre profil Azure VPN Client, vous téléchargez un package de configuration de profil de client VPN à partir de la passerelle P2S Azure. Ce package contient les paramètres nécessaires pour configurer le client VPN.

Si vous avez utilisé les étapes de configuration du serveur P2S comme indiqué dans la section Conditions préalables, vous avez déjà généré et téléchargé le package de configuration du profil de client VPN qui contient les fichiers de configuration dont vous avez besoin. Si vous devez générer des fichiers de configuration, consultez Télécharger le package de configuration de profil de client VPN.

Si votre configuration de passerelle P2S a été précédemment configurée pour utiliser les versions d’ID d’application enregistrées manuellement plus anciennes, votre configuration P2S ne prend pas en charge le client VPN Linux. Consultez À propos de l’ID d’application inscrite par Microsoft pour Azure VPN Client.

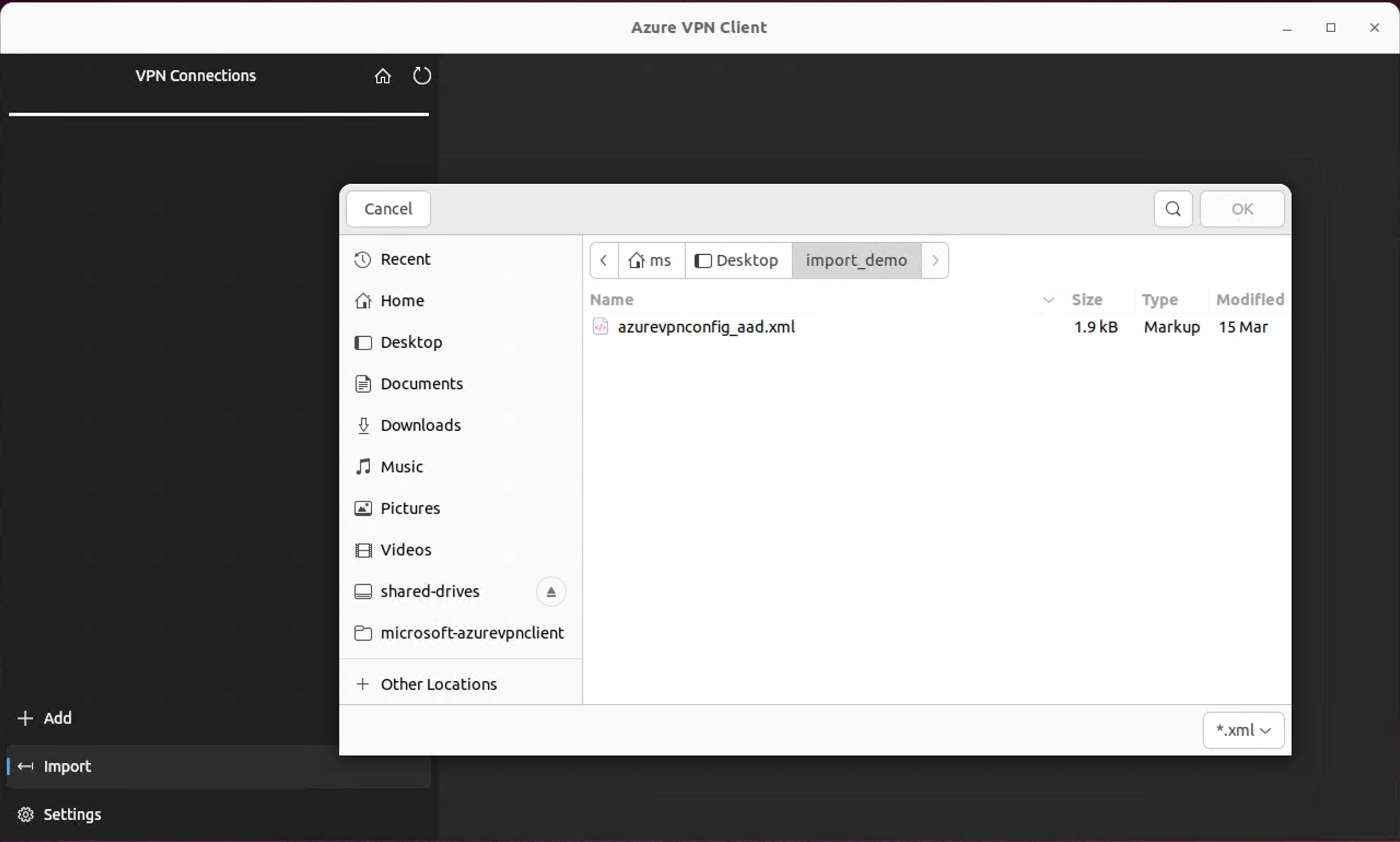

Recherchez et extrayez le fichier zip qui contient le package de configuration du profil de client VPN. Le fichier zip contient le dossier AzureVPN. Dans le dossier AzureVPN, vous verrez le fichier azurevpnconfig_aad.xml ou le fichier azurevpnconfig.xml, selon que votre configuration P2S inclut plusieurs types d’authentification. Le fichier .xml contient les paramètres utilisés pour configurer le profil du client VPN.

Modifier les fichiers de configuration de profil

Si votre configuration P2S utilise une audience personnalisée avec votre ID d’application inscrit par Microsoft, vous pouvez recevoir un message d’erreurAADSTS650057 lorsque vous essayez de vous connecter. Une nouvelle tentative d’authentification résout généralement le problème. Cela se produit parce que le profil de client VPN a besoin à la fois de l’ID d’audience personnalisée et de l’ID d’application Microsoft. Pour éviter cela, modifiez le fichier .xml de configuration de votre profil pour inclure à la fois l’ID d’application personnalisé et l’ID d’application Microsoft.

Remarque

Cette étape est nécessaire pour les configurations de passerelle P2S qui utilisent une valeur d’audience personnalisée et votre application inscrite est associée à l’ID d’application Azure VPN Client inscrit par Microsoft. Si cela ne s’applique pas à votre configuration de passerelle P2S, vous pouvez ignorer cette étape.

Pour modifier le fichier .xml de configuration d’Azure VPN Client, ouvrez le fichier à l’aide d’un éditeur de texte tel que le Bloc-notes.

Ensuite, ajoutez la valeur pour applicationid et enregistrez vos modifications. L’exemple suivant montre la valeur de l’ID d’application pour

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Exemple

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importer les paramètres de configuration du profil client

Dans cette section, vous configurez l’application Azure VPN Client pour Linux.

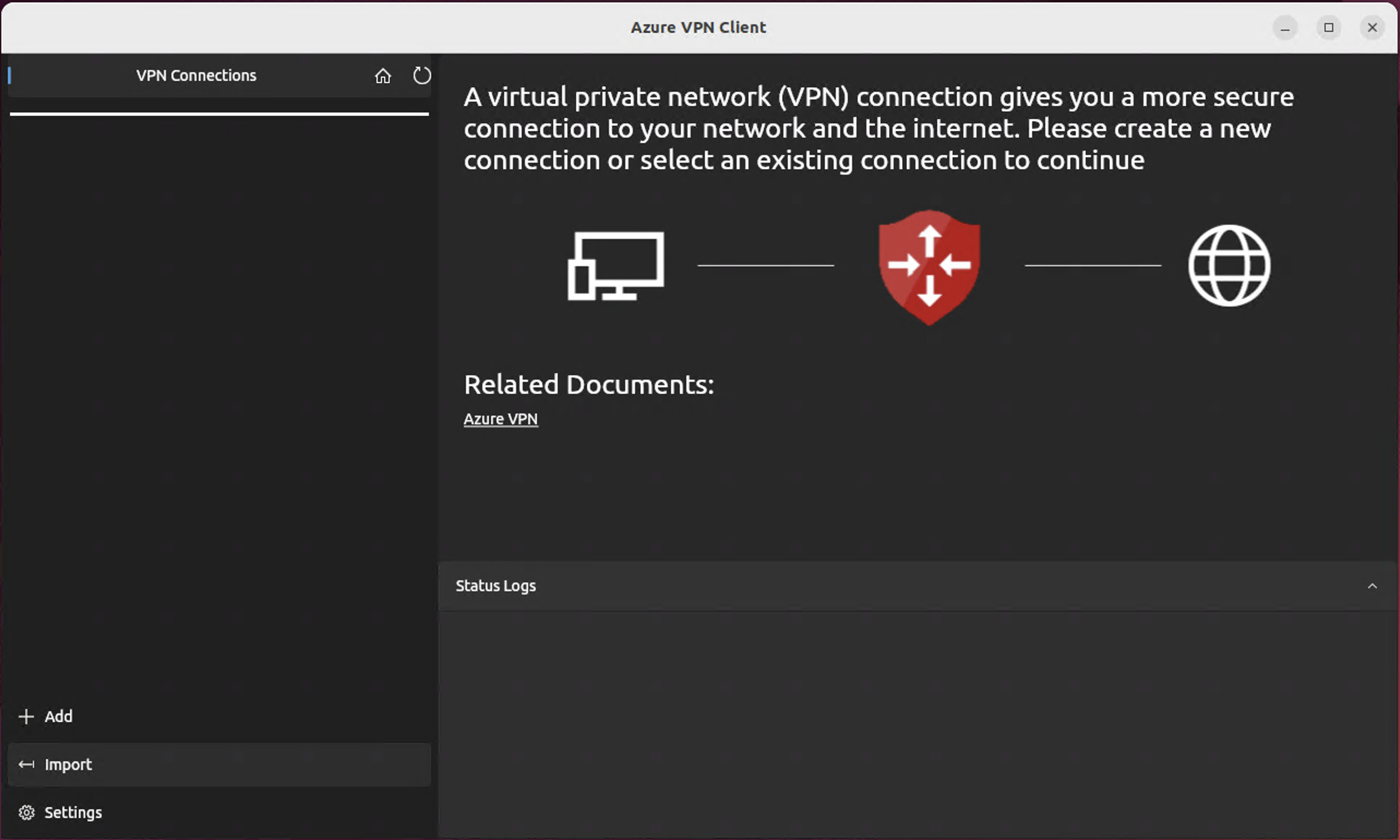

Sur la page Azure VPN Client, sélectionnez Importer.

Sélectionnez Importer un profil et naviguez pour trouver le fichier XML de profil. Sélectionnez le fichier . Une fois le fichier sélectionné, sélectionnez OK.

Affichez les informations du profil de connexion. Modifiez la valeur Informations du certificat pour afficher DigiCert_Global_Root G2.pem ou DigiCert_Global_Root_CA.pem par défaut. Ne laissez pas vide.

Si votre profil de client VPN contient plusieurs authentifications client, pour Authentification client, Type d’authentification, sélectionnez l’option pour Microsoft Entra ID.

Pour le champ Tenant, spécifiez l’URL de votre tenant Microsoft Entra. Vérifiez que l’URL du tenant n’a pas de

\(barre oblique inversée) à la fin. La barre oblique est autorisée.La structure de l’ID de tenant est la suivante :

https://login.microsoftonline.com/{Entra TenantID}Pour le champ Audience, spécifiez l’ID d’application (ID d’application).

L’ID d’application pour Azure public est :

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Nous prenons également en charge l’ID d’application personnalisé pour ce champ.Pour le champ Émetteur, spécifiez l’URL du Service de jetons sécurisé. Veillez à inclure une barre oblique à la fin de la valeur de Émetteur. À défaut, il est possible que la connexion échoue.

Exemple :

https://sts.windows.net/{AzureAD TenantID}/Une fois les champs remplis, cliquez sur Enregistrer.

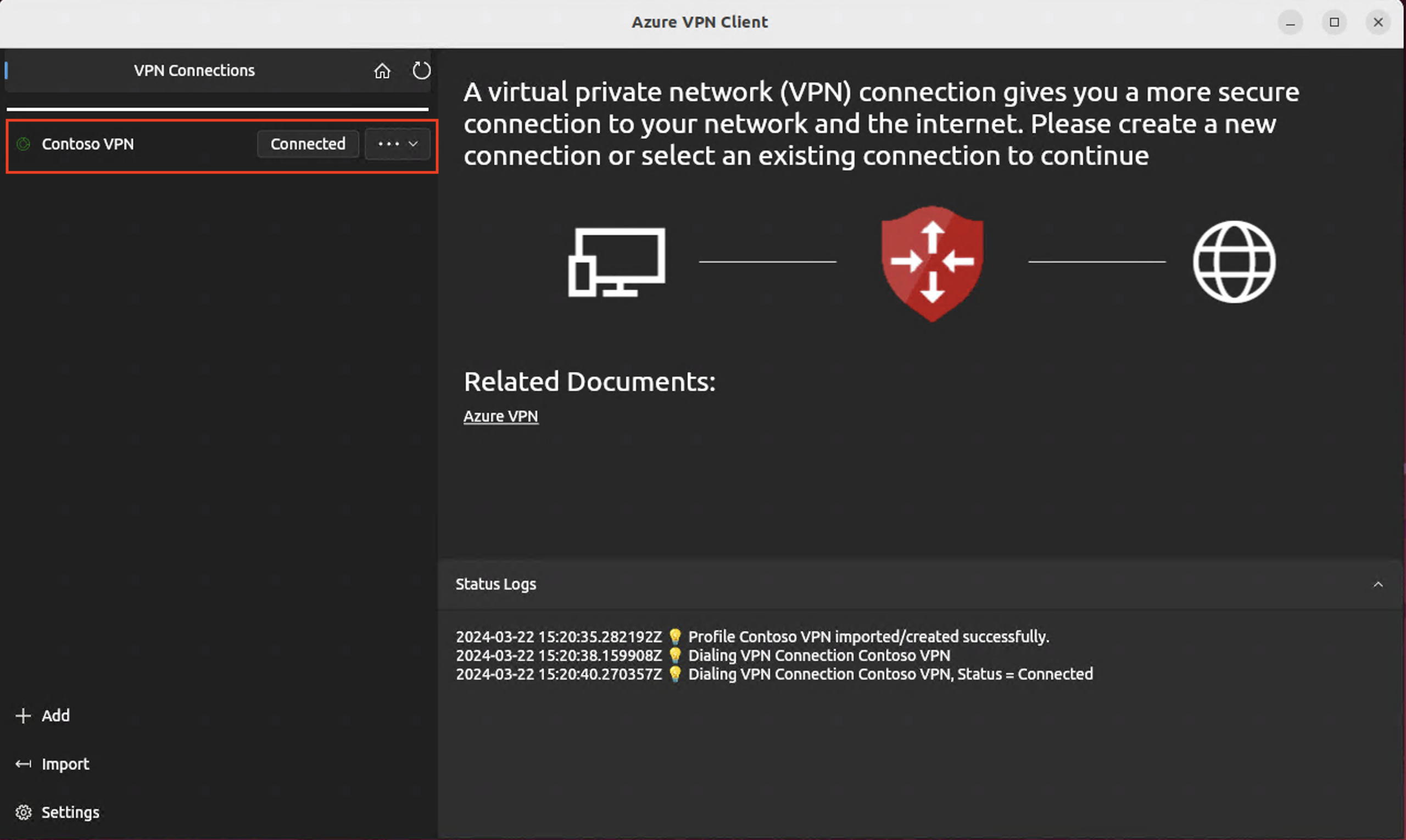

Dans le volet Connexions VPN, sélectionnez le profil de connexion que vous avez enregistré. Dans la liste déroulante, cliquez ensuite sur Se connecter.

Le navigateur web s’affiche automatiquement. Remplissez les informations d’identification de nom d’utilisateur et de mot de passe pour l’authentification Microsoft Entra ID, puis connectez-vous.

Si la connexion est correctement réussie, le client affiche une icône verte et la fenêtre Journaux d’état montre État = Connecté.

Une fois connecté, l’état passe à Connecté. Pour vous déconnecter de la session à partir de la liste déroulante, sélectionnez Déconnecter.

Supprimer un profil de client VPN

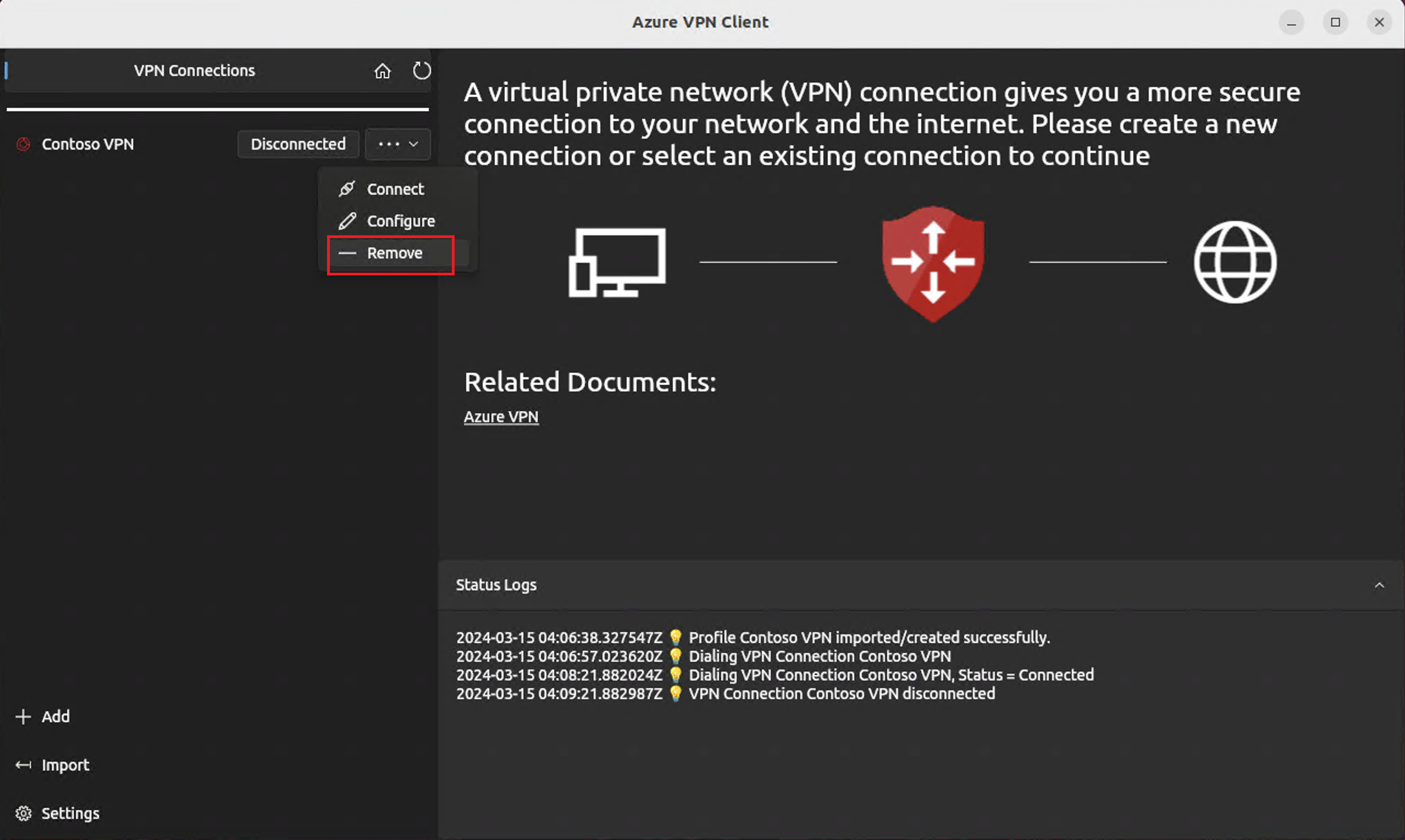

Sur le client VPN Azure, sélectionnez la connexion que vous souhaitez supprimer. Puis dans la liste déroulante, sélectionnez Supprimer.

Sur Voulez-vous supprimer la connexion VPN ?, sélectionnez OK.

Inspecter les journaux d’activité

Pour diagnostic des problèmes, vous pouvez utiliser les Journaux d’Azure VPN Client.

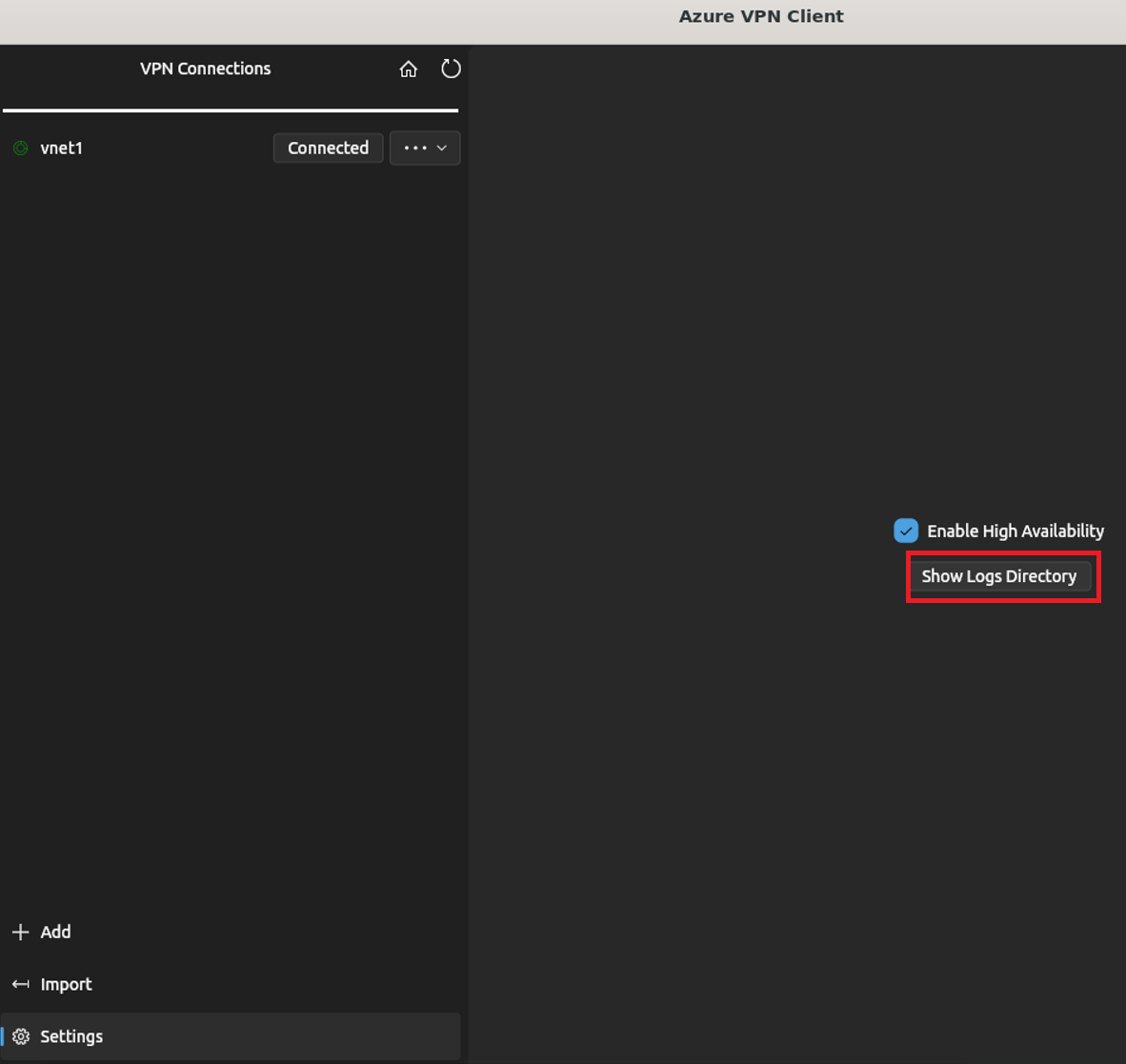

Dans Azure VPN Client, accédez aux Paramètres. Dans le volet de droite, sélectionnez Afficher le répertoire des journaux.

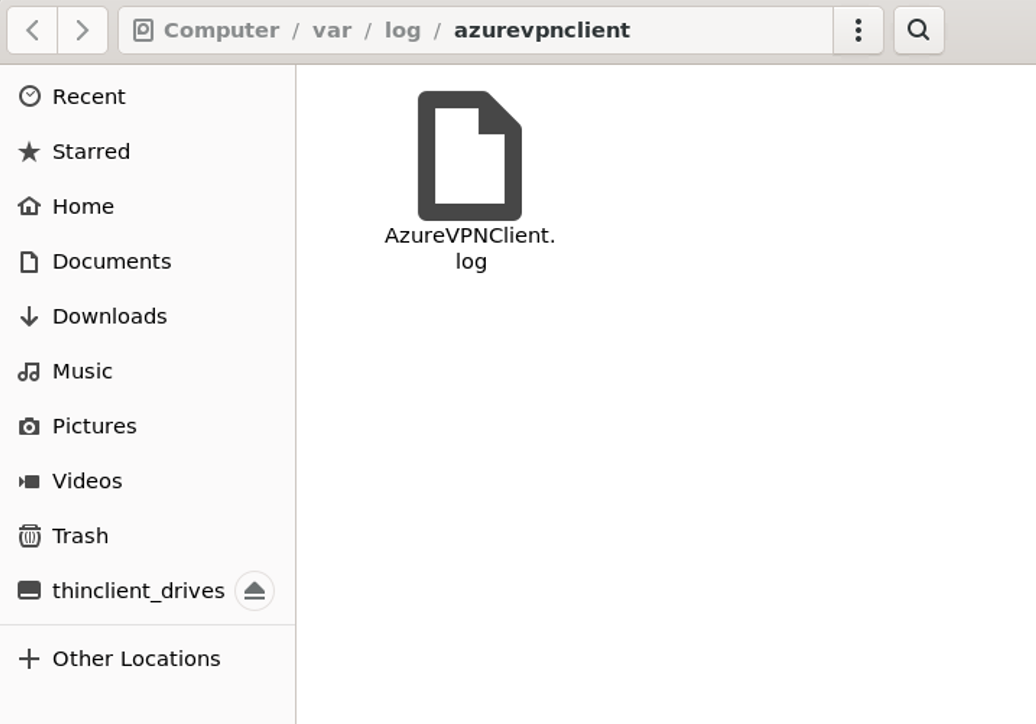

Pour accéder au fichier journal, accédez au dossier /var/log/azurevpnclient et localisez le fichier AzureVPNClient.log.

Étapes suivantes

Pour plus d’informations sur les passerelle VPN, consultez la FAQ relative à la passerelle VPN.

Pour plus d’informations sur les connexions point à site, consultez À propos des connexions de point à site.