Accordez aux utilisateurs Microsoft Entra B2B l’accès à vos applications sur site

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

En tant qu'organisation qui utilise les fonctionnalités de collaboration B2B de Microsoft Entra pour inviter des utilisateurs invités d'organisations partenaires, vous pouvez désormais fournir à ces utilisateurs B2B l'accès aux applications sur site. Ces applications locales peuvent utiliser l’authentification basée SAML ou l’Authentification Windows intégrée (IWA) avec la délégation contrainte Kerberos (KCD).

Accès aux applications SAML

Si votre application sur site utilise l'authentification basée sur SAML, vous pouvez facilement mettre ces applications à la disposition des utilisateurs de votre collaboration Microsoft Entra B2B via le centre d'administration Microsoft Entra à l'aide du proxy d'application Microsoft Entra.

Vous devez effectuer les opérations suivantes :

- Activez le proxy d’application et installez un connecteur. Pour obtenir des instructions, consultez Publier des applications à l'aide du proxy d'application Microsoft Entra.

- Publiez l'application SAML sur site via le proxy d'application Microsoft Entra en suivant les instructions de l'authentification unique SAML pour les applications sur site avec le proxy d'application.

- Attribuez des utilisateurs Microsoft Entra B2B à l’application SAML.

Une fois toutes les étapes ci-dessus effectuées, votre application doit être opérationnelle. Pour tester l’accès Microsoft Entra B2B :

- Ouvrez un navigateur et accédez à l’URL externe que vous avez créée lors de la publication de l’application.

- Connectez-vous avec le compte Microsoft Entra B2B que vous avez attribué à l'application. Vous devez pouvoir ouvrir l’application et y accéder avec l’authentification unique.

Accès aux applications IWA et KCD

Pour fournir aux utilisateurs B2B l’accès aux applications locales sécurisées avec l’Authentification Windows intégrée et la délégation contrainte Kerberos, vous avez besoin des composants suivants :

Authentification via le proxy d'application Microsoft Entra. Les utilisateurs B2B doivent être en mesure de s’authentifier sur l’application locale. Pour ce faire, vous devez publier l'application locale via le proxy d'application Microsoft Entra. Pour plus d’informations, consultez Didacticiel : Ajouter des applications locales pour un accès à distance via le service Proxy d’application.

Autorisation via un objet utilisateur B2B dans le répertoire local. L’application doit être en mesure d’effectuer des contrôles d’accès utilisateur et d’accorder l’accès aux ressources appropriées. Pour finaliser cette autorisation, IWA et KCD exigent un objet utilisateur dans l’annuaire Windows Server Active Directory. Comme décrit dans Fonctionnement de l’authentification unique avec KCD, le Proxy d’application a besoin de cet objet utilisateur pour emprunter l’identité de l’utilisateur et obtenir un jeton Kerberos pour l’application.

Remarque

Lorsque vous configurez le proxy d'application Microsoft Entra, assurez-vous que l'identité de connexion déléguée est définie sur Nom d'utilisateur principal (par défaut) dans la configuration d'authentification unique pour l'authentification Windows intégrée (IWA).

Dans le scénario de l’utilisateur B2B, il existe deux méthodes que vous pouvez utiliser pour créer les objets utilisateur invité requis pour l’autorisation dans le répertoire local :

- Microsoft Identity Manager (MIM) et l’agent de gestion MIM pour Microsoft Graph.

- Un script PowerShell, qui est une solution plus simple qui ne demande pas MIM.

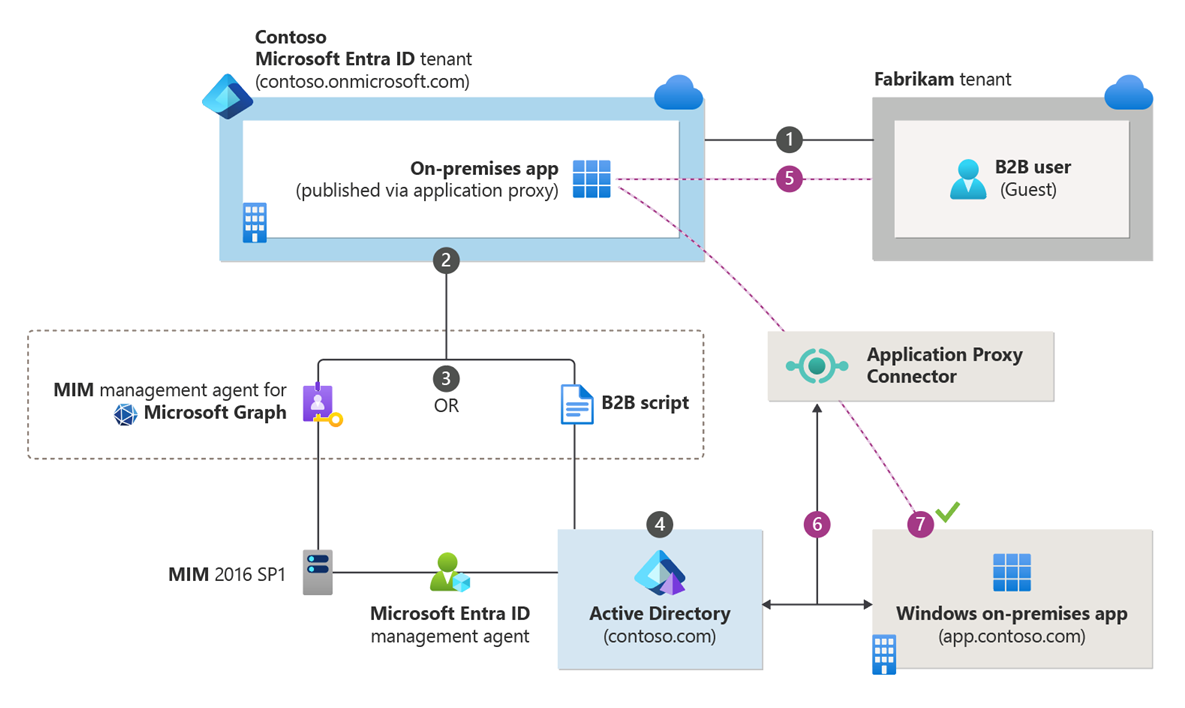

Le diagramme suivant fournit une présentation générale de la manière dont le proxy d'application Microsoft Entra et la génération de l'objet utilisateur B2B dans l'annuaire sur site fonctionnent ensemble pour accorder aux utilisateurs B2B l'accès à vos applications IWA et KCD sur site. La procédure pas à pas est décrite en détail sous le diagramme.

- Un utilisateur d’une organisation partenaire (le locataire Fabrikam) est invité par le locataire Contoso.

- Un objet utilisateur invité est créé dans le locataire Contoso (par exemple, un objet utilisateur avec un UPN guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- L’invité Fabrikam est importé à partir de Contoso via MIM ou via le script PowerShell B2B.

- Une représentation ou « empreinte » de l’objet d’utilisateur invité Fabrikam (Guest#EXT#) est créée dans le répertoire local, Contoso.com, via MIM ou via le script PowerShell B2B.

- L’utilisateur invité accède à l’application locale, app.contoso.com.

- La demande d’authentification est autorisée par le Proxy d’application, à l’aide de la délégation contrainte Kerberos.

- L’objet d’utilisateur invité existant en local, l’authentification réussit.

Stratégies de gestion du cycle de vie

Vous pouvez gérer les objets utilisateur B2B locaux par le biais de stratégies de gestion du cycle de vie. Par exemple :

- Vous pouvez configurer des stratégies d’authentification multifacteur (MFA) pour l’utilisateur invité afin que la MFA soit utilisée lors de l’authentification du Proxy d’application. Pour plus d’informations, voir Accès conditionnel pour les utilisateurs de collaboration B2B.

- Les parrainages, révisions d’accès, vérifications de compte, etc. effectués pour l’utilisateur B2B cloud s’appliquent aux utilisateurs locaux. Par exemple, si l'utilisateur cloud est supprimé via vos stratégies de gestion du cycle de vie, l'utilisateur sur site est également supprimé par MIM Sync ou via le script Microsoft Entra B2B. Pour plus d’informations, consultez Gérer l’accès invité avec les révisions d’accès Microsoft Entra.

Créer des objets utilisateur invité B2B via un script Microsoft Entra B2B

Vous pouvez utiliser un exemple de script Microsoft Entra B2B pour créer des comptes Microsoft Entra fantômes synchronisés à partir des comptes Microsoft Entra B2B. Vous pouvez ensuite utiliser les comptes fantômes pour les applications locales qui utilisent KCD.

Créer des objets utilisateur invité B2B via MIM

Vous pouvez utiliser MIM et le connecteur MIM pour Microsoft Graph afin de créer les objets de l’utilisateur invité dans l’annuaire local. Pour en savoir plus, consultez Collaboration interentreprises (B2B) Microsoft Entra avec Microsoft Identity Manager (MIM) 2016 SP1 avec Azure Application Proxy.

Remarques sur la licence

Assurez-vous de disposer des licences d’accès client (ACL) ou des connecteurs externes appropriés pour les utilisateurs invités externes qui accèdent aux applications locales ou dont les identités sont gérées localement. Pour plus d’informations, consultez la section « Connecteurs externes » de Licences d’accès client et licences de gestion. Pour vos besoins particuliers de licences, consultez votre représentant ou votre revendeur local Microsoft.

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour