Microsoft Entra collaboration interentreprises (B2B) avec Microsoft Identity Manager(MIM) 2016 SP1 avec Azure Application Proxy

Le scénario initial concerne la gestion du cycle de vie des comptes Active Directory des utilisateurs externes. Dans ce scénario, un organization a invité des invités dans son répertoire de Microsoft Entra et souhaite donner à ces invités l’accès à des applications locales d’authentification Windows-Integrated ou Kerberos, via le proxy d’application Microsoft Entra ou d’autres mécanismes de passerelle. Le proxy d’application Microsoft Entra exige que chaque utilisateur dispose de son propre compte AD DS, à des fins d’identification et de délégation.

Conseils pour ce scénario

Voici quelques hypothèses dans la configuration de B2B avec MIM et Microsoft Entra ID Proxy d'application :

Vous avez déjà déployé une instance locale d’AD, que Microsoft Identity Manager est installé, et que vous avez effectué une configuration de base du service MIM, du portail MIM, de l’agent de gestion Active Directory (AD MA) et de l’agent de gestion FIM (FIM MA). Pour plus d’informations, consultez Déployer Microsoft Identity Manager 2016 SP2.

Vous avez déjà suivi les instructions fournies dans l’article expliquant comment télécharger et installer le connecteur Graph.

Vous avez configuré Microsoft Entra Connect pour synchroniser les utilisateurs et les groupes sur Microsoft Entra ID.

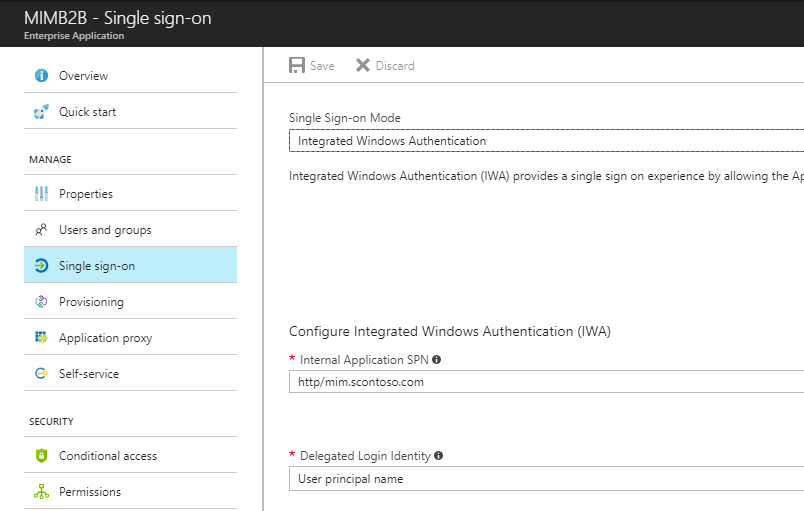

Vous avez déjà configuré Proxy d'application connecteurs et groupes de connecteurs. Si ce n’est pas le cas, consultez Tutoriel : Ajouter une application locale pour l’accès à distance via Proxy d'application dans Microsoft Entra ID à installer et à configurer.

Vous avez déjà publié une ou plusieurs applications, qui s’appuient sur l’authentification intégrée Windows ou des comptes AD individuels via Microsoft Entra proxy d’application.

Vous avez invité ou invité un ou plusieurs invités, ce qui a entraîné la création d’un ou de plusieurs utilisateurs dans Microsoft Entra ID. Pour plus d’informations, consultez Inscription en libre-service pour Microsoft Entra B2B Collaboration.

Scénario : exemple de déploiement de bout en bout B2B

Ce guide s’appuie sur le scénario suivant :

Contoso Pharmaceuticals travaille avec Trey Research Inc. dans le cadre de son service de recherche et développement. Les employés de Trey Research ont besoin d’accéder à l’application de création de rapports de recherche fournie par Contoso Pharmaceuticals.

Contoso Pharmaceuticals a son propre locataire, ayant configuré un domaine personnalisé.

Une personne a invité un utilisateur externe dans le locataire Contoso Pharmaceuticals. Celui-ci a accepté l’invitation et peut accéder aux ressources partagées.

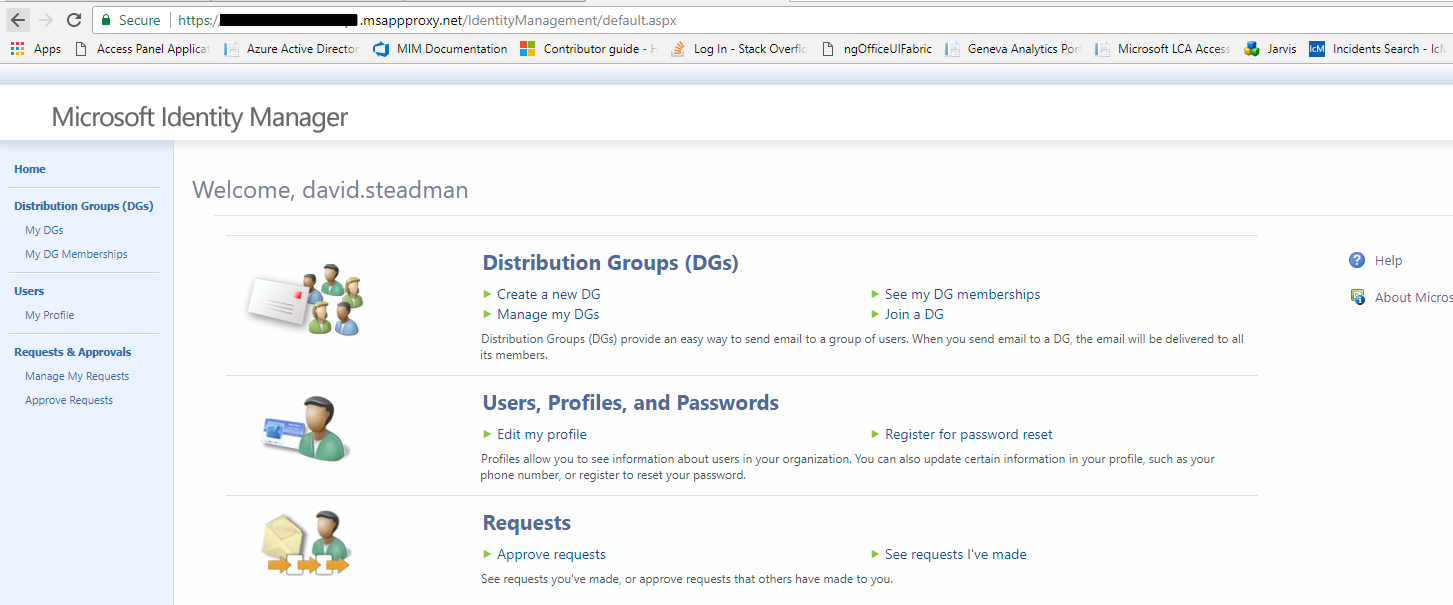

Contoso Pharmaceuticals a publié une application via le proxy d’application. Dans ce scénario, l’exemple d’application est le portail MIM. Celui-ci permet à un utilisateur invité de participer aux processus MIM, par exemple, dans les scénarios de support technique ou pour demander l’accès à des groupes MIM.

Configurer AD et Microsoft Entra Connect pour exclure les utilisateurs ajoutés de l’ID Microsoft Entra

Par défaut, Microsoft Entra Connect suppose que les utilisateurs non-administrateurs dans Active Directory doivent être synchronisés dans Microsoft Entra ID. Si Microsoft Entra Connect trouve un utilisateur existant dans Microsoft Entra ID qui correspond à l’utilisateur à partir d’AD local, Microsoft Entra Connect correspondra aux deux comptes et supposera qu’il s’agit d’une synchronisation antérieure de l’utilisateur, et rendra l’AD local faisant autorité. Toutefois, ce comportement par défaut ne convient pas au flux B2B, où le compte d’utilisateur provient de Microsoft Entra ID.

Par conséquent, les utilisateurs introduits dans AD DS par MIM à partir de Microsoft Entra ID doivent être stockés de manière à ce que Microsoft Entra ID ne tente pas de synchroniser ces utilisateurs avec Microsoft Entra ID. L’une des façons de procéder consiste à créer une unité d’organisation dans AD DS et à configurer Microsoft Entra Connect pour exclure cette unité organisationnelle.

Pour plus d’informations, consultez Microsoft Entra Connect Sync : Configurer le filtrage.

Créer l’application Microsoft Entra

Remarque : Avant de créer l’agent de gestion pour le connecteur Graph dans MIM Sync, lisez le guide de déploiement du connecteur Graph, puis créez une application avec un ID client et un secret.

Vérifiez que l’application dispose au moins de l’une des autorisations suivantes : User.Read.All, User.ReadWrite.All, Directory.Read.All ou Directory.ReadWrite.All.

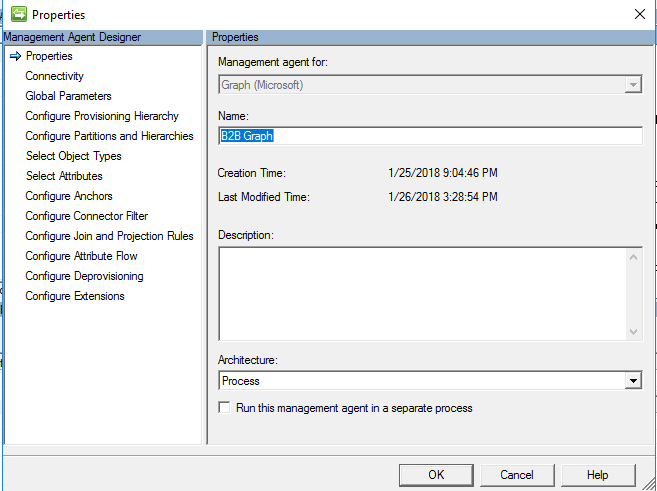

Créer un agent de gestion

Dans l’interface utilisateur Synchronization Service Manager, sélectionnez Connecteurs et Créer. Sélectionnez Graph (Microsoft) , puis attribuez-lui un nom explicite.

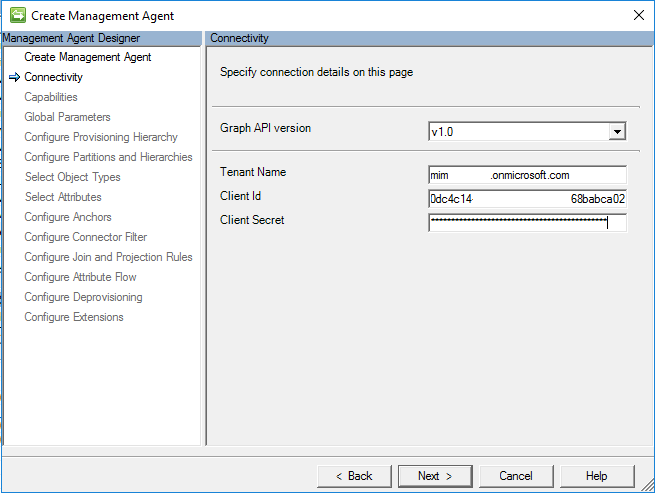

Connectivité

Dans la page Connectivité, vous devez spécifier la version de l’API Graph. Pour la version de production, il s’agit de v 1.0, pour la version de préproduction, il s’agit de Bêta.

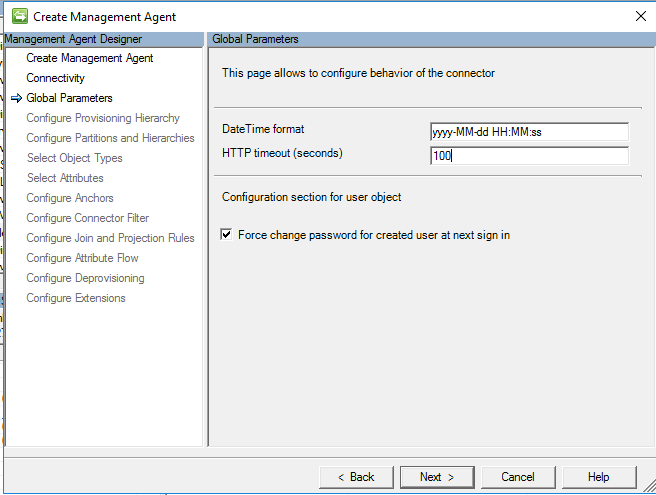

Paramètres globaux

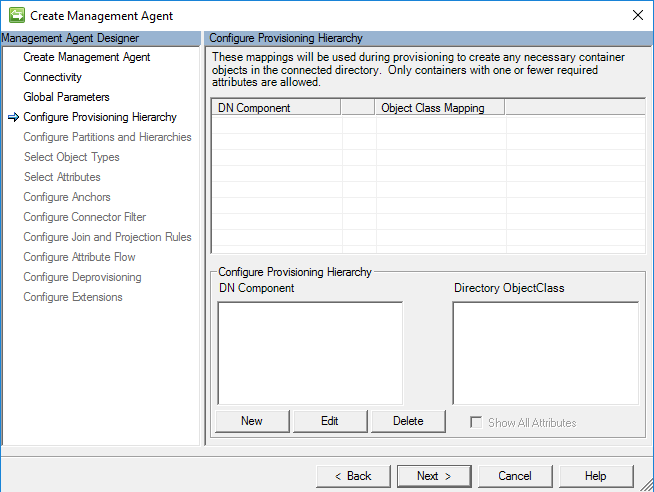

Configurer la hiérarchie de provisionnement

Cette page sert à mapper le composant du nom unique, par exemple l’unité d’organisation, sur le type d’objet à provisionner, par exemple organizationalUnit. Cependant, nous n’en avons pas besoin pour ce scénario, vous pouvez donc garder la valeur par défaut et cliquer sur Suivant.

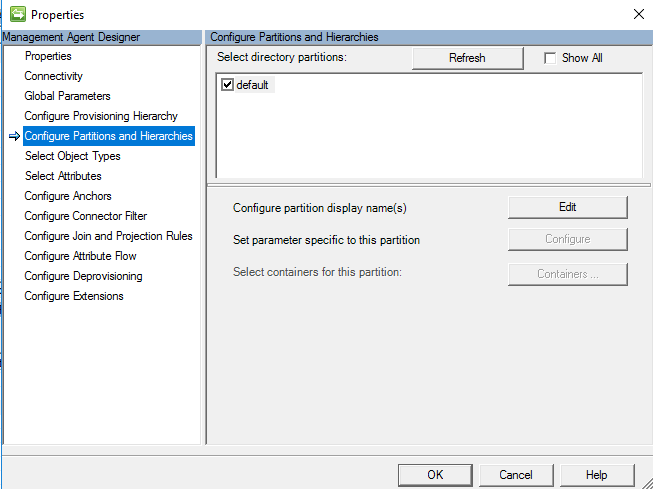

Configurer les partitions et les hiérarchies

Dans la page des partitions et hiérarchies, sélectionnez tous les espaces de noms contenant des objets que vous envisagez d’importer et d’exporter.

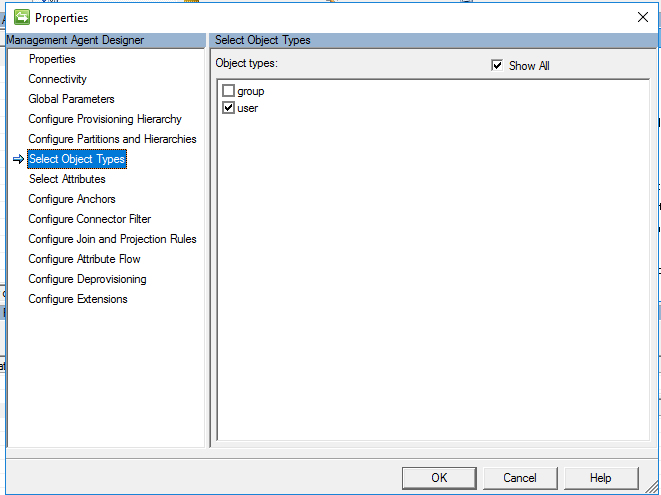

Sélectionner les types d’objets

Dans la page Types d’objets, sélectionnez les types d’objets à importer. Vous devez sélectionner au moins l’objet Utilisateur.

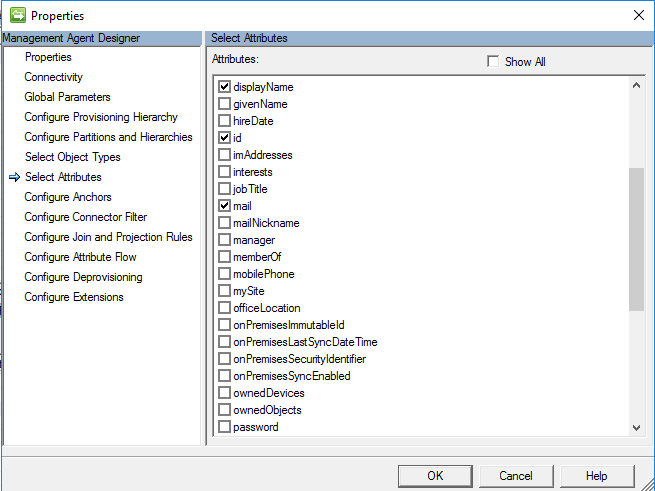

Sélectionner les attributs

Dans l’écran Sélectionner des attributs, sélectionnez des attributs dans Microsoft Entra qui seront nécessaires pour gérer les utilisateurs B2B dans AD. L’attribut « ID » est obligatoire. Les attributs userPrincipalName et userType seront utilisés plus tard dans cette configuration. Les autres attributs sont facultatifs, notamment :

displayNamemailgivenNamesurnameuserPrincipalNameuserType

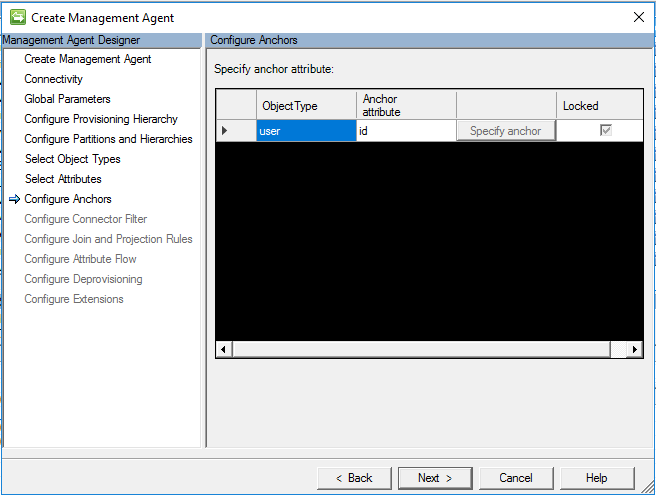

Configurer les ancres

Dans l’écran Configurer l’ancre, la configuration de l’attribut d’ancre constitue une étape obligatoire. Par défaut, utilisez l’attribut ID pour le mappage d’utilisateurs.

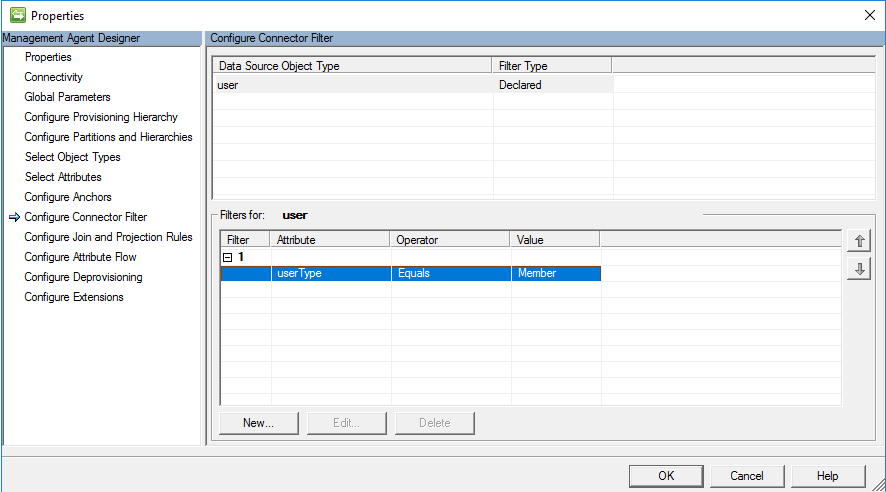

Configurer le filtre de connecteur

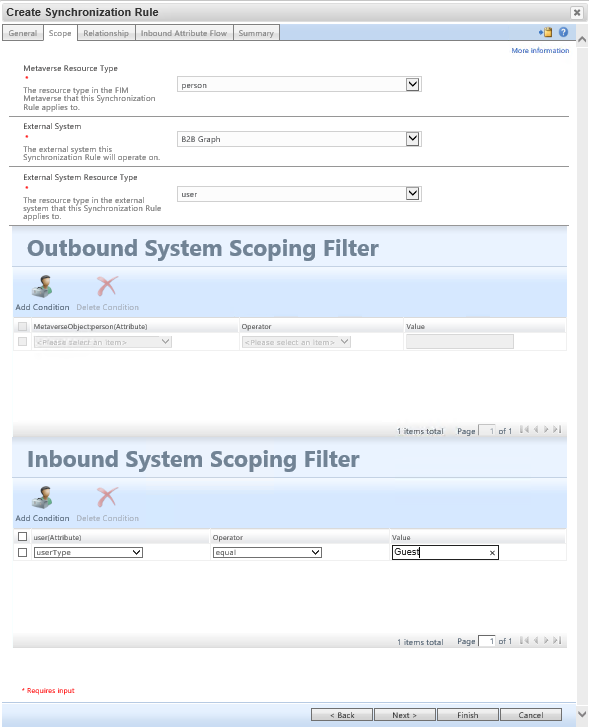

Dans la page Configurer le filtre du connecteur, MIM vous permet d’exclure des objets en fonction d’un filtre d’attribut. Dans ce scénario pour B2B, l’objectif est d’introduire uniquement les utilisateurs avec la valeur de l’attribut userType qui est Guestégal à , et non les utilisateurs avec l’userType égal memberà .

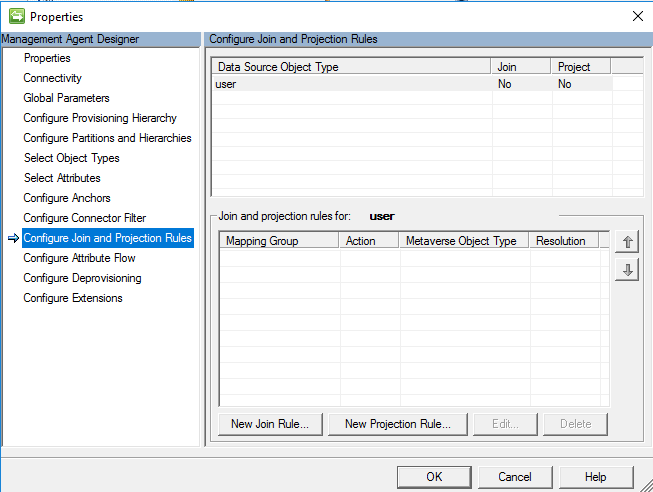

Configurer les règles de jointure et de projection

Ce guide suppose que vous allez créer une règle de synchronisation. La configuration des règles de jointure et de projection est gérée par la règle de synchronisation. Il n’est donc pas nécessaire d’identifier une jointure et une projection dans le connecteur. Laissez la valeur par défaut et cliquez sur OK.

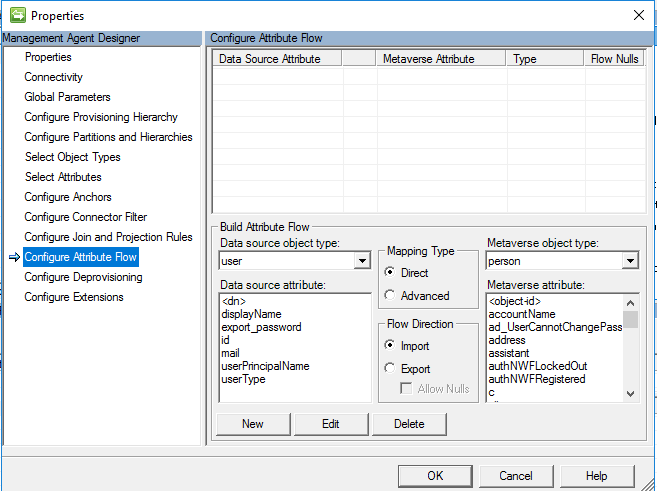

Configurer le flux de valeur d’attribut

Ce guide suppose que vous allez créer une règle de synchronisation. Pour la projection, il n’est pas nécessaire de définir le flux de valeur d’attribut dans MIM Sync, puisqu’il est géré par la règle de synchronisation que vous allez créer plus tard. Laissez la valeur par défaut et cliquez sur OK.

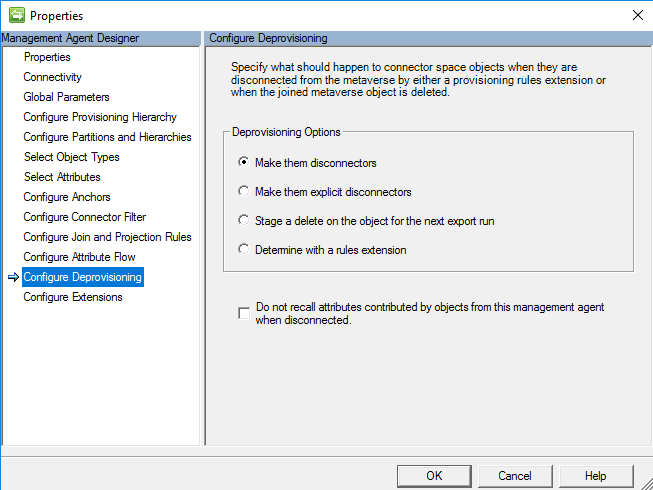

Configurer le déprovisionnement

Le paramètre de configuration du déprovisionnement permet de configurer la synchronisation MIM en vue de supprimer l’objet, si l’objet métaverse est supprimé. Dans ce scénario, nous en faisons des déconnectés, car l’objectif est de les laisser dans Microsoft Entra ID. Dans ce scénario, nous n’exportons rien vers Microsoft Entra ID, et le connecteur est configuré uniquement pour l’importation.

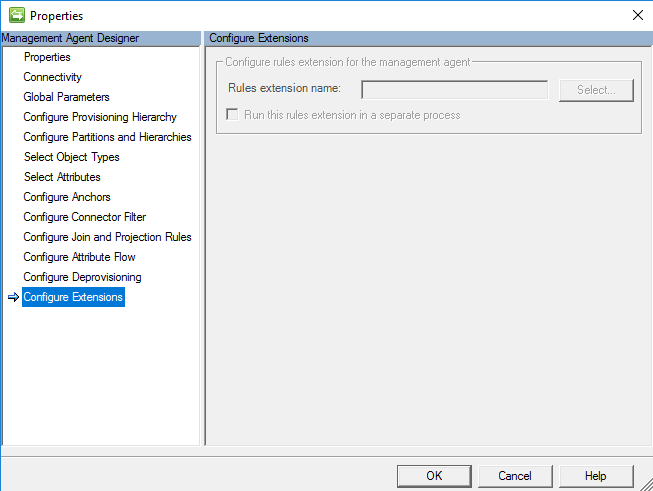

Configurer les extensions

La configuration des extensions de cet agent de gestion est facultative puisque nous utilisons une règle de synchronisation. Si nous avions décidé d’utiliser une règle avancée dans le flux de valeur d’attribut, nous aurions dû définir l’extension des règles.

Extension du schéma de métaverse

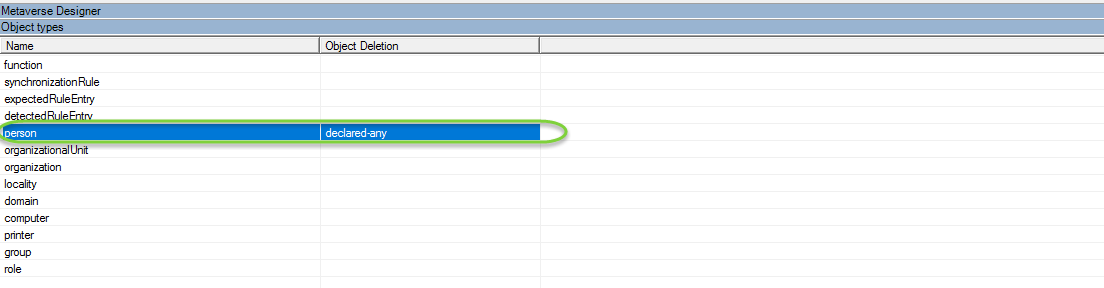

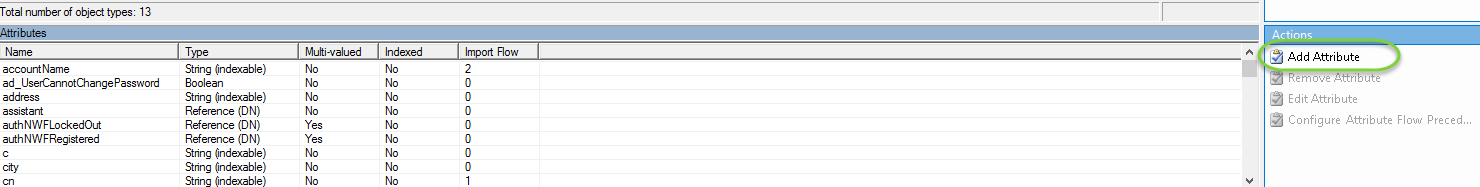

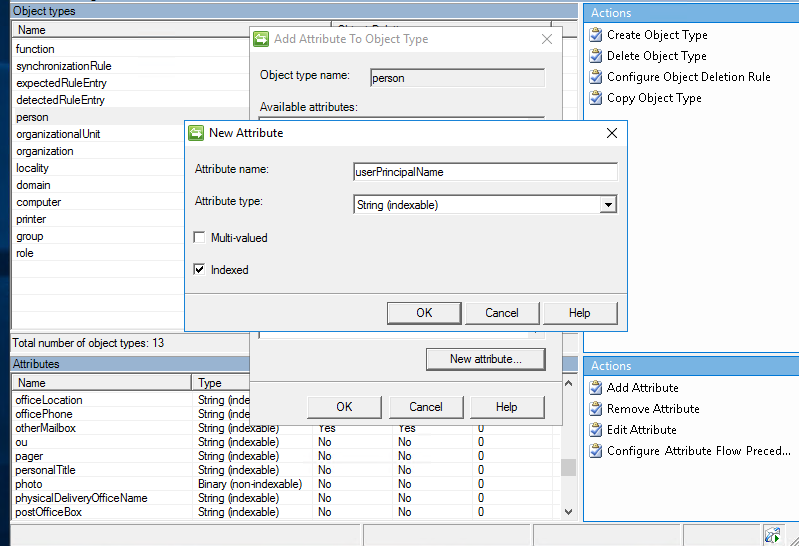

Avant de créer la règle de synchronisation, nous avons besoin de créer un attribut appelé userPrincipalName lié à l’objet de la personne à l’aide du concepteur de métaverse.

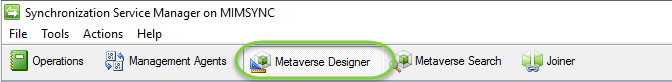

Dans le client de synchronisation, sélectionnez le concepteur de métaverse.

Ensuite, sélectionnez le type d’objet Personne.

Ensuite, sous Actions, cliquez sur Ajouter un attribut.

Enfin, renseignez les informations suivantes :

Nom d’attribut : userPrincipalName

Type d’attribut : Chaîne (indexable)

Indexé = Vrai

Création de règles de synchronisation du service MIM

Dans les étapes ci-dessous, nous commençons le mappage du compte invité B2B et du flux d’attributs. Nous partons du principe que vous avez déjà configuré l’agent de gestion Active Directory, et que l’agent de gestion FIM est configuré pour importer les utilisateurs dans le service et le portail MIM.

Les étapes suivantes nécessiteront l’ajout d’une configuration minimale à la ma FIM et à l’ad ma.

Vous trouverez plus d’informations ici pour la configuration https://technet.microsoft.com/library/ff686263(v=ws.10).aspx - Guide pratique pour provisionner des utilisateurs dans AD DS

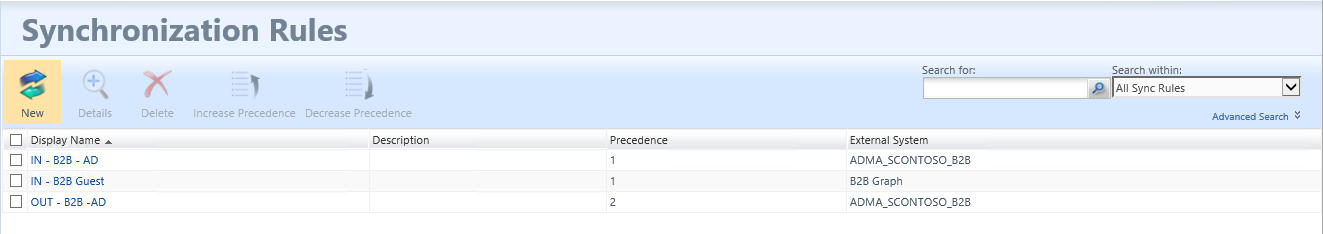

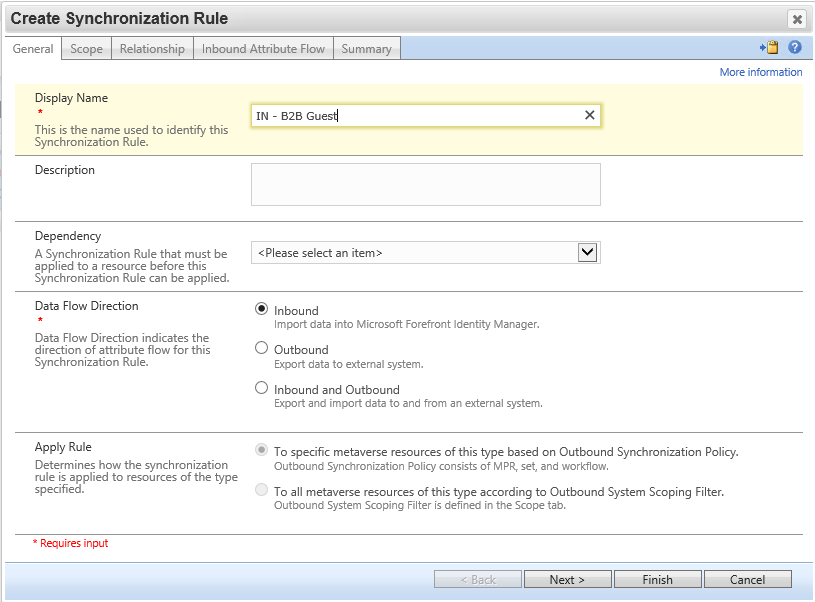

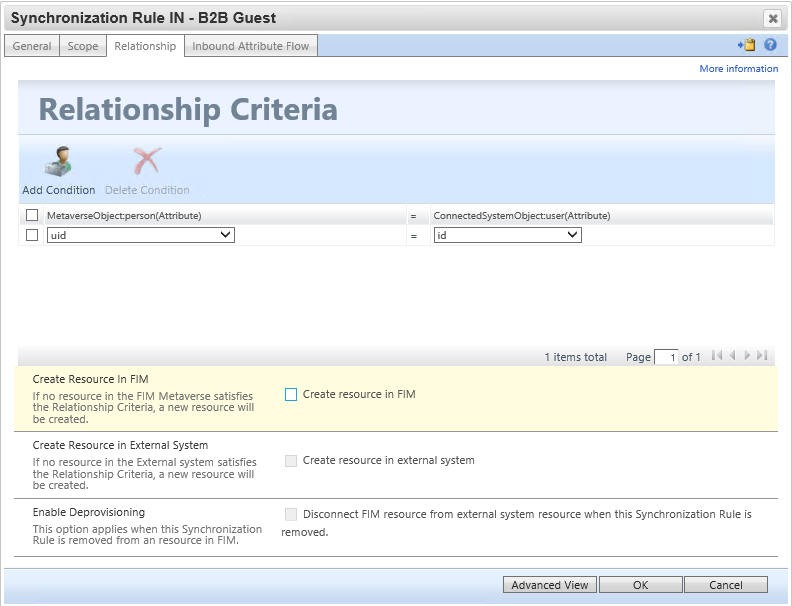

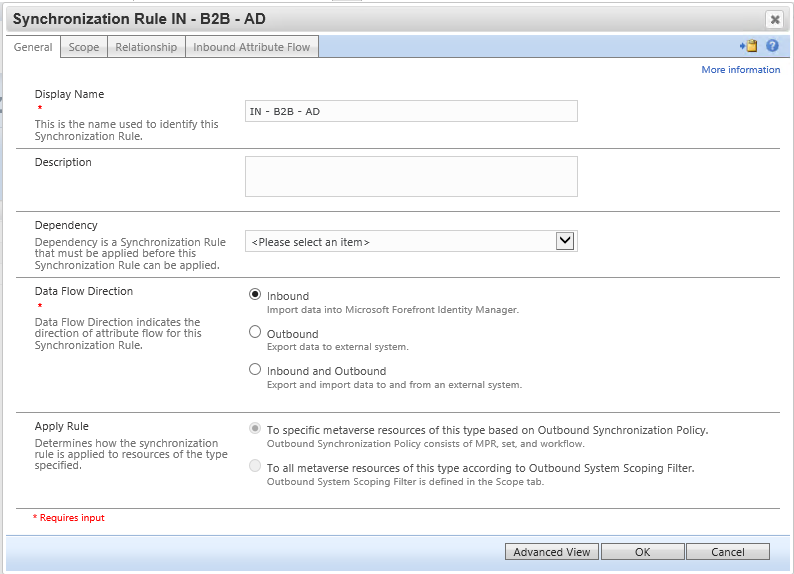

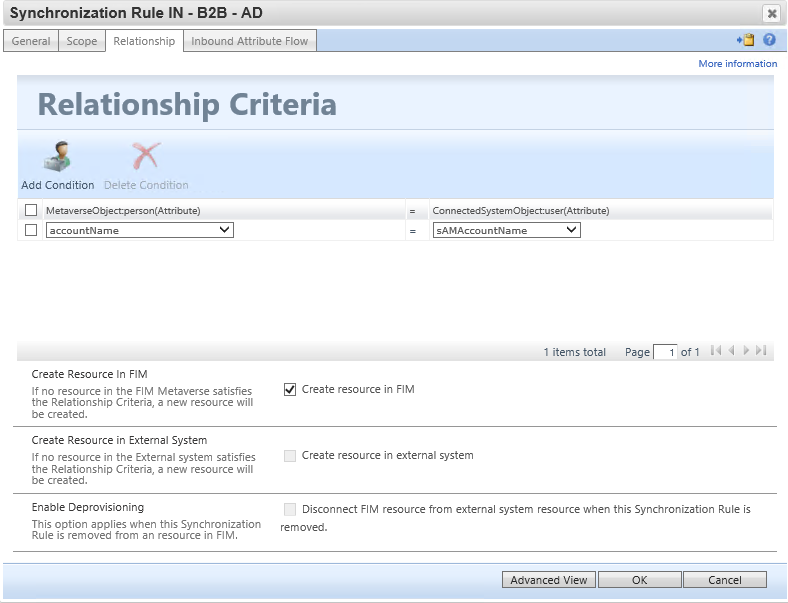

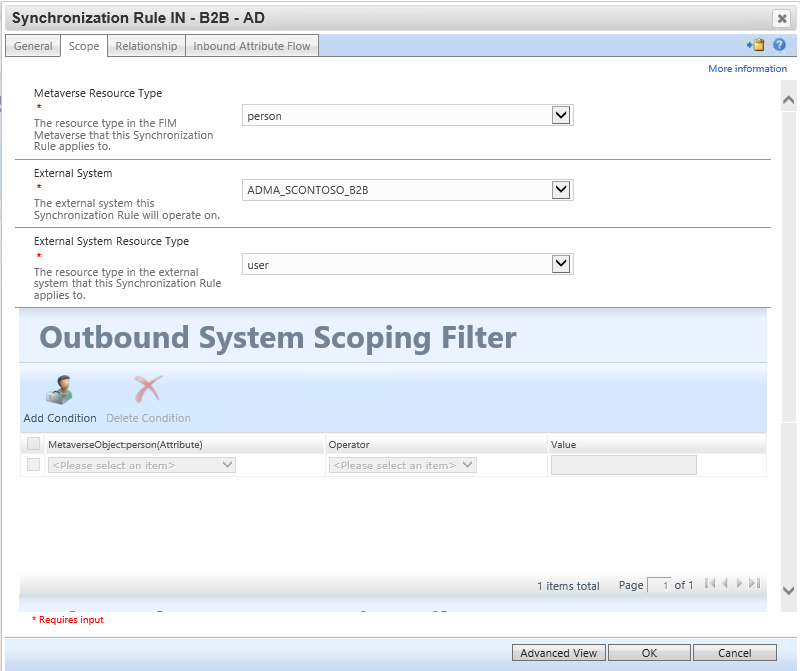

Règle de synchronisation : Importer un utilisateur invité dans MV dans le métaverse du service de synchronisation à partir de Microsoft Entra ID

Accédez au portail MIM, sélectionnez Règles de synchronisation, puis cliquez sur Nouveau. Créer une règle de synchronisation de trafic entrant pour le flux B2B via le connecteur Graph.

Dans l’étape relative aux critères de relation, veillez à sélectionner « Créer une ressource dans FIM ».

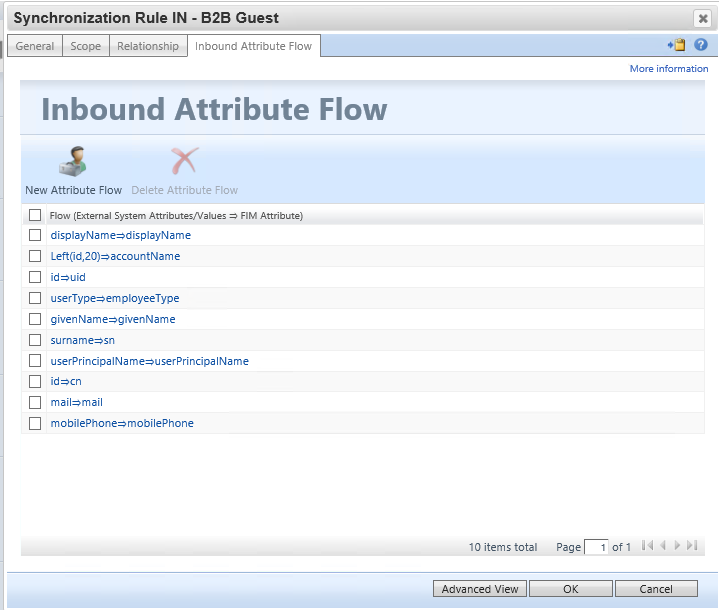

Configurez les règles de flux de valeur d’attribut entrant ci-dessous. Veillez à remplir les accountNameattributs et userPrincipalName , uid car ils seront utilisés plus loin dans ce scénario :

| Flux initial uniquement | Utilisation en tant que test d’existence | Flux (valeur source ⇒ attribut FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

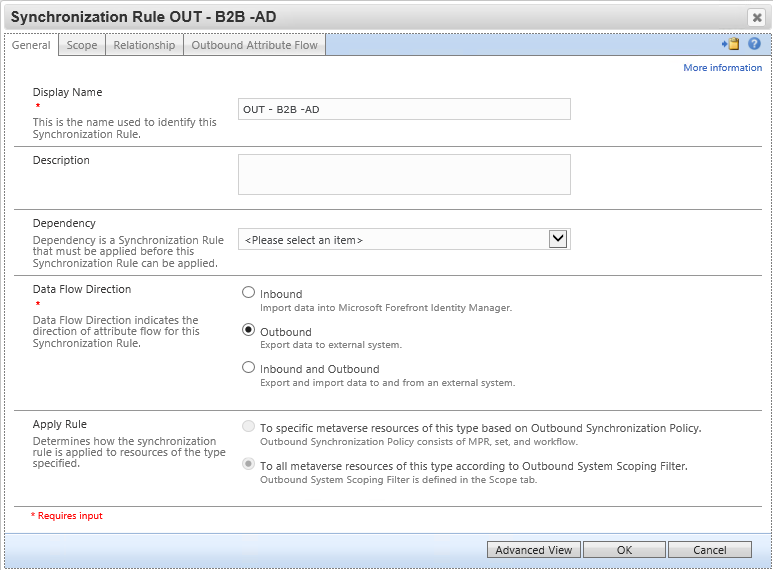

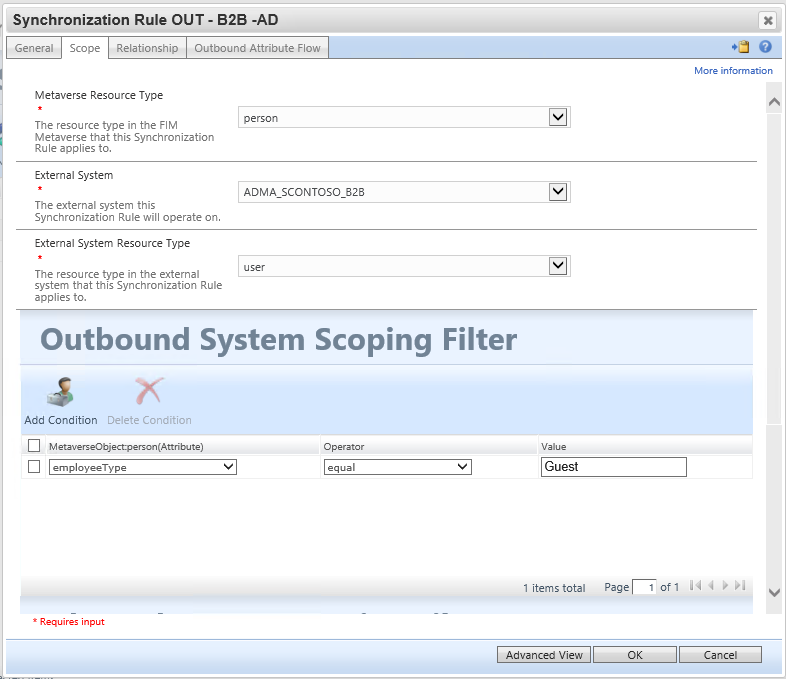

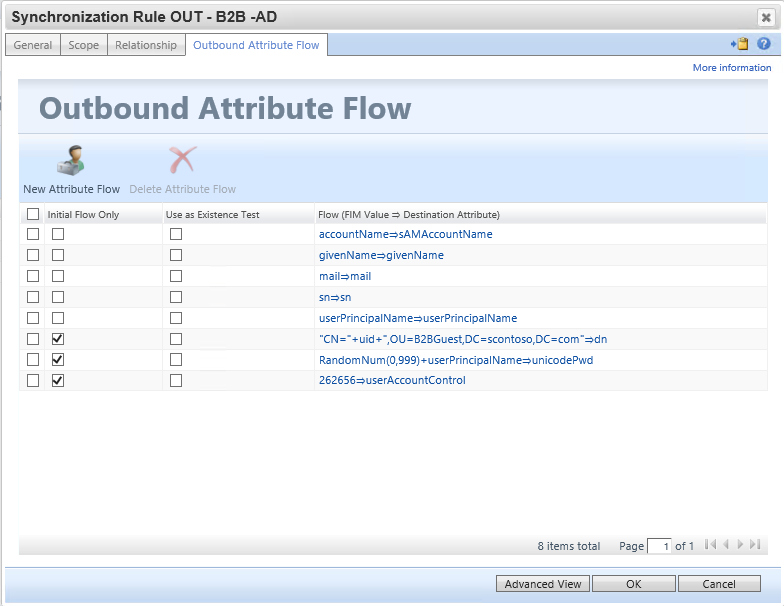

Règle de synchronisation : Créer le compte d’utilisateur invité dans Active Directory

Cette règle de synchronisation crée l’utilisateur dans Active Directory. Assurez-vous que le flux pour dn doit placer l’utilisateur dans l’unité organisationnelle qui a été exclue de Microsoft Entra Connect. Mettez à jour le flux pour unicodePwd de manière à respecter votre stratégie de mot de passe AD. L’utilisateur n’aura pas besoin de connaître le mot de passe. Notez que la valeur de 262656 pour userAccountControl encode les indicateurs SMARTCARD_REQUIRED et NORMAL_ACCOUNT.

Règles de flux :

| Flux initial uniquement | Utilisation en tant que test d’existence | Flux (valeur FIM ⇒ attribut de destination) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| O | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| O | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| O | [262656⇒userAccountControl](javascript:void(0);) |

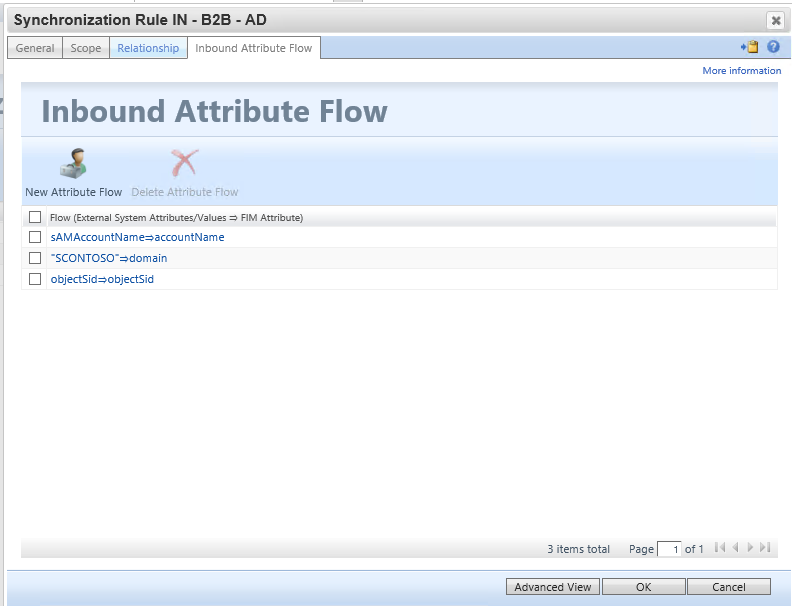

Règle de synchronisation facultative : Importer le SID des objets de l’utilisateur invité B2B pour autoriser la connexion à MIM

Cette règle de synchronisation du trafic entrant importe l’attribut SID de l’utilisateur Active Directory dans MIM, afin que l’utilisateur puisse accéder au portail MIM. Le portail MIM exige que l’utilisateur ait renseigné les attributs samAccountName, domain et objectSid dans la base de données du service MIM.

Configurez le système externe source en tant que ADMA, car l’attribut objectSid est défini automatiquement par AD lorsque MIM crée l’utilisateur.

Notez que si vous configurez des utilisateurs à créer dans le service MIM, vous devez vérifier qu’ils ne font pas partie d’un ensemble destiné aux règles de stratégie de gestion SSPR des employés. Vous devrez peut-être modifier vos définitions d’ensemble d’utilisateurs pour exclure les utilisateurs qui ont été créés par le flux B2B.

| Flux initial uniquement | Utilisation en tant que test d’existence | Flux (valeur source ⇒ attribut FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

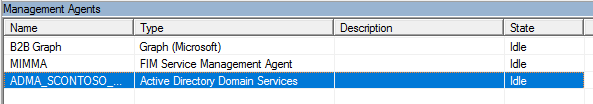

Exécuter les règles de synchronisation

Enfin, nous invitons l’utilisateur, puis nous exécutons les règles de synchronisation de l’agent de gestion dans l’ordre suivant :

Importation et synchronisation complètes sur l’agent de gestion

MIMMA. Ainsi, vous êtes sûr que les règles de synchronisation les plus récentes sont configurées dans MIM Sync.Importation et synchronisation complètes sur l’agent de gestion

ADMA. Cela garantit la cohérence entre MIM et Active Directory. À ce stade, il n’y a pas encore d’exportations d’invités en attente.Importation et synchronisation complètes dans l’agent de gestion Graph B2B. Cela importe les utilisateurs invités dans le métaverse. À ce stade, un ou plusieurs comptes sont en attente d’exportation pour

ADMA. Si aucune exportation n’est en attente, vérifiez que les utilisateurs invités ont été importés dans l’espace connecteur, et que les règles ont été configurées de manière à être appliquées aux comptes Active Directory.Exportation, importation différentielle et synchronisation dans l’agent de gestion

ADMA. Si l’exportation échoue, vérifiez la configuration des règles, puis vérifiez si des spécifications de schéma sont manquantes.Exportation, importation différentielle et synchronisation dans l’agent de gestion

MIMMA. Lorsque cette opération est terminée, il ne doit plus y avoir d’exportations en attente.

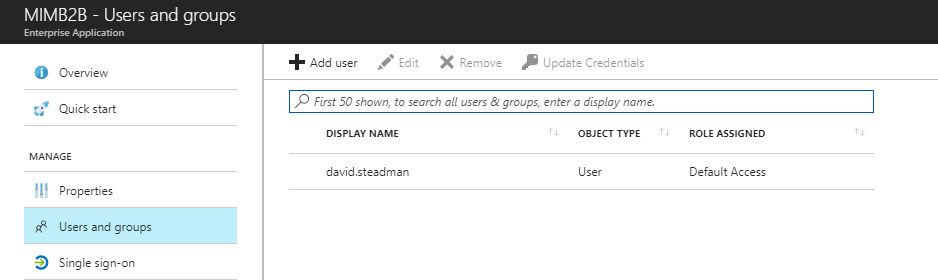

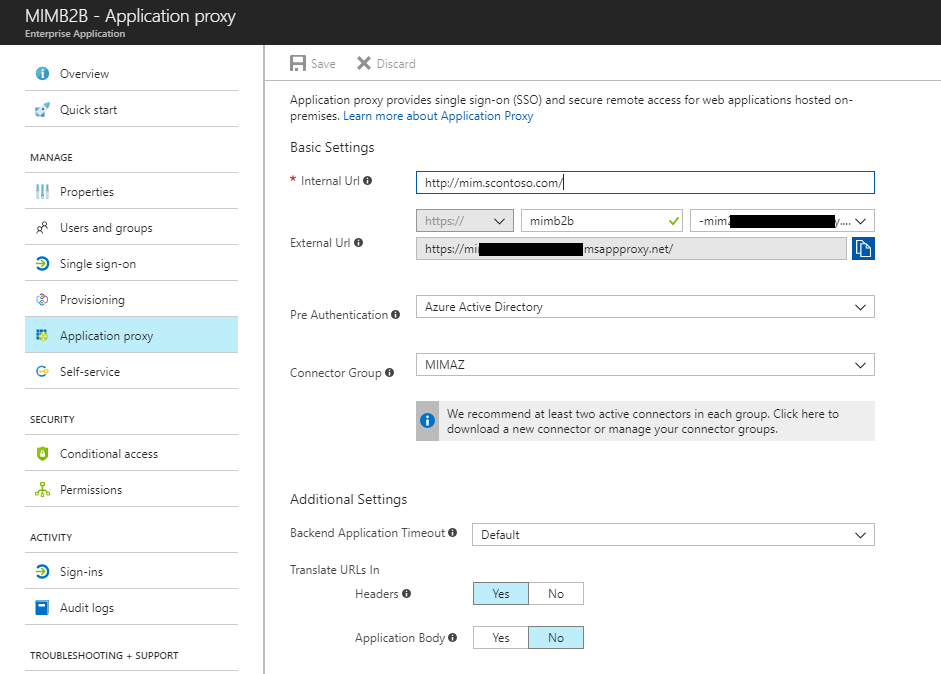

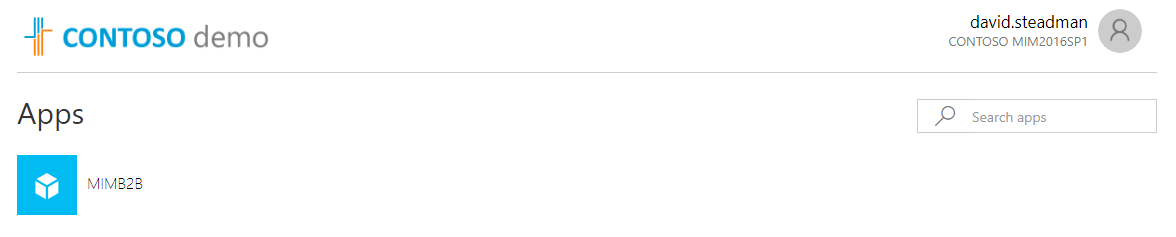

Facultatif : Proxy d’application pour les invités B2B se connectant au portail MIM

À présent, nous avons créé les règles de synchronisation dans MIM. Dans la configuration du proxy d’application, définissez l’utilisation du principal de cloud pour autoriser KCD sur le proxy d’application. De plus, ajoutez l’utilisateur manuellement aux utilisateurs et groupes gérés. Les options permettant de ne pas montrer l’utilisateur tant que sa création ne s’est pas produite dans MIM pour ajouter l’invité à un groupe Office une fois qu’il est provisionné exigent une configuration plus avancée qui n’est pas décrite dans ce document.

Une fois tout ceci configuré, demandez à l’utilisateur B2B de se connecter pour voir l’application.

Étapes suivantes

How Do I Provision Users to AD DS

Functions Reference for FIM 2010

Guide pratique pour fournir un accès à distance sécurisé aux applications locales

Télécharger le connecteur Microsoft Identity Manager pour Microsoft Graph