Paramètres de sécurité par défaut dans Microsoft Entra ID

Les paramètres de sécurité par défaut vous aident à protéger votre organisation des attaques liées à l’identité, telles que la pulvérisation de mot de passe, la relecture et le hameçonnage courants dans les environnements actuels.

Microsoft rend les paramètres de sécurité préconfigurés accessibles à tous, car nous savons que la sécurité gérée peut être difficile. Selon nos connaissances, plus de 99,9 % de ces attaques liées à l’identité sont stoppées en utilisant l’authentification multifacteur et en bloquant l’authentification héritée. Notre but est de nous assurer que toutes les organisations ont activé au moins un niveau de sécurité de base, sans coût supplémentaire.

Ces contrôles de base sont les suivants :

- Exiger que tous les utilisateurs s’inscrivent pour l’authentification multifacteur

- Exiger que les administrateurs effectuent l’authentification multifacteur

- Exiger que les utilisateurs effectuent l’authentification multifacteur si nécessaire

- Bloquer les protocoles d’authentification hérités

- Protéger des activités privilégiées, telles que l’accès au Portail Azure

À qui cela s’adresse-t-il ?

- Les organisations qui souhaitent augmenter leur état de la sécurité, mais ne savent pas comment ou où commencer.

- Les organisations qui utilisent le niveau gratuit de la licence Microsoft Entra ID.

Qui devrait utiliser l’accès conditionnel ?

- Si vous êtes une organisation utilisant des licences Microsoft Entra ID P1 or P2, les paramètres de sécurité par défaut ne sont probablement pas appropriés pour vous.

- Si votre organisation a des exigences de sécurité complexes, vous devriez envisager l’accès conditionnel.

Activation des paramètres de sécurité par défaut

Si votre client a été créé le 22 octobre 2019 ou à une date ultérieure, il est possible que les paramètres de sécurité par défaut soient activés dans votre client. Pour protéger tous nos utilisateurs, les paramètres de sécurité par défaut sont déployés sur tous les nouveaux clients créés.

Pour aider à la protection des organisations, nous travaillons toujours à améliorer la sécurité des services de compte Microsoft. Dans le cadre de cette protection, les clients sont régulièrement avertis de l’activation automatique des paramètres de sécurité par défaut s’ils :

- Ne dispose d’aucune stratégie d’accès conditionnel

- Ne disposent pas de licences Premium

- N’utilisent pas activement les clients d’authentification hérités

Une fois ce paramètre activé, tous les utilisateurs de l’organisation doivent s’inscrire à l’authentification multifacteur. Pour éviter toute confusion, consultez l’e-mail que vous avez reçu. Vous pouvez également désactiver les paramètres de sécurité par défaut après qu’ils aient été activés.

Pour configurer les paramètres de sécurité par défaut dans votre annuaire, vous devez disposer au moins du rôle Administrateur de la sécurité. Par défaut, le premier compte d’un annuaire se voit attribuer un rôle privilégié plus élevé appelé Administrateur général.

Pour activer les paramètres de sécurité par défaut :

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur de la sécurité.

- Accédez à Identité>Vue d’ensemble>Propriétés.

- Sélectionnez Gérer les paramètres de sécurité par défaut.

- Définissez Paramètres de sécurité par défaut sur Activé.

- Sélectionnez Enregistrer.

Révocation des jetons actifs

Dans le cadre de l’activation des paramètres de sécurité par défaut, les administrateurs doivent révoquer tous les jetons existants pour exiger que tous les utilisateurs s’inscrivent à l’authentification multifacteur. Cet événement de révocation force les utilisateurs précédemment authentifiés à s’authentifier et à s’inscrire à l’authentification multifacteur. Cette tâche peut être effectuée en utilisant la cmdlet PowerShell Revoke-AzureADUserAllRefreshToken.

Stratégies de sécurité appliquées

Exiger que tous les utilisateurs s'inscrivent à l'authentification multifacteur Microsoft Entra

Remarque

À compter du 29 juillet 2024, les nouveaux clients pourront ne pas bénéficier de la période de grâce de 14 jours pour que les utilisateurs s’inscrivent à l’authentification multifacteur. Nous apportons cette modification pour réduire le risque de compromission de compte pendant la fenêtre de 14 jours, car l’authentification multifacteur peut bloquer plus de 99,2 % des attaques basées sur l’identité.

Les utilisateurs disposent de 14 jours pour s’inscrire à l’aide de l’application Microsoft Authenticator ou de toute application prenant en charge OATH TOTP. Après ces 14 jours, l’utilisateur ne peut plus se connecter, jusqu’à ce que l’inscription soit effectuée. Ainsi, la période de 14 jours d’un utilisateur commence après la première connexion interactive réussie, une fois les paramètres de sécurité par défaut activés.

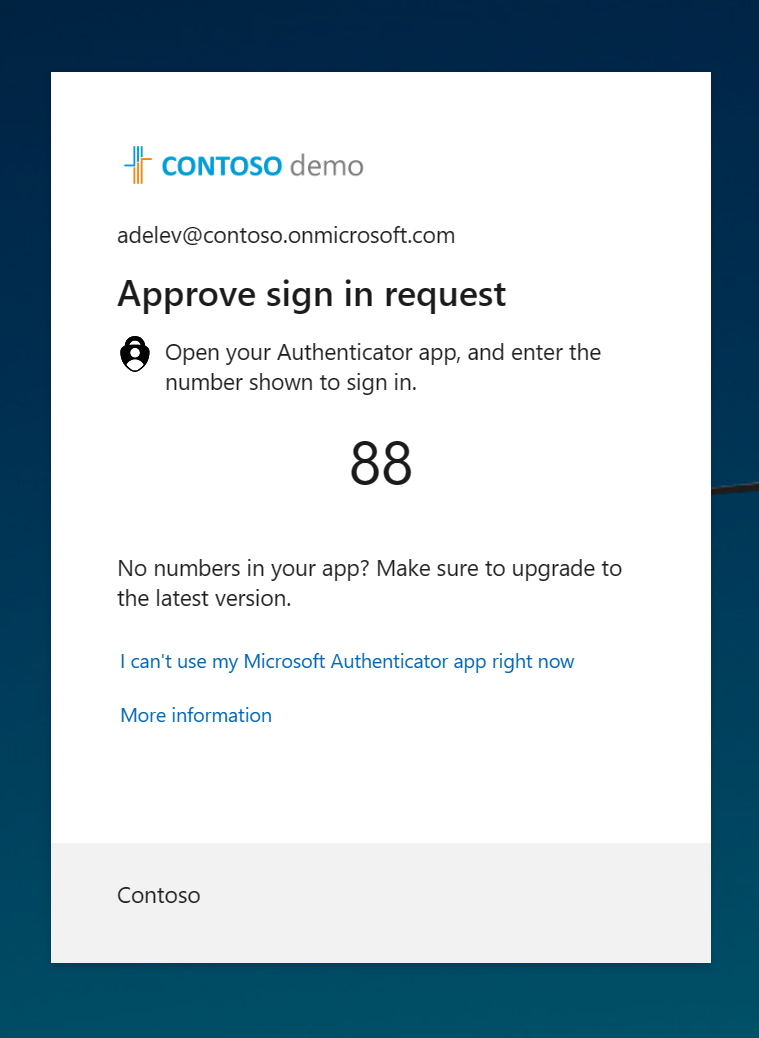

Lorsque les utilisateurs se connectent et sont invités à effectuer l’authentification multifacteur, un écran leur fournit un numéro à entrer dans l’application Microsoft Authenticator. Cette mesure permet d’empêcher les utilisateurs de tomber dans le piège des attaques de fatigue MFA.

Obliger les administrateurs à effectuer l’authentification multifacteur

Les administrateurs ont un accès accru à votre environnement. En raison de l’importance de ces comptes hautement privilégiés, vous devez leur accorder une attention particulière. Une méthode courante pour améliorer la protection de comptes privilégiés consiste à demander une forme de vérification de compte plus stricte pour se connecter, comme l’authentification multifacteur.

Conseil

Recommandations pour vos administrateurs :

- Assurez-vous que tous vos administrateurs se connectent après avoir activé les paramètres de sécurité par défaut afin de s’inscrire aux méthodes d’authentification.

- Disposez de comptes distincts pour les tâches d’administration et les tâches de productivité Standard, afin de réduire considérablement le nombre de fois où vos administrateurs sont invités à utiliser l’authentification multifacteur.

Une fois l’inscription à l’authentification multifacteur terminée, les rôles Administrateur suivants sont nécessaires pour effectuer une authentification supplémentaire chaque fois qu’ils se connectent :

- Administrateur général

- Administrateur d’application

- Administrateur d’authentification

- Administrateur de facturation

- Administrateur d'applications cloud

- Administrateur de l’accès conditionnel

- Administrateur Exchange

- Administrateur du support technique

- Administrateur de mots de passe

- Administrateur d’authentification privilégié

- Administrateur de rôle privilégié

- Administrateur de sécurité

- Administrateur SharePoint

- Administrateur d’utilisateurs

- Administrateur de la stratégie d’authentification

- Administrateur Identity Governance

Exiger des utilisateurs qu’ils effectuent l’authentification multifacteur si nécessaire

Nous avons tendance à considérer que les comptes administrateur sont les seuls qui nécessitent des couches d’authentification supplémentaires. Les administrateurs ont largement accès à des informations sensibles et peuvent modifier des paramètres à l’échelle d’un abonnement. Pourtant, les attaquants ciblent souvent les utilisateurs finaux.

Une fois que ces personnes malveillantes ont accès, elles peuvent demander l’accès aux informations privilégiées pour le compte du détenteur du compte d’origine. Elles peuvent même télécharger l’annuaire entier pour effectuer une attaque par hameçonnage sur l’ensemble de votre organisation.

Une méthode courante pour améliorer la protection de tous les utilisateurs consiste à demander une forme de vérification de compte plus stricte, telle que l’authentification multifacteur, pour tous. Lorsque les utilisateurs ont terminé l’inscription, ils sont invités à fournir une authentification supplémentaire chaque fois que c’est nécessaire. Microsoft décide de l’invitation faite à un utilisateur de procéder à une authentification multifacteur, en fonction de facteurs comme l’emplacement, l’appareil, le rôle et la tâche. Cette fonctionnalité protège toutes les applications inscrites, y compris les applications SaaS.

Remarque

Dans le cas d’utilisateurs de connexion directe B2B, toute exigence d’authentification multifacteur en lien avec les paramètres de sécurité par défaut activés dans le client de ressource doit être satisfaite, y compris l’inscription de l’authentification multifacteur par l’utilisateur de connexion directe dans son client de base.

Bloquer les protocoles d’authentification hérités

Pour permettre à vos utilisateurs d’accéder facilement à vos applications cloud, nous prenons en charge un éventail de protocoles d’authentification, notamment l’authentification héritée. L’authentification héritée est un terme qui fait référence à une requête d’authentification effectuée par :

- Les clients qui n'utilisent pas l'authentification moderne (par exemple, un client office 2010)

- Tout client qui utilise d’anciens protocoles de messagerie tels que IMAP, SMTP ou POP3

Aujourd’hui, la plupart des tentatives de connexion compromettantes ont pour origine l’authentification héritée. L’authentification héritée ne prend pas en charge l’authentification multifacteur. Même si une stratégie d’authentification multifacteur est activée sur votre annuaire, un attaquant peut s’authentifier à l’aide d’un protocole plus ancien et contourner l’authentification multifacteur.

Lorsque les paramètres de sécurité par défaut sont activés dans votre client, toutes les demandes d’authentification effectuées par un protocole hérité sont bloquées. Les paramètres par défaut de sécurité bloquent l’authentification de base Exchange Active Sync.

Avertissement

Avant d’activer les paramètres de sécurité par défaut, assurez-vous que vos administrateurs n’utilisent aucun protocole d’authentification plus anciens. Pour plus d’informations, voir Comment se passer de l’authentification héritée.

Protéger les activités privilégiées, telles que l’accès au portail Azure

Les organisations utilisent divers services Azure gérés par le biais de l’API Azure Resource Manager, entre autres :

- Portail Azure

- Centre d'administration Microsoft Entra

- Azure PowerShell

- Azure CLI

Utiliser Azure Resource Manager pour gérer vos services est une action très privilégiée. Azure Resource Manager peut modifier des configurations à l’échelle du client, telles que les paramètres de service et la facturation de l’abonnement. L’authentification à facteur unique est vulnérable à diverses attaques comme le hameçonnage et la pulvérisation de mots de passe.

Il est important de vérifier l’identité des utilisateurs qui souhaitent accéder aux configurations Azure Resource Manager et de mise à jour. Vous vérifiez leur identité en exigeant une authentification supplémentaire avant d’autoriser l’accès.

Une fois que vous avez activé les paramètres de sécurité par défaut dans votre client, tous les utilisateurs qui accèdent aux services suivants doivent effectuer l’authentification multifacteur :

- Portail Azure

- Centre d'administration Microsoft Entra

- Azure PowerShell

- Azure CLI

Cette stratégie s’applique à tous les utilisateurs accédant aux services Azure Resource Manager, qu’ils soient administrateurs ou utilisateurs. Cette stratégie s’applique aux API Azure Resource Manager, telles que l’accès à votre abonnement, vos machines virtuelles, vos comptes de stockage, etc. Cette stratégie n’inclut pas Microsoft Entra ID ni Microsoft Graph.

Remarque

L’authentification moderne est désactivée par défaut pour les clients Exchange Online antérieurs à 2017. Pour éviter la possibilité d’une boucle de connexion lors de l’authentification par le biais de ces clients, vous devez activer l’authentification moderne.

Remarque

Le compte de synchronisation Microsoft Entra Connect est exclu des paramètres de sécurité par défaut et ne sera pas invité à s’inscrire ou à effectuer une authentification multifacteur. Les organisations ne doivent pas utiliser ce compte à d’autres fins.

Points à prendre en considération pour le déploiement

Préparation de vos utilisateurs

Il est essentiel d’informer les utilisateurs sur les changements à venir, les conditions d’inscription et toute action utilisateur nécessaire. Nous fournissons des modèles de communication et une documentation utilisateur afin de préparer vos utilisateurs à la nouvelle expérience et de garantir un déploiement réussi. Dirigez les utilisateurs vers https://myprofile.microsoft.com pour qu’ils s’inscrivent en sélectionnant le lien Informations de sécurité sur cette page.

Méthodes d’authentification

Les utilisateurs des paramètres de sécurité par défaut doivent s’inscrire et utiliser l’authentification multifacteur en utilisant l’application Microsoft Authenticator avec des notifications. Les utilisateurs peuvent utiliser des codes de vérification de l’application Microsoft Authenticator, mais ils peuvent uniquement s’inscrire à l’aide de l’option de notification. Les utilisateurs peuvent également utiliser n’importe quelle application tierce utilisant OATH TOTP pour générer des codes.

Avertissement

Ne désactivez pas les méthodes de votre organisation si vous utilisez les paramètres de sécurité par défaut. La désactivation de ces méthodes peut vous empêcher ensuite d’accéder à votre client. Laissez toutes les méthodes disponibles pour les utilisateurs activées dans le portail des paramètres du service MFA.

Utilisateurs B2B

Tout utilisateur invité B2B ou utilisateur de connexion directe B2B accédant à votre annuaire est traité comme les utilisateurs de votre organisation.

État MFA désactivé

Si votre organisation utilisait précédemment l’authentification multifacteur par utilisateur, ne vous inquiétez pas de ne pas voir les utilisateurs à l’état Activé ou Appliqué lorsque vous examinez la page d’état de l’authentification multifacteur. L’état Désactivé est approprié pour les utilisateurs utilisant les paramètres de sécurité par défaut ou l’authentification multifacteur basée sur l’accès conditionnel.

Désactivation des paramètres de sécurité par défaut

Les organisations choisissant d’implémenter des stratégies d’accès conditionnel qui remplacent les paramètres de sécurité par défaut doivent désactiver les paramètres de sécurité par défaut.

Pour désactiver les paramètres de sécurité par défaut dans votre annuaire :

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur de la sécurité.

- Accédez à Identité>Vue d’ensemble>Propriétés.

- Sélectionnez Gérer les paramètres de sécurité par défaut.

- Définissez Paramètres de sécurité par défaut sur Désactivé (non recommandé).

- Sélectionnez Enregistrer.

Passer des paramètres de sécurité par défaut à l’accès conditionnel

Bien que les paramètres de sécurité par défaut soient une bonne base de référence pour établir votre état de la sécurité, elles n’autorisent pas la personnalisation dont de nombreuses organisations ont besoin. Les stratégies d’accès conditionnel fournissent une gamme complète de personnalisations dont les organisations plus complexes ont besoin.

| Paramètres de sécurité par défaut | Accès conditionnel | |

|---|---|---|

| Licences requises | Aucun | Au moins Microsoft Entra ID P1 |

| Personnalisation | Aucune personnalisation (activée ou désactivée) | Entièrement personnalisable |

| Activé par | Microsoft ou administrateur | Administrateurs |

| Complexité | Simple à utiliser | Entièrement personnalisable en fonction de vos besoins |

Étapes recommandées lors du déplacement à partir des paramètres de sécurité par défaut

Les organisations qui souhaitent tester les fonctionnalités de l’accès conditionnel peuvent s’inscrire à un essai gratuit pour commencer.

Une fois que les administrateurs ont désactivé les paramètres de sécurité par défaut, les organisations doivent activer immédiatement les stratégies d’accès conditionnel pour protéger leur organisation. Ces stratégies doivent inclure au moins ces stratégies dans la catégorie Bases sécurisées des modèles d’accès conditionnel. Les organisations disposant de licences Microsoft Entra ID P2 incluant la protection Microsoft Entra ID peuvent élargir cette liste en incluant des stratégies basées sur les risques de connexion et d’utilisateur pour renforcer davantage leur posture.

Microsoft recommande aux organisations de disposer de deux comptes d’accès d’urgence, en mode Cloud uniquement, auxquels le rôle d’Administrateur général est attribué de manière permanente. Ces comptes hautement privilégiés ne sont pas attribués à des personnes spécifiques. Les comptes sont limités aux scénarios d’urgence ou « de secours » dans lesquels il est impossible d’utiliser des comptes normaux ou tous les autres administrateurs sont accidentellement verrouillés. Ces comptes doivent être créés, conformément aux recommandations relatives aux comptes d’accès d’urgence.

Étapes suivantes

- Blog : Présentation des paramètres de sécurité par défaut

- Pour plus d’informations sur les licences, consultez la page de tarification de Microsoft Entra.