Planification du déploiement de l’attribution automatique d’utilisateurs dans Microsoft Entra ID

De nombreuses organisations s’appuient sur des applications SaaS, comme ServiceNow, Zscaler et Slack, pour accroître la productivité des utilisateurs finals. Historiquement, le personnel informatique comptait sur des méthodes de provisionnement manuelles, comme le chargement de fichiers CSV ou l’utilisation de scripts personnalisés, pour gérer de façon sécurisée les identités utilisateur dans chaque application SaaS. Ces processus sont sujets aux erreurs ; ils sont non sécurisés et difficiles à gérer.

L’attribution automatique d’utilisateurs Microsoft Entra simplifie ce processus en automatisant de façon sécurisée la création, la maintenance et la suppression des identités utilisateur dans les applications SaaS, selon les règles métier. Cette automatisation vous permet de mettre à l’échelle efficacement vos systèmes de gestion des identités dans les environnements cloud uniquement et hybrides, au fur et à mesure que vous étendez leur dépendance aux solutions cloud.

Consultez Automatisation du provisionnement et déprovisionnement d’utilisateurs sur les applications SaaS avec Microsoft Entra ID pour mieux comprendre la fonctionnalité.

Outre l’approvisionnement dans des applications SaaS, la fonctionnalité d’approvisionnement automatique d’utilisateurs de Microsoft Entra prend également en charge l’approvisionnement dans de nombreuses applications cloud locales et privées. Pour plus d’informations, consultez Architecture d’approvisionnement d’identité d’application locale Microsoft Entra.

Découvrir

L’attribution d’utilisateurs jette les bases d’une gouvernance des identités suivie, et améliore la qualité des processus métier qui s’appuient sur les données d’identité faisant autorité.

Principaux avantages

Les principaux avantages de l’activation de l’attribution automatique d’utilisateurs sont les suivants :

Accroissement de la productivité. Vous pouvez gérer les identités utilisateur sur les applications SaaS avec une seule interface de gestion de l’attribution d’utilisateurs. Cette interface dispose d’un ensemble unique de stratégies d’attribution.

Gestion des risques. Vous pouvez augmenter la sécurité en automatisant les changements, en fonction du statut des employés ou des appartenances aux groupes qui définissent les rôles et/ou les accès.

Respect de la gouvernance et de la conformité. Microsoft Entra ID prend en charge les journaux d’approvisionnement natifs pour chaque requête d’approvisionnement d’utilisateurs. Les requêtes sont exécutées dans les systèmes source et cible. Les journaux d’approvisionnement vous permettent d’effectuer le suivi des personnes qui ont accès aux applications à partir d’un seul écran.

Réduction des coûts. L’attribution automatique d’utilisateurs réduit les coûts tout en évitant l’inefficacité et les erreurs humaines qui sont inhérents à l’attribution manuelle. Cela diminue la nécessité de recourir à des journaux d’audit, des scripts et des solutions d’approvisionnement d’utilisateurs personnalisés.

Gestion des licences

Microsoft Entra ID assure une intégration en libre-service de n’importe quelle application utilisant des modèles fournis dans le menu de la galerie d’applications. Pour obtenir la liste complète des conditions de licence, consultez la page Tarification Microsoft Entra.

Licences d’application

Vous avez besoin des licences appropriées pour la ou les applications que vous souhaitez provisionner automatiquement. Entretenez-vous avec les propriétaires des applications pour savoir si les utilisateurs affectés à l’application disposent des licences adaptées à leurs rôles dans l’application. Si Microsoft Entra ID gère l’attribution automatique en fonction des rôles, les rôles attribués dans Microsoft Entra ID doivent s’aligner sur les licences de l’application. Les licences incorrectes qui sont détenues dans l’application peuvent entraîner des erreurs lors de l’attribution ou de la mise à jour des utilisateurs.

Termes

Cet article utilise les termes suivants :

Opérations CRUD (Create, Read, Update, Delete) - Actions effectuées sur les comptes d’utilisateur : Créer, Lire, Mettre à jour, Supprimer.

Authentification unique (SSO) - Possibilité pour un utilisateur de se connecter une seule fois et d’accéder à toutes les applications activées pour l’authentification unique. Dans le contexte de l’attribution d’utilisateurs, l’authentification unique se matérialise par le fait que les utilisateurs disposent d’un seul compte pour accéder à tous les systèmes qui utilisent l’attribution automatique d’utilisateurs.

Système source : le référentiel d’utilisateurs à partir duquel Microsoft Entra ID provisionne. Microsoft Entra ID représente le système source pour la plupart des connecteurs de provisionnement préintégrés. Toutefois, il existe quelques exceptions pour les applications cloud, telles que SAP, Workday et AWS. Par exemple, consultez Attribution d’utilisateurs à partir de Workday vers AD.

Système cible : le référentiel d’utilisateurs vers lequel Microsoft Entra ID provisionne. Le système cible est généralement une application SaaS, telle que ServiceNow, Zscaler et Slack. Le système cible peut également être un système local, comme AD.

SCIM (System for Cross-Domain Identity Management) : norme ouverte permettant l’automatisation de l’approvisionnement d’utilisateurs. SCIM communique les données d’identité utilisateur entre les fournisseurs d’identité et les fournisseurs de services. Microsoft est un exemple de fournisseur d’identité. Salesforce est un exemple de fournisseur de services. Les fournisseurs de services requièrent des informations d’identité utilisateur et un fournisseur d’identité répond à cette demande. SCIM est le mécanisme utilisé par le fournisseur d’identité et le fournisseur de services pour envoyer des informations dans les deux sens.

Ressources de formation

| Ressources | Lien et description |

|---|---|

| Webinaires à la demande | Gérer vos applications d’entreprise avec Microsoft Entra ID Découvrez comment Microsoft Entra ID peut vous aider à implémenter l’authentification unique sur vos applications SaaS d’entreprise ainsi que les bonnes pratiques pour le contrôle de l’accès. |

| Vidéos | Présentation de l’attribution d’utilisateurs dans Azure Active Directory Comment déployer l’attribution d’utilisateurs dans Azure Active Directory Intégration de Salesforce à Microsoft Entra ID : Comment automatiser l’attribution d’utilisateurs |

| Cours en ligne | Développez vos compétences en ligne : Gestion des identités Apprenez à intégrer Microsoft Entra ID à de nombreuses applications SaaS et à sécuriser l’accès utilisateur à ces applications. |

| Livres | Modern Authentication with Microsoft Entra ID for Web Applications (Developer Reference) 1st Edition. Il s’agit d’un guide détaillé faisant autorité en matière d’élaboration de solutions d’authentification Active Directory pour ces nouveaux environnements. |

| Didacticiels | Consultez la Liste des tutoriels sur la façon d’intégrer des applications SaaS avec Microsoft Entra ID. |

| FAQ | Questions fréquentes (FAQ) sur l’attribution automatique d’utilisateurs |

Architectures de solution

Le service de provisionnement Microsoft Entra attribue des utilisateurs aux applications SaaS et aux autres systèmes en se connectant aux points de terminaison d’API de gestion des utilisateurs fournis par chaque fournisseur d’application. Ces points de terminaison d’API de gestion des utilisateurs permettent à Microsoft Entra ID de créer, de mettre à jour et de supprimer des utilisateurs par programmation.

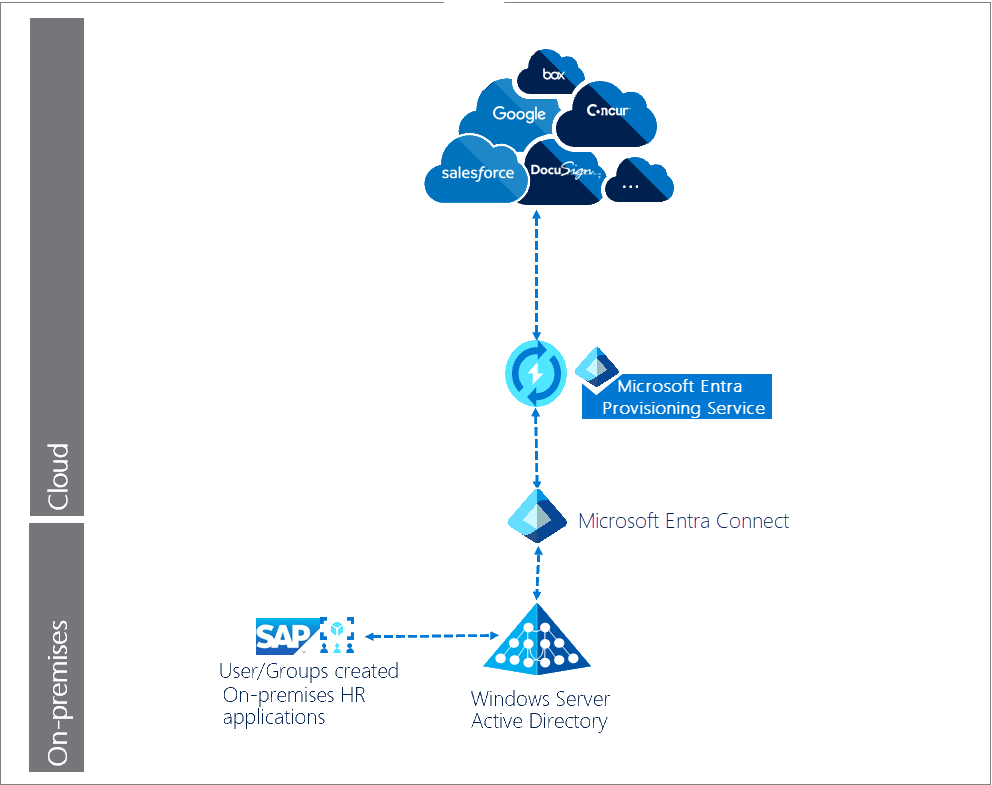

Attribution automatique d’utilisateurs pour les entreprises hybrides

Dans cet exemple, les utilisateurs et/ou les groupes sont créés dans une base de données RH connectée à un annuaire local. Le service de provisionnement Microsoft Entra gère l’attribution automatique d’utilisateurs aux applications SaaS cibles.

Description du workflow :

Les utilisateurs/groupes sont créés dans une application ou un système RH local, tel que SAP.

L’agent Microsoft Entra Connect effectue des synchronisations planifiées d’identités (utilisateurs et groupes) de l’annuaire Active Directory local vers Microsoft Entra ID.

Le service de provisionnement Microsoft Entra démarre un cycle initial sur le système source et le système cible.

Le service de provisionnement Microsoft Entra interroge le système source à la recherche d’utilisateurs et de groupes ayant changé depuis le cycle initial, puis envoie (push) les modifications apportées par cycles incrémentiels.

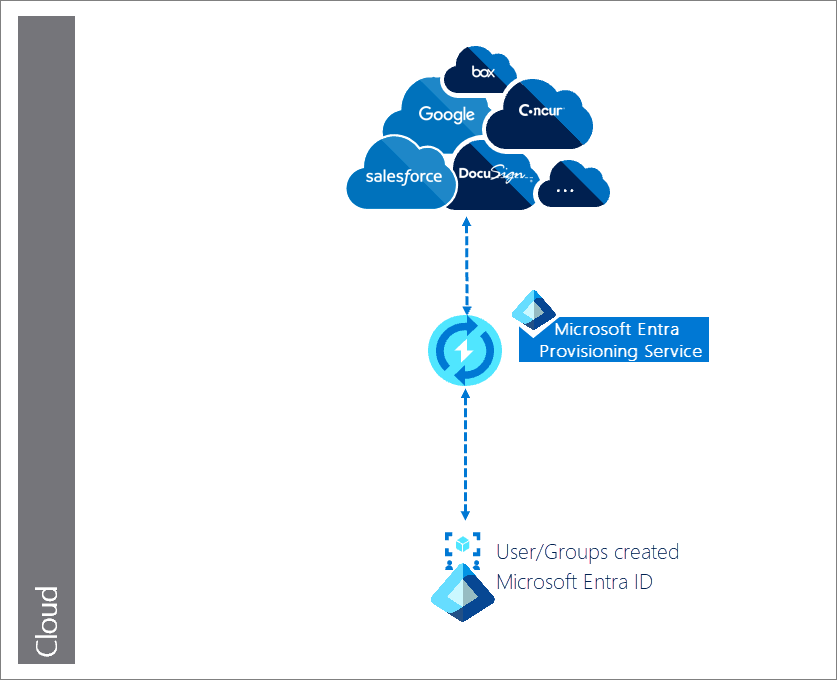

Attribution automatique d’utilisateurs pour les entreprises sur cloud uniquement

Dans cet exemple, la création d’utilisateurs a lieu dans Microsoft Entra ID tandis que le service de provisionnement Microsoft Entra gère le provisionnement automatique d’utilisateurs dans les applications (SaaS) cibles.

Description du workflow :

Les utilisateurs/groupes sont créés dans Microsoft Entra ID.

Le service de provisionnement Microsoft Entra démarre un cycle initial sur le système source et le système cible.

Le service de provisionnement Microsoft Entra interroge le système source à la recherche d’utilisateurs et de groupes ayant été mis à jour depuis le cycle initial, puis effectue des cycles incrémentiels.

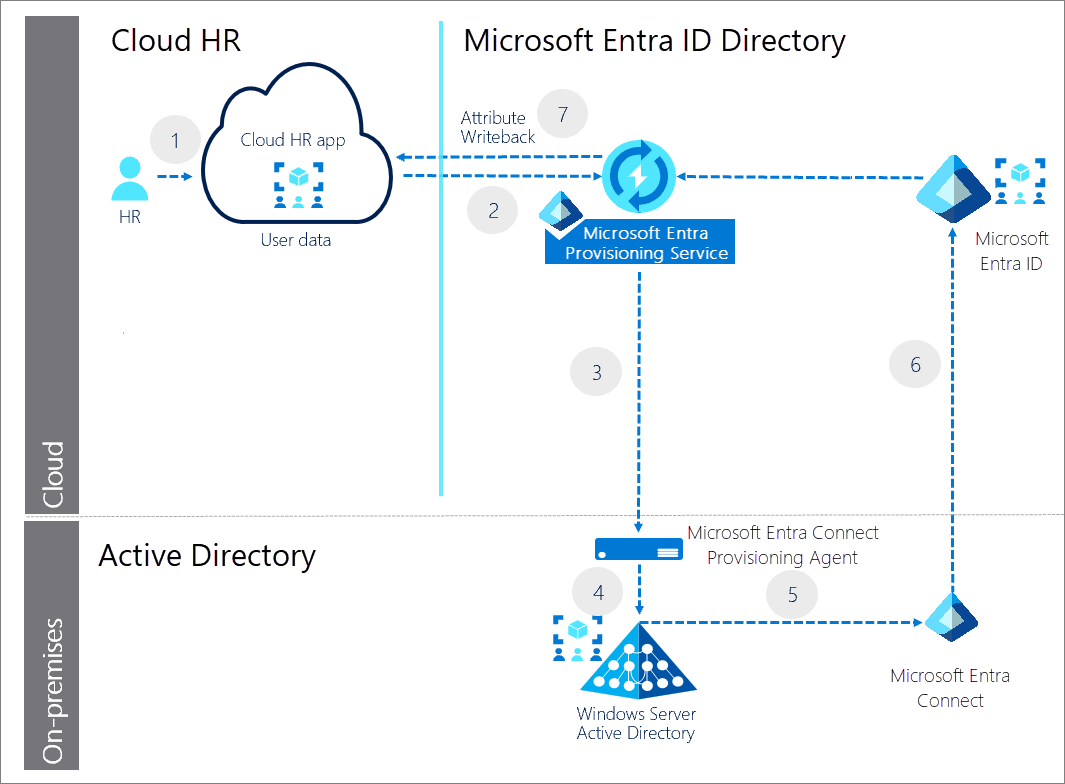

Attribution automatique d’utilisateurs pour les applications RH dans le cloud

Dans cet exemple, les utilisateurs et/ou les groupes sont créés dans une application RH cloud, comme Workday ou SuccessFactors. Le service d’approvisionnement Microsoft Entra et l’agent d’approvisionnement Microsoft Entra Connect approvisionnent les données utilisateur du locataire de l’application RH cloud vers AD. Une fois que les comptes sont mis à jour dans AD, ils sont synchronisés avec Microsoft Entra ID via Microsoft Entra Connect, et les adresses e-mail et les attributs de nom d’utilisateur peuvent être mis à jour dans le locataire de l’application RH cloud.

- L’équipe RH effectue les transactions dans le locataire de l’application RH cloud.

- Le service d’approvisionnement Microsoft Entra exécute les cycles planifiés à partir du locataire de l’application RH cloud et identifie les modifications qui doivent être traitées pour la synchronisation avec AD.

- Le service d’approvisionnement Microsoft Entra appelle l’agent d’approvisionnement Microsoft Entra ID Connect avec une charge utile de demandes contenant des opérations de création/de mise à jour/d’activation/de désactivation de compte AD.

- L’agent d’approvisionnement Microsoft Entra Connect utilise un compte de service pour gérer des données de compte AD.

- Microsoft Entra Connect exécute la synchronisation différentielle pour extraire les mises à jour dans AD.

- Les mises à jour Active Directory sont synchronisées avec Microsoft Entra ID.

- Le service d’approvisionnement Microsoft Entra met à jour l’attribut d’e-mail et le nom d’utilisateur à partir de Microsoft Entra ID vers le locataire de l’application RH cloud.

Planifier le projet de déploiement

Tenez compte des besoins de votre organisation pour déterminer la stratégie de déploiement de l’attribution d’utilisateurs dans votre environnement.

Impliquer les parties prenantes appropriées

Les échecs de projets informatiques, lorsqu’ils se produisent, proviennent généralement d’une disparité entre les attentes et l’impact, les responsabilités et les résultats. Pour éviter ces écueils, veillez à faire appel aux parties prenantes appropriées et à ce que les rôles de ces parties prenantes dans le projet soient également bien compris. Pour ce faire, dressez une liste de leurs contributions et de leurs responsabilités.

Planifier les communications

La communication est essentielle à la réussite de tout nouveau service. Communiquez de manière proactive avec vos utilisateurs sur leur expérience, comment elle évolue, quand prévoir un changement et comment obtenir du support en cas de problèmes.

Prévoir un pilote

Nous recommandons de procéder à la configuration initiale de l’attribution automatique d’utilisateurs dans un environnement de test avec une petite partie des utilisateurs avant de l’appliquer à tous les utilisateurs en production. Consultez les meilleures pratiques pour l’exécution d’un pilote.

Bonnes pratiques pour un pilote

Un pilote vous permet de tester une fonctionnalité sur un petit groupe avant de la déployer pour tout le monde. Vérifiez que, dans le cadre de vos tests, chaque cas d’usage au sein de votre organisation est soigneusement testé.

Dans votre première vague, ciblez le service informatique, la convivialité et d’autres utilisateurs appropriés qui peuvent tester et fournir des commentaires. Utilisez ces commentaires pour enrichir les communications et les instructions que vous envoyez à vos utilisateurs, et pour donner également des insights sur les types de problèmes que le personnel de votre support technique peut rencontrer.

Élargissez le déploiement à des groupes d’utilisateurs plus importants en augmentant l’étendue du ou des groupes ciblés. L’élargissement de l’étendue des groupes se fait via des groupes d’appartenance dynamique ou en ajoutant manuellement des utilisateurs aux groupes ciblés.

Planifier l’administration et les connexions des applications

Utilisez le centre d’administration Microsoft Entra pour voir et gérer toutes les applications qui prennent en charge le provisionnement. Consultez Recherche de vos applications dans le portail.

Déterminer le type de connecteur à utiliser

Les étapes nécessaires pour activer et configurer l’approvisionnement automatique varient selon l’application. Si l’application que vous souhaitez provisionner automatiquement est indiquée dans la galerie d’applications SaaS Microsoft Entra, vous devez sélectionner le tutoriel d’intégration propre à l’application pour configurer son connecteur de provisionnement d’utilisateurs préintégré.

Sinon, suivez ces étapes :

Créez une requête pour un connecteur de provisionnement d’utilisateurs préintégré. Notre équipe travaille avec vous et avec le développeur de l’application pour intégrer votre application à notre plateforme, si elle prend en charge SCIM.

Utilisez la prise en charge de l’attribution d’utilisateurs générique BYOA SCIM (Apportez votre propre application avec SCIM) pour l’application. L’utilisation de SCIM est une condition requise pour Microsoft Entra ID pour provisionner des utilisateurs dans l’application sans connecteur de provisionnement préintégré.

Si l’application est en mesure d’utiliser le connecteur BYOA SCIM, reportez-vous au Tutoriel sur l’intégration de BYOA SCIM afin de configurer ce connecteur pour l’application.

Pour plus d’informations, consultez Quelles applications et quels systèmes puis-je utiliser avec l’attribution automatique d’utilisateurs de Microsoft Entra ?

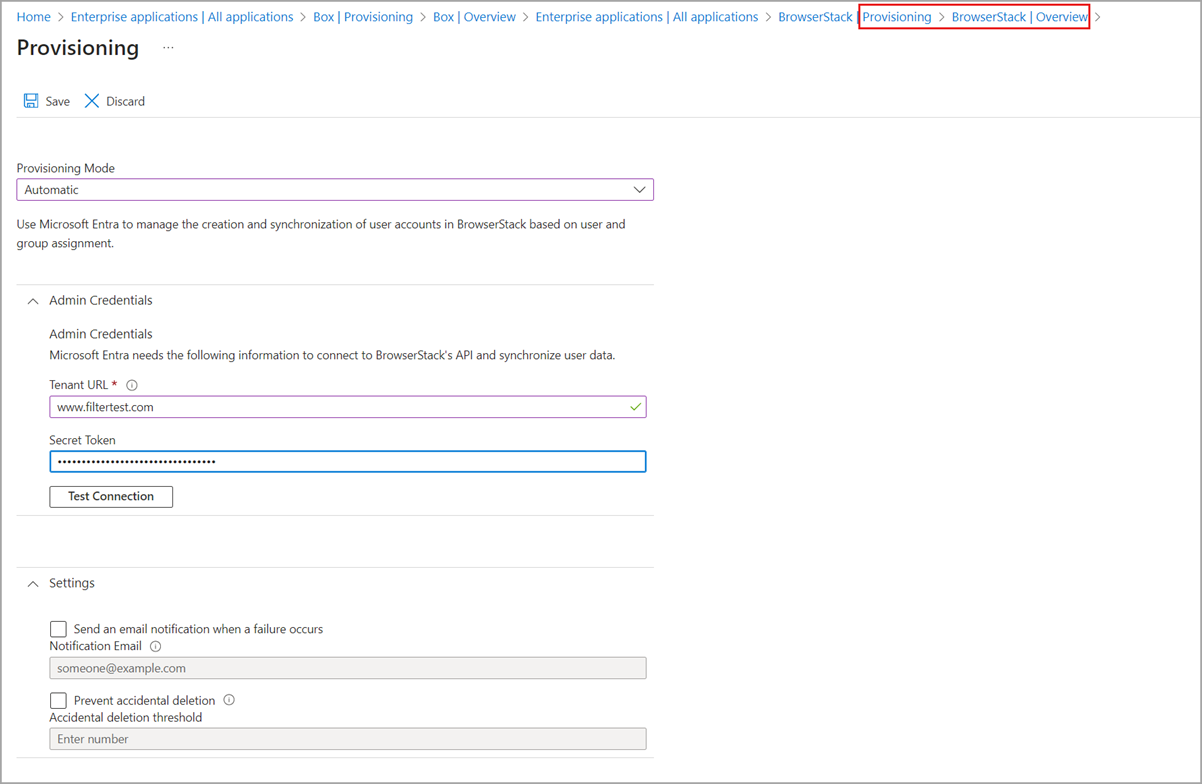

Collecter des informations pour autoriser l’accès aux applications

La configuration de l’attribution automatique d’utilisateurs est un processus propre à chaque application. Vous devez fournir pour chacune d’elles des informations d’identification administrateur afin de vous connecter au point de terminaison de gestion des utilisateurs du système cible.

L’image montre un exemple d’informations d’identification administrateur requises :

Alors que certaines applications demandent le nom d’utilisateur et le mot de passe de l’administrateur, d’autres peuvent exiger un jeton de porteur.

Planifier l’attribution d’utilisateurs et de groupes

Si vous activez l’attribution d’utilisateurs pour des applications d’entreprise, le centre d’administration Microsoft Entra contrôle ses valeurs d’attributs par le biais du mappage d’attributs.

Déterminer les opérations pour chaque application SaaS

Chaque application peut avoir des attributs d’utilisateur ou de groupe uniques qui doivent être mappés aux attributs de votre instance Microsoft Entra ID. L’application peut avoir uniquement un sous-ensemble d’opérations CRUD disponibles.

Pour chaque application, réunissez les informations suivantes :

Les opérations de provisionnement CRUD à effectuer sur les objets utilisateur et/ou groupe pour les systèmes cibles. Par exemple, chaque responsable d’application SaaS peut ne pas vouloir toutes les opérations possibles.

Les attributs disponibles dans le système source.

Les attributs disponibles dans le système cible.

Le mappage des attributs entre les systèmes.

Choisir les utilisateurs et les groupes à provisionner

Avant d’implémenter l’attribution automatique d’utilisateurs, vous devez déterminer les utilisateurs et les groupes à provisionner dans votre application.

Utilisez les filtres d’étendue pour définir les règles basées sur des attributs qui précisent quels utilisateurs sont provisionnés dans une application.

Ensuite, utilisez les attributions d’utilisateurs et de groupes si nécessaire pour filtrer davantage.

Définir le mappage des attributs d’utilisateur et de groupe

Pour implémenter l’attribution automatique d’utilisateurs, vous devez définir les attributs d’utilisateur et de groupe qui sont nécessaires à l’application. Il existe un ensemble préconfiguré d'attributs et de mappages d'attributs entre les objets utilisateur Microsoft Entra et les objets utilisateur de chaque application SaaS. Certaines applications SaaS n’autorisent pas les attributs de groupe.

Microsoft Entra ID prend en charge par mappage direct d’attribut à attribut, en fournissant des valeurs constantes ou en écrivant des expressions pour les mappages d’attributs. Cette flexibilité vous permet de contrôler précisément ce qui est renseigné dans l’attribut du système ciblé. Vous pouvez utiliser l’API Microsoft Graph et l’Afficheur Graph pour exporter vos mappages d’attributs et votre schéma d’attribution d’utilisateurs dans un fichier JSON, et le réimporter dans Microsoft Entra ID.

Pour plus de détails, consultez Personnalisation des mappages d’attributs de l’attribution d’utilisateurs pour les applications SaaS dans Microsoft Entra ID.

Considérations spéciales relatives à l’attribution d’utilisateurs

Tenez compte des éléments suivants pour réduire les problèmes postérieurs au déploiement :

Assurez-vous que les attributs utilisés pour mapper les objets utilisateur/groupe entre les applications source et cible sont résilients. Ils ne doivent pas être à l’origine d’une attribution d’utilisateurs/de groupes incorrecte si les attributs changent (par exemple, lorsqu’un utilisateur est transféré dans un autre département de la société).

Les applications peuvent avoir des restrictions et/ou des exigences particulières à respecter pour que l’attribution d’utilisateurs fonctionne correctement. Par exemple, Slack tronque les valeurs de certains attributs. Reportez-vous aux tutoriels d’attribution automatique d’utilisateurs propres à chaque application.

Vérifiez la cohérence du schéma entre les systèmes source et cible. Les problèmes courants incluent des attributs, tels que UPN ou mail, qui n’ont pas de correspondance. Par exemple, dans Microsoft Entra ID, UPN est défini selon le format john_smith@contoso.com, et dans l’application, il s’agit de jsmith@contoso.com. Pour plus d’informations, consultez la documentation de référence du schéma des utilisateurs et des groupes.

Planifier les tests et la sécurité

À chaque étape de votre déploiement, assurez-vous que les tests que vous effectuez donnent les résultats attendus, et que vous auditez les cycles de provisionnement.

Planifier les tests

Tout d’abord, configurez l’attribution automatique d’utilisateurs pour l’application. Ensuite, exécutez des cas de test pour vérifier que la solution répond aux besoins de votre organisation.

| Scénarios | Résultats attendus |

|---|---|

| L’utilisateur est ajouté à un groupe affecté au système cible. | L’objet utilisateur est provisionné dans le système cible. L’utilisateur peut se connecter au système cible et effectuer les actions souhaitées. |

| L’utilisateur est supprimé d’un groupe affecté au système cible. | L’objet utilisateur est déprovisionné dans le système cible. L’utilisateur ne peut pas se connecter au système cible. |

| Les informations utilisateur sont mises à jour dans Microsoft Entra ID par une méthode. | Les attributs utilisateur mis à jour sont pris en compte dans le système cible après un cycle incrémentiel. |

| L’utilisateur n’est pas dans l’étendue. | L’objet utilisateur est désactivé ou supprimé. Remarque : Ce comportement est substitué pour le provisionnement de Workday. |

Planifier la sécurité

Il est fréquent qu’une révision de sécurité soit nécessaire dans le cadre d’un déploiement. Si vous avez besoin d’une révision de sécurité, consultez les nombreux livres blancs Microsoft Entra ID qui fournissent une vue d’ensemble sur l’identité en tant que service.

Planifier la restauration

Si l’implémentation du provisionnement automatique d’utilisateurs ne fonctionne pas comme vous le souhaitez dans l’environnement de production, les étapes de restauration suivantes peuvent vous aider à revenir à un état précédent connu :

Consultez les journaux d’approvisionnement pour déterminer les opérations incorrectes effectuées sur les utilisateurs ou groupes concernés.

Utilisez les journaux d’approvisionnement pour déterminer le dernier état correct connu des utilisateurs et/ou des groupes concernés. Passez également en revue les systèmes sources (Microsoft Entra ID ou AD).

Collaborez avec le propriétaire de l’application pour mettre à jour les utilisateurs et/ou groupes concernés directement dans l’application, à l’aide des dernières valeurs d’état connues pour être correctes.

Déployer le service d’attribution automatique d’utilisateurs

Choisissez les étapes qui correspondent aux besoins de votre solution.

Préparer le cycle initial

Lorsque le service de provisionnement Microsoft Entra s’exécute pour la première fois, le cycle initial, utilisant le système source et les systèmes cibles, crée un instantané de tous les objets utilisateur pour chaque système cible.

Lorsque vous activez le provisionnement automatique d’une application, le cycle initial peut prendre entre 20 minutes et plusieurs heures pour s’accomplir. La durée dépend de la taille de l’annuaire Microsoft Entra et du nombre d’utilisateurs dans l’étendue du provisionnement.

Le service de provisionnement stocke l’état des deux systèmes après le cycle initial, ce qui améliore les performances des cycles incrémentiels suivants.

Configurer l’attribution automatique d’utilisateurs

Utilisez le centre d’administration Microsoft Entra pour gérer le provisionnement et le déprovisionnement automatiques de comptes d’utilisateur pour les applications qui les prennent en charge. Suivez les étapes dans Comment configurer le provisionnement automatique pour une application ?

Le service d’approvisionnement des utilisateurs Microsoft Entra peut également être configuré et géré à l’aide de l’API Microsoft Graph.

Gérer l’attribution automatique d’utilisateurs

Maintenant que vous avez déployé, vous devez gérer la solution.

Superviser l’intégrité de l’opération d’attribution d’utilisateurs

Après l’exécution d’un cycle initial réussi, le service de provisionnement Microsoft Entra exécute indéfiniment des mises à jour incrémentielles, à des intervalles propres à chaque application, jusqu’à ce que l’un des événements suivants se produise :

Le service est arrêté manuellement, et un nouveau cycle initial est déclenché à l’aide du centre d’administration Microsoft Entra ou de la commande API Microsoft Graph appropriée.

Une nouveau cycle initial déclenche un changement dans les mappages d’attributs ou les filtres d’étendue.

Le processus de provisionnement est mis en quarantaine en raison d’un taux d’erreur élevé, et reste en quarantaine pendant plus de quatre semaines à l’issue desquelles il est automatiquement désactivé.

Pour passer en revue ces événements, et toutes les autres activités effectuées par le service de provisionnement, reportez-vous aux journaux de provisionnement Microsoft Entra.

Pour comprendre la durée des cycles d’approvisionnement et surveiller la progression du travail d’approvisionnement, vous pouvez consulter l’état de l’approvisionnement d’utilisateurs.

Mieux exploiter les rapports

Microsoft Entra ID peut fournir d’autres insights sur l’utilisation de l’approvisionnement d’utilisateurs et son intégrité opérationnelle au sein de votre organisation, par le biais de journaux et de rapports d’approvisionnement. Pour en savoir plus sur les insights utilisateur, consultez Vérifier l’état du provisionnement d’utilisateurs.

Les administrateurs doivent consulter le rapport de synthèse de l’approvisionnement pour superviser l’intégrité opérationnelle de la tâche d’approvisionnement. Toutes les activités effectuées par le service d’approvisionnement sont enregistrées dans les journaux de provisionnement Microsoft Entra. Voir le tutoriel : Création de rapports sur le provisionnement automatique de comptes d’utilisateur.

Nous vous recommandons de vous attribuer la propriété de ces rapports et de les consommer à une cadence qui satisfait aux exigences de votre organisation. Microsoft Entra ID conserve la plupart des données d’audit pendant 30 jours.

Résoudre les problèmes

Reportez-vous aux liens suivants pour résoudre les problèmes susceptibles de survenir au cours du provisionnement :

Aucun utilisateur n'est configuré pour une application de la galerie Microsoft Entra

Un mauvais ensemble d’utilisateurs est attribué à une application de la galerie Microsoft Entra

Documentation utile

Ignorer la suppression des comptes d’utilisateurs qui sortent de l’étendue

Agent d’approvisionnement Microsoft Entra Connect : historique des publications de versions