Configurer les paramètres de l’authentification multifacteur Microsoft Entra

Pour personnaliser l’expérience de l’utilisateur final pour l’authentification multifacteur (MFA) Microsoft Entra, vous pouvez configurer des options de paramètres tels que les seuils de verrouillage de compte ou les alertes et notifications de fraude.

Remarque

Signaler une activité suspecte remplace les fonctionnalités héritées de blocage/déblocage d’utilisateurs, d’alertes de fraude et de notifications. Le 1er mars 2025, les fonctionnalités héritées seront supprimées.

Le tableau suivant décrit les paramètres MFA de Microsoft Entra et les sous-sections abordent chaque paramètre plus en détail.

| Fonctionnalité | Description |

|---|---|

| Verrouillage de compte (serveur MFA uniquement) | Verrouillez temporairement les comptes à l’aide de Microsoft Entra MFA s’il y a trop de tentatives d’authentification refusées dans une ligne. Cette fonctionnalité s’applique uniquement aux utilisateurs qui utilisent un serveur MFA pour entrer un code PIN pour s’authentifier. |

| Signaler une activité suspecte | Configurez les paramètres qui permettent aux utilisateurs de signaler les demandes de vérification frauduleuses. Signaler une activité suspecte remplace les fonctionnalités suivantes : blocage/déblocage d’utilisateurs, alertes de fraude, et notifications. |

| Alerte de fraude | Cette fonctionnalité sera supprimée le 1er mars 2025. Utilisez la fonctionnalité Signaler une activité suspecte pour permettre aux utilisateurs de signaler les demandes de vérification frauduleuses. |

| Blocage/déblocage des utilisateurs | Cette fonctionnalité sera supprimée le 1er mars 2025. Utilisez la fonctionnalité Signaler une activité suspecte pour permettre aux utilisateurs de signaler les demandes de vérification frauduleuses. Ces alertes sont intégrées à Protection des ID Microsoft Entra. Vous pouvez utiliser des stratégies basées sur les risques ou créer vos propres workflows à l’aide d’événements de détection des risques pour limiter temporairement l’accès utilisateur et corriger les risques. |

| Notifications | Cette fonctionnalité sera supprimée le 1er mars 2025. Utilisez la fonctionnalité Signaler une activité suspecte pour permettre aux utilisateurs de signaler les demandes de vérification frauduleuses. Vous pouvez utiliser des notifications de risque ou créer vos propres workflows à l’aide d’événements de détection de risque pour activer les notifications par e-mail pour les événements frauduleux signalés par l’utilisateur. |

| Jetons OATH | Utilisé dans les environnements Microsoft Entra MFA basés sur le cloud pour gérer les jetons OATH pour les utilisateurs. |

| Paramètres de l’appel téléphonique | Configurez les paramètres liés aux appels téléphoniques et aux messages d’accueil pour les environnements cloud et locaux. |

| Fournisseurs | Cette opération montre tous les fournisseurs d’authentification existants que vous avez associés à votre compte. L’ajout de nouveaux fournisseurs est désactivé depuis le 1er septembre 2018. |

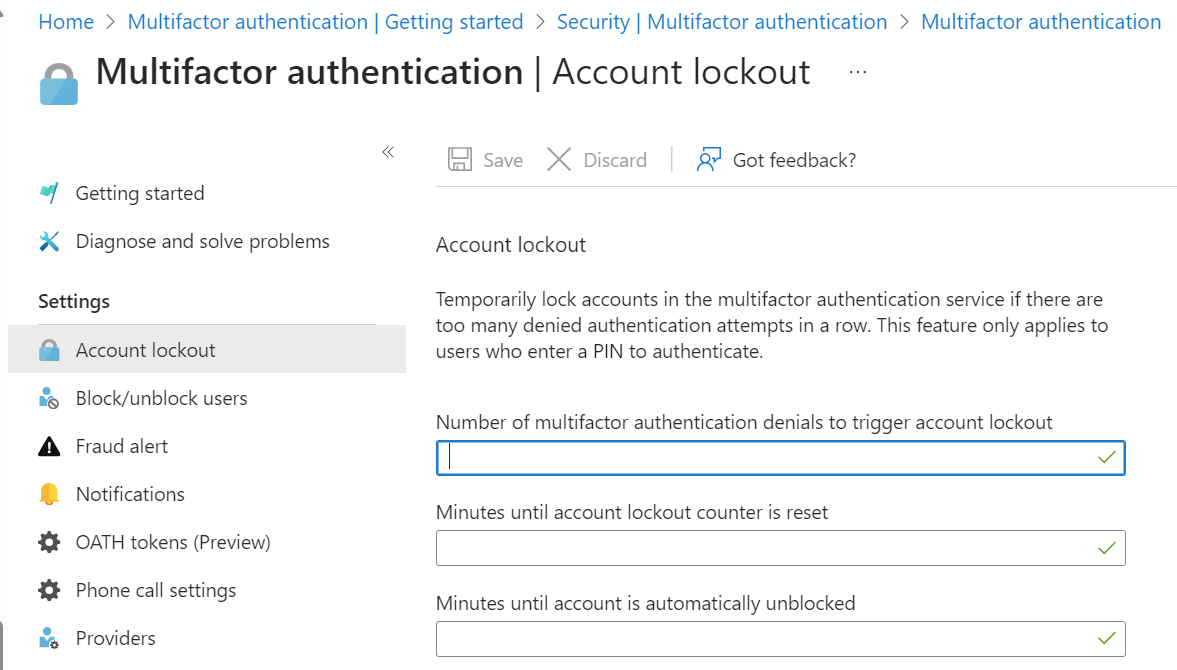

Verrouillage de compte (serveur MFA uniquement)

Notes

Le verrouillage de compte affecte uniquement les utilisateurs qui se connectent à l’aide du serveur MFA local.

Pour éviter les tentatives d’authentification multifacteur répétées dans le cadre d’une attaque, utilisez les paramètres de verrouillage de compte pour spécifier le nombre d’échecs de tentatives autorisé avant que le compte ne soit verrouillé pendant un certain temps. Les paramètres de verrouillage de compte sont appliqués uniquement quand un code PIN est entré pour l’invite d’authentification multifacteur (MFA) à l’aide du serveur MFA local.

Les options suivantes sont disponibles :

- Nombre de refus MFA entraînant le déclenchement du verrouillage de compte

- Nombre de minutes après lequel le nombre de verrouillages de compte est réinitialisé

- Nombre de minutes avant que le compte soit déverrouillé automatiquement

Pour configurer les paramètres de verrouillage de compte, procédez comme suit :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Authentification multifacteur>Verrouillage du compte. Vous devrez peut-être cliquer sur Afficher plus pour voir Authentification multifacteur.

Entrez les valeurs pour votre environnement, puis sélectionnez Enregistrer.

Signaler une activité suspecte

Signaler une activité suspecte remplace les fonctionnalités héritées suivantes : blocage/déblocage d’utilisateurs, alertes de fraude et notifications.

Quand ils reçoivent une invite MFA inconnue et suspecte, les utilisateurs peuvent signaler la tentative de fraude via Microsoft Authenticator ou par téléphone. Ces alertes sont intégrées à Protection des ID Microsoft Entra pour une couverture et des fonctionnalités plus complètes.

Les utilisateurs qui signalent une invite MFA comme suspecte sont définis sur Risque utilisateur élevé. Les administrateurs peuvent utiliser des stratégies basées sur les risques pour limiter l’accès de ces utilisateurs, ou activer la réinitialisation de mot de passe en libre-service (SSPR) pour que les utilisateurs corrigent eux-mêmes les problèmes.

Si vous avez déjà utilisé la fonctionnalité de blocage automatique « Alerte de fraude » par le passé et que vous ne disposez pas d’une licence Microsoft Entra ID P2 pour les stratégies basées sur les risques, vous pouvez utiliser des événements de détection de risque pour identifier et désactiver les utilisateurs concernés ou définir une automatisation en utilisant des workflows personnalisés avec Microsoft Graph. Pour plus d’informations sur l’examen et la correction des risques utilisateur, consultez :

Pour activer la fonctionnalité Signaler une activité suspecte à partir des paramètres de la stratégie des méthodes d’authentification :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Protection>Méthodes d’authentification>Paramètres.

- Définissez Signaler une activité suspecte sur Activé. La fonctionnalité reste désactivée si vous choisissez Managé par Microsoft. Pour plus d’informations sur les valeurs managées par Microsoft, consultez Protection des méthodes d’authentification dans Microsoft Entra ID.

- Sélectionnez Tous les utilisateurs ou un groupe spécifique.

- Si vous chargez également des messages d’accueil personnalisés pour votre locataire, sélectionnez un Code de création de rapports. Le code de création de rapports est le numéro que les utilisateurs entrent dans leur téléphone pour signaler des activités suspectes. Le code de création de rapports s’applique uniquement si les messages d’accueil personnalisés sont également chargés par un administrateur de stratégie d’authentification. Sinon, le code par défaut est 0, quelle que soit la valeur spécifiée dans la stratégie.

- Cliquez sur Enregistrer.

Remarque

Si vous activez Signaler des activités suspectes et spécifiez une valeur de rapport vocal personnalisée alors que l’alerte de fraude est toujours activée pour le locataire en parallèle avec un numéro de rapport vocal personnalisé configuré, la valeur Signaler une activité suspecte est utilisée à la place de l’alerte de fraude.

Corriger les risques pour les locataires avec une licence Microsoft Entra ID P1

Lorsqu’un utilisateur signale une invite MFA comme suspecte, l’événement s’affiche dans le rapport des connexions (en tant que connexion rejetée par l’utilisateur), dans les journaux d’audit et dans le rapport de détections de risques.

| État | Centre d’administration | Détails |

|---|---|---|

| Rapport sur les détections de risques | Protection>Identity Protection>Détection des risques | Type de détection : un utilisateur a signalé une activité suspecte Niveau de risque : élevé Source : signalé par l’utilisateur final |

| Rapport de connexions | Identité>Surveillance & santé>Journaux de connexion>Détails d’authentification | Les détails des résultats indiquent MFA refusée, code frauduleux entré |

| Journaux d’audit | Identité>Surveillance & santé>Journaux d’audit | Le rapport de fraude s’affiche sous le type d’activité Fraude signalée |

Remarque

Un utilisateur n’est pas signalé comme étant à risque élevé s’il effectue une authentification sans mot de passe.

Vous pouvez également rechercher des détections de risques et des utilisateurs marqués comme étant à risque à l’aide de Microsoft Graph.

| API | Détail |

|---|---|

| riskDetection resource type | riskEventType : userReportedSuspiciousActivity |

| List riskyUsers | riskLevel = high |

Pour une correction manuelle, les administrateurs ou le support technique peuvent demander aux utilisateurs de réinitialiser leur mot de passe à l’aide de la réinitialisation de mot de passe en libre-service (SSPR) ou effectuer cette procédure pour eux. Pour une correction automatisée, utilisez les API Microsoft Graph ou PowerShell pour créer un script qui modifie le mot de passe de l’utilisateur, force la SSPR, révoque les sessions de connexion ou désactive temporairement le compte d’utilisateur.

Corriger les risques pour les locataires avec une licence Microsoft Entra ID P2

Les locataires disposant d’une licence Microsoft Entra ID P2 peuvent utiliser des stratégies d’accès conditionnel basées sur les risques pour corriger automatiquement les risques utilisateur, en plus des options de la licence Microsoft Entra ID P2.

Configurez une stratégie qui examine les risques utilisateur dans Conditions>Risque utilisateur. Recherchez les utilisateurs avec un risque = élevé pour les empêcher de se connecter ou exiger qu’ils réinitialisent leur mot de passe.

Pour plus d’informations, consultez Stratégie d’accès conditionnel basée sur les risques pour la connexion.

Signaler une activité suspecte et une alerte de fraude

Signaler une activité suspecte et l’implémentation Alerte à la fraude héritée peuvent fonctionner en parallèle. Vous pouvez conserver la fonctionnalité Alerte à la fraude à l’échelle du locataire pendant que vous commencez à utiliser Signaler une activité suspecte avec un groupe de tests ciblé.

Si Alerte à la fraude est activé avec blocage automatique et que Signaler une activité suspecte est activé, l’utilisateur est ajouté à la liste de refus et défini comme « à haut risque » et « surveillé » pour toutes les autres stratégies configurées. Pour leur permettre de se connecter avec MFA, ces utilisateurs doivent être supprimés de la liste de refus et leurs risques doivent être corrigés.

Alerte de fraude

Signaler une activité suspecte remplace l’alerte de fraude en raison de son intégration à Protection des ID Microsoft Entra pour la correction basée sur les risques, de meilleures fonctionnalités de création de rapports et d’une administration à privilèges minimum. La fonctionnalité d’alerte de fraude sera supprimée le 1er mars 2025.

La fonctionnalité d’alerte de fraude permet aux utilisateurs de signaler les tentatives frauduleuses d’accès à leurs ressources. Quand ils reçoivent une invite MFA inconnue et suspecte, les utilisateurs peuvent signaler la tentative de fraude via l’application Microsoft Authenticator ou par téléphone. Les options de configuration des alertes de fraude suivantes sont disponibles :

Bloquer automatiquement les utilisateurs qui signalent une fraude. Si un utilisateur signale une fraude, les tentatives d’authentification multifactorielle Microsoft Entra pour le compte utilisateur sont bloquées pendant 90 jours ou jusqu’à ce qu’un administrateur débloque le compte. Un administrateur peut consulter les connexions à l’aide du rapport de connexion et prendre les mesures appropriées pour empêcher les fraudes futures. Un administrateur peut ensuite débloquer le compte de l’utilisateur.

Code pour signaler une fraude lors du message d’accueil initial. Quand les utilisateurs reçoivent un appel téléphonique pour effectuer l’authentification multifacteur, ils appuient normalement sur # pour confirmer leur connexion. Pour signaler une fraude, l’utilisateur doit saisir un code avant d’appuyer sur #. Ce code est 0 par défaut, mais vous pouvez le personnaliser. Si le blocage automatique est activé, une fois que l’utilisateur appuie sur 0# pour signaler la fraude, il doit appuyer sur 1 pour confirmer le blocage du compte.

Remarque

Le message d’accueil par défaut de Microsoft demande aux utilisateurs d’appuyer sur 0# pour envoyer une alerte de fraude. Si vous souhaitez utiliser un code autre que 0, enregistrez et chargez vos propres messages d’accueil vocaux personnalisés avec les instructions appropriées pour vos utilisateurs.

Pour activer et configurer les alertes de fraude, effectuez les étapes suivantes :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Protection>Authentification multifacteur>Alerte à la fraude.

- Définissez Autoriser les utilisateurs à envoyer des alertes de fraude sur la valeur Activé.

- Configurez le paramètre Bloquer automatiquement les utilisateurs qui signalent une fraude ou Code pour signaler une fraude lors du message d’accueil initial selon vos besoins.

- Cliquez sur Enregistrer.

Bloquer et débloquer des utilisateurs

Signaler une activité suspecte remplace l’alerte de fraude en raison de son intégration à Protection des ID Microsoft Entra pour la correction basée sur les risques, de meilleures fonctionnalités de création de rapports et d’une administration à privilèges minimum. La fonctionnalité Bloquer/débloquer des utilisateurs sera supprimée le 1er mars 2025.

Si l’appareil d’un utilisateur est perdu ou volé, vous pouvez bloquer les tentatives Microsoft Entra MFA pour le compte associé. Toutes les tentatives Microsoft Entra MFA pour les utilisateurs bloqués sont automatiquement refusées. L’utilisateur n’est pas confronté à l’authentification MFA pendant 90 jours à compter du moment où il est bloqué.

Bloquer un utilisateur

Pour bloquer un utilisateur, procédez comme suit.

- Accédez à Protection>Authentification multifacteur>Bloquer/débloquer des utilisateurs.

- Sélectionnez Ajouter pour bloquer un utilisateur.

- Entrez le nom d’utilisateur de l’utilisateur bloqué au format

username@domain.com, puis entrez un commentaire dans la zone Raison. - Sélectionnez OK pour bloquer l’utilisateur.

Débloquer un utilisateur

Pour débloquer un utilisateur, effectuez les étapes suivantes :

- Accédez à Protection>Authentification multifacteur>Bloquer/débloquer des utilisateurs.

- Dans la colonne Action à côté de l’utilisateur, sélectionnez Débloquer.

- Entrez un commentaire dans la zone Motif du déblocage.

- Sélectionnez OK pour débloquer l’utilisateur.

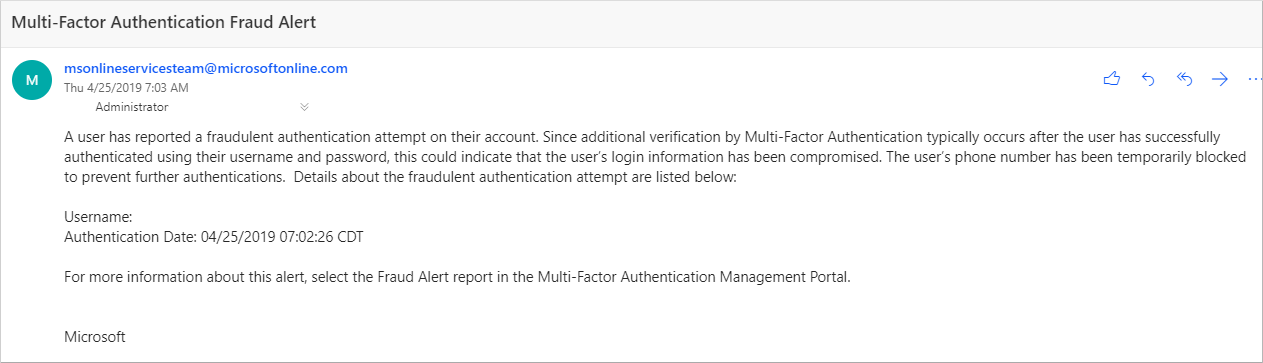

Notifications

Signaler une activité suspecte remplace les notifications en raison de son intégration à Protection des ID Microsoft Entra pour la correction basée sur les risques, de meilleures fonctionnalités de création de rapports et d’une administration à privilèges minimum. La fonctionnalité de notifications sera supprimée le 1er mars 2025.

Vous pouvez configurer Microsoft Entra ID pour envoyer des notifications par e-mail quand les utilisateurs signalent des alertes de fraude. Ces notifications sont généralement envoyées aux administrateurs d’identité, car les informations d’identification du compte de l’utilisateur sont susceptibles d’être compromises. L’exemple suivant montre à quoi ressemble un e-mail de notification d’alerte de fraude :

Pour configurer les notifications d’alerte de fraude :

- Accédez à Protection>Authentification multifacteur>Notifications.

- Entrez l’adresse e-mail à laquelle envoyer la notification.

- Pour supprimer une adresse e-mail existante, sélectionnez ... à côté de l’adresse e-mail, puis sélectionnez Supprimer.

- Sélectionnez Enregistrer.

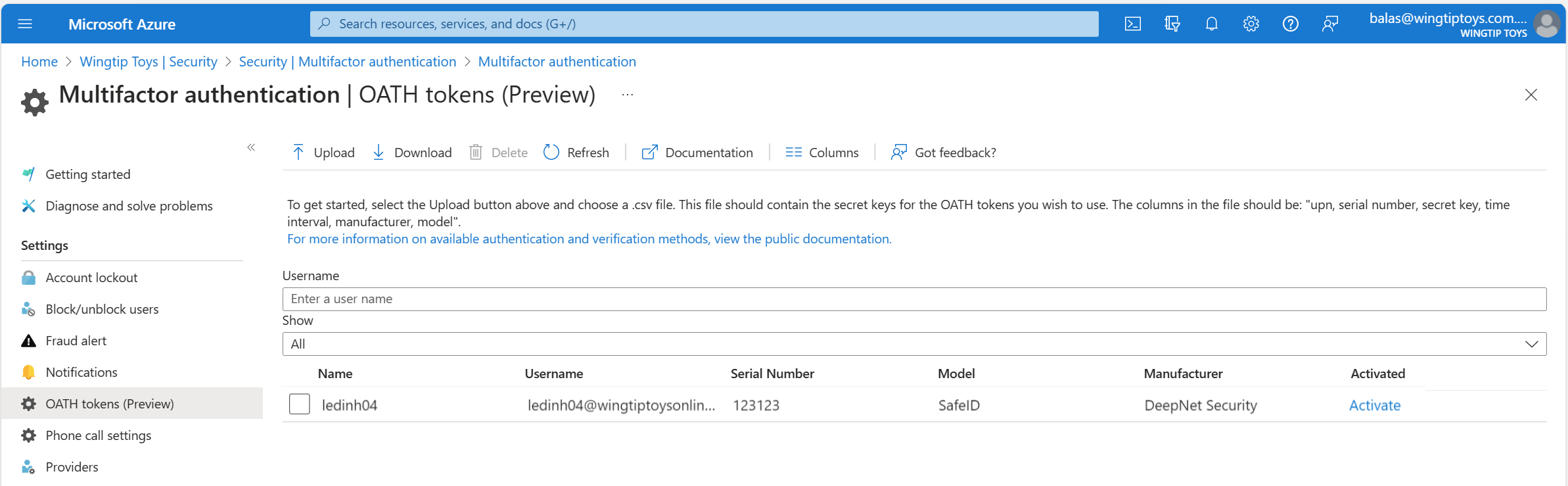

Jetons OATH

Microsoft Entra ID prend en charge l’utilisation de jetons OATH-TOTP SHA-1 qui actualisent les codes toutes les 30 ou 60 secondes. Vous pouvez acheter ces jetons auprès du fournisseur de votre choix.

Les jetons matériels OATH TOTP sont généralement fournis avec une clé secrète, ou valeur initiale, préprogrammée dans le jeton. Vous devez entrer ces clés dans Microsoft Entra ID comme décrit dans les étapes suivantes. Les clés secrètes sont limitées à 128 caractères. Cette limite peut ne pas être compatible avec tous les jetons. La clé secrète peut contenir uniquement les caractères a-z ou A-Z et les chiffres 1-7. Elle doit être encodée en Base32.

Vous pouvez également configurer des jetons matériels OATH TOTP programmables qui peuvent être réamorcés avec Microsoft Entra ID dans le processus d’installation des jetons logiciels.

Les jetons matériels OATH sont pris en charge dans le cadre d’une préversion publique. Pour plus d’informations sur les préversions, consultez Conditions d’utilisation supplémentaires pour les préversions de Microsoft Azure.

Après avoir acquis des jetons, vous devez les charger dans un format de fichier de valeurs séparées par des virgules (CSV). Incluez l’UPN, le numéro de série, la clé secrète, l’intervalle de temps, le fabricant et le modèle, comme dans cet exemple :

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Remarque

Veillez à inclure la ligne d’en-tête dans votre fichier CSV.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Protection>Authentication multifacteur>Jetons OATH et chargez le fichier CSV.

L’opération peut durer plusieurs minutes selon la taille du fichier CSV. Sélectionnez Actualiser pour afficher l’état. Si le fichier contient des erreurs, vous pouvez télécharger un fichier CSV qui les répertorie. Les noms de champs dans le fichier CSV téléchargé sont différents de ceux de la version chargée.

Une fois que les erreurs éventuelles ont été résolues, l’administrateur peut activer chaque clé en sélectionnant Activer pour le jeton et en entrant le mot de passe OTP affiché sur le jeton.

Les utilisateurs peuvent combiner jusqu’à cinq jetons matériels OATH ou applications d’authentification, comme l’application Microsoft Authenticator, configurées pour une utilisation à tout moment.

Important

Veillez à n'attribuer chaque jeton qu'à un seul utilisateur. À l’avenir, la prise en charge de l’attribution d’un seul jeton à plusieurs utilisateurs s’arrêtera pour éviter un risque de sécurité.

Paramètres de l’appel téléphonique

Si les utilisateurs reçoivent des appels téléphoniques pour les invites MFA, vous pouvez configurer leur expérience, comme l’ID d’appelant ou le message d’accueil vocal qu’ils entendent.

Aux États-Unis, si vous n’avez pas configuré l’ID de l’appelant de l’authentification multifacteur (MFA), les appels vocaux de Microsoft proviennent des numéros ci-dessous. Les utilisations avec des filtres anti-spam doivent exclure ces numéros.

Numéro par défaut : +1 (855) 330-8653

Le tableau suivant répertorie d’autres numéros pour différents pays.

| Pays/région | Numéro(s) |

|---|---|

| Autriche | +43 6703062076 |

| Bangladesh | +880 9604606026 |

| Chine | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Croatie | +385 15507766 |

| Équateur | +593 964256042 |

| Estonie | +372 6712726 |

| France | +33 744081468 |

| Ghana | +233 308250245 |

| Grèce | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hong Kong (R.A.S.) | +852 25716964 |

| Inde | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordanie | +962 797639442 |

| Kenya | +254 709605276 |

| Pays-Bas | +31 202490048 |

| Nigéria | +234 7080627886 |

| Pakistan | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Pologne | +48 699740036 |

| Arabie saoudite | +966 115122726 |

| Afrique du Sud | +27 872405062 |

| Espagne | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Suède | +46 701924176 |

| Taïwan | +886 277515260, +886 255686508 |

| Türkiye | +90 8505404893 |

| Ukraine | +380 443332393 |

| Émirats Arabes Unis | +971 44015046 |

| Vietnam | +84 2039990161 |

Remarque

Lorsque des appels d’authentification multifacteur Microsoft Entra sont passés sur le réseau téléphonique public, ils sont parfois acheminés par le biais d’un opérateur qui ne prend pas en charge les ID d’appelant. C’est la raison pour laquelle les ID d’appelant ne sont pas garantis, même si l’authentification multifacteur Microsoft Entra les envoie toujours. Cela s’applique à la fois aux appels téléphoniques et aux SMS fournis par l’authentification multifacteur Microsoft Entra. Si vous devez confirmer qu'un SMS provient d’une authentification multifacteur Microsoft Entra, consultez Quels sont les codes courts utilisés pour envoyer des SMS ?.

Pour configurer votre propre numéro d’ID d’appelant, effectuez les étapes suivantes :

- Accédez à Protection>Authentification multifacteur>Paramètres des appels téléphoniques.

- Définissez le Numéro d’ID de l’appelant MFA sur le numéro qui doit s’afficher sur le téléphone des utilisateurs. Seuls les numéros basés aux États-Unis sont autorisés.

- Sélectionnez Enregistrer.

Remarque

Lorsque des appels d’authentification multifacteur Microsoft Entra sont passés sur le réseau téléphonique public, ils sont parfois acheminés par le biais d’un opérateur qui ne prend pas en charge les ID d’appelant. C’est la raison pour laquelle les ID d’appelant ne sont pas garantis, même si l’authentification multifacteur Microsoft Entra les envoie toujours. Cela s’applique à la fois aux appels téléphoniques et aux SMS fournis par l’authentification multifacteur Microsoft Entra. Si vous devez confirmer qu'un SMS provient d’une authentification multifacteur Microsoft Entra, consultez Quels sont les codes courts utilisés pour envoyer des SMS ?.

Messages vocaux personnalisés

Vous pouvez utiliser vos propres enregistrements ou messages d’accueil pour l’authentification multifacteur Microsoft Entra. Ces messages peuvent servir à compléter ou à remplacer les enregistrements Microsoft par défaut.

Avant de commencer, tenez compte des restrictions suivantes :

- Les formats de fichiers pris en charge sont .wav et .mp3.

- La taille limite des fichiers est de 1 Mo.

- Les messages d’authentification doivent durer moins de 20 secondes. Les messages de plus de 20 secondes peuvent faire échouer la vérification. Si l’utilisateur ne répond pas avant la fin du message, la vérification expire.

Comportement lié à la langue du message personnalisé

Quand un message vocal personnalisé est lu à l’utilisateur, la langue du message dépend des facteurs suivants :

- Langue de l’utilisateur.

- La langue détectée par le navigateur de l’utilisateur.

- D’autres scénarios d’authentification peuvent se comporter différemment.

- La langue des messages personnalisés disponibles.

- Cette langue est choisie par l’administrateur quand un message personnalisé est ajouté.

Par exemple, s’il n’existe qu’un seul message personnalisé et qu’il est en allemand :

- Un utilisateur qui s’authentifie en allemand entend le message allemand personnalisé.

- Un utilisateur qui s’authentifie en anglais entend le message anglais standard.

Valeurs par défaut des messages vocaux personnalisés

Vous pouvez utiliser les exemples de scripts ci-dessous pour créer vos propres messages personnalisés. Ces textes de script sont utilisés par défaut si vous ne configurez pas vos propres messages personnalisés.

| Nom du message | Script |

|---|---|

| Authentification réussie | Votre connexion a bien été vérifiée. Au revoir. |

| Invite à entrer une extension | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour continuer. |

| Confirmation de fraude | Une alerte de fraude a été envoyée. Pour débloquer votre compte, veuillez contacter le support informatique de votre société. |

| Message d’accueil en cas de fraude (standard) | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour terminer la vérification. Si vous n’êtes pas à l’origine de cette vérification, quelqu’un tente peut-être d’accéder à votre compte. Veuillez appuyer sur zéro puis sur dièse pour envoyer une alerte de fraude. Cela avertira l’équipe informatique de votre entreprise et bloquera les autres tentatives de vérification. |

| Fraude signalée | Une alerte de fraude a été envoyée. Pour débloquer votre compte, veuillez contacter le support informatique de votre société. |

| Activation | Merci d’utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour terminer la vérification. |

| Nouvelle tentative d'authentification refusée | Vérification refusée. |

| Nouvelle tentative (standard) | Merci d’utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour terminer la vérification. |

| Message d’accueil (standard) | Merci d’utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour terminer la vérification. |

| Message d'accueil (PIN) | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Veuillez entrer votre code PIN suivi de la clé dièse pour terminer votre vérification. |

| Message d'accueil en cas de fraude (PIN) | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Veuillez entrer votre code PIN suivi de la clé dièse pour terminer votre vérification. Si vous n’êtes pas à l’origine de cette vérification, quelqu’un tente peut-être d’accéder à votre compte. Veuillez appuyer sur zéro puis sur dièse pour envoyer une alerte de fraude. Cela avertira l’équipe informatique de votre entreprise et bloquera les autres tentatives de vérification. |

| Nouvelle tentative (PIN) | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Veuillez entrer votre code PIN suivi de la clé dièse pour terminer votre vérification. |

| Invite à entrer une extension après les chiffres | Si vous utilisez déjà cette extension, appuyez sur la touche dièse pour continuer. |

| Authentification refusée | Désolé, nous ne pouvons pas vous connecter pour le moment. Veuillez réessayer plus tard. |

| Message d’accueil lors de l’activation (standard) | Merci d’utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour terminer la vérification. |

| Nouvelle tentative d’activation (standard) | Merci d’utiliser le système de vérification de connexion de Microsoft. Appuyez sur la touche dièse pour terminer la vérification. |

| Message d'accueil lors de l'activation (PIN) | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Veuillez entrer votre code PIN suivi de la clé dièse pour terminer votre vérification. |

| Invite à entrer une extension avant les chiffres | Merci d'avoir choisi d'utiliser le système de vérification de connexion de Microsoft. Veuillez transférer cet appel vers l’extension <extension>. |

Configurer un message personnalisé

Pour utiliser vos propres messages personnalisés, effectuez les étapes suivantes :

- Accédez à Protection>Authentification multifacteur>Paramètres des appels téléphoniques.

- Sélectionnez Ajouter un message d’accueil.

- Choisissez un type de message d’accueil, par exemple Message d’accueil (standard) ou Authentification réussie.

- Sélectionnez la langue. Consultez la section précédente sur le comportement lié à la langue du message personnalisé.

- Recherchez et sélectionnez un fichier audio .mp3 ou .wav à charger.

- Sélectionnez Ajouter puis Enregistrer.

Paramètres du service MFA

Les paramètres pour les mots de passe d’application, les adresses IP approuvées, les options de vérification et la mémorisation de l’authentification multifacteur sur les appareils approuvés sont disponibles dans les paramètres de service. Il s’agit d’un portail hérité.

Vous pouvez accéder aux paramètres du service à partir du centre d'administration Microsoft Entra en accédant à Protection>Authentification multifacteur>Mise en route>Configurer>des paramètres MFA supplémentaires basés sur le cloud. Une fenêtre ou un onglet s’ouvre avec des options supplémentaires pour les paramètres de service.

Adresses IP approuvées

Les conditions d’emplacement constituent la méthode recommandée pour configurer l’authentification multifacteur (MFA) avec l’accès conditionnel en raison de la prise en charge IPv6 et d’autres améliorations. Si vous souhaitez en savoir plus sur les conditions d’emplacement, veuillez consulter la rubrique Utilisation de la condition d’emplacement dans une stratégie d’accès conditionnel. Si vous souhaitez en savoir plus sur la procédure de définition d’emplacements et de création d’une stratégie d’accès conditionnel, veuillez consulter la rubrique Accès conditionnel : bloquer l’accès par emplacement.

La fonctionnalité Adresses IP approuvées de l’authentification multifacteur Microsoft Entra contourne également les invites d’authentification multifacteur (MFA) pour les utilisateurs qui se connectent depuis une plage d’adresses IP définie. Vous pouvez définir des plages d’adresses IP approuvées pour vos environnements locaux. Quand les utilisateurs se trouvent à l’un de ces emplacements, ils ne reçoivent aucune invite d’authentification multifacteur Microsoft Entra. La fonctionnalité Adresses IP approuvées nécessite l’édition Microsoft Entra ID P1.

Remarque

Les adresses IP approuvées peuvent inclure des plages d’adresses IP privées uniquement si vous utilisez le serveur MFA. Pour l’authentification multifacteur Microsoft Entra basée sur le cloud, vous pouvez uniquement utiliser des plages d’adresses IP publiques.

Les plages IPv6 sont prises en charge dans les emplacements nommés.

Si votre organisation utilise l’extension de serveur NPS pour fournir l’authentification multifacteur (MFA) aux applications locales, l’adresse IP source apparaît toujours comme étant le serveur NPS utilisé pour la tentative d’authentification.

| Type de locataire Microsoft Entra | Options de la fonctionnalité Adresses IP approuvées |

|---|---|

| Gérée | Plage d’adresses IP spécifiques : Les administrateurs spécifient une plage d’adresses IP pouvant contourner les authentifications multifacteurs pour les utilisateurs qui se connectent à partir de l’intranet de l’entreprise. Un maximum de 50 plages d’adresses IP approuvées peuvent être configurées. |

| Adresses IP fédérées | Tous les utilisateurs fédérés : Tous les utilisateurs fédérés qui se connectent au sein de l’organisation peuvent contourner les authentifications multifacteurs. Les utilisateurs contournent les vérifications à l’aide d’une revendication émise par les services de fédération Active Directory (AD FS). Plage d’adresses IP spécifiques : Les administrateurs spécifient une plage d’adresses IP pouvant contourner l’authentification multifacteur pour les utilisateurs qui se connectent à partir de l’intranet de l’entreprise. |

Le contournement de la vérification des adresses IP approuvées fonctionne uniquement au sein de l’intranet de l’entreprise. Si vous sélectionnez l’option Tous les utilisateurs fédérés et qu’un utilisateur se connecte en dehors de l’intranet de l’entreprise, celui-ci doit utiliser l’authentification multifacteur. Le processus est le même, même si l’utilisateur présente une revendication AD FS.

Remarque

Si des stratégies d’accès conditionnel et d’authentification multifacteur (MFA) par utilisateur sont configurées dans le tenant, vous devez ajouter des adresses IP approuvées à la stratégie d’accès conditionnel, puis mettre à jour les paramètres du service d’authentification multifacteur.

Expérience utilisateur au sein du réseau d’entreprise

Quand la fonctionnalité Adresses IP approuvées est désactivée, l’authentification multifacteur est obligatoire pour les flux de navigateur. Les mots de passe d’application sont requis pour les anciennes applications client riche.

Avec des adresses IP approuvées, l’authentification multifacteur n’est pas obligatoire pour les flux de navigateur. Les mots de passe d’application ne sont pas obligatoires pour les anciennes applications client riche si l’utilisateur n’a pas créé de mot de passe d’application. Si un mot de passe d’application est utilisé, il est obligatoire.

Expérience utilisateur en dehors du réseau d’entreprise

Avec ou sans adresses IP approuvées, l’authentification multifacteur est obligatoire pour les flux de navigateur. Les mots de passe d’application sont requis pour les anciennes applications client riche.

Activer les emplacements nommés à l’aide de l’accès conditionnel

Vous pouvez utiliser les règles d’accès conditionnel pour définir des emplacements nommés en procédant comme suit :

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Emplacement nommé.

- Sélectionnez Nouvel emplacement.

- Entrez le nom de l’emplacement.

- Sélectionnez Marquer comme emplacement approuvé.

- Entrez la plage d’adresses IP pour votre environnement en notation CIDR. Par exemple 40.77.182.32/27.

- Sélectionnez Créer.

Activer la fonctionnalité Adresses IP approuvées à l’aide de l’accès conditionnel

Pour activer les adresses IP approuvées à l’aide de stratégies d’accès conditionnel, procédez comme suit :

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel>Emplacement nommé.

Sélectionnez Configurer des adresses IP approuvées pour l’authentification multifacteur.

Dans la page Paramètres de service, sous Adresses IP approuvées, choisissez l’une de ces options :

Pour les requêtes issues d’utilisateurs fédérés provenant de mon intranet : pour choisir cette option, cochez la case. Tous les utilisateurs fédérés qui se connectent à partir du réseau d’entreprise contournent les authentifications multifacteurs en utilisant une revendication émise par AD FS. Vérifiez qu’AD FS possède une règle pour ajouter la revendication de l’intranet au trafic approprié. Si la règle n’existe pas, créez la règle suivante dans AD FS :

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Remarque

L’option Ignorer l’authentification multifacteur pour les demandes des utilisateurs fédérés sur mon intranet affecte l’évaluation de l’accès conditionnel pour les emplacements. Toute requête avec la revendication insidecorporatenetwork serait traitée comme provenant d’un emplacement approuvé si cette option est sélectionnée.

Pour les requêtes provenant d’une plage spécifique d’adresses IP : pour choisir cette option, saisissez les adresses IP dans la zone de texte en notation CIDR.

- Pour les adresses IP qui se trouvent entre xxx.xxx.xxx.1 et xxx.xxx.xxx.254, utilisez la notation xxx.xxx.xxx.0/24.

- Pour une adresse IP unique, utilisez une notation de type xxx.xxx.xxx.xxx/32.

- Vous pouvez saisir jusqu’à 50 plages d’adresses IP. Les utilisateurs qui se connectent à partir de ces adresses IP contournent les authentifications multifacteurs.

Cliquez sur Enregistrer.

Activer la fonctionnalité Adresses IP approuvées à l’aide des paramètres de service

Si vous ne souhaitez pas utiliser de stratégies d’accès conditionnel pour activer les adresses IP approuvées, vous pouvez configurer les paramètres de service pour l’authentification multifacteur Microsoft Entra en suivant ces étapes :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Authentification multifacteur>Paramètres MFA basés sur le cloud supplémentaires.

Sur la page Paramètres du service, sous Adresses IP approuvées, choisissez l'une ou les deux options suivantes :

Pour les requêtes issues d’utilisateurs fédérés sur mon intranet : pour choisir cette option, cochez la case. Tous les utilisateurs fédérés qui se connectent à partir du réseau d’entreprise contournent l’authentification multifacteur en utilisant une revendication émise par AD FS. Vérifiez qu’AD FS possède une règle pour ajouter la revendication de l’intranet au trafic approprié. Si la règle n’existe pas, créez la règle suivante dans AD FS :

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Pour les requêtes provenant d’une plage d’adresses IP spécifique : pour choisir cette option, entrez les adresses IP dans la zone de texte en notation CIDR.

- Pour les adresses IP qui se trouvent entre xxx.xxx.xxx.1 et xxx.xxx.xxx.254, utilisez la notation xxx.xxx.xxx.0/24.

- Pour une adresse IP unique, utilisez une notation de type xxx.xxx.xxx.xxx/32.

- Vous pouvez saisir jusqu’à 50 plages d’adresses IP. Les utilisateurs qui se connectent à partir de ces adresses IP contournent les authentifications multifacteurs.

Cliquez sur Enregistrer.

Méthodes de vérification

Vous pouvez choisir les méthodes de vérification mises à la disposition des utilisateurs dans le portail des paramètres de service. Quand vos utilisateurs inscrivent leurs comptes pour l’authentification multifacteur Microsoft Entra, ils choisissent leur méthode de vérification préférée parmi les options que vous avez activées. Vous trouverez de l’aide sur le processus d’inscription des utilisateurs dans Configurer mon compte pour l’authentification multifacteur.

Important

En mars 2023, nous avons annoncé la dépréciation de la gestion des méthodes d’authentification dans les stratégies héritées de l’authentification multifacteur et de la réinitialisation de mot de passe en libre-service (SSPR). À compter du 30 septembre 2025, les méthodes d’authentification ne pourront pas être managées dans ces stratégies MFA et SSPR héritées. Nous recommandons aux clients d’utiliser le contrôle de migration manuel pour migrer vers la stratégie des méthodes d’authentification avant la date de dépréciation. Pour obtenir de l’aide sur le contrôle de migration, consultez Comment migrer les paramètres de stratégie MFA et SSPR vers la stratégie Méthodes d’authentification pour Microsoft Entra ID.

Les méthodes de vérification disponibles sont les suivantes :

| Méthode | Description |

|---|---|

| Appel vers le téléphone | Passe un appel vocal automatisé. L’utilisateur décroche et appuie sur la touche # du téléphone pour s’authentifier. Ce numéro de téléphone n’est pas synchronisé avec Active Directory en local. |

| Message texte vers le téléphone | Envoie un message texte contenant un code de vérification. L’utilisateur est invité à entrer le code de vérification dans l’interface de connexion. On parle alors « SMS unidirectionnel ». Ce terme signifie que l’utilisateur doit renvoyer par SMS dans un code spécifique. Le SMS bidirectionnel est déconseillé et ne sera plus pris en charge après le 14 novembre 2018. Les administrateurs doivent activer une autre méthode pour les utilisateurs qui utilisaient précédemment des SMS bidirectionnels. |

| Notification via une application mobile | Envoie une notification Push sur le téléphone de l’utilisateur ou sur l’appareil inscrit. L’utilisateur consulte la notification et sélectionne Vérifier pour terminer la vérification. L’application Microsoft Authenticator est disponible pour Windows Phone, Android et iOS. |

| Code de vérification provenant d’une application mobile ou d’un jeton matériel | L’application Microsoft Authenticator génère un nouveau code de vérification OATH toutes les 30 secondes. L’utilisateur entre ce code de vérification dans l’interface de connexion. L’application Microsoft Authenticator est disponible pour Windows Phone, Android et iOS. |

Pour plus d’informations, consultez Quelles sont les méthodes d’authentification et de vérification disponibles dans Microsoft Entra ID ?.

Activer et désactiver des méthodes de vérification

Pour activer ou désactiver les méthodes de vérification, effectuez les étapes suivantes :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Identité>Utilisateurs.

- Sélectionnez MFA par utilisateur.

- Sous Authentification multifacteur en haut de la page, sélectionnez Paramètres du service.

- Sur la page Paramètres du service, sous Options de vérification, cochez ou décochez les cases appropriées.

- Sélectionnez Enregistrer.

Mémoriser l’authentification multifacteur

La fonctionnalité Mémoriser l’authentification multifacteur permet aux utilisateurs de contourner les vérifications suivantes pendant un nombre spécifié de jours après une connexion réussie à un appareil via l’authentification multifacteur. Pour améliorer la convivialité et réduire le nombre de fois qu’un utilisateur doit effectuer une authentification multifacteur (MFA) sur un appareil donné, sélectionnez une durée de 90 jours ou plus.

Important

Si un appareil ou un compte est compromis, la mémorisation MFA des appareils de confiance est susceptible d’affecter la sécurité. En cas de violation d’un compte d’entreprise ou de perte/vol d’un appareil fiable, vous devez révoquer les sessions MFA.

L’action de révocation révoque le statut approuvé de tous les appareils et oblige l’utilisateur à procéder de nouveau à l’authentification multifacteur. Vous pouvez également demander aux utilisateurs de restaurer l’état MFA d’origine sur leurs propres appareils, comme cela est indiqué dans Gérer vos paramètres pour l’authentification multifacteur.

Fonctionnement de la fonctionnalité

La fonctionnalité Mémoriser l’authentification multifacteur définit un cookie persistant sur le navigateur lorsqu’un utilisateur sélectionne l’option Ne plus me demander pendant X jours lorsqu’il se connecte. L’utilisateur ne reçoit plus d’invite MFA sur ce navigateur tant que le cookie n’est pas arrivé à expiration. Si l’utilisateur ouvre un autre navigateur sur le même appareil ou s’il efface les cookies, il reçoit de nouveau l’invite de vérification.

L’option Ne plus me demander pendant X jours ne s’affiche pas dans les applications sans navigateur, qu’elles prennent en charge l’authentification moderne ou non. Ces applications utilisent des jetons d’actualisation qui fournissent de nouveaux jetons d’accès toutes les heures. Quand un jeton d’actualisation est validé, Microsoft Entra ID vérifie que la dernière authentification multifacteur est intervenue dans le nombre spécifié de jours.

La fonctionnalité réduit le nombre d’authentifications sur les applications web, qui interviennent normalement à chaque fois. La fonctionnalité peut augmenter le nombre d’authentifications pour les clients d’authentification modernes qui, normalement, reçoivent une invite tous les 180 jours, si une durée inférieure est configurée. Elle peut également augmenter le nombre d’authentifications quand elle est combinée avec des stratégies d’accès conditionnel.

Important

La fonctionnalité Mémoriser l’authentification multifacteur n’est pas compatible avec la fonctionnalité Maintenir la connexion d’AD FS, quand les utilisateurs procèdent à l’authentification multifacteur pour AD FS via le serveur MFA ou via une solution d’authentification multifacteur tierce.

Si votre utilisateur sélectionne Maintenir la connexion dans AD FS et marque son appareil comme approuvé pour MFA, il n’est pas vérifié automatiquement à l’issue du délai en jours spécifiés dans Mémoriser l’authentification multifacteur. Microsoft Entra ID demande une nouvelle authentification multifacteur, mais AD FS retourne un jeton avec la revendication MFA et la date associée d’origine, au lieu d’effectuer de nouveau l’authentification multifacteur. Cette réaction déclenche une boucle de vérification entre Microsoft Entra ID et AD FS.

La fonctionnalité Mémoriser l’authentification multifacteur n’est pas compatible avec les utilisateurs B2B. Elle n’est pas visible pour les utilisateurs B2B quand ils se connectent aux locataires invités.

La fonctionnalité Mémoriser l’authentification multifacteur n’est pas compatible avec le contrôle d’accès conditionnel de fréquence de connexion. Pour plus d’informations, consultez Configurer la gestion de session d’authentification avec l’accès conditionnel.

Activer Mémoriser l’authentification multifacteur

Pour activer et configurer l’option permettant aux utilisateurs de mémoriser l’état MFA et de contourner les invites, procédez comme suit :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Identité>Utilisateurs.

- Sélectionnez MFA par utilisateur.

- Sous Authentification multifacteur en haut de la page, sélectionnez Paramètres du service.

- Dans la page Paramètres du service, sous Mémoriser l’authentification multifacteur, sélectionnez Autoriser les utilisateurs à mémoriser l’authentification multifacteur sur des appareils de confiance.

- Définissez le nombre de jours pendant lesquels les appareils approuvés peuvent contourner les authentifications multifacteurs. Pour une expérience utilisateur optimale, étendez la durée à 90 jours ou plus.

- Sélectionnez Enregistrer.

Marquer un appareil en tant qu’appareil de confiance

Après avoir activé la fonctionnalité Mémoriser l’authentification multifacteur, les utilisateurs peuvent marquer un appareil comme approuvé quand ils se connectent, en sélectionnant Ne plus me demander.

Étapes suivantes

Pour en savoir plus, consultez Quelles sont les méthodes d’authentification et de vérification disponibles dans Microsoft Entra ID ?