Modèles de stratégie d’accès conditionnel

Les modèles d’accès conditionnel fournissent une méthode pratique de déploiement de nouvelles stratégies alignées sur les recommandations de Microsoft. Ces modèles sont conçus pour fournir une protection maximale alignée sur des stratégies couramment utilisées pour différents types de clients et emplacements.

Catégories de modèles

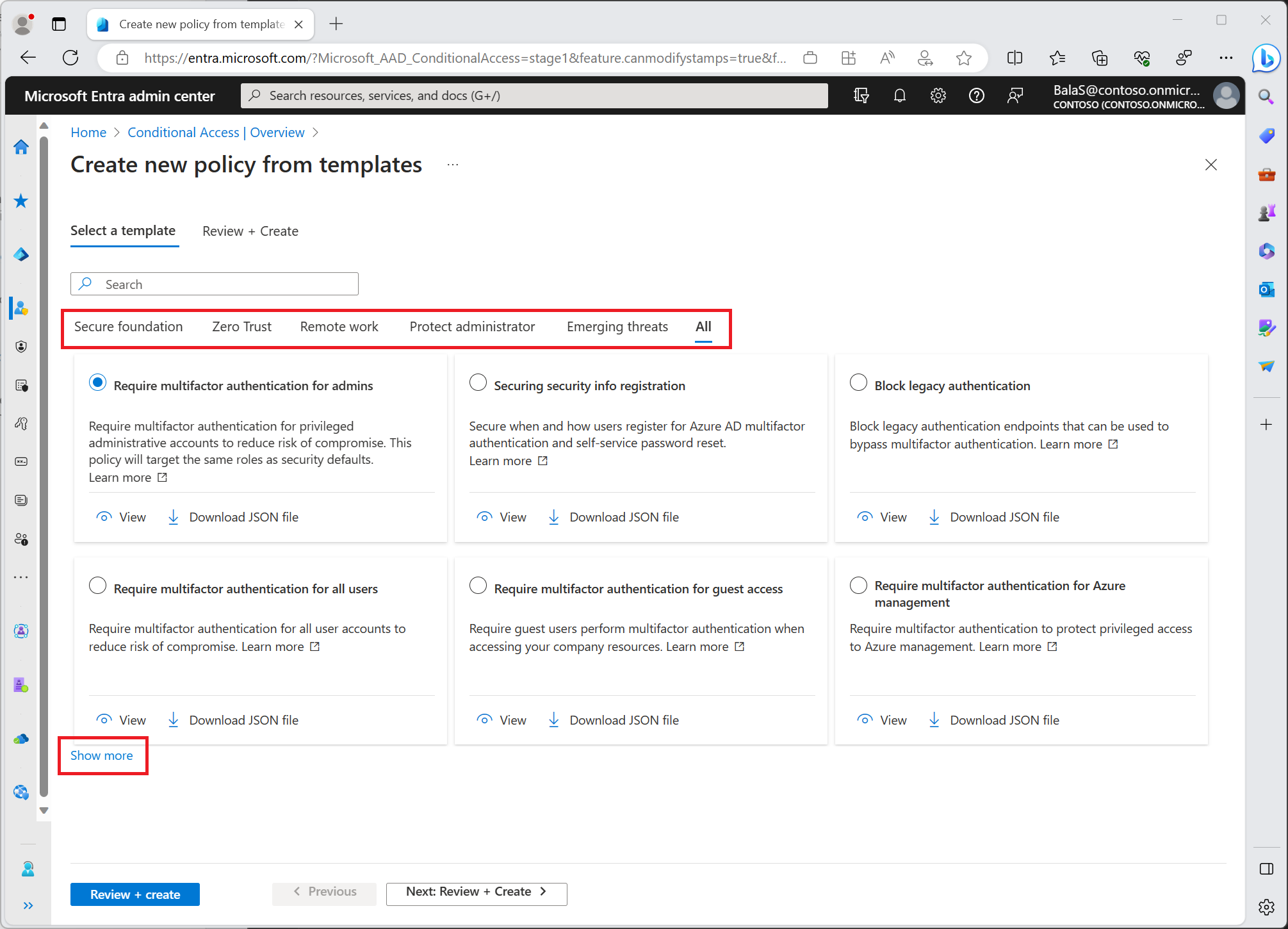

Les modèles de stratégie d'accès conditionnel sont structurés selon les catégories suivantes :

- Fondation sécurisée

- Confiance Zéro

- Travail à distance

- Protection de l’administrateur

- Menaces émergentes

Microsoft recommande l’utilisation de ces stratégies comme base pour toutes les organisations. Nous recommandons un déploiement groupé.

- Exiger l’authentification multifacteur pour les administrateurs

- Sécurisation de l’inscription des informations de sécurité

- Bloquer l’authentification héritée

- Exiger l’authentification multifacteur pour les administrateurs accédant aux portails d’administration Microsoft

- Exiger l’authentification multifacteur pour tous les utilisateurs

- Exiger une authentification multifacteur pour la gestion Azure

- Exiger un appareil compatible ou avec jonction hybride à Microsoft Entra, ou l’authentification multifacteur pour tous les utilisateurs

- Exiger un appareil conforme

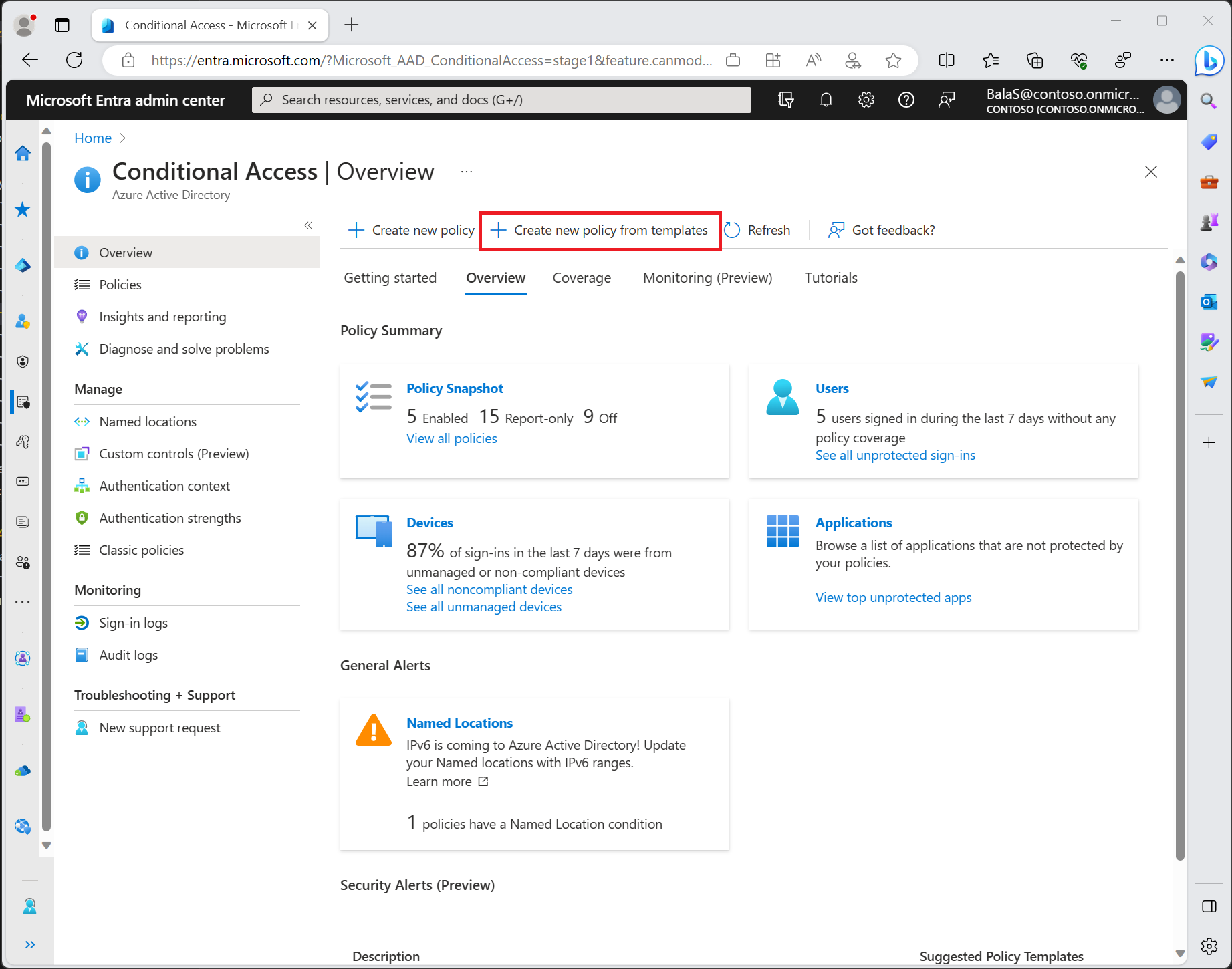

Obtenez ces modèles en accédant au centre d’administration Microsoft Entra>Protection>Accès conditionnel>Créer une nouvelle stratégie à partir de modèles. Sélectionnez Afficher plus pour afficher tous les modèles de stratégie dans chaque catégorie.

Important

Les stratégies de modèle d’accès conditionnel excluent uniquement l’utilisateur qui crée la stratégie à partir du modèle. Si votre organisation doit exclure d’autres comptes, vous pourrez modifier la stratégie une fois qu’ils sont créés. Vous pouvez trouver ces stratégies dans le centre d’administration Microsoft Entra>Protection>Accès conditionnel>Stratégies. Sélectionnez une stratégie pour ouvrir l’éditeur et modifiez les utilisateurs et groupes exclus afin de sélectionner les comptes à exclure.

Par défaut, chaque stratégie est créée en mode rapport seul. Nous recommandons aux organisations de tester et de superviser l’utilisation, pour s’assurer du résultat escompté, avant d’activer chaque stratégie.

Les organisations peuvent sélectionner des modèles de stratégie individuels et :

- Afficher un résumé des paramètres de stratégie.

- Les modifier pour les personnaliser en fonction des besoins de l’organisation.

- Exporter la définition JSON pour une utilisation dans des workflows programmatiques.

- Ces définitions JSON peuvent être modifiées, puis importées dans la page principale des stratégies d’accès conditionnel à l’aide de l’option Télécharger un fichier de stratégie.

Autres stratégies courantes

- Exiger l’authentification multifacteur pour l’inscription de l’appareil

- Bloquer l’accès par emplacement

- Bloquer l’accès à l’exception d’applications spécifiques

Exclusions d’utilisateurs

Les stratégies d’accès conditionnel sont des outils puissants. Nous vous recommandons donc d’exclure les comptes suivants de vos stratégies :

- Accès d’urgence ou comptes de secours pour empêcher le verrouillage en raison d’une configuration incorrecte de la stratégie. Dans le scénario peu probable, tous les administrateurs sont verrouillés, votre compte d’administration d’accès d’urgence peut être utilisé pour se connecter et prendre des mesures pour récupérer l’accès.

- Pour obtenir plus d’informations, consultez l’article Gérer les comptes d’accès d’urgence dans Microsoft Entra ID.

- Comptes de service et principaux de service, tels que le compte Microsoft Entra Connect Sync. Les comptes de service sont des comptes non interactifs qui ne sont liés à aucun utilisateur particulier. Ils sont généralement utilisés par des services back-end autorisant l’accès par programmation aux applications, mais ils le sont également pour une connexion aux systèmes à des fins administratives. Les appels effectués par les principaux de service ne seront pas bloqués par les stratégies d’accès conditionnel destinées aux utilisateurs. Utilisez l’accès conditionnel des identités de charge de travail pour élaborer des stratégies ciblant les principaux de service.

- Si votre organisation utilise ces comptes dans des scripts ou du code, envisagez de les remplacer par des identités managées.