Tutoriel : Configurer F5 BIG-IP Access Policy Manager pour l’authentification Kerberos

Dans ce tutoriel, vous allez apprendre à implémenter l’accès hybride sécurisé (SHA) avec l’authentification unique (SSO) pour les applications Kerberos en utilisant la configuration avancée F5 BIG-IP. L’activation des services publiés BIG-IP pour l’authentification unique Microsoft Entra offre de nombreux avantages, notamment :

- Amélioration des confiance zéro gouvernance via la pré-authentification Microsoft Entra et l’utilisation de la solution d’application de la stratégie de sécurité d’accès conditionnel.

- Consultez Qu’est-ce que l’accès conditionnel ?

- Authentification unique complète entre Microsoft Entra ID et les services publiés par BIG-IP

- Gestion et accès des identités à partir d’un seul plan de contrôle, le centre d’administration Microsoft Entra

Pour en savoir plus sur les avantages, consultez Intégrer F5 BIG-IP à Microsoft Entra ID.

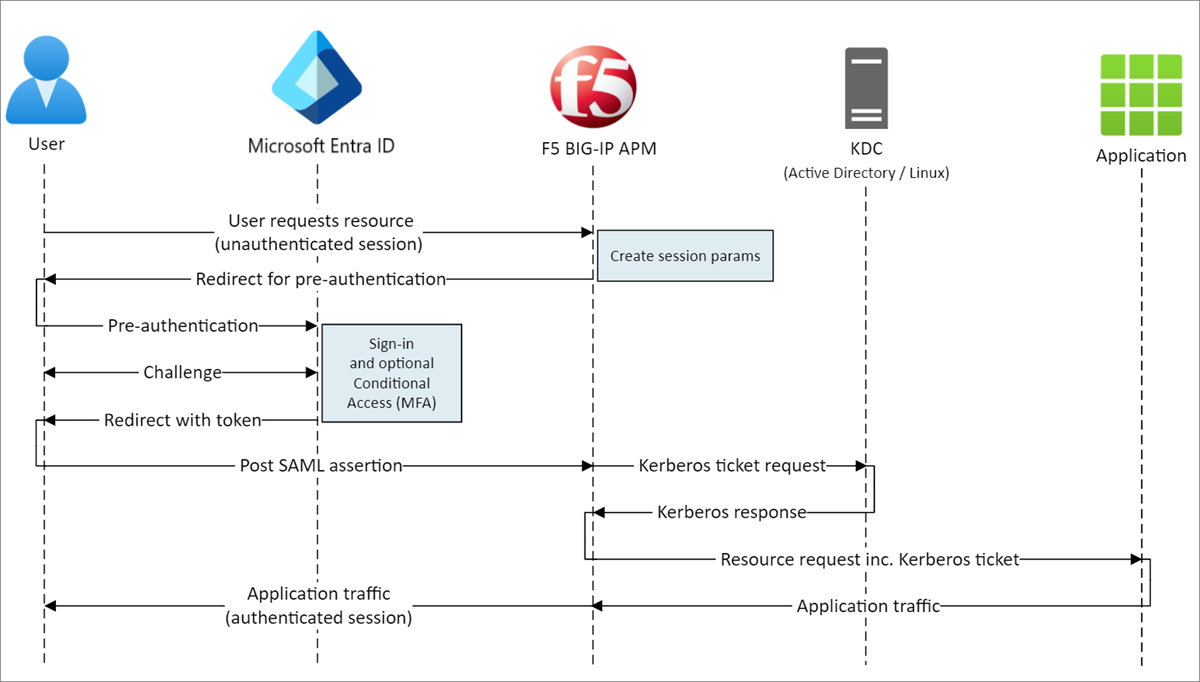

Description du scénario

Pour ce scénario, vous allez configurer une application métier pour l’authentification Kerberos, également appelée Authentification Windows intégrée.

L’intégration de l’application à Microsoft Entra ID nécessite la prise en charge d’un protocole basé sur la fédération, tel que SAML (Security Assertion Markup Language). Comme la modernisation de l’application présente un risque d’un temps d’arrêt potentiel, il existe d’autres options.

Si vous utilisez la délégation contrainte de Kerberos (KCD) pour l’authentification unique, vous pouvez utiliser le proxy d’application Microsoft Entra pour accéder à l’application à distance. Vous pouvez obtenir la transition de protocole pour relier l’application héritée au plan de contrôle d’identité moderne.

Une autre approche consiste à utiliser un contrôleur de remise d’application F5 BIG-IP. Cette approche permet la superposition de l’application avec l’authentification unique Microsoft Entra et KCD. Elle améliore la posture Confiance Zéro globale de l’application.

Architecture du scénario

La solution SHA pour ce scénario comprend les éléments suivants :

Application : service back-end basé sur Kerberos publié en externe par BIG-IP et protégé par SHA

BIG-IP : fonctionnalité de proxy inverse pour la publication d’applications back-end. Access Policy Manager (APM) recouvre les applications publiées avec le fournisseur de services (SP) SAML et la fonctionnalité d’authentification unique.

Microsoft Entra ID : fournisseur d’identité (IdP) qui vérifie les informations d’identification de l’utilisateur, l’accès conditionnel Microsoft Entra et l’authentification unique à l’APM BIG-IP via SAML

KDC: rôle Centre de distribution de clés sur un contrôleur de domaine (DC) qui émet des tickets Kerberos

L’image suivante illustre le flux initié par le SP SAML pour ce scénario, mais le flux initié par l’IdP est également pris en charge.

Flux utilisateur

- L’utilisateur se connecte au point de terminaison d’application (BIG-IP)

- La stratégie d’accès BIG-IP redirige l’utilisateur vers Microsoft Entra ID (Fournisseur d’identité SAML)

- Microsoft Entra ID préauthentifie l’utilisateur et applique des stratégies d’accès conditionnel appliquées

- L’utilisateur est redirigé vers BIG-IP (SP SAML), et l’authentification unique est exécutée via le jeton SAML émis

- BIG-IP authentifie l’utilisateur et demande un ticket Kerberos à KDC

- BIG-IP envoie la demande à l’application back-end avec le ticket Kerberos pour l’authentification unique

- L’application autorise la demande et renvoie la charge utile

Prérequis

Aucune expérience préalable de BIG-IP n’est nécessaire. Ce dont vous avez besoin :

- Un compte Azure gratuit, ou un abonnement de niveau supérieur.

- Un BIG-IP, ou déployez BIG-IP Virtual Edition dans Azure.

- L’une des licences F5 BIG-IP suivantes :

- F5 BIG-IP Best Bundle

- Licence autonome F5 BIG-IP APM

- Licence de module complémentaire F5 BIG-IP APM sur une instance de BIG-IP Local Traffic Manager (LTM)

- Licence d’essai gratuit BIG-IP de 90 jours

- Des identités utilisateur synchronisées d’un répertoire local vers Microsoft Entra ID ou créées dans Microsoft Entra ID et retournées dans votre répertoire local.

- Un des rôles suivants dans le locataire Microsoft Entra : Administrateur d’application cloud ou Administrateur d’application.

- Un certificat de serveur web pour les services de publication sur HTTPS, ou utilisez les certificats BIG-IP par défaut lors des tests.

- Une application Kerberos, ou accédez à active-directory-wp.com pour apprendre à configurer l’authentification unique avec IIS sur Windows.

Méthodes de configuration BIG-IP

Cet article décrit la configuration avancée, une implémentation SHA flexible qui crée des objets de configuration BIG-IP. Vous pouvez utiliser cette approche pour les scénarios non couverts par les modèles de Configuration guidée.

Notes

Remplacez tous les exemples de chaînes ou de valeurs de cet article par ceux de votre environnement réel.

Inscrire F5 BIG-IP dans Microsoft Entra ID

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Avant que BIG-IP puisse remettre la pré-authentification à Microsoft Entra ID, inscrivez-le dans votre locataire. Ce processus lance l’authentification unique entre les deux entités. L’application que vous créez à partir du modèle de galerie F5 BIG-IP est la partie de confiance qui représente le SP SAML pour l’application publiée BIG-IP.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Toutes les applications, puis sélectionnez Nouvelle application.

Le volet Parcourir la galerie Microsoft Entra apparaît avec des vignettes pour les plateformes cloud, les applications locales et les applications suggérées. Les applications dans la section Applications suggérées ont des icônes qui indiquent si elles prennent en charge l’authentification unique fédérée et l’approvisionnement.

Dans la galerie Azure, recherchez F5, puis sélectionnez intégration F5 BIG-IP APM Microsoft Entra ID.

Entrez un nom pour la nouvelle application afin de reconnaître l’instance de l’application.

Sélectionnez Ajouter/Créer pour l’ajouter à votre locataire.

Activer l’authentification unique pour F5 BIG-IP

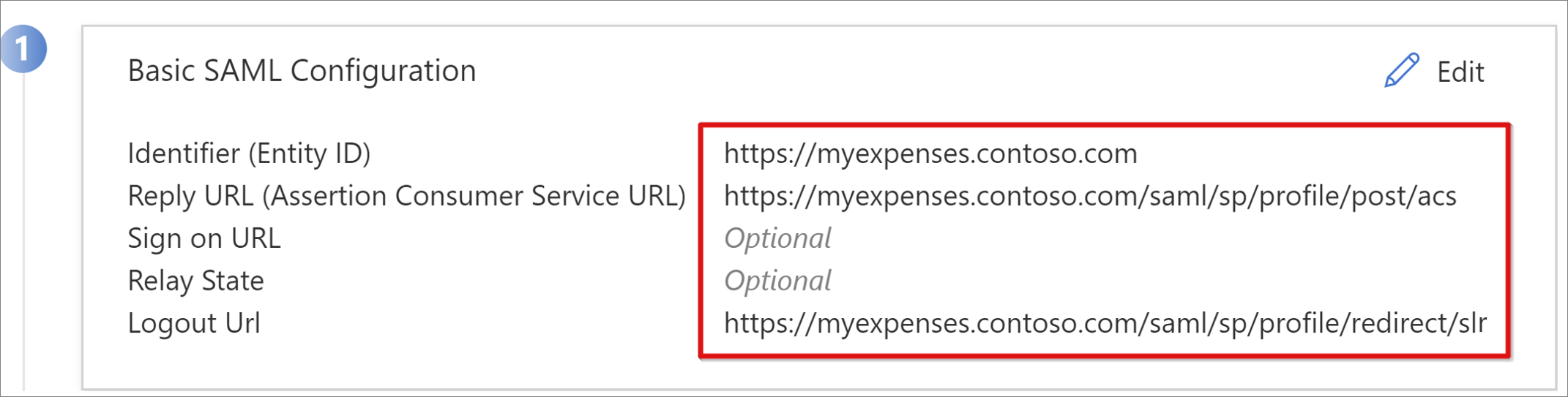

Configurez l’inscription de BIG-IP pour satisfaire les jetons SAML demandés par BIG-IP APM.

- Dans la section Gérer du menu de gauche, sélectionnez Authentification unique. Le volet Authentification unique s’affiche.

- Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML. Sélectionnez Non, j’enregistrerai plus tard pour ignorer l’invite.

- Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de stylet pour modifier la Configuration SAML de base.

- Remplacez la valeur prédéfinie de l’identificateur par l’URL complète de l’application publiée BIG-IP.

- Remplacez la valeur de l’URL de réponse, mais conservez le chemin d’accès au point de terminaison de SP SAML de l’application.

Notes

Dans cette configuration, le flux SAML fonctionne en mode initié par l’IdP. Microsoft Entra ID émet une assertion SAML avant que l’utilisateur soit redirigé vers le point de terminaison BIG-IP de l’application.

Pour utiliser le mode initié par le fournisseur de services, entrez l’URL de l’application dans URL de connexion.

Pour l’URL de déconnexion, entrez le point de terminaison de Single Logout (SLO) de BIG-IP APM précédé par l’en-tête de l’hôte du service publié. Cette action permet de s’assurer que la session APM BIG-IP de l’utilisateur se termine lorsque ce dernier se déconnecte de Microsoft Entra ID.

Notes

À partir du système d’exploitation de gestion du trafic BIG-IP (TMOS) v16, le point de terminaison SLO SAML est passé à /saml/sp/profile/redirect/slo.

- Avant de fermer la configuration SAML, sélectionnez Enregistrer.

- Ignorez l’invite de test de l’authentification unique.

- Notez les propriétés de la section Attributs utilisateur et revendications. Microsoft Entra ID envoie ces propriétés aux utilisateurs pour l’authentification APM BIG-IP et l’authentification unique sur l’application back-end.

- Pour enregistrer le fichier XML de métadonnées de fédération sur votre ordinateur, dans le volet Certificat de signature SAML , sélectionnez Télécharger.

Remarque

Les certificats de signature SAML créés par Microsoft Entra ID ont une durée de vie de trois ans. Pour plus d'informations, consultez Certificats gérés pour l’authentification unique fédérée.

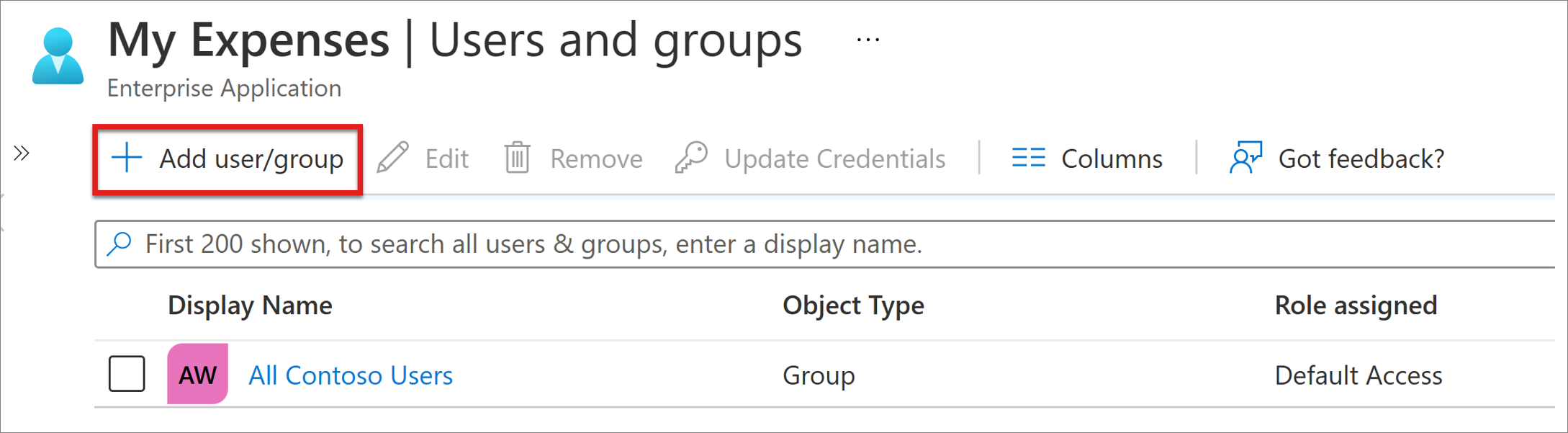

Accorder l’accès aux utilisateurs et aux groupes

Par défaut, Microsoft Entra ID émet des jetons pour les utilisateurs auxquels l’accès à une application a été accordé. Pour accorder à des utilisateurs et des groupes un accès à l’application :

Dans le volet Vue d’ensemble de l’application F5 BIG-IP, sélectionnez Attribuer des utilisateurs et des groupes.

Sélectionnez + Ajouter un utilisateur/groupe.

Sélectionnez des utilisateurs et des groupes, puis sélectionnez Attribuer.

Configurer la délégation Kerberos contrainte Active Directory

Pour que BIG-IP APM effectue l’authentification unique sur l’application back-end pour le compte des utilisateurs, configurez KCD dans le domaine Active Directory (AD) cible. La délégation de l’authentification requiert que vous approvisionniez BIG-IP APM avec un compte de service de domaine.

Dans ce scénario, l’application est hébergée sur le serveur APP-VM-01 et s’exécute dans le contexte d’un compte de service nommé web_svc_account, et non dans l’identité de l’ordinateur. Le compte de service de délégation affecté à APM est F5-BIG-IP.

Créer un compte de délégation APM BIG-IP

BIG-IP ne prend pas en charge les comptes de service administrés de groupe (gMSA) ; créez donc un compte d’utilisateur standard à utiliser comme compte de service APM.

Entrez la commande PowerShell suivante. Remplacez les valeurs userPrincipalName et SamAccountName par celles de votre environnement. Pour une meilleure sécurité, utilisez un nom de principal de service dédié (SPN) qui correspond à l’en-tête de l’hôte de l’application.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Notes

Lorsque l’hôte est utilisé, toute application s’exécutant sur l’hôte délègue le compte tandis que lorsque HTTPS est utilisé, il autorise uniquement les opérations liées au protocole HTTP.

Créez un nom de principal du service (SPN) pour le compte de service APM à utiliser pendant la délégation sur le compte de service de l’application web :

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Notes

Il est obligatoire d’inclure la partie host/ au format UserPrincipleName (host/name.domain@domain) ou ServicePrincipleName (host/name.domain).

Avant de spécifier le SPN cible, affichez sa configuration SPN. Assurez-vous que le SPN s’affiche sur le compte de service APM. Le compte de service APM délègue l’application web :

Vérifiez que votre application web s’exécute dans le contexte de l’ordinateur ou dans un compte de service dédié.

Pour le contexte Computer, utilisez la commande suivante pour interroger l’objet de compte dans Active Directory afin de voir ses SPN définis. Remplacez < name_of_account > par le compte de votre environnement.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPar exemple : Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Pour le compte de service dédié, utilisez la commande suivante pour interroger l’objet de compte dans Active Directory afin de voir ses SPN définis. Remplacez < name_of_account > par le compte de votre environnement.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPar exemple : Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Ou, si l’application s’est exécutée dans le contexte de l’ordinateur, ajoutez le SPN à l’objet du compte de l’ordinateur dans Active Directory :

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Une fois les SPN définis, établissez la confiance pour le compte de service APM délégué à ce service. La configuration varie en fonction de la topologie de votre instance BIG-IP et de votre serveur d’applications.

Configurer BIG-IP et une application cible dans le même domaine

Définissez la confiance pour le compte de service APM afin de déléguer l’authentification :

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueLe compte de service APM doit connaître le SPN cible auquel il est approuvé pour déléguer. Définissez le SPN cible sur le compte de service exécutant votre application web :

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Notes

Vous pouvez effectuer ces tâches avec le composant logiciel enfichable Microsoft Management Console (MMC) Utilisateurs et ordinateurs Active Directory sur un contrôleur de domaine.

Configurer BIG-IP et l’application cible dans différents domaines

Dans la version Windows Server 2012 et ultérieure, le KCD inter-domaines utilise la délégation contrainte Resource-Based (RBCD). Les contraintes pour un service sont transférées de l’administrateur de domaine à l’administrateur de service. Cette délégation permet à l’administrateur du service principal d’autoriser ou de refuser l’authentification unique. Cela crée une approche différente au niveau de la délégation de configuration, ce qui est possible lorsque vous utilisez PowerShell ou l’éditeur d’interfaces de service Active Directory (Édition ADSI).

Vous pouvez utiliser la propriété PrincipalsAllowedToDelegateToAccount du compte de service d’applications (ordinateur ou compte de service dédié) pour accorder la délégation à partir de BIG-IP. Pour ce scénario, utilisez la commande PowerShell suivante sur un contrôleur de domaine (Windows Server 2012 R2 ou version ultérieure) dans le même domaine que l’application.

Utilisez un SPN défini sur un compte de service d’application web. Pour une sécurité optimisée, utilisez un SPN dédié qui correspond à l’en-tête d’hôte de l’application. Par exemple, comme l’en-tête d’hôte de l’application web dans cet exemple est myexpenses.contoso.com, ajoutez HTTP/myexpenses.contoso.com à l’objet de compte de service de l’application dans Active Directory (AD) :

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Pour les commandes suivantes, notez le contexte.

Si le service web_svc_account s’exécute dans le contexte d’un compte d’utilisateur, utilisez ces commandes :

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Si le service web_svc_account s’exécute dans le contexte d’un compte d’ordinateur, utilisez ces commandes :

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Pour plus d’informations, voir Délégation Kerberos contrainte entre domaines.

Configuration BIG-IP avancée

Utilisez la section suivante pour continuer à configurer les configurations BIG-IP.

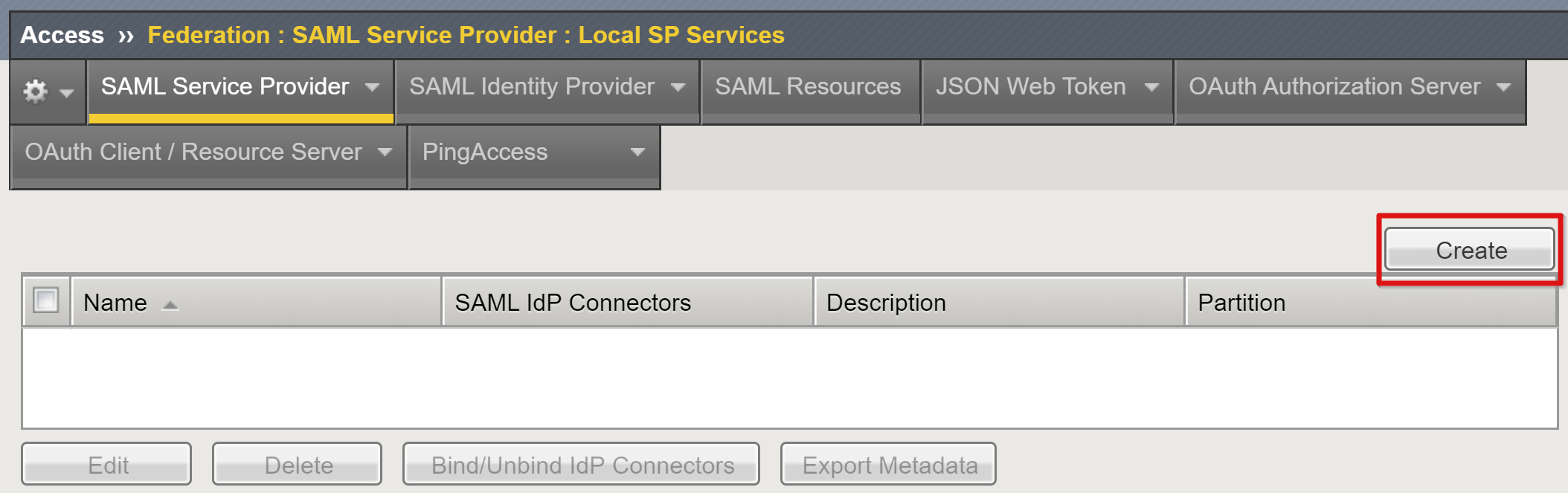

Configurer les paramètres du fournisseur de services SAML

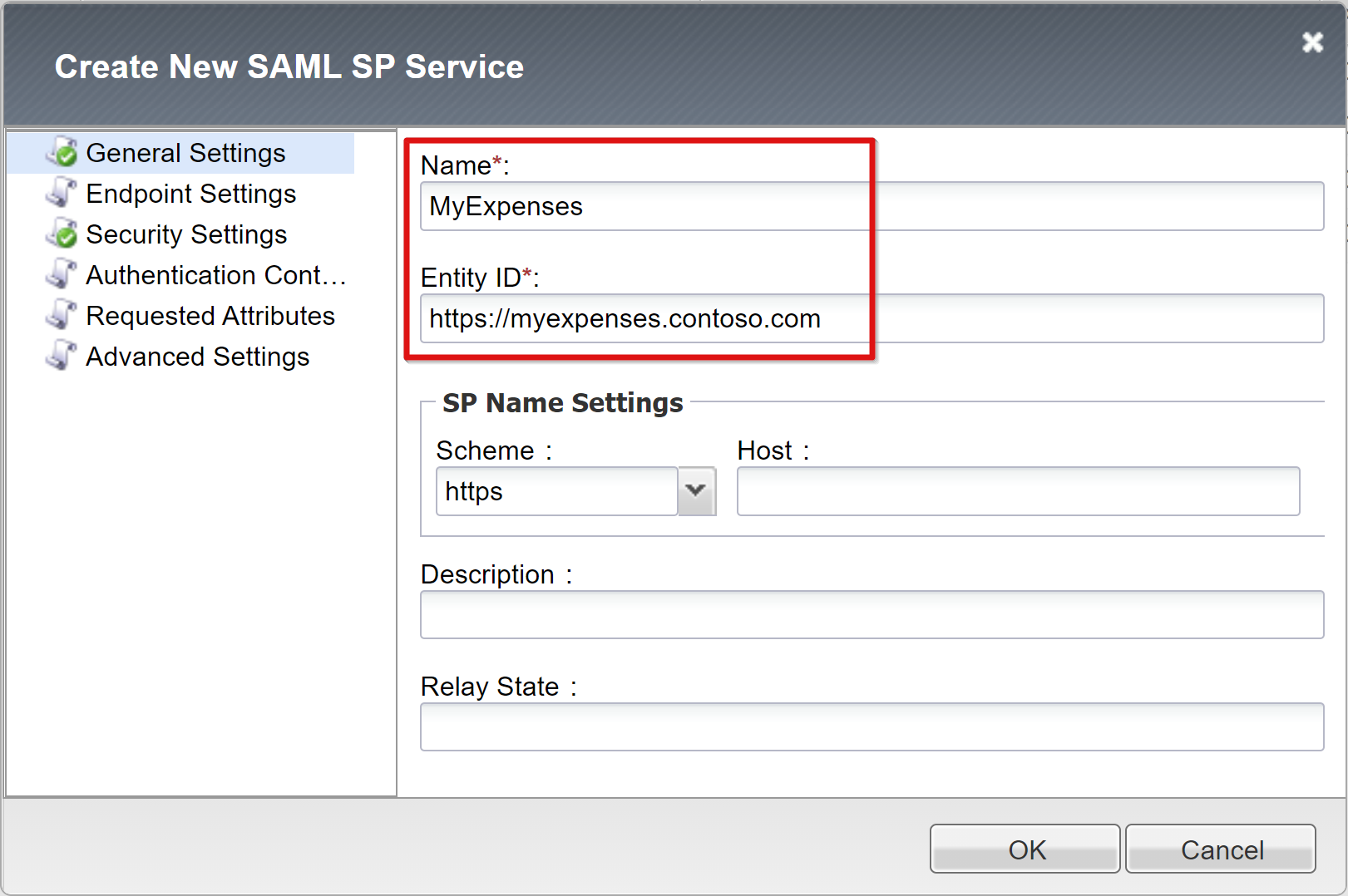

Les paramètres du fournisseur de services SAML définissent les propriétés du fournisseur de services SAML utilisées par APM pour superposer l’application héritée avec la pré-authentification SAML. Pour les configurer :

Dans un navigateur, connectez-vous à la console de gestion de F5 BIG-IP.

Sélectionnez Access (Accéder)>Federation (Fédération)>SAML Service Provider (Fournisseur de services SAML)>Local SP Services (Services de fournisseur de services locaux)>Create (Créer).

Fournissez les valeurs pour les champs Nom et ID d’entité, que vous avez enregistrées lorsque vous avez configuré l’authentification unique pour Microsoft Entra ID.

Si l’ID d’entité SAML correspond exactement à l’URL de l’application publiée, vous pouvez ignorer les paramètres de nom du fournisseur de services. Par exemple, si l’ID d’entité est urn:myexpenses:contosoonline, la valeur de Schéma est https ; la valeur de Hôte est myexpenses.contoso.com. Si l’ID d’entité est https://myexpenses.contoso.com", vous n’avez pas besoin de fournir ces informations.

Configurer un connecteur IdP externe

Un connecteur de fournisseur d’identité SAML définit les paramètres pour que l’APM BIG-IP fasse confiance à Microsoft Entra ID en tant que fournisseur d’identité SAML. Ces paramètres permettent de mapper le fournisseur de services SAML à un fournisseur d’identité SAML, établissant ainsi la confiance en la fédération entre APM et Microsoft Entra ID. Pour configurer le connecteur :

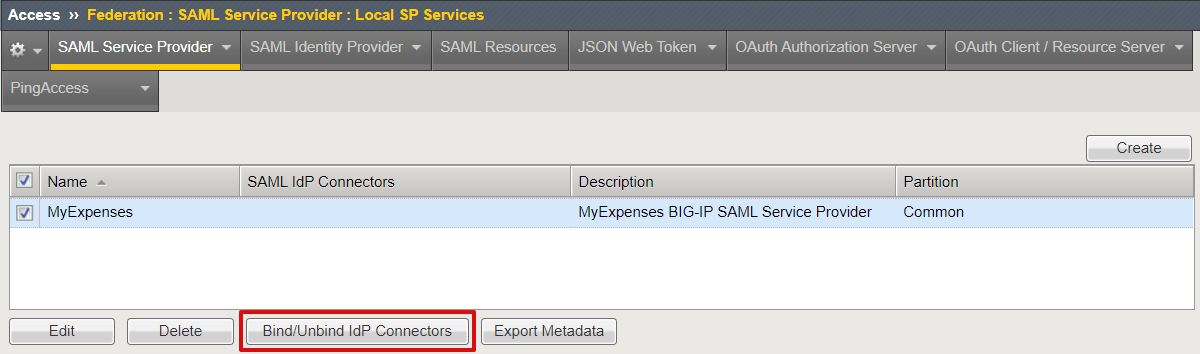

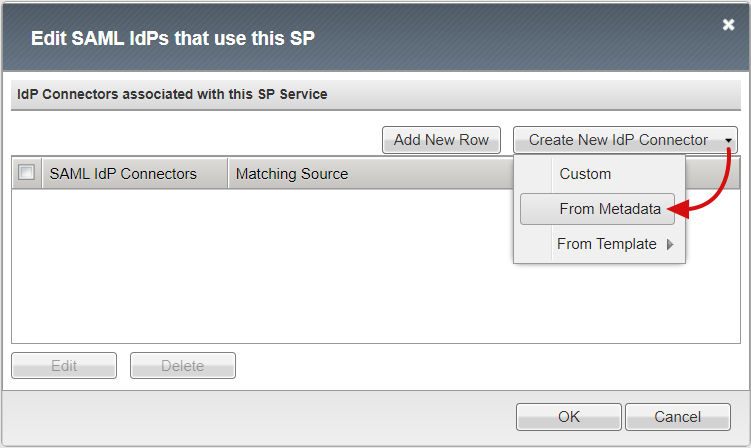

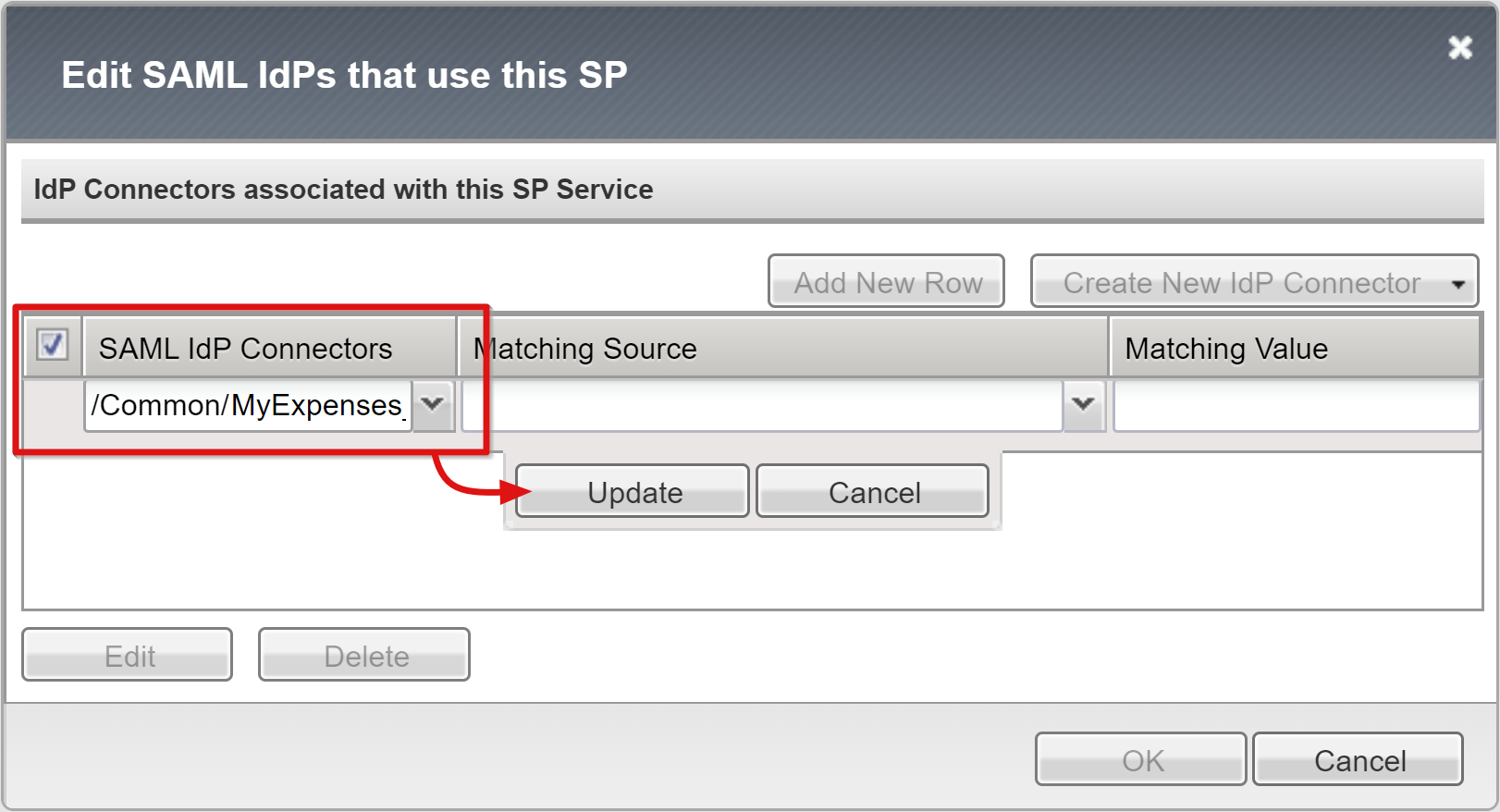

Faites défiler l’affichage vers le bas pour sélectionner le nouvel objet de SP SAML, puis sélectionnez Bind/UnBind IdP Connectors (Lier/dissocier les connecteurs IdP).

Sélectionnez Create New IdP Connector (Créer un nouveau connecteur IdP)>From Metadata (À partir des métadonnées).

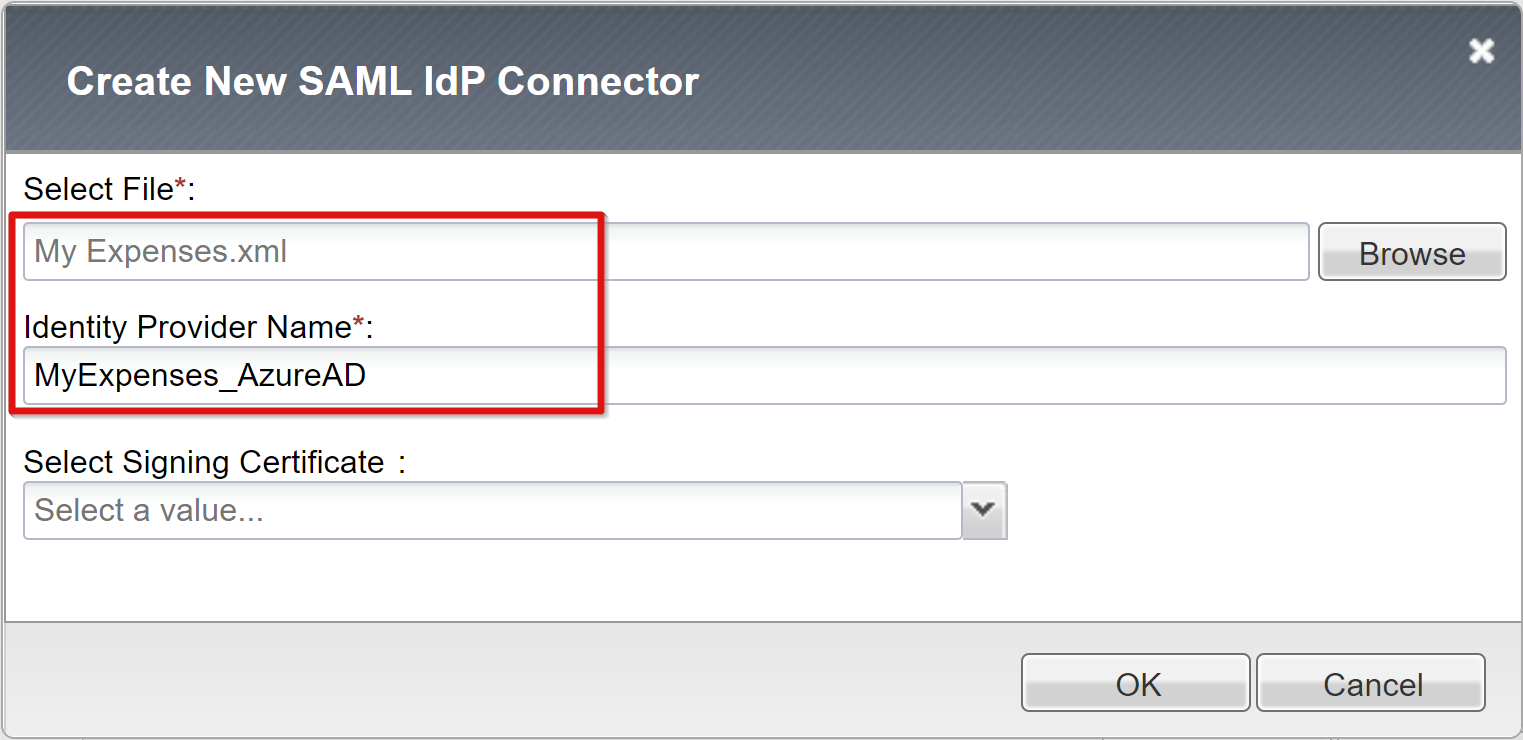

Accédez au fichier XML de métadonnées de fédération que vous avez téléchargé précédemment et fournissez un nom de fournisseur d'identité pour l'objet APM qui représente le fournisseur d’identité SAML externe. L’exemple suivant montre MyExpenses_AzureAD.

Sélectionnez Ajouter une nouvelle ligne pour choisir la nouvelle valeur Connecteurs SAML IdP, puis sélectionnez Mettre à jour.

Sélectionnez OK.

Configurer l’authentification unique Kerberos

Créez un objet d’authentification unique APM pour l’authentification unique KCD pour les applications back-end. Utilisez le compte de délégation APM que vous avez créé.

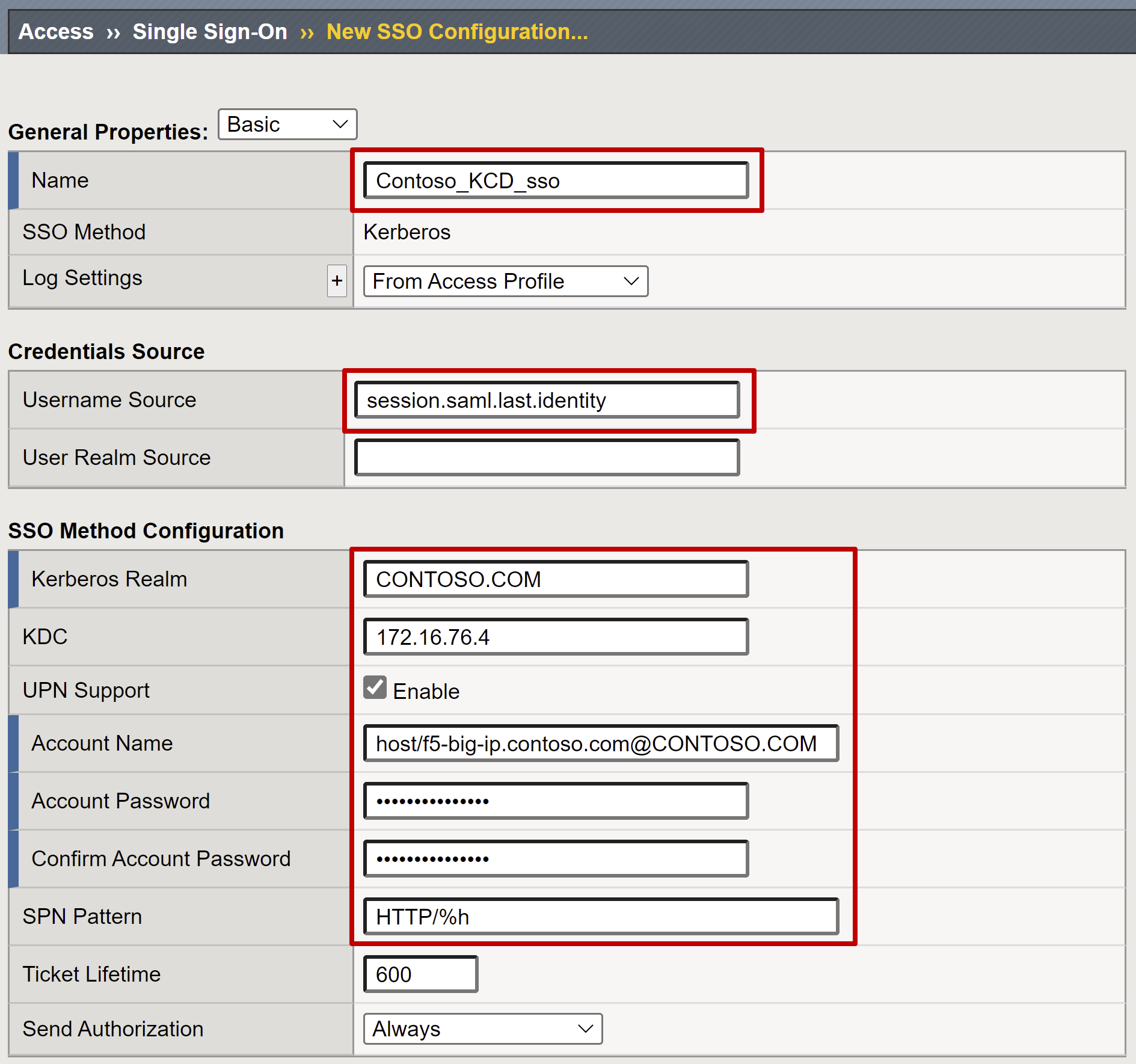

- Sélectionnez Access (Accès)>Single Sign-on (Authentification unique)>Kerberos>Create (Créer) et fournissez les informations suivantes :

Nom : après l’avoir créé, d’autres applications publiées peuvent utiliser l’objet APM d’authentification unique Kerberos. Par exemple, utilisez Contoso_KCD_sso pour plusieurs applications publiées pour le domaine Contoso. Utilisez MyExpenses_KCD_sso pour une seule application.

Source du nom d’utilisateur : spécifiez la source d’identifiant utilisateur. Utilisez une variable de session APM comme source. L’utilisation de session.saml.last.identity est conseillée, car elle contient l’identifiant utilisateur connecté de la revendication Microsoft Entra.

Source du domaine de l’utilisateur : Obligatoire si le domaine de l’utilisateur est différent du domaine Kerberos pour KCD. Si les utilisateurs sont dans un domaine approuvé distinct, vous devez prendre en charge APM en spécifiant la variable de session APM avec le domaine de l’utilisateur connecté. Par exemple, session.saml.last.attr.name.domain. Vous effectuez cette action dans les scénarios où le nom d’utilisateur principal (UPN) est basé sur un autre suffixe.

Domaine Kerberos : suffixe de domaine de l’utilisateur en majuscules

KDC : adresse IP du contrôleur de domaine. Ou entrez un nom de domaine complet si DNS est configuré et efficace.

Prise en charge : cochez cette case si la source pour le nom d’utilisateur est au format UPN, la variable session.saml.last.identity, par exemple.

Nom du compte et Mot de passe du compte : informations d’identification du compte de service APM pour exécuter KCD

Modèle SPN : si vous utilisez HTTP/%h, APM utilise l’en-tête d’hôte de la requête du client pour générer le nom de principal du service (SPN) pour lequel il demande un jeton Kerberos.

Send Authorization (Envoyer une autorisation) : Désactivez cette option pour les applications qui préfèrent négocier l’authentification, au lieu de recevoir le jeton Kerberos dans la première requête (par exemple, Tomcat).

Vous pouvez laisser KDC indéfini si le domaine de l’utilisateur est différent du domaine du serveur principal. Cette règle s’applique aux scénarios impliquant plusieurs domaines. Si vous laissez KDC non défini, BIG-IP tente de découvrir un domaine Kerberos par le biais d’une recherche DNS d’enregistrements SRV pour le domaine du serveur principal. Il s’attend à ce que le nom de domaine soit le même que le nom du domaine. Si le nom de domaine est différent, spécifiez-le dans le fichier / et ainsi de suite/krb5.conf.

Le traitement de l’authentification unique Kerberos est plus rapide lorsqu’une adresse IP spécifie un KDC. Le traitement de l’authentification unique Kerberos est plus lent si un nom d’hôte spécifie un KDC. En raison des requêtes DNS en plus, le traitement est plus lent lorsqu’un KDC est indéfini. Assurez-vous que votre DNS fonctionne de manière optimale avant de déplacer une preuve de concept en production.

Notes

Si les serveurs principaux se trouvent dans plusieurs domaines, créez un objet de configuration SSO distinct pour chaque domaine.

Vous pouvez injecter des en-têtes dans le cadre de la demande d’authentification unique à l’application back-end. Modifiez le paramètre Propriétés générales de De base à Avancé.

Pour plus d’informations sur la configuration d’un APM pour l’authentification unique KCD, consultez l’article de F5 K17976428 : vue d’ensemble de la délégation Kerberos contrainte.

Configurer un profil d’accès

Un profil d’accès lie des éléments APM qui gèrent l’accès aux serveurs virtuels BIG-IP. Ces éléments incluent les stratégies d’accès, la configuration de l’authentification unique et les paramètres de l’interface utilisateur.

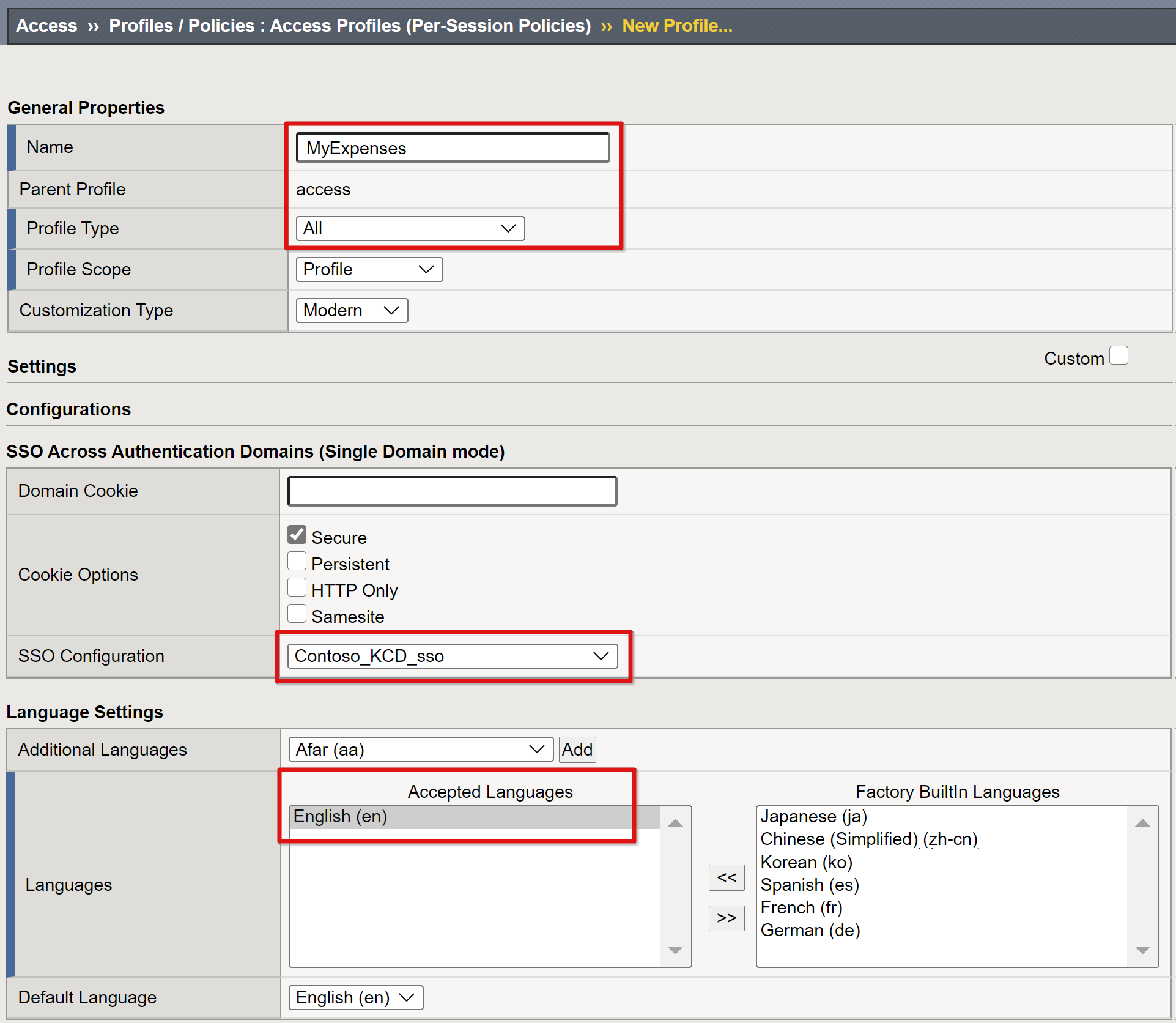

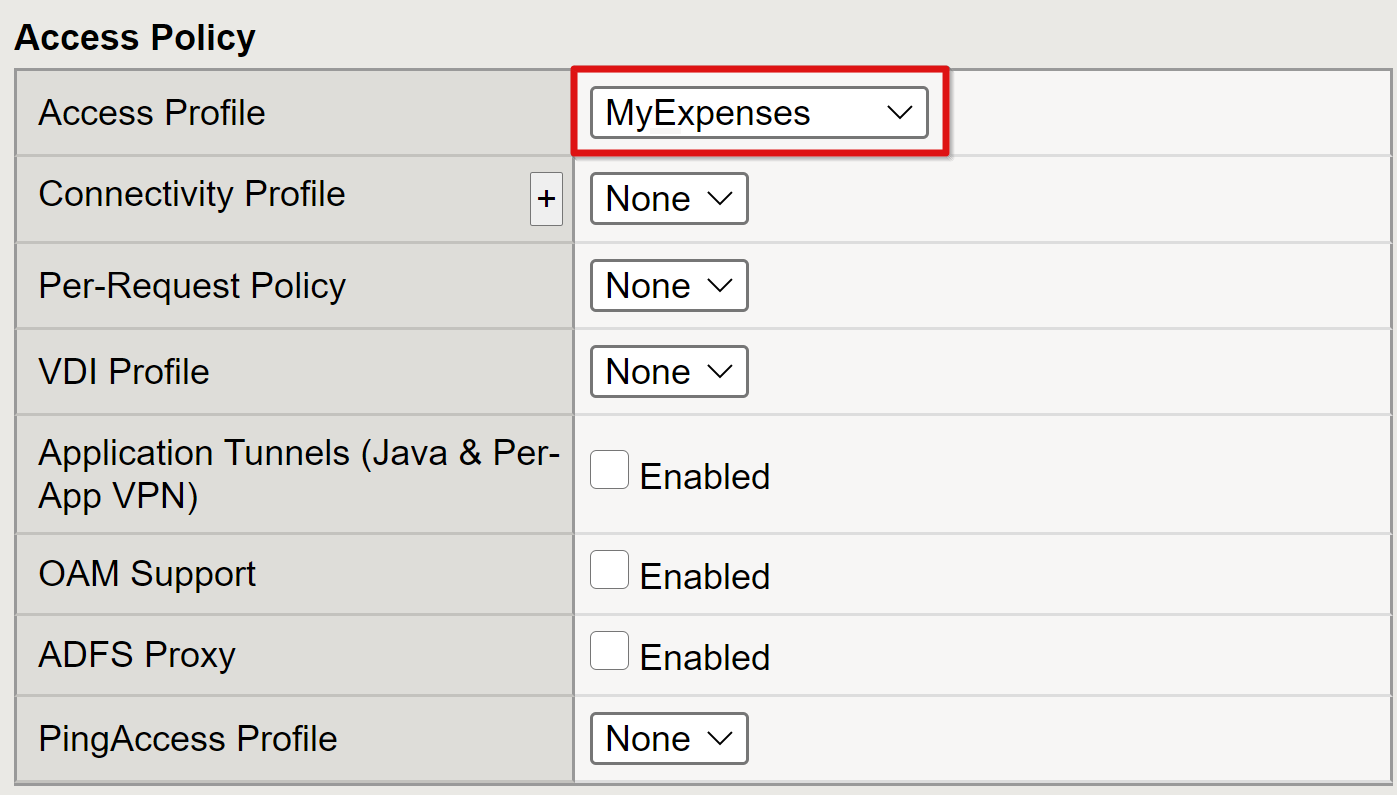

Sélectionnez Accès>Profils / Stratégies>Profils d’accès (stratégies par session)>Créer, puis entrez les propriétés suivantes :

Nom : par exemple, entrez MyExpenses

Type de profil : Sélectionnez Tout

Configuration SSO : sélectionnez l’objet de configuration SSO de KCD que vous avez créé

Langue acceptée : Ajoutez au moins une langue

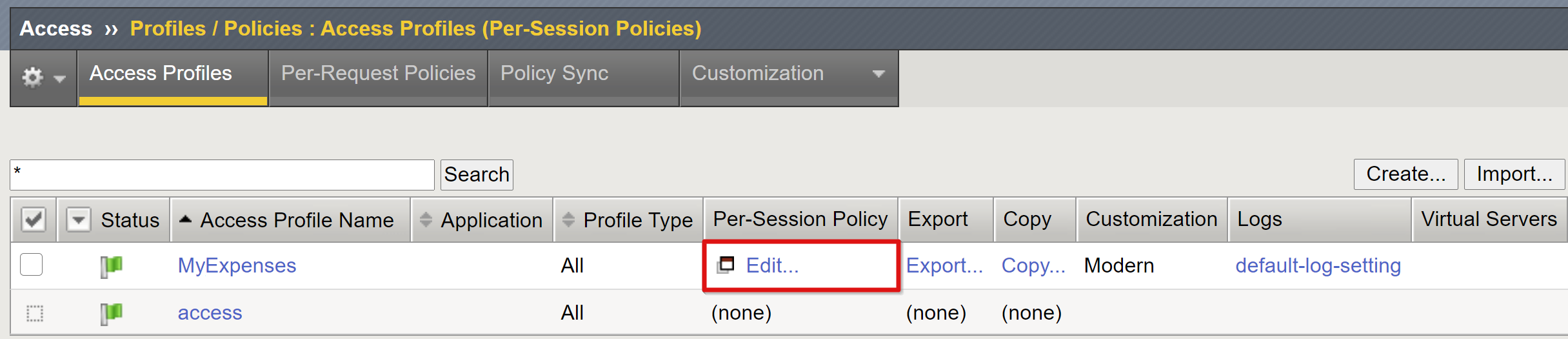

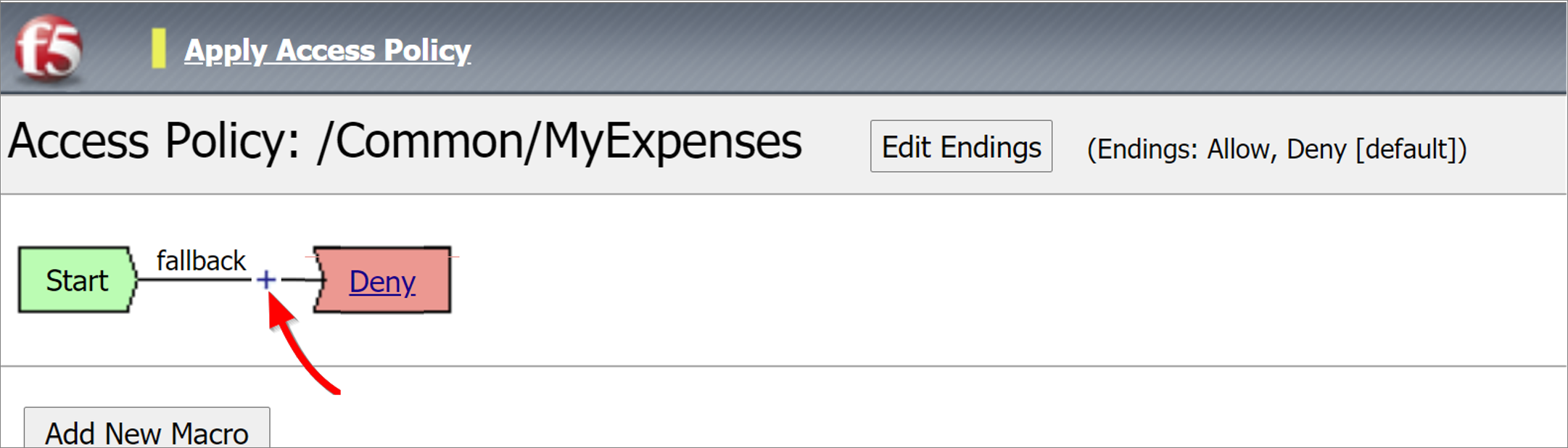

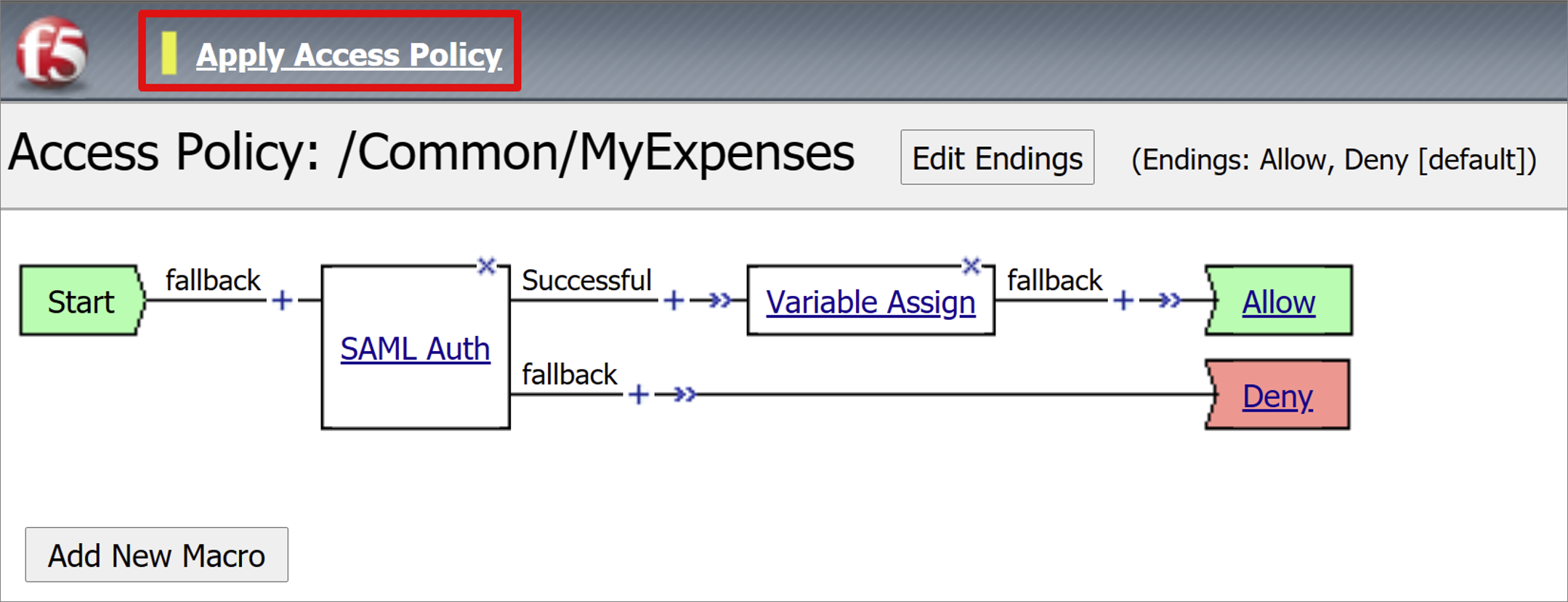

Pour le profil par session que vous avez créé, sélectionnez Modifier.

L’éditeur de stratégie visuelle s’affiche. Sélectionnez le signe plus en regard du formulaire de base.

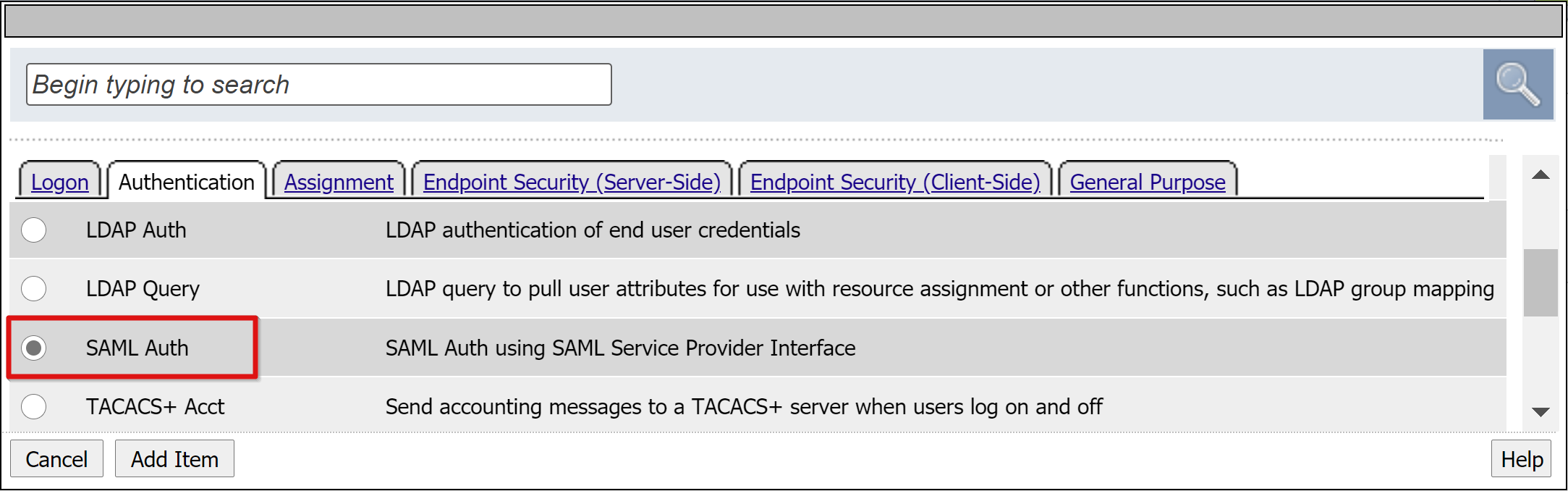

Dans la boîte de dialogue, sélectionnez Authentification>Authentification SAML>Ajouter un élément.

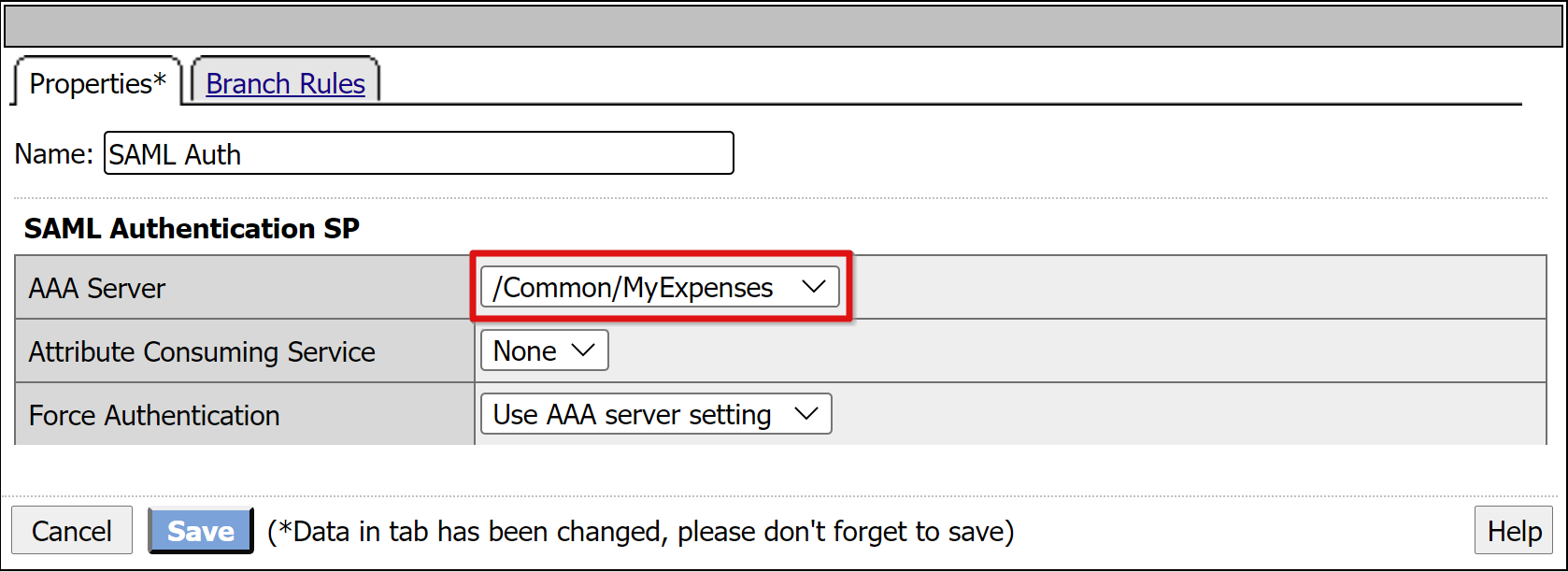

Dans la configuration du SP d’authentification SAML, définissez l’option Serveur AAA pour utiliser l’objet SP SAML que vous avez créé.

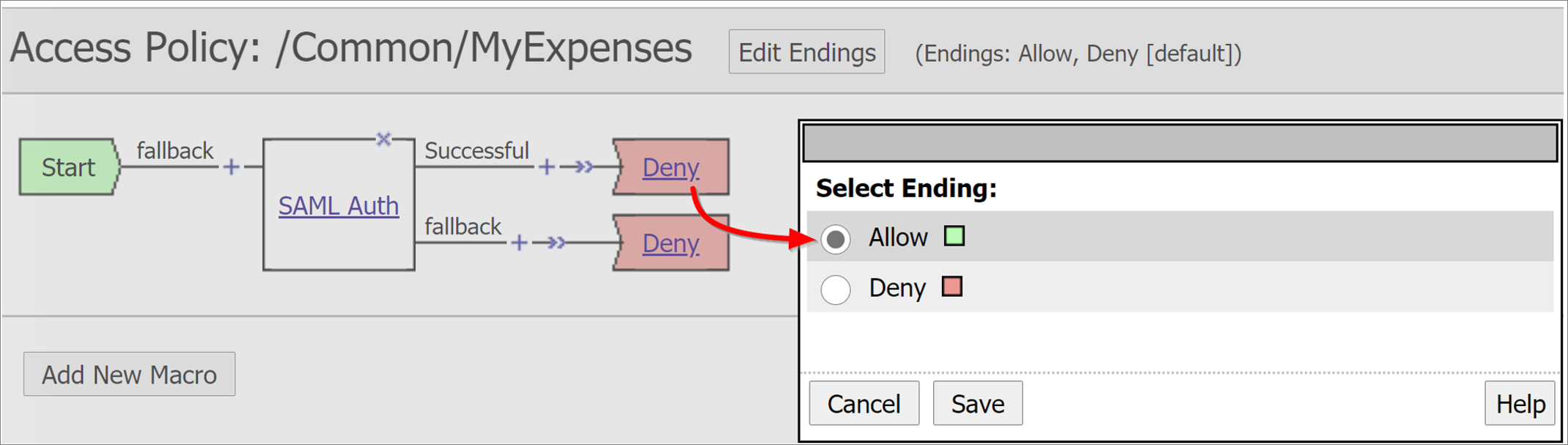

Pour remplacer la branche Réussi par Autoriser, sélectionnez le lien dans la zone supérieureRefuser.

Sélectionnez Enregistrer.

Configuration des mappages d’attributs

Bien qu’elle soit facultative, vous pouvez ajouter une configuration LogonID_Mapping pour que la liste des sessions actives de BIG-IP affiche le nom d’utilisateur principal de l’utilisateur connecté au lieu d’un numéro de session. Cette information est utile pour l’analyse des journaux d’activité ou la résolution des problèmes.

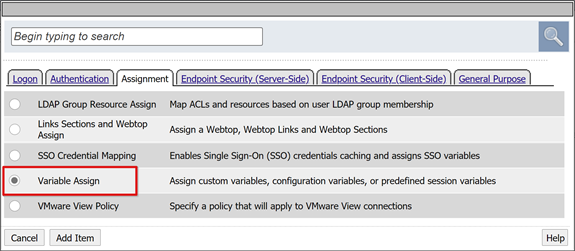

Pour la branche Authentification SAML réussie, sélectionnez le signe plus.

Dans la boîte de dialogue, sélectionnez Attribution>Attribuer une variable>Ajouter un élément.

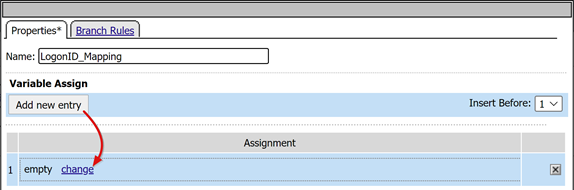

Saisissez un Nom.

Dans le volet Variable Assign (Attribuer une variable), sélectionnez Add new entry (Ajouter une nouvelle entrée)>change (modifier). L’exemple suivant illustre LogonID_Mapping dans la zone Name (Nom).

Définissez les deux variables :

- Variable personnalisée : entrez session.logon.last.username

- Variable de session : entrez session.saml.last.identity

Sélectionnez Finished (Terminé)>Save (Enregistrer).

Sélectionnez le terminal Refuser de la branche de la stratégie d’accèsRéussi. Remplacez-le par Autoriser.

Sélectionnez Enregistrer.

Sélectionnez Appliquer une stratégie d’accès, puis fermez l’éditeur.

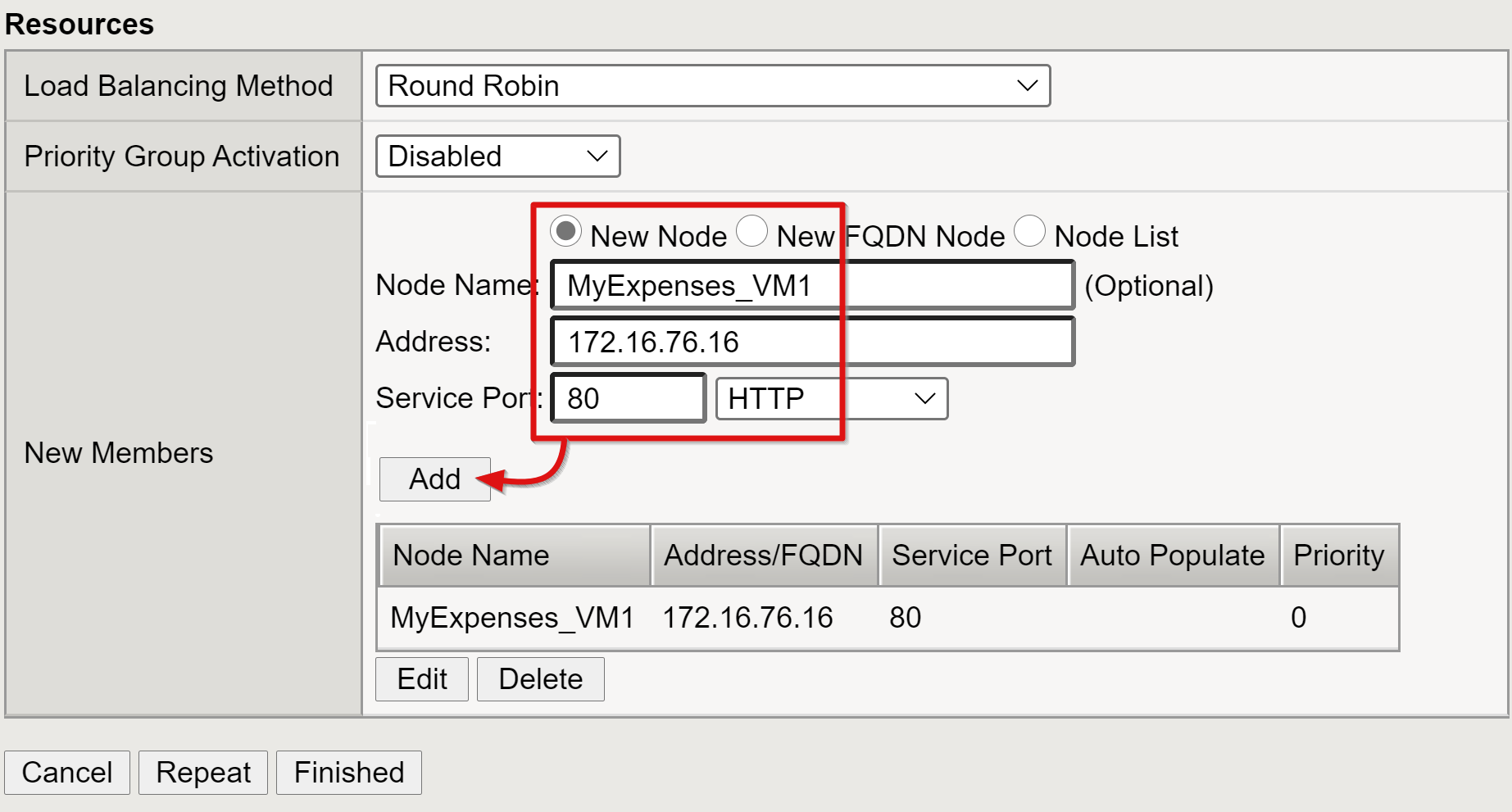

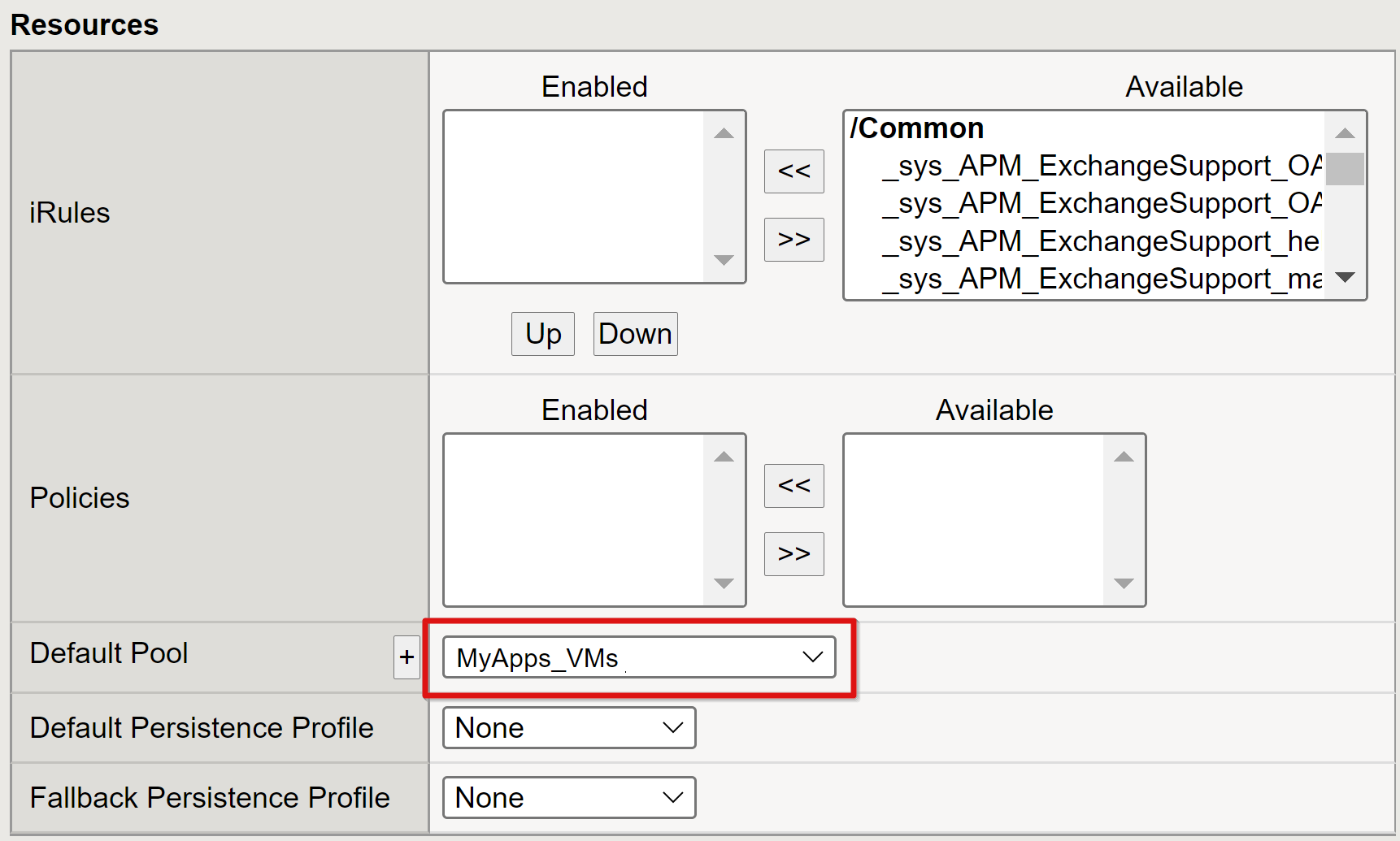

Configurez le pool principal

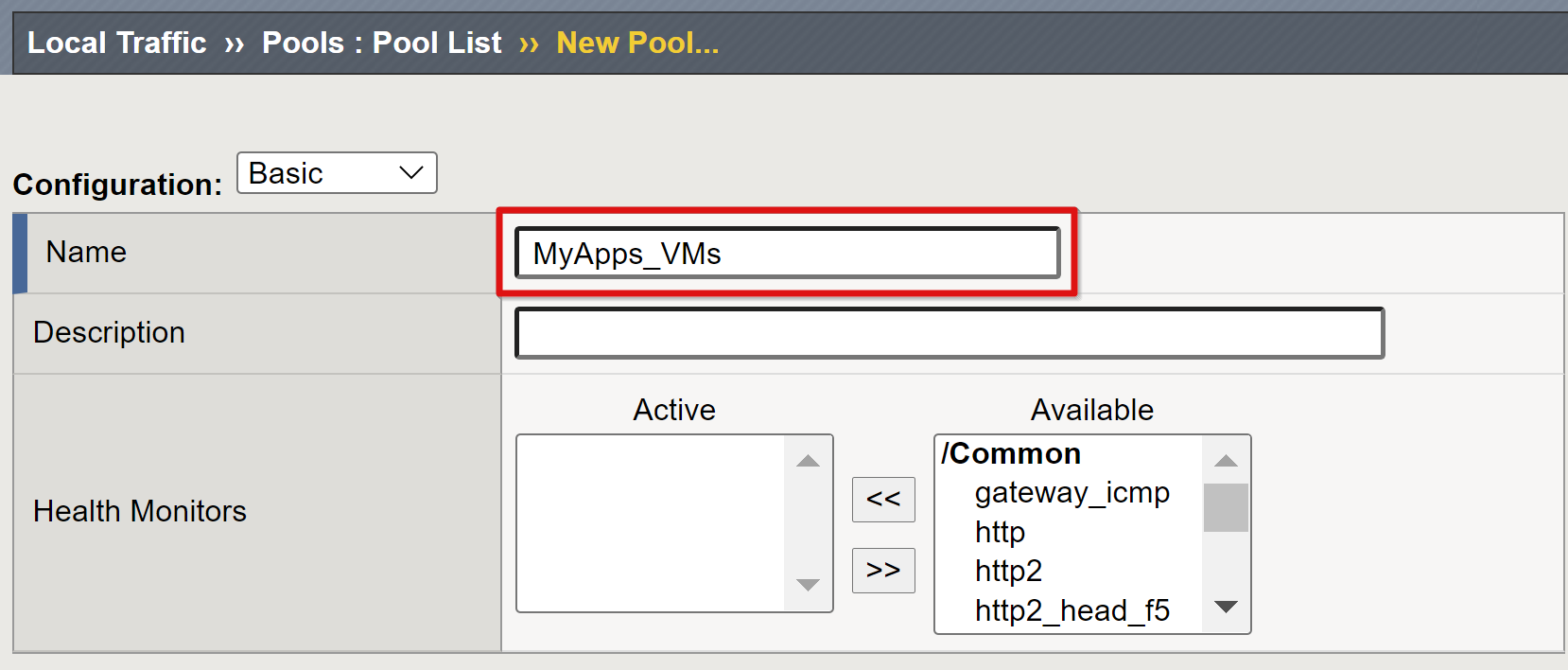

Pour que BIG-IP transfère le trafic de manière appropriée, créez un objet de nœud BIG-IP représentant le serveur principal hébergeant votre application. Ensuite, placez ce nœud dans un pool de serveurs BIG-IP.

Sélectionnez Local Traffic (Traffic local)>Pools>Pool List (Liste de pools)>Create (Créer) et donnez un nom à l’objet de pool de serveurs. Par exemple, entrez MyApps_VMs.

Ajouter un objet membre du pool avec les détails de ressources suivants :

- Nom du nœud : nom d’affichage du serveur hébergeant l’application web back-end

- Adresse : adresse IP du serveur hébergeant l'application

- Port du service : port HTTP/S sur lequel l’application écoute

Notes

Cet article ne couvre pas les analyses d’intégrité de configuration supplémentaires requises. Consultez l’article K13397 : vue d’ensemble de la mise en forme des requêtes du moniteur d’intégrité HTTP pour le système DNS BIG-IP.

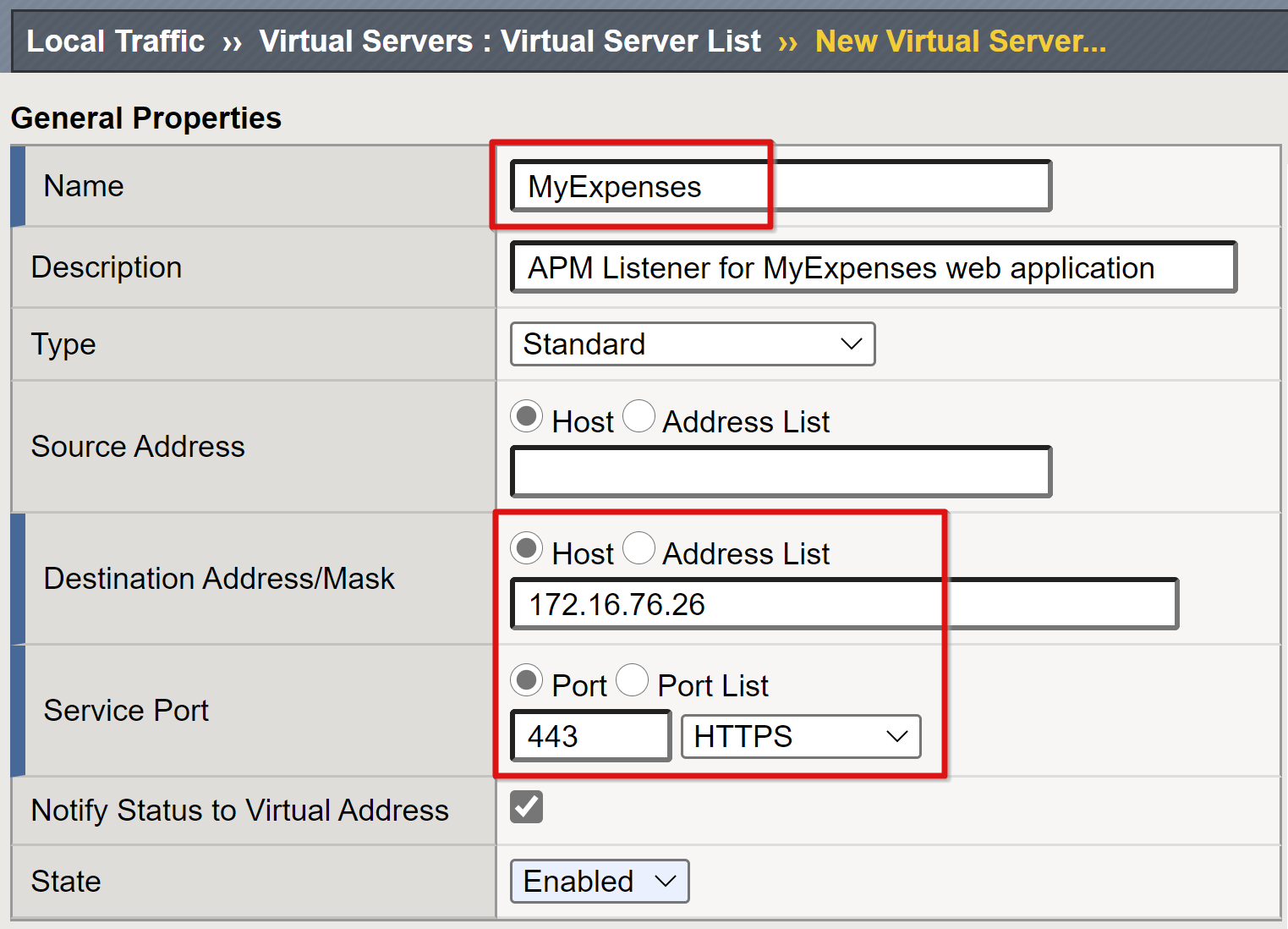

Configurer le serveur virtuel

Un serveur virtuel est un objet du plan de données BIG-IP représenté par une adresse IP virtuelle à l’écoute des demandes des clients vers l’application. Le trafic reçu est traité et évalué par rapport au profil d’accès APM associé au serveur virtuel avant d’être dirigé en fonction de la stratégie.

Pour configurer un serveur virtuel :

Sélectionnez Local Traffic (Trafic local)>Virtual Servers (Serveurs virtuels)>Virtual Server List (Liste de serveurs virtuels)>Create (Créer).

Entrez un Nom et une adresse IPv4/IPv6 non allouée à un objet ou appareil BIG-IP sur le réseau connecté. L’adresse IP est dédiée à la réception du trafic client pour l’application back-end publiée.

Définissez Port du service sur 443.

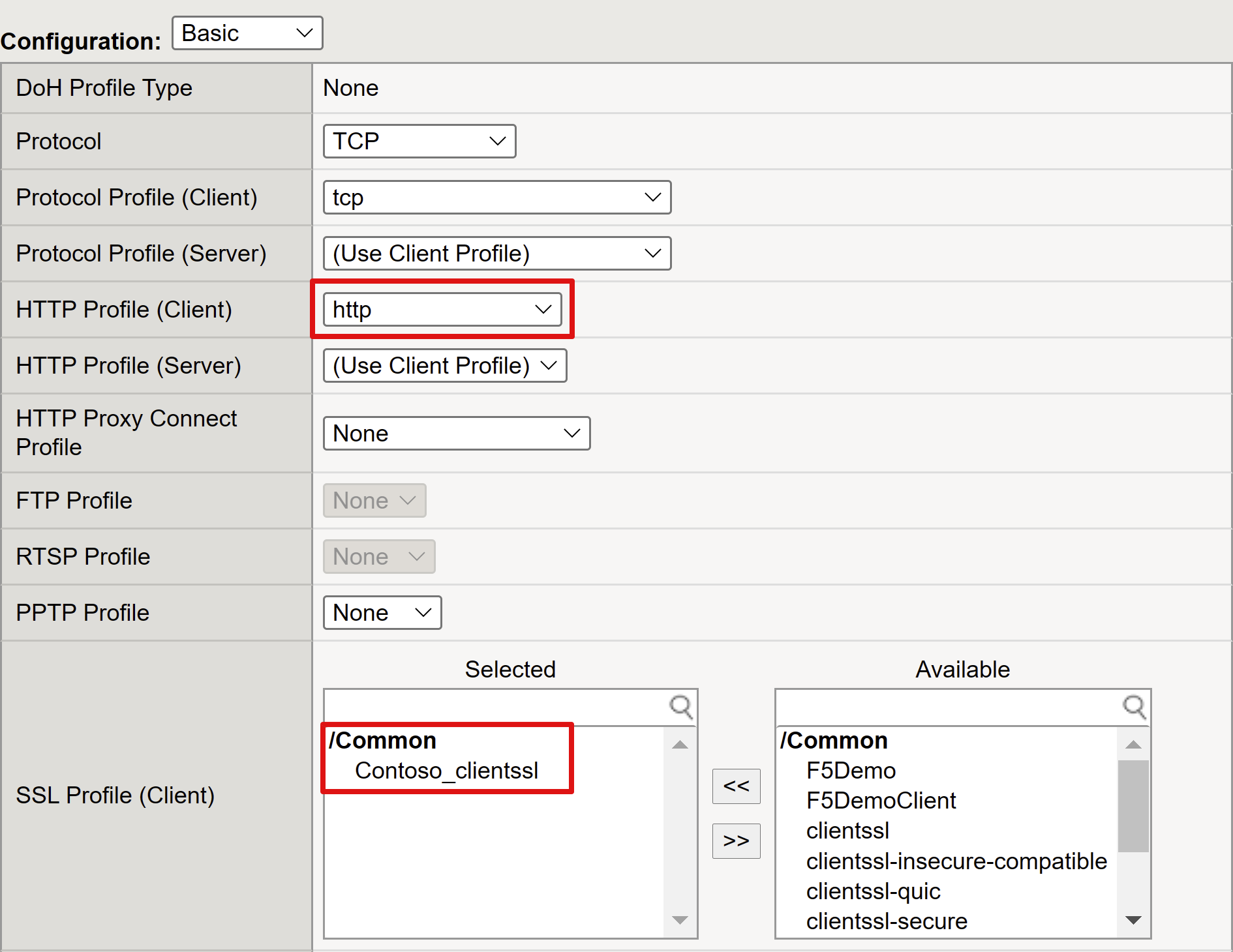

Définissez HTTP Profile (Client) [Profil HTTP (client)] sur http.

Activez un serveur virtuel pour le protocole TLS (Transport Layer Security) pour permettre aux services d’être publiés sur HTTPS.

Pour Profil SSL (client), sélectionnez le profil que vous avez créé dans le cadre des conditions préalables. Ou utilisez la valeur par défaut si vous effectuez un test.

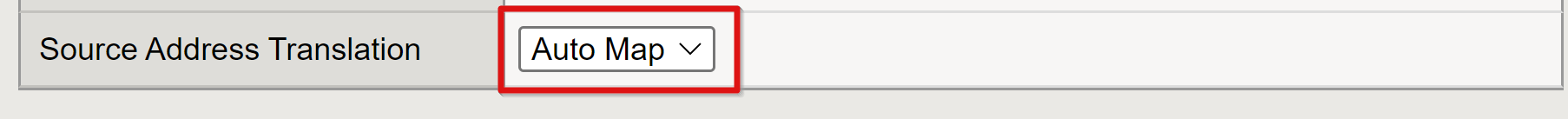

Changez Source Address Translation (Traduction de l’adresse source) sur Auto Map (Mappage automatique).

Sous Stratégie d’accès, définissez Profil d’accès en fonction du profil que vous avez créé. Cette sélection lie le profil de pré-authentification Microsoft Entra SAML et la stratégie DSO KCD au serveur virtuel.

Définissez Pool par défaut pour utiliser les objets de pool de back-ends que vous avez créés dans la section précédente.

Sélectionnez Finished.

Configurer les paramètres de gestion de session

Les paramètres de gestion de session BIG-IP définissent les conditions dans lesquelles les sessions utilisateur sont interrompues ou autorisées à se poursuivre, les limites pour les utilisateurs et les adresses IP, et les pages d'erreur. Vous pouvez créer une stratégie ici.

Accédez à Stratégie d’accès>Profils d’accès>Profil d’accès et sélectionnez une application dans la liste.

Si vous avez défini une valeur d’URI de Single Logout dans Microsoft Entra ID, cela garantit qu’une déconnexion initiée par le fournisseur d’identité depuis le portail MyApps met fin à la session entre le client et l’APM BIG-IP. Le fichier XML de métadonnées de fédération d’application importé fournit à l’APM le point de terminaison de déconnexion Microsoft Entra SAML pour la déconnexion initiée par le fournisseur de services. Pour obtenir des résultats efficaces, l’APM doit savoir quand un utilisateur se déconnecte.

Imaginez un scénario où un portail web BIG-IP n’est pas utilisé. L’utilisateur ne peut pas ordonner à APM de se déconnecter. Même si l’utilisateur se déconnecte de l’application, BIG-IP n’en tient pas compte, de sorte que la session de l’application peut être rétablie par le biais de l’authentification unique. La déconnexion initiée par le fournisseur de services doit être prise en compte pour garantir que les sessions se terminent en toute sécurité.

Notes

Vous pouvez ajouter une fonction SLO au bouton de déconnexion de votre application. Cette fonction redirige votre client vers le point de terminaison de déconnexion SAML de Microsoft Entra. Recherchez le point de terminaison de déconnexion SAML dans Inscriptions d’applications>Points de terminaison.

Si vous ne pouvez pas modifier l’application, vous pouvez demander à BIG-IP d’écouter l’appel de déconnexion d’application. Lorsqu’il détecte la requête, il déclenche le SLO.

Pour plus d'informations, consultez les articles F5 :

- K42052145 : Configuration de l’arrêt automatique de session (déconnexion) en fonction d’un nom de fichier référencé par un URI

- K12056 : vue d’ensemble de l’option Inclure l’URI de déconnexion.

Récapitulatif

Votre application est publiée et accessible via SHA, via son URL ou via les portails d’applications de Microsoft. L'application est visible en tant que ressource cible dans Accès conditionnel Microsoft Entra.

Pour une sécurité accrue, les organisations qui utilisent ce modèle peuvent bloquer un accès direct à l’application, qui force un chemin d’accès strict via BIG-IP.

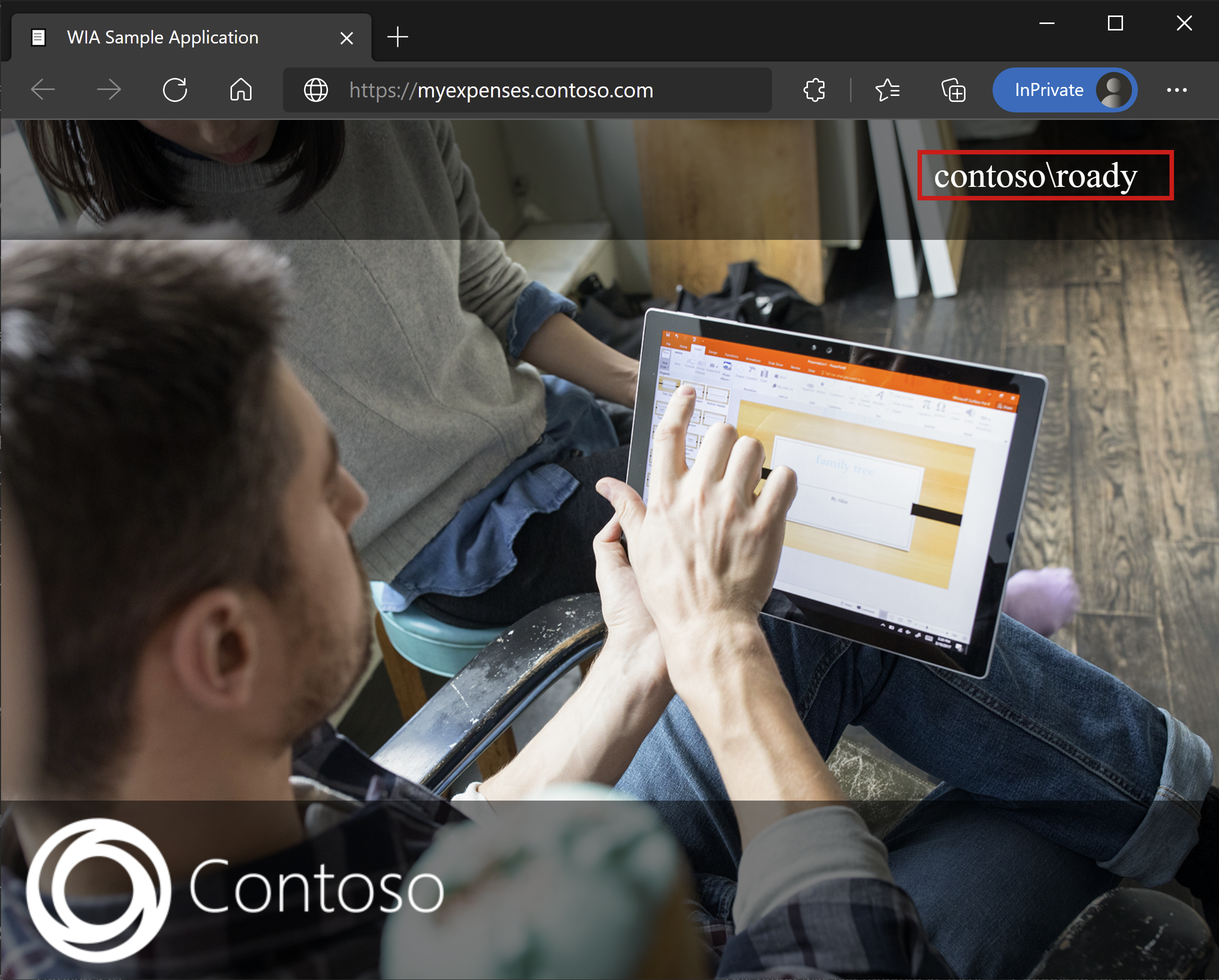

Étapes suivantes

En tant qu’utilisateur, ouvrez un navigateur et connectez-vous à l’URL externe d’application. Vous pouvez sélectionner l’icône de l’application dans le portail Microsoft MyApps. Après vous être authentifié auprès de votre locataire Microsoft Entra, vous est redirigé vers le point de terminaison BIG-IP pour l’application et connecté par le biais de l’authentification unique.

Accès invité Microsoft Entra B2B

SHA prend en charge l’’accès invité Microsoft Entra B2B. Les identités invitées sont synchronisées à partir de votre locataire Microsoft Entra vers votre domaine Kerberos cible. Disposez d’une représentation locale des objets invités pour que BIG-IP puisse effectuer l’authentification unique KCD sur l’application back-end.

Dépannage

Lors de la résolution des problèmes, tenez compte des points suivants :

- Kerberos est sensible au temps. Il exige que les serveurs et les clients soient définis sur la bonne heure et, si possible, synchronisés sur une source d’heure fiable.

- Vérifier que les noms d’hôtes du contrôleur de domaine et de l’application web peuvent être résolus dans DNS

- Assurez-vous qu’il n’existe aucun nom de principal du service en double dans votre environnement. Exécutez la requête suivante sur la ligne de commande :

setspn -q HTTP/my_target_SPN.

Notes

Pour vérifier qu’une application IIS est configurée pour KCD, consultez Résolution des problèmes de configuration de la délégation Kerberos contrainte pour Proxy d’application. Consultez également l’article AskF5, Méthode d’authentification unique Kerberos.

Augmenter la verbosité du journal

Les journaux BIG-IP constituent une source fiable d’informations. Pour augmenter le niveau de détail du journal :

- Accédez à Access Policy (Stratégie d’accès)>Overview (Vue d’ensemble)>Event Logs (Journaux des événements)>Settings (Paramètres) .

- Sélectionnez la ligne correspondant à votre application publiée.

- Sélectionnez Modifier>Journaux du système d’accès.

- Sélectionnez Déboguer dans la liste d’authentification unique.

- Sélectionnez OK.

Reproduisez votre problème avant d’examiner les journaux. Rétablissez ensuite cette fonctionnalité lorsque vous avez terminé. Sinon la verbosité est importante.

Erreur BIG-IP

Si une erreur BIG-IP s’affiche après la pré-authentification Microsoft Entra, le problème peut se rapporter à l’authentification unique, de Microsoft Entra ID à BIG-IP.

- Allez dans Access (Accès)>Overview (Vue d’ensemble)>Access reports (Rapports d’accès).

- Pour voir si les journaux ont des indices, exécutez le rapport de la dernière heure.

- Utilisez le lien Afficher les variables de session pour votre session pour comprendre si l’APM reçoit les revendications attendues de Microsoft Entra ID.

Requête principale

Si aucune erreur BIG-IP n’apparaît, le problème est probablement lié à la requête principale ou à l’authentification unique entre BIG-IP et l’application.

- Accédez à Access Policy (Stratégie d’accès)>Overview (Vue d’ensemble)>Active Sessions (Sessions actives) .

- Sélectionnez le lien correspondant à votre session active.

- Utilisez le lien Afficher les variables pour déterminer la cause racine des problèmes de KCD, en particulier si BIG-IP APM ne parvient pas à obtenir les bons identifiants d’utilisateur et de domaine.

Pour obtenir de l’aide sur le diagnostic des problèmes liés à KCD, consultez le guide de déploiement F5 BIG-IP Configuration de la délégation contrainte Kerberos.