Attribuer des rôles Microsoft Entra limités à l’unité administrative

Dans Microsoft Entra ID, pour avoir un contrôle administratif plus granulaire, vous pouvez attribuer un rôle Microsoft Entra avec une étendue limitée à une ou plusieurs unités administratives. Quand un rôle Microsoft Entra est attribué au niveau d’une unité administrative, les autorisations de rôle s’appliquent uniquement pour la gestion des membres de l’unité administrative proprement dite, elles ne s’appliquent pas aux paramètres ou configurations à l’échelle du locataire.

Par exemple, un administrateur disposant du rôle Administrateur de groupes au niveau de l’étendue d’une unité administrative peut gérer les groupes qui sont membres de l’unité administrative, mais il ne peut pas gérer d’autres groupes dans le locataire. Il lui est également impossible de gérer les paramètres au niveau du locataire en rapport avec les groupes, tels que les stratégies d’expiration ou de nommage des groupes.

Cet article explique comment attribuer des rôles Microsoft Entra limités à l’unité administrative.

Prérequis

- Licence Microsoft Entra ID P1 ou P2 pour chaque administrateur d’unité administrative

- Licences Microsoft Entra ID gratuites pour les membres de l’unité administrative

- Administrateur de rôle privilégié

- Module Microsoft Graph PowerShell lors de l'utilisation de PowerShell

- Consentement administrateur lors de l’utilisation de l’Afficheur Graph pour l’API Microsoft Graph

Pour plus d’informations, consultez Prérequis pour utiliser PowerShell ou de l’Afficheur Graph.

Rôles auxquels une étendue d’unité administrative peut être affectée

Les rôles Microsoft Entra suivants peuvent être attribués avec une étendue d’unité administrative. En outre, tout rôle personnalisé peut être attribué avec une étendue d’unité administrative tant que les autorisations du rôle personnalisé incluent au moins une autorisation pertinente pour les utilisateurs, les groupes ou les appareils.

| Rôle | Description |

|---|---|

| Administrateur d’authentification | A accès à l’affichage, à la définition et à la réinitialisation des informations de la méthode d’authentification pour tous les utilisateurs non administrateurs à l’intérieur de l’unité administrative affectée uniquement. |

| Administrateur d’appareil cloud | Accès limité pour gérer les appareils dans Microsoft Entra ID. |

| Administrateur de groupes | Peut gérer tous les aspects de groupes au sein de l’unité administrative attribuée uniquement. |

| Administrateur du support technique | Peut réinitialiser les mots de passe des non-administrateurs au sein de l’unité administrative affectée uniquement. |

| Administrateur de licence | Peut attribuer, supprimer et mettre à jour des affectations de licence à l’intérieur de l’unité administrative uniquement. |

| Administrateur de mots de passe | Peut réinitialiser les mots de passe des non-administrateurs et des administrateurs de mots de passe à l’intérieur de l’unité administrative affectée uniquement. |

| Administrateur d’imprimantes | Peut gérer des imprimantes et des connecteurs d’imprimantes. Pour plus d’informations, consultez Déléguer l’administration des imprimantes dans l’impression universelle. |

| Administrateur d’authentification privilégié | Peut afficher, définir et réinitialiser les informations de méthode d’authentification pour tout utilisateur (administrateur ou non administrateur). |

| Administrateur SharePoint | Peut gérer tous les groupes Microsoft 365 au sein de l’unité administrative attribuée uniquement. Pour les sites SharePoint associés à des groupes Microsoft 365 dans une unité administrative, il peut également mettre à jour les propriétés du site (nom du site, URL et stratégie de partage externe) à l’aide du centre d’administration Microsoft 365. Ne peut pas utiliser le centre d’administration SharePoint ou les API SharePoint pour gérer les sites. |

| Administrateur Teams | Peut gérer tous les groupes Microsoft 365 au sein de l’unité administrative attribuée uniquement. Peut gérer les membres de l’équipe dans le centre d’administration Microsoft 365 pour les équipes associées à des groupes dans l’unité administrative attribuée uniquement. Ne peut pas utiliser le centre d’administration Teams. |

| Administrateur d’appareils Teams | Peut effectuer des tâches d’administration sur des appareils certifiés Teams. |

| Administrateur d’utilisateurs | Peut gérer tous les aspects des utilisateurs et des groupes, notamment la réinitialisation des mots de passe pour les administrateurs limités à l’intérieur de l’unité administrative affectée uniquement. Ne peut pas gérer les photos de profil des utilisateurs pour l’instant. |

| <Rôle personnalisé> | Peut effectuer des actions qui s’appliquent à des utilisateurs, des groupes ou des appareils, en fonction de la définition du rôle personnalisé. |

Certaines autorisations de rôle s’appliquent uniquement aux utilisateurs non-administrateurs lorsqu’ils sont affectés avec l’étendue d’une unité administrative. En d’autres termes, les Administrateurs du support technique délimités à une unité administrative peuvent réinitialiser les mots de passe des utilisateurs de l’unité administrative uniquement si ces utilisateurs n’ont pas de rôle Administrateur. La liste d’autorisations suivante est restreinte lorsque la cible d’une action est un autre administrateur :

- Lire et modifier les méthodes d’authentification utilisateur ou réinitialiser les mots de passe utilisateur

- Modifier les propriétés d’utilisateur sensibles telles que les numéros de téléphone, les adresses e-mail alternatives ou les clés secrètes d’autorisation (OAuth)

- Supprimer ou restaurer des comptes d’utilisateur

Principaux de sécurité auxquels une étendue d’unité administrative peut être affectée

Les principaux de sécurité suivants peuvent être affectés à un rôle avec une étendue d’unité administrative :

- Utilisateurs

- Groupes compatibles avec l’attribution de rôle Microsoft Entra

- Principaux de service

Principaux de service et utilisateurs invités

Les principaux de service et les utilisateurs invités ne peuvent pas utiliser une attribution de rôle délimitée à une unité administrative, sauf s’ils sont également affectés aux autorisations correspondantes pour lire les objets. C’est parce que les principaux de service et les utilisateurs invités ne reçoivent pas d’autorisations de lecture d’annuaire par défaut, qui sont nécessaires pour entreprendre des actions administratives. Pour permettre à un principal de service ou à un utilisateur invité d’utiliser une attribution de rôle délimitée à une unité administrative, vous devez attribuer le rôle Lecteurs d’annuaire (ou un autre rôle qui inclut des autorisations de lecture) dans une étendue de locataire.

Il n’est actuellement pas possible d’attribuer des autorisations de lecture d’annuaire délimitées à une unité administrative. Pour plus d’informations sur les autorisations par défaut pour les utilisateurs, consultez Autorisations utilisateur par défaut.

Affecter une étendue d’unité administrative à un rôle

Vous pouvez attribuer un rôle Microsoft Entra limité à l’unité administrative en utilisant le centre d’administration Microsoft Entra, PowerShell ou Microsoft Graph.

Centre d’administration Microsoft Entra

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

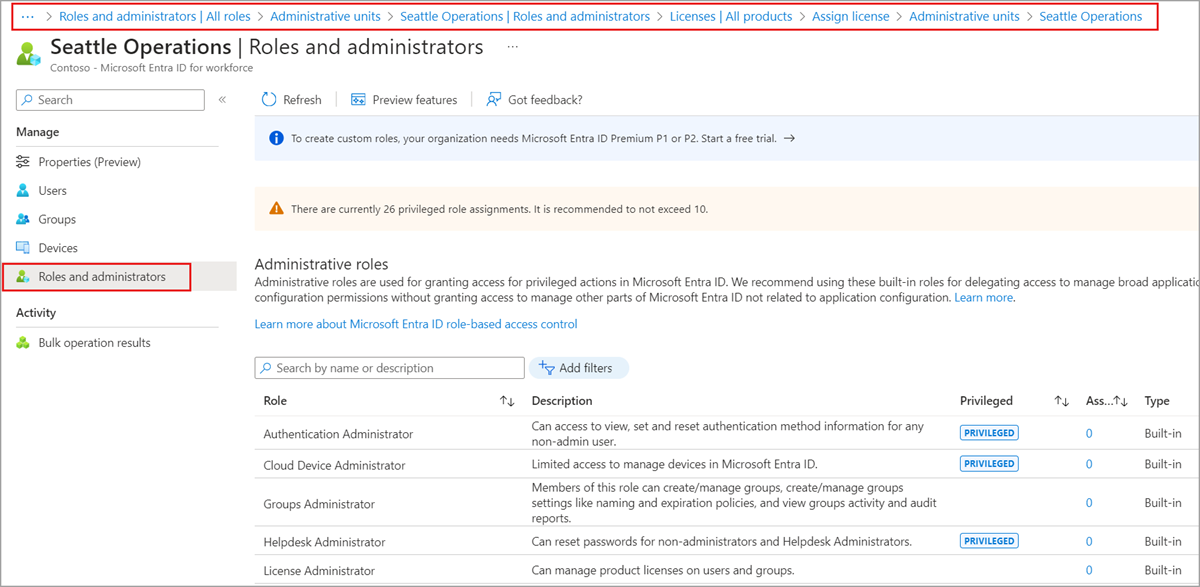

Accédez à Identité>Rôles et administrateurs>Unités administratives.

Sélectionnez l’unité administrative à laquelle vous souhaitez attribuer une étendue de rôle d’utilisateur.

Dans le volet gauche, sélectionnez Rôles et administrateurs pour répertorier tous les rôles disponibles.

Sélectionnez le rôle à attribuer, puis choisissez Ajouter des attributions.

Dans le volet Ajouter des attributions, sélectionnez un ou plusieurs utilisateurs à affecter au rôle.

Remarque

Pour attribuer un rôle sur une unité administrative en utilisant Microsoft Entra Privileged Identity Management (PIM), consultez Attribuer des rôles Microsoft Entra dans PIM.

PowerShell

Utilisez la commande New-MgRoleManagementDirectoryRoleAssignment et le paramètre DirectoryScopeId pour attribuer un rôle avec une étendue d’unité administrative.

$user = Get-MgUser -Filter "userPrincipalName eq 'Example_UPN'"

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Example_role_name'"

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Example_admin_unit_name'"

$directoryScope = '/administrativeUnits/' + $adminUnit.Id

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId $directoryScope `

-PrincipalId $user.Id -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Utilisez l’API Add a scopedRoleMember pour attribuer un rôle à l’étendue de l’unité d’administration.

Requête

POST /directory/administrativeUnits/{admin-unit-id}/scopedRoleMembers

body

{

"roleId": "roleId-value",

"roleMemberInfo": {

"id": "id-value"

}

}

Répertorier les affectations d’étendue d’unité administrative aux rôles

Vous pouvez voir la liste des attributions de rôle Microsoft Entra sur l’unité administrative en utilisant le centre d’administration Microsoft Entra, PowerShell ou Microsoft Graph.

Centre d'administration Microsoft Entra

Vous pouvez afficher toutes les attributions de rôles créées avec une étendue d’unité administrative dans la section Unités d’administration du centre d’administration Microsoft Entra.

Connectez-vous au centre d’administration Microsoft Entra.

Accédez à Identité>Rôles et administrateurs>Unités administratives.

Sélectionnez l'unité administrative pour la liste des attributions de rôles que vous souhaitez afficher.

Sélectionnez Rôles et administrateurs, puis ouvrez un rôle pour afficher les affectations dans l’unité administrative.

PowerShell

Utilisez la commande Get-MgDirectory Administration istrativeUnitScopedRoleMember pour répertorier les attributions de rôles avec l’étendue de l’unité administrative.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayname eq 'Example_admin_unit_name'"

Get-MgDirectoryAdministrativeUnitScopedRoleMember -AdministrativeUnitId $adminUnit.Id | FL *

API Microsoft Graph

Utilisez l’API List scopedRoleMembers pour répertorier les attributions de rôles avec l’étendue d’unité administrative.

Requête

GET /directory/administrativeUnits/{admin-unit-id}/scopedRoleMembers

Corps

{}