Cet article explique comment répertorier les rôles que vous avez attribués dans Microsoft Entra ID à l’aide du Centre d’administration Microsoft Entra, de Microsoft Graph PowerShell ou de l’API Microsoft Graph.

Les attributions de rôles contiennent des informations liant un principal de sécurité donné (un utilisateur, un groupe ou un principal de service d’application) à une définition de rôle. La liste des utilisateurs, des groupes et des rôles attribués est des autorisations utilisateur par défaut.

Dans Microsoft Entra ID, les rôles peuvent être attribués à différentes étendues.

Répertorier mes attributions de rôle

Il est également facile de répertorier vos propres autorisations. Sur la page Rôles et administrateurs, sélectionnez Votre rôle pour voir les rôles qui vous sont actuellement attribués.

Répertorier les attributions de rôles pour un utilisateur

Suivez ces étapes pour répertorier les rôles Microsoft Entra pour un utilisateur à l’aide du Centre d’administration Microsoft Entra. Votre expérience sera différente selon que vous avez Microsoft Entra Privileged Identity Management (PIM) activé.

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Entra ID>Utilisateurs.

Sélectionnez nom d’utilisateur>rôles attribués.

Vous pouvez voir la liste des rôles attribués à l’utilisateur dans différentes étendues. En outre, vous pouvez voir si le rôle a été attribué directement ou via un groupe.

Si vous disposez d'une licence Microsoft Entra ID P2, vous verrez l'interface PIM, qui contient les détails concernant les attributions de rôle éligibles, actifs et expirés.

Répertorier les attributions de rôles pour un groupe

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Entra ID>Groupes>Tous les groupes.

Sélectionnez un groupe assignable de rôle.

Pour déterminer si un groupe est assignable à un rôle, vous pouvez afficher ses Propriétés.

Sélectionnez Rôles attribués.

Vous pouvez maintenant voir tous les rôles Microsoft Entra attribués à ce groupe. Si vous ne voyez pas l’option rôles assignés, le groupe n’est pas un groupe auquel des rôles peuvent être attribués.

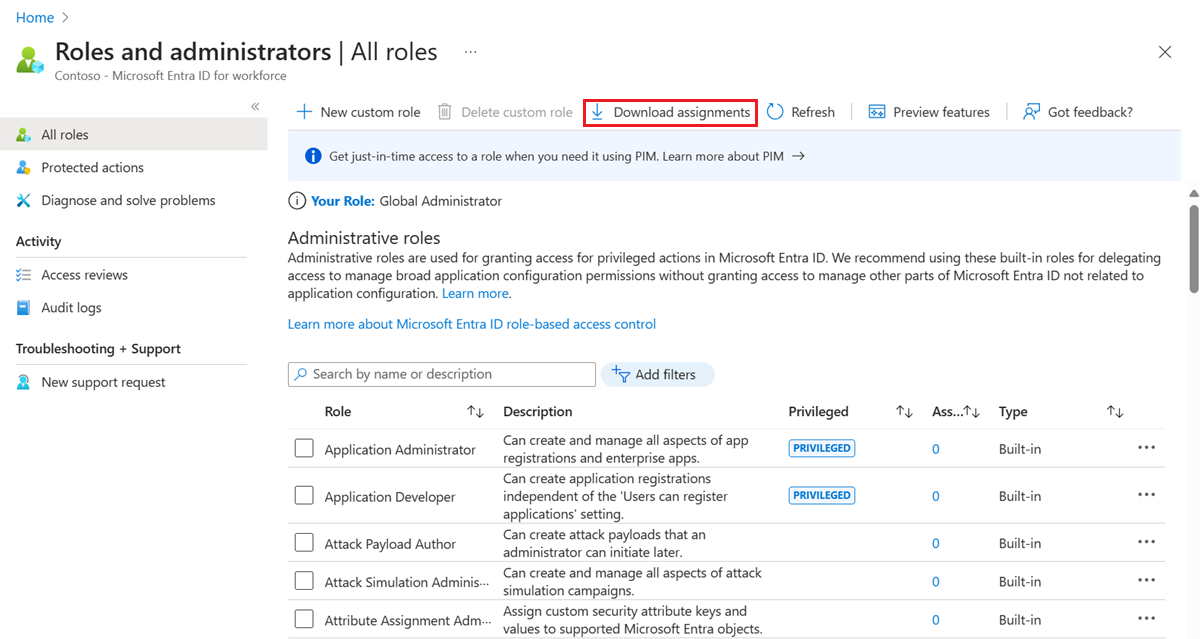

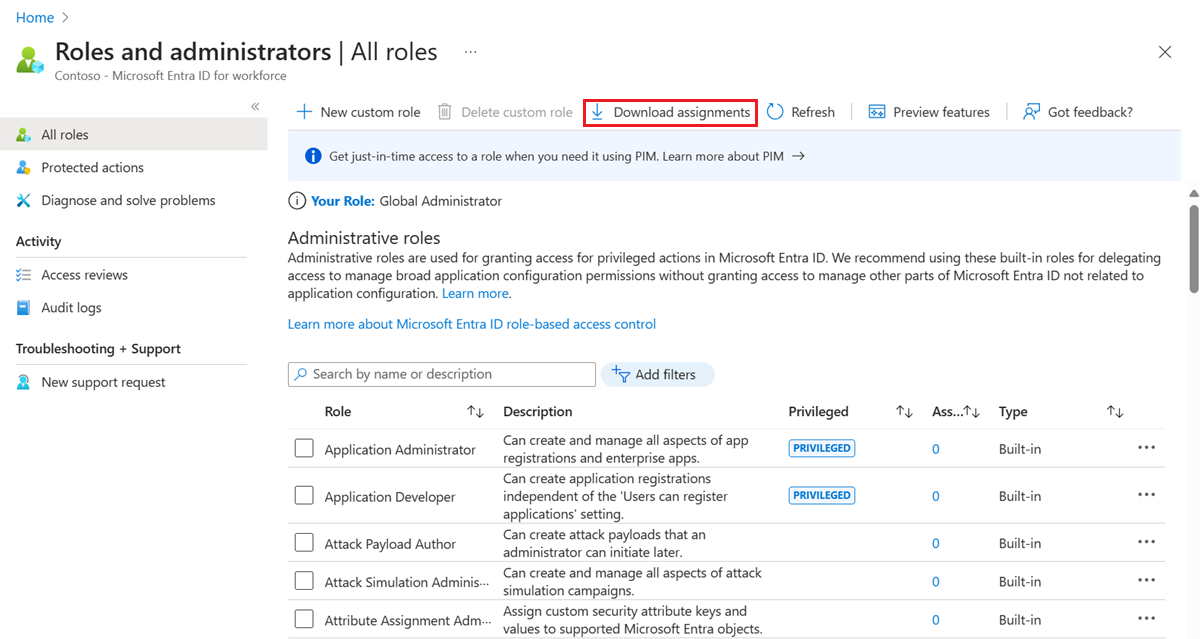

Télécharger les attributions de rôle

Pour télécharger toutes les attributions de rôles actives sur tous les rôles, y compris les rôles intégrés et personnalisés, procédez comme suit.

Les opérations en bloc ne peuvent s’exécuter que pendant 1 heure et ont des limites dans les locataires volumineux. Pour en savoir plus, consultez Opérations en bloc et Créer des utilisateurs en bloc dans Microsoft Entra ID.

Dans la page Rôles et administrateurs, sélectionnez Tous les rôles.

Sélectionnez Télécharger les attributions.

Spécifiez un nom de fichier et sélectionnez Démarrer le téléchargement.

Un fichier CSV qui liste les attributions sur toutes les étendues pour tous les rôles est téléchargé.

Pour télécharger les attributions de rôles pour un rôle spécifique, procédez comme suit.

Dans la page Rôles et administrateurs, sélectionnez un rôle.

Sélectionnez Télécharger les attributions.

Si vous disposez d’une licence Microsoft Entra ID P2, vous verrez l’expérience PIM. Sélectionnez Exporter pour télécharger les attributions de rôles.

Un fichier CSV qui liste les attributions sur toutes les étendues pour ce rôle est téléchargé.

Répertorier les attributions de rôles avec l’étendue du locataire

Cette procédure décrit comment répertorier les attributions de rôle avec l’étendue du locataire.

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Entra ID>Rôles et administrateurs.

Sélectionnez un nom de rôle pour ouvrir le rôle. N’ajoutez pas de coche à côté du rôle.

Sélectionnez Attributions pour répertorier les attributions de rôle.

Dans la colonne Étendue, consultez les attributions de rôles avec l’étendue Répertoire.

Répertorier les attributions de rôles avec l’étendue d’inscription d’application

Cette section décrit comment répertorier les attributions de rôle à l’échelle d’une seule application.

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Entra ID>Inscriptions d’application.

Sélectionnez une inscription d’application pour la liste des attributions de rôles que vous souhaitez afficher.

Vous devrez peut-être sélectionner Toutes les applications pour afficher la liste complète des inscriptions d’applications dans votre organisation Microsoft Entra.

Sélectionnez Rôles et administrateurs.

Sélectionnez un nom de rôle pour ouvrir le rôle.

Sélectionnez Attributions pour répertorier les attributions de rôle.

L’ouverture de la page des attributions dans le cadre de l’inscription de l’application vous montre les attributions de rôle à l’échelle de cette ressource Microsoft Entra.

Dans la colonne Étendue, consultez les attributions de rôles avec Cette étendue de ressource.

Répertorier les affectations d’étendue d’unité administrative aux rôles

Vous pouvez afficher toutes les attributions de rôles créées avec le champ d'une unité administrative dans la section Unités d’administration du Centre d’administration Entra de Microsoft.

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Entra ID>Rôles et administrateurs>Unités administratives.

Sélectionnez une unité administrative pour la liste des attributions de rôles que vous souhaitez afficher.

Sélectionnez Rôles et administrateurs.

Sélectionnez un nom de rôle pour ouvrir le rôle.

Sélectionnez Attributions pour répertorier les attributions de rôle.

Dans la colonne Étendue, consultez les attributions de rôles avec Cette étendue de ressource.

Cette section décrit l’affichage des attributions d’un rôle avec l’étendue du locataire. Cette section utilise le module Microsoft Graph PowerShell.

Programme d’installation

À l’aide de la commande Install-Module, installez le module Microsoft Graph.

Install-Module -name Microsoft.Graph

Utilisez la commande Connect-MgGraph pour vous connecter et utiliser des applets de commande Microsoft Graph PowerShell.

Connect-MgGraph

Répertorier les attributions de rôles avec l’étendue du locataire

Utilisez les commandes Get-MgRoleManagementDirectoryRoleDefinition et Get-MgRoleManagementDirectoryRoleAssignment pour répertorier les attributions de rôles.

L’exemple suivant montre comment lister les attributions de rôles pour le rôle Administrateur de groupes.

# Get a specific directory role by ID

$role = Get-MgRoleManagementDirectoryRoleDefinition -UnifiedRoleDefinitionId fdd7a751-b60b-444a-984c-02652fe8fa1c

# Get role assignments for a given role definition

Get-MgRoleManagementDirectoryRoleAssignment -Filter "roleDefinitionId eq '$($role.Id)'"

Id PrincipalId RoleDefinitionId DirectoryScopeId AppScop

eId

-- ----------- ---------------- ---------------- -------

lAPpYvVpN0KRkAEhdxReEH2Fs3EjKm1BvSKkcYVN2to-1 aaaaaaaa-bbbb-cccc-1111-222222222222 62e90394-69f5-4237-9190-012177145e10 /

lAPpYvVpN0KRkAEhdxReEMdXLf2tIs1ClhpzQPsutrQ-1 bbbbbbbb-cccc-dddd-2222-333333333333 62e90394-69f5-4237-9190-012177145e10 /

L’exemple suivant montre comment répertorier toutes les attributions de rôles actives sur tous les rôles, y compris les rôles intégrés et personnalisés.

$roles = Get-MgRoleManagementDirectoryRoleDefinition

foreach ($role in $roles)

{

Get-MgRoleManagementDirectoryRoleAssignment -Filter "roleDefinitionId eq '$($role.Id)'"

}

Id PrincipalId RoleDefinitionId DirectoryScopeId AppScop

eId

-- ----------- ---------------- ---------------- -------

lAPpYvVpN0KRkAEhdxReEH2Fs3EjKm1BvSKkcYVN2to-1 aaaaaaaa-bbbb-cccc-1111-222222222222 62e90394-69f5-4237-9190-012177145e10 /

lAPpYvVpN0KRkAEhdxReEMdXLf2tIs1ClhpzQPsutrQ-1 bbbbbbbb-cccc-dddd-2222-333333333333 62e90394-69f5-4237-9190-012177145e10 /

4-PYiFWPHkqVOpuYmLiHa3ibEcXLJYtFq5x3Kkj2TkA-1 cccccccc-dddd-eeee-3333-444444444444 88d8e3e3-8f55-4a1e-953a-9b9898b8876b /

4-PYiFWPHkqVOpuYmLiHa2hXf3b8iY5KsVFjHNXFN4c-1 dddddddd-eeee-ffff-4444-555555555555 88d8e3e3-8f55-4a1e-953a-9b9898b8876b /

BSub0kaAukSHWB4mGC_PModww03rMgNOkpK77ePhDnI-1 eeeeeeee-ffff-aaaa-5555-666666666666 d29b2b05-8046-44ba-8758-1e26182fcf32 /

BSub0kaAukSHWB4mGC_PMgzOWSgXj8FHusA4iaaTyaI-1 ffffffff-aaaa-bbbb-6666-777777777777 d29b2b05-8046-44ba-8758-1e26182fcf32 /

Répertorier les attributions de rôles pour un principal

Utilisez la commande Get-MgRoleManagementDirectoryRoleAssignment pour répertorier les attributions de rôles pour un principal.

# Get role assignments for a given principal

Get-MgRoleManagementDirectoryRoleAssignment -Filter "PrincipalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'"

Répertorier les attributions de rôles directes et transitives pour un principal

Utilisez l'API List transitiveRoleAssignments pour obtenir les rôles affectés directement et de manière transitive à un utilisateur.

$response = $null

$uri = "https://graph.microsoft.com/beta/roleManagement/directory/transitiveRoleAssignments?`$count=true&`$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'"

$method = 'GET'

$headers = @{'ConsistencyLevel' = 'eventual'}

$response = (Invoke-MgGraphRequest -Uri $uri -Headers $headers -Method $method -Body $null).value

Répertorier les attributions de rôles pour un groupe

Utilisez la commande Get-MgGroup pour obtenir un groupe.

Get-MgGroup -Filter "DisplayName eq 'Contoso_Helpdesk_Administrators'"

Utilisez la commande Get-MgRoleManagementDirectoryRoleAssignment pour répertorier les attributions de rôles pour le groupe.

Get-MgRoleManagementDirectoryRoleAssignment -Filter "PrincipalId eq '<object id of group>'"

Répertorier les affectations d’étendue d’unité administrative aux rôles

Utilisez la commande Get-MgDirectoryAdministrativeUnitScopedRoleMember pour répertorier les attributions de rôles dans l’étendue d’une unité administrative.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayname eq 'Example_admin_unit_name'"

Get-MgDirectoryAdministrativeUnitScopedRoleMember -AdministrativeUnitId $adminUnit.Id | FL *

Cette section décrit comment répertorier les attributions de rôle avec l’étendue du locataire. Utilisez l’API List unifiedRoleAssignments pour obtenir les attributions de rôles.

Répertorier les attributions de rôles pour un principal

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments?$filter=principalId+eq+'<object-id-of-principal>'

Réponse

HTTP/1.1 200 OK

{

"value":[

{

"id": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0uIiSDKQoTVJrLE9etXyrY0-1"

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"directoryScopeId": "/"

} ,

{

"id": "C2dE3fH4iJ5kL6mN7oP8qR9sT0uV1wIiSDKQoTVJrLE9etXyrY0-1"

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "fe930be7-5e62-47db-91af-98c3a49a38b1",

"directoryScopeId": "/"

}

]

}

Répertorier les attributions de rôles directes et transitives pour un principal

Suivez ces étapes pour répertorier les rôles Microsoft Entra attribués à un utilisateur dans l’Explorateur de Graph à l’aide de l’API Microsoft Graph.

Connectez-vous à l’explorateur graphique.

Utilisez l'API List transitiveRoleAssignments pour obtenir les rôles affectés directement et de manière transitive à un utilisateur. Ajoutez la requête suivante à l’URL.

GET https://graph.microsoft.com/beta/rolemanagement/directory/transitiveRoleAssignments?$count=true&$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'

Accédez à l’onglet En-têtes de demande. Ajoutez ConsistencyLevel en tant que clé et Eventual en tant que valeur.

Sélectionnez Exécuter la requête.

Répertorier les attributions de rôles pour un groupe

Utilisez l’API Get group pour obtenir un groupe.

GET https://graph.microsoft.com/v1.0/groups?$filter=displayName+eq+'Contoso_Helpdesk_Administrator'

Utilisez l’API List unifiedRoleAssignments pour obtenir l’attribution de rôle.

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments?$filter=principalId eq

Répertorier les attributions de rôles pour une définition de rôle

L’exemple suivant montre comment répertorier les attributions de rôles pour une définition de rôle spécifique.

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments?$filter=roleDefinitionId eq '<template-id-of-role-definition>'

Réponse

HTTP/1.1 200 OK

{

"id": "C2dE3fH4iJ5kL6mN7oP8qR9sT0uV1wIiSDKQoTVJrLE9etXyrY0-1",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "00000000-0000-0000-0000-000000000000",

"directoryScopeId": "/"

}

Répertorier une attribution de rôle par ID

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments/lAPpYvVpN0KRkAEhdxReEJC2sEqbR_9Hr48lds9SGHI-1

Réponse

HTTP/1.1 200 OK

{

"id": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0uIiSDKQoTVJrLE9etXyrY0-1",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"directoryScopeId": "/"

}

Répertorier les attributions de rôles avec l’étendue d’inscription d’application

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments?$filter=directoryScopeId+eq+'/d23998b1-8853-4c87-b95f-be97d6c6b610'

Réponse

HTTP/1.1 200 OK

{

"value":[

{

"id": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0uIiSDKQoTVJrLE9etXyrY0-1"

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"directoryScopeId": "/d23998b1-8853-4c87-b95f-be97d6c6b610"

} ,

{

"id": "C2dE3fH4iJ5kL6mN7oP8qR9sT0uV1wIiSDKQoTVJrLE9etXyrY0-1"

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "00000000-0000-0000-0000-000000000000",

"directoryScopeId": "/d23998b1-8853-4c87-b95f-be97d6c6b610"

}

]

}

Répertorier les affectations d’étendue d’unité administrative aux rôles

Utilisez l'API List scopedRoleMembers pour répertorier les attributions de rôles dans le cadre d'une unité administrative.

Requête

GET /directory/administrativeUnits/{admin-unit-id}/scopedRoleMembers

Corps

{}