Paramètres d’appareil iOS et iPadOS pour utiliser les fonctionnalités iOS/iPadOS courantes dans Intune

Remarque

Intune peut prendre en charge davantage de paramètres que les paramètres répertoriés dans cet article. Tous les paramètres ne sont pas documentés et ne le seront pas. Pour afficher les paramètres que vous pouvez configurer, créez une stratégie de configuration d’appareil, puis sélectionnez Catalogue de paramètres. Pour plus d’informations, accédez à Catalogue des paramètres.

Intune inclut des paramètres intégrés pour permettre aux utilisateurs iOS/iPadOS d’utiliser différentes fonctionnalités Apple sur leurs appareils. Par exemple, vous pouvez contrôler les imprimantes AirPrint, ajouter des applications et des dossiers aux pages de l’écran d’accueil et d’accueil, afficher les notifications d’application, afficher les détails des étiquettes de ressource sur l’écran de verrouillage, utiliser l’authentification unique et utiliser l’authentification par certificat.

Cette fonctionnalité s’applique à :

- iOS/iPadOS

Utilisez ces fonctionnalités pour contrôler les appareils iOS/iPadOS dans le cadre de votre solution de gestion des appareils mobiles (GPM).

Cet article répertorie ces paramètres et décrit l’action de chaque paramètre. Pour plus d’informations sur ces fonctionnalités, consultez Ajouter des paramètres de fonctionnalité d’appareil iOS/iPadOS ou macOS.

Avant de commencer

Créez un profil de configuration des fonctionnalités d’appareil iOS/iPadOS.

Remarque

Ces paramètres s’appliquent à différents types d’inscription, certains s’appliquant à toutes les options d’inscription. Pour plus d’informations sur les différents types d’inscription, accédez à Inscription iOS/iPadOS.

AirPrint

Les paramètres s’appliquent à : Tous les types d’inscription

Remarque

Veillez à ajouter toutes les imprimantes au même profil. Apple empêche plusieurs profils AirPrint de cibler le même appareil.

Adresse IP : entrez l’adresse IPv4 ou IPv6 de l’imprimante. Si vous utilisez des noms d’hôte pour identifier les imprimantes, vous pouvez obtenir l’adresse IP en effectuant un test ping sur l’imprimante dans le terminal. Obtenir l’adresse IP et le chemin d’accès (dans cet article) fournit plus de détails.

Chemin de la ressource : le chemin d’accès est généralement

ipp/printdestiné aux imprimantes de votre réseau. Obtenir l’adresse IP et le chemin d’accès (dans cet article) fournit plus de détails.Port : entrez le port d’écoute de la destination AirPrint. Si vous laissez cette propriété vide, AirPrint utilise le port par défaut.

Cette fonctionnalité s’applique à :

- iOS 11.0 et versions ultérieures

- iPadOS 13.0+

Forcer TLS : Désactiver (par défaut) ne sécurise pas les connexions AirPrint avec TLS. Activer les connexions AirPrint sécurisées avec TLS (Transport Layer Security).

Cette fonctionnalité s’applique à :

- iOS 11.0 et versions ultérieures

- iPadOS 13.0+

Pour ajouter des serveurs AirPrint, vous pouvez :

- Entrez les détails de l’imprimante pour ajouter une destination AirPrint à la liste. De nombreux serveurs AirPrint peuvent être ajoutés.

- Importez un fichier séparé par des virgules (.csv) avec ces informations. Vous pouvez également exporter pour créer une liste des serveurs AirPrint que vous avez ajoutés.

Obtenir l’adresse IP du serveur, le chemin d’accès aux ressources et le port

Pour ajouter des serveurs AirPrinter, vous avez besoin de l’adresse IP de l’imprimante, du chemin d’accès aux ressources et du port. Les étapes suivantes vous montrent comment obtenir ces informations.

Sur un Mac qui se connecte au même réseau local (sous-réseau) que les imprimantes AirPrint, ouvrez l’application Terminal (à partir de /Applications/Utilities).

Dans l’application Terminal, entrez

ippfind, puis sélectionnez Entrée.Notez les informations de l’imprimante. Par exemple, il peut retourner quelque chose comme

ipp://myprinter.local.:631/ipp/port1. La première partie est le nom de l’imprimante. La dernière partie (ipp/port1) est le chemin d’accès à la ressource.Dans l’application Terminal, entrez

ping myprinter.local, puis sélectionnez Entrée.Notez l’adresse IP. Par exemple, il peut retourner quelque chose comme

PING myprinter.local (10.50.25.21).Utilisez les valeurs d’adresse IP et de chemin d’accès aux ressources. Dans cet exemple, l’adresse IP est

10.50.25.21et le chemin de la ressource est/ipp/port1.

Disposition de l’écran d’accueil

Cette fonctionnalité s’applique à :

- iOS 9.3 ou version ultérieure

- iPadOS 13.0 et ultérieur

- Inscription automatisée des appareils (supervisée)

Ce que vous devez savoir

Ajoutez une application une seule fois au dock, à la page, au dossier d’une page ou à un dossier dans le dock. L’ajout de la même application à deux endroits empêche l’application de s’afficher sur les appareils et peut afficher des erreurs de signalement.

Par exemple, si vous ajoutez l’application caméra à un dock et à une page, l’application caméra n’est pas affichée et les rapports peuvent afficher une erreur pour la stratégie. Pour ajouter l’application caméra à la disposition de l’écran d’accueil, choisissez uniquement le dock ou une page, pas les deux.

Lorsque vous appliquez une disposition d’écran d’accueil, elle remplace toute disposition définie par l’utilisateur. Par conséquent, nous vous recommandons d’utiliser des dispositions d’écran d’accueil sur des appareils sans utilisateur.

Vous pouvez avoir des applications préexistantes installées sur l’appareil qui ne sont pas incluses dans la configuration de la disposition de l’écran d’accueil. Ces applications sont affichées par ordre alphabétique après les applications configurées.

Lorsque vous utilisez les paramètres de grille de l’écran d’accueil pour ajouter des pages ou ajouter des pages et des applications au dock, les icônes sur l’écran d’accueil et les pages sont verrouillées. Ils ne peuvent pas être déplacés ou supprimés. Ce comportement peut être de conception avec iOS/iPadOS et les stratégies GPM d’Apple.

Les clips web iOS/iPadOS qui doivent s’ouvrir dans un navigateur géré n’apparaissent pas dans l’ordre que vous entrez dans la stratégie de disposition de l’écran d’accueil.

Écran d’accueil

Utilisez cette fonctionnalité pour ajouter des applications. Et découvrez l’apparence de ces applications sur les pages, le dock et dans les dossiers. Il affiche également les icônes de l’application. Les applications du programme d’achat en volume (VPP), les applications métier et les applications de liaison web (URL d’application web) sont renseignées à partir des applications clientes que vous ajoutez.

Taille de la grille : choisissez une taille de grille appropriée pour l’écran d’accueil de l’appareil. Une application ou un dossier occupe un emplacement dans la grille. Si l’appareil cible ne prend pas en charge la taille sélectionnée, certaines applications risquent de ne pas tenir et sont envoyées à la position disponible suivante sur une nouvelle page. Pour référence :

- iPhone 5 prend en charge 4 colonnes x 5 lignes

- iPhone 6 et versions ultérieures prennent en charge 4 colonnes x 6 lignes

- Les iPad prennent en charge 5 colonnes x 6 lignes

+: sélectionnez le bouton Ajouter pour ajouter des applications.

Créer un dossier ou ajouter des applications : Ajouter une application ou un dossier :

Application : sélectionnez les applications existantes dans la liste. Cette option ajoute des applications à l’écran d’accueil sur les appareils. Si vous n’avez pas d’applications, ajoutez des applications à Intune.

Vous pouvez également rechercher des applications par le nom de l’application, comme

authenticatoroudrive. Vous pouvez également effectuer une recherche par l’éditeur de l’application, commeMicrosoftouApple.Dossier : ajoute un dossier à l’écran d’accueil. Entrez le Nom du dossier, puis sélectionnez les applications existantes dans la liste pour accéder au dossier. Ce nom de dossier est affiché aux utilisateurs sur leurs appareils.

Vous pouvez également rechercher des applications par le nom de l’application, comme

authenticatoroudrive. Vous pouvez également effectuer une recherche par l’éditeur de l’application, commeMicrosoftouApple.Les applications sont organisées de gauche à droite et dans le même ordre que celui indiqué. Les applications peuvent être déplacées vers d’autres positions. Vous ne pouvez avoir qu’une seule page dans un dossier. Pour contourner le problème, ajoutez neuf (9) applications ou plus au dossier. Les applications sont automatiquement déplacées vers la page suivante. Vous pouvez ajouter n’importe quelle combinaison d’applications VPP, de liens web (applications web), d’applications du Store, d’applications métier et d’applications système.

Bassin

Ajoutez jusqu’à quatre (4) éléments pour les iPhones et jusqu’à six (6) éléments pour iPad (applications et dossiers combinés) au dock sur l’écran. De nombreux appareils prennent en charge moins d’éléments. Par exemple, les appareils iPhone prennent en charge jusqu’à quatre éléments. Ainsi, seuls les quatre premiers éléments que vous ajoutez sont affichés.

+: sélectionnez le bouton Ajouter pour ajouter des applications ou des dossiers au dock.

Créer un dossier ou ajouter des applications : Ajouter une application ou un dossier :

Application : sélectionnez les applications existantes dans la liste. Cette option ajoute des applications au dock sur l’écran. Si vous n’avez pas d’applications, ajoutez des applications à Intune.

Vous pouvez également rechercher des applications par le nom de l’application, comme

authenticatoroudrive. Vous pouvez également effectuer une recherche par l’éditeur de l’application, commeMicrosoftouApple.Dossier : ajoute un dossier au dock à l’écran. Entrez le Nom du dossier, puis sélectionnez les applications existantes dans la liste pour accéder au dossier. Ce nom de dossier est affiché aux utilisateurs sur leurs appareils.

Vous pouvez également rechercher des applications par le nom de l’application, comme

authenticatoroudrive. Vous pouvez également effectuer une recherche par l’éditeur de l’application, commeMicrosoftouApple.Les applications sont organisées de gauche à droite et dans le même ordre que celui indiqué. Les applications peuvent être déplacées vers d’autres positions. Si vous ajoutez plus d’applications que ne peut contenir sur une page, les applications sont automatiquement déplacées vers une autre page. Vous pouvez ajouter jusqu’à 20 pages dans un dossier sur le dock. Vous pouvez ajouter n’importe quelle combinaison d’applications VPP, de liens web (applications web), d’applications du Store, d’applications métier et d’applications système.

Exemple

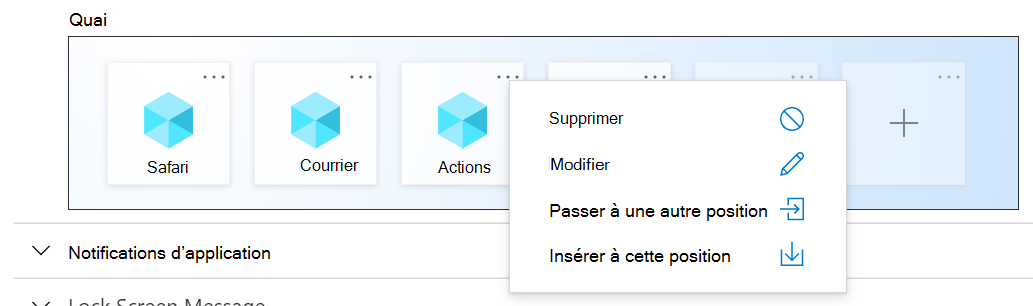

Dans l’exemple suivant, l’écran d’accueil affiche les applications Safari, Courrier et Actions. L’application Actions est sélectionnée pour afficher ses propriétés :

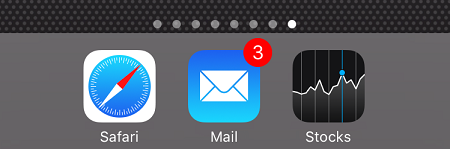

Lorsque vous affectez la stratégie à un iPhone, la station d’accueil ressemble à l’image suivante :

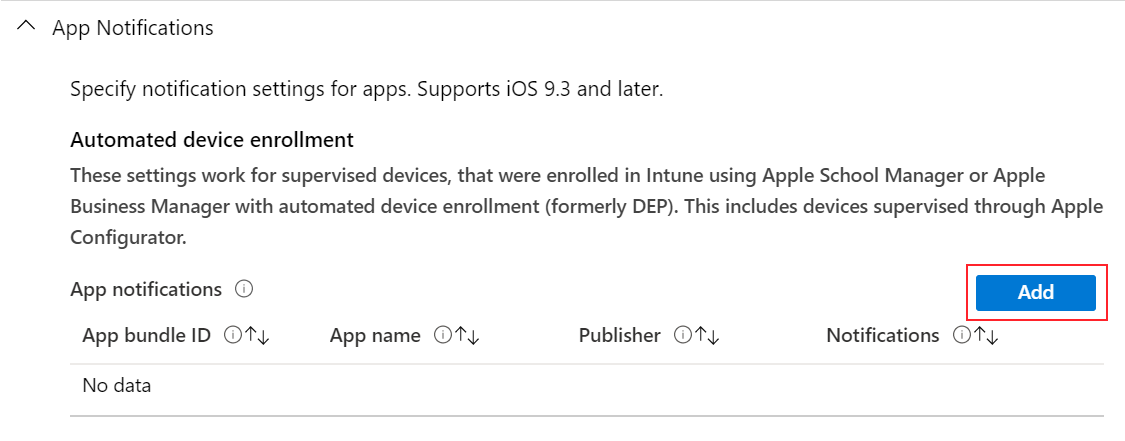

Notifications d’applications

Les paramètres s’appliquent à : Inscription automatisée des appareils (supervisée)

Ajouter : Ajouter des notifications pour les applications :

ID du bundle d’applications : entrez l’ID du bundle d’applications de l’application que vous souhaitez ajouter.

Pour obtenir l’ID du bundle d’applications :

- Pour obtenir quelques exemples, accédez à Bundle IDs pour les applications iOS/iPadOS intégrées.

- Pour les applications ajoutées à Intune, vous pouvez utiliser le Centre d’administration Intune.

Lorsqu’il est défini sur Non configuré ou laissé vide, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Nom de l’application : entrez le nom de l’application que vous souhaitez ajouter. Ce nom est utilisé pour votre référence dans le Centre d’administration Microsoft Intune. Il n’est pas affiché sur les appareils. Lorsqu’il est défini sur Non configuré ou laissé vide, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Éditeur : entrez l’éditeur de l’application que vous ajoutez. Ce nom est utilisé pour votre référence dans le Centre d’administration Microsoft Intune. Il n’est pas affiché sur les appareils. Lorsqu’il est défini sur Non configuré ou laissé vide, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Notifications : activez ou désactivez l’envoi de notifications aux appareils par l’application. Quand Non configuré (valeur par défaut) est défini, Intune ne change pas ni ne met à jour ce paramètre.

Lorsqu’il est défini sur Activer, configurez également :

Afficher dans le centre de notifications : Activer permet à l’application d’afficher des notifications dans le centre de notifications de l’appareil. Désactiver empêche l’application d’afficher des notifications dans le Centre de notifications. Lorsqu’il est défini sur Non configuré ou laissé vide, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Afficher sur l’écran de verrouillage : Activer affiche les notifications d’application sur l’écran de verrouillage de l’appareil. Désactiver empêche l’application d’afficher des notifications sur l’écran de verrouillage. Lorsqu’il est défini sur Non configuré ou laissé vide, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Type d’alerte : lorsque les appareils sont déverrouillés, choisissez le mode d’affichage de la notification. Les options disponibles sont les suivantes :

- Aucun : aucune notification n’est affichée.

- Bannière : une bannière est brièvement affichée avec la notification. Ce paramètre peut également être appelé Bannière temporaire.

- Modal : la notification s’affiche et les utilisateurs doivent la fermer manuellement avant de continuer à utiliser l’appareil. Ce paramètre peut également être appelé Bannière persistante.

Icône Badge sur l’application : Activer ajoute un badge à l’icône de l’application. Le badge signifie que l’application a envoyé une notification. Désactiver n’ajoute pas de badge à l’icône de l’application. Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Activer les sons : Activer lit un son lorsqu’une notification est remise. Désactiver ne lit pas de son lorsqu’une notification est remise. Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Afficher les aperçus : affiche un aperçu des notifications d’application récentes. Sélectionnez quand afficher l’aperçu. La valeur que vous choisissez remplace la valeur configurée par l’utilisateur sur l’appareil (Les notifications de > paramètres > affichent les aperçus). Les options disponibles sont les suivantes :

- Non configuré : Intune ne change pas ni ne met à jour ce paramètre.

- En cas de déverrouillage : l’aperçu s’affiche uniquement lorsque l’appareil est déverrouillé.

- Toujours : l’aperçu s’affiche toujours sur l’écran de verrouillage.

- Jamais : la préversion ne s’affiche jamais.

Cette fonctionnalité s’applique à :

- iOS/iPadOS 14.0 et versions ultérieures

Message d’écran de verrouillage

Cette fonctionnalité s’applique à :

- iOS 9.3 et version ultérieure

- iPadOS 13.0 et ultérieur

Les paramètres s’appliquent à : Inscription automatisée des appareils (supervisée)

« Si perdu, retournez à... » Message : Si des appareils sont perdus ou volés, entrez une note qui peut vous aider à récupérer l’appareil s’il est trouvé. Vous pouvez entrer le texte de votre choix. Par exemple, entrez quelque chose du genre

If found, call Contoso at ....Le texte que vous entrez s’affiche dans la fenêtre de connexion et l’écran de verrouillage sur les appareils.

Informations sur la balise de ressource : entrez des informations sur la balise de ressource de l’appareil. Par exemple, entrez

Owned by Contoso CorpouSerial Number: {{serialnumber}}.Les jetons d’appareil peuvent également être utilisés pour ajouter des informations spécifiques à l’appareil à ces champs. Par exemple, pour afficher le numéro de série, entrez

Serial Number: {{serialnumber}}ouDevice ID: {{DEVICEID}}. Sur l’écran de verrouillage, le texte s’affiche comme .Serial Number 123456789ABCLorsque vous entrez des variables, veillez à utiliser des{{ }}accolades .Les variables d’informations sur l’appareil suivantes sont prises en charge. Les variables ne sont pas validées dans l’interface utilisateur et respectent la casse. Si vous entrez une variable incorrecte, vous pouvez voir les profils enregistrés avec une entrée incorrecte. Par exemple, si vous entrez

{{DeviceID}}au lieu de{{deviceid}}ou{{DEVICEID}}, la chaîne littérale s’affiche au lieu de l’ID unique de l’appareil. Veillez à entrer les informations correctes. Toutes les variables en minuscules ou majuscules sont prises en charge, mais pas une combinaison.-

{{AADDeviceId}}: ID d’appareil Microsoft Entra -

{{AccountId}}: ID de locataire ou ID de compte Intune -

{{AccountName}}: nom du locataire ou du compte Intune -

{{AppleId}}: ID Apple de l’utilisateur -

{{Department}}: service affecté pendant l’Assistant Configuration -

{{DeviceId}}: ID d’appareil Intune -

{{DeviceName}}: nom de l’appareil Intune -

{{domain}}:Nom de domaine -

{{EASID}}: ID de synchronisation active Exchange -

{{EDUUserType}}: type d’utilisateur -

{{IMEI}}: IMEI de l’appareil -

{{mail}}: adresse e-mail de l’utilisateur -

{{ManagedAppleId}}: ID Apple managé de l’utilisateur -

{{MEID}}: MEID de l’appareil -

{{partialUPN}}: préfixe UPN avant le symbole @ -

{{SearchableDeviceKey}}: ID de clé NGC -

{{SerialNumber}}: Numéro de série de l’appareil -

{{SerialNumberLast4Digits}}: 4 derniers chiffres du numéro de série de l’appareil -

{{SIGNEDDEVICEID}}: Objet blob d’ID d’appareil affecté au client lors de l’inscription au portail d’entreprise -

{{SignedDeviceIdWithUserId}}: Objet blob d’ID d’appareil affecté au client avec affinité utilisateur pendant l’Assistant Configuration Apple -

{{UDID}}: UDID de l’appareil -

{{UDIDLast4Digits}}: 4 derniers chiffres de l’appareil UDID -

{{UserId}}: ID utilisateur Intune -

{{UserName}}: Nom d’utilisateur -

{{userPrincipalName}}: UPN de l’utilisateur

-

Authentification unique

Les paramètres s’appliquent à : Inscription de l’appareil, Inscription automatisée des appareils (supervisée)

Attribut de nom d’utilisateur Microsoft Entra : Intune recherche cet attribut pour chaque utilisateur dans l’ID Microsoft Entra. Intune remplit ensuite le champ respectif (comme l’UPN) avant de générer le code XML qui est installé sur les appareils. Les options disponibles sont les suivantes :

Non configuré : Intune ne change pas ni ne met à jour ce paramètre. Par défaut, le système d’exploitation invite les utilisateurs à entrer un nom de principal Kerberos lorsque le profil est déployé sur des appareils. Un nom de principal est requis pour que les MDM installent les profils d’authentification unique.

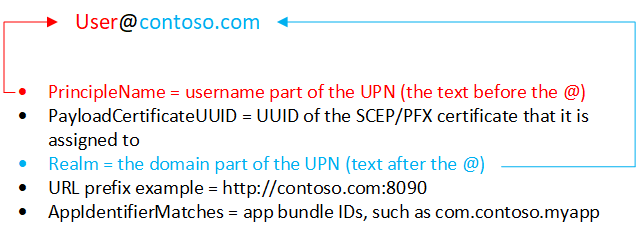

Nom d’utilisateur principal : le nom d’utilisateur principal (UPN) est analysé de la façon suivante :

Vous pouvez également remplacer le domaine par le texte que vous entrez dans la zone de texte Domaine .

Par exemple, Contoso possède plusieurs régions, notamment l’Europe, l’Asie et l’Amérique du Nord. Contoso souhaite que ses utilisateurs en Asie utilisent l’authentification unique, et l’application nécessite l’UPN au

username@asia.contoso.comformat . Lorsque vous sélectionnez Nom d’utilisateur principal, le domaine de chaque utilisateur est tiré de l’ID Microsoft Entra, qui estcontoso.com. Par conséquent, pour les utilisateurs en Asie, sélectionnez Nom d’utilisateur principal, puis entrezasia.contoso.com. L’UPN de l’utilisateur devientusername@asia.contoso.com, au lieu deusername@contoso.com.ID d’appareil Intune : Intune sélectionne automatiquement l’ID d’appareil Intune. Par défaut:

- Les applications doivent uniquement utiliser l’ID d’appareil. Toutefois, si votre application utilise le domaine et l’ID d’appareil, vous pouvez entrer le domaine dans la zone de texte Domaine .

- Si vous utilisez l’ID d’appareil, laissez le domaine vide.

ID d’appareil Azure AD : ID d’appareil Microsoft Entra

Nom du compte SAM : Intune remplit le nom du compte du Gestionnaire de comptes de sécurité (SAM) local.

Domaine : entrez la partie domaine de l’URL. Par exemple, entrez

contoso.com.URL : ajoutez toutes les URL de votre organisation qui nécessitent l’authentification unique (SSO) de l’utilisateur.

Par exemple, lorsqu’un utilisateur se connecte à l’un de ces sites, l’appareil iOS/iPadOS utilise les informations d’identification de l’authentification unique. Les utilisateurs n’ont pas besoin d’entrer à nouveau les informations d’identification. Si l’authentification multifacteur (MFA) est activée, les utilisateurs doivent entrer la deuxième authentification.

En outre :

Ces URL doivent être correctement mises en forme FQDN. Apple exige que les URL soient au

http://<yourURL.domain>format .Les modèles de correspondance d’URL doivent commencer par

http://ouhttps://. Une correspondance de chaîne simple est exécutée, de sorte que lehttp://www.contoso.com/préfixe d’URL ne correspondhttp://www.contoso.com:80/pas à . Avec iOS 10.0+ et iPadOS 13.0+, un seul caractère générique * peut être utilisé pour entrer toutes les valeurs correspondantes. Par exemple,http://*.contoso.com/correspond àhttp://store.contoso.com/ethttp://www.contoso.com.Les

http://.commodèles ethttps://.comcorrespondent à toutes les URL HTTP et HTTPS, respectivement.

Applications : ajoutez des applications sur les appareils des utilisateurs qui peuvent utiliser l’authentification unique.

Le

AppIdentifierMatchestableau doit inclure des chaînes qui correspondent aux ID du bundle d’applications. Ces chaînes peuvent être des correspondances exactes, commecom.contoso.myapp, ou entrer une correspondance de préfixe sur l’ID de bundle à l’aide du*caractère générique. Le caractère générique doit apparaître après un caractère de point (.) et ne peut apparaître qu’une seule fois, à la fin de la chaîne, commecom.contoso.*. Lorsqu’un caractère générique est inclus, toute application dont l’ID d’offre groupée commence par le préfixe se voit accorder l’accès au compte.Utilisez Nom de l’application pour entrer un nom convivial afin de vous aider à identifier l’ID d’offre groupée.

Certificat de renouvellement des informations d’identification : si vous utilisez des certificats pour l’authentification (et non des mots de passe), sélectionnez le certificat SCEP ou PFX existant comme certificat d’authentification. En règle générale, ce certificat est le même que celui déployé pour les utilisateurs pour d’autres profils, tels que VPN, Wi-Fi ou e-mail.

Filtrage de contenu web

Les paramètres s’appliquent à : Inscription automatisée des appareils (supervisée)

Ces paramètres utilisent les paramètres de filtre de contenu web d’Apple. Pour plus d’informations sur ces paramètres, accédez au site Déploiement de plateforme d’Apple (ouvre le site web d’Apple).

Type de filtre : choisissez d’autoriser des sites web spécifiques. Les options disponibles sont les suivantes :

Non configuré : Intune ne change pas ni ne met à jour ce paramètre.

Configurer des URL : utilisez le filtre web intégré d’Apple qui recherche les termes pour adultes, y compris les grossièretés et le langage sexuellement explicite. Cette fonctionnalité évalue chaque page web à mesure qu’elle se charge, et identifie et bloque le contenu inapproprié. Vous pouvez également ajouter des URL que vous ne souhaitez pas vérifier par le filtre. Vous pouvez également bloquer des URL spécifiques, quels que soient les paramètres de filtre d’Apple.

URL autorisées : ajoutez les URL que vous souhaitez autoriser. Ces URL contournent le filtre web d’Apple.

Les URL que vous entrez sont les URL que vous ne souhaitez pas évaluer par le filtre web Apple. Ces URL ne sont pas une liste de sites web autorisés. Pour créer une liste de sites web autorisés, définissez le Type de filtresur Sites web spécifiques uniquement.

URL bloquées : ajoutez les URL que vous souhaitez arrêter d’ouvrir, quels que soient les paramètres de filtre web Apple.

Sites web spécifiques uniquement (pour le navigateur web Safari uniquement) : ces URL sont ajoutées aux signets du navigateur Safari. Les utilisateurs sont uniquement autorisés à visiter ces sites ; aucun autre site ne peut être ouvert. Utilisez cette option uniquement si vous connaissez la liste exacte des URL auxquelles les utilisateurs peuvent accéder.

-

URL : entrez l’URL du site web que vous souhaitez autoriser. Par exemple, entrez

https://www.contoso.com. - Chemin des signets : Apple a modifié ce paramètre. Tous les signets sont envoyés dans le dossier Sites autorisés . Les signets n’accèdent pas au chemin de signet que vous entrez.

- Titre : entrez un titre descriptif pour le signet.

Si vous n’entrez aucune URL, les utilisateurs ne peuvent accéder à aucun site web à l’exception

microsoft.comde ,microsoft.netetapple.com. Intune autorise automatiquement ces URL.-

URL : entrez l’URL du site web que vous souhaitez autoriser. Par exemple, entrez

Extension d’application d’authentification unique

Cette fonctionnalité s’applique à :

- iOS 13.0 et versions ultérieures

- iPadOS 13.0 et versions ultérieures

Les paramètres s’appliquent à : Tous les types d’inscription

Type d’extension d’application SSO : choisissez le type d’extension d’application SSO. Les options disponibles sont les suivantes :

Non configuré : Intune ne change pas ni ne met à jour ce paramètre. Par défaut, le système d’exploitation n’utilise pas d’extensions d’application. Pour désactiver une extension d’application, vous pouvez basculer le type d’extension d’application SSO sur Non configuré.

Microsoft Entra ID : utilise le plug-in Microsoft Entra ID Enterprise SSO, qui est une extension d’application SSO de type redirection. Ce plug-in fournit l’authentification unique pour les comptes Active Directory locaux sur toutes les applications qui prennent en charge la fonctionnalité d’authentification unique Enterprise d’Apple . Utilisez ce type d’extension d’application SSO pour activer l’authentification unique sur les applications Microsoft, les applications d’organisation et les sites web qui s’authentifient à l’aide de l’ID Microsoft Entra.

Le plug-in SSO agit comme un répartiteur d’authentification avancé qui offre des améliorations en matière de sécurité et d’expérience utilisateur. Toutes les applications qui utilisent l’application Microsoft Authenticator pour l’authentification continuent d’obtenir l’authentification unique avec le plug-in Microsoft Enterprise SSO pour les appareils Apple.

Importante

Pour obtenir l’authentification unique avec le type d’extension d’application Microsoft Entra SSO, commencez par installer l’application Microsoft Authenticator iOS/iPadOS sur les appareils. L’application Authenticator fournit le plug-in Microsoft Enterprise SSO aux appareils, et les paramètres d’extension d’application MDM SSO activent le plug-in. Une fois Authenticator et le profil d’extension d’application SSO installés sur les appareils, les utilisateurs doivent entrer leurs informations d’identification pour se connecter et établir une session sur leurs appareils. Cette session est ensuite utilisée dans différentes applications sans que les utilisateurs ne soient obligés de s’authentifier à nouveau. Pour plus d’informations sur Authenticator, consultez Qu’est-ce que l’application Microsoft Authenticator ?

Pour plus d’informations, consultez Utiliser le plug-in Microsoft Enterprise SSO sur les appareils iOS/iPadOS.

Redirection : utilisez une extension d’application de redirection générique et personnalisable pour utiliser l’authentification unique avec des flux d’authentification modernes. Veillez à connaître l’ID d’extension de l’extension d’application de votre organisation.

Informations d’identification : utilisez une extension d’application d’informations d’identification générique et personnalisable pour utiliser l’authentification unique avec des flux d’authentification par défi et réponse. Veillez à connaître l’ID d’extension de l’extension d’application de votre organisation.

Kerberos : utilisez l’extension Kerberos intégrée d’Apple, qui est incluse sur iOS 13.0+ et iPadOS 13.0+. Cette option est une version spécifique à Kerberos de l’extension d’application Informations d’identification .

Conseil

Avec les types Redirection et Informations d’identification , vous ajoutez vos propres valeurs de configuration pour passer par l’extension. Si vous utilisez Des informations d’identification, envisagez d’utiliser les paramètres de configuration intégrés fournis par Apple dans le type Kerberos .

Une fois que les utilisateurs se sont connectés à l’application Authenticator, ils ne sont pas invités à se connecter à d’autres applications qui utilisent l’extension SSO. La première fois que les utilisateurs ouvrent des applications gérées qui n’utilisent pas l’extension SSO, les utilisateurs sont invités à sélectionner le compte connecté.

Activer le mode d’appareil partagé (ID Microsoft Entra uniquement) : choisissez Oui si vous déployez le plug-in Microsoft Enterprise SSO sur des appareils iOS/iPadOS configurés pour la fonctionnalité en mode d’appareil partagé Microsoft Entra. Les appareils en mode partagé permettent à de nombreux utilisateurs de se connecter et de se déconnecter globalement des applications qui prennent en charge le mode d’appareil partagé. Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre. Par défaut, les appareils iOS/iPadOS ne sont pas destinés à être partagés entre plusieurs utilisateurs.

Pour plus d’informations sur le mode d’appareil partagé et sur la façon de l’activer, consultez Vue d’ensemble du mode d’appareil partagé et Du mode appareil partagé pour les appareils iOS.

Cette fonctionnalité s’applique à :

- iOS/iPadOS 13.5 et versions ultérieures

ID d’extension (redirection et informations d’identification) : entrez l’identificateur de bundle qui identifie votre extension d’application SSO, comme

com.apple.extensiblesso.ID d’équipe (redirection et informations d’identification) : entrez l’identificateur d’équipe de votre extension d’application SSO. Un identificateur d’équipe est une chaîne alphanumérique de 10 caractères (chiffres et lettres) générée par Apple, comme

ABCDE12345. L’ID d’équipe n’est pas obligatoire.Localiser votre ID d’équipe (ouvre le site web d’Apple) contient plus d’informations.

Domaine (informations d’identification et Kerberos) : entrez le nom de votre domaine d’authentification. Le nom de domaine doit être en majuscule, comme

CONTOSO.COM. En règle générale, votre nom de domaine est le même que votre nom de domaine DNS, mais en majuscules.Domaines (informations d’identification et Kerberos) : entrez les noms de domaine ou d’hôte des sites qui peuvent s’authentifier via l’authentification unique. Par exemple, si votre site web est

mysite.contoso.com, estmysitele nom d’hôte et.contoso.comest le nom de domaine. Lorsque les utilisateurs se connectent à l’un de ces sites, l’extension d’application gère le défi d’authentification. Cette authentification permet aux utilisateurs d’utiliser Face ID, Touch ID ou le code pin/code secret Apple pour se connecter.- Tous les domaines de vos profils Intune d’extension d’application d’authentification unique doivent être uniques. Vous ne pouvez pas répéter un domaine dans un profil d’extension d’application d’authentification, même si vous utilisez différents types d’extensions d’application SSO.

- Ces domaines ne respectent pas la casse.

- Le domaine doit commencer par un point (

.).

URL (redirection uniquement) : entrez les préfixes d’URL de vos fournisseurs d’identité pour le compte des lesquels l’extension d’application de redirection utilise l’authentification unique. Lorsque les utilisateurs sont redirigés vers ces URL, l’extension d’application SSO intervient et invite l’authentification unique.

- Toutes les URL de vos profils d’extension d’application d’authentification unique Intune doivent être uniques. Vous ne pouvez pas répéter un domaine dans un profil d’extension d’application SSO, même si vous utilisez différents types d’extensions d’application SSO.

- Les URL doivent commencer par

http://ouhttps://.

Configuration supplémentaire (ID Microsoft Entra, redirection et informations d’identification) : entrez d’autres données spécifiques à l’extension à passer à l’extension d’application SSO :

Clé : entrez le nom de l’élément que vous souhaitez ajouter, par exemple

user nameouAppAllowList.Type : entrez le type de données. Les options disponibles sont les suivantes :

- Chaîne

- Boolean : dans Valeur de configuration, entrez

TrueouFalse. - Entier : dans Valeur de configuration, entrez un nombre.

Valeur : entrez les données.

Ajouter : sélectionnez cette option pour ajouter vos clés de configuration.

Bloquer l’utilisation du trousseau (Kerberos uniquement) : Oui empêche l’enregistrement et le stockage des mots de passe dans le trousseau. En cas de blocage, les utilisateurs ne sont pas invités à enregistrer leur mot de passe et doivent entrer à nouveau le mot de passe à l’expiration du ticket Kerberos. Quand Non configuré (valeur par défaut) est défini, Intune ne change pas ni ne met à jour ce paramètre. Par défaut, le système d’exploitation peut autoriser l’enregistrement et le stockage des mots de passe dans le trousseau. Les utilisateurs ne sont pas invités à entrer à nouveau leur mot de passe à l’expiration du ticket.

Exiger Face ID, Touch ID ou code secret (Kerberos uniquement) : Oui force les utilisateurs à entrer leur ID Visage, Touch ID ou code secret d’appareil lorsque les informations d’identification sont nécessaires pour actualiser le ticket Kerberos. Quand Non configuré (valeur par défaut) est défini, Intune ne change pas ni ne met à jour ce paramètre. Par défaut, le système d’exploitation peut ne pas obliger les utilisateurs à utiliser la biométrie ou le code secret de l’appareil pour actualiser le ticket Kerberos. Si l’utilisation du trousseau est bloquée, ce paramètre ne s’applique pas.

Définir comme domaine par défaut (Kerberos uniquement) : Oui définit la valeur realm que vous avez entrée comme domaine par défaut. Quand Non configuré (valeur par défaut) est défini, Intune ne change pas ni ne met à jour ce paramètre. Par défaut, le système d’exploitation peut ne pas définir de domaine par défaut.

- Si vous configurez plusieurs extensions d’application Kerberos SSO dans votre organisation, sélectionnez Oui.

- Si vous utilisez plusieurs domaines, sélectionnez Oui. Il définit la valeur realm que vous avez entrée comme domaine par défaut.

- Si vous n’avez qu’un seul domaine, sélectionnez Non configuré (par défaut).

Bloquer la découverte automatique (Kerberos uniquement) : Oui empêche l’extension Kerberos d’utiliser automatiquement LDAP et DNS pour déterminer son nom de site Active Directory. Quand Non configuré (valeur par défaut) est défini, Intune ne change pas ni ne met à jour ce paramètre.

Autoriser uniquement les applications gérées (Kerberos uniquement) : lorsqu’elle est définie sur Oui, l’extension Kerberos autorise uniquement les applications gérées et toutes les applications entrées avec l’ID de bundle d’applications à accéder aux informations d’identification. Quand Non configuré (valeur par défaut) est défini, Intune ne change pas ni ne met à jour ce paramètre. Par défaut, le système d’exploitation peut autoriser les applications non managées à accéder aux informations d’identification.

Cette fonctionnalité s’applique à :

- iOS/iPadOS 14 et versions ultérieures

Nom du principal (Kerberos uniquement) : entrez le nom d’utilisateur du principal Kerberos. Vous n’avez pas besoin d’inclure le nom de domaine. Par exemple, dans

user@contoso.com,userest le nom principal etcontoso.comest le nom de domaine.- Vous pouvez également utiliser des variables dans le nom du principal en entrant des

{{ }}accolades . Par exemple, pour afficher le nom d’utilisateur, entrezUsername: {{username}}. - Soyez prudent avec la substitution de variable. Les variables ne sont pas validées dans l’interface utilisateur et respectent la casse. Veillez à entrer les informations correctes.

- Vous pouvez également utiliser des variables dans le nom du principal en entrant des

Code de site Active Directory (Kerberos uniquement) : entrez le nom du site Active Directory que l’extension Kerberos doit utiliser. Vous n’avez peut-être pas besoin de modifier cette valeur, car l’extension Kerberos peut trouver automatiquement le code de site Active Directory.

Nom du cache (Kerberos uniquement) : entrez le nom GSS (Generic Security Services) du cache Kerberos. Vous n’avez probablement pas besoin de définir cette valeur.

Texte de la fenêtre de connexion (Kerberos uniquement) : entrez le texte affiché aux utilisateurs dans la fenêtre de connexion Kerberos.

Cette fonctionnalité s’applique à :

- iOS/iPadOS 14 et versions ultérieures

ID d’offre groupée d’applications (ID Microsoft Entra, Kerberos) : entrez les ID d’offre groupée de toutes les autres applications qui doivent obtenir l’authentification unique via une extension sur vos appareils. Pour obtenir l’ID de bundle d’une application ajoutée à Intune, vous pouvez utiliser le Centre d’administration Intune.

Si vous utilisez le type d’extension d’application Microsoft Entra ID SSO, procédez comme suit :

Ces applications utilisent le plug-in Microsoft Enterprise SSO pour authentifier l’utilisateur sans nécessiter de connexion.

Les ID d’offre groupée d’applications que vous entrez sont autorisés à utiliser l’extension d’application Microsoft Entra SSO s’ils n’utilisent aucune bibliothèque Microsoft, comme la bibliothèque d’authentification Microsoft (MSAL).

L’expérience de ces applications peut ne pas être aussi transparente que les bibliothèques Microsoft. Les applications plus anciennes qui utilisent l’authentification MSAL ou les applications qui n’utilisent pas les bibliothèques Microsoft les plus récentes doivent être ajoutées à cette liste pour fonctionner correctement avec l’extension d’application Microsoft Azure SSO.

Si vous utilisez le type d’extension d’application Kerberos SSO , les applications suivantes :

- Avoir accès au ticket d’octroi de ticket Kerberos

- Avoir accès au ticket d’authentification

- Authentifier les utilisateurs auprès des services auxquels ils sont autorisés à accéder

Mappage de domaine de domaine (Kerberos uniquement) : entrez les suffixes DNS de domaine qui doivent être mappés à votre domaine. Utilisez ce paramètre lorsque les noms DNS des hôtes ne correspondent pas au nom de domaine. Vous n’avez probablement pas besoin de créer ce mappage de domaine à domaine personnalisé.

Certificat PKINIT (Kerberos uniquement) : sélectionnez le certificat Chiffrement à clé publique pour l’authentification initiale (PKINIT) qui peut être utilisé pour l’authentification Kerberos. Vous pouvez choisir parmi les certificats PKCS ou SCEP que vous avez ajoutés dans Intune.

Pour plus d’informations sur les certificats, consultez Utiliser des certificats pour l’authentification dans Microsoft Intune.

Papier peint

Vous pouvez rencontrer un comportement inattendu lorsqu’un profil sans image est affecté à des appareils avec une image existante. Par exemple, vous créez un profil sans image. Ce profil est affecté aux appareils qui ont déjà une image. Dans ce scénario, l’image peut passer à la valeur par défaut de l’appareil, ou l’image d’origine peut rester sur l’appareil. Ce comportement est contrôlé et limité par la plateforme MDM d’Apple.

Les paramètres s’appliquent à : Inscription automatisée des appareils (supervisée)

-

Emplacement d’affichage du papier peint : choisissez un emplacement sur les appareils qui affiche l’image. Les options disponibles sont les suivantes :

- Non configuré : Intune ne change pas ni ne met à jour ce paramètre. Une image personnalisée n’est pas ajoutée aux appareils. Par défaut, le système d’exploitation peut définir sa propre image.

- Écran de verrouillage : ajoute l’image à l’écran de verrouillage.

- Écran d’accueil : ajoute l’image à l’écran d’accueil.

- Écran de verrouillage et écran d’accueil : utilise la même image sur l’écran de verrouillage et l’écran d’accueil.

- Image du papier peint : chargez une image .png, .jpg ou .jpeg existante que vous souhaitez utiliser. Assurez-vous que la taille du fichier est inférieure à 750 Ko. Vous pouvez également supprimer une image que vous avez ajoutée.

Conseil

- Lors de la configuration d’une stratégie de papier peint, Microsoft recommande d’activer le paramètre Bloquer la modification du papier peint . Ce paramètre empêche les utilisateurs de modifier le papier peint.

- Pour afficher différentes images sur l’écran de verrouillage et l’écran d’accueil, créez un profil avec l’image de l’écran de verrouillage. Créez un autre profil avec l’image de l’écran d’accueil. Attribuez les deux profils à vos groupes d’utilisateurs ou d’appareils iOS/iPadOS.

Articles connexes

Créez des profils de configuration des fonctionnalités d’appareil pour les appareils macOS .