Configurer l’infrastructure pour la prise en charge de SCEP avec Intune

Importante

Pour prendre en charge les exigences Windows pour le mappage fort des certificats SCEP qui ont été introduits et annoncés dans KB5014754 à partir du 10 mai 2022, nous avons apporté des modifications à l’émission de certificats SCEP Intune pour les certificats SCEP nouveaux et renouvelés. Avec ces modifications, les certificats SCEP Intune nouveaux ou renouvelés pour iOS/iPadOS, macOS et Windows incluent désormais la balise suivante dans le champ San (Subject Alternative Name) du certificat : URL=tag:microsoft.com,2022-09-14:sid:<value>

Cette balise est utilisée par le mappage fort pour lier un certificat à un appareil ou à un SID utilisateur spécifique à partir de l’ID Entra. Avec cette modification et l’exigence de mapper un SID à partir de l’ID Entra :

- Les certificats d’appareil sont pris en charge pour les appareils windows joints à un hybride lorsque cet appareil a un SID dans Entra ID qui a été synchronisé à partir d’un annuaire Active Directory local.

- Les certificats utilisateur utilisent le SID de l’utilisateur à partir de l’ID Entra, synchronisé à partir d’Active Directory local.

Les autorités de certification qui ne prennent pas en charge la balise d’URL dans le SAN peuvent ne pas émettre de certificats. Les serveurs des services de certificats Microsoft Active Directory qui ont installé la mise à jour à partir de KB5014754 prennent en charge l’utilisation de cette balise. Si vous utilisez une autorité de certification tierce, vérifiez auprès de votre fournisseur d’autorité de certification qu’il prend en charge ce format, ou comment et quand cette prise en charge sera ajoutée.

Pour plus d’informations, consultez Conseil de support : Implémentation d’un mappage fort dans les certificats Microsoft Intune - Microsoft Community Hub.

Intune prend en charge l’utilisation du Protocole d’inscription de certificats simple (SCEP) pour authentifier les connexions à vos applications et aux ressources de l’entreprise. SCEP utilise le certificat d’autorité de certification afin de sécuriser l’échange de messages pour la demande de signature de certificat. Quand votre infrastructure prend en charge SCEP, vous pouvez utiliser des profils de certificat SCEP Intune (un type de profil d’appareil dans Intune) pour déployer les certificats sur vos appareils.

Le connecteur de certificat pour Microsoft Intune est nécessaire pour utiliser des profils de certificat SCEP avec Intune quand vous utilisez aussi une autorité de certification des services de certificats Active Directory, également appelée Autorité de certification Microsoft. Le connecteur n’est pas pris en charge sur le même serveur que celui de votre autorité de certification émettrice. Le connecteur n’est pas nécessaire en cas d’utilisation des Autorités de certification tierces.

Les informations contenues dans cet article peuvent vous aider à configurer votre infrastructure pour prendre en charge SCEP en cas d’utilisation des services de certificats Active Directory. Une fois votre infrastructure configurée, vous pouvez créer et déployer des profils de certificat SCEP avec Intune.

Conseil

Intune prend également en charge l’utilisation des certificats standards PKCS #12.

Prérequis de l’utilisation de SCEP pour les certificats

Avant de continuer, vérifiez que vous avez créé et déployé un profil de certificat approuvé sur les appareils qui utilisent des profils de certificat SCEP. Les profils de certificat SCEP référencent directement le profil de certificat approuvé que vous utilisez pour provisionner des appareils avec un certificat d’autorité de certification racine de confiance.

- Serveurs et rôles serveur

- Comptes

- Configuration réseau requise

- Certificats et modèles

- Code secret requis pour Android Enterprise

Serveurs et rôles serveur

Pour prendre en charge SCEP, l’infrastructure locale suivante doit s’exécuter sur des serveurs joints à votre domaine Active Directory, à l’exception du serveur proxy d’application web.

Certificate Connector pour Microsoft Intune : le connecteur Certificate Connector pour Microsoft Intune est nécessaire pour utiliser des profils de certificat SCEP avec Intune quand vous utilisez une autorité de certification Microsoft. Il s’installe sur le serveur qui exécute également le rôle serveur NDES. Toutefois, le connecteur n’est pas pris en charge sur le même serveur que votre autorité de certification émettrice.

Pour plus d’informations sur le connecteur de certificat, consultez :

- La vue d’ensemble du connecteur Certificate Connector pour Microsoft Intune.

- Configuration requise.

- Installation et configuration.

Autorité de certification : Utilisez une autorité de certification d’entreprise des services de certificats Active Directory Microsoft qui s’exécute sur une édition Entreprise de Windows Server 2008 R2 avec Service Pack 1 ou ultérieur. La version de Windows Server que vous utilisez doit toujours bénéficier du support Microsoft. Une autorité de certification autonome n'est pas prise en charge. Pour plus d’informations, consultez Installer l’autorité de certification.

Si votre autorité de certification exécute Windows Server 2008 R2 SP1, vous devez installer le correctif logiciel de KB2483564.

Rôle serveur NDES : pour prendre en charge l’utilisation de Certificate Connector pour Microsoft Intune avec SCEP, vous devez configurer le serveur Windows Server qui héberge le connecteur de certificats avec le rôle serveur NDES (Network Device Enrollment Service). Le connecteur prend en charge l’installation sur Windows Server 2012 R2 ou version ultérieure. Dans une section ultérieure de cet article, nous vous guidons tout au long de l’installation de NDES.

- Le serveur qui héberge NDES et le connecteur doivent être joints à un domaine et se trouver dans la même forêt que votre AC d’entreprise.

- Le serveur qui héberge NDES ne doit pas être un contrôleur de domaine.

- N’utilisez pas NDES installé sur le serveur qui héberge l’autorité de certification d’entreprise. Cette configuration représente un risque pour la sécurité lorsque l'autorité de certification répond à des demandes Internet, et que l'installation du connecteur n'est pas prise en charge sur le même serveur que votre autorité de certification émettrice.

- La configuration de sécurité renforcée d’Internet Explorer doit être désactivée sur le serveur qui héberge NDES et Microsoft Intune Connector.

Pour plus d'informations sur NDES, consultez Guide du service d’inscription de périphérique réseau dans la documentation de Windows Server et Utilisation d’un module de stratégie avec le service d’inscription de périphérique réseau. Pour savoir comment configurer la haute disponibilité pour le service d’inscription de périphériques réseau (NDES), consultez Haute disponibilité.

Prise en charge de NDES sur Internet

Pour permettre aux appareils sur Internet d’obtenir des certificats, vous devez publier votre URL NDES externe sur votre réseau d’entreprise. Pour ce faire, vous pouvez utiliser un proxy inverse comme le proxy d’application Microsoft Entra, le serveur proxy d’application web de Microsoft ou un service ou un appareil de proxy inverse tiers.

Proxy d’application Microsoft Entra : vous pouvez utiliser le proxy d’application Microsoft Entra au lieu d’un serveur de proxy d’application web (WAP) dédié pour publier votre URL NDES sur Internet. Cette solution permet à la fois aux appareils sur intranet et Internet d’obtenir des certificats. Pour plus d’informations, consultez Intégrer au proxy d’application Microsoft Entra sur un serveur NDES (Network Device Enrollment Service).

Serveur proxy d’application web : Utilisez un serveur qui exécute Windows Server 2012 R2 ou ultérieur comme serveur proxy d’application web pour publier votre URL NDES sur Internet. Cette solution permet à la fois aux appareils sur intranet et Internet d’obtenir des certificats.

Le serveur qui héberge le proxy d'application web doit installer une mise à jour qui permet la prise en charge des longues URL utilisées par le service d'inscription d'appareil réseau. Cette mise à jour est incluse dans le correctif cumulatif de décembre 2014, ou individuellement à partir de l'article KB3011135.

Le serveur proxy d’application web doit avoir un certificat SSL qui correspond au nom publié sur les clients externes et approuver le certificat SSL utilisé sur l’ordinateur qui héberge le service NDES. Ces certificats permettent au serveur proxy d’application web de mettre fin à la connexion SSL à partir des clients et de créer une connexion SSL au service NDES.

Pour plus d’informations, consultez Planification de certificats pour WAP et Informations générales sur les serveurs WAP.

Proxy inverse tiers : quand vous utilisez un proxy inverse tiers, assurez-vous que le proxy prend en charge une requête Get d’URI longue. Dans le cadre du flux de requêtes de certificats, le client effectue une requête avec la requête de certificat dans la chaîne de requête. Par conséquent, la longueur de l’URI peut être élevée, jusqu’à 40 Ko.

Les limitations du protocole SCEP empêchent l’utilisation de la pré-authentification. Lorsque vous publiez l’URL NDES via un serveur proxy inverse, la pré-authentification doit être définie sur Passthrough. Intune sécurise l’URL NDES quand vous installez le connecteur de certificats Intune, en installant un module de stratégies Intune-SCEP sur le serveur NDES. Le module permet de sécuriser l’URL NDES en empêchant les certificats d’être émis pour des requêtes de certificats non valides ou falsifiées numériquement. Cela limite l’accès aux appareils inscrits sur Intune que vous gérez avec Intune et qui ont des requêtes de certificats bien formées.

Lorsqu’un profil de certificat SCEP Intune est remis à un appareil, Intune génère un blob de challenge personnalisé qu’il chiffre et signe. Le blob n’est pas lisible par l’appareil. Seul le module de stratégie et le service Intune peuvent lire et vérifier le blob de challenge. L’objet blob inclut les détails qu’Intune s’attend à fournir par l’appareil dans sa demande de signature de certificat (CSR). Par exemple, l'Objet et l'Autre nom de l’objet (SAN) attendus.

Le module de stratégie Intune fonctionne pour sécuriser NDES des manières suivantes :

Lorsque vous tentez d’accéder directement à l’URL NDES publiée, le serveur renvoie une réponse 403 - interdit : l’accès est refusé.

Quand une requête de certificat SCEP correcte est reçue et que la charge utile de la requête comprend à la fois le blob de challenge et la CSR de l’appareil, le module de stratégie compare les détails de la CSR de l’appareil au blob de challenge :

Si la validation échoue, aucun certificat n’est émis.

Seules les requêtes de certificat d’un appareil Intune inscrit qui réussissent la validation du blob de challenge reçoivent un certificat.

Comptes

Pour configurer le connecteur afin de prendre en charge SCEP, utilisez un compte disposant des autorisations nécessaires pour configurer NDES sur Windows Server et gérer votre autorité de certification. Pour plus d’informations, consultez Comptes dans l’article Prérequis pour le connecteur Certificate Connector pour Microsoft Intune.

Configuration requise pour le réseau

En plus de la configuration réseau requise pour le connecteur de certificat, nous vous recommandons de publier le service NDES via un proxy inverse, tel que le proxy d’application Microsoft Entra, le proxy d’accès web ou un proxy tiers. Si vous n’utilisez pas de proxy inverse, autorisez le trafic TCP sur le port 443 en provenance de l’ensemble des hôtes/adresses IP sur Internet et à destination du service NDES.

Autorisez tous les ports et protocoles nécessaires pour assurer la communication entre le service NDES et toute infrastructure de prise en charge dans votre environnement. Par exemple, l’ordinateur qui héberge le service NDES doit communiquer avec l’autorité de certification, les serveurs DNS, les contrôleurs de domaine et éventuellement d’autres services ou serveurs au sein de votre environnement, comme Configuration Manager.

Certificats et modèles

Les certificats et les modèles suivants sont utilisés avec SCEP.

| Objet | Détails |

|---|---|

| Modèle de certificat SCEP | Modèle que vous configurez sur votre autorité de certification émettrice, utilisé pour traiter les demandes SCEP des appareils. |

| Certificat d'authentification serveur | Certificat de serveur web demandé auprès de votre autorité de certification émettrice ou de votre autorité de certification publique. Vous installez et liez ce certificat SSL dans IIS sur l’ordinateur qui héberge NDES. |

| Certificat d’autorité de certification racine approuvée | Pour utiliser un profil de certificat SCEP, les appareils doivent approuver votre autorité de certification racine de confiance. Utilisez un profil de certificat approuvé dans Intune afin de provisionner le certificat d’autorité de certification racine de confiance pour les utilisateurs et les appareils. - Utilisez un seul certificat d’autorité de certification racine de confiance par plateforme de système d’exploitation et associez ce certificat à chaque profil de certificat approuvé que vous créez. - Vous pouvez utiliser des certificats d’autorité de certification racine de confiance supplémentaires si nécessaire. Par exemple, vous pouvez le faire pour approuver une autorité de certification qui signe les certificats d’authentification serveur pour vos points d’accès Wi-Fi. Créez des certificats d’autorité de certification racine de confiance supplémentaires pour les autorités de certification émettrices. Dans le profil de certificat SCEP que vous créez dans Intune, veillez à spécifier le profil d’autorité de certification racine de confiance pour l’autorité de certification émettrice. Pour plus d’informations sur le profil de certificat approuvé, consultez Exporter le certificat d’autorité de certification racine de confiance et Créer des profils de certificat approuvés dans Utiliser des certificats pour l’authentification dans Intune. |

Remarque

Le certificat suivant n’est pas utilisé avec le connecteur Certificate Connector pour Microsoft Intune. Ces informations sont destinées aux utilisateurs qui n’ont pas encore remplacé l’ancien connecteur pour SCEP (installé par NDESConnectorSetup.exe) par le nouveau logiciel de connecteur.

| Objet | Détails |

|---|---|

| Certificat d’authentification client | Demandé auprès de votre autorité de certification émettrice ou de votre autorité de certification publique. Vous installez ce certificat sur l’ordinateur qui héberge le service NDES afin qu’il soit utilisé par le connecteur Certificate Connector pour Microsoft Intune. Si le certificat utilise des clés pour l’authentification client et serveur (Utilisations améliorées de la clé) sur le modèle d’autorité de certification que vous utilisez pour émettre ce certificat, vous pouvez choisir le même certificat pour l’authentification serveur et l’authentification client. |

Code secret requis pour Android Enterprise

Pour Android Enterprise, la version du chiffrement sur un appareil détermine si l’appareil doit être configuré avec un code secret avant que le protocole SCEP puisse provisionner cet appareil avec un certificat. Les types de chiffrement disponibles sont :

Le chiffrement de disque complet, qui requiert la configuration d’un code secret sur l’appareil.

Le chiffrement basé sur les fichiers, qui est requis sur les appareils installés par l’OEM avec Android 10 ou version ultérieure. Ces appareils n’exigent pas de code secret. Les appareils qui sont mis à niveau vers Android 10 peuvent continuer d’exiger un code confidentiel.

Remarque

Microsoft Intune ne peut pas identifier le type de chiffrement sur un appareil Android.

La version d’Android sur un appareil peut affecter le type de chiffrement disponible :

Android 10 et versions ultérieures : Les appareils installés avec Android 10 ou version ultérieure par l’OEM utilisent le chiffrement basé sur les fichiers et n’auront pas besoin d’un code pin pour que SCEP approvisionne un certificat. Les appareils qui sont mis à niveau vers la version 10 ou version ultérieure et qui commencent à utiliser le chiffrement basé sur les fichiers peuvent continuer d’exiger un code confidentiel.

Android 8 à 9 : ces versions d’Android prennent en charge l’utilisation du chiffrement basé sur les fichiers, mais il n’est pas requis. Chaque OEM choisit le type de chiffrement à implémenter pour un appareil. Il est également possible que des modifications de l’OEM rendent l’utilisation d’un code confidentiel non obligatoire, même quand le chiffrement de disque complet est utilisé.

Pour plus d’informations, consultez les articles suivants dans la documentation Android :

Considérations relatives aux appareils inscrits en tant qu’appareils dédiés Android Enterprise

Pour les appareils inscrits en tant qu’appareils dédiés Android Enterprise, la mise en œuvre des mots de passe peut présenter des défis.

Pour les appareils qui exécutent la version 9.0 et versions ultérieures et qui reçoivent une stratégie du mode Kiosk, vous pouvez utiliser une stratégie de conformité d’appareil ou de configuration d’appareil pour mettre en œuvre le mot de passe obligatoire. Consultez le Conseil de support : nouveaux écrans de conformité basé sur Google pour le mode Kiosk de l’équipe du support technique Intune pour comprendre l’expérience de l’appareil.

Pour les appareils qui exécutent la version 8.x et versions antérieures, vous pouvez également utiliser une stratégie de conformité de l’appareil ou de configuration de l’appareil pour mettre en œuvre le mot de passe obligatoire. Toutefois, pour configurer un code confidentiel, vous devez entrer manuellement l’application de paramètres sur l’appareil et configurer le code confidentiel.

Configurer l’autorité de certification

Dans les sections suivantes, vous allez voir comment :

- Configurer et publier le modèle nécessaire pour NDES.

- Définir les autorisations nécessaires pour la révocation des certificats.

Pour suivre les sections suivantes, vous devez connaître Windows Server 2012 R2 ou ultérieur, ainsi que les services de certificats Active Directory (AD CS).

Accéder à votre autorité de certification émettrice

Pour vous connecter à votre autorité de certification émettrice, utilisez un compte de domaine avec des droits suffisants pour gérer l’autorité de certification.

Ouvrez la console Microsoft Management Console (MMC) Autorité de certification. Exécutez « certsrv.msc » ou, dans le Gestionnaire de serveur, sélectionnez Outils, puis Autorité de certification.

Sélectionnez le nœud Modèles de certificats, puis Action>Gérer.

Créer un modèle de certificat SCEP

Créez un modèle de certificat v2 (avec une compatibilité Windows 2003) à utiliser comme modèle de certificat SCEP. Vous pouvez :

- Utilisez le composant logiciel enfichable Modèles de certificat pour créer un modèle personnalisé.

- Copiez un modèle existant (comme le modèle Serveur web), puis mettez à jour la copie pour l’utiliser comme modèle NDES.

Configurez les paramètres suivants sur les onglets spécifiés du modèle :

Général :

- Décochez Publier le certificat dans Active Directory.

- Spécifiez un nom d’affichage de modèle convivial pour pouvoir identifier ce modèle par la suite.

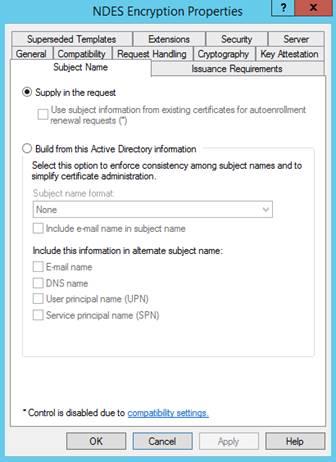

Nom de l’objet :

Sélectionnez Fournir dans la demande. Le module de stratégie Intune pour NDES applique la sécurité.

Extensions :

Vérifiez que Description des stratégies d’application inclut Authentification client.

Importante

Ajoutez uniquement les stratégies d’application dont vous avez besoin. Confirmez vos choix avec vos administrateurs de sécurité.

Pour les modèles de certificat iOS/iPadOS et macOS, modifiez aussi Utilisation de la clé et vérifiez que Signature faisant preuve de l’origine n’est pas sélectionné.

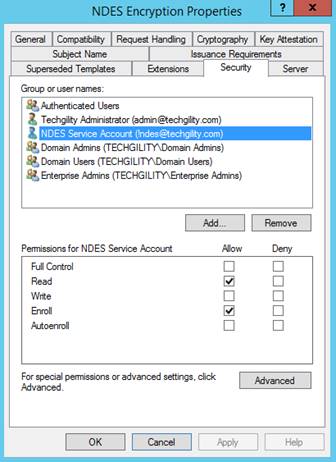

Sécurité :

Ajoutez le compte de service NDES. Ce compte nécessite les autorisations Lire et Inscrire sur ce modèle.

Ajoutez des comptes supplémentaires pour les administrateurs Intune qui doivent créer des profils SCEP. Ces comptes nécessitent les autorisations Lire sur le modèle pour permettre à ces administrateurs d’accéder au modèle afin de créer des profils SCEP.

Traitement de la demande :

L’image suivante est un exemple. Votre configuration peut varier.

Conditions d’émission :

L’image suivante est un exemple. Votre configuration peut varier.

Enregistrez le modèle de certificat.

Créer le modèle de certificat client

Remarque

Le certificat suivant n’est pas utilisé avec le connecteur Certificate Connector pour Microsoft Intune. Ces informations sont destinées aux utilisateurs qui n’ont pas encore remplacé l’ancien connecteur pour SCEP (installé par NDESConnectorSetup.exe) par le nouveau logiciel de connecteur.

Le connecteur Microsoft Intune requiert un certificat avec l'utilisation de la clé améliorée d'authentification client et le nom d'objet égal au nom de domaine complet de l'ordinateur sur lequel le connecteur est installé. Un modèle avec les propriétés suivantes est nécessaire :

- Extensions>Les stratégies d’application doivent contenir une Authentification du client

- Nom de l’objet>Fourni dans la demande.

Si vous avez déjà un modèle avec ces propriétés, vous pouvez le réutiliser, sinon créez-en un en dupliquant un modèle existant ou en créant un modèle personnalisé.

Créer le modèle de certificat de serveur

Les communications entre les appareils gérés et IIS sur le serveur NDES utilisent le protocole HTTPS, qui nécessite l’utilisation d’un certificat. Vous pouvez utiliser le modèle de certificat Serveur web pour émettre ce certificat. Sinon, si vous préférez avoir un modèle dédié, vous devez configurer les propriétés suivantes :

- Extensions>Stratégies d’application doivent contenir une Authentification serveur.

- Nom de l’objet>Fourni dans la demande.

- Sous l’onglet Sécurité, le compte de l’ordinateur du serveur NDES doit disposer d’autorisations de Lecture et d’Inscription.

Remarque

Si vous avez un certificat conforme aux exigences des modèles de certificat du client et du serveur, vous pouvez utiliser un seul certificat pour IIS et le connecteur de certificat.

Accorder des autorisations pour la révocation des certificats

Pour qu’Intune puisse révoquer les certificats qui ne sont plus nécessaires, vous devez accorder des autorisations dans l’autorité de certification.

Sur le serveur qui héberge le connecteur de certificat, utilisez le compte système du serveur NDES ou un compte spécifique comme le compte de service NDES.

Dans la console Autorité de certification, cliquez avec le bouton droit sur le nom de l’autorité de certification et sélectionnez Propriétés.

Sous l’onglet Sécurité , sélectionnez Ajouter.

Accordez l’autorisation Émettre et gérer des certificats :

- Si vous choisissez d’utiliser le compte système du serveur NDES, fournissez les autorisations au serveur NDES.

- Si vous choisissez d’utiliser le compte de service NDES, fournissez les autorisations pour ce compte à la place.

Modifier la période de validité du modèle de certificat

Vous n’êtes pas obligé de modifier la période de validité du modèle de certificat.

Après avoir créé le modèle de certificat SCEP, vous pouvez modifier le modèle pour vérifier la Période de validité sous l’onglet Général.

Par défaut, Intune utilise la valeur configurée dans le modèle, mais vous pouvez configurer l’autorité de certification pour permettre au demandeur d’entrer une autre valeur, afin que cette valeur puisse être définie à partir du Centre d’administration Microsoft Intune.

Prévoyez d’utiliser une période de validité de cinq jours ou plus. Lorsque la période de validité est inférieure à cinq jours, il y a une forte probabilité que le certificat entre dans un état d’expiration proche ou expiré, ce qui peut entraîner le rejet du certificat par l’agent MDM sur les appareils avant son installation.

Importante

Pour iOS/iPadOS et macOS, utilisez toujours une valeur définie dans le modèle.

Pour configurer une valeur qui peut être définie à partir du Centre d’administration Microsoft Intune

Dans l’autorité de certification, exécutez les commandes suivantes :

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Publication de modèles de certificat

Sur l'autorité de certification émettrice, utilisez le composant logiciel enfichable Autorité de Certification pour publier le modèle de certificat. Sélectionnez le nœud Modèles de certificat, sélectionnez Action>Nouveau>Modèle de certificat à délivrer, puis sélectionnez le modèle de certificat que vous avez créé dans la section précédente.

Vérifiez que le modèle est publié en le consultant dans le dossier Modèles de certificat.

Configurer NDES

Les procédures suivantes peuvent vous aider à configurer le service d’inscription de périphériques réseau (NDES) pour l’utiliser avec Intune. Celles-ci sont fournies à titre d’exemples, car la configuration réelle peut varier en fonction de votre version de Windows Server. Assurez-vous que les configurations requises que vous ajoutez comme celles pour le .NET Framework répondent aux prérequis pour le connecteur Certificate Connector pour Microsoft Intune.

Pour plus d’informations sur NDES, consultez Guide du service d’inscription de périphériques réseau.

Installer le service NDES

Sur le serveur qui héberge votre service NDES, connectez-vous comme Administrateur d’entreprise, puis utilisez l’Assistant Ajout de rôles et de fonctionnalités pour installer NDES :

Dans l'Assistant, sélectionnez Services de certificats Active Directory pour accéder aux services de rôle AD CS. Sélectionnez Service d’inscription de périphériques réseau, décochez Autorité de certification, puis exécutez l’Assistant.

Conseil

Dans Progression de l’installation, ne sélectionnez pas Fermer. Sélectionnez à la place le lien Configurer les services de certificats Active Directory sur le serveur de destination. L’Assistant Configuration des services AD CS s’ouvre. Vous l’utilisez dans la procédure suivante de cet article, Configurer le service NDES. Une fois l'Assistant Configuration AD CS ouvert, vous pouvez fermer l'Assistant Ajout de rôles et de fonctionnalités.

Lorsque NDES est ajouté au serveur, l'Assistant installe également IIS. Vérifiez qu’IIS a les configurations suivantes :

Serveur Web>Sécurité>Filtrage des demandes

Serveur Web>Développement d’applications>ASP.NET 3.5.

L’installation d’ASP.NET 3.5 installe le .NET Framework 3.5. Quand vous installez .NET Framework 3.5, installez à la fois le .NET Framework 3.5 et Activation HTTP.

Serveur web>Développement d’applications>ASP.NET 4.7.2

L’installation d’ASP.NET 4.7.2 installe .NET Framework 4.7.2. Quand vous installez .NET Framework 4.7.2, installez à la fois la fonctionnalité .NET Framework 4.7.2 de base, ASP.NET 4.7.2 et la fonctionnalité Services WCF>Activation HTTP.

Outils de gestion>IIS 6 Management Compatibility>Compatibilité avec la métabase de données IIS 6

Outils de gestion>IIS 6 Management Compatibility>Compatibilité WMI d’IIS 6

Sur le serveur, ajoutez le compte de service NDES en tant que membre du groupe IIS_IUSRS local.

Configurez un nom de principal de service (SPN) dans Active Directory, si nécessaire. Pour plus d’informations sur la définition du SPN, consultez Vérifier s’il est nécessaire de définir un nom de principal de service pour NDES.

Configurer le service NDES

Pour configurer le service NDES, utilisez un compte qui est un Administrateur Enterprise.

Sur l’ordinateur qui héberge le service NDES, ouvrez l’Assistant Configuration des services AD CS, puis effectuez les mises à jour suivantes :

Conseil

Si vous avez effectué la procédure précédente et que vous avez cliqué sur le lien Configurer les services de certificats Active Directory sur le serveur de destination, cet Assistant doit déjà être ouvert. Sinon, ouvrez le Gestionnaire de serveur pour accéder à la configuration de post-déploiement pour les services de certificats Active Directory.

- Dans Services de rôle, sélectionnez le Service d’inscription de périphériques réseau.

- Dans Compte de service pour NDES, spécifiez le compte de service NDES.

- Dans Autorité de certification pour NDES, cliquez sur Sélectionner, puis sélectionnez l’autorité de certification émettrice où vous avez configuré le modèle de certificat.

- Dans Chiffrement pour NDES, définissez la longueur de la clé pour répondre aux besoins de votre entreprise.

- Dans Confirmation, sélectionnez Configurer pour terminer l’Assistant.

Une fois l’Assistant exécuté, mettez à jour la clé de Registre suivante sur l’ordinateur qui héberge le service NDES :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Pour mettre à jour cette clé, identifiez le rôle des modèles de certificat (qui se trouvent sous l’onglet Traitement de la demande). Ensuite, mettez à jour l’entrée de Registre correspondante en remplaçant les données existantes par le nom du modèle de certificat (et pas par le nom d’affichage du modèle) que vous avez spécifié quand vous avez créé le modèle de certificat.

Le tableau suivant mappe le rôle de modèle de certificat aux valeurs du Registre :

Rôle de modèle de certificat (onglet Traitement de la demande) Valeur du Registre à modifier Valeur affichée dans le Centre d’administration Microsoft Intune pour le profil SCEP Signature SignatureTemplate Signature numérique Chiffrement EncryptionTemplate Chiffrement de la clé Signature et chiffrement GeneralPurposeTemplate Chiffrement de la clé

Signature numériquePar exemple, si le rôle de votre modèle de certificat est Chiffrement, remplacez la valeur de EncryptionTemplate par le nom de votre modèle de certificat.

Redémarrez le serveur qui héberge le service NDES. N’utilisez pas iisreset, car iireset n’effectue pas les changements nécessaires.

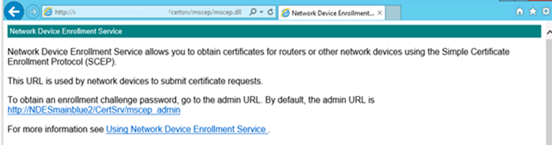

Accédez à http://Server_FQDN/certsrv/mscep/mscep.dll. Vous devez voir une page NDES similaire à l’image suivante :

Si l’adresse web retourne une erreur 503 Service non disponible, consultez l’observateur d’événements de l’ordinateur. Cette erreur se produit généralement quand le pool d’applications est arrêté en raison de l’absence d’une autorisation pour le compte de service NDES.

Installer et lier des certificats sur le serveur qui héberge NDES

Sur le serveur NDES, ajoutez un certificat d’authentification serveur.

Certificat d'authentification serveur

Ce certificat est utilisé dans II. Il s’agit d’un simple certificat de serveur web qui permet au client d’approuver l’URL NDES.

Demandez un certificat d’authentification serveur auprès de votre autorité de certification interne ou autorité de certification publique, puis installez le certificat sur le serveur.

Selon la façon dont vous exposez votre NDES à Internet, il existe différentes exigences.

Une bonne configuration est :

- Un Nom d’objet : Définissez un Nom commun (NC) avec une valeur qui doit être équivalente au nom de domaine complet du serveur sur lequel vous installez le certificat (le serveur NDES).

- Un Nom d’objet alternatif : Définissez des entrées DNS pour chaque URL à laquelle votre NDES répond, par exemple le nom de domaine complet interne et les URL externes.

Remarque

Si vous utilisez le proxy d’application Microsoft Entra, le connecteur de proxy d’application Microsoft Entra traduit les requêtes de l’URL externe vers l’URL interne. Par conséquent, NDES répond uniquement aux requêtes dirigées vers l’URL interne, généralement le nom de domaine complet du serveur NDES.

Dans ce cas, l’URL externe n’est pas obligatoire.

Liez le certificat d’authentification serveur dans IIS :

Après avoir installé le certificat d’authentification serveur, ouvrez le Gestionnaire IIS, puis sélectionnez le Site web par défaut. Dans le volet Actions, sélectionnez Liaisons.

Sélectionnez Ajouter, définissez Type avec la valeur https, puis vérifiez que le port est 443.

Pour Certificat SSL, spécifiez le certificat d'authentification serveur.

Remarque

Seul le certificat d’authentification serveur est utilisé lors de la configuration de NDES pour le connecteur de certificat pour Microsoft Intune. Si vous configurez NDES pour prendre en charge l’ancien connecteur de certificat (NDESConnectorSetup.exe), vous devez également configurer un Certificat d’authentification client. Vous pouvez utiliser un seul certificat pour l’authentification serveur et l’authentification client quand ce certificat est configuré pour répondre aux critères des deux utilisations. En ce qui concerne le Nom du sujet, il doit respecter les exigences d’authentification du certificat d’authentification client.

Les informations suivantes sont destinées aux utilisateurs qui n’ont pas encore remplacé l’ancien connecteur pour SCEP (installé par NDESConnectorSetup.exe) par le nouveau logiciel de connecteur.

Certificat d’authentification client

Ce certificat est utilisé lors de l’installation du connecteur Certificate Connector pour Microsoft Intune pour prendre en charge SCEP.

Demandez et installez un certificat d'authentification client auprès de votre autorité de certification interne ou d'une autorité de certification publique.

Le certificat doit respecter les critères suivants :

- Utilisation améliorée de la clé : cette valeur doit inclure l’Authentification du client

- Nom de l’objet : Définissez un Nom commun (NC) avec une valeur qui doit être équivalente au nom de domaine complet du serveur sur lequel vous installez le certificat (le serveur NDES).

Télécharger, installer et configurer le connecteur Certificate Connector pour Microsoft Intune

Pour obtenir de l’aide, consultez Installer et configurer le connecteur Certificate Connector pour Microsoft Intune.

- Le connecteur de certificat s’installe sur le serveur qui exécute votre service NDES.

- Le connecteur n’est pas pris en charge sur le même serveur que celui de votre autorité de certification émettrice.