Configurer l’authentification unique platform pour les appareils macOS dans Microsoft Intune

Sur vos appareils macOS, vous pouvez configurer l’authentification unique Platform SSO pour activer l’authentification unique (SSO) à l’aide de l’authentification sans mot de passe, Microsoft Entra ID des comptes d’utilisateur ou des cartes à puce. L’authentification unique de plateforme est une amélioration du plug-in Microsoft Enterprise SSO et de l’extension d’application SSO. L’authentification unique de plateforme peut connecter les utilisateurs à leurs appareils Mac gérés à l’aide de leurs informations d’identification Microsoft Entra ID et de Touch ID.

Cette fonctionnalité s’applique à :

- macOS

Le plug-in Microsoft Enterprise SSO dans Microsoft Entra ID comprend deux fonctionnalités d’authentification unique : l’authentification unique de plateforme et l’extension d’application SSO. Cet article se concentre sur la configuration de l’authentification unique platform avec Microsoft Entra ID pour les appareils macOS (préversion publique).

Voici quelques-uns des avantages de l’authentification unique de plateforme :

- Inclut l’extension d’application SSO. Vous ne configurez pas l’extension d’application SSO séparément.

- Passez sans mot de passe avec des informations d’identification résistantes au hameçonnage qui sont liées au matériel à l’appareil Mac.

- L’expérience de connexion est similaire à la connexion à un appareil Windows avec un compte professionnel ou scolaire, comme le font les utilisateurs avec Windows Hello Entreprise.

- Permet de réduire le nombre de fois où les utilisateurs doivent entrer leurs informations d’identification Microsoft Entra ID.

- Permet de réduire le nombre de mots de passe que les utilisateurs doivent mémoriser.

- Bénéficiez des avantages de Microsoft Entra jointure, qui permet à n’importe quel utilisateur organization de se connecter à l’appareil.

- Inclus avec tous les plans de licence Microsoft Intune.

Lorsque des appareils Mac rejoignent un locataire Microsoft Entra ID, les appareils obtiennent un certificat WPJ (Workplace Join) qui est lié au matériel et accessible uniquement par le plug-in Microsoft Enterprise SSO. Pour accéder aux ressources protégées à l’aide de l’accès conditionnel, les applications et les navigateurs web ont besoin de ce certificat WPJ. Une fois l’authentification unique de plateforme configurée, l’extension d’application SSO fait office de répartiteur pour l’authentification Microsoft Entra ID et l’accès conditionnel.

L’authentification unique de plateforme peut être configurée à l’aide du catalogue de paramètres. Lorsque la stratégie est prête, vous affectez la stratégie à vos utilisateurs. Microsoft vous recommande d’attribuer la stratégie lorsque l’utilisateur inscrit l’appareil dans Intune. Toutefois, il peut être affecté à tout moment, y compris sur des appareils existants.

Cet article explique comment configurer l’authentification unique Platform pour les appareils macOS dans Intune.

Configuration requise

Les appareils doivent exécuter macOS 13.0 et versions ultérieures.

Microsoft Intune Portail d'entreprise version5.2404.0 et ultérieure de l’application est requise sur les appareils. Cette version inclut l’authentification unique de plateforme.

Les navigateurs web suivants prennent en charge l’authentification unique platform :

Microsoft Edge

Google Chrome avec l’extension Microsoft Authentification unique

À l’aide d’une stratégie de fichier de préférence Intune (.plist), vous pouvez forcer l’installation de cette extension. Dans votre

.plistfichier, vous avez besoin de certaines des informations de chrome Enterprise policy - ExtensionInstallForcelist (ouvre le site web de Google).Avertissement

Vous trouverez des exemples de

.plistfichiers dans ManagedPreferences Exemples d’applications sur GitHub. Ce dépôt GitHub n’est pas détenu, n’est pas géré et n’est pas créé par Microsoft. Utilisez les informations à vos propres risques.Safari

Vous pouvez utiliser Intune pour ajouter des applications de navigateur web, notamment des fichiers de package (

.pkg) et d’image disque (.dmg), et déployer l’application sur vos appareils macOS. Pour commencer, accédez à Ajouter des applications à Microsoft Intune.L’authentification unique de plateforme utilise le catalogue de paramètres Intune pour configurer les paramètres requis. Pour créer la stratégie de catalogue de paramètres, connectez-vous au minimum au centre d’administration Microsoft Intune avec un compte disposant des autorisations de Intune suivantes :

- Autorisations de lecture, de création, de mise à jour et d’attribution de la configuration de l’appareil

Certains rôles intégrés disposent de ces autorisations, notamment le gestionnaire de stratégies et le gestionnaire de profils Intune rôle RBAC. Pour plus d’informations sur les rôles RBAC dans Intune, consultez Contrôle d’accès en fonction du rôle (RBAC) avec Microsoft Intune.

À l’étape 5 - Inscrire l’appareil (cet article), les utilisateurs inscrivent leurs appareils. Ces utilisateurs doivent être autorisés à joindre des appareils à l’ID Entra. Pour plus d’informations, consultez Configurer les paramètres de votre appareil.

Étape 1 : Déterminer la méthode d’authentification

Lorsque vous créez la stratégie d’authentification unique de plateforme dans Intune, vous devez décider de la méthode d’authentification que vous souhaitez utiliser.

La stratégie d’authentification unique de plateforme et la méthode d’authentification que vous utilisez modifient la façon dont les utilisateurs se connectent aux appareils.

- Lorsque vous configurez l’authentification unique Platform, les utilisateurs se connectent à leurs appareils macOS avec la méthode d’authentification que vous configurez.

- Lorsque vous n’utilisez pas l’authentification unique platform, les utilisateurs se connectent à leurs appareils macOS avec un compte local. Ensuite, ils se connectent aux applications et aux sites web avec leur Microsoft Entra ID.

Dans cette étape, utilisez les informations pour découvrir les différences avec les méthodes d’authentification et comment elles affectent l’expérience de connexion utilisateur.

Conseil

Microsoft recommande d’utiliser l’enclave sécurisée comme méthode d’authentification lors de la configuration de l’authentification unique de plateforme.

| Fonctionnalité | Enclave sécurisée | Carte à puce | Mot de passe |

|---|---|---|---|

| Sans mot de passe (résistant au hameçonnage) | ✅ | ✅ | ❌ |

| TouchID pris en charge pour le déverrouillage | ✅ | ✅ | ✅ |

| Peut être utilisé comme clé d’accès | ✅ | ❌ | ❌ |

|

MFA obligatoire pour l’installation L’authentification multifacteur (MFA) est toujours recommandée |

✅ | ✅ | ❌ |

| Mot de passe Mac local synchronisé avec l’ID Entra | ❌ | ❌ | ✅ |

| Pris en charge sur macOS 13.x + | ✅ | ❌ | ✅ |

| Pris en charge sur macOS 14.x + | ✅ | ✅ | ✅ |

| Si vous le souhaitez, autorisez les nouveaux utilisateurs à se connecter avec les informations d’identification entra (macOS 14.x +) | ✅ | ✅ | ✅ |

Enclave sécurisée

Lorsque vous configurez l’authentification unique platform avec la méthode d’authentification Secure Enclave , le plug-in SSO utilise des clés de chiffrement liées au matériel. Il n’utilise pas les informations d’identification Microsoft Entra pour authentifier l’utilisateur auprès des applications et des sites web.

Pour plus d’informations sur l’enclave sécurisée, accédez à Enclave sécurisée (ouvre le site web d’Apple).

Enclave sécurisée :

- Est considéré comme sans mot de passe et répond aux exigences multifacteur (MFA) résistantes aux hameçonnages. C’est conceptuellement similaire à Windows Hello Entreprise. Il peut également utiliser les mêmes fonctionnalités que Windows Hello Entreprise, comme l’accès conditionnel.

- Conserve le nom d’utilisateur et le mot de passe du compte local tels quelles. Ces valeurs ne sont pas modifiées.

Remarque

Ce comportement est dû au chiffrement de disque FileVault d’Apple, qui utilise le mot de passe local comme clé de déverrouillage.

- Après le redémarrage d’un appareil, les utilisateurs doivent entrer le mot de passe du compte local. Après ce déverrouillage initial de la machine, Touch ID peut être utilisé pour déverrouiller l’appareil.

- Après le déverrouillage, l’appareil obtient le jeton d’actualisation principal (PRT) matériel pour l’authentification unique à l’échelle de l’appareil.

- Dans les navigateurs web, cette clé PRT peut être utilisée comme clé d’accès à l’aide des API WebAuthN.

- Sa configuration peut être démarrée avec une application d’authentification pour l’authentification MFA ou le pass d’accès temporaire Microsoft (TAP).

- Permet la création et l’utilisation de Microsoft Entra ID clés d’accès.

Mot de passe

Lorsque vous configurez l’authentification unique platform avec la méthode d’authentification par mot de passe, les utilisateurs se connectent à l’appareil avec leur compte d’utilisateur Microsoft Entra ID au lieu de leur mot de passe de compte local.

Cette option active l’authentification unique entre les applications qui utilisent Microsoft Entra ID pour l’authentification.

Avec la méthode d’authentification par mot de passe :

Le mot de passe Microsoft Entra ID remplace le mot de passe du compte local, et les deux mots de passe sont synchronisés.

Remarque

Le mot de passe de l’ordinateur du compte local n’est pas complètement supprimé de l’appareil. Ce comportement est dû au chiffrement de disque FileVault d’Apple, qui utilise le mot de passe local comme clé de déverrouillage.

Le nom d’utilisateur du compte local n’est pas modifié et reste tel qu’il est.

Les utilisateurs finaux peuvent utiliser Touch ID pour se connecter à l’appareil.

Les utilisateurs et les administrateurs ont moins de mots de passe à mémoriser et à gérer.

Les utilisateurs doivent entrer leur mot de passe Microsoft Entra ID après le redémarrage d’un appareil. Après ce déverrouillage initial de la machine, Touch ID peut déverrouiller l’appareil.

Après le déverrouillage, l’appareil obtient les informations d’identification du jeton d’actualisation principal (PRT) lié au matériel pour Microsoft Entra ID’authentification unique.

Remarque

Toute stratégie de mot de passe Intune que vous configurez affecte également ce paramètre. Par exemple, si vous avez une stratégie de mot de passe qui bloque les mots de passe simples, les mots de passe simples sont également bloqués pour ce paramètre.

Assurez-vous que votre Intune stratégie de mot de passe et/ou stratégie de conformité correspond à votre stratégie de mot de passe Microsoft Entra. Si les stratégies ne correspondent pas, le mot de passe risque de ne pas se synchroniser et les utilisateurs finaux se voient refuser l’accès.

Carte à puce

Lorsque vous configurez l’authentification unique Platform avec la méthode d’authentification Smart carte, les utilisateurs peuvent utiliser le certificat smart carte et le code pin associé pour se connecter à l’appareil et s’authentifier auprès des applications et des sites web.

Cette option :

- Est considéré comme sans mot de passe.

- Conserve le nom d’utilisateur et le mot de passe du compte local tels quelles. Ces valeurs ne sont pas modifiées.

Pour plus d’informations, consultez Microsoft Entra l’authentification basée sur les certificats sur iOS et macOS.

Configurer la récupération du coffre de clés (facultatif)

Lorsque vous utilisez l’authentification de synchronisation de mot de passe, vous pouvez activer la récupération du coffre de clés pour vous assurer que les données peuvent être récupérées si un utilisateur oublie son mot de passe. Les administrateurs informatiques doivent consulter la documentation d’Apple et évaluer si l’utilisation des clés de récupération FileVault institutionnels est une bonne option pour eux.

Étape 2 : Créer la stratégie d’authentification unique de plateforme dans Intune

Pour configurer la stratégie d’authentification unique de plateforme, procédez comme suit pour créer une stratégie de catalogue de paramètres Intune. Le plug-in Microsoft Enterprise SSO nécessite les paramètres répertoriés.

- Pour en savoir plus sur le plug-in, accédez à Plug-in Microsoft Enterprise SSO pour les appareils Apple.

- Pour plus d’informations sur les paramètres de charge utile de l’extension Extensible Single Sign-on, consultez Paramètres de charge utile MDM de l’authentification unique extensible pour les appareils Apple (ouvre le site web d’Apple).

Créez la stratégie :

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Appareils>Gérer les appareils>Configuration>Créer une>stratégie.

Entrez les propriétés suivantes :

- Plateforme : sélectionnez macOS.

- Type de profil : sélectionnez Catalogue de paramètres.

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : attribuez un nom descriptif à la stratégie. Nommez vos stratégies afin de pouvoir les identifier facilement ultérieurement. Par exemple, nommez la stratégie macOS - Platform SSO.

- Description : entrez une description pour la stratégie. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

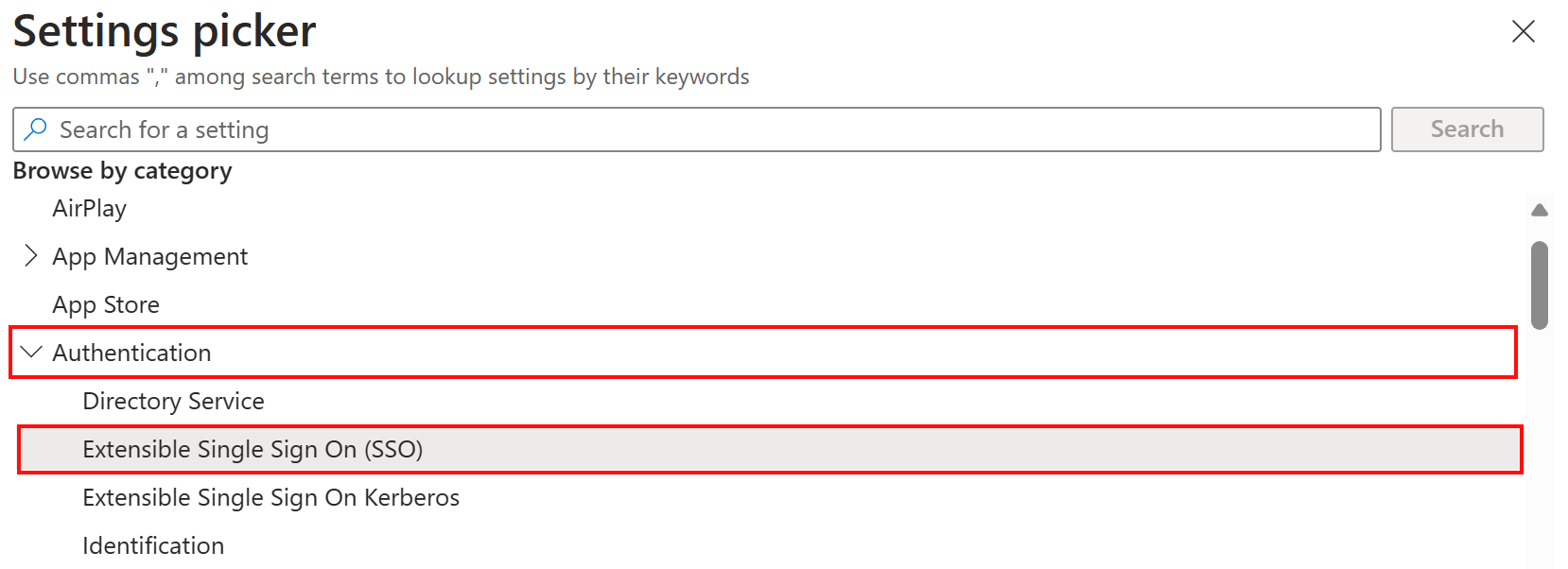

Dans Paramètres de configuration, sélectionnez Ajouter des paramètres. Dans le sélecteur de paramètres, développez Authentification, puis sélectionnez Extensible Authentification unique (SSO) :

Dans la liste, sélectionnez les paramètres suivants :

- Méthode d’authentification (déconseillée) (macOS 13 uniquement)

- Identificateur d’extension

- Développez Platform SSO :

- Sélectionner la méthode d’authentification (macOS 14+)

- Sélectionner le mappage de jeton à l’utilisateur

- Sélectionnez Utiliser des clés d’appareil partagées

- Jeton d’inscription

- Comportement de verrouillage de l’écran

- Identificateur d’équipe

- Type

- URL

Fermez la fenêtre Paramètres.

Conseil

Vous pouvez configurer d’autres paramètres d’authentification unique de plateforme dans la stratégie :

- Applications non-Microsoft et paramètres d’extension d’authentification unique Microsoft Enterprise (dans cet article)

- Paramètres de l’expérience utilisateur final (dans cet article)

Configurez les paramètres requis suivants :

Nom Valeur de configuration Description Méthode d’authentification (déconseillée)

(macOS 13 uniquement)Password ou UserSecureEnclave Sélectionnez la méthode d’authentification unique de plateforme que vous avez choisie à l’étape 1 - Décider de la méthode d’authentification (dans cet article).

Ce paramètre s’applique uniquement à macOS 13. Pour macOS 14.0 et versions ultérieures, utilisez le paramètreMéthode d’authentificationSSO> de plateforme.Identificateur d’extension com.microsoft.CompanyPortalMac.ssoextensionCopiez et collez cette valeur dans le paramètre .

Cet ID est l’extension d’application SSO dont le profil a besoin pour que l’authentification unique fonctionne.

Les valeurs Identificateur d’extension et Identificateur d’équipe fonctionnent ensemble.Authentification unique> de plateformeMéthode

d’authentification(macOS 14+)Mot de passe, UserSecureEnclave ou Carte à puce Sélectionnez la méthode d’authentification unique de plateforme que vous avez choisie à l’étape 1 - Décider de la méthode d’authentification (dans cet article).

Ce paramètre s’applique à macOS 14 et versions ultérieures. Pour macOS 13, utilisez le paramètre Méthode d’authentification (déconseillé).Authentification unique> de plateformeUtiliser des clés

d’appareil partagées(macOS 14+)Enabled Lorsqu’elle est activée, l’authentification unique de plateforme utilise les mêmes clés de signature et de chiffrement pour tous les utilisateurs sur le même appareil.

Les utilisateurs effectuant une mise à niveau de macOS 13.x vers 14.x sont invités à s’inscrire à nouveau.Jeton d’inscription {{DEVICEREGISTRATION}}Copiez et collez cette valeur dans le paramètre . Vous devez inclure les accolades.

Pour en savoir plus sur ce jeton d’inscription, accédez à Configurer Microsoft Entra inscription d’appareil.

Ce paramètre nécessite également que vous configuriez leAuthenticationMethodparamètre.

- Si vous utilisez uniquement des appareils macOS 13, configurez le paramètre Méthode d’authentification (déconseillée).

- Si vous utilisez uniquement des appareils macOS 14+, configurez le paramètreMéthode d’authentificationunique> de plateforme.

- Si vous avez une combinaison d’appareils macOS 13 et macOS 14+, configurez les deux paramètres d’authentification dans le même profil.Comportement de verrouillage de l’écran Ne pas gérer Lorsqu’elle est définie sur Ne pas gérer, la requête continue sans authentification unique. Mappage >de jeton à l’utilisateurNom du compte preferred_usernameCopiez et collez cette valeur dans le paramètre .

Ce jeton spécifie que la valeur de l’attribut Entrapreferred_usernameest utilisée pour la valeur Nom du compte macOS.Mappage >de jeton à l’utilisateurNom complet nameCopiez et collez cette valeur dans le paramètre .

Ce jeton spécifie que la revendication Entranameest utilisée pour la valeur nom complet du compte macOS.Identificateur d’équipe UBF8T346G9Copiez et collez cette valeur dans le paramètre .

Cet identificateur est l’identificateur d’équipe de l’extension d’application du plug-in Enterprise SSO.Type Rediriger URL Copiez et collez toutes les URL suivantes : https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Si votre environnement doit autoriser des domaines de cloud souverain, comme Azure Government ou Azure China 21Vianet, ajoutez également les URL suivantes :

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comCes préfixes d’URL sont les fournisseurs d’identité qui effectuent des extensions d’application SSO. Les URL sont requises pour les charges utiles de redirection et sont ignorées pour les charges utiles d’informations d’identification .

Pour plus d’informations sur ces URL, consultez Plug-in Microsoft Enterprise SSO pour appareils Apple.Importante

Si vous avez une combinaison d’appareils macOS 13 et macOS 14+ dans votre environnement, configurez les paramètresd’authentificationsSO> de plateforme et d’authentification méthode d’authentification (déconseillée) dans le même profil.

Lorsque le profil est prêt, il ressemble à l’exemple suivant :

Sélectionnez Suivant.

Dans Balises d’étendue (facultatif), affectez une balise pour filtrer le profil sur des groupes informatiques spécifiques, par exemple

US-NC IT TeamouJohnGlenn_ITDepartment. Pour plus d’informations sur les balises d’étendue, consultez Utiliser des rôles RBAC et des balises d’étendue pour l’informatique distribuée.Sélectionnez Suivant.

Dans Affectations, sélectionnez les groupes d’utilisateurs ou d’appareils qui reçoivent votre profil. Pour les appareils ayant une affinité utilisateur, affectez à des utilisateurs ou des groupes d’utilisateurs. Pour les appareils avec plusieurs utilisateurs inscrits sans affinité utilisateur, affectez des appareils ou des groupes d’appareils.

Pour plus d’informations sur l’attribution de profils, accédez à Attribuer des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

Dans Vérifier + créer, passez en revue vos paramètres. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie apparaît également dans la liste des profils.

La prochaine fois que l’appareil recherche des mises à jour de configuration, les paramètres que vous avez configurés sont appliqués.

Étape 3 : Déployer l’application Portail d'entreprise pour macOS

L’application Portail d'entreprise pour macOS déploie et installe le plug-in Microsoft Enterprise SSO. Ce plug-in active l’authentification unique platform.

À l’aide de Intune, vous pouvez ajouter l’application Portail d'entreprise et la déployer en tant qu’application requise sur vos appareils macOS :

- Ajouter l’application Portail d'entreprise pour macOS répertorie les étapes.

- Configurez l’application Portail d'entreprise pour inclure vos informations organization (facultatif). Pour les étapes à suivre, accédez à Comment configurer les applications Portail d'entreprise Intune, Portail d'entreprise site web et Intune’application.

Il n’existe aucune procédure spécifique pour configurer l’application pour l’authentification unique de la plateforme. Assurez-vous simplement que la dernière application Portail d'entreprise est ajoutée à Intune et déployée sur vos appareils macOS.

Si vous disposez d’une version antérieure de l’application Portail d'entreprise installée, l’authentification unique platform échoue.

Étape 4 : Inscrire les appareils et appliquer les stratégies

Pour utiliser l’authentification unique de plateforme, les appareils doivent être inscrits à mdm dans Intune à l’aide de l’une des méthodes suivantes :

Pour les appareils appartenant à organization, vous pouvez :

- Créez une stratégie d’inscription automatisée des appareils à l’aide d’Apple Business Manager ou d’Apple School Manager.

- Créez une stratégie d’inscription directe à l’aide d’Apple Configurator.

Pour les appareils personnels, créez une stratégie d’inscription d’appareil . Avec cette méthode d’inscription, les utilisateurs finaux ouvrent l’application Portail d'entreprise et se connectent avec leur Microsoft Entra ID. Lorsqu’ils se connectent correctement, la stratégie d’inscription s’applique.

Pour les nouveaux appareils, nous vous recommandons de précréer et de configurer toutes les stratégies nécessaires, y compris la stratégie d’inscription. Ensuite, lorsque les appareils s’inscrivent dans Intune, les stratégies s’appliquent automatiquement.

Pour les appareils existants déjà inscrits dans Intune, affectez la stratégie Platform SSO à vos utilisateurs ou groupes d’utilisateurs. La prochaine fois que les appareils se synchronisent ou case activée avec le service Intune, ils reçoivent les paramètres de stratégie d’authentification unique de plateforme que vous créez.

Étape 5 : Inscrire l’appareil

Lorsque l’appareil reçoit la stratégie, une notification d’inscription obligatoire s’affiche dans le Centre de notifications.

Les utilisateurs finaux sélectionnent cette notification, se connectent au plug-in Microsoft Entra ID avec leur compte organization et effectuent l’authentification multifacteur (MFA) si nécessaire.

Remarque

L’authentification multifacteur est une fonctionnalité de Microsoft Entra. Vérifiez que l’authentification multifacteur est activée dans votre locataire. Pour plus d’informations, y compris les autres exigences de l’application, accédez à Microsoft Entra l’authentification multifacteur.

Lorsqu’ils s’authentifient correctement, l’appareil est Microsoft Entra joint au organization et le certificat de jointure d’espace de travail (WPJ) est lié à l’appareil.

Les articles suivants montrent l’expérience utilisateur, en fonction de la méthode d’inscription :

- Joindre un appareil Mac avec Microsoft Entra ID.

- Rejoignez un appareil Mac avec Microsoft Entra ID pendant l’authentification unique OOBE avec macOS Platform SSO.

Étape 6 : Confirmer les paramètres sur l’appareil

Une fois l’inscription de l’authentification unique de plateforme terminée, vous pouvez vérifier que l’authentification unique platform est configurée. Pour connaître les étapes, accédez à Microsoft Entra ID - Vérifiez l’status d’inscription de votre appareil.

Sur Intune appareils inscrits, vous pouvez également accéder à Paramètres>Profils de confidentialité et de sécurité>. Votre profil Platform SSO s’affiche sous com.apple.extensiblesso Profile. Sélectionnez le profil pour afficher les paramètres que vous avez configurés, y compris les URL.

Pour résoudre les problèmes liés à l’authentification unique de plateforme, accédez à Problèmes connus et de résolution des problèmes d’authentification unique de la plateforme macOS.

Étape 7 : Annuler l’affectation des profils d’extension d’application SSO existants

Une fois que vous avez vérifié que votre stratégie de catalogue de paramètres fonctionne, annulez l’affectation des profils d’extension d’application SSO existants créés à l’aide du modèle fonctionnalités d’appareil Intune.

Si vous conservez les deux stratégies, des conflits peuvent se produire.

Applications non-Microsoft et paramètres de l’extension d’authentification unique Microsoft Enterprise

Si vous avez déjà utilisé l’extension Microsoft Enterprise SSO et/ou souhaitez activer l’authentification unique sur des applications non-Microsoft, ajoutez le paramètre Données d’extension à votre stratégie de catalogue de paramètres d’authentification unique de plateforme existante.

Le paramètre Données d’extension est un concept similaire à un champ de texte ouvert ; vous pouvez configurer toutes les valeurs dont vous avez besoin.

Dans cette section, nous utilisons le paramètre Données d’extension pour :

- Configurez les paramètres que vous avez utilisés dans votre stratégie précédente d’extension d’authentification unique Microsoft Enterprise Intune.

- Configurez les paramètres qui permettent aux applications non-Microsoft d’utiliser l’authentification unique.

Cette section répertorie les paramètres minimaux recommandés que vous devez ajouter. Dans votre stratégie d’extension d’authentification unique Microsoft Enterprise précédente, vous avez peut-être configuré d’autres paramètres. Nous vous recommandons d’ajouter tous les autres paramètres de paire clé & valeur que vous avez configurés dans votre stratégie d’extension d’authentification unique Microsoft Enterprise précédente.

N’oubliez pas qu’une seule stratégie d’authentification unique doit être affectée à vos groupes. Par conséquent, si vous utilisez l’authentification unique de plateforme, vous devez configurer les paramètres de l’authentification unique de plateforme et les paramètres De l’extension d’authentification unique Microsoft Enterprise dans la stratégie de catalogue des paramètres de l’authentification unique de la plateforme que vous avez créée à l’étape 2 : Créer la stratégie d’authentification unique de plateforme dans Intune (dans cet article).

Les paramètres suivants sont généralement recommandés pour la configuration des paramètres de l’authentification unique, notamment la prise en charge de l’authentification unique pour les applications non-Microsoft.

Dans votre stratégie de catalogue de paramètres d’authentification unique de plateforme existante, ajoutez les données d’extension :

Dans le centre d’administration Intune (Configurationdes appareils Gérer les appareils>>), sélectionnez votre stratégie de catalogue de paramètres d’authentification unique de plateforme existante.

Dans Propriétés>Paramètres de configuration, sélectionnez Modifier>Ajouter des paramètres.

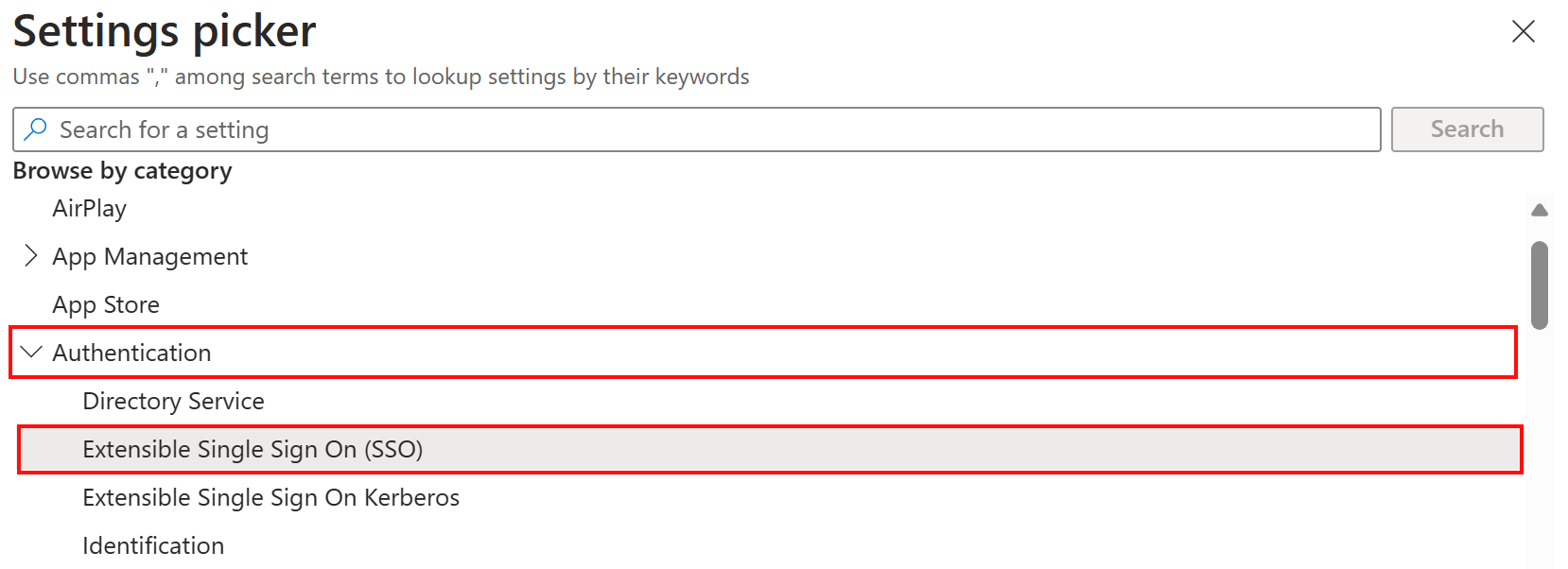

Dans le sélecteur de paramètres, développez Authentification, puis sélectionnez Extensible Authentification unique (SSO) :

Dans la liste, sélectionnez Données d’extension et fermez le sélecteur de paramètres :

Dans Données d’extension, ajoutez les clés et valeurs suivantes :

Clé Type Valeur Description AppPrefixAllowList String com.microsoft.,com.apple.Copiez et collez cette valeur dans le paramètre .

AppPrefixAllowList vous permet de créer une liste de fournisseurs d’applications avec des applications qui peuvent utiliser l’authentification unique. Vous pouvez ajouter d’autres fournisseurs d’applications à cette liste en fonction des besoins.browser_sso_interaction_enabled Entier 1Configure un paramètre de répartiteur recommandé. disable_explicit_app_prompt Entier 1Configure un paramètre de répartiteur recommandé. L’exemple suivant montre la configuration recommandée :

Sélectionnez Suivant pour enregistrer vos modifications et terminer la stratégie. Si la stratégie est déjà attribuée à des utilisateurs ou des groupes, ces groupes reçoivent les modifications de stratégie lors de leur prochaine synchronisation avec le service Intune.

Paramètres de l’expérience utilisateur final

Lorsque vous créez le profil de catalogue de paramètres à l’étape 2 - Créer la stratégie d’authentification unique de la plateforme dans Intune, vous pouvez configurer d’autres paramètres facultatifs.

Les paramètres suivants vous permettent de personnaliser l’expérience de l’utilisateur final et de donner un contrôle plus précis sur les privilèges utilisateur. Les paramètres d’authentification unique de plateforme non documentés ne sont pas pris en charge.

| Paramètres de l’authentification unique de plateforme | Valeurs possibles | Utilisation |

|---|---|---|

| Nom complet du compte | Toute valeur de chaîne. | Personnalisez la organization nom des utilisateurs finaux dans les notifications d’authentification unique de la plateforme. |

| Activer Créer un utilisateur lors de la connexion | Activer ou désactiver. | Autoriser n’importe quel utilisateur de l’organisation à se connecter à l’appareil à l’aide de ses informations d’identification Microsoft Entra. Lorsque vous créez des comptes locaux, le nom d’utilisateur et le mot de passe fournis doivent être identiques à l’UPN (user@contoso.com) et au mot de passe Microsoft Entra ID de l’utilisateur. |

| Nouveau mode d’autorisation utilisateur | Standard, Administration ou Groupes | Autorisations à usage unique dont dispose l’utilisateur lors de la connexion lorsque le compte est créé à l’aide de l’authentification unique platform. Actuellement, les valeurs Standard et Administration sont prises en charge. Au moins un utilisateur Administration est requis sur l’appareil pour pouvoir utiliser le mode Standard. |

| Mode d’autorisation utilisateur | Standard, Administration ou Groupes | Autorisations persistantes dont dispose l’utilisateur lors de la connexion chaque fois que l’utilisateur s’authentifie à l’aide de l’authentification unique de la plateforme. Actuellement, les valeurs Standard et Administration sont prises en charge. Au moins un utilisateur Administration est requis sur l’appareil pour pouvoir utiliser le mode Standard. |

Autres MMM

Vous pouvez configurer l’authentification unique de plateforme avec d’autres services de gestion des appareils mobiles (MDM) si cette gestion des appareils mobiles prend en charge l’authentification unique de plateforme. Lorsque vous utilisez un autre service MDM, utilisez les conseils suivants :

Les paramètres répertoriés dans cet article sont les paramètres recommandés par Microsoft que vous devez configurer. Vous pouvez copier/coller les valeurs de paramètre de cet article dans votre stratégie de service MDM.

Les étapes de configuration de votre service MDM peuvent être différentes. Nous vous recommandons de collaborer avec votre fournisseur de services MDM pour configurer et déployer correctement ces paramètres d’authentification unique de plateforme.

L’inscription de l’appareil avec l’authentification unique de plateforme est plus sécurisée et utilise des certificats d’appareil liés au matériel. Ces modifications peuvent affecter certains flux GPM, comme l’intégration avec les partenaires de conformité des appareils.

Vous devez en parler à votre fournisseur de services MDM pour savoir si l’authentification unique mdm a testé Platform SSO, certifié que son logiciel fonctionne correctement avec l’authentification unique platform et est prêt à prendre en charge les clients qui utilisent l’authentification unique platform.

Erreurs courantes

Lorsque vous configurez l’authentification unique de plateforme, les erreurs suivantes peuvent s’afficher :

10001: misconfiguration in the SSOe payload.Cette erreur peut se produire si :

- Il existe un paramètre obligatoire qui n’est pas configuré dans le profil de catalogue de paramètres.

- Il existe un paramètre dans le profil de catalogue de paramètres que vous avez configuré qui ne s’applique pas à la charge utile du type de redirection.

Les paramètres d’authentification que vous configurez dans le profil de catalogue de paramètres sont différents pour les appareils macOS 13.x et 14.x.

Si vous avez des appareils macOS 13 et macOS 14 dans votre environnement, vous devez créer une stratégie de catalogue de paramètres et configurer leurs paramètres d’authentification respectifs dans la même stratégie. Ces informations sont documentées dans Étape 2 : Créer la stratégie d’authentification unique de plateforme dans Intune (dans cet article).

10002: multiple SSOe payloads configured.Plusieurs charges utiles d’extension SSO s’appliquent à l’appareil et sont en conflit. Il ne doit y avoir qu’un seul profil d’extension sur l’appareil, et ce profil doit être le profil de catalogue de paramètres.

Si vous avez précédemment créé un profil d’extension d’application SSO à l’aide du modèle Fonctionnalités de l’appareil, annulez l’affectation de ce profil. Le profil de catalogue de paramètres est le seul profil qui doit être affecté à l’appareil.

Articles connexes

- Vue d’ensemble de l’authentification unique macOS Platform (préversion)

- Plug-in Microsoft Enterprise SSO

- Utiliser l’extension d’application Microsoft Enterprise SSO sur les appareils macOS

- Qu’est-ce qu’un jeton d’actualisation principal (PRT) ?

- Problèmes connus et résolution des problèmes connus de l’authentification unique macOS Platform