Stratégie de pare-feu pour la sécurité des points de terminaison dans Intune

Utilisez la stratégie de pare-feu de sécurité des points de terminaison dans Intune pour configurer un pare-feu intégré pour les appareils qui exécutent des appareils macOS et Windows.

Bien que vous puissiez configurer les mêmes paramètres de pare-feu à l’aide de profils Endpoint Protection pour la configuration de l’appareil, les profils de configuration d’appareil incluent des catégories de paramètres supplémentaires. Ces paramètres supplémentaires ne sont pas liés aux pare-feu et peuvent compliquer la tâche de configuration uniquement des paramètres de pare-feu pour votre environnement.

Recherchez les stratégies de sécurité des points de terminaison pour les pare-feu sous Gérer dans le nœud Sécurité des points de terminaison du Centre d’administration Microsoft Intune.

Prérequis pour les profils de pare-feu

- Windows 10

- Windows 11

- Windows Server 2012 R2 ou version ultérieure (via le scénario de gestion des paramètres de sécurité de Microsoft Defender pour point de terminaison )

- Toute version prise en charge de macOS

Importante

Windows a mis à jour la façon dont le fournisseur de services de configuration du Pare-feu Windows applique les règles des blocs atomiques de règles de pare-feu. Le fournisseur de services de configuration du Pare-feu Windows sur un appareil implémente les paramètres de règle de pare-feu de vos stratégies de pare-feu de sécurité de point de terminaison Intune. À compter des versions suivantes de Windows, le comportement csp mis à jour applique désormais une application tout ou rien des règles de pare-feu de chaque bloc atomique de règles :

- Windows 11 21H2

- Windows 11 22H2

- Windows 10 21H2

Sur les appareils qui exécutent une version antérieure de Windows, le csp traite les règles de pare-feu dans un bloc atomique de règles, une règle (ou un paramètre) à la fois. L’objectif est d’appliquer toutes les règles de ce bloc Atomic, ou aucune d’entre elles. Toutefois, si le fournisseur de solutions Cloud rencontre un problème lors de l’application d’une règle à partir du bloc, il arrête d’appliquer les règles suivantes, mais ne restaure pas une règle de ce bloc qui a déjà été appliquée avec succès. Ce comportement peut entraîner un déploiement partiel de règles de pare-feu sur un appareil.

Contrôles d’accès en fonction du rôle (RBAC)

Pour obtenir des conseils sur l’attribution du niveau approprié d’autorisations et de droits pour gérer la stratégie de pare-feu Intune, consultez Assign-based-access-controls-for-endpoint-security-policy.

Profils de pare-feu

Appareils gérés par Intune

Plateforme : macOS :

- Pare-feu macOS : activez et configurez les paramètres du pare-feu intégré sur macOS.

Plateforme : Windows 10, Windows 11 et Windows Server :

Pour plus d’informations sur la configuration des paramètres dans les profils suivants, consultez fournisseur de services de configuration de pare-feu (CSP).

Remarque

À compter du 5 avril 2022, la plateforme Windows 10 et versions ultérieures a été remplacée par la plateforme Windows 10, Windows 11 et Windows Server .

La plateforme Windows 10, Windows 11 et Windows Server prend en charge les appareils qui communiquent via Microsoft Intune ou Microsoft Defender pour point de terminaison. Ces profils ajoutent également la prise en charge de la plateforme Windows Server, qui n’est pas prise en charge via Microsoft Intune en mode natif.

Les profils de cette nouvelle plateforme utilisent le format des paramètres tel qu’il se trouve dans le catalogue de paramètres. Chaque nouveau modèle de profil pour cette nouvelle plateforme inclut les mêmes paramètres que l’ancien modèle de profil qu’il remplace. Avec cette modification, vous ne pouvez plus créer de nouvelles versions des anciens profils. Vos instances existantes de l’ancien profil restent disponibles pour l’utilisation et la modification.

Pare-feu Windows : configurez les paramètres du Pare-feu Windows avec une sécurité avancée. Le Pare-feu Windows fournit un filtrage bidirectionnel du trafic réseau basé sur l’hôte pour un appareil et peut bloquer le trafic réseau non autorisé entrant ou sortant de l’appareil local.

Règles de pare-feu Windows : définissez des règles de pare-feu précises, notamment des ports, des protocoles, des applications et des réseaux spécifiques, et pour autoriser ou bloquer le trafic réseau. Chaque instance de ce profil prend en charge jusqu’à 150 règles personnalisées.

Conseil

L’utilisation du paramètre ID d’application de stratégie, qui est décrit dans mdmStore/FirewallRules/{FirewallRuleName}/PolicyAppId CSP, nécessite que votre environnement utilise le balisage WDAC (Windows Defender Application Control ). Pour plus d’informations, consultez les articles Windows Defender suivants :

Règles de pare-feu Windows Hyper-V Le modèle Règles de pare-feu Windows Hyper-V vous permet de contrôler les règles de pare-feu qui s’appliqueront à des conteneurs Hyper-V spécifiques sur Windows, y compris des applications telles que le sous-système Windows pour Linux (WSL) et le sous-système Windows pour Android (WSA)

Ajouter des groupes de paramètres réutilisables aux profils pour les règles de pare-feu

En préversion publique, les profils de règle du Pare-feu Windows prennent en charge l’utilisation de groupes de paramètres réutilisables pour les plateformes suivantes :

- Windows 10 et Windows 11

Les paramètres de profil de règle de pare-feu suivants sont disponibles dans les groupes de paramètres réutilisables :

- Plages d’adresses IP distantes

- Définitions de nom de domaine complet et résolution automatique

Lorsque vous configurez une règle de pare-feu pour ajouter un ou plusieurs groupes de paramètres réutilisables, vous configurez également l’action de règles pour définir la façon dont les paramètres de ces groupes sont utilisés.

Chaque règle que vous ajoutez au profil peut inclure des groupes de paramètres réutilisables et des paramètres individuels qui sont ajoutés directement à la règle. Toutefois, envisagez d’utiliser chaque règle pour les groupes de paramètres réutilisables ou pour gérer les paramètres que vous ajoutez directement à la règle. Cette séparation peut vous aider à simplifier les configurations futures ou les modifications que vous pourriez apporter.

Pour obtenir des prérequis et des conseils sur la configuration des groupes réutilisables, puis leur ajout à ce profil, consultez Utiliser des groupes de paramètres réutilisables avec des stratégies Intune.

Appareils gérés par Configuration Manager

Pare-feu

La prise en charge des appareils gérés par Configuration Manager est disponible en préversion.

Gérez les paramètres de stratégie de pare-feu pour les appareils Configuration Manager lorsque vous utilisez l’attachement de locataire.

Chemin de la stratégie :

- Pare-feu de sécurité > des points de terminaison > Windows 10 et versions ultérieures

Profils :

- Pare-feu Windows (ConfigMgr)

Version requise de Configuration Manager :

- Configuration Manager Current Branch version 2006 ou ultérieure, avec mise à jour dans la console Correctif logiciel Configuration Manager 2006 (KB4578605)

Plateformes d’appareils Configuration Manager prises en charge :

- Windows 11 et versions ultérieures (x86, x64, ARM64)

- Windows 10 et versions ultérieures (x86, x64, ARM64)

Fusions de règles de pare-feu et conflits de stratégie

Planifiez l’application de stratégies de pare-feu à un appareil à l’aide d’une seule stratégie. L’utilisation d’une seule instance de stratégie et d’un type de stratégie permet d’éviter que deux stratégies distinctes appliquent des configurations différentes au même paramètre, ce qui crée des conflits. Lorsqu’il existe un conflit entre deux instances de stratégie ou types de stratégie qui gèrent le même paramètre avec des valeurs différentes, le paramètre n’est pas envoyé à l’appareil.

Cette forme de conflit de stratégie s’applique au profil de Pare-feu Windows , qui peut entrer en conflit avec d’autres profils de Pare-feu Windows, ou à une configuration de pare-feu fournie par un autre type de stratégie, comme la configuration de l’appareil.

Les profils de Pare-feu Windows n’entrent pas en conflit avec les profils de règles de pare-feu Windows.

Lorsque vous utilisez des profils de règles de pare-feu Windows , vous pouvez appliquer plusieurs profils de règles au même appareil. Toutefois, lorsque des règles différentes existent pour la même chose avec des configurations différentes, les deux sont envoyées à l’appareil et créent un conflit, sur cet appareil.

- Par exemple, si une règle bloque Teams.exe via le pare-feu et qu’une deuxième règle autorise Teams.exe, les deux règles sont remises au client. Ce résultat est différent des conflits créés par le biais d’autres stratégies pour les paramètres de pare-feu.

Lorsque les règles de plusieurs profils de règles ne sont pas en conflit, les appareils fusionnent les règles de chaque profil pour créer une configuration de règle de pare-feu combinée sur l’appareil. Ce comportement vous permet de déployer plus de 150 règles que chaque profil individuel prend en charge sur un appareil.

- Par exemple, vous avez deux profils de règles de pare-feu Windows. Le premier profil permet Teams.exe via le pare-feu. Le deuxième profil permet Outlook.exe via le pare-feu. Lorsqu’un appareil reçoit les deux profils, l’appareil est configuré pour autoriser les deux applications via le pare-feu.

Rapports de stratégie de pare-feu

Les rapports de stratégie de pare-feu affichent des détails sur l’état du pare-feu de vos appareils gérés. Les rapports de pare-feu prennent en charge les appareils gérés qui exécutent les systèmes d’exploitation suivants.

- Windows 10/11

Résumé

Résumé est l’affichage par défaut lorsque vous ouvrez le nœud Pare-feu. Ouvrez le Centre d’administration Microsoft Intune, puis accédez àRésumé dupare-feu> de sécurité > du point de terminaison.

Cette vue fournit les éléments suivants :

- Nombre agrégé d’appareils dont le pare-feu est désactivé.

- Liste de vos stratégies de pare-feu, y compris le nom, le type, s’il est affecté et quand il a été modifié pour la dernière fois.

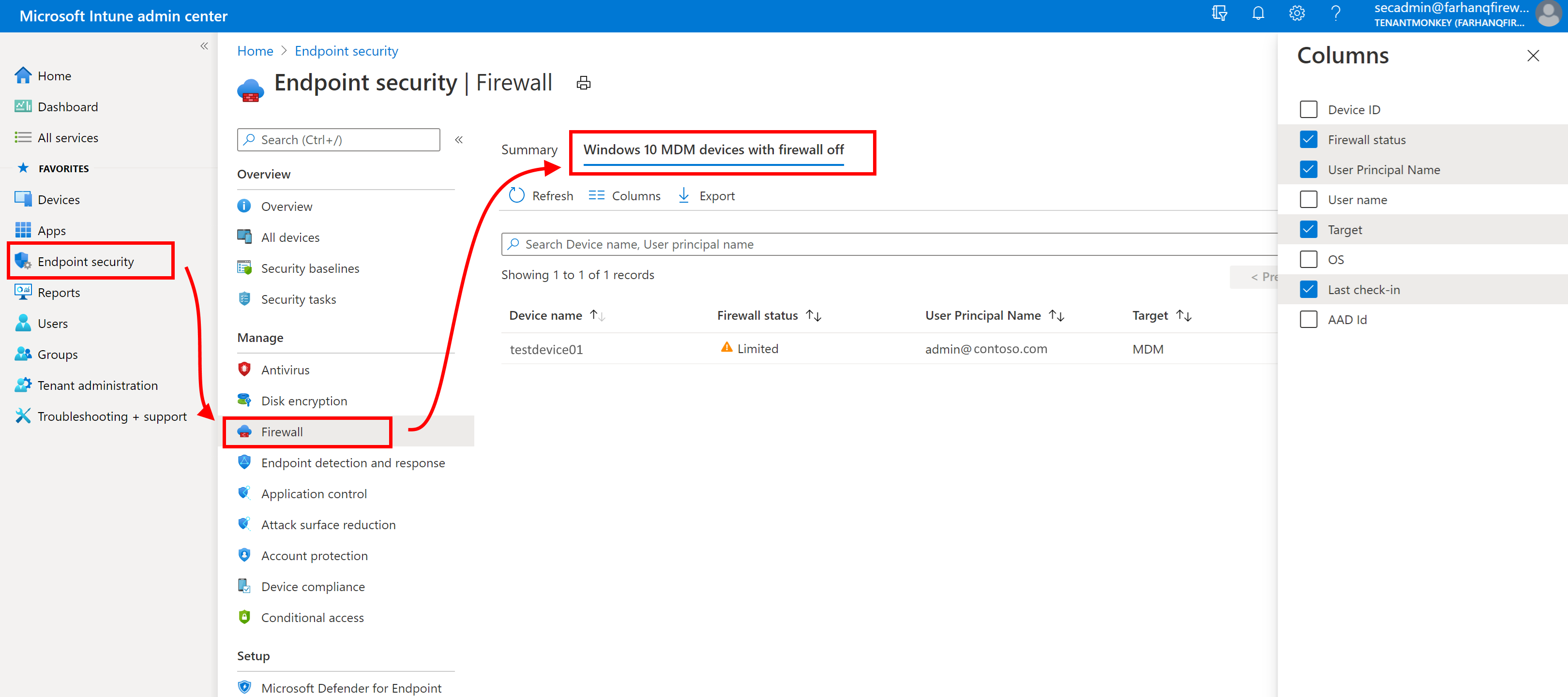

Appareils GPM exécutant Windows 10 ou version ultérieure avec le pare-feu désactivé

Ce rapport se trouve dans le nœud Sécurité du point de terminaison. Ouvrez le Centre d’administration Microsoft Intune, puis accédez à Appareils GPM de sécurité>> de point de terminaisonexécutant Windows 10 ou version ultérieure avec le pare-feu désactivé.

Les données sont signalées par le biais du csp Windows DeviceStatus et identifient chaque appareil sur lequel le pare-feu est désactivé. Par défaut, les détails visibles sont les suivants :

- Nom du périphérique

- État du pare-feu

- Nom d’utilisateur principal

- Cible (méthode de gestion des appareils)

- Heure du dernier enregistrement

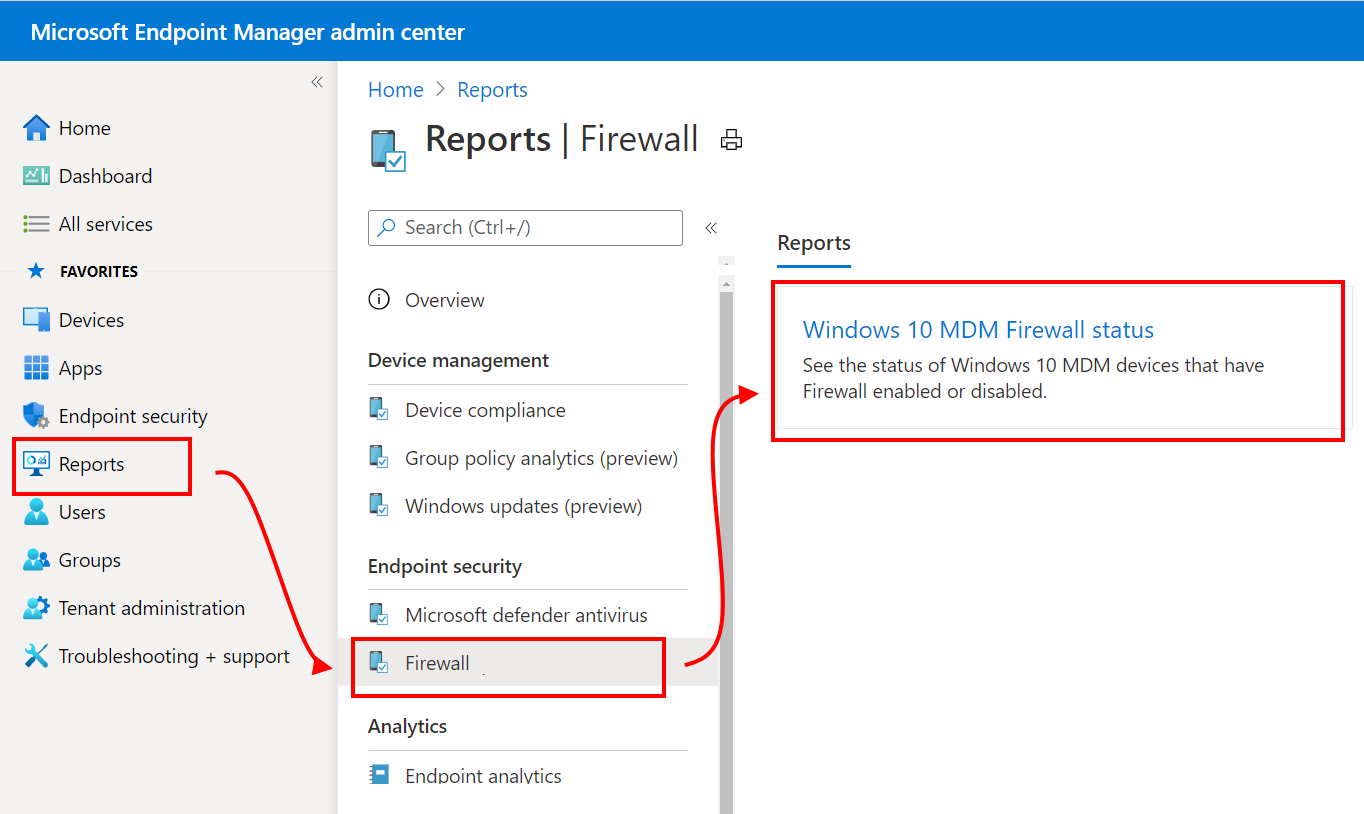

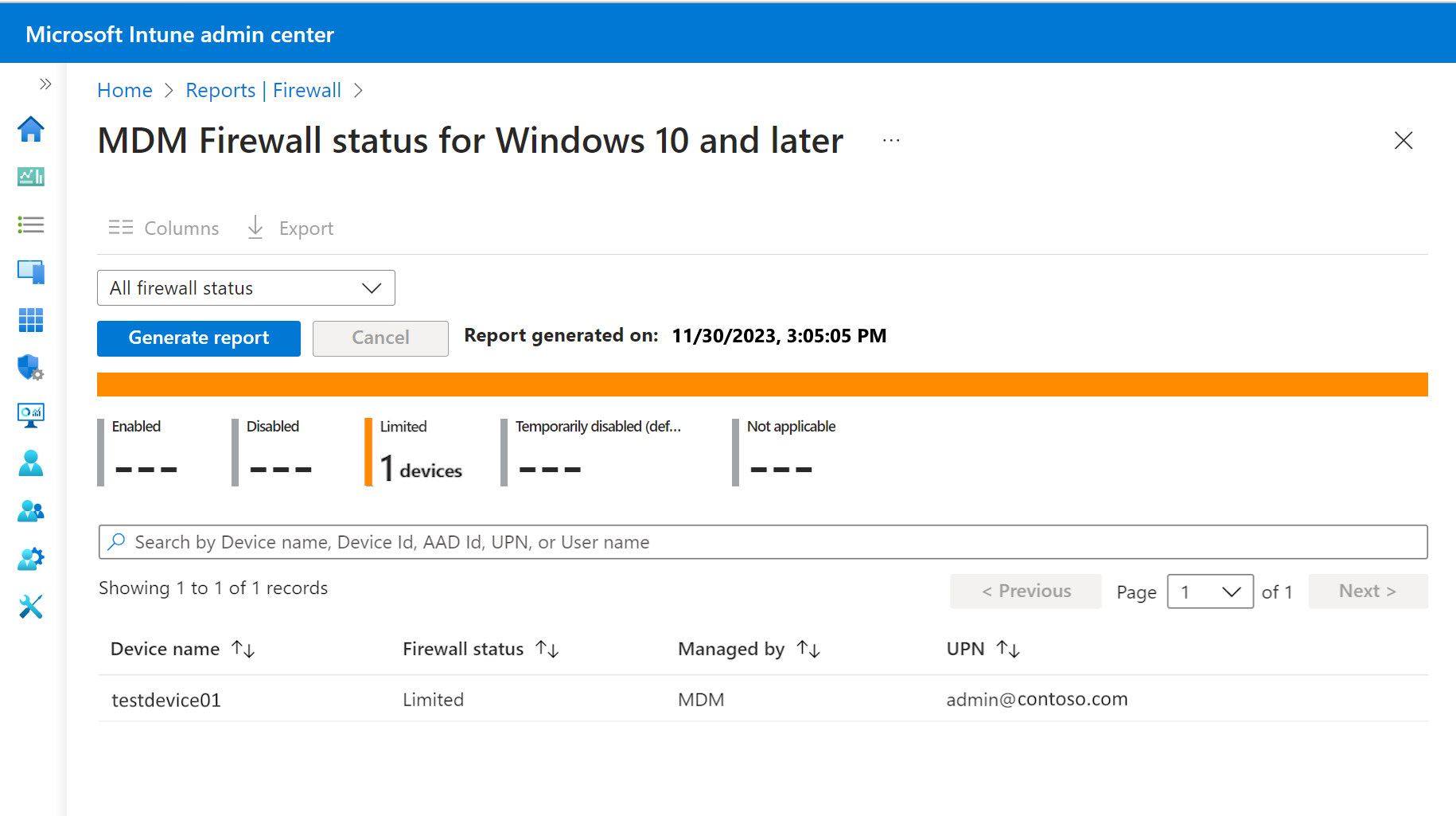

État du pare-feu MDM pour Windows 10 et versions ultérieures

Ce rapport organisationnel est également décrit dans Rapports Intune.

En tant que rapport organisationnel, ce rapport est disponible à partir du nœud Rapports . Ouvrez le Centre d’administration Microsoft Intune, puis accédez à Rapports État> dupare-feu GPM pare-feu>pour Windows 10 et versions ultérieures.

Les données sont consignées via le fournisseur de services de configuration DeviceStatus de Windows, et indiquent l’état du pare-feu sur vos appareils gérés. Vous pouvez filtrer les résultats de ce rapport en utilisant une ou plusieurs des catégories de détails de l’état.

Les détails de l’état sont les suivants :

- Activé : le pare-feu est activé et transmet correctement des rapports.

- Désactivé : le pare-feu est désactivé.

- Limité : le pare-feu ne surveille pas tous les réseaux, ou certaines règles sont désactivées.

- Désactivé temporairement (par défaut) : le pare-feu ne surveille temporairement pas tous les réseaux

- Non applicable : l’appareil ne prend pas en charge la création de rapports de pare-feu.

Vous pouvez filtrer les résultats de ce rapport en utilisant une ou plusieurs des catégories de détails de l’état.

Examiner les problèmes liés aux règles de pare-feu

Pour en savoir plus sur les règles de pare-feu dans Intune et sur la façon de résoudre les problèmes courants, consultez le blog Réussite client Intune suivant :

Autres problèmes courants liés aux règles de pare-feu :

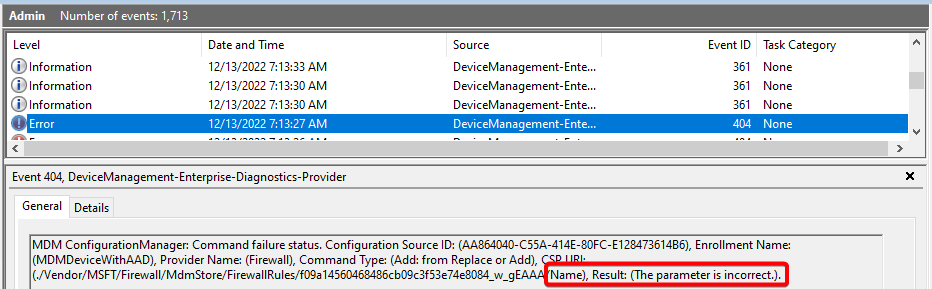

Observateur d’événements : RemotePortRanges ou LocalPortRanges « Le paramètre est incorrect »

- Vérifiez que les plages configurées sont croissants (exemple : 1-5 est correct, 5-1 provoque cette erreur)

- Vérifiez que les plages configurées se trouvent dans la plage de ports globale de 0 à 65535

- Si des plages de ports distants ou des plages de ports locales sont configurées dans une règle, le protocole doit également être configuré avec 6 (TCP) ou 17 (UDP)

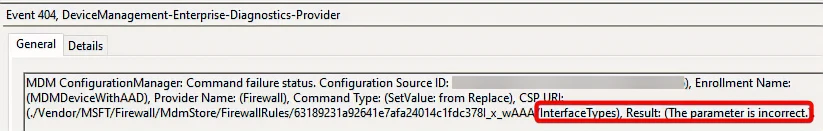

Observateur d’événements : « ... Nom), Résultat : (Le paramètre est incorrect)"

- Si la traversée de bord est activée dans une règle, la direction de la règle doit être définie sur « Cette règle s’applique au trafic entrant ».

Observateur d’événements : « ... InterfaceTypes), Résultat : (Le paramètre est incorrect)"

- Si le type d’interface « All » est activé dans une règle, les autres types d’interface ne doivent pas être sélectionnés.

Étapes suivantes

Configurer des stratégies de sécurité de point de terminaison

Affichez les détails des paramètres dans les profils de pare-feu déconseillés pour la plateforme Windows 10 et ultérieure :

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour